Privát Azure Kubernetes Service- (AKS-) fürt létrehozása

Ez a cikk egy privát kapcsolatalapú AKS-fürt üzembe helyezésében nyújt segítséget. Ha szükséges privát kapcsolat vagy alagút nélkül szeretne AKS-fürtöt létrehozni, olvassa el az Azure Kubernetes Service-fürt létrehozása API Server VNet-integrációval (előzetes verzió) című témakört.

Áttekintés

Magánfürtökben a vezérlősík vagy az API-kiszolgáló belső IP-címeket használ, amelyeket a RFC1918 – Privát internetes dokumentum címfoglalása című témakörben definiáltak. Privát fürt használatával biztosíthatja, hogy az API-kiszolgáló és a csomópontkészletek közötti hálózati forgalom csak a magánhálózaton maradjon.

A vezérlősík vagy az API-kiszolgáló egy AKS által felügyelt Azure-erőforráscsoportban található, a fürt vagy a csomópontkészlet pedig az erőforráscsoportban található. A kiszolgáló és a fürt vagy a csomópontkészlet az AZURE Private Link szolgáltatáson keresztül kommunikálhat egymással az API-kiszolgáló virtuális hálózatában, valamint egy privát végponton keresztül, amely az AKS-fürt alhálózatán érhető el.

Privát AKS-fürt kiépítésekor az AKS alapértelmezés szerint létrehoz egy privát teljes tartománynevet egy privát DNS-zónával és egy további nyilvános teljes tartománynévvel egy megfelelő A rekorddal az Azure nyilvános DNS-ben. Az ügynökcsomópontok továbbra is a A privát DNS-zónában lévő rekordot használják a privát végpont privát IP-címének feloldásához az API-kiszolgálóval való kommunikációhoz.

Régiónkénti elérhetőség

A privát fürtök nyilvános régiókban, az Azure Governmentben és a Microsoft Azure-ban érhetők el, amelyeket 21Vianet-régiók üzemeltetnek, ahol az AKS támogatott.

Előfeltételek

- Az Azure CLI 2.28.0-s vagy újabb verziója. Futtassa

az --versiona verziót, és futtassaaz upgradea verzió frissítéséhez. Ha telepíteni vagy frissíteni szeretne: Az Azure CLI telepítése. - A

aks-preview0.5.29-ös vagy újabb bővítmény. - Ha az Azure Resource Managert (ARM) vagy az Azure REST API-t használja, az AKS API-verziónak 2021-05-01-es vagy újabbnak kell lennie.

- Egyéni DNS-kiszolgáló használatához adja hozzá az Azure 168.63.129.16 nyilvános IP-címét az egyéni DNS-kiszolgáló felsőbb rétegbeli DNS-kiszolgálójaként, és győződjön meg arról, hogy ezt a nyilvános IP-címet adja hozzá első DNS-kiszolgálóként. További információ az Azure IP-címéről: Mi az IP-cím 168.63.129.16?

- Az API Server VNet-integrációval engedélyezett meglévő AKS-fürtök privát fürtmódot is engedélyezhetnek. További információt az API Server VNet-integrációval rendelkező meglévő fürtök privát fürtmódjának engedélyezése vagy letiltása című témakörben talál.

Feljegyzés

Az Azure Linux-csomópontkészlet általánosan elérhető (GA). Az előnyökről és az üzembe helyezés lépéseiről az AKS-hez készült Azure Linux Container Host bemutatása című témakörben olvashat.

Korlátozások

- Az ENGEDÉLYEZETT IP-tartományok nem alkalmazhatók a privát API-kiszolgálóvégpontra, csak a nyilvános API-kiszolgálóra vonatkoznak.

- Az Azure Private Link szolgáltatás korlátozásai a privát fürtökre vonatkoznak.

- Magánfürtökkel rendelkező Azure DevOps Microsoft által üzemeltetett ügynökök nem támogatottak. Fontolja meg a saját üzemeltetésű ügynökök használatát.

- Ha engedélyeznie kell az Azure Container Registryt egy privát AKS-fürttel való együttműködéshez, állítson be egy privát kapcsolatot a tárolóregisztrációs adatbázishoz a fürt virtuális hálózatában, vagy állítson be társviszonyt a tárolóregisztrációs adatbázis virtuális hálózata és a privát fürt virtuális hálózata között.

- Ha törli vagy módosítja a privát végpontot az ügyfél-alhálózatban, a fürt működése leáll.

- Az Azure Private Link szolgáltatást csak a Standard Azure Load Balancer támogatja. Az alapszintű Azure Load Balancer nem támogatott.

Privát AKS-fürt létrehozása

Hozzon létre egy erőforráscsoportot a

az group createparanccsal. Az AKS-fürthöz egy meglévő erőforráscsoportot is használhat.az group create \ --name <private-cluster-resource-group> \ --location <location>Hozzon létre egy alapértelmezett alapszintű hálózatkezeléssel rendelkező privát fürtöt a

az aks createjelölővel ellátott--enable-private-clusterparanccsal.az aks create \ --name <private-cluster-name> \ --resource-group <private-cluster-resource-group> \ --load-balancer-sku standard \ --enable-private-cluster \ --generate-ssh-keys

Csatlakozás a privát fürthöz

Kubernetes-fürt kezeléséhez használja a Kubernetes parancssori ügyfelet, a kubectl-et. kubectl az Azure Cloud Shell használata esetén már telepítve van. A helyi telepítéshez kubectl használja a az aks install-cli parancsot.

Konfigurálja

kubectla Kubernetes-fürthöz való csatlakozást aaz aks get-credentialsparanccsal. Ez a parancs letölti a hitelesítő adatokat, és konfigurálja a Kubernetes parancssori felületét a használatukhoz.az aks get-credentials --resource-group <private-cluster-resource-group> --name <private-cluster-name>Ellenőrizze a fürthöz való kapcsolatot a

kubectl getparanccsal. Ez a parancs a fürtcsomópontok listáját adja vissza.kubectl get nodes

Egyéni tartományok használata

Ha olyan egyéni tartományokat szeretne konfigurálni, amelyek csak belsőleg oldhatók fel, olvassa el az Egyéni tartományok használata című témakört.

Nyilvános teljes tartománynév letiltása

Nyilvános teljes tartománynév letiltása új fürtön

Nyilvános teljes tartománynév letiltása privát AKS-fürt létrehozásakor a

az aks createjelölővel ellátott--disable-public-fqdnparanccsal.az aks create \ --name <private-cluster-name> \ --resource-group <private-cluster-resource-group> \ --load-balancer-sku standard \ --enable-private-cluster \ --assign-identity <resourceID> \ --private-dns-zone <private-dns-zone-mode> \ --disable-public-fqdn \ --generate-ssh-keys

Nyilvános teljes tartománynév letiltása meglévő fürtön

Tiltson le egy nyilvános teljes tartománynevet egy meglévő AKS-fürtön a

az aks updatejelölővel ellátott--disable-public-fqdnparanccsal.az aks update \ --name <private-cluster-name> \ --resource-group <private-cluster-resource-group> \ --disable-public-fqdn

Privát DNS-zóna konfigurálása

A privát DNS-zónákat a következő paraméterekkel konfigurálhatja:

system: Ez az alapértelmezett érték. Ha az argumentum nincs megadva, az--private-dns-zoneAKS létrehoz egy privát DNS-zónát a csomópont erőforráscsoportjában.none: Az alapértelmezett a nyilvános DNS. Az AKS nem hoz létre privát DNS-zónát.CUSTOM_PRIVATE_DNS_ZONE_RESOURCE_ID: Ehhez létre kell hoznia egy privát DNS-zónát a következő formátumban az Azure globális felhőhöz:privatelink.<region>.azmk8s.iovagy<subzone>.privatelink.<region>.azmk8s.io. A jövőbeni használathoz szüksége lesz a privát DNS-zóna erőforrás-azonosítójára. Szüksége van egy felhasználó által hozzárendelt identitásra vagy szolgáltatásnévre is, amely rendelkezik a saját DNS zóna közreműködői és hálózati közreműködői szerepkörével. Az API-kiszolgáló virtuális hálózatok integrációjával történő üzembe helyezéskor a privát DNS-zóna támogatja az elnevezési formátumotprivate.<region>.azmk8s.iovagy<subzone>.private.<region>.azmk8s.ioa . A fürt létrehozása után nem módosíthatja vagy törölheti ezt az erőforrást, mivel teljesítményproblémákat és fürtfrissítési hibákat okozhat.- Ha a privát DNS-zóna más előfizetésben van, mint az AKS-fürt, mindkét előfizetésben regisztrálnia kell az

Microsoft.ContainerServicesAzure-szolgáltatót. - Csak altartomány-képességek biztosításához

privatelink.<region>.azmk8s.iohasználhatófqdn-subdomainCUSTOM_PRIVATE_DNS_ZONE_RESOURCE_ID. - Ha az AKS-fürt Active Directory-szolgáltatásnévvel van konfigurálva, az AKS nem támogatja a rendszer által hozzárendelt felügyelt identitás egyéni privát DNS-zónával való használatát. A fürtnek felhasználó által hozzárendelt felügyelt identitáshitelesítést kell használnia.

- Ha egy karaktert

<subzone>ad meg, a név 32 karakterből<subzone>áll.

- Ha a privát DNS-zóna más előfizetésben van, mint az AKS-fürt, mindkét előfizetésben regisztrálnia kell az

Feljegyzés

Konfigurálhat CUSTOM_PRIVATE_DNS_ZONE_RESOURCE_ID ARM-sablont vagy az Azure CLI-t. privateDNSZone elfogadja a privát DNZ-zónát resourceID az alábbi példában látható módon:

properties.apiServerAccessProfile.privateDNSZone.

"apiServerAccessProfile": {

"enablePrivateCluster": true,

"privateDNSZone": "system|none|[resourceId(..., 'Microsoft.Network/privateDnsZones', 'privatelink.<region>.azmk8s.io']"

}

Privát AKS-fürt létrehozása privát DNS-zónával

Hozzon létre egy privát AKS-fürtöt egy privát DNS-zónával a

az aks createkövetkező jelzőkkel ellátott paranccsal:az aks create \ --name <private-cluster-name> \ --resource-group <private-cluster-resource-group> \ --load-balancer-sku standard \ --enable-private-cluster \ --assign-identity <resourceID> \ --private-dns-zone [system|none] \ --generate-ssh-keys

Privát AKS-fürt létrehozása egyéni privát DNS-zónával vagy privát DNS-alzónával

Hozzon létre egy privát AKS-fürtöt egy egyéni privát DNS-zónával vagy alzónával a

az aks createkövetkező jelzőkkel ellátott paranccsal:# The custom private DNS zone name should be in the following format: "<subzone>.privatelink.<region>.azmk8s.io" az aks create \ --name <private-cluster-name> \ --resource-group <private-cluster-resource-group> \ --load-balancer-sku standard \ --enable-private-cluster \ --assign-identity <resourceID> \ --private-dns-zone <custom private dns zone or custom private dns subzone resourceID> \ --generate-ssh-keys

Privát AKS-fürt létrehozása egyéni privát DNS-zónával és egyéni altartományral

Hozzon létre egy privát AKS-fürtöt egy egyéni privát DNS-zónával és altartományral a

az aks createkövetkező jelzőkkel rendelkező paranccsal:# The custom private DNS zone name should be in one of the following formats: "privatelink.<region>.azmk8s.io" or "<subzone>.privatelink.<region>.azmk8s.io" az aks create \ --name <private-cluster-name> \ --resource-group <private-cluster-resource-group> \ --load-balancer-sku standard \ --enable-private-cluster \ --assign-identity <resourceID> \ --private-dns-zone <custom private dns zone resourceID> \ --fqdn-subdomain <subdomain> \ --generate-ssh-keys

Privát fürt frissítése privát DNS-zónából nyilvánosra

Csak innen byo vagy system onnan nonefrissíthet. A frissítési értékek más kombinációja nem támogatott. A frissítés előtt győződjön meg arról, hogy csatlakozik a privát fürthöz.

Figyelmeztetés

Amikor egy privát fürtöt frissít a byo system nonenyilvános teljes tartománynév használatára, az ügynökcsomópontok nyilvános teljes tartománynevet használnak. Az Azure-beli virtuálisgép-méretezési csoportokat használó AKS-fürtökben a rendszer a csomópontok rendszerképének frissítésével frissíti a csomópontokat a nyilvános teljes tartománynévvel.

Frissítsen egy privát fürtöt a következő jelölőkkel a parancsról

byovagysystemnoneaaz aks updateparancs használatára:az aks update \ --name <private-cluster-name> \ --resource-group <private-cluster-resource-group> \ --private-dns-zone none

A privát fürthöz csatlakozás lehetőségei

Az API-kiszolgáló végpontja nem rendelkezik nyilvános IP-címmel. Az API-kiszolgáló kezeléséhez olyan virtuális gépet kell használnia, amely hozzáfér az AKS-fürt Azure-beli virtuális hálózatához (VNet). A privát fürthöz való hálózati kapcsolat létrehozásának számos lehetősége van:

- Hozzon létre egy virtuális gépet ugyanabban a virtuális hálózatban, mint az AKS-fürt a

az vm createjelölővel ellátott--vnet-nameparanccsal. - Használjon egy virtuális gépet egy külön hálózaton, és állítsa be a virtuális hálózatok közötti társviszony-létesítést.

- Használjon expressz útvonalat vagy VPN-kapcsolatot.

- Használja az AKS

command invokeszolgáltatást. - Használjon privát végpontkapcsolatot.

- Használjon egy Cloud Shell-példányt , amely egy olyan alhálózatban van üzembe helyezve, amely a fürt API-kiszolgálóhoz csatlakozik.

A legegyszerűbb megoldás, ha ugyanabban a virtuális hálózatban hoz létre virtuális gépet, mint az AKS-fürt. Az Express Route és a VPN-ek növelik a költségeket, és további hálózatkezelést igényelnek. A virtuális hálózatok közötti társviszony-létesítéshez meg kell terveznie a hálózati CIDR-tartományokat, hogy ne legyenek átfedésben.

Virtuális hálózati társviszony

A virtuális hálózatok közötti társviszony-létesítés használatához be kell állítania egy kapcsolatot a virtuális hálózat és a privát DNS-zóna között.

- Az Azure Portalon lépjen a csomópont erőforráscsoportjához, és válassza ki a privát DNS-zónaerőforrást.

- A szolgáltatásmenü DNS-kezelése területén válassza a Virtuális hálózati hivatkozások>hozzáadása lehetőséget.

- A Virtuális hálózat csatolásának hozzáadása lapon konfigurálja a következő beállításokat:

- Hivatkozás neve: Adja meg a virtuális hálózati kapcsolat nevét.

- Virtuális hálózat: Válassza ki a virtuális gépet tartalmazó virtuális hálózatot.

- A virtuális hálózati kapcsolat létrehozásához válassza a Létrehozás lehetőséget .

- Lépjen a fürt virtuális hálózatát tartalmazó erőforráscsoportra, és válassza ki a virtuális hálózati erőforrást.

- A szolgáltatásmenü Beállítások területén válassza a Társviszony-létesítések>hozzáadása lehetőséget.

- A Társviszony hozzáadása lapon konfigurálja a következő beállításokat:

- Társviszony-létesítési hivatkozás neve: Adja meg a társviszony-létesítési hivatkozás nevét.

- Virtuális hálózat: Válassza ki a virtuális gép virtuális hálózatát.

- Válassza a Hozzáadás lehetőséget a társviszony-létesítési hivatkozás létrehozásához.

További információ: Virtuális hálózatok közötti társviszony-létesítés.

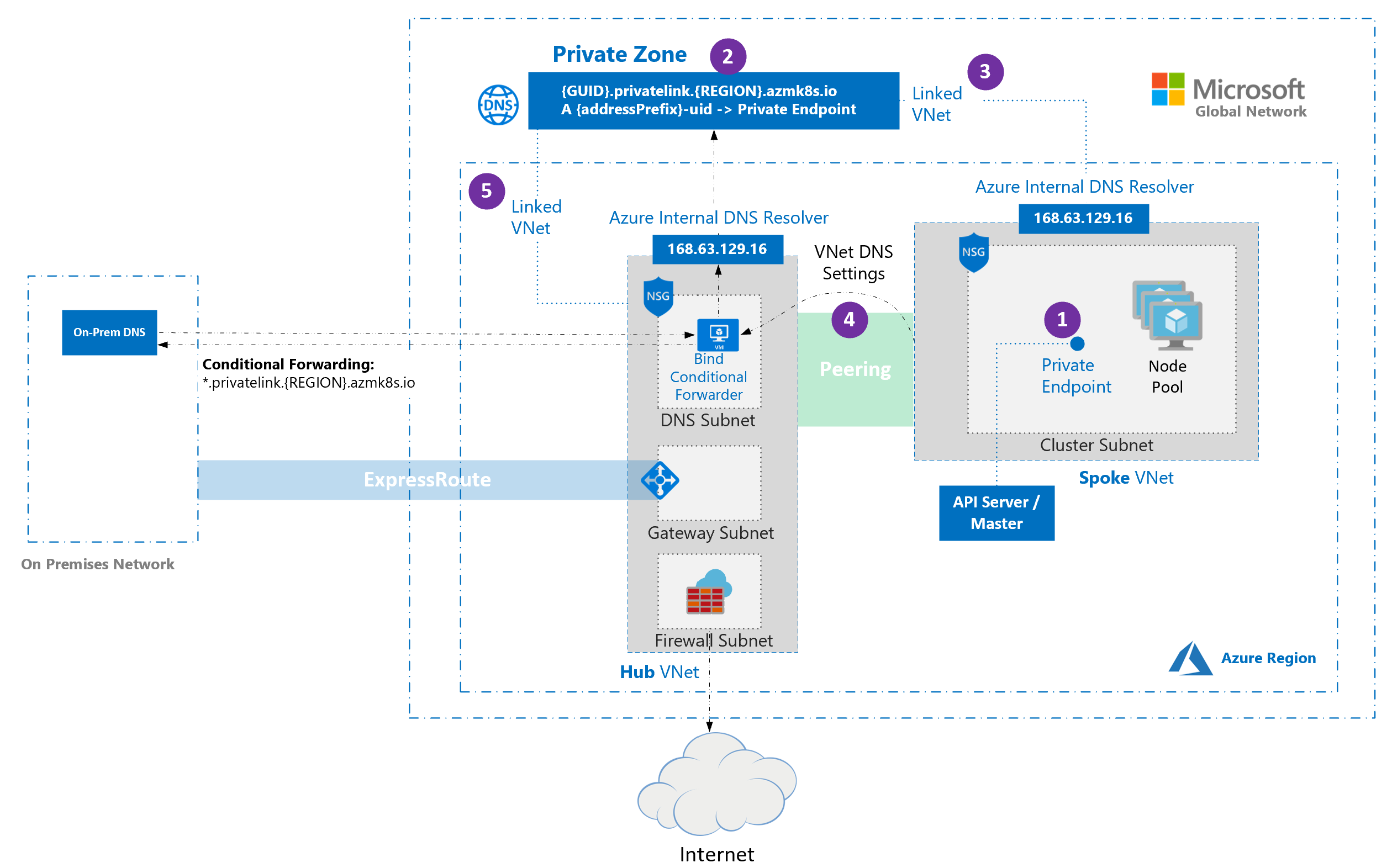

Küllős és küllős egyéni DNS-lel

A küllős architektúrákat gyakran használják hálózatok azure-beli üzembe helyezéséhez. Ezen üzemelő példányok közül sokban a küllős virtuális hálózatok DNS-beállításai úgy vannak konfigurálva, hogy egy központi DNS-továbbítóra hivatkozhassanak, hogy lehetővé tegyék a helyszíni és az Azure-alapú DNS-feloldásokat.

Ha AKS-fürtöt helyez üzembe egy ilyen hálózati környezetben, van néhány speciális szempont:

- Privát fürt kiépítésekor a rendszer alapértelmezés szerint létrehoz egy privát végpontot (1) és egy privát DNS-zónát (2) a fürt által felügyelt erőforráscsoportban. A fürt egy

Aprivát zónában lévő rekordot használ a privát végpont IP-címének feloldásához az API-kiszolgálóval való kommunikációhoz. - A privát DNS-zóna csak ahhoz a virtuális hálózathoz van csatolva, amelyhez a fürtcsomópontok csatlakoznak (3). Ez azt jelenti, hogy a privát végpontot csak az adott társított virtuális hálózat gazdagépei oldhatják fel. Azokban az esetekben, amikor nincs egyéni DNS konfigurálva a virtuális hálózaton (alapértelmezett), ez probléma nélkül működik, mivel a DNS 168.63.129.16-os gazdapontjaként működik, amely a kapcsolat miatt meg tudja oldani a privát DNS-zónában lévő rekordokat.

- Olyan esetekben, amikor a fürtöt tartalmazó virtuális hálózat egyéni DNS-beállításokkal rendelkezik (4), a fürt üzembe helyezése meghiúsul, hacsak a privát DNS-zóna nem kapcsolódik az egyéni DNS-feloldókat tartalmazó virtuális hálózathoz (5). Ezt a hivatkozást manuálisan is létrehozhatja, miután a privát zóna létrejött a fürt kiépítése során, vagy automatizálással, amikor észleli a zóna eseményalapú üzembe helyezési mechanizmusokkal (például az Azure Event Grid és az Azure Functions) történő létrehozását. A fürt kezdeti üzembe helyezése során fellépő hiba elkerülése érdekében a fürt üzembe helyezhető a privát DNS-zóna erőforrás-azonosítójával. Ez csak az erőforrástípussal

Microsoft.ContainerService/managedClusterés az API-verzióval2022-07-01működik. A régebbi verzió ARM-sablonnal vagy Bicep-erőforrásdefinícióval való használata nem támogatott.

Feljegyzés

A feltételes továbbítás nem támogatja az altartományokat.

Feljegyzés

Ha saját útvonaltáblát használ a Kubenettel, és saját DNS-t hoz magánfürtökkel, a fürt létrehozása sikertelen lesz. A csomópont erőforráscsoportját az alhálózathoz kell társítania RouteTable , miután a fürt létrehozása nem sikerült a létrehozás sikeressé tétele érdekében.

Privát végpontkapcsolat használata

A privát végpontok beállíthatók úgy, hogy a virtuális hálózatot ne kell társviszonyba helyezni a privát fürttel való kommunikációhoz. Hozzon létre egy új privát végpontot a virtuális hálózaton, amely tartalmazza a fogyasztó erőforrásokat, majd hozzon létre egy kapcsolatot a virtuális hálózat és egy új privát DNS-zóna között ugyanabban a hálózatban.

Fontos

Ha a virtuális hálózat egyéni DNS-kiszolgálókkal van konfigurálva, a privát DNS-t megfelelően kell beállítani a környezethez. További részletekért tekintse meg a virtuális hálózatok névfeloldási dokumentációját .

Privát végponterőforrás létrehozása

Hozzon létre egy privát végponterőforrást a virtuális hálózaton:

- Az Azure Portal kezdőlapján válassza az Erőforrás létrehozása lehetőséget.

- Keresse meg a privát végpontot, és válassza a Privát végpont létrehozása lehetőséget>.

- Válassza a Létrehozás lehetőséget.

- Az Alapok lapon konfigurálja a következő beállításokat:

- Projekt részletei

- Előfizetés: Válassza ki azt az előfizetést, amelyben a privát fürt található.

- Erőforráscsoport: Válassza ki a virtuális hálózatot tartalmazó erőforráscsoportot.

- Példány részletei

- Név: Adjon nevet a privát végpontnak, például a myPrivateEndpointnak.

- Régió: Válassza ki ugyanazt a régiót, mint a virtuális hálózat.

- Projekt részletei

- Válassza a Tovább: Erőforrás lehetőséget , és konfigurálja a következő beállításokat:

- Kapcsolati módszer: Válassza a Csatlakozás egy Azure-erőforráshoz a címtáramban.

- Előfizetés: Válassza ki azt az előfizetést, amelyben a privát fürt található.

- Erőforrás típusa: Válassza a Microsoft.ContainerService/managedClusters lehetőséget.

- Erőforrás: Válassza ki a privát fürtöt.

- Cél alerőforrás: Felügyelet kiválasztása.

- Válassza a Tovább: Virtuális hálózat lehetőséget, és konfigurálja a következő beállításokat:

- Hálózat

- Virtuális hálózat: Válassza ki a virtuális hálózatot.

- Alhálózat: Válassza ki az alhálózatot.

- Hálózat

- Válassza a Következő: DNS>Tovább: Címkék és (opcionálisan) a kulcsértékek igény szerinti beállítását.

- Válassza a Tovább elemet: Áttekintés és létrehozás>.

Az erőforrás létrehozása után jegyezze fel a privát végpont privát IP-címét későbbi használatra.

Privát DNS-zóna létrehozása

A privát végpont létrehozása után hozzon létre egy új privát DNS-zónát ugyanazzal a névvel, mint a privát fürt által létrehozott privát DNS-zóna. Ne felejtse el létrehozni ezt a DNS-zónát a virtuális hálózatban, amely tartalmazza a fogyasztó erőforrásokat.

- Az Azure Portalon lépjen a csomópont erőforráscsoportjához, és válassza ki a privát DNS-zónaerőforrást.

- A szolgáltatásmenü DNS-kezelése területén válassza a Rekordhalmazok lehetőséget, és jegyezze fel a következőket:

- A privát DNS-zóna neve, amely a mintát

*.privatelink.<region>.azmk8s.ioköveti. - A rekord neve (a

Aprivát DNS-név kivételével). - Az élettartam (TTL).

- A privát DNS-zóna neve, amely a mintát

- Az Azure Portal kezdőlapján válassza az Erőforrás létrehozása lehetőséget.

- Keresse meg saját DNS zónát, és válassza a Létrehozás> saját DNS zóna lehetőséget.

- Az Alapok lapon konfigurálja a következő beállításokat:

- Projekt részletei:

- Válassza ki az előfizetését.

- Válassza ki azt az erőforráscsoportot , amelyben létrehozta a privát végpontot.

- Példány részletei

- Név: Adja meg az előző lépésekből lekért DNS-zóna nevét.

- A régió alapértelmezés szerint az erőforráscsoport helyére van beállítva.

- Projekt részletei:

- Válassza a Felülvizsgálat + létrehozás>Létrehozás lehetőséget.

A Rekord létrehozása

A privát DNS-zóna létrehozása után hozzon létre egy A rekordot, amely a privát végpontot a privát fürthöz társítja:

- Lépjen az előző lépésekben létrehozott privát DNS-zónára.

- A szolgáltatás menüjében, a DNS-kezelés alatt válassza a Rekordhalmazok>hozzáadása lehetőséget.

- A Rekordhalmaz hozzáadása lapon konfigurálja a következő beállításokat:

- Név: Adja meg a privát fürt DNS-zónájában lévő rekordból

Alekért nevet. - Típus: Válassza az A – Cím rekordot.

- TTL: Adja meg a

Aprivát fürt DNS-zónájában lévő rekord számát. - TTL-egység: Módosítsa a legördülő értéket úgy, hogy az megfeleljen a

Aprivát fürt DNS-zónájában lévő rekordnak. - IP-cím: Adja meg a létrehozott privát végpont IP-címét.

- Név: Adja meg a privát fürt DNS-zónájában lévő rekordból

- A rekord létrehozásához válassza a

AHozzáadás lehetőséget.

Fontos

A A rekord létrehozásakor csak a nevet használja, a teljes tartománynevet (FQDN) nem.

A privát DNS-zóna csatolása a virtuális hálózathoz

A A rekord létrehozása után kapcsolja össze a privát DNS-zónát a privát fürthöz hozzáférő virtuális hálózathoz:

- Lépjen az előző lépésekben létrehozott privát DNS-zónára.

- A szolgáltatásmenü DNS-kezelése területén válassza a Virtuális hálózati hivatkozások>hozzáadása lehetőséget.

- A Virtuális hálózat csatolásának hozzáadása lapon konfigurálja a következő beállításokat:

- Hivatkozás neve: Adja meg a virtuális hálózati kapcsolat nevét.

- Előfizetés: Válassza ki azt az előfizetést, amelyben a privát fürt található.

- Virtuális hálózat: Válassza ki a privát fürt virtuális hálózatát.

- Kattintson a Létrehozás gombra a hivatkozás létrehozásához.

A művelet végrehajtása eltarthat néhány percig. A virtuális hálózati kapcsolat létrehozása után a 2. lépésben használt Virtuális hálózati kapcsolatok lapon érheti el.

Figyelmeztetés

- Ha a privát fürt leáll és újraindul, a privát fürt eredeti privát kapcsolati szolgáltatása törlődik és újra létrejön, ami megszakítja a privát végpont és a privát fürt közötti kapcsolatot. A probléma megoldásához törölje és hozza létre újra a privát fürthöz társított, felhasználó által létrehozott privát végpontokat. Ha az újra létrehozott privát végpontok új IP-címekkel rendelkeznek, frissítenie kell a DNS-rekordokat is.

- Ha frissíti a DNS-rekordokat a privát DNS-zónában, győződjön meg arról, hogy a csatlakozni kívánt gazdagép a frissített DNS-rekordokat használja. Ezt a

nslookupparancs használatával ellenőrizheti. Ha azt tapasztalja, hogy a frissítések nem jelennek meg a kimenetben, előfordulhat, hogy ki kell ürítenie a DNS-gyorsítótárat a gépen, és újra kell próbálkoznia.

Következő lépések

A kapcsolódó ajánlott eljárásokért tekintse meg a hálózati kapcsolatokra és a biztonságra vonatkozó ajánlott eljárásokat az AKS-ben.

Azure Kubernetes Service