Azure virtuális hálózatokon található erőforrások névfeloldása

Figyelemfelhívás

Ez a cikk a CentOS-ra, egy olyan Linux-disztribúcióra hivatkozik, amely közel áll az élettartam (EOL) állapotához. Fontolja meg a használatát, és ennek megfelelően tervezze meg. További információ: CentOS End Of Life útmutató.

Az Azure IaaS-, PaaS- és hibrid megoldások üzemeltetésére használható. A virtuális gépek (virtuális gépek) és a virtuális hálózaton üzembe helyezett egyéb erőforrások közötti kommunikáció megkönnyítése érdekében szükség lehet arra, hogy lehetővé tegyék számukra az egymással való kommunikációt. A könnyen megjegyezhető és változatlan nevek használata leegyszerűsíti a kommunikációs folyamatot, és nem ip-címekre támaszkodik.

Ha a virtuális hálózatokban üzembe helyezett erőforrásoknak belső IP-címekre kell feloldaniuk a tartományneveket, a következő négy módszer egyikét használhatják:

Saját DNS-kiszolgálót használó névfeloldás (amely továbbíthatja a lekérdezéseket az Azure által biztosított DNS-kiszolgálóknak)

A használt névfeloldási típus attól függ, hogy az erőforrásoknak hogyan kell kommunikálniuk egymással. Az alábbi táblázat a forgatókönyveket és a megfelelő névfeloldási megoldásokat mutatja be:

Feljegyzés

Az Azure DNS privát zónái az előnyben részesített megoldás, és rugalmasságot biztosítanak a DNS-zónák és -rekordok kezeléséhez. További információkat az Azure DNS privát tartományokhoz való használatát ismertető cikkben olvashat.

Feljegyzés

Ha az Azure Által biztosított DNS-t használja, a rendszer automatikusan alkalmazza a megfelelő DNS-utótagot a virtuális gépekre. Az összes többi beállításhoz vagy teljes tartományneveket (FQDN) kell használnia, vagy manuálisan kell alkalmaznia a megfelelő DNS-utótagot a virtuális gépeken.

| Forgatókönyv | Megoldás | DNS-utótag |

|---|---|---|

| Névfeloldás az ugyanabban a virtuális hálózaton található virtuális gépek vagy az ugyanazon felhőszolgáltatásban található Azure Cloud Services-szerepkörpéldányok között. | Azure DNS privát zónák vagy Azure által biztosított névfeloldás | Állomásnév vagy teljes tartománynév |

| Névfeloldás a különböző virtuális hálózatokban lévő virtuális gépek vagy szerepkörpéldányok között a különböző felhőszolgáltatásokban. | Azure DNS privát zónák, Azure DNS Private Resolver vagy ügyfél által felügyelt DNS-kiszolgálók, amelyek lekérdezéseket továbbítanak a virtuális hálózatok között az Azure által történő megoldás érdekében (DNS-proxy). Lásd: Névfeloldás saját DNS-kiszolgáló használatával. | Csak teljes tartománynév |

| Névfeloldás egy Azure-alkalmazás-szolgáltatásból (webalkalmazás, függvény vagy robot) virtuális hálózati integrációval az ugyanazon virtuális hálózaton lévő szerepkörpéldányokra vagy virtuális gépekre. | Azure DNS Private Resolver vagy ügyfél által felügyelt DNS-kiszolgálók, amelyek lekérdezéseket továbbítanak a virtuális hálózatok között az Azure által történő megoldás érdekében (DNS-proxy). Lásd: Névfeloldás saját DNS-kiszolgáló használatával. | Csak teljes tartománynév |

| Az App Service Web Apps névfeloldása ugyanazon virtuális hálózaton lévő virtuális gépekre. | Azure DNS Private Resolver vagy ügyfél által felügyelt DNS-kiszolgálók, amelyek lekérdezéseket továbbítanak a virtuális hálózatok között az Azure által történő megoldás érdekében (DNS-proxy). Lásd: Névfeloldás saját DNS-kiszolgáló használatával. | Csak teljes tartománynév |

| Az App Service Web Apps névfeloldása egy virtuális hálózaton egy másik virtuális hálózaton lévő virtuális gépekre. | Azure DNS Private Resolver vagy ügyfél által felügyelt DNS-kiszolgálók, amelyek lekérdezéseket továbbítanak a virtuális hálózatok között az Azure által történő megoldás érdekében (DNS-proxy). Lásd: Névfeloldás saját DNS-kiszolgáló használatával. | Csak teljes tartománynév |

| A helyszíni számítógép- és szolgáltatásnevek feloldása virtuális gépekről vagy szerepkörpéldányokból az Azure-ban. | Azure DNS Private Resolver vagy ügyfél által felügyelt DNS-kiszolgálók (helyszíni tartományvezérlő, csak helyi írásvédett tartományvezérlő, vagy például zónaátvitelekkel szinkronizált MÁSODLAGOS DNS). Lásd: Névfeloldás saját DNS-kiszolgáló használatával. | Csak teljes tartománynév |

| Az Azure-beli gazdagépnevek feloldása a helyszíni számítógépekről. | A lekérdezéseket egy ügyfél által felügyelt DNS-proxykiszolgálóra továbbítja a megfelelő virtuális hálózaton, a proxykiszolgáló pedig a lekérdezéseket továbbítja az Azure-nak megoldás céljából. Lásd: Névfeloldás saját DNS-kiszolgáló használatával. | Csak teljes tartománynév |

| Belső IP-címek dns-ének megfordítása. | Az Azure DNS privát zónái, az Azure által biztosított névfeloldás, az Azure DNS Private Resolver vagy a névfeloldás a saját DNS-kiszolgáló használatával. | Nem alkalmazható |

| Névfeloldás a különböző felhőszolgáltatásokban található virtuális gépek vagy szerepkörpéldányok között, nem virtuális hálózaton. | Nem alkalmazható. Csatlakozás különböző felhőszolgáltatásokban lévő virtuális gépek és szerepkörpéldányok közötti aktivitás nem támogatott a virtuális hálózaton kívül. | Nem alkalmazható |

Azure által biztosított névfeloldás

Az Azure által biztosított névfeloldás csak alapvető mérvadó DNS-képességeket biztosít. Ha az Azure által biztosított DNS-t használja, az Azure kezeli a DNS-zónaneveket és -rekordokat. Nem tudja szabályozni a DNS-zónaneveket vagy a DNS-rekordok életciklusát. Ha teljes körű DNS-megoldásra van szüksége a virtuális hálózatokhoz, használhatja az Azure DNS privát zónáit ügyfél által felügyelt DNS-kiszolgálókkal vagy azure DNS Private Resolverrel.

A nyilvános DNS-nevek feloldása mellett az Azure belső névfeloldást biztosít azoknak a virtuális gépeknek és szerepkörpéldányoknak, amelyek ugyanabban a virtuális hálózaton vagy felhőszolgáltatásban találhatók. A felhőszolgáltatás virtuális gépei és példányai ugyanazt a DNS-utótagot használják, így a gazdagép neve önmagában elegendő. A klasszikus üzemi modellel üzembe helyezett virtuális hálózatokban azonban a különböző felhőszolgáltatások különböző DNS-utótagokkal rendelkeznek. Ebben az esetben a teljes tartománynévre van szüksége a különböző felhőszolgáltatások közötti nevek feloldásához. Az Azure Resource Manager üzemi modellel üzembe helyezett virtuális hálózatokban a DNS-utótag konzisztens a virtuális hálózaton belüli összes virtuális gépen, így nincs szükség a teljes tartománynévre. A DNS-nevek virtuális gépekhez és hálózati adapterekhez is hozzárendelhetők. Bár az Azure által biztosított névfeloldás nem igényel konfigurációt, az előző táblázatban ismertetett módon nem minden üzembe helyezési forgatókönyv esetében megfelelő választás.

Feljegyzés

A felhőszolgáltatások webes és feldolgozói szerepköreinek használatakor a szerepkörpéldányok belső IP-címeit is elérheti az Azure Service Management REST API használatával. További információ: Service Management REST API-referencia. A cím a szerepkörnéven és a példányszámon alapul.

Funkciók

Az Azure által biztosított névfeloldás a következő funkciókat tartalmazza:

Könnyű használat. Nem igényel konfigurálást.

Magas rendelkezésre állás. Nem kell saját DNS-kiszolgálók fürtöit létrehoznia és kezelnie.

A szolgáltatást saját DNS-kiszolgálóival is használhatja a helyszíni és az Azure-beli gazdagépnevek feloldásához.

A virtuális gépek és a szerepkörpéldányok közötti névfeloldás ugyanazon felhőszolgáltatáson belül, teljes tartománynév nélkül is használható.

Az Azure Resource Manager-alapú üzemi modellt használó virtuális hálózatok virtuális gépei között névfeloldás használható teljes tartománynév nélkül. A klasszikus üzemi modell virtuális hálózatai teljes tartománynevet igényelnek, amikor különböző felhőszolgáltatásokban feloldja a neveket.

Az automatikusan létrehozott nevek használata helyett az üzemelő példányokat leginkább leíró gazdagépneveket használhatja.

Megfontolások

Az Azure által biztosított névfeloldás használatakor megfontolandó szempontok:

Az Azure által létrehozott DNS-utótag nem módosítható.

A DNS-keresés hatóköre egy virtuális hálózatra terjed ki. Az egyik virtuális hálózathoz létrehozott DNS-nevek nem oldhatók fel más virtuális hálózatokból.

Saját rekordjait nem regisztrálhatja manuálisan.

A WINS és a NetBIOS nem támogatott. A Virtuális gépek nem láthatók a Windows Intézőben.

A gazdagépneveknek DNS-kompatibilisnek kell lenniük. A neveknek csak 0-9, a-z és "-" karaktereket kell használniuk, és nem kezdődhetnek és nem végződhetnek "-" betűvel.

A DNS-lekérdezések forgalma minden virtuális géphez szabályozva van. A szabályozás nem befolyásolhatja a legtöbb alkalmazást. Ha a kérések szabályozása figyelhető meg, győződjön meg arról, hogy az ügyféloldali gyorsítótárazás engedélyezve van. További információ: DNS-ügyfélkonfiguráció.

A DNS-megoldással kapcsolatos problémák elkerülése érdekében használjon egy másik nevet a virtuális hálózat minden egyes virtuális gépéhez.

Csak az első 180 felhőszolgáltatásban lévő virtuális gépek vannak regisztrálva az egyes virtuális hálózatokhoz egy klasszikus üzemi modellben. Ez a korlát nem vonatkozik az Azure Resource Manager virtuális hálózatára.

Az Azure DNS IP-címe 168.63.129.16. Ez a cím statikus IP-cím, és nem változik.

Fordított DNS-szempontok

A virtuális gépek fordított DNS-e minden Azure Resource Manager-alapú virtuális hálózatban támogatott. A rendszer automatikusan hozzáadja az Azure által felügyelt fordított DNS-rekordokat ([vmname].internal.cloudapp.net ) a virtuális gép indításakor, és eltávolítja a virtuális gép leállítása (felszabadítása) után. Lásd a következő példát:

C:\>nslookup -type=ptr 10.11.0.4

Server: UnKnown

Address: 168.63.129.16

Non-authoritative answer:

4.0.11.10.in-addr.arpa name = myeastspokevm1.internal.cloudapp.net

A internal.cloudapp.net fordított DNS-zóna Azure által felügyelt, és nem tekinthető meg vagy szerkeszthető közvetlenül. A (z) [vmname].internal.cloudapp.net< a virtuális géphez rendelt IP-címre oldódik fel a űrlap teljes tartományneve alapján.

Ha az Azure DNS privát zónája virtuális hálózati kapcsolattal kapcsolódik a virtuális hálózathoz, és az automatikus regisztráció engedélyezve van ezen a kapcsolaton, akkor a fordított DNS-lekérdezések két rekordot adnak vissza. Az egyik rekord a [vmname][vmname] formátumú. privatednszonename] és a másik a [vmname].internal.cloudapp.net. Lásd a következő példát:

C:\>nslookup -type=ptr 10.20.2.4

Server: UnKnown

Address: 168.63.129.16

Non-authoritative answer:

4.2.20.10.in-addr.arpa name = mywestvm1.internal.cloudapp.net

4.2.20.10.in-addr.arpa name = mywestvm1.azure.contoso.com

Ha két PTR-rekordot ad vissza a korábban látható módon, akkor bármelyik teljes tartománynév előrekeresése a virtuális gép IP-címét adja vissza.

A fordított DNS-keresések hatóköre egy adott virtuális hálózatra terjed ki, még akkor is, ha más virtuális hálózatokkal van társviszonyban. A társhálózatokban található virtuális gépek IP-címeinek fordított DNS-lekérdezései az NXDOMAIN értéket adják vissza.

Feljegyzés

A fordított DNS- (PTR-) rekordokat a rendszer nem tárolja tovább a privát DNS-zónában. A fordított DNS-rekordok egy fordított DNS-zónában (in-addr.arpa) vannak tárolva. A virtuális hálózathoz társított alapértelmezett fordított DNS-zóna nem tekinthető meg és nem szerkeszthető.

A fordított DNS-függvényt letilthatja egy virtuális hálózatban úgy, hogy létrehoz egy saját fordított keresési zónát az Azure DNS privát zónáinak használatával, majd összekapcsolja ezt a zónát a virtuális hálózattal. Ha például a virtuális hálózat IP-címtere 10.20.0.0/16, akkor létrehozhat egy üres, 20.10.in-addr.arpa privát DNS-zónát, és csatolhatja a virtuális hálózathoz. Ez a zóna felülbírálja a virtuális hálózat alapértelmezett fordított keresési zónáit. Ez a zóna üres. A fordított DNS az NXDOMAIN értéket adja vissza, kivéve, ha manuálisan hozza létre ezeket a bejegyzéseket.

A PTR-rekordok automatikus regisztrációja nem támogatott. Ha bejegyzéseket szeretne létrehozni, manuálisan adja meg őket. Ha más zónák esetében engedélyezve van, le kell tiltania az automatikus regisztrációt a virtuális hálózaton. Ez a korlátozás olyan korlátozásoknak köszönhető, amelyek lehetővé teszik, hogy csak egy privát zóna legyen összekapcsolva, ha az automatikus regisztráció engedélyezve van. A privát DNS-zónák létrehozásának és virtuális hálózathoz való csatolásának részletes leírását a privát DNS rövid útmutatójában találja.

Feljegyzés

Mivel az Azure DNS privát zónái globálisak, létrehozhat egy fordított DNS-keresést, amely több virtuális hálózatra is kiterjed. Ehhez hozzon létre egy Azure DNS privát zónát a fordított keresésekhez (egy in-addr.arpa zónához), és kapcsolja össze a virtuális hálózatokkal. Manuálisan kell kezelnie a virtuális gépek fordított DNS-rekordjait.

DNS-ügyfél konfigurálása

Ez a szakasz az ügyféloldali gyorsítótárazást és az ügyféloldali újrapróbálkozást ismerteti.

Ügyféloldali gyorsítótárazás

Nem minden DNS-lekérdezést kell elküldeni a hálózaton keresztül. Az ügyféloldali gyorsítótárazás a helyi gyorsítótárból származó ismétlődő DNS-lekérdezések feloldásával segít csökkenteni a késést és javítani a hálózati három ponttal szembeni rugalmasságot. A DNS-rekordok egy élettartamra (TTL) vonatkozó mechanizmust tartalmaznak, amely lehetővé teszi a gyorsítótár számára, hogy a rekordot a lehető legnagyobb ideig tárolja anélkül, hogy ez hatással lenne a rekord frissességére. Így az ügyféloldali gyorsítótárazás a legtöbb helyzetben megfelelő.

Az alapértelmezett Windows DNS-ügyfél beépített DNS-gyorsítótárral rendelkezik. Egyes Linux-disztribúciók alapértelmezés szerint nem tartalmazzák a gyorsítótárazást. Ha azt tapasztalja, hogy még nincs helyi gyorsítótár, adjon hozzá egy DNS-gyorsítótárat minden Linux rendszerű virtuális géphez.

Számos különböző DNS-gyorsítótárazási csomag érhető el (például dnsmasq). A dnsmasq telepítése a leggyakoribb disztribúciókra:

RHEL/CentOS (a NetworkManagert használja)::

Telepítse a dnsmasq csomagot a következő paranccsal:

sudo yum install dnsmasqEngedélyezze a dnsmasq szolgáltatást a következő paranccsal:

systemctl enable dnsmasq.serviceIndítsa el a dnsmasq szolgáltatást a következő paranccsal:

systemctl start dnsmasq.serviceAdjon hozzá

prepend domain-name-servers 127.0.0.1;szövegszerkesztőt a /etc/dhclient-eth0.conf fájlhoz:A hálózati szolgáltatás újraindításához használja a következő parancsot:

service network restart

Feljegyzés

A dnsmasq csomag csak egy a Linuxhoz elérhető DNS-gyorsítótárak közül. A használat előtt ellenőrizze az adott igényeknek megfelelőségét, és ellenőrizze, hogy nincs-e más gyorsítótár telepítve.

Ügyféloldali újrapróbálkozások

A DNS elsősorban UDP protokoll. Mivel az UDP protokoll nem garantálja az üzenetek kézbesítését, az újrapróbálkozás logikáját maga a DNS-protokoll kezeli. Minden DNS-ügyfél (operációs rendszer) eltérő újrapróbálkozási logikát mutathat a létrehozó preferenciájától függően:

- A Windows operációs rendszerek egy másodperc után újra próbálkoznak, majd újabb két másodperc, négy másodperc és további négy másodperc után újra próbálkoznak.

- Az alapértelmezett Linux-beállítás öt másodperc után újrapróbálkozza. Javasoljuk, hogy az újrapróbálkozási specifikációkat egy másodperces időközönként ötször módosítsa.

Ellenőrizze a Linux rendszerű virtuális gépek aktuális beállításait a következővel cat /etc/resolv.conf: . Tekintse meg a beállítások sorát, például:

options timeout:1 attempts:5

A resolv.conf fájl automatikusan létrejön, és nem szabad szerkeszteni. A beállítási sor hozzáadásának konkrét lépései eloszlás szerint változnak:

RHEL/CentOS (a NetworkManagert használja)::

Szövegszerkesztővel adja hozzá a sort

RES_OPTIONS="options timeout:1 attempts:5"a fájlhoz /etc/sysconfig/network-scripts/ifcfg-eth0.A NetworkManager szolgáltatás újraindításához használja a következő parancsot:

systemctl restart NetworkManager.service

Saját DNS-kiszolgálót használó névfeloldás

Ez a szakasz a virtuális gépeket, a szerepkörpéldányokat és a webalkalmazásokat ismerteti.

Feljegyzés

Az Azure DNS Private Resolver a virtuális hálózat virtuálisgép-alapú DNS-kiszolgálóinak használatát váltja fel. A következő szakaszt a virtuálisgép-alapú DNS-megoldás használata esetén nyújtjuk, azonban az Azure DNS Private Resolver használatának számos előnye van, beleértve a költségcsökkentést, a beépített magas rendelkezésre állást, a méretezhetőséget és a rugalmasságot.

Virtuális gépek és szerepkörpéldányok

Előfordulhat, hogy a névfeloldási igények túllépnek az Azure által biztosított funkciókon. Előfordulhat például, hogy Microsoft Windows Server Active Directory-tartományokat kell használnia, és fel kell oldania a dns-neveket a virtuális hálózatok között. A forgatókönyvek lefedéséhez az Azure lehetővé teszi saját DNS-kiszolgálók használatát.

A virtuális hálózaton belüli DNS-kiszolgálók továbbíthatják a DNS-lekérdezéseket az Azure rekurzív feloldóinak. Ez az eljárás lehetővé teszi a virtuális hálózaton belüli gazdagépnevek feloldását. Az Azure-ban futó tartományvezérlők például válaszolhatnak a tartományai DNS-lekérdezéseire, és továbbíthatják az összes többi lekérdezést az Azure-nak. A továbbítási lekérdezések lehetővé teszik a virtuális gépek számára, hogy a helyszíni erőforrásokat (a tartományvezérlőn keresztül) és az Azure által megadott gazdagépneveket (a továbbítón keresztül) is lássák. Az Azure rekurzív feloldóihoz a 168.63.129.16 virtuális IP-címen keresztül lehet hozzáférni.

Fontos

Ha ebben a beállításban a VPN Gatewayt az egyéni DNS-kiszolgáló IP-címeivel együtt használja a VNeten, akkor az Azure DNS IP-címét (168.63.129.16) hozzá kell adni a listához, valamint a zavartalan szolgáltatás fenntartásához.

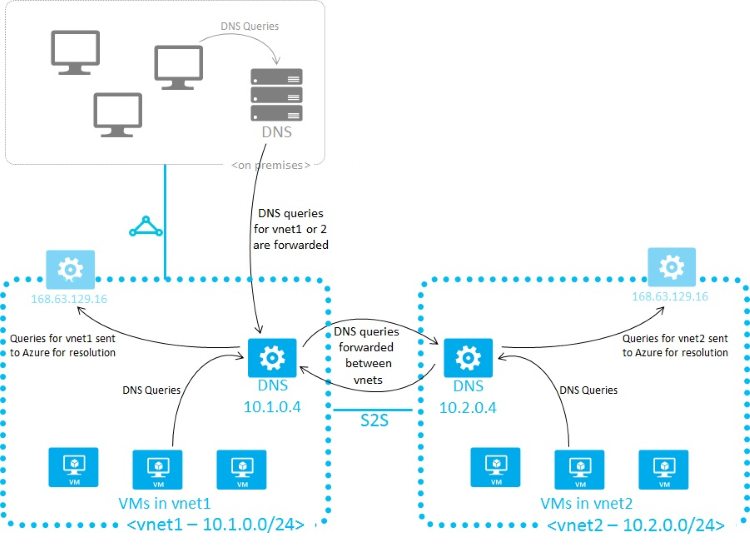

A DNS-továbbítás lehetővé teszi a DNS-feloldást a virtuális hálózatok között, és lehetővé teszi a helyszíni gépek számára az Azure által biztosított gazdagépnevek feloldását. A virtuális gép gazdagépnevének feloldásához a DNS-kiszolgáló virtuális gépének ugyanabban a virtuális hálózaton kell lennie, és úgy kell konfigurálnia, hogy a gazdagépnév-lekérdezéseket továbbítsa az Azure-ba. Mivel a DNS-utótag minden virtuális hálózatban eltérő, feltételes továbbítási szabályokkal dns-lekérdezéseket küldhet a megfelelő virtuális hálózatnak a megoldáshoz. Az alábbi képen két virtuális hálózat és egy helyszíni hálózat látható, amelyek DNS-feloldással végzik a virtuális hálózatok között ezt a módszert. Egy példa DNS-továbbító az Azure Gyorsindítási sablonok gyűjteményében és a GitHubon érhető el.

Feljegyzés

A szerepkörpéldányok egyazon virtuális hálózaton belüli virtuális gépek névfeloldását hajthatják végre. Ehhez használja a teljes tartománynevet, amely a virtuális gép gazdagépnevéből és internal.cloudapp.net DNS-utótagból áll. Ebben az esetben azonban a névfeloldás csak akkor sikeres, ha a szerepkörpéldány a szerepkörsémában (.cscfg fájlban ) definiált virtuálisgép-nevet használja.

<Role name="<role-name>" vmName="<vm-name>">

Azoknak a szerepkörpéldányoknak, amelyeknek egy másik virtuális hálózaton lévő virtuális gépek névfeloldását kell végrehajtaniuk (az FQDN-t a internal.cloudapp.net utótag használatával) az ebben a szakaszban leírt módszerrel kell elvégezniük (a két virtuális hálózat közötti egyéni DNS-kiszolgálók továbbítása).

Az Azure által biztosított névfeloldás használatakor az Azure Dynamic Host Configuration Protocol (DHCP) minden virtuális géphez egy belső DNS-utótagot (.internal.cloudapp.net) biztosít. Ez az utótag lehetővé teszi a gazdagépnév feloldását, mert a gazdagépnév rekordjai a internal.cloudapp.net zónában találhatók. Ha saját névfeloldási megoldást használ, a rendszer nem adja meg ezt az utótagot a virtuális gépeknek, mert az más DNS-architektúrákat (például tartományhoz csatlakoztatott forgatókönyveket) zavar. Ehelyett az Azure nem funkciófüggetlen helyőrzőt (reddog.microsoft.com) biztosít.

Szükség esetén a belső DNS-utótagot a PowerShell vagy az API használatával határozhatja meg:

- Az Azure Resource Manager üzemi modelljeiben lévő virtuális hálózatok esetében az utótag a REST API hálózati adapteren, a Get-AzNetworkInterface PowerShell-parancsmagon, az az network nic pedig az Azure CLI-parancson keresztül érhető el.

Ha a lekérdezések az Azure-ba való továbbítása nem felel meg az igényeinek, adjon meg saját DNS-megoldást, vagy telepítsen egy Azure DNS Private Resolvert.

Ha saját DNS-megoldást ad meg, a következőket kell tennie:

Adja meg például a megfelelő állomásnévfeloldásokat a DDNS-en keresztül. Ha DDNS-t használ, előfordulhat, hogy le kell tiltania a DNS-rekordok lefaragását. Az Azure DHCP-bérletek hosszúak, és a törlés idő előtt eltávolíthatja a DNS-rekordokat.

Adjon meg megfelelő rekurzív felbontást a külső tartománynevek feloldásához.

Legyen elérhető (TCP és UDP az 53-ai porton) az általa kiszolgált ügyfelekről, és legyen képes az internet elérésére.

Védeni kell az internetről való hozzáférés ellen, hogy mérsékelje a külső ügynökök által jelentett fenyegetéseket.

Feljegyzés

- A legjobb teljesítmény érdekében, ha Azure-beli virtuális gépeket használ DNS-kiszolgálóként, az IPv6-ot le kell tiltani.

- Az NSG-k tűzfalként működnek a DNS-feloldó végpontjaihoz. Módosítania vagy felül kell bírálnia az NSG biztonsági szabályait, hogy engedélyezze az UDP 53-ai portjának (és opcionálisan az 53-os TCP-portnak) a DNS-figyelő végpontjaihoz való elérését. Ha egyéni DNS-kiszolgálók vannak beállítva egy hálózaton, akkor az 53-as porton keresztüli forgalom megkerüli az alhálózat NSG-jét.

Fontos

Ha Windows DNS-kiszolgálókat használ egyéni DNS-kiszolgálókként, amelyek DNS-kéréseket továbbítanak az Azure DNS-kiszolgálóknak, győződjön meg arról, hogy a továbbítási időtúllépési értéket több mint 4 másodperccel növeli, hogy az Azure Rekurzív DNS-kiszolgálók megfelelő rekurziós műveleteket hajthassanak végre.

A problémával kapcsolatos további információkért tekintse meg a továbbítók és a feltételes továbbítók megoldásának időtúllépéseit.

Ez a javaslat más DNS-kiszolgálóplatformokra is vonatkozhat 3 másodperces vagy annál rövidebb továbbítási időtúllépési értékkel.

Ennek elmulasztása saját DNS zónarekordok nyilvános IP-címekkel való feloldását eredményezheti.

Webalkalmazások

Tegyük fel, hogy a virtuális hálózathoz csatolt App Service használatával létrehozott webalkalmazásból kell névfeloldásokat végrehajtania az ugyanazon a virtuális hálózaton lévő virtuális gépeken. Azon kívül, hogy beállít egy egyéni DNS-kiszolgálót, amely olyan DNS-továbbítóval rendelkezik, amely lekérdezéseket továbbít az Azure-ba (virtuális IP-cím: 168.63.129.16), hajtsa végre a következő lépéseket:

Ha még nem tette meg, engedélyezze a virtuális hálózat integrációját a webalkalmazás számára, az alkalmazás virtuális hálózattal való integrálásáról ebben a cikkben leírtak szerint.

Ha névfeloldásokat kell végrehajtania a virtuális hálózattal összekapcsolt webalkalmazásból (az App Service használatával készült) egy másik virtuális hálózaton lévő virtuális gépekre, amelyek nem ugyanahhoz a privát zónához vannak csatolva , használjon egyéni DNS-kiszolgálókat vagy Azure DNS-privát feloldókat mindkét virtuális hálózaton.

Egyéni DNS-kiszolgálók használata:

Állítson be egy DNS-kiszolgálót a cél virtuális hálózaton egy olyan virtuális gépen, amely lekérdezéseket is továbbíthat az Azure rekurzív feloldójának (168.63.129.16-os virtuális IP-cím). Egy példa DNS-továbbító az Azure Gyorsindítási sablonok gyűjteményében és a GitHubon érhető el.

Állítson be egy DNS-továbbítót a virtuális gép forrás virtuális hálózatában. Konfigurálja ezt a DNS-továbbítót úgy, hogy a lekérdezéseket a cél virtuális hálózat DNS-kiszolgálójához továbbítsa.

Konfigurálja a forrás DNS-kiszolgálót a forrás virtuális hálózat beállításai között.

Engedélyezze a virtuális hálózat integrációját a webalkalmazás számára a forrás virtuális hálózathoz való csatoláshoz, az alkalmazás virtuális hálózattal való integrálásával kapcsolatos utasításokat követve.

Az Azure DNS Private Resolver használatához lásd a Szabálykészlet hivatkozásait.

DNS-kiszolgálók megadása

Ha saját DNS-kiszolgálókat használ, az Azure lehetővé teszi, hogy virtuális hálózatonként több DNS-kiszolgálót adjon meg. Hálózati adapterenként (az Azure Resource Manager esetében) vagy felhőszolgáltatásonként (a klasszikus üzemi modell esetében) is megadhat több DNS-kiszolgálót. A hálózati adapterhez vagy felhőszolgáltatáshoz megadott DNS-kiszolgálók elsőbbséget élveznek a virtuális hálózathoz megadott DNS-kiszolgálókkal szemben.

Feljegyzés

A hálózati kapcsolat tulajdonságait, például a DNS-kiszolgáló IP-címeit nem szabad közvetlenül a virtuális gépeken belül szerkeszteni. Ennek az az oka, hogy a virtuális hálózati adapter cseréjekor előfordulhat, hogy a szolgáltatás javítása során törlődnek. Ez Windows és Linux rendszerű virtuális gépekre is vonatkozik.

Az Azure Resource Manager-alapú üzemi modell használatakor megadhatja a DNS-kiszolgálókat egy virtuális hálózathoz és egy hálózati adapterhez. További információ: Virtuális hálózat kezelése és hálózati adapter kezelése.

Feljegyzés

Ha egyéni DNS-kiszolgálót választ a virtuális hálózathoz, meg kell adnia legalább egy DNS-kiszolgáló IP-címét; ellenkező esetben a virtuális hálózat figyelmen kívül hagyja a konfigurációt, és ehelyett az Azure által biztosított DNS-t használja.

Feljegyzés

Ha módosítja egy már üzembe helyezett virtuális hálózat vagy virtuális gép DNS-beállításait, az új DNS-beállítások érvénybe lépéséhez DHCP-bérletmegújítást kell végrehajtania a virtuális hálózat összes érintett virtuális gépén. A Windows operációs rendszert futtató virtuális gépek esetében ezt közvetlenül a virtuális gépbe beírva ipconfig /renew teheti meg. A lépések az operációs rendszertől függően változnak. Tekintse meg az operációs rendszer típusára vonatkozó dokumentációt.

Következő lépések

Azure Resource Manager-alapú üzemi modell:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: