Hozzáférés engedélyezése az Azure Event Hubs-névterekhez adott IP-címekről vagy -tartományokból

Alapértelmezés szerint az Event Hubs-névterek az internetről érhetők el, amennyiben a kérés érvényes hitelesítéssel és engedélyezéssel rendelkezik. Az IP-tűzfallal tovább korlátozhatja azt a CIDR (osztály nélküli tartományközi útválasztás) jelölésében szereplő IPv4- és IPv6-címek vagy címtartományok halmazára.

Ez a funkció olyan helyzetekben hasznos, amelyekben az Azure Event Hubsnak csak bizonyos jól ismert webhelyekről kell elérhetőnek lennie. A tűzfalszabályok lehetővé teszik a szabályok konfigurálását az adott IPv4- és IPv6-címekről származó forgalom elfogadására. Ha például az Event Hubsot az Azure Express Route-nal használja, létrehozhat egy tűzfalszabályt, amely csak a helyszíni infrastruktúra IP-címéről engedélyezi a forgalmat.

IP-tűzfalszabályok

Az IP-tűzfalszabályokat az Event Hubs névtér szintjén adhatja meg. A szabályok tehát minden támogatott protokollt használó ügyfélkapcsolatra vonatkoznak. Az Event Hubs-névtér engedélyezett IP-szabályával nem egyező IP-címekről érkező csatlakozási kísérleteket a rendszer jogosulatlanként elutasítja. A válasz nem említi az IP-szabályt. A rendszer sorrendben alkalmazza az IP-szűrési szabályokat, és az IP-címnek megfelelő első szabály határozza meg az elfogadási vagy elutasítási műveletet.

Fontos tudnivalók

- Ez a funkció az alapszinten nem támogatott.

- Az Event Hubs-névtér tűzfalszabályainak bekapcsolása alapértelmezés szerint blokkolja a bejövő kéréseket, kivéve, ha a kérések engedélyezett nyilvános IP-címekről működő szolgáltatásból származnak. A letiltott kérések közé tartoznak a más Azure-szolgáltatásoktól, az Azure Portalról, a naplózási és metrikaszolgáltatásoktól érkező kérések stb. Kivételként engedélyezheti az Event Hubs-erőforrások elérését bizonyos megbízható szolgáltatásokból , még akkor is, ha az IP-szűrés engedélyezve van. A megbízható szolgáltatások listáját a Megbízható Microsoft-szolgáltatások című témakörben találja.

- Adjon meg legalább egy IP-tűzfalszabályt vagy virtuális hálózati szabályt a névtérhez, hogy csak egy virtuális hálózat megadott IP-címéről vagy alhálózatáról engedélyezze a forgalmat. Ha nincsenek IP- és virtuális hálózati szabályok, a névtér a nyilvános interneten keresztül (a hozzáférési kulcs használatával) érhető el.

Az Azure Portal használata

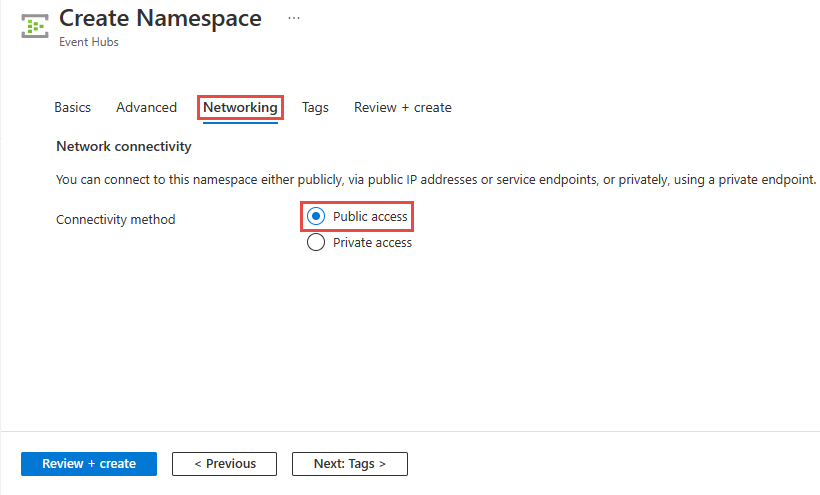

Névtér létrehozásakor engedélyezheti a névtérhez csak nyilvános (minden hálózatból származó) vagy csak privát (csak privát végpontokon keresztüli) hozzáférést. A névtér létrehozása után engedélyezheti a hozzáférést adott IP-címekről vagy adott virtuális hálózatokról (hálózati szolgáltatásvégpontok használatával).

Nyilvános hozzáférés konfigurálása névtér létrehozásakor

A nyilvános hozzáférés engedélyezéséhez válassza a Nyilvános hozzáférés lehetőséget a névtérlétrehozás varázsló Hálózatkezelés lapján.

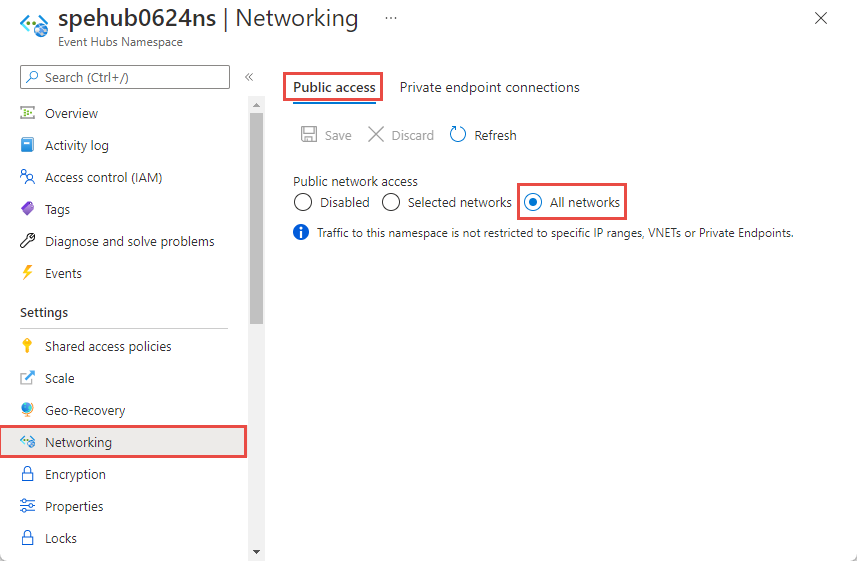

A névtér létrehozása után válassza a Hálózatkezelés lehetőséget az Event Hubs Névtér lapjának bal oldali menüjében . Láthatja, hogy a Minden hálózat beállítás be van jelölve. Kiválaszthatja a Kiválasztott hálózatok lehetőséget, és engedélyezheti a hozzáférést adott IP-címekről vagy adott virtuális hálózatokról. A következő szakasz részletesen ismerteti az IP-tűzfal konfigurálását azon IP-címek megadásához, amelyekből a hozzáférés engedélyezve van.

IP-tűzfal konfigurálása meglévő névtérhez

Ez a szakasz bemutatja, hogyan hozhat létre IP-tűzfalszabályokat egy Event Hubs-névtérhez az Azure Portal használatával.

Lépjen az Event Hubs-névtérre az Azure Portalon.

Válassza a Bal oldali menü Gépház alatti Hálózatkezelés lehetőséget.

A Hálózatkezelés lapon a Nyilvános hálózati hozzáférés beállításnál válassza a Kiválasztott hálózatok lehetőséget, hogy csak a megadott IP-címekről engedélyezze a hozzáférést.

A nyilvános hálózati hozzáférési lapon elérhető lehetőségekről az alábbiakban talál további információt:

Letiltva. Ez a beállítás letiltja a névtérhez való nyilvános hozzáférést. A névtér csak privát végpontokon keresztül érhető el.

Kijelölt hálózatok. Ez a beállítás lehetővé teszi a névtérhez való nyilvános hozzáférést a kiválasztott hálózatok hozzáférési kulcsával.

Minden hálózat (alapértelmezett). Ez a beállítás egy hozzáférési kulccsal teszi lehetővé az összes hálózat nyilvános elérését. Ha a Minden hálózat lehetőséget választja, az eseményközpont bármilyen IP-címről fogad kapcsolatokat (a hozzáférési kulcs használatával). Ez a beállítás egyenértékű a 0.0.0.0/0 IP-címtartományt elfogadó szabvánnyal.

Adott IP-címekhez való hozzáférés korlátozásához válassza a Kiválasztott hálózatok lehetőséget, majd kövesse az alábbi lépéseket:

A Tűzfal szakaszban válassza az Ügyfél IP-címének hozzáadása lehetőséget, hogy az aktuális ügyfél IP-címe hozzáférést biztosítson a névtérhez.

Címtartomány esetén adja meg az adott IPv4- vagy IPv6-címeket vagy címtartományokat a CIDR-jelölésben.

Fontos

Amikor a szolgáltatás a jövőben elkezdI támogatni az IPv6-kapcsolatokat, és az ügyfelek automatikusan IPv6-ra váltanak, az ügyfelek megszakadnak, ha csak IPv4-címekkel rendelkezik, nem IPv6-címekkel. Ezért azt javasoljuk, hogy most adja hozzá az IPv6-címeket az engedélyezett IP-címek listájához, hogy az ügyfelek ne szakadjanak meg, amikor a szolgáltatás végül támogató IPv6-ra vált.

Adja meg, hogy engedélyezi-e a megbízható Microsoft-szolgáltatások a tűzfal megkerülését. Részletekért lásd: Megbízható Microsoft-szolgáltatások.

A beállítások mentéséhez válassza a Mentés az eszköztáron lehetőséget. Várjon néhány percet, amíg a megerősítés megjelenik a portál értesítései között.

Feljegyzés

Az adott virtuális hálózatokhoz való hozzáférés korlátozásához lásd: Hozzáférés engedélyezése adott hálózatokról.

Megbízható Microsoft-szolgáltatások

Ha engedélyezi, hogy a megbízható Microsoft-szolgáltatások megkerülje ezt a tűzfalbeállítást, az ugyanazon bérlőn belüli alábbi szolgáltatások kapnak hozzáférést az Event Hubs-erőforrásokhoz.

| Megbízható szolgáltatás | Támogatott használati forgatókönyvek |

|---|---|

| Azure Event Grid | Lehetővé teszi az Azure Event Grid számára, hogy eseményeket küldjön az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

További információ: Eseménykézbesítés felügyelt identitással |

| Azure Stream Analytics | Lehetővé teszi, hogy az Azure Stream Analytics-feladat adatokat olvasson be (bemenetből) vagy adatokat írjon az Event Hubs-névtérben lévő (kimeneti) eseményközpontokba. Fontos: A Stream Analytics-feladatot úgy kell konfigurálni, hogy felügyelt identitást használjon az eseményközpont eléréséhez. További információ: Felügyelt identitások használata az eseményközpont eléréséhez egy Azure Stream Analytics-feladatból (előzetes verzió). |

| Azure IoT Hub | Lehetővé teszi, hogy az IoT Hub üzeneteket küldjön az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

|

| Azure API Management | Az API Management szolgáltatás lehetővé teszi események küldését egy eseményközpontba az Event Hubs-névtérben.

|

| Azure Monitor (diagnosztikai Gépház és műveletcsoportok) | Lehetővé teszi, hogy az Azure Monitor diagnosztikai információkat és riasztási értesítéseket küldjön az Event Hubs-névtér eseményközpontjainak. Az Azure Monitor képes olvasni az eseményközpontból, és adatokat is írni az eseményközpontba. |

| Azure Synapse | Lehetővé teszi az Azure Synapse számára, hogy a Synapse-munkaterület felügyelt identitásával csatlakozzon az eseményközponthoz. Adja hozzá az Azure Event Hubs adatküldői, fogadói vagy tulajdonosi szerepkörét az Event Hubs-névtér identitásához. |

| Azure Adatkezelő | Lehetővé teszi az Azure Data Explorer számára, hogy eseményeket fogadjon az eseményközpontból a fürt felügyelt identitásával. A következő lépéseket kell elvégeznie:

|

| Azure IoT Central | Lehetővé teszi, hogy az IoT Central adatokat exportáljon az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

|

| Azure Health Data Services | Lehetővé teszi az Healthcare API-k IoT-összekötőjének, hogy az orvosi eszközök adatait az Event Hubs-névtérből betöltse, és adatokat őrizzen meg a konfigurált Fast Healthcare Interoperability Resources (FHIR®) szolgáltatásban. Az IoT-összekötőt úgy kell konfigurálni, hogy felügyelt identitást használjon az eseményközpont eléréséhez. További információ: Ismerkedés az IoT-összekötővel – Azure Healthcare API-k. |

| Azure Digital Twins | Lehetővé teszi, hogy az Azure Digital Twins adatokat adjon ki az Event Hubs-névtér eseményközpontjaiba. A következő lépéseket is el kell végeznie:

|

Az Azure Event Hubs többi megbízható szolgáltatása az alábbiakban található:

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Resource Manager-sablon használata

Fontos

A Tűzfal funkció az alapszinten nem támogatott.

Az alábbi Resource Manager-sablonnal IP-szűrőszabályt adhat hozzá egy meglévő Event Hubs-névtérhez.

A sablonban található ipMask egyetlen IPv4-cím vagy EGY IP-címblokk a CIDR-jelölésben. A CIDR-jelölésben például a 70.37.104.0/24 a 256 IPv4-címet jelöli a 70.37.104.0-tól a 70.37.104.255-ösig, a 24 pedig a tartomány jelentős előtagbitjeinek számát jelzi.

Feljegyzés

Az alapértelmezett érték a defaultAction következő Allow. Virtuális hálózat vagy tűzfalszabályok hozzáadásakor győződjön meg arról, hogy a defaultAction következőre Denyvan állítva: .

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespace_name": {

"defaultValue": "contosoehub1333",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.EventHub/namespaces",

"apiVersion": "2022-01-01-preview",

"name": "[parameters('namespace_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard",

"capacity": 1

},

"properties": {

"minimumTlsVersion": "1.2",

"publicNetworkAccess": "Enabled",

"disableLocalAuth": false,

"zoneRedundant": true,

"isAutoInflateEnabled": false,

"maximumThroughputUnits": 0,

"kafkaEnabled": true

}

},

{

"type": "Microsoft.EventHub/namespaces/authorizationrules",

"apiVersion": "2022-01-01-preview",

"name": "[concat(parameters('namespace_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.EventHub/namespaces', parameters('namespace_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.EventHub/namespaces/networkRuleSets",

"apiVersion": "2022-01-01-preview",

"name": "[concat(parameters('namespace_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.EventHub/namespaces', parameters('namespace_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules": [],

"ipRules": [

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

},

{

"ipMask": "172.72.157.204",

"action": "Allow"

}

]

}

}

]

}

A sablon üzembe helyezéséhez kövesse az Azure Resource Manager utasításait.

Fontos

Ha nincsenek IP- és virtuális hálózati szabályok, az összes forgalom a névtérbe áramlik, még akkor is, ha be van állítva a defaultAction következőre deny. A névtér a nyilvános interneten keresztül (a hozzáférési kulccsal) érhető el. Adjon meg legalább egy IP-szabályt vagy virtuális hálózati szabályt a névtérhez, hogy csak egy virtuális hálózat megadott IP-címéről vagy alhálózatáról engedélyezze a forgalmat.

Az Azure parancssori felület használatával

Parancsok az eventhubs namespace network-rule-set hozzáadása, listázása, frissítése és eltávolítása az Event Hubs-névtér IP-tűzfalszabályainak kezeléséhez.

Azure PowerShell használatával

Set-AzEventHubNetworkRuleSet A parancsmaggal adjon hozzá egy vagy több IP-tűzfalszabályt. Példa a cikkből:

$ipRule1 = New-AzEventHubIPRuleConfig -IPMask 2.2.2.2 -Action Allow

$ipRule2 = New-AzEventHubIPRuleConfig -IPMask 3.3.3.3 -Action Allow

$virtualNetworkRule1 = New-AzEventHubVirtualNetworkRuleConfig -SubnetId '/subscriptions/subscriptionId/resourcegroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVirtualNetwork/subnets/default'

$networkRuleSet = Get-AzEventHubNetworkRuleSet -ResourceGroupName myResourceGroup -NamespaceName myNamespace

$networkRuleSet.IPRule += $ipRule1

$networkRuleSet.IPRule += $ipRule2

$networkRuleSet.VirtualNetworkRule += $virtualNetworkRule1

Set-AzEventHubNetworkRuleSet -ResourceGroupName myResourceGroup -NamespaceName myNamespace -IPRule $ipRule1,$ipRule2 -VirtualNetworkRule $virtualNetworkRule1,$virtualNetworkRule2,$virtualNetworkRule3

Alapértelmezett művelet és nyilvános hálózati hozzáférés

REST API

A tulajdonság alapértelmezett értéke az defaultAction API 2021-01-01-preview és korábbi verziója voltDeny. A megtagadási szabály azonban csak akkor lesz kényszerítve, ha IP-szűrőket vagy virtuális hálózati szabályokat állít be. Vagyis ha nem rendelkezik IP-szűrőkkel vagy virtuális hálózati szabályokkal, a rendszer úgy kezeli, mint Allow.

Az API 2021-06-01 előzetes verziójától kezdve a tulajdonság Allowalapértelmezett értéke a defaultAction szolgáltatásoldali kényszerítés pontos tükrözése. Ha az alapértelmezett művelet be van állítva Deny, az IP-szűrők és a virtuális hálózati szabályok érvénybe lépnek. Ha az alapértelmezett művelet be van állítva Allow, a rendszer nem kényszeríti ki az IP-szűrőket és a virtuális hálózati szabályokat. A szolgáltatás megjegyzi a szabályokat, amikor kikapcsolja őket, majd újra bekapcsolja őket.

Az API 2021-06-01-preview verziója egy új tulajdonságot publicNetworkAccessis bevezet. Ha be van állítva Disabled, a műveletek csak a privát hivatkozásokra korlátozódnak. Ha be van állítva Enabled, a műveletek engedélyezettek a nyilvános interneten keresztül.

Ezekről a tulajdonságokról további információt a Hálózati szabálykészlet létrehozása vagy frissítése, valamint a Privát végpont Csatlakozás létrehozása vagy frissítése című témakörben talál.

Feljegyzés

A fenti beállítások egyike sem kerüli el a jogcímek SAS vagy Microsoft Entra hitelesítésen keresztüli érvényesítését. A hitelesítési ellenőrzés mindig akkor fut, ha a szolgáltatás ellenőrzi a beállítások publicNetworkAccessprivateEndpointConnections által defaultActionkonfigurált hálózati ellenőrzéseket.

Azure Portalra

Az Azure Portal mindig a legújabb API-verziót használja a tulajdonságok lekéréséhez és beállításához. Ha a névteret a 2021-01-01-preview és korábbi verzióban DenydefaultAction állította be , és nulla IP-szűrőket és virtuális hálózati szabályokat adott meg, a portál korábban a névtér Hálózat lapján ellenőrizte a Kiválasztott hálózatok lehetőséget. Most a Minden hálózat lehetőséget ellenőrzi.

Következő lépések

Az Event Hubs azure-beli virtuális hálózatokhoz való hozzáférésének korlátozásához tekintse meg az alábbi hivatkozást: