Küllős hálózatkezelés

Az Azure leggyakoribb hálózattervezési mintái közé tartozik a küllős virtuális hálózat topológiáinak létrehozása egy vagy több Azure-régióban, opcionálisan a helyszíni hálózatokhoz az Azure ExpressRoute-on vagy a helyek közötti virtuális magánhálózati (VPN-) alagutakon keresztül a nyilvános interneten keresztül.

A legtöbb tervezési útmutató a belső, helyszíni hálózatokon vagy az internetről érkező felhasználók által az adott virtuális hálózatok felé irányuló alkalmazásforgalomra összpontosít (amit az iparág általában az észak-déli forgalmat jelöli, mivel ezt gyakran függőleges vonalak jelölik a hálózati diagramokban). Ez a cikk a kelet-nyugati forgalomhoz elérhető különböző mintákkal foglalkozik. Ez azt jelzi, hogy az Azure-beli virtuális hálózatokban üzembe helyezett számítási feladatok közötti kommunikáció egy régión belül vagy különböző régiókban történik.

Annak biztosítása, hogy a hálózat kialakítása megfeleljen a kelet-nyugati forgalomra vonatkozó követelményeknek, kritikus fontosságú a teljesítmény, a méretezhetőség és a rugalmasság biztosítása az Azure-ban futó alkalmazások számára.

Lehetséges használati esetek

A küllős forgalom több esetben is fontos lehet:

- Egy alkalmazás különböző szintjei külön virtuális hálózatokban találhatók. A szegélyhálózati virtuális hálózatok szegélyhálózati kiszolgálói (más néven DMZ-kiszolgálók) például kommunikálnak egy belső virtuális hálózat alkalmazásszolgáltatásaival.

- A különböző környezetekben (fejlesztés, előkészítés, éles környezet) lévő alkalmazások számítási feladatainak egymás között kell replikálnia az adatokat.

- A különböző alkalmazásoknak vagy mikroszolgáltatásoknak kommunikálniuk kell egymással.

- Az adatbázisoknak régiók közötti adatokat kell replikálniuk, hogy vészhelyzet esetén garantálják az üzletmenet folytonosságát.

- A felhasználók az Azure-beli virtuális hálózatokon belül vannak. Például az Azure Virtual Desktopot használják.

Küllős kommunikáció mintái és topológiái

Két fő topológiát használhat az Azure-tervekben, amelyek több virtuális hálózatot kereszteznek: az önállóan felügyelt központot és küllőt és az Azure Virtual WAN-t. Egy Virtual WAN-környezetben a Microsoft felügyeli a központi virtuális hálózatokat és minden bennük lévőt. Ön által felügyelt küllős környezetben a központi virtuális hálózatot kezelheti.

A Virtual WAN és az ön által felügyelt küllős topológiák olyan architektúrák, amelyekben a számítási feladatok küllős virtuális hálózatokban futnak, és a helyszíni kapcsolatok központosítva vannak egy központi virtuális hálózaton. A cikkben ismertetett fogalmak közül sok az ön által felügyelt küllős és virtuális WAN-kialakításokra is vonatkozik.

A küllős virtuális hálózatok egymáshoz való csatlakoztatásának két fő mintája van:

- Küllők, amelyek közvetlenül csatlakoznak egymáshoz. A virtuális hálózatok közötti társviszonyok vagy VPN-alagutak a küllős virtuális hálózatok között jönnek létre, hogy közvetlen kapcsolatot biztosítsanak a központi virtuális hálózat bejárása nélkül.

- A küllők hálózati berendezésen keresztül kommunikálnak. Minden küllős virtuális hálózat rendelkezik társviszony-létesítéssel a Virtual WAN-hoz vagy egy központi virtuális hálózathoz. A berendezés küllőről küllőre irányítja a forgalmat. A berendezést a Microsoft (a Virtual WAN-hez hasonlóan) vagy Ön felügyelheti.

1. minta: Egymáshoz közvetlenül csatlakozó küllők

A küllők közötti közvetlen kapcsolatok általában jobb átviteli sebességet, késést és méretezhetőséget biztosítanak, mint a hálózati virtuális berendezésen (NVA) áthaladó kapcsolatok a központban. A forgalom NVA-n keresztül történő elküldése késést okozhat a forgalom számára, ha az NVA-k másik rendelkezésre állási zónában vannak, és legalább két virtuális hálózati társviszonyt át kell lépni, amikor a forgalmat a központon keresztül küldik el. Két küllős virtuális hálózat közvetlen összekapcsolására több lehetőség is van: virtuális hálózatok közötti társviszony-létesítés, Azure Virtual Network Manager és VPN-alagutak.

Virtuális hálózatok közötti társviszony-létesítés. A küllőkkel szemben a közvetlen virtuális hálózatok közötti társviszony-létesítés előnyei a következők:

- Alacsonyabb költség, mivel kevesebb virtuális hálózati társviszony-létesítési ugrásra van szükség.

- Jobb teljesítmény, mert a forgalomnak nem kell áthaladnia egyetlen hálózati berendezésen sem, amely késést vagy lehetséges szűk keresztmetszeteket okoz.

Más forgatókönyvek például a bérlők közötti kapcsolat. Előfordulhat azonban, hogy meg kell vizsgálnia a küllős virtuális hálózatok közötti forgalmat, ami szükségessé teheti a forgalom központi hálózati eszközökön keresztül történő küldését a központi virtuális hálózaton.

Alhálózati társviszony. Hasonló a virtuális hálózatok közötti társviszony-létesítéshez, de az alhálózatok közötti társviszony-létesítés részletesebbséget tesz lehetővé azáltal, hogy megadja, hogy a társviszony mindkét oldalán mely alhálózatok beszélhetnek egymással.

Azure Virtual Network Manager. A virtuális hálózatok közötti társviszony-létesítés előnyei mellett az Azure Virtual Network Manager olyan felügyeleti szolgáltatást is biztosít, amely lehetővé teszi a virtuális hálózati környezetek kezelését és a nagy léptékű kapcsolódást. Az Azure Virtual Network Manager használatával háromféle topológiát hozhat létre előfizetések között, meglévő és új virtuális hálózatokhoz is:

Küllőkkel, amelyek nincsenek egymáshoz csatlakoztatva.

Küllős küllőkkel, amelyek közvetlenül csatlakoznak egymáshoz, középen ugrás nélkül.

Összekapcsolt virtuális hálózatok hálós csoportja.

Töltse le a cikkben szereplő összes Visio-diagramot .

Ha küllős topológiát hoz létre az Azure Virtual Network Managerrel, amelyben küllők csatlakoznak egymáshoz, a küllős virtuális hálózatok közötti közvetlen kapcsolat ugyanabban a hálózati csoportban automatikusan kétirányúan jön létre. Az Azure Virtual Network Managerrel statikusan vagy dinamikusan hozhat létre küllős virtuális hálózatokat egy adott hálózati csoport tagjaivá, ami automatikusan létrehozza a kapcsolatot bármely virtuális hálózat számára.

Több hálózati csoportot is létrehozhat, hogy elkülönítse a küllős virtuális hálózatok fürtöit a közvetlen kapcsolattól. Minden hálózati csoport ugyanazt a régiót és többrégiós támogatást nyújt a küllők közötti kapcsolatokhoz. Ügyeljen arra, hogy az Azure Virtual Network Managerre vonatkozó, az Azure Virtual Network Managerrel kapcsolatos gyakori kérdésekben ismertetett maximális korlátok alatt maradjon.

Virtuális hálózatokat összekötő VPN-alagutak. A VPN-szolgáltatásokat úgy konfigurálhatja, hogy közvetlenül csatlakozzanak küllős virtuális hálózatokhoz Microsoft VPN-átjárók vagy külső VPN NVA-k használatával. Ennek a lehetőségnek az az előnye, hogy a küllős virtuális hálózatok ugyanazon felhőszolgáltatón belül kereskedelmi és szuverén felhők között csatlakoznak, vagy felhők közötti kapcsolatot létesítenek. Továbbá, ha minden küllős virtuális hálózatban szoftveralapú széles körű hálózat (SD-WAN) NVA-k találhatók, ez a konfiguráció megkönnyítheti a külső szolgáltató vezérlősíkjának és funkciókészletének használatát a virtuális hálózati kapcsolatok kezeléséhez.

Ezzel a beállítással a macsec-titkosítással még nem rendelkező azure-adatközpontokban lévő virtuális hálózatok közötti forgalom titkosítására vonatkozó megfelelőségi követelményeknek is megfelelhet. Ez a lehetőség azonban az IPsec-alagutak sávszélességkorlátja (alagútonként 1,25 Gb/s) és a virtuális hálózati átjárók központi és küllős virtuális hálózatokban való használatának tervezési korlátai miatt is saját kihívásokkal jár: Ha a küllős virtuális hálózat virtuális hálózati átjáróval rendelkezik, akkor nem csatlakoztatható a Virtual WAN-hoz, és nem használhatja a központ virtuális hálózati átjáróját a helyszíni hálózatokhoz való csatlakozáshoz.

1a. minta: Egyetlen régió

Függetlenül attól, hogy milyen technológiát használ a küllős virtuális hálózatok egymáshoz való csatlakoztatásához, a hálózati topológiák egyetlen régió esetében így néznek ki:

1b minta: Több régió

Az összes küllős virtuális hálózatot egymással összekötő kialakítások több régióra is kiterjeszthetők. Ebben a topológiában az Azure Virtual Network Manager még kritikusabb, hogy csökkentse a szükséges nagyszámú kapcsolat fenntartásával járó adminisztratív többletterhelést.

Feljegyzés

Ha a küllős virtuális hálózatokat közvetlenül, akár egy régióban, akár több régióban csatlakoztatja, fontolja meg a küllős virtuális hálózatok használatát ugyanabban a környezetben. Csatlakoztathat például egy küllős fejlesztési virtuális hálózatot egy másik küllős fejlesztői virtuális hálózathoz. De ne csatlakoztassa a küllős fejlesztési virtuális hálózatot egy küllős éles virtuális hálózathoz.

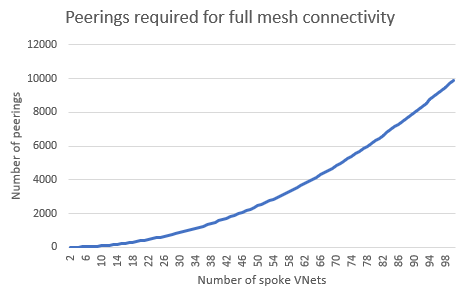

Ha egy teljesen hálós topológiában közvetlenül csatlakozik egymáshoz a küllős virtuális hálózatok, figyelembe kell vennie a virtuális hálózatok közötti társviszony-létesítések lehetséges nagy számát. Az alábbi ábra ezt a problémát szemlélteti. Ebben a forgatókönyvben erősen ajánlott az Azure Virtual Network Manager használata, hogy automatikusan létre tudja hozni a virtuális hálózati kapcsolatokat.

2. minta: Hálózati berendezésen keresztül kommunikáló küllők

A küllős virtuális hálózatok közvetlen összekapcsolása helyett hálózati berendezésekkel továbbíthatja a küllők közötti forgalmat. A hálózati berendezések további hálózati szolgáltatásokat nyújtanak, például a mély csomagvizsgálatot, a forgalom szegmentálását vagy monitorozását, de késést és teljesítménybeli szűk keresztmetszeteket okozhatnak, ha nem megfelelő méretűek. Ezek a berendezések általában egy központi virtuális hálózaton találhatók, amelyhez a küllők csatlakoznak. A küllők közötti forgalom továbbítására több lehetőség is van:

Virtual WAN hub útválasztó. A Microsoft által teljes mértékben felügyelt Virtual WAN egy virtuális útválasztót tartalmaz, amely a küllőkről érkező forgalmat vonzza, és egy másik virtuális hálózatra irányítja, amely a Virtual WAN-hoz vagy a helyszíni hálózatokhoz csatlakozik az ExpressRoute-on keresztül, vagy helyek közötti vagy pont–hely VPN-alagutakon keresztül. A Virtual WAN-útválasztó automatikusan fel- és leskálázható, ezért csak arról kell gondoskodnia, hogy a küllők közötti forgalom a Virtual WAN korlátain belül maradjon.

Azure Firewall.Az Azure Firewall egy olyan hálózati berendezés, amelyet a Microsoft felügyel, és üzembe helyezhető a felügyelt központi virtuális hálózatokban vagy a Virtual WAN-központokban. Továbbíthatja az IP-csomagokat, és megvizsgálhatja őket, és alkalmazhatja a szabályzatokban meghatározott forgalomszegmentálási szabályokat. Automatikus skálázást biztosít az Azure Firewall korlátaihoz , hogy ne legyen szűk keresztmetszet. Vegye figyelembe, hogy az Azure Firewall csak akkor biztosít beépített többrégiós képességeket, ha a Virtual WAN-t használja. A Virtual WAN nélkül felhasználó által meghatározott útvonalakat kell implementálnia a küllők közötti kommunikáció megvalósításához.

Külső hálózati virtuális berendezések. Ha egy Microsoft-partnertől származó hálózati virtuális berendezést szeretne használni útválasztási és hálózati szegmentálás végrehajtásához, a hálózati virtuális berendezéseket központi és küllős vagy Virtual WAN-topológiában is üzembe helyezheti. További információ: Magas rendelkezésre állású NVA-k vagy NVA-k üzembe helyezése virtuális WAN-központban. Győződjön meg arról, hogy a hálózati virtuális berendezés támogatja a küllős kommunikáció által generált sávszélességet.

Azure VPN Gateway. Az Azure VPN-átjárót használhatja a felhasználó által definiált útvonalak következő ugrási típusaként, de a Microsoft nem javasolja a VPN virtuális hálózati átjárók használatát küllők közötti forgalom irányításához. Ezek az eszközök a helyszíni helyekre vagy VPN-felhasználókra irányuló forgalom titkosítására szolgálnak. Például nincs garancia a küllők közötti sávszélességre, amelyet egy VPN-átjáró irányíthat.

ExpressRoute. Bizonyos konfigurációkban az ExpressRoute-átjárók olyan útvonalakat hirdethetnek, amelyek küllős kommunikációt vonzanak, és forgalmat küldenek a Microsoft peremhálózati útválasztójára, ahol a küllőhöz irányítják. Ezt a mintát néha ExpressRoute-hajpintásnak is nevezik, és explicit módon engedélyezni kell az ExpressRoute-on keresztüli virtuális hálózatok közötti virtuális hálózatok vagy virtuális WAN-forgalom engedélyezése vagy letiltása című cikkben leírt utasításokat követve. A Microsoft határozottan elriasztja ezt a forgatókönyvet, mert késést eredményez azáltal, hogy a forgalmat a Microsoft gerinchálózatára és hátoldalára küldi. Ráadásul a Microsoft nem javasolja ezt a megközelítést az egyetlen meghibásodási pont és a nagy robbanási sugár miatt. Ez a forgatókönyv az ExpressRoute-infrastruktúrára (az átjáróra és a fizikai útválasztókra) gyakorolt extra nyomás miatt több problémát is bemutat. Ez a további nyomás csomagcsökkenést okozhat.

A központosított NVA-kkal rendelkező, ön által felügyelt küllős hálózati kialakításokban a berendezés általában a központba kerül. A küllős virtuális hálózatok közötti virtuális hálózati társviszonyokat manuálisan vagy automatikusan kell létrehozni az Azure Virtual Network Managerrel:

Manuális virtuális hálózati társviszonyok vagy alhálózati társviszonyok. Ez a megközelítés akkor elegendő, ha kevés küllős virtuális hálózattal rendelkezik, de nagy léptékű felügyeleti többletterhelést okoz.

Azure Virtual Network Manager. Ahogy korábban már említettük, az Azure Virtual Network Manager a virtuális hálózati környezetek és társviszonyok nagy léptékű kezelésére szolgáló funkciókat biztosít. A küllős virtuális hálózatok közötti társviszony-létesítési konfigurációk automatikusan kétirányúan vannak konfigurálva a hálózati csoportok számára.

Az Azure Virtual Network Manager lehetővé teszi a küllős virtuális hálózati tagságok statikus vagy dinamikus hozzáadását egy adott hálózati csoporthoz, amely automatikusan létrehozza a társviszony-létesítési kapcsolatot az új tagok számára. A hálózati csoportok küllős virtuális hálózatai a központi VPN- vagy ExpressRoute-átjárókat használhatják a kapcsolatokhoz. Ügyeljen arra, hogy az Azure Virtual Network Manager maximális korlátja alatt maradjon.

2a. minta: Egyrégió

Az alábbi ábrán egy egyrégiós küllős topológia látható, amely a küllők közötti forgalmat a központi virtuális hálózaton üzembe helyezett Azure-tűzfalon keresztül küldi el. A rendszer a küllős alhálózatokra alkalmazott, felhasználó által megadott útvonalakon továbbítja a forgalmat a központosított berendezésnek a központban.

Bizonyos körülmények között előnyös lehet elkülöníteni a küllős és internetes forgalmat kezelő hálózati virtuális berendezéseket a méretezhetőség érdekében. Ezt az elkülönítést a következő módon végezheti el:

- A küllők útvonaltábláinak finomhangolása magáncímek (az RFC 1918 előtagokhoz tartozó útvonallal rendelkezők) küldésére egy Olyan NVA-nak, amely az Azure-ból az Azure-ba és az Azure-to-onba irányuló helyszíni forgalomért felelős (más néven kelet-nyugati forgalom).

- Az internetes forgalom (amelynek 0.0.0.0/0 útvonala van) hangolása egy második NVA-ra. Ez az NVA felelős az Azure-ból az internetre irányuló forgalomért (más néven észak-déli forgalomért).

Az alábbi ábrán ez a konfiguráció látható:

Feljegyzés

Az Azure-tűzfal megköveteli, hogy csak egy Azure Firewall-erőforrás legyen üzembe helyezve egy virtuális hálózaton. Ezért további Azure Firewall-erőforrásokhoz külön központi virtuális hálózatra van szükség. NVA-forgatókönyvek esetén egyetlen központi virtuális hálózatot használhat további NVA-üzemelő példányokhoz.

2b minta: Több régió

Ugyanazt a konfigurációt több régióra is kiterjesztheti. Az Azure Firewallt használó, ön által felügyelt küllős kialakításban például további útvonaltáblákat kell alkalmaznia a távoli régió küllőire az egyes központokBan található Azure Firewall-alhálózatokra. Ez a konfiguráció biztosítja, hogy a régiók közötti forgalom továbbítható legyen az egyes központi virtuális hálózatok Azure-tűzfalai között. A küllős virtuális hálózatok közötti régiók közötti forgalom ezután mindkét Azure-tűzfalon áthalad. További információkért tekintse meg az Azure Firewallt egy többközpontos és küllős topológia irányításához:

A többrégiós küllős topológiában az észak-déli és a kelet-nyugati forgalomhoz külön Azure-tűzfalakkal vagy hálózati virtuális berendezésekkel rendelkező tervezési változat is lehetséges:

Feljegyzés

Az Azure-tűzfal megköveteli, hogy csak egy Azure Firewall-erőforrás legyen üzembe helyezve egy virtuális hálózaton. Ezért további Azure Firewall-erőforrásokhoz külön központi virtuális hálózatra van szükség. NVA-forgatókönyvek esetén egyetlen központi virtuális hálózatot használhat további NVA-üzemelő példányokhoz.

A Virtual WAN hasonló topológiát hoz létre, és átveszi az útválasztás összetettségét. Ez mind a központokban (amelyeket a Microsoft felügyel), mind a küllőkben (ahol az útvonalak injektálhatók, és nem kell manuálisan definiálni az útvonaltáblákban). A hálózati rendszergazdának tehát csak a küllős virtuális hálózatokat kell csatlakoztatnia egy Virtual WAN-központhoz, és nem kell aggódnia a régiók közötti forgalom átirányítása miatt.

Vegyes minták

Bizonyos helyzetekben olyan hibrid megközelítésre lehet szükség, amely egyesíti a korábban ismertetett két mintát. Ebben az esetben bizonyos küllők közötti forgalomnak közvetlen kapcsolatokon kell áthaladnia, de a küllők többi része egy központi hálózati berendezésen keresztül kommunikál. Virtuális WAN-környezetben például közvetlenül csatlakoztathat két olyan küllőt, amelyek nagy sávszélességre és alacsony késésre vonatkozó követelményekkel rendelkeznek. Egy másik forgatókönyv a küllős virtuális hálózatokat foglalja magában, amelyek egyetlen környezet részei. Engedélyezheti például, hogy a küllős fejlesztési virtuális hálózatok közvetlenül csatlakozzanak egy másik küllős fejlesztői virtuális hálózathoz, de a fejlesztési és éles számítási feladatoknak a központi berendezésen keresztüli kommunikációra kell kényszerítenie.

Egy másik gyakori minta magában foglalja a küllők csatlakoztatását egy régióban közvetlen virtuális hálózati társviszonyok vagy Azure Virtual Network Manager csatlakoztatott csoportok révén, de lehetővé teszi a régiók közötti forgalmat az NVA-k között. A modell fő motivációja általában az architektúra virtuális hálózati társviszonyainak számának csökkentése. Az első modellhez (küllők közötti közvetlen kapcsolat) képest azonban az ebben a modellben bevezetett egyik hátránya a régiók közötti forgalom virtuális hálózati társviszony-létesítési ugrásai. Ezek a ugrások növelik a költségeket, mert több virtuális hálózati társviszony van átlépve. Egy másik hátránya az, hogy a központi NVA-k többletterhelése minden régióközi forgalom előtt áll.

Ugyanezek a kialakítások érvényesek a Virtual WAN-ra is. Az egyik szempont azonban az, hogy a küllős virtuális hálózatok közötti közvetlen kapcsolatot manuálisan kell konfigurálni a virtuális hálózatok között, nem pedig a Virtual WAN-erőforráson keresztül. Az Azure Virtual Network Manager jelenleg nem támogatja a Virtual WAN-alapú architektúrákat. Példa:

Feljegyzés

Vegyes megközelítések esetén fontos tisztában lenni azzal, hogy a virtuális hálózatok közötti társviszony-létesítésen keresztüli közvetlen kapcsolat propagálja a csatlakozó virtuális hálózatok rendszerútvonalait, amelyek gyakran pontosabbak, mint az útvonaltáblákon konfigurált egyéni útvonalak. Ezért a virtuális hálózat társviszony-létesítési útvonala előnyben részesíti azokat az egyéni útvonalakat, amelyek a leghosszabb előtagegyeztetési útvonal kiválasztását követik.

Kevésbé gyakori esetekben azonban, ha egy rendszerútvonal és egy egyéni, felhasználó által megadott útvonal is ugyanazzal a címelőtaggal rendelkezik, a felhasználó által megadott útvonal elsőbbséget élvez a rendszerútvonalakkal szemben (amelyeket a virtuális hálózatok közötti társviszony-létesítés automatikusan hoz létre). Ez a viselkedés küllős virtuális hálózati forgalmat eredményez, amely a központi virtuális hálózaton keresztül halad át, még akkor is, ha társviszony-létesítés révén közvetlen kapcsolat van.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerzők:

- Jay Li | Vezető termékmenedzser

- Jose Moreno | Vezető ügyfélmérnök

- Alejandra Palacios | Vezető Azure-infrastruktúra-ügyfélmérnök

Egyéb közreműködők:

- Mick Alberts | Műszaki író

- Mohamed Hassan | Vezető PM-vezető

- Andrea Michael | Programmenedzser

- Yasukuni Morishima | Ügyfélmérnök II

- Jithin PP| Ügyfélmérnök

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

- Felhőbevezetési keretrendszer: A célzóna hálózati topológiája és kapcsolata

- Virtuális hálózatok közötti társviszony-létesítés

- Azure Virtual Network Manager

- Virtual WAN

- Azure Firewall

- Biztonságos hálózati kapcsolat az Azure-ban

- Bevezetés az Azure-beli virtuális hálózatok használatába