Hagyományos Azure hálózati topológia

Fontos

Próbálja ki a topológia (előzetes verzió) felületét, amely az Azure-erőforrások vizualizációját kínálja a készletkezelés és a hálózat nagy léptékű monitorozása érdekében. Az előzetes verzió topológia funkciójával megjelenítheti az erőforrásokat és azok függőségeit az előfizetések, régiók és helyek között. A felhasználói felületre való navigálásról további információt az Azure Monitorban talál.

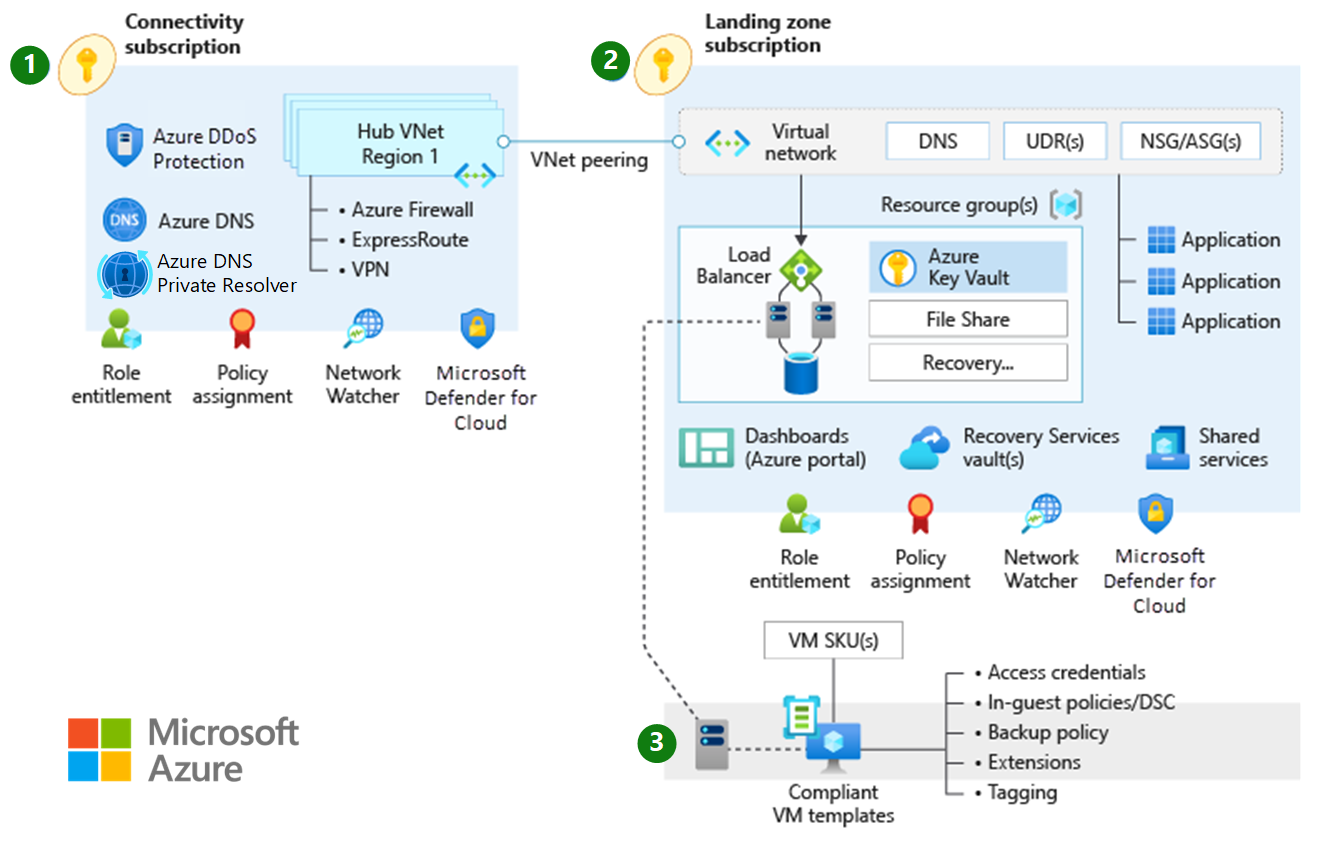

Ez a cikk a Microsoft Azure hálózati topológiáinak legfontosabb tervezési szempontjait és javaslatait ismerteti. Az alábbi ábra egy hagyományos Azure-hálózati topológiát mutat be:

Kialakítási szempontok

A különböző hálózati topológiák több célzóna virtuális hálózatot is csatlakoztathatnak. A hálózati topológiák közé tartoznak például a küllős, a teljes hálós és a hibrid topológiák. Több olyan virtuális hálózat is lehet, amely több Azure ExpressRoute-kapcsolatcsoporton vagy kapcsolaton keresztül csatlakozik.

A virtuális hálózatok nem tudják átlépni az előfizetés határait. Használhat azonban virtuális hálózati társviszony-létesítést, ExpressRoute-kapcsolatcsoportot vagy VPN-átjárókat a különböző előfizetések közötti virtuális hálózatok közötti kapcsolat eléréséhez.

A virtuális hálózatok közötti társviszony-létesítés az Előnyben részesített módszer a virtuális hálózatok Azure-beli csatlakoztatásához. A virtuális hálózatok közötti társviszony-létesítéssel összekapcsolhat virtuális hálózatokat ugyanabban a régióban, különböző Azure-régiókban és különböző Microsoft Entra-bérlőkben.

A virtuális hálózatok közötti társviszony és a globális virtuális hálózatok közötti társviszony-létesítés nem tranzitív. A tranzithálózat engedélyezéséhez felhasználó által meghatározott útvonalakra (UDR-ekre) és hálózati virtuális berendezésekre (NVA-kra) van szükség. További információ: Küllős hálózati topológia az Azure-ban.

Az Azure DDoS Protection-csomagot egyetlen Microsoft Entra-bérlő összes virtuális hálózatában megoszthatja, hogy nyilvános IP-címekkel védje az erőforrásokat. További információ: DDoS Protection.

A DDoS Protection-csomagok csak nyilvános IP-címmel rendelkező erőforrásokra vonatkoznak.

A DDoS Protection-csomagok költsége 100 nyilvános IP-címet tartalmaz a DDoS Protection-csomaghoz társított védett virtuális hálózatok között. A további erőforrások védelme többe kerül. További információkért lásd a DDoS Protection díjszabását vagy a gyakori kérdéseket.

Tekintse át a DDoS Protection-csomagok támogatott erőforrásait.

ExpressRoute-kapcsolatcsoportok használatával létesíthet kapcsolatot ugyanazon geopolitikai régión belüli virtuális hálózatok között, vagy használhatja a prémium bővítményt a geopolitikai régiók közötti kapcsolatokhoz. Tartsa szem előtt az alábbi szempontokat:

A hálózati forgalom nagyobb késést tapasztalhat, mivel a forgalomnak a Microsoft Enterprise peremhálózati (M Standard kiadás E) útválasztóin kell lennie.

Az ExpressRoute-átjáró termékváltozata korlátozza a sávszélességet.

Az UDR-ek üzembe helyezése és kezelése, ha az UDR-eket meg kell vizsgálnia vagy naplóznia kell a virtuális hálózatok közötti forgalom szempontjából.

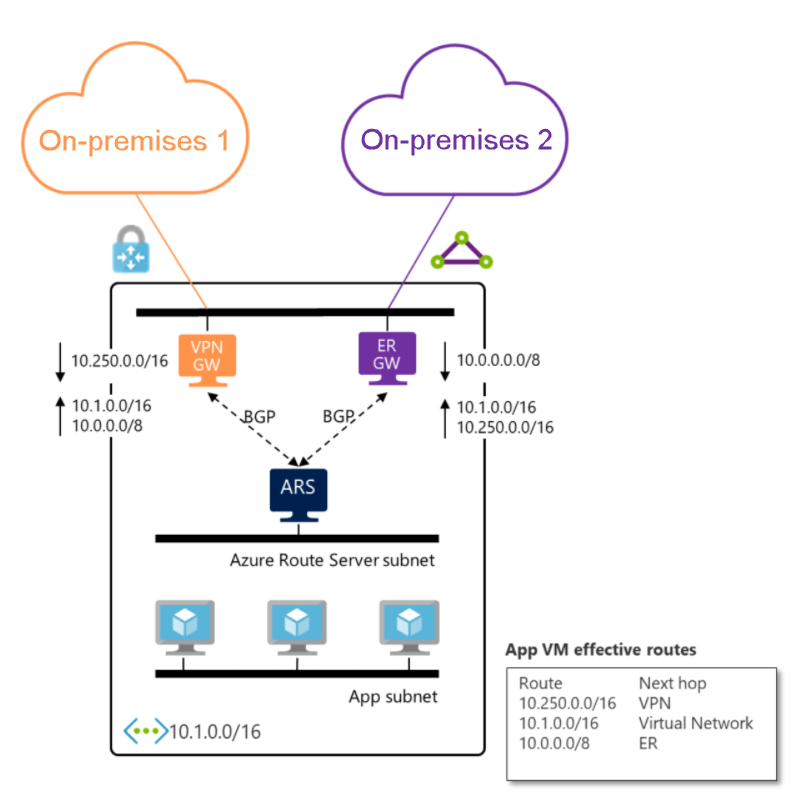

A Border Gateway Protocol (BGP) protokollal rendelkező VPN-átjárók tranzitívek az Azure-on és a helyszíni hálózatokon belül, de alapértelmezés szerint nem biztosítanak tranzitív hozzáférést az ExpressRoute-on keresztül csatlakozó hálózatokhoz. Ha tranzitív hozzáférésre van szüksége az ExpressRoute-on keresztül csatlakozó hálózatokhoz, fontolja meg az Azure Route Servert.

Ha több ExpressRoute-kapcsolatcsoportot csatlakoztat ugyanahhoz a virtuális hálózathoz, használjon kapcsolati súlyokat és BGP-technikákat a helyszíni hálózatok és az Azure közötti forgalom optimális útvonalának biztosításához. További információ: Az ExpressRoute-útválasztás optimalizálása.

Ha BGP-metrikákkal befolyásolja az ExpressRoute-útválasztást, módosítania kell a konfigurációt az Azure-platformon kívül. A szervezetnek vagy a kapcsolatszolgáltatónak ennek megfelelően kell konfigurálnia a helyszíni útválasztókat.

A prémium szintű bővítményekkel rendelkező ExpressRoute-kapcsolatcsoportok globális kapcsolatot biztosítanak.

Az ExpressRoute bizonyos korlátozásokkal rendelkezik, beleértve az egyes ExpressRoute-átjárókhoz tartozó ExpressRoute-kapcsolatok maximális számát. Az ExpressRoute-beli privát társviszony-létesítésnek pedig maximális korlátja van az Azure-tól a helyszíniig azonosítható útvonalak számára. További információ: ExpressRoute-korlátok.

A VPN-átjáró maximális összesített átviteli sebessége másodpercenként 10 gigabites. A VPN-átjárók legfeljebb 100 helyek közötti vagy hálózati alagutat támogatnak.

Ha egy NVA az architektúra része, a Route Server használatával egyszerűsítheti az NVA és a virtuális hálózat közötti dinamikus útválasztást. Az Útválasztási kiszolgálóval közvetlenül a BGP-n keresztül cserélhet útválasztási információkat a BGP-t támogató NVA-k és az Azure-beli szoftveralapú hálózat (SDN) között az Azure-beli virtuális hálózatban. Ezzel a módszerrel nem kell manuálisan konfigurálnia vagy karbantartania az útvonaltáblákat.

Tervezési javaslatok

Fontolja meg a hagyományos küllős hálózati topológián alapuló hálózattervezést a következő forgatókönyvek esetében:

Egyetlen Azure-régióban üzembe helyezett hálózati architektúra.

Több Azure-régiót felölelő hálózati architektúra, amely nem igényel tranzitív kapcsolatot a virtuális hálózatok között a különböző régiók célzónáihoz.

Több Azure-régiót és globális virtuális hálózatok közötti társviszony-létesítést átfogó hálózati architektúra, amely összekapcsolhatja a virtuális hálózatokat az Azure-régiók között.

Nincs szükség átmenő kapcsolatra a VPN és az ExpressRoute kapcsolatok között.

A fő hibrid kapcsolati módszer az ExpressRoute, és a VPN-kapcsolatok száma VPN-átjárónként kevesebb, mint 100.

A központosított NVA-któl és a részletes útválasztástól függ.

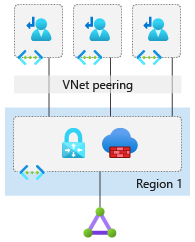

A regionális üzemelő példányok esetében elsősorban a küllős topológiát használja egy regionális központtal minden küllős Azure-régióhoz. A következő forgatókönyvekhez használjon alkalmazás-célzóna virtuális hálózatokat, amelyek virtuális hálózatok közötti társviszony-létesítést használnak egy regionális központi virtuális hálózathoz való csatlakozáshoz:

Helyek közötti kapcsolat az ExpressRoute-on keresztül, amely két különböző társviszony-létesítési helyen engedélyezett. További információ: Az ExpressRoute tervezése és tervezője a rugalmasságról.

Egy VPN az ágkapcsolathoz.

Küllő–küllő kapcsolat NVA-k és UDR-k segítségével.

Internet-kimenő védelem az Azure Firewallon vagy más, nem Microsoft NVA-n keresztül.

Az alábbi ábrán a küllős topológia látható. Ezzel a konfigurációval biztosíthatja a megfelelő forgalomszabályozást, és megfelelhet a szegmentálásra és ellenőrzésre vonatkozó legtöbb követelménynek.

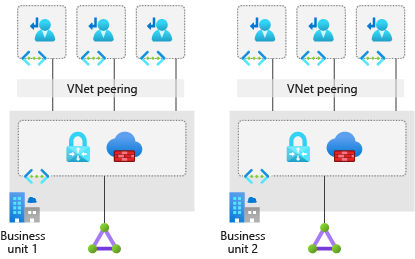

Használja a több virtuális hálózattal rendelkező topológiát, amely több ExpressRoute-kapcsolatcsoporton keresztül csatlakozik különböző társviszony-létesítési helyeken, ha:

Magas szintű elkülönítésre van szükség. További információ: Az ExpressRoute tervezése és tervezője a rugalmasságról.

Dedikált ExpressRoute-sávszélességre van szükség adott üzleti egységekhez.

Minden ExpressRoute-átjáróhoz eléri a kapcsolatok maximális számát. A maximális szám meghatározásához tekintse meg az ExpressRoute korlátait.

Az alábbi ábrán ez a topológia látható.

Az Azure Firewall vagy a partner NVA-k üzembe helyezése a központi virtuális hálózaton kelet-nyugati vagy déli/északi forgalomvédelem és -szűrés céljából.

Egyetlen szabványos DDoS Protection-csomag üzembe helyezése a kapcsolati előfizetésben. Használja ezt a tervet az összes célzóna- és platformszintű virtuális hálózathoz.

A meglévő hálózat, a többprotocol címkeváltás (MPLS) és az SD-WAN használatával kapcsolhatja össze az ághelyeket a vállalati központtal. Ha nem használja az Útválasztási kiszolgálót, akkor nem támogatja az Azure-ban az ExpressRoute-kapcsolatok és a VPN-átjárók közötti átvitelt.

Az Azure Firewall vagy a partner NVA-k üzembe helyezése a központi központi virtuális hálózaton a kelet-nyugati vagy déli/északi forgalomvédelemhez és -szűréshez.

A partnerhálózat-hálózatkezelési technológiák vagy NVA-k üzembe helyezésekor kövesse a partnerszállító útmutatását annak biztosításához, hogy:

A szállító támogatja az üzembe helyezést.

Az útmutató támogatja a magas rendelkezésre állást és a maximális teljesítményt.

Nincsenek ütköző konfigurációk az Azure-hálózatkezeléssel.

Ne helyezzen üzembe 7. rétegbeli bejövő NVA-kat, például Azure-alkalmazás Átjárót megosztott szolgáltatásként a központi központi virtuális hálózaton. Ehelyett helyezze üzembe őket az alkalmazással együtt a saját célzónájukban.

Egyetlen szabványos DDoS-védelmi csomag üzembe helyezése a kapcsolati előfizetésben.

- Ezt a tervet minden kezdőzóna- és platform-virtuális hálózatnak használnia kell.

A meglévő hálózat, a többprotocol címkeváltás és az SD-WAN használatával kapcsolhatja össze az ághelyeket a vállalati központtal. Ha nem használja az Útválasztási kiszolgálót, akkor az ExpressRoute és a VPN-átjárók közötti Azure-beli átvitel nem támogatott.

Ha küllős forgatókönyvben az ExpressRoute és a VPN-átjárók közötti tranzititásra van szüksége, használja az Útválasztási kiszolgálót. További információ: Route Server-támogatás az ExpressRoute-hoz és az Azure VPN-hez.

Ha küllős hálózatokkal rendelkezik több Azure-régióban, és régiók közötti kezdőzónákat kell csatlakoztatnia, használjon globális virtuális hálózatok közötti társviszony-létesítést. Közvetlenül csatlakoztathatja a célzóna virtuális hálózatokat, amelyeknek a forgalmat egymáshoz kell irányítaniuk. A virtuális gép termékváltozatától függően a globális virtuális hálózatok közötti társviszony-létesítés magas hálózati átviteli sebességet biztosíthat. A közvetlenül társviszonyban lévő kezdőzóna virtuális hálózatai közötti forgalom áthalad a központi virtuális hálózatokon belüli NVA-kon. A globális virtuális hálózatok közötti társviszony-létesítés korlátozásai a forgalomra vonatkoznak.

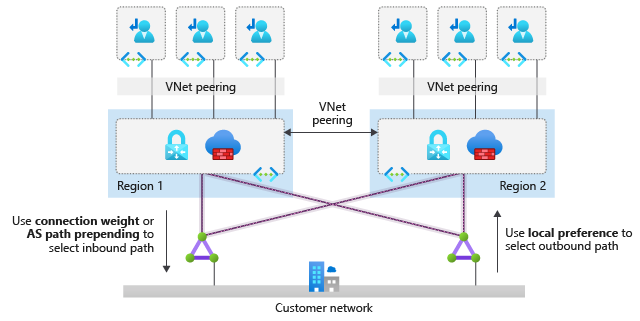

Ha több Azure-régióban rendelkezik küllős hálózatokkal, és a legtöbb kezdőzónát régiók között kell csatlakoztatnia, használja a központi NVA-kat az egyes régiókban található központi virtuális hálózatok összekapcsolására és a régiók közötti forgalom irányítására. Ezt a módszert akkor is használhatja, ha nem tud közvetlen társviszony-létesítést használni a központi NVA-k megkerüléséhez a biztonsági követelményekkel való összeegyeztethetetlenség miatt. A globális virtuális hálózatok közötti társviszony-létesítés vagy az ExpressRoute-kapcsolatcsoportok a következő módokon segíthetnek a központi virtuális hálózatok összekapcsolásában:

A globális virtuális hálózatok közötti társviszony-létesítés alacsony késést és nagy átviteli sebességet biztosít, de forgalmi díjakat hoz létre.

Ha az ExpressRoute-on keresztül halad, az M Standard kiadás E-szőrszál miatt növelheti a késést. A kijelölt ExpressRoute-átjáró termékváltozata korlátozza az átviteli sebességet.

Az alábbi ábra a hub-központ közötti kapcsolat beállításait mutatja be:

Ha két Azure-régiót kell csatlakoztatnia, a globális virtuális hálózatok közötti társviszony-létesítéssel csatlakoztassa az egyes régiók központi virtuális hálózatát.

Olyan felügyelt globális átviteli hálózati architektúrát használjon, amely az Azure Virtual WAN-on alapul, ha a szervezete:

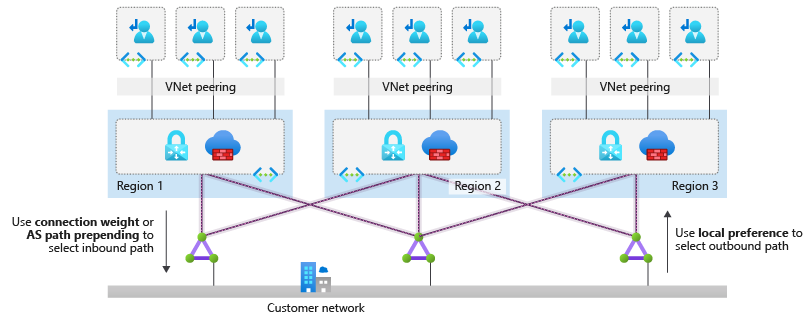

Küllős hálózati architektúrát igényel több mint két Azure-régióban.

Globális tranzitkapcsolatot igényel a célzónák virtuális hálózatai között az Azure-régiók között.

Szeretné minimalizálni a hálózatkezelési többletterhelést.

Ha kétnál több Azure-régiót kell csatlakoztatnia, javasoljuk, hogy az egyes régiók központi virtuális hálózatai ugyanahhoz az ExpressRoute-kapcsolatcsoporthoz csatlakozzanak. A globális virtuális hálózatok közötti társviszony-létesítéshez számos társviszony-létesítési kapcsolatot és összetett UDR-t kell kezelnie több virtuális hálózaton. Az alábbi ábra bemutatja, hogyan csatlakoztathatók küllős hálózatok három régióban:

Ha ExpressRoute-kapcsolatcsoportokat használ a régiók közötti kapcsolatokhoz, a különböző régiókban lévő küllők közvetlenül kommunikálnak, és megkerülik a tűzfalat, mert BGP-útvonalakon keresztül tanulnak a távoli központ küllőihez. Ha a küllők közötti forgalom vizsgálatához a központi virtuális hálózatok tűzfal NVA-jaira van szüksége, az alábbi lehetőségek egyikét kell implementálnia:

Hozzon létre pontosabb útvonalbejegyzéseket a küllős UDR-ekben a helyi központi virtuális hálózat tűzfalához, hogy átirányítsa a forgalmat a központok között.

Az útvonalkonfiguráció egyszerűsítése érdekében tiltsa le a BGP propagálását a küllős útvonaltáblákon.

Ha a szervezetnek küllős hálózati architektúrákra van szüksége több mint két Azure-régióban, és globális tranzitkapcsolatra van szükség a célzónák virtuális hálózatai között az Azure-régiók között, és minimalizálni szeretné a hálózatkezelési többletterhelést, javasoljuk a Virtual WAN-on alapuló felügyelt globális átviteli hálózati architektúrát.

Helyezze üzembe az egyes régiók központi hálózati erőforrásait külön erőforráscsoportokba, és rendezze őket az egyes üzembe helyezett régiókba.

Az Azure Virtual Network Manager használatával globálisan kezelheti a virtuális hálózatok kapcsolatát és biztonsági konfigurációját az előfizetések között.

Az Azure Monitor hálózati elemzésekkel figyelheti az Azure-beli hálózatok teljes körű állapotát.

A küllős virtuális hálózatok központi központi virtuális hálózathoz való csatlakoztatásakor a következő két korlátot kell figyelembe vennie:

A virtuális hálózatok közötti társviszony-létesítési kapcsolatok maximális száma virtuális hálózatonként.

A privát társviszony-létesítéssel rendelkező ExpressRoute által meghirdetett előtagok maximális száma az Azure-ból a helyszínre.

Győződjön meg arról, hogy a központi virtuális hálózathoz csatlakoztatott küllős virtuális hálózatok száma nem haladja meg ezeket a korlátokat.

Következő lépés

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: