Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Microsoft Entra által felügyelt identitások leegyszerűsítik a titkos kódok kezelését a felhőalkalmazás számára. Felügyelt identitással a kód használhatja a futtatott Azure-szolgáltatáshoz létrehozott szolgáltatásnevet. Felügyelt identitást használ az Azure Key Vaultben vagy egy helyi kapcsolati karakterláncban tárolt külön hitelesítő adatok helyett.

Azure-alkalmazás Konfiguráció és annak .NET-, .NET-keretrendszer- és Java Spring-ügyfélkódtárai beépített felügyelt identitástámogatással rendelkeznek. Bár nem kell használnia, a felügyelt identitás nem igényel titkos kulcsokat tartalmazó hozzáférési jogkivonatot. A kód csak a szolgáltatási végponttal fér hozzá az Alkalmazáskonfigurációs áruházhoz. Ezt az URL-címet közvetlenül beágyazhatja a kódba anélkül, hogy titkos kódot tárt fel.

Ez a cikk bemutatja, hogyan használhatja ki a felügyelt identitás előnyeit az alkalmazáskonfiguráció eléréséhez. A rövid útmutatókban bemutatott webalkalmazásra épül. Mielőtt folytatná, először hozzon létre egy ASP.NET Core alkalmazást az App Configuration használatával.

Ez a cikk bemutatja, hogyan használhatja ki a felügyelt identitás előnyeit az alkalmazáskonfiguráció eléréséhez. A rövid útmutatókban bemutatott webalkalmazásra épül. Mielőtt folytatná, először hozzon létre egy Java Spring-alkalmazást az Azure App Configuration segítségével.

Fontos

A felügyelt identitás nem használható helyileg futó alkalmazások hitelesítésére. Az alkalmazást egy olyan Azure-szolgáltatásban kell üzembe helyezni, amely támogatja a felügyelt identitást. Ez a cikk példaként Azure-alkalmazás szolgáltatást használja. Ugyanez a fogalom azonban minden olyan Azure-szolgáltatásra vonatkozik, amely támogatja a felügyelt identitást. Ilyenek például az Azure Kubernetes Service, az Azure Virtual Machine és az Azure Container Instances. Ha a számítási feladat ezen szolgáltatások valamelyikében van üzemeltetve, a szolgáltatás felügyelt identitástámogatását is használhatja.

Az oktatóanyag lépéseit bármely kódszerkesztővel elvégezheti. A Visual Studio Code kiváló lehetőség Windows, macOS és Linux platformokon.

Ebben a cikkben az alábbiakkal ismerkedhet meg:

- Felügyelt identitás hozzáférésének biztosítása az alkalmazáskonfigurációhoz.

- Konfigurálja az alkalmazást úgy, hogy felügyelt identitást használjon az alkalmazáskonfigurációhoz való csatlakozáskor.

Előfeltételek

Az oktatóanyag teljesítéséhez a következőkre lesz szüksége:

- Egy Azure-fiók, aktív előfizetéssel. Hozzon létre egyet ingyen.

- Egy Azure-alkalmazás konfigurációs tár. Hozzon létre egy áruházat.

- .NET SDK 6.0 vagy újabb.

- Egy Azure-fiók, aktív előfizetéssel. Hozzon létre egyet ingyen.

- Egy Azure-alkalmazás konfigurációs tár. Hozzon létre egy áruházat.

- Támogatott Java Development Kit (JDK) a 11-es verzióval.

- Az Apache Maven 3.0-s vagy újabb verziója.

Ha még nem rendelkezik Azure-fiókkal, első lépésként hozzon létre egy ingyenes fiókot.

Felügyelt identitás hozzáadása

A felügyelt identitás portálon való beállításához először létre kell hoznia egy alkalmazást, majd engedélyeznie kell a funkciót.

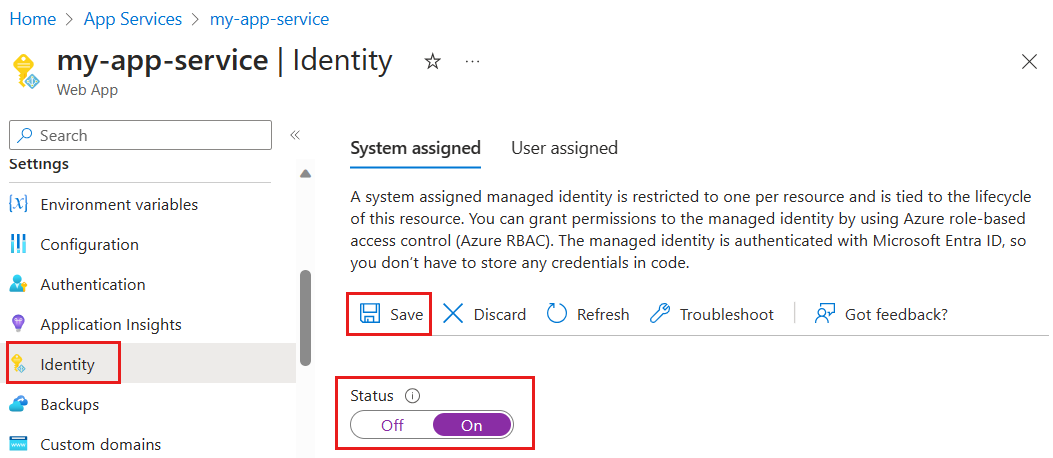

Az App Services-erőforrás elérése az Azure Portalon. Ha nem rendelkezik meglévő App Services-erőforrással, hozzon létre egyet.

Görgessen le a bal oldali panel Beállítások csoportjához, és válassza az Identitás lehetőséget.

A Rendszerhez rendelt lapon állítsa Állapot-ot Be és válassza a Mentés lehetőséget.

Amikor a rendszer kéri, válassza az Igen választ a rendszer által hozzárendelt felügyelt identitás bekapcsolásához.

Hozzáférés biztosítása az alkalmazáskonfigurációhoz

Az alábbi lépések azt mutatják be, hogyan rendelheti hozzá az Alkalmazáskonfigurációs adatolvasó szerepkört az App Service-hez. A részletes lépésekért tekintse meg az Azure-szerepköröknek az Azure Portalon történő hozzárendelését ismertető cikket.

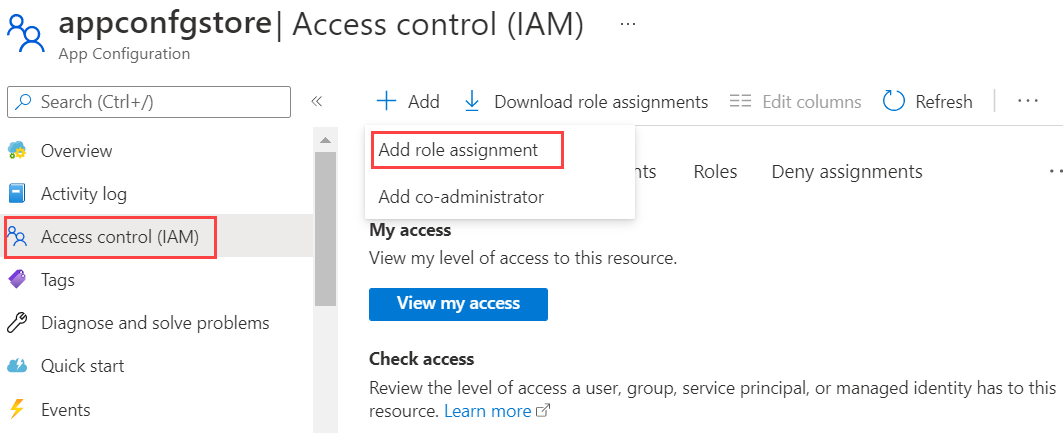

Az Azure portalon válassza ki a saját alkalmazáskonfigurációs áruházat.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Hozzáadás>Szerepkör-hozzárendelés hozzáadása lehetőséget.

Ha nincs engedélye szerepkörök hozzárendelésére, a szerepkör-hozzárendelés hozzáadása lehetőség le lesz tiltva. További információ: Beépített Azure-szerepkörök.

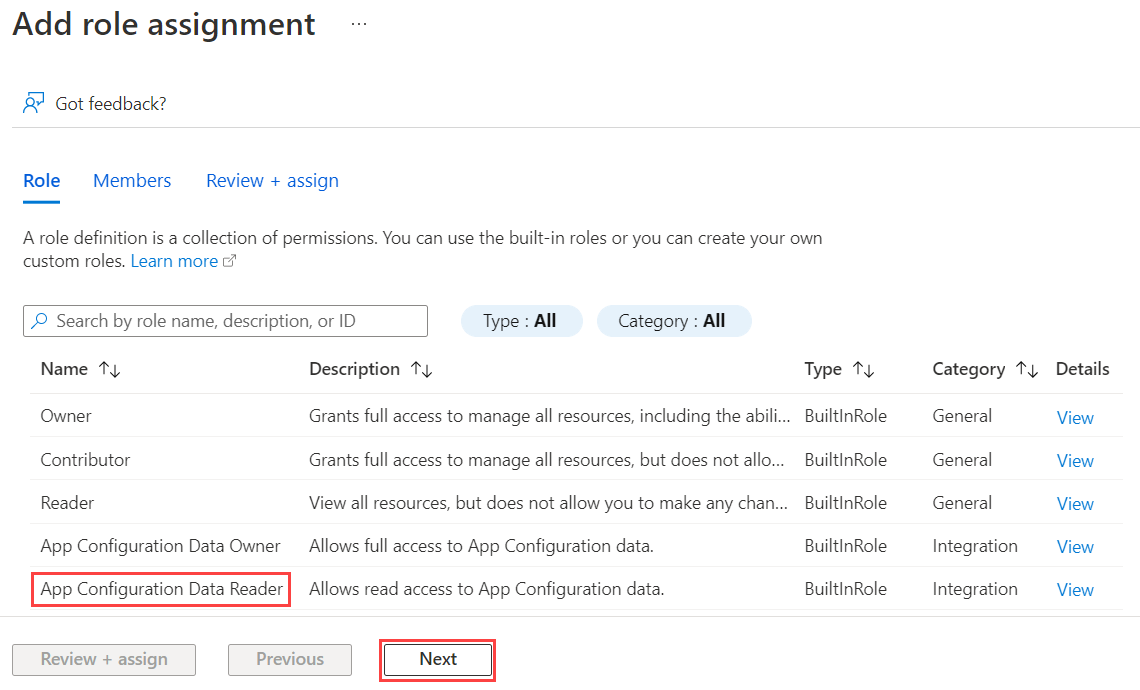

A Szerepkör lapon válassza az Alkalmazáskonfiguráció adatolvasó szerepkört, majd a Tovább lehetőséget.

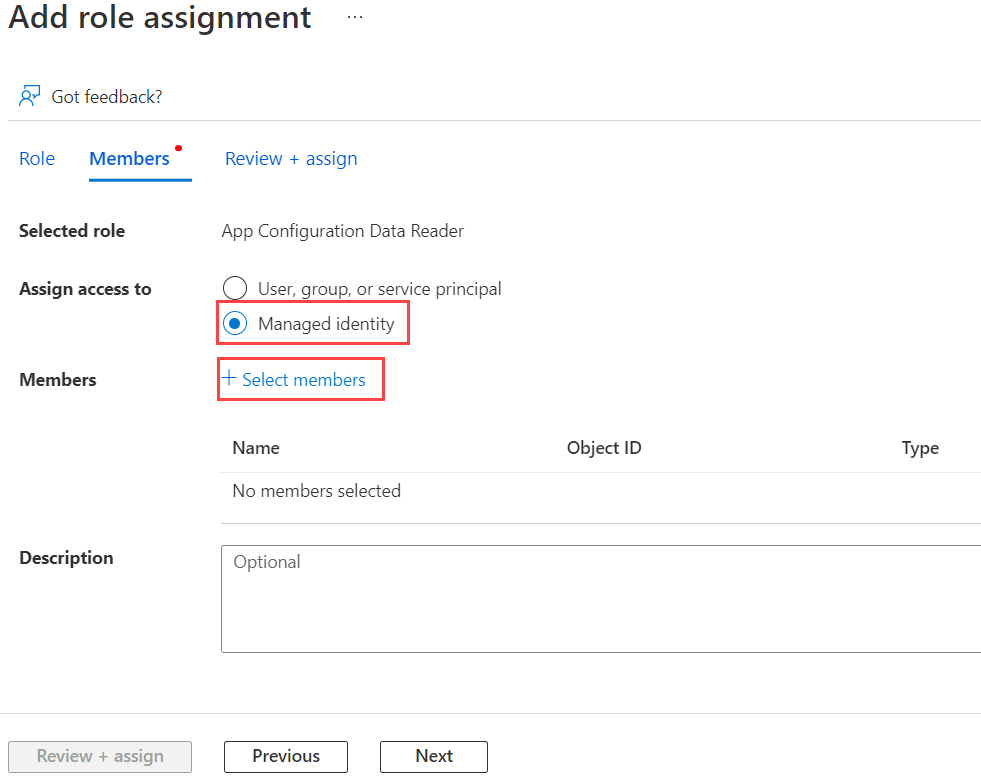

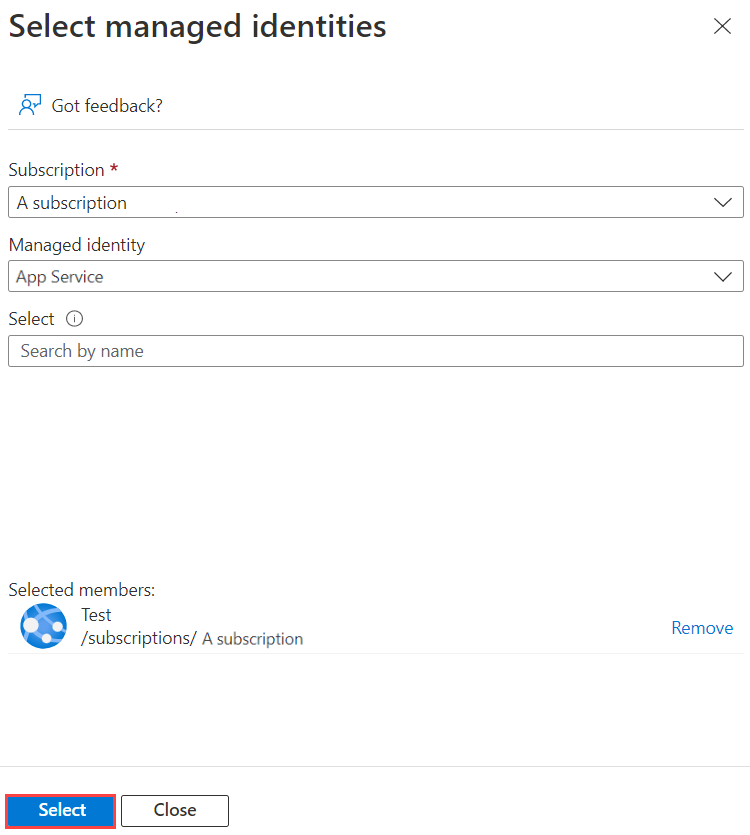

A Tagok lapon válassza a Felügyelt identitás lehetőséget, majd válassza a Tagok kiválasztása opciót.

Válassza ki az Azure-előfizetést, a felügyelt identitáshoz válassza az App Service-t, majd válassza ki az App Service nevét.

A szerepkör hozzárendeléséhez a Felülvizsgálat + hozzárendelés lapon válassza a Felülvizsgálat + hozzárendelés lehetőséget.

Felügyelt identitás használata

Adjon hozzá egy hivatkozást a

Azure.Identitycsomaghoz:dotnet add package Azure.IdentityKeresse meg az Alkalmazáskonfigurációs áruház végpontját. Ez az URL-cím az Azure Portalon található áruház Hozzáférési kulcsok lapján jelenik meg.

Nyissa meg a appsettings.json fájlt, és adja hozzá a következő szkriptet. Cserélje le <service_endpoint>, beleértve a zárójeleket is, az alkalmazáskonfigurációs áruház URL-címére.

"AppConfig": { "Endpoint": "<service_endpoint>" }Nyissa meg a Program.cs fájlt, és adjon hozzá egy hivatkozást a

Azure.Identitynévtérhez:using Azure.Identity;Az Alkalmazáskonfigurációban tárolt értékek eléréséhez frissítse a konfigurációt

BuilderaAddAzureAppConfiguration()metódus használatára.var builder = WebApplication.CreateBuilder(args); builder.Configuration.AddAzureAppConfiguration(options => options.Connect( new Uri(builder.Configuration["AppConfig:Endpoint"]), new ManagedIdentityCredential()));Megjegyzés

Ha szeretne felhasználó által hozzárendelt felügyelt identitást használni, mindenképpen adja meg a

clientIdManagedIdentityCredential létrehozásakor.new ManagedIdentityCredential("<your_clientId>")Ahogy az Azure-erőforrások felügyelt identitásaira vonatkozó GYIK-ban elmagyarázzuk, van egy alapértelmezett mód annak meghatározására, hogy mely felügyelt identitás kerül használatra. Ebben az esetben az Azure Identity-kódtár kényszeríti a kívánt identitás megadására, hogy a jövőben elkerülhesse a futásidejű problémákat. Ha például új, felhasználó által hozzárendelt felügyelt identitást ad hozzá, vagy ha a rendszer által hozzárendelt felügyelt identitás engedélyezve van. Ezért akkor is meg kell adnia a

clientIdfelhasználó által hozzárendelt felügyelt identitást, ha csak egy felhasználó által hozzárendelt felügyelt identitás van definiálva, és nincs rendszer által hozzárendelt felügyelt identitás.

Keresse meg az Alkalmazáskonfigurációs áruház végpontját. Ez az URL-cím az Azure Portal áruházának Áttekintés lapján jelenik meg.

** Nyissa meg

application.properties, távolítsa el a kapcsolati sztring tulajdonságot, és cserélje le a rendszer által kiosztott identitás végpontjára.

spring.cloud.azure.appconfiguration.stores[0].endpoint=<service_endpoint>

Felhasználó által hozzárendelt identitás esetén:

spring.cloud.azure.appconfiguration.stores[0].endpoint=<service_endpoint>

spring.cloud.azure.credential.managed-identity-enabled= true

spring.cloud.azure.credential.client-id= <client_id>

Megjegyzés

További információ: Spring Cloud Azure-hitelesítés.

Az alkalmazás üzembe helyezése

Felügyelt identitások használatakor telepítenie kell az alkalmazást egy Azure-szolgáltatásban. A felügyelt identitások nem használhatók helyileg futó alkalmazások hitelesítéséhez. Az ASP.NET Core alkalmazás alkalmazáskonfiguráció gyorsútmutatóban létrehozott és a felügyelt identitások használatára módosított .NET Core alkalmazás üzembe helyezéséhez kövesse a webalkalmazás közzététele című útmutatót.

A felügyelt identitások használatához telepítenie kell az alkalmazást egy Azure-szolgáltatásban. A felügyelt identitások nem használhatók helyileg futó alkalmazások hitelesítéséhez. Az Azure App Configuration használatával Java Spring-alkalmazást létrehozni gyorsútmutatóban készített és a felügyelt identitások használatára módosított Spring-alkalmazás üzembe helyezéséhez kövesse a Webalkalmazás közzététele útmutatót.

Az App Service mellett számos más Azure-szolgáltatás is támogatja a felügyelt identitásokat. További információ: Azure-erőforrások felügyelt identitását támogató szolgáltatások.

Az erőforrások tisztítása

Ha nem szeretné folytatni a cikkben létrehozott erőforrások használatát, törölje az itt létrehozott erőforráscsoportot a díjak elkerülése érdekében.

Fontos

Az erőforráscsoport törlése nem vonható vissza. Az erőforráscsoport és a benne lévő összes erőforrás véglegesen törlődik. Győződjön meg arról, hogy nem véletlenül törli a rossz erőforráscsoportot vagy erőforrásokat. Ha a cikk erőforrásait olyan erőforráscsoporton belül hozta létre, amely más megtartani kívánt erőforrásokat tartalmaz, törölje az egyes erőforrásokat a megfelelő panelről az erőforráscsoport törlése helyett.

- Jelentkezzen be az Azure Portalra, és válassza ki az Erőforráscsoportokat.

- A Szűrés név szerint mezőbe írja be az erőforráscsoport nevét.

- Az eredménylistában válassza ki az erőforráscsoport nevét az áttekintés megtekintéséhez.

- Válassza az Erőforráscsoport törlése elemet.

- A rendszer az erőforráscsoport törlésének megerősítését kéri. Adja meg a megerősítéshez az erőforráscsoport nevét, és válassza a Törlés lehetőséget.

Néhány pillanat múlva az erőforráscsoport és annak összes erőforrása törlődik.

Következő lépések

Ebben az oktatóanyagban hozzáadott egy Azure-beli felügyelt identitást, amely leegyszerűsíti az alkalmazáskonfigurációhoz való hozzáférést, és javítja az alkalmazás hitelesítő adatainak kezelését. Ha többet szeretne megtudni az alkalmazáskonfiguráció használatáról, folytassa az Azure CLI-mintákkal.