Ügyfél által felügyelt titkosítási kulcsok használata az Azure Managed Lustre használatával

Az Azure Key Vault használatával szabályozhatja az Azure Managed Lustre fájlrendszerben tárolt adatok titkosításához használt kulcsok tulajdonjogát. Ez a cikk bemutatja, hogyan használhat ügyfél által felügyelt kulcsokat adattitkosításhoz az Azure Managed Lustre használatával.

Megjegyzés

Az Azure-ban tárolt összes adat alapértelmezés szerint a Microsoft által felügyelt kulcsokkal van titkosítva. Csak akkor kell követnie az ebben a cikkben ismertetett lépéseket, ha az Azure Managed Lustre-fürtben tárolt adatok titkosításához használt kulcsokat szeretné kezelni.

A virtuálisgép-gazdagép titkosítása az Azure Managed Lustre fájlrendszerben tárolt adatokat tároló felügyelt lemezek összes információját védi, még akkor is, ha hozzáad egy ügyfélkulcsot a Lustre-lemezekhez. Az ügyfél által felügyelt kulcsok hozzáadása további biztonsági szintet biztosít a magas biztonsági igényekhez. További információ: Az Azure Disk Storage kiszolgálóoldali titkosítása.

Az Azure Managed Lustre ügyfél által felügyelt kulcstitkosításának engedélyezésének három lépése van:

- Állítson be egy Azure-Key Vault a kulcsok tárolásához.

- Hozzon létre egy felügyelt identitást , amely hozzáfér a kulcstartóhoz.

- A fájlrendszer létrehozásakor válassza az ügyfél által felügyelt kulcstitkosítást , és adja meg a használni kívánt kulcstartót, kulcsot és felügyelt identitást.

Ez a cikk részletesebben ismerteti ezeket a lépéseket.

A fájlrendszer létrehozása után nem módosíthatja az ügyfél által kezelt és a Microsoft által felügyelt kulcsok között.

Előfeltételek

Használhat egy már meglévő kulcstartót és kulcsot, vagy létrehozhat újakat az Azure Managed Lustre-hez. A következő kötelező beállításokat követve győződjön meg arról, hogy megfelelően konfigurált kulcstartóval és -kulccsal rendelkezik.

Kulcstartó és kulcs létrehozása

Állítson be egy Azure Key Vaultot a titkosítási kulcsok tárolásához. Az Azure Managed Lustre használatához a kulcstartónak és a kulcsnak meg kell felelnie ezeknek a követelményeknek.

Kulcstartó tulajdonságai

Az Azure Managed Lustre használatához az alábbi beállítások szükségesek. Konfigurálhatja azokat a beállításokat, amelyek nem szerepelnek a listában, ha szükséges.

Alapjai:

- Előfizetés – Használja ugyanazt az előfizetést, amelyet az Azure Managed Lustre-fürthöz használ.

- Régió – A kulcstartónak ugyanabban a régióban kell lennie, mint az Azure Managed Lustre-fürtnek.

- Tarifacsomag – A standard szint elegendő az Azure Managed Lustre használatához.

- Helyreállítható törlés – Az Azure Managed Lustre engedélyezi a helyreállítható törlést, ha még nincs konfigurálva a kulcstartón.

- Végleges törlés elleni védelem – Végleges törlés elleni védelem engedélyezése.

Hozzáférési szabályzat:

- Hozzáférés-konfiguráció – Azure szerepköralapú hozzáférés-vezérlésre van állítva.

Hálózati:

Nyilvános hozzáférés – Engedélyezve kell lennie.

Hozzáférés engedélyezése – Válassza a Minden hálózat lehetőséget, vagy ha korlátozni szeretné a hozzáférést, válassza a Kijelölt hálózatok lehetőséget.

- Ha a Kiválasztott hálózatok lehetőséget választja, engedélyeznie kell az alábbi Kivétel szakaszban a Megbízható Microsoft-szolgáltatások megkerülhetik ezt a tűzfalbeállítást.

Megjegyzés

Ha meglévő kulcstartót használ, tekintse át a hálózati beállítások szakaszt, és győződjön meg arról, hogy a Hozzáférés engedélyezése az összes hálózatból nyilvános hozzáférés engedélyezése beállításra van állítva, vagy szükség esetén módosításokat hajthat végre.

Fő tulajdonságok

- Kulcs típusa – RSA

- RSA-kulcs mérete – 2048

- Engedélyezve – Igen

Kulcstartó hozzáférési engedélyei:

Az Azure Managed Lustre rendszert létrehozó felhasználónak a Key Vault közreműködői szerepkörrel egyenértékű engedélyekkel kell rendelkeznie. Ugyanezek az engedélyek szükségesek az Azure Key Vault beállításához és kezeléséhez.

További információ: Kulcstartóhoz való hozzáférés biztonságossá tételéhez.

További információ az Azure Key Vault alapjairól.

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Az Azure Managed Lustre fájlrendszernek felhasználó által hozzárendelt felügyelt identitásra van szüksége a kulcstartó eléréséhez.

A felügyelt identitások különálló identitási hitelesítő adatok, amelyek az Azure-szolgáltatások Microsoft Entra ID keresztüli elérésekor átveszik a felhasználói identitások helyét. A többi felhasználóhoz hasonlóan ők is hozzárendelhetők szerepkörökhöz és engedélyekhez. További információ a felügyelt identitásokról.

Hozza létre ezt az identitást a fájlrendszer létrehozása előtt, és adjon neki hozzáférést a kulcstartóhoz.

Megjegyzés

Ha olyan felügyelt identitást ad meg, amely nem fér hozzá a kulcstartóhoz, nem fogja tudni létrehozni a fájlrendszert.

További információkért tekintse meg a felügyelt identitások dokumentációját:

Az Azure Managed Lustre fájlrendszer létrehozása ügyfél által felügyelt titkosítási kulcsokkal

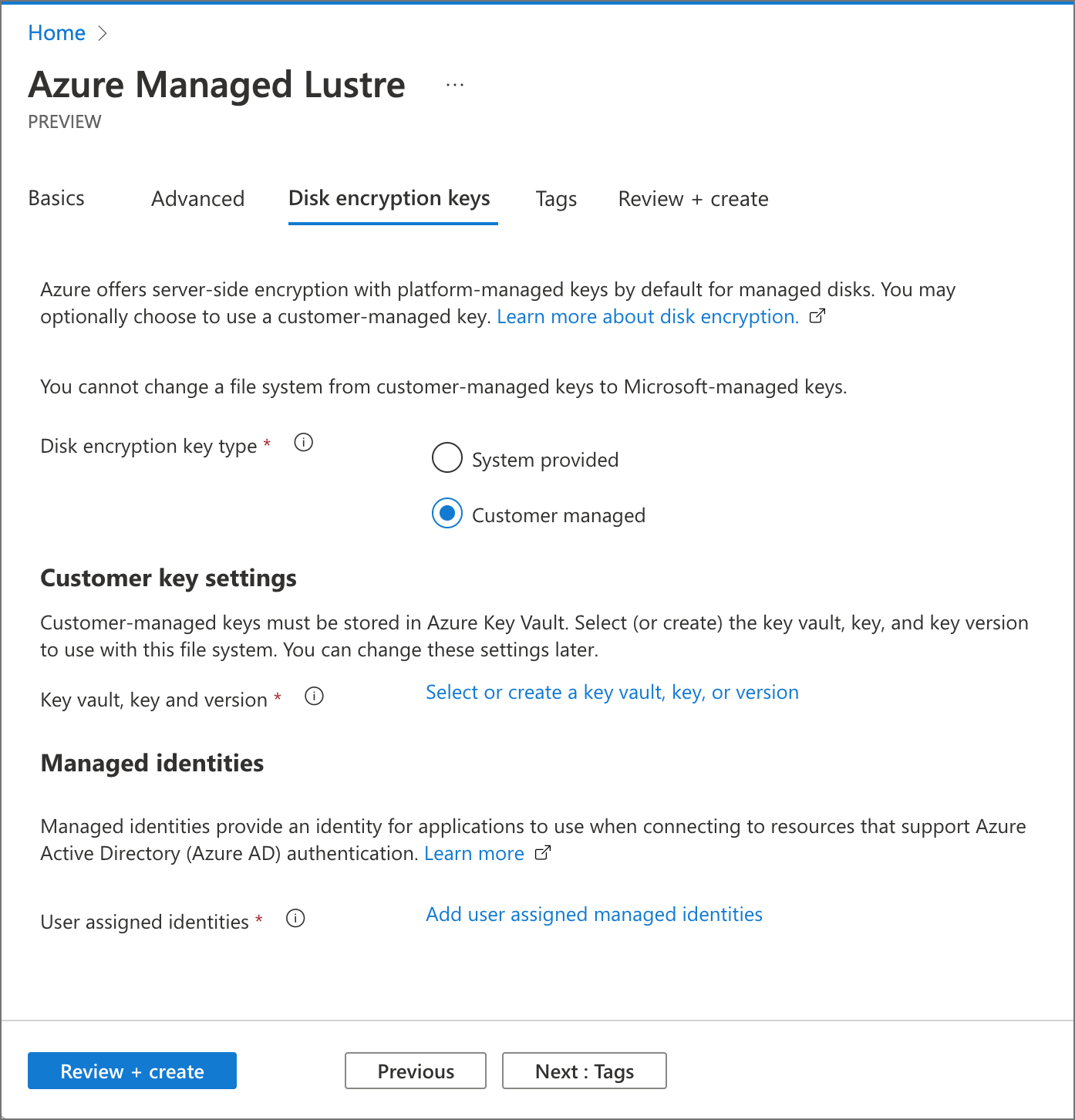

Az Azure Managed Lustre fájlrendszer létrehozásakor a Lemeztitkosítási kulcsok lapon válassza a Felügyelt ügyfél lehetőséget a Lemeztitkosítási kulcs típusa beállításban. Az ügyfélkulcs-beállítások és a felügyelt identitások esetében más szakaszok is megjelennek.

Ne feledje, hogy csak az ügyfél által felügyelt kulcsokat állíthatja be a létrehozáskor. A meglévő Azure Managed Lustre fájlrendszerhez használt titkosítási kulcsok típusa nem módosítható.

Ügyfélkulcs-beállítások

Válassza az Ügyfélkulcs-beállítások hivatkozását a kulcstartó, a kulcs és a verzió beállításainak kiválasztásához. Ezen a lapon új Azure-Key Vault is létrehozhat. Ha új kulcstartót hoz létre, ne felejtsen el hozzáférést adni a felügyelt identitásnak.

Ha az Azure Key Vault nem jelenik meg a listában, ellenőrizze az alábbi követelményeket:

- A fájlrendszer ugyanabban az előfizetésben található, mint a key vault?

- A fájlrendszer ugyanabban a régióban van, mint a kulcstartó?

- Van hálózati kapcsolat a Azure Portal és a kulcstartó között?

A tároló kiválasztása után válassza ki az egyes kulcsot az elérhető lehetőségek közül, vagy hozzon létre egy új kulcsot. A kulcsnak 2048 bites RSA-kulcsnak kell lennie.

Adja meg a kiválasztott kulcs verzióját. A verziószámozással kapcsolatos további információkért tekintse meg az Azure Key Vault dokumentációját.

Felügyelt identitások beállításai

Válassza ki a felügyelt identitások hivatkozását , és válassza ki azt az identitást, amelyet az Azure Managed Lustre fájlrendszer a Key Vault eléréséhez használ.

Miután konfigurálta ezeket a titkosítási kulcsbeállításokat, lépjen a Felülvizsgálat + létrehozás lapra, és fejezze be a fájlrendszer szokásos módon történő létrehozását.

Következő lépések

Ezek a cikkek részletesebben ismertetik az Azure Key Vault és az ügyfél által felügyelt kulcsok azure-beli adatok titkosításához való használatát:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: