SMB-kötetek elérése a Microsoft Entra-hoz csatlakoztatott Windows rendszerű virtuális gépekről

A Hibrid hitelesítéskezelés modullal a Microsoft Entra ID használatával hitelesítheti a hitelesítő adatokat a hibrid felhőben. Ez a megoldás lehetővé teszi, hogy a Microsoft Entra ID megbízható forrás legyen mind a felhőbeli, mind a helyszíni hitelesítéshez, megkerülve annak szükségességét, hogy az Azure NetApp Fileshoz csatlakozó ügyfelek csatlakozzanak a helyszíni AD-tartományhoz.

Feljegyzés

A Microsoft Entra ID használata a hibrid felhasználói identitások hitelesítéséhez lehetővé teszi, hogy a Microsoft Entra-felhasználók hozzáférjenek az Azure NetApp Files SMB-megosztásokhoz. Ez azt jelenti, hogy a végfelhasználók anélkül férhetnek hozzá az Azure NetApp Files SMB-megosztásokhoz, hogy a Hibrid Microsoft Entra és a Microsoft Entra által csatlakoztatott virtuális gépek tartományvezérlőinek szemszögéből kellene elérhetővé tenni őket. A csak felhőalapú identitások jelenleg nem támogatottak. További információ: Útmutató Active Directory tartományi szolgáltatások webhelytervezéshez és -tervezéshez.

Követelmények és szempontok

Az Azure NetApp Files NFS-kötetei és a kettős protokollú (NFSv4.1 és SMB) kötetek nem támogatottak.

Az NFSv3 és az SMB kétprotokollos kötetek NTFS biztonsági stílussal támogatottak.

Telepítenie és konfigurálnia kell a Microsoft Entra Csatlakozás az AD DS-felhasználók Microsoft Entra-azonosítóval való szinkronizálásához. További információ: A Microsoft Entra Csatlakozás használatának első lépései expressz beállításokkal.

Ellenőrizze, hogy a hibrid identitások szinkronizálva vannak-e a Microsoft Entra-felhasználókkal. A Microsoft Entra-azonosító alatti Azure Portalon lépjen a Felhasználók elemre. Látnia kell, hogy az AD DS felhasználói fiókjai fel vannak sorolva, és a helyszíni szinkronizálás engedélyezve van az "igen" értékekkel.

Feljegyzés

A Microsoft Entra Csatlakozás kezdeti konfigurációja után, amikor új AD DS-felhasználót ad hozzá, a parancsot a Rendszergazda istrator PowerShellben kell futtatnia

Start-ADSyncSyncCycle, hogy szinkronizálja az új felhasználót a Microsoft Entra-azonosítóval, vagy várja meg az ütemezett szinkronizálást.Létre kell hoznia egy SMB-kötetet az Azure NetApp Fileshoz.

Windows rendszerű virtuális géppel (VM) kell rendelkeznie, amelyen engedélyezve van a Microsoft Entra bejelentkezés. További információ: Bejelentkezés Windows rendszerű virtuális gépre az Azure-ban a Microsoft Entra ID használatával. Mindenképpen konfigurálja a virtuális gép szerepkör-hozzárendeléseit annak meghatározásához, hogy mely fiókok jelentkezhetnek be a virtuális gépre.

A DNS-t megfelelően kell konfigurálni, hogy az ügyfél virtuális gépe a teljes tartománynévvel (FQDN) férhessen hozzá az Azure NetApp Files-kötetekhez.

Lépések

A konfigurációs folyamat öt folyamaton megy keresztül:

- A CIFS SPN hozzáadása a számítógépfiókhoz

- Új Microsoft Entra-alkalmazás regisztrálása

- CIFS-jelszó szinkronizálása az AD DS-ből a Microsoft Entra alkalmazásregisztrációba

- A Microsoft Entra-hoz csatlakoztatott virtuális gép konfigurálása Kerberos-hitelesítés használatára

- Az Azure NetApp Files SMB-köteteinek csatlakoztatása

A CIFS SPN hozzáadása a számítógépfiókhoz

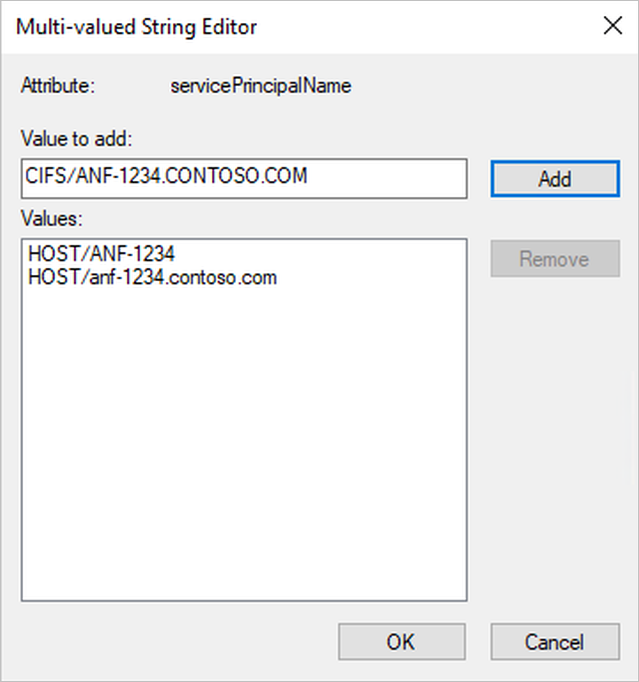

- Az AD DS-tartományvezérlőn nyissa meg a Active Directory - felhasználók és számítógépek.

- A Nézet menüben válassza a Speciális szolgáltatások lehetőséget.

- A Számítógépek területen kattintson a jobb gombbal az Azure NetApp Files-kötet részeként létrehozott számítógépfiókra, majd válassza a Tulajdonságok lehetőséget.

- Az Attribútumszerkesztő területen keresse meg a következőt

servicePrincipalName: A többértékű sztringszerkesztőben adja hozzá a CIFS SPN-értéket CIFS/FQDN formátumban.

Új Microsoft Entra-alkalmazás regisztrálása

- Az Azure Portalon keresse meg a Microsoft Entra-azonosítót. Válassza az Alkalmazásregisztrációk lehetőséget.

- Válassza az + Új regisztráció lehetőséget.

- Rendeljen hozzá egy nevet. A Támogatott fiók típusának kiválasztása alatt válassza a Csak ebben a szervezeti címtárban lévő Fiókok (Egybérlő) lehetőséget.

- Válassza ki a pénztárgépet.

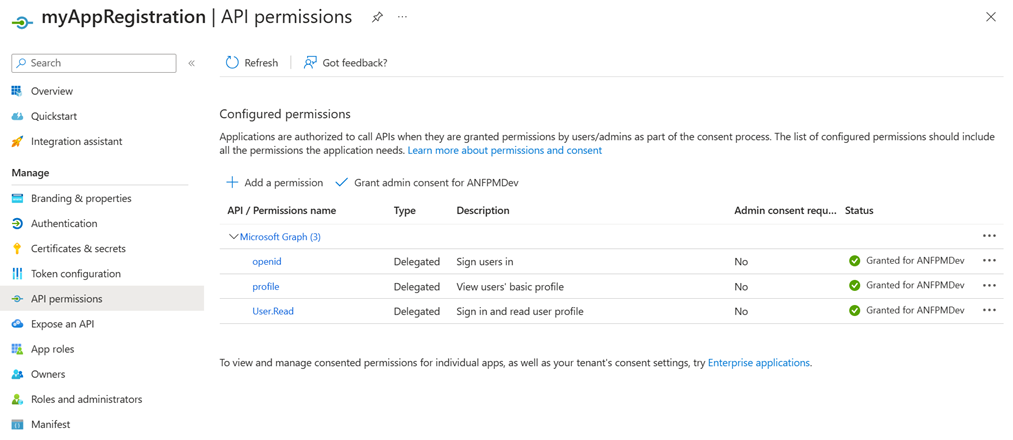

Konfigurálja az alkalmazás engedélyeit. Az alkalmazásregisztrációkban válassza az API-engedélyeket, majd adjon hozzá egy engedélyt.

Válassza a Microsoft Graphot , majd a delegált engedélyeket. Az Engedélyek kiválasztása területen válassza az openid és a profil lehetőséget az OpenId-engedélyek alatt.

Válassza az Engedély hozzáadása lehetőséget.

Az API-engedélyek között válassza a Rendszergazdai hozzájárulás megadása... lehetőséget.

A Hitelesítés területen az Alkalmazáspéldány tulajdonságzárolása területen válassza a Konfigurálás lehetőséget, majd törölje a jelölését a tulajdonságzárolás engedélyezése jelölőnégyzetből.

Az Áttekintésben jegyezze fel az alkalmazás (ügyfél) azonosítóját, amely később szükséges.

CIFS-jelszó szinkronizálása az AD DS-ből a Microsoft Entra alkalmazásregisztrációba

Az AD DS-tartományvezérlőn nyissa meg a PowerShellt.

Telepítse a Hibrid hitelesítés kezelése modult a jelszavak szinkronizálásához.

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber -ForceAdja meg a következő változókat:

$servicePrincipalName: Az SPN részletei az Azure NetApp Files-kötet csatlakoztatásáról. Használja a CIFS/FQDN formátumot. Például:CIFS/NETBIOS-1234.CONTOSO.COM$targetApplicationID: A Microsoft Entra alkalmazás (ügyfél) azonosítója.$domainCred: használatGet-Credential(AD DS tartományi rendszergazdának kell lennie)$cloudCred: használatGet-Credential(Microsoft Entra Global Rendszergazda istratornak kell lennie)

$servicePrincipalName = CIFS/NETBIOS-1234.CONTOSO.COM $targetApplicationID = 0c94fc72-c3e9-4e4e-9126-2c74b45e66fe $domainCred = Get-Credential $cloudCred = Get-CredentialFeljegyzés

A

Get-Credentialparancs elindít egy előugró ablakot, ahol megadhatja a hitelesítő adatokat.Importálja a CIFS-adatokat a Microsoft Entra-azonosítóba:

Import-AzureADKerberosOnPremServicePrincipal -Domain $domain -DomainCredential $domainCred -CloudCredential $cloudCred -ServicePrincipalName $servicePrincipalName -ApplicationId $targetApplicationId

A Microsoft Entra-hoz csatlakoztatott virtuális gép konfigurálása Kerberos-hitelesítés használatára

Jelentkezzen be a Microsoft Entra-hoz csatlakoztatott virtuális gépre rendszergazdai jogosultságokkal rendelkező hibrid hitelesítő adatokkal (például: user@mydirectory.onmicrosoft.com).

A virtuális gép konfigurálása:

- Keresse meg a Csoportházirend>szerkesztése számítógépkonfiguráció Rendszergazda szkonfigurációs> sablonok>Rendszer>Kerberos elemét.

- Engedélyezze a Microsoft Entra Kerberos-jegykiadó jegy beolvasásának engedélyezését a bejelentkezés során.

- Engedélyezze a gazdagépnév-Kerberos-tartományleképezések definiálása lehetőséget. Válassza a Megjelenítés lehetőséget, majd adjon meg egy értéknevet és egy értéket a tartománynévvel, amelyet egy pont előz meg. Például:

- Érték neve: KERBEROS.MICROSOFTONLINE.COM

- Érték: .contoso.com

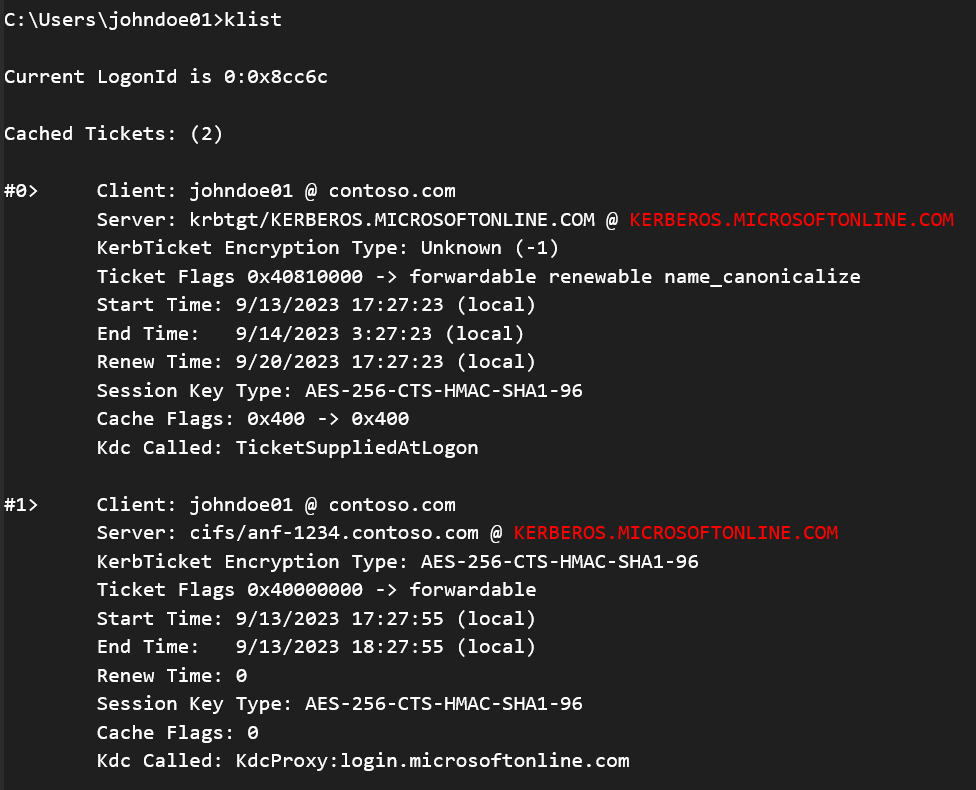

Az Azure NetApp Files SMB-köteteinek csatlakoztatása

Jelentkezzen be a Microsoft Entra-hoz csatlakoztatott virtuális gépre az AD DS-ből szinkronizált hibrid identitásfiók használatával.

Csatlakoztassa az Azure NetApp Files SMB-kötetet az Azure Portalon megadott információk használatával. További információ: SMB-kötetek csatlakoztatása Windows rendszerű virtuális gépekhez.

Győződjön meg arról, hogy a csatlakoztatott kötet Kerberos-hitelesítést használ, és nem NTLM-hitelesítést. Nyisson meg egy parancssort, adja ki a

klistparancsot; figyelje meg a kimenetet a felhőbeli TGT-ben (krbtgt) és a CIFS-kiszolgáló jegyadataiban.