Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Az Azure NetApp Files számos szolgáltatásához Active Directory-kapcsolat szükséges. Például szükség van egy Active Directory-kapcsolatra, mielőtt létrehozhat egy SMB-kötetet, egy NFSv4.1 Kerberos-kötetet, vagy egy kettős protokollú kötetet. Ez a cikk bemutatja, hogyan hozhat létre és kezelhet Active Directory-kapcsolatokat az Azure NetApp Fileshoz.

Az Active Directory-kapcsolatokra vonatkozó követelmények és szempontok

Fontos

Kövesse az Active Directory Domain Services az Azure NetApp Files-hez: webhelytervezési és -tervezési irányelvek megismerése című útmutatóban ismertetett irányelveket az Active Directory Domain Services (AD DS) vagy az Azure NetApp Files-hoz használt Microsoft Entra Domain Services esetén.

Az AD-kapcsolat létrehozása előtt tekintse át az Azure NetApp Files Active Directory-kapcsolatainak módosítása című cikket, amelyből megtudhatja, hogy milyen hatással van az AD-kapcsolat konfigurációs beállításainak módosítására az AD-kapcsolat létrehozása után. Az AD-kapcsolat konfigurációs beállításainak módosítása megzavarja az ügyfélhozzáférést, és bizonyos beállítások egyáltalán nem módosíthatók.

Egy Azure NetApp Files-fiókot abban a régióban kell létrehozni, ahol az Azure NetApp Files-köteteket üzembe kell helyezni.

Az Azure NetApp Files alapértelmezés szerint előfizetésenként és fiókonként egy Active Directory-(AD-) kapcsolatot engedélyez. Az alapértelmezett beállítást úgy módosíthatja, hogy NetApp-fiókonként egy Active Directory-kapcsolatot hozzon létre.

Az Azure NetApp Files AD kapcsolati rendszergazdai fiókjának a következő tulajdonságokkal kell rendelkeznie:

- Egy AD DS tartományi felhasználói fióknak kell lennie ugyanabban a tartományban, ahol az Azure NetApp Files számítógépfiókok létre lettek hozva.

- Az AD-kapcsolat Szervezeti egység elérési útjának beállításában megadott AD DS szervezeti egység elérési útján számítógépfiókok (például AD-tartományhoz való csatlakozás) létrehozásához szükséges engedéllyel kell rendelkeznie.

- Nem lehet csoport által felügyelt szolgáltatásfiók.

Az AD kapcsolatadminisztrátori fiók támogatja a Kerberos AES-128 és a Kerberos AES-256 titkosítási típusait az AD DS-vel való hitelesítéshez az Azure NetApp Files számítógépfiókjainak létrehozásához (például AD-tartományhoz való csatlakozási műveletek).

Ha engedélyezni szeretné az AES-titkosítást az Azure NetApp Files AD kapcsolatadminisztrátori fiókon, olyan AD tartományi felhasználói fiókot kell használnia, amely az alábbi AD DS-csoportok egyikének tagja:

- Tartományi rendszergazdák

- Vállalati rendszergazdák

- Rendszergazdák

- Fiókfelelősök

- Microsoft Entra Domain Services-rendszergazdák (csak Microsoft Entra Domain Services)

- Másik lehetőségként az AD-kapcsolat rendszergazdai fiókján írási engedéllyel rendelkező

msDS-SupportedEncryptionTypesAD-tartományi felhasználói fiók is használható a Kerberos titkosítástípus tulajdonság beállításához az AD kapcsolati rendszergazdai fiókban.

Feljegyzés

Amikor úgy módosítja a beállítást, hogy engedélyezze az AES-t az AD kapcsolatadminisztrátori fiókon, ajánlott olyan felhasználói fiókot használni, amely írási engedéllyel rendelkezik az AD-objektumra, amely nem az Azure NetApp Files AD-rendszergazda. Ezt egy másik tartományi rendszergazdai fiókkal vagy egy fiókra való delegálással teheti meg. További információ: Felügyelet delegálása szervezeti egység objektumokkal.

Ha az AD-kapcsolat rendszergazdai fiókjában az AES-128 és az AES-256 Kerberos titkosítást is beállítja, a Windows-ügyfél egyezteti az AD DS által támogatott legmagasabb szintű titkosítást. Ha például az AES-128 és az AES-256 is támogatott, és az ügyfél támogatja az AES-256-ot, akkor az AES-256 lesz használatban.

Az AD-kapcsolat rendszergazdai fiókjának AES-titkosítási támogatásának engedélyezéséhez futtassa az alábbi Active Directory PowerShell-parancsokat:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypeegy többértékű paraméter, amely támogatja az AES-128 és az AES-256 értékeket.További információkért tekintse meg a Set-ADUser dokumentációját.

Ha bizonyos Kerberos-titkosítási típusok engedélyezésére és letiltására van szükség az Azure NetApp Filesban használt, tartományhoz csatlakoztatott Windows-gazdagépek Active Directory-számítógépfiókjaihoz, akkor a csoportházirendet

Network Security: Configure Encryption types allowed for Kerberoskell használnia.Ne állítsa be a beállításkulcsot

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypes. Ezzel megszakítja a Kerberos-hitelesítést az Azure NetApp Files szolgáltatással azon Windows-gazdagépen, ahol ezt a beállításkulcsot manuálisan állította be.Feljegyzés

A(z)

Network Security: Configure Encryption types allowed for Kerberosalapértelmezett házirend-beállítása:Not Defined. Ha ez a házirend-beállítás be van állítvaNot Defined, a DES kivételével minden titkosítási típus elérhető lesz a Kerberos-titkosításhoz. Lehetősége van csak bizonyos Kerberos-titkosítási típusok (példáulAES128_HMAC_SHA1)AES256_HMAC_SHA1támogatásának engedélyezésére. Az alapértelmezett szabályzatnak azonban a legtöbb esetben elegendőnek kell lennie, amikor engedélyezi az AES-titkosítási támogatást az Azure NetApp Files használatával.További információ: Hálózati biztonság: A Kerberos vagy a Támogatott Kerberos-titkosítási típusok Windows-konfigurációi számára engedélyezett titkosítási típusok konfigurálása

Az LDAP-lekérdezések csak az Active Directory-kapcsolatokban (az AD DNS-tartománynév mező) megadott tartományban lépnek érvénybe. Ez a viselkedés az NFS, az SMB és a kettős protokollú kötetekre vonatkozik.

-

Alapértelmezés szerint az LDAP-lekérdezések időtúllépést szenvednek el, ha nem végezhetők el időben. Ha egy LDAP-lekérdezés időtúllépés miatt meghiúsul, a felhasználó és/vagy csoportkeresés sikertelen lesz, és a kötet engedélybeállításaitól függően megtagadhatja az Azure NetApp Files-kötethez való hozzáférést.

A lekérdezési időtúllépések olyan nagy LDAP-környezetekben fordulhatnak elő, amelyekben sok felhasználó- és csoportobjektum található, lassú WAN-kapcsolatokon keresztül, és ha egy LDAP-kiszolgáló túl van használva a kérésekkel. Az Azure NetApp Files LDAP-lekérdezések időtúllépési beállítása 10 másodpercre van állítva. Érdemes lehet kihasználni az LDAP-kiszolgáló Active Directory-kapcsolatának felhasználói és csoportos DN-funkcióit a keresések szűréséhez, ha LDAP-lekérdezési időtúllépési problémákat tapasztal.

NetApp-fiókok és Active Directory-típus

A NetApp-fiók áttekintési oldalán ellenőrizheti az Active Directory-fiók típusát. Az AD-típusnak három értéke van:

- NA: Meglévő NetApp-fiók, amely előfizetésenként és régiónként csak egy AD-konfigurációt támogat. Az AD-konfiguráció nincs megosztva az előfizetés többi NetApp-fiókjával.

- Több AD-konfiguráció: A NetApp-fiók egy AD-konfigurációt támogat az előfizetés NetApp-fiókján belül. Ez több NetApp-fiók használata esetén több AD-kapcsolatot tesz lehetővé előfizetésenként.

- Megosztott AD: A NetApp-fiók előfizetésenként és régiónként csak egy AD-konfigurációt támogat, de a konfiguráció meg van osztva az előfizetésben és a régióban található NetApp-fiókok között.

További információ a NetApp-fiókok és -előfizetések közötti kapcsolatról: Az Azure NetApp Files tárolási hierarchiája.

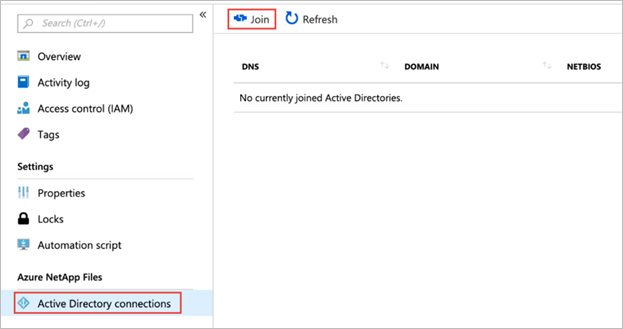

Active Directory-kapcsolat létrehozása

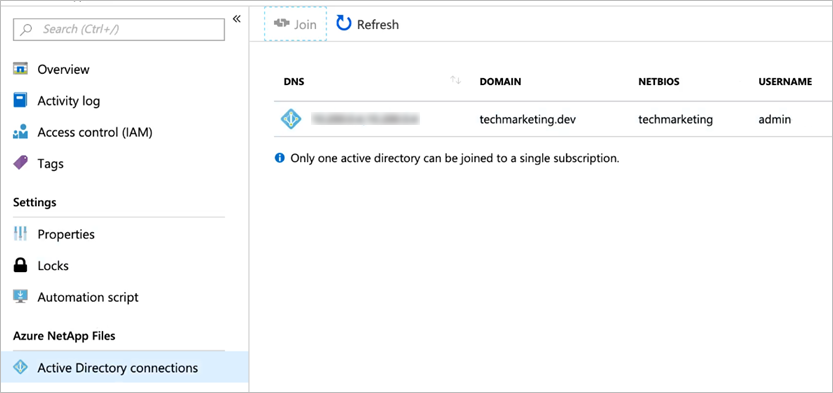

A NetApp-fiókjában válassza az Active Directory-kapcsolatok, majd aCsatlakozás lehetőséget.

Feljegyzés

Az Azure NetApp Files alapértelmezés szerint csak egy Active Directory-kapcsolatot támogat ugyanabban a régióban és ugyanazon előfizetésben. Ezt a beállítást úgy módosíthatja, hogy NetApp-fiókonként egy Active Directory-kapcsolatot hozzon létre.

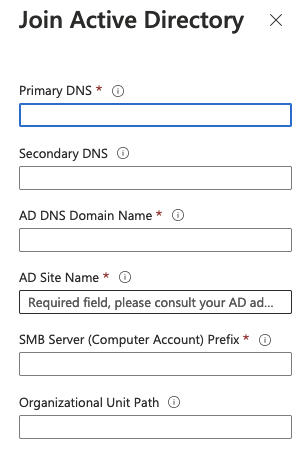

Az Active Directoryhoz való csatlakozás ablakban adja meg a következő információkat a használni kívánt tartományi szolgáltatások alapján:

Elsődleges DNS (kötelező)

Ez az elsődleges DNS-kiszolgáló IP-címe, amely szükséges az Active Directory-tartománybeléptetési műveletekhez, az SMB-hitelesítéshez, a Kerberoshoz és az LDAP-műveletekhez.Másodlagos DNS

Ez annak a másodlagos DNS-kiszolgálónak az IP-címe, amely az Active Directory-tartománycsatlakozási műveletekhez, az SMB-hitelesítéshez, a Kerberoshoz és az LDAP-műveletekhez szükséges.Feljegyzés

Javasoljuk, hogy konfiguráljon egy másodlagos DNS-kiszolgálót. Lásd az Azure NetApp Files Active Directory tartományi szolgáltatások webhelytervezésének és tervezésének irányelveit. Győződjön meg arról, hogy a DNS-kiszolgáló konfigurációja megfelel az Azure NetApp Files követelményeinek. Ellenkező esetben előfordulhat, hogy az Azure NetApp Files szolgáltatásműveletei, SMB-hitelesítése, Kerberos- vagy LDAP-műveletei meghiúsulnak.

Ha a Microsoft Entra Domain Services szolgáltatást használja, használja a Microsoft Entra Domain Services tartományvezérlőinek IP-címét az elsődleges DNS-hez és a másodlagos DNS-hez.

AD DNS-tartománynév (kötelező)

Ez az Azure NetApp Fileshoz használt AD DS teljes tartományneve (példáulcontoso.com).AD-webhely neve (kötelező)

Ez az AD DS-webhely neve, amelyet az Azure NetApp Files a tartományvezérlő felderítéséhez használ.Az AD DS és a Microsoft Entra Domain Services alapértelmezett webhelyneve az

Default-First-Site-Name. Ha át szeretné nevezni a webhely nevét, kövesse a helynevek elnevezési konvencióit.Feljegyzés

Lásd az Azure NetApp Files Active Directory tartományi szolgáltatások webhelytervezésének és tervezésének irányelveit. Győződjön meg arról, hogy az AD DS-webhely kialakítása és konfigurálása megfelel az Azure NetApp Files követelményeinek. Ellenkező esetben előfordulhat, hogy az Azure NetApp Files szolgáltatásműveletei, SMB-hitelesítése, Kerberos- vagy LDAP-műveletei meghiúsulnak.

SMB-kiszolgáló (számítógépfiók) előtagja (kötelező)

Ez az Azure NetApp Files SMB-hez, kettős protokollhoz és NFSv4.1 Kerberos-kötetekhez készült AD DS-ben létrehozott új számítógépfiókok elnevezési előtagja.Ha például a fájlszolgáltatások számára az Ön szervezete

NAS-01,NAS-02és így tovább elnevezési szabványt használ, akkor az előtagként aNAS-t alkalmazná.Az Azure NetApp Files szükség szerint további számítógépfiókokat hoz létre az AD DS-ben.

Fontos

Az Active Directory-kapcsolat létrehozása után az SMB-kiszolgáló előtagjának átnevezése zavaró. Az SMB-kiszolgáló előtagjának átnevezése után újra kell csatlakoztatnia a meglévő SMB-megosztásokat.

Szervezeti egység elérési útja

Ez a szervezeti egység (OU) LDAP-elérési útja, ahol SMB-kiszolgálói számítógépfiókok jönnek létre. VagyisOU=second level, OU=first level. Például, ha a tartomány gyökerében létrehozottANFszervezeti egységet szeretné használni, akkor az értékOU=ANFlenne.Ha nincs megadva érték, az Azure NetApp Files a tárolót

CN=Computershasználja.Ha az Azure NetApp Filest a Microsoft Entra Domain Services szolgáltatással használja, a szervezeti egység elérési útja a következő:

OU=AADDC Computers

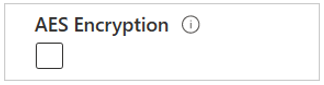

AES-titkosítás

Ez a beállítás lehetővé teszi az AES-titkosítási hitelesítés támogatását az AD-kapcsolat rendszergazdai fiókjához.

A követelményekért tekintse meg az Active Directory-kapcsolatok követelményeit.

-

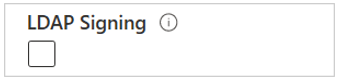

Ez a beállítás engedélyezi az LDAP-aláírást. Ez a funkció lehetővé teszi az egyszerű hitelesítési és biztonsági réteg (SASL) LDAP-kötések integritás-ellenőrzését az Azure NetApp Filesból és a felhasználó által megadott Active Directory tartományi szolgáltatások tartományvezérlőkről.

Az Azure NetApp Files akkor támogatja az LDAP-csatornakötést, ha az Active Directory-kapcsolat engedélyezi az LDAP-aláírást és az LDAP-t a TLS-beállításokon keresztül. További információ: ADV190023 | A Microsoft útmutatója az LDAP-csatornakötés és az LDAP-aláírás engedélyezéséhez.

Feljegyzés

Az AD DS számítógépfiók(ok) DNS PTR-rekordjait az Azure NetApp Files AD-kapcsolatában megadott AD DS szervezeti egységben kell létrehozni ahhoz, hogy az LDAP-aláírás működjön.

Helyi NFS-felhasználók engedélyezése LDAP-val Ezzel a beállítással a helyi NFS-ügyfélfelhasználók hozzáférhetnek az NFS-kötetekhez. Ha ezt a beállítást választja, letiltja a kiterjesztett csoportokat az NFS-kötetekhez, ami 16-ra korlátozza a felhasználó által támogatott csoportok számát. Ha engedélyezve van, a 16 csoportkorláton túli csoportok nem kapnak hozzáférési engedélyeket. További információ: Engedélyezze az LDAP-val rendelkező helyi NFS-felhasználók számára a kettős protokollú kötet elérését.

LDAP TLS-en keresztül

Ez a beállítás lehetővé teszi az LDAP TLS-en keresztül történő biztonságos kommunikációt egy Azure NetApp Files-kötet és az Active Directory LDAP-kiszolgáló között. Engedélyezheti az LDAP-t TLS-en keresztül az Azure NetApp Files NFS-, SMB- és kétprotokollos köteteihez.

Feljegyzés

Az LDAP over TLS nem engedélyezhető, ha a Microsoft Entra tartományi szolgáltatásokat használja. A Microsoft Entra Domain Services LDAPS-t (636-os portot) használ az LDAP-forgalom védelmére a TLS-en keresztüli LDAP helyett (389-ös port).

További információ: Active Directory tartományi szolgáltatások (AD DS) LDAP-hitelesítés engedélyezése NFS-kötetekhez.

Kiszolgáló legfelső szintű hitelesítésszolgáltatói tanúsítványa

Ez a beállítás feltölti a TLS-en keresztül használt LDAP-tanúsítványt.

További információ: Active Directory tartományi szolgáltatások (AD DS) LDAP-hitelesítés engedélyezése NFS-kötetekhez.

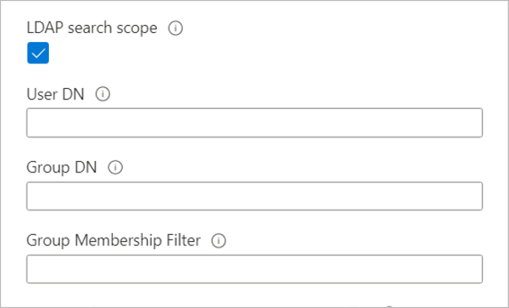

LDAP keresési tartomány, felhasználói DN, csoport DN és csoporttagság szűrője

Az LDAP keresési hatókör beállítás optimalizálja az Azure NetApp Files storage LDAP-lekérdezéseit a nagyméretű AD DS-topológiák és a kiterjesztett csoportokkal rendelkező LDAP- vagy Unix-biztonsági stílusok használatára egy kétprotokollos Azure NetApp Files-kötettel.

A felhasználói DN és a csoport DN beállításai lehetővé teszik a keresési bázis beállítását az AD DS LDAP-ben. Ezek a beállítások korlátozzák az LDAP-lekérdezések keresési területeit, csökkentik a keresési időt, és segítenek csökkenteni az LDAP-lekérdezések időtúllépését.

A Csoporttagság-szűrő beállítással egyéni keresési szűrőt hozhat létre az adott AD DS-csoportok tagjaihoz tartozó felhasználók számára.

Ezekről a lehetőségekről további információt az AD DS LDAP konfigurálása kiterjesztett csoportokkal az NFS-kötethozzáféréshez című témakörben talál.

LDAP-ügyfél előnyben részesített kiszolgálója

Az LDAP-ügyfél előnyben részesített kiszolgálója beállítással legfeljebb két AD-kiszolgáló IP-címét küldheti el vesszővel elválasztott listaként. Ahelyett, hogy egymás után kapcsolatba lépne egy tartomány összes felderített AD-szolgáltatásával, az LDAP-ügyfél először a megadott kiszolgálókkal fog kapcsolatba lépni.

Titkosított SMB-kapcsolatok a tartományvezérlővel

A tartományvezérlővel létesített titkosított SMB-kapcsolatok azt határozzák meg, hogy a titkosítás használható-e az SMB-kiszolgáló és a tartományvezérlő közötti kommunikációhoz. Ha engedélyezve van, a rendszer csak az SMB3-at használja a titkosított tartományvezérlő-kapcsolatokhoz.

Ez a szolgáltatás jelenleg előzetes kiadásban elérhető. Ha ez az első alkalom, hogy titkosított SMB-kapcsolatokat használ a tartományvezérlőhöz, regisztrálnia kell azt:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCEllenőrizze a szolgáltatásregisztráció állapotát:

Feljegyzés

A RegistrationState legfeljebb 60 percig lehet állapotában

Registering, mielőtt átváltanaRegistered. Várjon, amíg az állapotRegisteredlesz, mielőtt folytatná.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCHasználhatja az Azure CLI-parancsokat, és

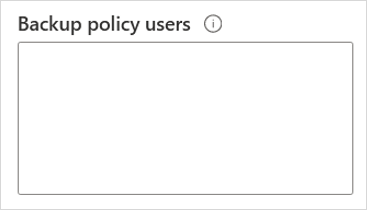

az feature registerregisztrálhatja a funkciót, és megjelenítheti a regisztrációs állapotot.Biztonsági mentési szabályzat felhasználói Ez a beállítás további biztonsági jogosultságokat biztosít azOknak az AD DS-tartományfelhasználóknak vagy csoportoknak, amelyek emelt szintű biztonsági mentési jogosultságot igényelnek az Azure NetApp Files biztonsági mentési, visszaállítási és migrálási munkafolyamatainak támogatásához. A megadott AD DS-felhasználói fiókok vagy -csoportok emelt szintű NTFS-engedélyekkel rendelkeznek a fájl- vagy mappaszinten.

A Biztonsági mentési házirend felhasználói beállításainak használatakor a következő jogosultságok érvényesek:

Kiváltság Leírás SeBackupPrivilegeBiztonsági másolatot készít a fájlokról és könyvtárakról, felülírva az ACL-eket. SeRestorePrivilegeFájlok és könyvtárak visszaállítása, felülírva az ACL-eket.

Állítsa be az érvényes felhasználó vagy csoport biztonsági azonosítóját fájltulajdonosként.SeChangeNotifyPrivilegeÚtvonal ellenőrzésének kihagyása.

Az ilyen jogosultsággal rendelkező felhasználóknak nem kell bejárási (x) engedélyekkel rendelkezniük a mappák vagy szimlinkek áthaladásához.Biztonsági jogosultsággal rendelkező felhasználók

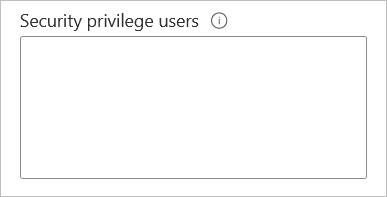

Ez a beállítás biztonsági jogosultságot (SeSecurityPrivilege) biztosít azOknak az AD DS-tartományfelhasználóknak vagy csoportoknak, amelyek emelt szintű jogosultságot igényelnek az Azure NetApp Files-kötetek eléréséhez. A megadott AD DS-felhasználók vagy -csoportok olyan SMB-megosztásokon hajthatnak végre bizonyos műveleteket, amelyekhez alapértelmezés szerint nem tartományi felhasználókhoz rendelt biztonsági jogosultság szükséges.

A Biztonsági jogosultság felhasználói beállítás használatakor a következő jogosultság érvényes:

Kiváltság Leírás SeSecurityPrivilegeNaplóműveletek kezelése. Ez a funkció az SQL Server olyan esetekben történő telepítéséhez használható, amikor egy nem rendszergazdai AD DS-tartományi fióknak ideiglenesen emelt szintű biztonsági jogosultságot kell biztosítani.

Feljegyzés

A Biztonsági jogosultság felhasználói funkció használata az SMB folyamatos rendelkezésre állási megosztások funkciójára támaszkodik. Az SMB folyamatos rendelkezésre állása egyéni alkalmazásokban nem támogatott. Csak a Citrix App Layeringet, az FSLogix felhasználóiprofil-tárolókat és a Microsoft SQL Servert (nem Linux SQL Servert) használó számítási feladatok esetében támogatott.

Fontos

A Biztonsági jogosultság felhasználói funkció használatához várólista-kérelmet kell küldenie az Azure NetApp Files SMB folyamatos rendelkezésre állási megosztások nyilvános előzetes verziójának beküldési oldalán keresztül. A funkció használata előtt várjon egy hivatalos visszaigazoló e-mailt az Azure NetApp Files csapatától.

Ez a funkció nem kötelező, és csak SQL Server esetén támogatott. Az SQL Server telepítéséhez használt AD DS-tartományfióknak már léteznie kell, mielőtt hozzáadná a Biztonsági jogosultság felhasználói beállításhoz. Amikor hozzáadja az SQL Server telepítőfiókot a Biztonsági jogosultsági felhasználók beállításhoz, az Azure NetApp Files szolgáltatás egy AD DS-tartományvezérlővel kapcsolatba lépve érvényesítheti a fiókot. Ez a művelet meghiúsulhat, ha az Azure NetApp Files nem tud kapcsolatba lépni az AD DS tartományvezérlővel.További információért

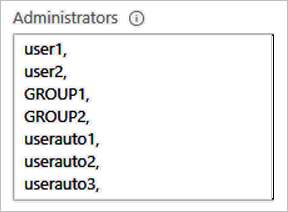

SeSecurityPrivilegeés az SQL Serverről lásd: Az SQL Server telepítése meghiúsul, ha a telepítőfiók nem rendelkezik bizonyos felhasználói jogosultságokkal.Rendszergazdák jogosultsági felhasználói

Ez a beállítás további biztonsági jogosultságokat biztosít az AD DS-tartomány azon felhasználóinak vagy csoportjainak, amelyek emelt szintű jogosultságot igényelnek az Azure NetApp Files-kötetek eléréséhez. A megadott fiókok fájl- vagy mappaszinten emelt szintű engedélyekkel rendelkeznek.

Feljegyzés

A rendszer automatikusan hozzáadja a tartománygazdákat a Rendszergazdák jogosultsági felhasználói csoporthoz.

Feljegyzés

Ez a jogosultság adatmigrálás esetén hasznos.

A Rendszergazdák jogosultsági felhasználók beállítás használatakor a következő jogosultságok érvényesek:

Kiváltság Leírás SeBackupPrivilegeBiztonsági másolatot készít a fájlokról és könyvtárakról, felülírva az ACL-eket. SeRestorePrivilegeFájlok és könyvtárak visszaállítása, felülírva az ACL-eket.

Állítsa be az érvényes felhasználó vagy csoport biztonsági azonosítóját fájltulajdonosként.SeChangeNotifyPrivilegeÚtvonal ellenőrzésének kihagyása.

Az ilyen jogosultsággal rendelkező felhasználóknak nincs szükség a mappák vagy szimlinkek átjárási (x) engedélyére.SeTakeOwnershipPrivilegeA fájlok vagy egyéb objektumok tulajdonjogának átvétele. SeSecurityPrivilegeNaplóműveletek kezelése. SeChangeNotifyPrivilegeÚtvonal ellenőrzésének kihagyása.

Az ilyen jogosultsággal rendelkező felhasználóknak nincs szükség a mappák vagy szimlinkek átjárási (x) engedélyére.Hitelesítő adatok, beleértve a felhasználónevet és a jelszót

Fontos

Bár az Active Directory 256 karakteres jelszavakat támogat, az Azure NetApp Fileshoz használható Active Directory-jelszavak száma nem haladhatja meg a 64 karaktert.

Válassza a Csatlakozás lehetőséget.

Megjelenik a létrehozott Active Directory-kapcsolat.

Egy Active Directory-kapcsolat létrehozása NetApp-fiókonként

Az Azure NetApp Files jelenlegi alapértelmezett viselkedése előfizetésenként és régiónként egy AD-kapcsolatot támogat. A funkció engedélyezésével úgy módosíthatja a viselkedést, hogy az Azure-előfizetésben lévő összes NetApp-fiók saját AD-kapcsolattal rendelkezzen. Ha ez a funkció engedélyezve van, az újonnan létrehozott NetApp-fiókok saját AD-kapcsolatot tartanak fenn.

A konfigurálás után AD-kapcsolat jön létre a NetApp-fiókban SMB-kötet, NFSv4.1 Kerberos-kötet vagy kettős protokollú kötet létrehozásakor. Ez azt jelenti, hogy az Azure NetApp Files több NetApp-fiók használata esetén több AD-kapcsolatot támogat Azure-előfizetésenként.

Feljegyzés

Ha egy előfizetésben engedélyezve van ez a funkció és a Megosztott Active Directory szolgáltatás is, a meglévő fiókjai továbbra is megosztják az AD-konfigurációt. Az előfizetésben létrehozott új NetApp-fiókok saját AD-konfigurációkat használhatnak. A konfigurációt az AD típus mezőjében ellenőrizheti a fiók áttekintési oldalán.

Fontos

Az egyes AD-konfigurációk hatóköre a szülő NetApp-fiókra korlátozódik.

A funkció regisztrálása

A NetApp-fiókonként egy AD-kapcsolat létrehozása általánosan elérhető. Az első használat előtt regisztrálnia kell a funkciót. A regisztráció után a funkció engedélyezve van, és a háttérben működik.

A funkció regisztrálása:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryEllenőrizze a szolgáltatásregisztráció állapotát:

Feljegyzés

A RegistrationState legfeljebb 60 percig lehet állapotában

Registering, mielőtt átváltanaRegistered. A folytatás előtt várjon, amíg az állapot regisztrálva van.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryHasználhatja az Azure CLI-parancsokat, és

az feature registerregisztrálhatja a funkciót, és megjelenítheti a regisztrációs állapotot.

Több, ugyanabban az előfizetésben és régióban lévő NetApp-fiók leképezése egy AD-kapcsolatra (előzetes verzió)

A Megosztott AD funkció lehetővé teszi, hogy minden NetApp-fiók megossza az ugyanazon előfizetéshez és régióhoz tartozó Egyik NetApp-fiók által létrehozott AD-kapcsolatot. A funkció használatával például az ugyanabban az előfizetésben és régióban lévő összes NetApp-fiók használhatja a közös AD-konfigurációt SMB-kötet, NFSv4.1 Kerberos-kötet vagy kettős protokollú kötet létrehozásához. A funkció használatakor az AD-kapcsolat minden olyan NetApp-fiókban látható, amely ugyanabban az előfizetésben és régióban található.

A funkció bevezetésével NetApp-fiókonként egy AD-kapcsolatot hozhat létre, a megosztott AD-szolgáltatás új funkcióregisztrációi nem fogadhatók el.

Feljegyzés

Regisztrálhat egy AD-kapcsolat használatára NetApp-fiókonként, ha már regisztrált a megosztott AD előzetes verziójában. Ha jelenleg előfizetésenként legfeljebb 10 NetApp-fióknak felel meg Azure-régiónként, támogatási kérést kell kezdeményeznie a korlát növeléséhez. A konfigurációt az AD típus mezőjében ellenőrizheti a fiók áttekintési oldalán.

Active Directory számítógépfiók jelszavának alaphelyzetbe állítása

Ha véletlenül alaphelyzetbe állítja az AD-számítógépfiók jelszavát az AD-kiszolgálón, vagy az AD-kiszolgáló nem érhető el, biztonságosan alaphelyzetbe állíthatja a számítógépfiók jelszavát, hogy megőrizze a kötetekkel való kapcsolatot. Az alaphelyzetbe állítás az SMB-kiszolgálón lévő összes kötetre hatással van.

A funkció regisztrálása

Az Active Directory számítógépfiók új jelszószolgáltatása jelenleg nyilvános előzetes verzióban érhető el. Ha először használja ezt a funkciót, először regisztrálnia kell a funkciót.

- Regisztrálja az Active Directory számítógépfiók jelszó visszaállítása funkciót:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- Ellenőrizze a szolgáltatásregisztráció állapotát. A RegistrationState legfeljebb 60 percig lehet állapotában

Registering, mielőtt átváltanaRegistered. Várjon, amíg az állapotRegisteredlesz, mielőtt folytatná.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

Használhatja az Azure CLI-parancsokat, és az feature register regisztrálhatja a funkciót, és megjelenítheti a regisztrációs állapotot.

Lépések

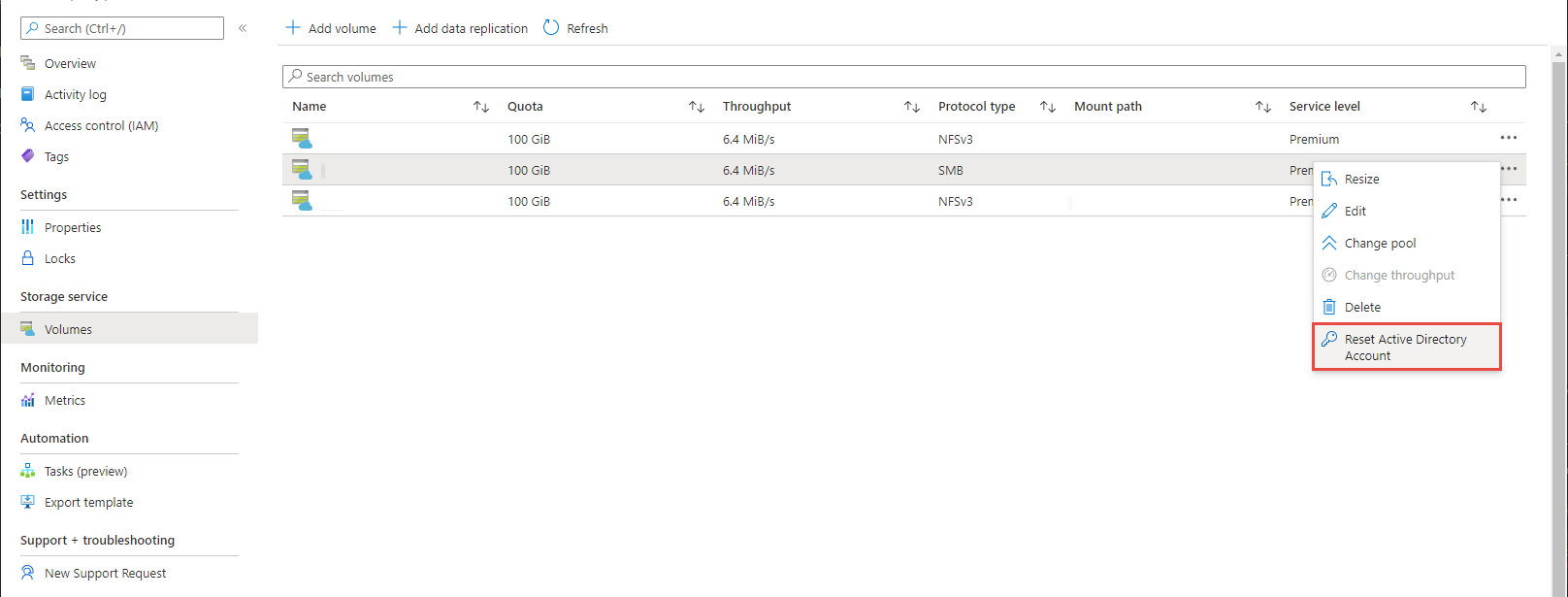

- Lépjen a kötet áttekintési menüjére. Válassza az Active Directory-fiók alaphelyzetbe állítása lehetőséget.

Másik megoldásként keresse meg a Kötetek menüt. Azonosítsa azt a kötetet, amelyhez alaphelyzetbe szeretné állítani az Active Directory-fiókot, és válassza ki a sor végén található három elemet (

Másik megoldásként keresse meg a Kötetek menüt. Azonosítsa azt a kötetet, amelyhez alaphelyzetbe szeretné állítani az Active Directory-fiókot, és válassza ki a sor végén található három elemet (...). Válassza az Active Directory-fiók alaphelyzetbe állítása lehetőséget.

- Megjelenik egy figyelmeztető üzenet, amely ismerteti a művelet következményeit. A folytatáshoz írja be az igent a szövegmezőbe.

Következő lépések

- Az Azure NetApp Files Active Directory tartományi szolgáltatások webhelytervezésének és tervezésének irányelvei

- Active Directory-kapcsolatok módosítása

- SMB-kötet létrehozása

- Kettős protokollú kötet létrehozása

- NFSv4.1 Kerberos-titkosítás konfigurálása

- Új Active Directory-erdő telepítése az Azure CLI használatával

- Active Directory tartományi szolgáltatások (AD DS) LDAP-hitelesítés engedélyezése NFS-kötetekhez

- AD DS LDAP kiterjesztett csoportokkal az NFS-kötetekhez való hozzáférésért