Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

NFS-kötet létrehozásakor engedélyezheti az LDAP-t kiterjesztett csoportok funkcióval (LDAP-beállítás) a kötethez. Ez a funkció lehetővé teszi, hogy az Active Directory LDAP-felhasználók és kiterjesztett csoportok (legfeljebb 1024 csoport) hozzáférjenek a kötet fájljaihoz és könyvtáraihoz. Az LDAP kiterjesztett csoportok funkcióval is használható NFSv4.1 és NFSv3 kötetekkel.

Feljegyzés

Alapértelmezés szerint az Active Directory LDAP-kiszolgálókon az MaxPageSize attribútum alapértelmezett értéke 1000. Ez a beállítás azt jelenti, hogy az 1000-t meghaladó csoportok csonkoltak az LDAP-lekérdezésekben. A kiterjesztett csoportok 1024 értékének teljes körű támogatásához az MaxPageSize attribútumot úgy kell módosítani, hogy az az 1024 értéket tükrözze. Az érték módosításáról további információt az LDAP-szabályzat megtekintése és beállítása az Active Directoryban Ntdsutil.exe használatával című témakörben talál.

Az Azure NetApp Files támogatja a kiterjesztett csoportok lekérését az LDAP névszolgáltatásból az RPC-fejléc helyett. Az Azure NetApp Files az LDAP használatával olyan attribútumokat kérdez le, mint a felhasználónevek, a numerikus azonosítók, a csoportok és a csoporttagságok az NFS protokollműveletekhez.

Amikor megállapítást kap, hogy az LDAP olyan műveletekhez lesz használva, mint a névkeresés és a kiterjesztett csoportok beolvasása, a következő folyamat következik be:

- Az Azure NetApp Files LDAP-ügyfélkonfigurációval próbál kapcsolatot létesíteni az Azure NetApp Files AD-konfigurációban megadott AD DS- vagy Microsoft Entra Domain Services LDAP-kiszolgálóval.

- Ha a megadott AD DS vagy Microsoft Entra Domain Services LDAP szolgáltatásporton keresztüli TCP-kapcsolat sikeres, akkor az Azure NetApp Files LDAP-ügyfél az LDAP-ügyfélkonfigurációban megadott hitelesítő adatok használatával megkísérli a "kötést" (bejelentkezést) az AD DS-hez vagy a Microsoft Entra Domain Services LDAP-kiszolgálóhoz (tartományvezérlőhöz).

- Ha a kötés sikeres, akkor az Azure NetApp Files LDAP-ügyfél az RFC 2307bis LDAP-sémával végez LDAP-keresési lekérdezést az AD DS-re vagy a Microsoft Entra Domain Services LDAP-kiszolgálóra (tartományvezérlőre).

A rendszer a következő adatokat továbbítja a kiszolgálónak a lekérdezésben:

- Alap-/felhasználói DN (a keresési tartomány szűkítéséhez)

- Keresési tartomány típusa (részhalmaz)

- Objektumosztály (

userposixAccountfelhasználók ésposixGroupcsoportok számára) - UID vagy felhasználónév

- Kért attribútumok (

uid,uidNumbergidNumberfelhasználók vagygidNumbercsoportok esetén)

- Ha a felhasználó vagy csoport nem található, a kérés meghiúsul, és a hozzáférés megtagadva.

- Ha a kérés sikeres, akkor a rendszer gyorsítótárazza a felhasználói és csoportattribútumokat a jövőbeli használatra. Ez a művelet javítja a gyorsítótárazott felhasználó- vagy csoportattribútumokhoz társított ldAP-lekérdezések teljesítményét. Emellett csökkenti az AD DS vagy a Microsoft Entra Domain Services LDAP-kiszolgáló terhelését is.

Megfontolások

Az LDAP-t csak a kötet létrehozásakor engedélyezheti kiterjesztett csoportok funkcióval. Ez a funkció nem engedélyezhető visszamenőlegesen a meglévő köteteken.

A kiterjesztett csoportokkal rendelkező LDAP csak a Active Directory tartományi szolgáltatások (AD DS) vagy a Microsoft Entra Domain Services esetében támogatott. Az OpenLDAP vagy más külső LDAP-címtárszolgáltatások nem támogatottak.

A TLS-en keresztüli LDAP nem engedélyezhető a Microsoft Entra Domain Services használata esetén.

A kötet létrehozása után nem módosíthatja az LDAP beállítását (engedélyezve vagy letiltva).

Az alábbi táblázat az LDAP-gyorsítótár Élettartam (TTL) beállításait ismerteti. Meg kell várnia, amíg a gyorsítótár frissül, mielőtt megpróbál hozzáférni egy fájlhoz vagy könyvtárhoz egy ügyfélen keresztül. Ellenkező esetben egy hozzáférés- vagy engedély megtagadott üzenet jelenik meg az ügyfélen.

Gyorsítótár Alapértelmezett időtúllépés Csoporttagságok listája 24 órás TTL Unix-csoportok 24 órás TTL, 1 perces negatív TTL Unix-felhasználók 24 órás TTL, 1 perces negatív TTL A gyorsítótáraknak van egy meghatározott időtúllépési időszakuk, az úgynevezett Élettartam. Az időtúllépési időszak után a bejegyzések elavulnak, így az elavult bejegyzések nem halnak meg. A negatív TTL-érték az, ahol egy sikertelen keresés található, amely segít elkerülni a nem létező objektumok LDAP-lekérdezései miatti teljesítményproblémákat.

Az Active Directory-kapcsolatokban LDAP-beállítással rendelkező helyi NFS-felhasználók engedélyezése alkalmi és ideiglenes hozzáférést kíván biztosítani a helyi felhasználók számára. Ha ez a beállítás engedélyezve van, az LDAP-kiszolgáló felhasználói hitelesítése és keresése leáll, és az Azure NetApp Files által támogatott csoporttagságok száma 16-ra lesz korlátozva. Ezért tiltsa le ezt a beállítást az Active Directory-kapcsolatokon, kivéve azt az esetet, amikor egy helyi felhasználónak hozzá kell férnie az LDAP-kompatibilis kötetekhez. Ebben az esetben le kell tiltania ezt a beállítást, amint már nincs szükség helyi felhasználói hozzáférésre a kötethez. Lásd: Az LDAP-val rendelkező helyi NFS-felhasználók hozzáférésének engedélyezése kétprotokollos kötethez a helyi felhasználói hozzáférés kezelésével kapcsolatban.

Lépések

Az LDAP-kötetekhez Active Directory-konfiguráció szükséges az LDAP-kiszolgáló beállításaihoz. Az Active Directory-kapcsolatok konfigurálásához kövesse az Active Directory-kapcsolatokra vonatkozó követelményeket, és hozzon létre egy Active Directory-kapcsolatot az Azure Portalon.

Feljegyzés

Győződjön meg arról, hogy konfigurálta az Active Directory kapcsolati beállításait. A rendszer létrehoz egy számítógépfiókot az Active Directory kapcsolati beállításaiban megadott szervezeti egységben (OU). Az LDAP-ügyfél ezeket a beállításokat használja az Active Directoryval való hitelesítéshez.

Győződjön meg arról, hogy az Active Directory LDAP-kiszolgáló működik az Active Directoryban.

Az LDAP NFS-felhasználóknak rendelkeznünk kell bizonyos POSIX-attribútumokkal az LDAP-kiszolgálón. Állítsa be az LDAP-felhasználók és LDAP-csoportok attribútumait az alábbiak szerint:

- LdAP-felhasználók számára szükséges attribútumok:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - LDAP-csoportokhoz szükséges attribútumok:

objectClass: group, posixGroup,

gidNumber: 555

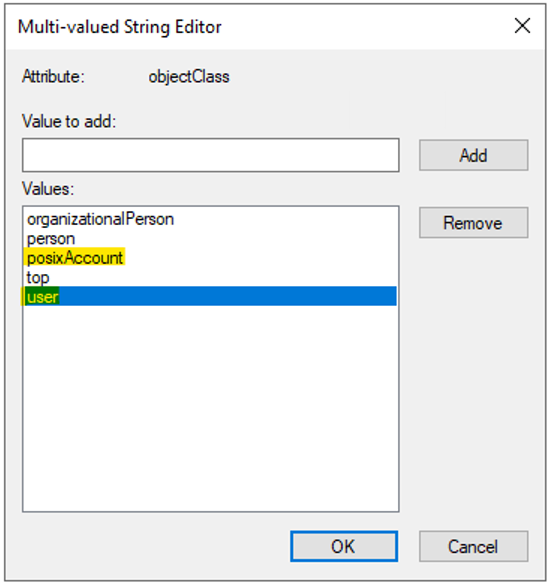

A megadott

objectClassértékek külön bejegyzések. A többértékű sztringszerkesztőbenobjectClasspéldául az LDAP-felhasználók számára az alábbiak szerint külön értékek (userésposixAccount) vannak megadva:Feljegyzés

Ha a POSIX-attribútumok nincsenek megfelelően beállítva, előfordulhat, hogy

nobodya felhasználói és csoportkeresési műveletek meghiúsulnak, és az NFS-kötetekhez való hozzáféréskor a felhasználók összenyomódnak.

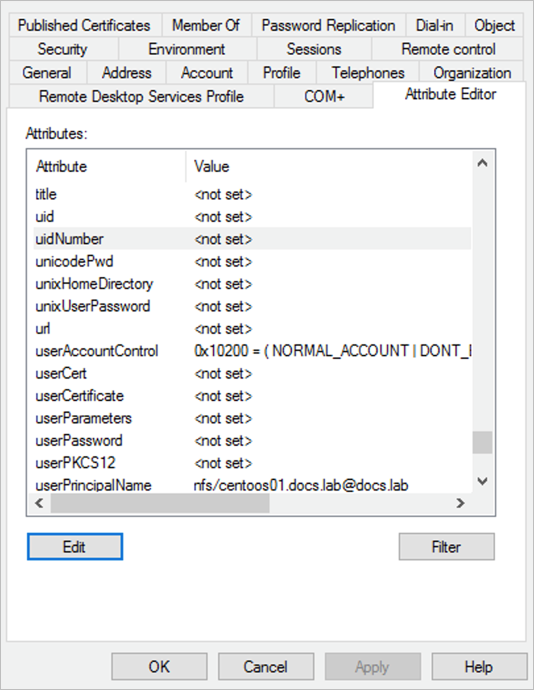

A POSIX-attribútumokat a Active Directory - felhasználók és számítógépek MMC beépülő modullal kezelheti. Az alábbi példa az Active Directory attribútumszerkesztőt mutatja be. A részleteket az Access Active Directory attribútumszerkesztőjében találja.

- LdAP-felhasználók számára szükséges attribútumok:

Ha LDAP-integrált NFSv4.1 Linux-ügyfelet szeretne konfigurálni, olvassa el az NFS-ügyfél konfigurálása az Azure NetApp Fileshoz című témakört.

Ha az LDAP-kompatibilis kötetek NFSv4.1-et használnak, kövesse az NFSv4.1 azonosítótartomány konfigurálásához

/etc/idmapd.confszükséges utasításokat.Be kell állítania

Domain/etc/idmapd.confazt a tartományt, amely a NetApp-fiók Active Directory-kapcsolatában van konfigurálva. Ha példáulcontoso.coma NetApp-fiókban konfigurált tartomány, akkor állítsa be a beállítástDomain = contoso.com.Ezután újra kell indítania a szolgáltatást a

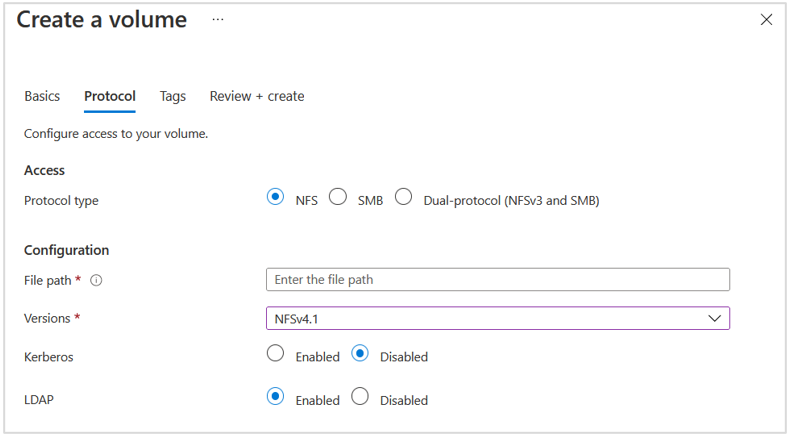

rpcbindgazdagépen, vagy újra kell indítania a gazdagépet.NFS-kötet létrehozásához kövesse az Azure NetApp Files NFS-kötetének létrehozásához szükséges lépéseket. A kötetlétrehozási folyamat során a Protokoll lap alatt engedélyezze az LDAP beállítást.

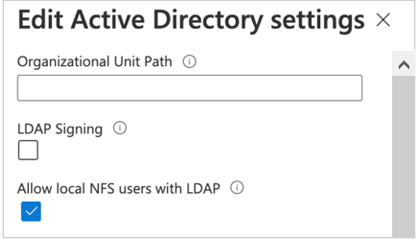

Nem kötelező – Engedélyezheti, hogy a Windows LDAP-kiszolgálón nem található helyi NFS-ügyfélfelhasználók hozzáférjenek egy olyan NFS-kötethez, amelyen engedélyezve van az LDAP, és a kiterjesztett csoportok engedélyezve vannak. Ehhez engedélyezze a helyi NFS-felhasználók engedélyezése LDAP-beállítással az alábbiak szerint:

- Válassza ki az Active Directory-kapcsolatokat. Egy meglévő Active Directory-kapcsolaton válassza a helyi menüt

…(a három pont), és válassza a Szerkesztés lehetőséget. - A megjelenő Active Directory-beállítások szerkesztése ablakban válassza a Helyi NFS-felhasználók engedélyezése LDAP-beállítással lehetőséget.

- Válassza ki az Active Directory-kapcsolatokat. Egy meglévő Active Directory-kapcsolaton válassza a helyi menüt

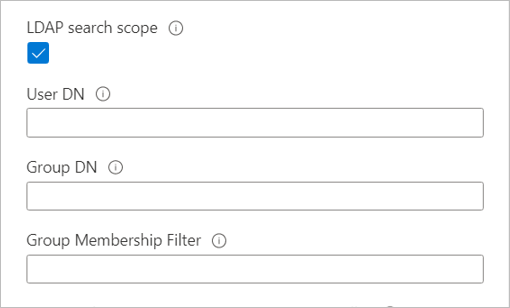

Nem kötelező – Ha nagy topológiákkal rendelkezik, és a Unix biztonsági stílust kétprotokollos kötettel vagy kiterjesztett csoportokkal rendelkező LDAP-val használja, az LDAP keresési hatókör beállításával elkerülheti az Azure NetApp Fileshoz készült Linux-ügyfelek "hozzáférés megtagadva" hibáit.

Az LDAP keresési hatóköre beállítás az Active Directory-kapcsolatok lapon van konfigurálva.

Ha nagy topológiák esetén szeretné feloldani a felhasználókat és csoportokat egy LDAP-kiszolgálóról, állítsa be a felhasználói DN, a csoport DN és a csoporttagság-szűrő beállításait az Active Directory-kapcsolatok lapon az alábbiak szerint:

- Adja meg a beágyazott felhasználói DN-t és a csoport DN-ét a következő

OU=subdirectory,OU=directory,DC=domain,DC=comformátumban: . Több szervezeti egység is megadható pontosvesszővel, például:OU=subdirectory1,OU=directory1,DC=domain,DC=com;OU=subdirectory2,OU=directory2,DC=domain,DC=com - Csoporttagság-szűrő megadása a következő formátumban

(gidNumber=*): . Például a 9-től kezdődő keresések(gidNumber=9*)beállításagidNumbers. Két szűrőt is használhat együtt:(|(cn=*22)(cn=*33))22 vagy 33 végződésű CN-értékeket keres. - Ha egy felhasználó több mint 256 csoport tagja, csak 256 csoport lesz felsorolva.

- Ha hibákba ütközik, tekintse meg az LDAP-kötetek hibáit.

- Adja meg a beágyazott felhasználói DN-t és a csoport DN-ét a következő

Következő lépések

- NFS-kötet létrehozása az Azure NetApp Files számára

- Active Directory-kapcsolatok létrehozása és kezelése

- NFSv4.1 tartomány konfigurálása

- NFS-ügyfél konfigurálása az Azure NetApp Fileshoz

- Az Azure NetApp Files-kötetek hibaelhárítása

- Active Directory-kapcsolatok módosítása Azure NetApp fájlok számára

- Az NFS-csoporttagságok és a kiegészítő csoportok ismertetése