Külső identitásforrás beállítása VMware NSX számára

Ebből a cikkből megtudhatja, hogyan állíthat be külső identitásforrást a VMware NSX-hez az Azure VMware Solution egy példányában.

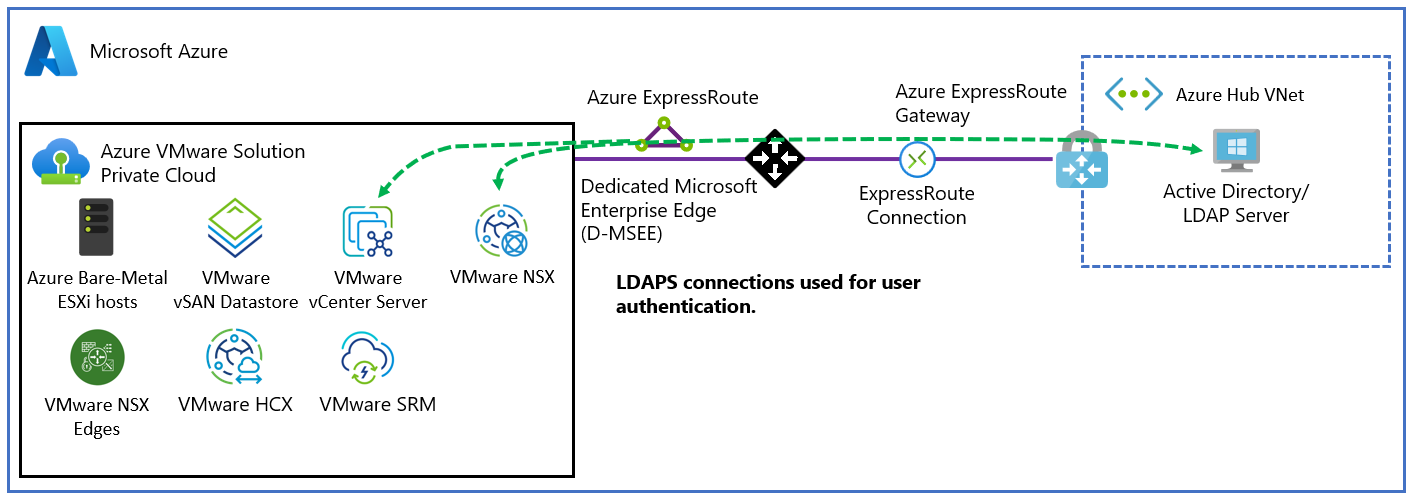

Beállíthatja, hogy az NSX külső Lightweight Directory Access Protocol (LDAP) címtárszolgáltatást használjon a felhasználók hitelesítéséhez. A felhasználók a Windows Server Active Directory-fiók hitelesítő adataival vagy külső LDAP-kiszolgálóról származó hitelesítő adataikkal jelentkezhetnek be. Ezután a fiókhoz hozzárendelhet egy NSX-szerepkört, például egy helyszíni környezetben, hogy szerepköralapú hozzáférést biztosítson az NSX-felhasználók számára.

Előfeltételek

Munkakapcsolat a Windows Server Active Directory-hálózatról az Azure VMware Solution magánfelhővel.

Hálózati útvonal a Windows Server Active Directory-kiszolgálóról annak az Azure VMware Solution-példánynak a felügyeleti hálózatára, amelyben az NSX telepítve van.

Érvényes tanúsítvánnyal rendelkező Windows Server Active Directory-tartományvezérlő. A tanúsítványt egy Windows Server Active Directory Tanúsítványszolgáltatás-hitelesítésszolgáltató (CA) vagy egy külső hitelesítésszolgáltató állíthatja ki.

Javasoljuk, hogy két olyan tartományvezérlőt használjon, amelyek ugyanabban az Azure-régióban találhatók, mint az Azure VMware Solution szoftver által definiált adatközpontja.

Feljegyzés

Az önaláírt tanúsítványok éles környezetekben nem ajánlottak.

Rendszergazdai engedélyekkel rendelkező fiók.

A helyesen konfigurált Azure VMware Solution DNS-zónák és DNS-kiszolgálók. További információ: Az NSX DNS konfigurálása a Windows Server Active Directory-tartomány megoldásához és a DNS-továbbító beállítása.

Feljegyzés

A biztonságos LDAP-ről (LDAPS) és a tanúsítványok kiállításáról további információt a biztonsági csapattól vagy az identitáskezelő csapattól kaphat.

A Windows Server Active Directory használata LDAPS-identitásforrásként

Jelentkezzen be az NSX Managerbe, majd lépjen a System User Management>LDAP>Add Identity Source (Identitásforrás hozzáadása) elemre.>

Adja meg a Név, Tartománynév (FQDN), Type és Base DN értékét. Leírást is hozzáadhat (nem kötelező).

Az alap DN az a tároló, amelyben a felhasználói fiókok találhatók. Az alap DN az a kiindulási pont, amelyet egy LDAP-kiszolgáló használ, amikor egy hitelesítési kérelemben felhasználókat keres. Például : CN=users,dc=azfta,dc=com.

Feljegyzés

Egynél több könyvtárat használhat LDAP-szolgáltatóként. Ilyen például, ha több Windows Server Azure Directory-tartománnyal rendelkezik, és az Azure VMware Solutiont használja a számítási feladatok összevonására.

Ezután az LDAP-kiszolgálók területen válassza a Set (Beállítás) lehetőséget az előző képernyőképen látható módon.

Az LDAP-kiszolgáló beállítása területen válassza az LDAP-kiszolgáló hozzáadása lehetőséget, majd adja meg vagy válassza ki az alábbi elemek értékeit:

Név Művelet Állomásnév/IP-cím Adja meg az LDAP-kiszolgáló teljes tartománynevét vagy IP-címét. Például azfta-dc01.azfta.com vagy 10.5.4.4. LDAP-protokoll Válassza az LDAPS lehetőséget. Port Hagyja meg az alapértelmezett biztonságos LDAP-portot. Engedélyezve Hagyja igennel. TLS indítása Csak akkor szükséges, ha standard (nem biztonságos) LDAP-t használ. Kötési identitás Használja tartományadminisztrátori engedélyekkel rendelkező fiókját. Például: <admin@contoso.com>.Jelszó Adja meg az LDAP-kiszolgáló jelszavát. Ezt a jelszót használja a példafiókkal <admin@contoso.com>.Tanúsítvány Hagyja üresen (lásd a 6. lépést).

Miután a lap frissült, és megjeleníti a kapcsolat állapotát, válassza a Hozzáadás, majd az Alkalmaz lehetőséget.

A módosítások elvégzéséhez válassza a Felhasználókezelés területen a Mentés lehetőséget.

Egy második tartományvezérlő vagy egy másik külső identitásszolgáltató hozzáadásához térjen vissza az 1. lépéshez.

Feljegyzés

Ajánlott eljárás két tartományvezérlő használata LDAP-kiszolgálóként. Az LDAP-kiszolgálókat terheléselosztó mögé is helyezheti.

Szerepkörök hozzárendelése Windows Server Active Directory-identitásokhoz

A külső identitás hozzáadása után NSX-szerepköröket rendelhet a Windows Server Active Directory biztonsági csoportjaihoz a szervezet biztonsági vezérlői alapján.

Az NSX Managerben nyissa meg a System>User Management>felhasználói szerepkör-hozzárendelés>hozzáadása lehetőséget.

Válassza a Szerepkör-hozzárendelés hozzáadása>LDAP-hoz lehetőséget.

Válassza ki az előző szakaszban a 3. lépésben kiválasztott külső identitásszolgáltatót. Például NSX külső identitásszolgáltató.

Adja meg a felhasználó nevének első néhány karakterét, a felhasználó bejelentkezési azonosítóját vagy egy csoportnevet az LDAP-címtárban való kereséshez. Ezután válasszon ki egy felhasználót vagy csoportot az eredmények listájából.

Válasszon ki egy szerepkört. Ebben a példában rendelje hozzá az FTAdmin-felhasználóhoz a CloudAdmin szerepkört.

Válassza a Mentés lehetőséget.

A Felhasználói szerepkör hozzárendelése területen ellenőrizze, hogy megjelenik-e az engedély-hozzárendelés.

A felhasználóknak most már be kell tudniuk jelentkezni az NSX Managerbe a Windows Server Active Directory hitelesítő adataikkal.