Azure-hálózati topológia definiálása

A hálózati topológia a célzóna-architektúra kritikus eleme, mivel meghatározza, hogy az alkalmazások hogyan kommunikálhatnak egymással. Ez a szakasz az Azure-üzemelő példányok technológiáit és topológiai megközelítéseit ismerteti. Két alapvető megközelítésre összpontosít: az Azure Virtual WAN-on és a hagyományos topológiákon alapuló topológiákra.

Virtual WAN hálózati topológia

A Virtual WAN használatával nagy léptékű összekapcsolhatósági követelményeknek is megfelelhet. A Virtual WAN a Microsoft által kezelt szolgáltatás, amely csökkenti a hálózat általános összetettségét, és segít a szervezet hálózatának modernizálásában. Használjon Virtual WAN-topológiát, ha az alábbi követelmények bármelyike vonatkozik a szervezetére:

A vállalat több Azure-régióban kíván erőforrásokat üzembe helyezni, és globális kapcsolatot kíván igényelni ezekben az Azure-régiókban található virtuális hálózatok és több helyszíni hely között.

A vállalat szoftveralapú WAN (SD-WAN) üzembe helyezést kíván használni egy nagy méretű ághálózat közvetlen Azure-ba való integrálásához, vagy több mint 30 fiókhelyet igényel a natív IPSec-leállításhoz.

A virtuális magánhálózat (VPN) és az Azure ExpressRoute közötti tranzitív útválasztást igényel. Ha például egy helyek közötti VPN-t használ távoli ágak csatlakoztatásához, vagy pont–hely VPN-t a távoli felhasználók csatlakoztatásához, előfordulhat, hogy a VPN-t egy ExpressRoute-hoz csatlakoztatott tartományvezérlőhöz kell csatlakoztatnia az Azure-on keresztül.

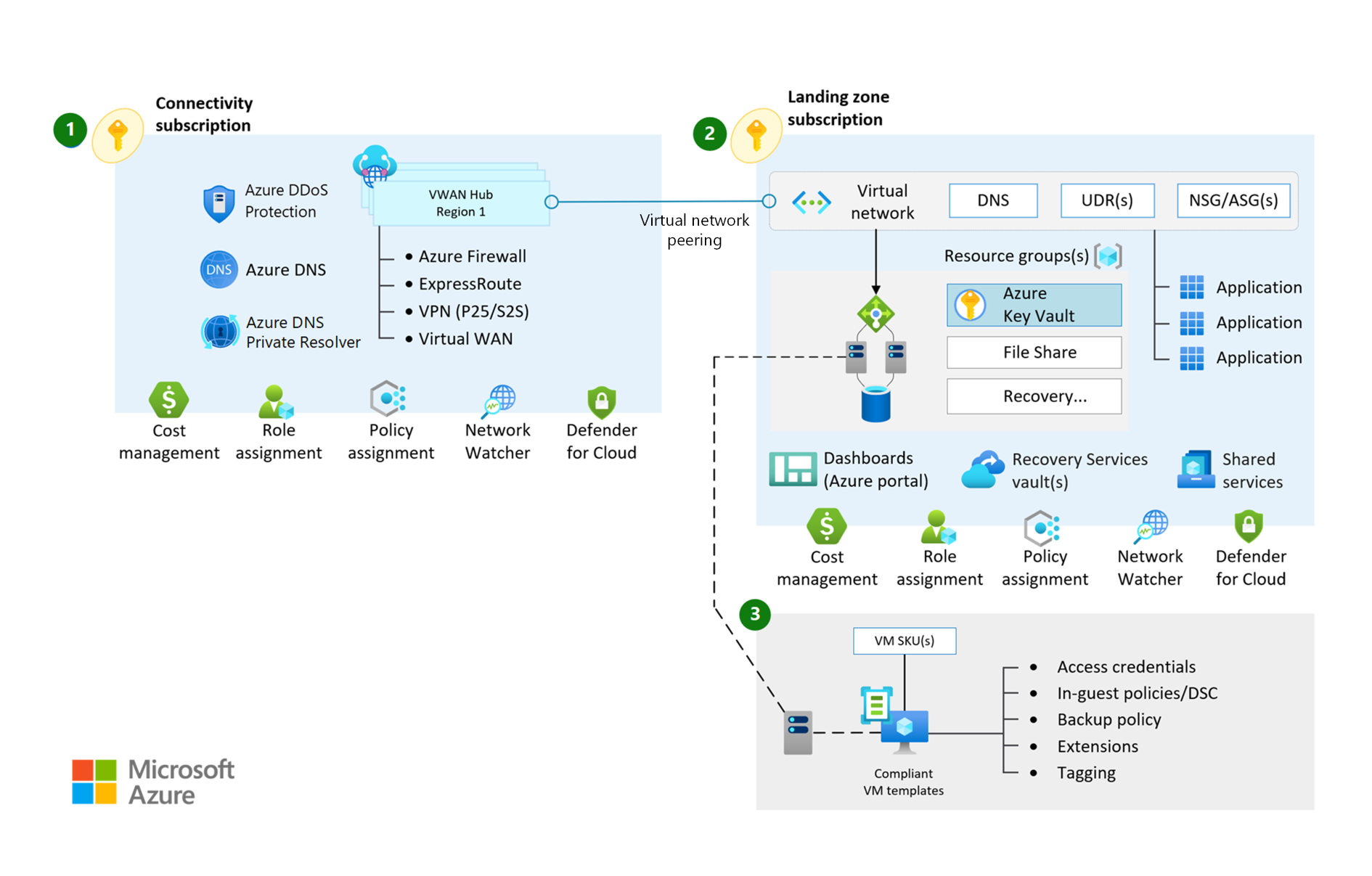

Az alábbi ábra egy Microsoft által felügyelt Virtual WAN hálózati topológiát mutat be:

Hagyományos Azure hálózati topológia

A hagyományos küllős hálózati topológia segítségével testre szabott, fokozott biztonságú, nagy méretű hálózatokat hozhat létre az Azure-ban. Ezzel a topológiával kezelheti az útválasztást és a biztonságot. Használjon hagyományos topológiát, ha az alábbi követelmények bármelyike vonatkozik a szervezetére:

A szervezet erőforrásokat kíván üzembe helyezni egy vagy több Azure-régióban. Azure-régiók közötti forgalomra számít, például két virtuális hálózat közötti forgalomra két különböző Azure-régióban, de nincs szükség teljes hálós hálózatra az összes Azure-régióban.

Az egyes régiókhoz kevés távoli vagy ághely tartozik, és kevesebb mint 30 IPSec hely–hely alagutat igényel.

Az Azure-beli hálózati útválasztási szabályzat manuális konfigurálásához teljes körű vezérlésre és részletességre van szükség.

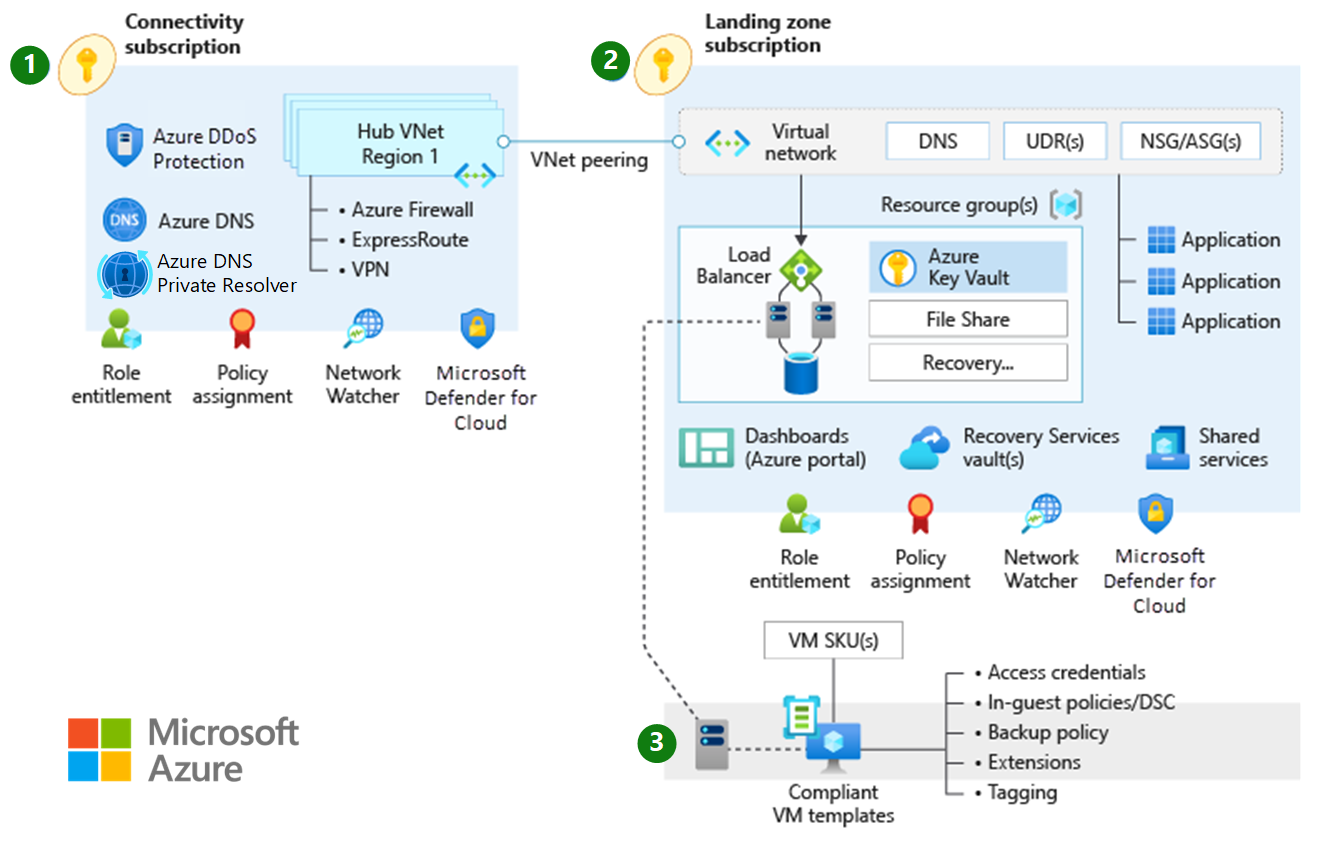

Az alábbi ábra egy hagyományos Azure hálózati topológiát mutat be:

Következő lépés

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: