Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Fontos

Az Azure Cosmos DB for PostgreSQL már nem támogatott új projektek esetén. Ne használja ezt a szolgáltatást új projektekhez. Ehelyett használja az alábbi két szolgáltatás egyikét:

Az Azure Cosmos DB for NoSQL használata nagy léptékű forgatókönyvekhez tervezett elosztott adatbázis-megoldáshoz 99,999% rendelkezésre állási szolgáltatásiszint-szerződéssel (SLA), azonnali automatikus skálázással és automatikus feladatátvétellel több régióban.

Használja az Azure Database For PostgreSQL Rugalmas fürtök funkcióját a megosztott PostgreSQL-hez a nyílt forráskódú Citus-bővítmény használatával.

Előfeltételek

- Egy meglévő „Azure Cosmos DB for PostgreSQL” fiók.

- Ha Rendelkezik Azure-előfizetéssel, hozzon létre egy új fiókot.

- Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

Adattitkosítás engedélyezése ügyfél által felügyelt kulcsokkal

Fontos

Hozza létre az összes alábbi erőforrást ugyanabban a régióban, ahol az Azure Cosmos DB for PostgreSQL-fürt üzembe lesz helyezve.

Hozzon létre egy felhasználó által hozzárendelt felügyelt identitást. Az Azure Cosmos DB for PostgreSQL jelenleg csak a felhasználó által hozzárendelt felügyelt identitásokat támogatja.

Hozzon létre egy Azure Key Vaultot, és adjon hozzá egy hozzáférési szabályzatot a felhasználó által hozzárendelt felügyelt identitáshoz a következő kulcsengedélyekkel: Kulcs lekérése, Kulcs kicsomagolása és Kulcs becsomagolása.

Kulcs létrehozása a kulcstartóban (támogatott kulcstípusok: RSA 2048, 3071, 4096).

Válassza ki az ügyfél által felügyelt kulcstitkosítási lehetőséget az Azure Cosmos DB for PostgreSQL-fürt létrehozása során, és válassza ki a felhasználó által hozzárendelt felügyelt identitást, kulcstartót és kulcsot, amelyet az 1., 2. és 3. lépésben hozott létre.

Részletes lépések

Felhasználó által hozzárendelt felügyelt identitás

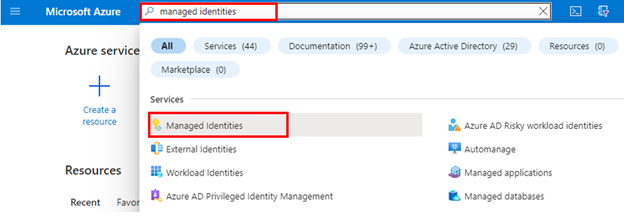

Keresés a(z) Felügyelt identitások között a globális keresősávban.

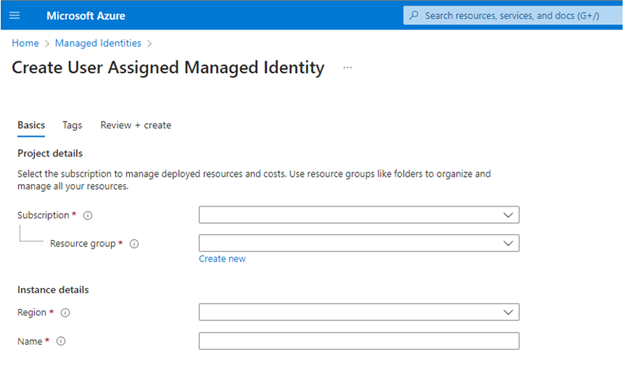

Hozzon létre egy új, felhasználó által hozzárendelt menedzselt identitást ugyanabban a régióban, ahol az Azure Cosmos DB for PostgreSQL-fürt található.

További információ a felhasználó által hozzárendelt felügyelt identitásról.

Key Vault

Ha ügyfél által felügyelt kulcsokat használ az Azure Cosmos DB for PostgreSQL-hez, két tulajdonságot kell beállítania azon az Azure Key Vault-példányon, amelyet a titkosítási kulcsok üzemeltetésére kíván használni: Helyreállítható törlés és törlés elleni védelem.

Ha új Azure Key Vault-példányt hoz létre, engedélyezze ezeket a tulajdonságokat a létrehozás során:

Ha egy meglévő Azure Key Vault-példányt használ, az Azure Portal Tulajdonságok szakaszában ellenőrizheti, hogy engedélyezve vannak-e ezek a tulajdonságok. Ha ezen tulajdonságok bármelyike nincs engedélyezve, tekintse meg a "Helyreállítható törlés engedélyezése" és a "Törlésvédelem engedélyezése" című szakaszt az alábbi cikkek egyikében.

- A helyreállítható törlés használata a PowerShell-lel.

- A lágy törlés használata az Azure CLI-vel.

A Key Vaultot 90 napra kell beállítani a törölt tárolók megőrzésének napjaira. Ha a meglévő key Vault alacsonyabb számmal van konfigurálva, létre kell hoznia egy új kulcstartót, mivel ez a beállítás a létrehozás után nem módosítható.

Fontos

Az Azure Key Vault-példánynak minden hálózatról engedélyeznie kell a nyilvános hozzáférést.

Hozzáférési szabályzat hozzáadása a Key Vaulthoz

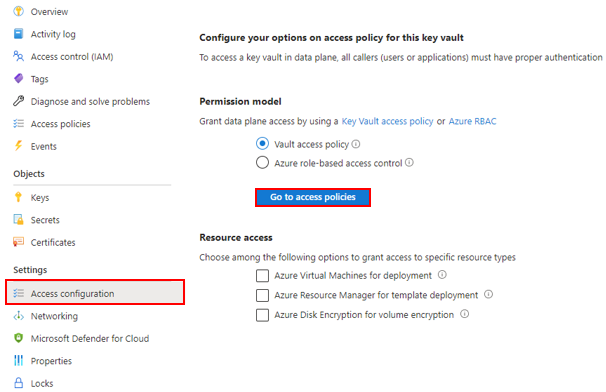

Az Azure Portalon nyissa meg azt az Azure Key Vault-példányt, amelyet a titkosítási kulcsok üzemeltetésére kíván használni. Válassza az Access-konfigurációt a bal oldali menüből. Győződjön meg arról, hogy a Tároló hozzáférési szabályzata ki van jelölve az Engedélymodellben, majd válassza az Ugrás a hozzáférési szabályzatokhoz lehetőséget.

Válassza a +Létrehozás lehetőséget.

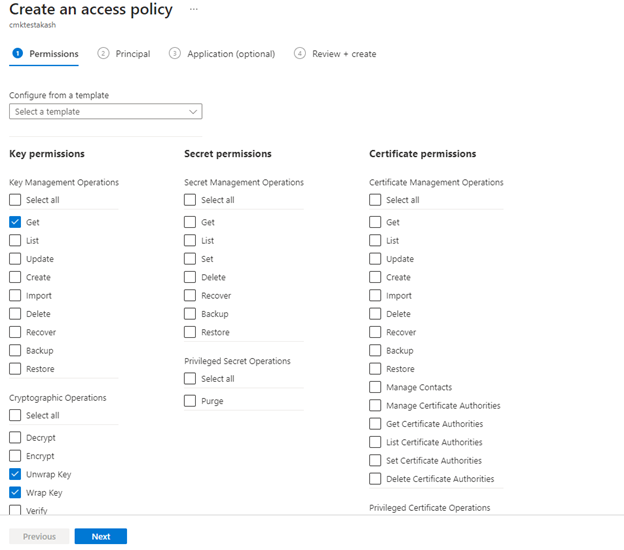

Az Engedélyek lapján, a Kulcsengedélyek legördülő menüjében válassza a "Lekérés", a "Kulcs felbontása" és a "Kulcs csomagolása" engedélyeket.

Az Principal lapon válassza ki a felhasználó által hozzárendelt felügyelt identitást, amelyet előfeltételként hozott létre.

Lépjen a Véleményezés + létrehozás szakaszra, és válassza a Létrehozás lehetőséget.

Kulcs létrehozása/importálása

Az Azure Portalon nyissa meg azt az Azure Key Vault-példányt, amelyet a titkosítási kulcsok üzemeltetésére kíván használni.

A bal oldali menüben válassza a Kulcsok lehetőséget, majd a +Létrehozás/Importálás lehetőséget.

A DEK titkosításához használandó ügyfél által kezelt kulcs csak aszimmetrikus RSA-kulcstípus lehet. Minden RSA-kulcsméret 2048, 3072 és 4096 támogatott.

A kulcs aktiválási dátumának (ha be van állítva) múltbeli dátumnak és időpontnak kell lennie. A lejárati dátumnak (ha be van állítva) jövőbeli dátumnak és időnek kell lennie.

A kulcsnak engedélyezett állapotban kell lennie.

Ha egy meglévő kulcsot importál a kulcstartóba, ügyeljen rá, hogy a támogatott fájlformátumokban (

.pfx, ,.byok).backupadja meg.Ha manuálisan forgatja a kulcsot, a régi verziót legalább 24 óráig nem szabad törölni.

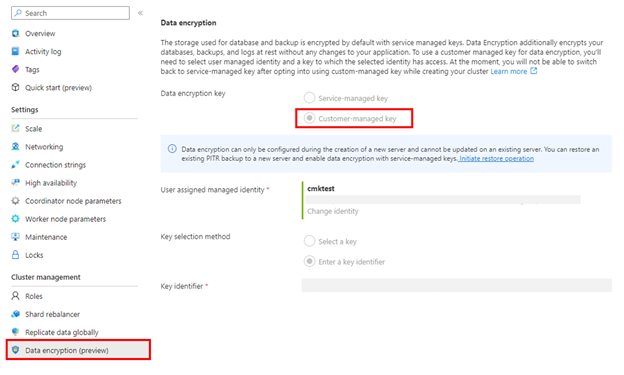

CMK-titkosítás engedélyezése új fürt kiépítése során

Egy új Azure Cosmos DB for PostgreSQL-fürt kiépítése során, miután az Alapszintű és hálózatkezelési fülek alatt biztosította a szükséges információkat, lépjen a Titkosítás lapra.

Válassza az Ügyfél által kezelt kulcsot az Adattitkosítási kulcs beállítás alatt.

Válassza ki az előző szakaszban létrehozott felhasználó által hozzárendelt felügyelt identitást.

Válassza ki az előző lépésben létrehozott kulcstartót, amely rendelkezik az előző lépésben kiválasztott felhasználói felügyelt identitás hozzáférési szabályzatával.

Válassza ki az előző lépésben létrehozott kulcsot, majd válassza a Véleményezés + létrehozás lehetőséget.

A fürt létrehozása után ellenőrizze, hogy a CMK-alapú titkosítás engedélyezve van-e az Azure Cosmos DB for PostgreSQL-fürt Adattitkosítás panelen az Azure Portalon.

Feljegyzés

Az adattitkosítást csak új fürt létrehozásakor lehet konfigurálni, és meglévő fürtön nem lehet frissíteni. A meglévő fürt titkosítási konfigurációjának frissítésére egy megoldás a fürt helyreállítása, és az adattitkosítás konfigurálása az újonnan helyreállított fürt létrehozása során.

Magas szintű rendelkezésre állás

Ha az elsődleges fürtön engedélyezve van a CMK-titkosítás, az elsődleges fürt kulcsa automatikusan titkosítja az összes HA készenléti csomópontot.

Titkosítási konfiguráció módosítása PITR használatával

A titkosítási konfiguráció módosítható a szolgáltatás által felügyelt titkosításról az ügyfél által felügyelt titkosításra, vagy fordítva, fürt-visszaállítási művelet végrehajtása közben (PITR – időponthoz kötött visszaállítás).

Lépjen az Adattitkosítás panelre, és válassza a Visszaállítási művelet kezdeményezése lehetőséget. Másik lehetőségként a PITR-t az Áttekintés panel Visszaállítás lehetőségének kiválasztásával is elvégezheti.

Az adattitkosítást a fürt visszaállítási lapjának Titkosítás fülén módosíthatja/konfigurálhatja.

Az ügyfél által felügyelt kulcs figyelése a Key Vaultban

Az adatbázis állapotának figyeléséhez és a transzparens adattitkosítási védő hozzáférés elvesztésére vonatkozó riasztások engedélyezéséhez konfigurálja a következő Azure-funkciókat:

Azure Resource Health: Egy elérhetetlen adatbázis, amely nem fér hozzá az ügyfélkulcshoz, "Elérhetetlenként" jelenik meg az adatbázishoz való első kapcsolat megtagadása után.

Tevékenységnapló: Ha az ügyfél által felügyelt Key Vault ügyfélkulcsához való hozzáférése meghiúsul, a rendszer bejegyzéseket ad hozzá a tevékenységnaplóhoz. Ha riasztásokat hoz létre ezekhez az eseményekhez, a lehető leghamarabb visszaállíthatja a hozzáférést.

Műveletcsoportok: Ezeket a csoportokat úgy határozhatja meg, hogy a beállítások alapján értesítéseket és riasztásokat küldjön Önnek.