Az Azure Data Factory titkosítása ügyfél által felügyelt kulcsokkal

A következőkre vonatkozik: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tipp.

Próbálja ki a Data Factoryt a Microsoft Fabricben, amely egy teljes körű elemzési megoldás a nagyvállalatok számára. A Microsoft Fabric az adattovábbítástól az adatelemzésig, a valós idejű elemzésig, az üzleti intelligenciáig és a jelentéskészítésig mindent lefed. Ismerje meg, hogyan indíthat új próbaverziót ingyenesen!

Az Azure Data Factory titkosítja az inaktív adatokat, beleértve az entitásdefiníciókat és a futtatások során gyorsítótárazott összes adatot is. Az adatok alapértelmezés szerint véletlenszerűen generált, a Microsoft által kezelt kulccsal vannak titkosítva, amely egyedileg van az adat-előállítóhoz társítva. További biztonsági garanciákért mostantól engedélyezheti a Saját kulcs (BYOK) használatát az Azure Data Factory ügyfél által felügyelt kulcsok funkciójával. Ügyfél által felügyelt kulcs megadásakor a Data Factory a gyári rendszerkulcsot és a CMK-t is használja az ügyféladatok titkosításához. A kettő közül bármelyik hiánya az adatokhoz és az előállítóhoz való hozzáférés megtagadását eredményezné.

Az ügyfél által kezelt kulcsok tárolásához az Azure Key Vaultot kell használni. Létrehozhat saját kulcsokat, és tárolhatja őket egy kulcstartóban, vagy az Azure Key Vault API-kkal kulcsokat hozhat létre. A Key Vaultnak és a Data Factorynek ugyanabban a Microsoft Entra-bérlőben és ugyanabban a régióban kell lennie, de különböző előfizetésekben lehetnek. További információ az Azure Key Vaultról: Mi az Az Azure Key Vault?

Tudnivalók az ügyfél által kezelt kulcsokról

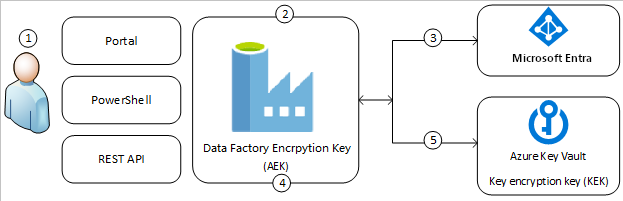

Az alábbi ábra bemutatja, hogy a Data Factory hogyan használja a Microsoft Entra ID-t és az Azure Key Vaultot a kérelmek ügyfél által felügyelt kulcs használatával történő végrehajtására:

Az alábbi lista a diagram számozott lépéseit ismerteti:

- Az Azure Key Vault rendszergazdája engedélyt ad a Data Factoryhez társított felügyelt identitás titkosítási kulcsainak megadására

- A Data Factory rendszergazdája engedélyezi az ügyfél által felügyelt kulcs funkciót a gyárban

- A Data Factory a gyárhoz társított felügyelt identitással hitelesíti az Azure Key Vaulthoz való hozzáférést a Microsoft Entra-azonosítón keresztül

- A Data Factory az Azure Key Vault ügyfélkulcsával burkolja a gyári titkosítási kulcsot

- Olvasási/írási műveletek esetén a Data Factory kéréseket küld az Azure Key Vaultnak a fióktitkosítási kulcs titkosítási és visszafejtési műveletek végrehajtásához történő feloldásához

Az ügyfél által felügyelt kulcstitkosítás kétféleképpen adva hozzá az adat-előállítókhoz. Az egyik a gyárlétrehozási idő alatt az Azure Portalon, a másik pedig a gyár létrehozása után, a Data Factory felhasználói felületén.

Előfeltételek – az Azure Key Vault konfigurálása és kulcsok létrehozása

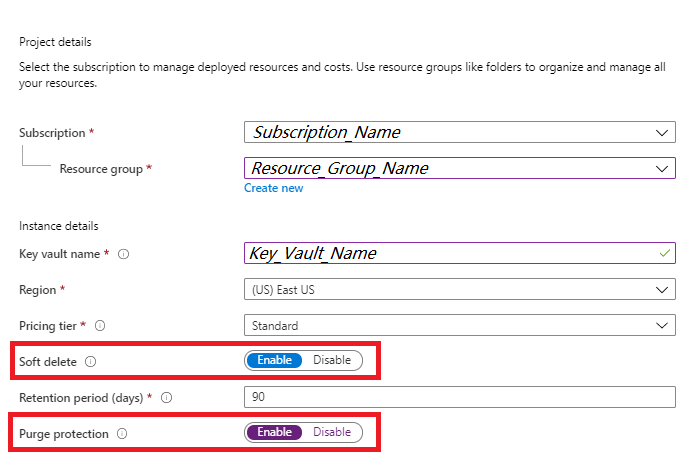

Helyreállítható törlés engedélyezése és törlése az Azure Key Vaulton

Az ügyfél által felügyelt kulcsok Data Factoryvel való használatához két tulajdonságot kell beállítani a Key Vaulton, a Helyreállítható törlést és a Törlés tiltása lehetőséget. Ezek a tulajdonságok egy új vagy meglévő kulcstartón a PowerShell vagy az Azure CLI használatával engedélyezhetők. Ha tudni szeretné, hogyan engedélyezheti ezeket a tulajdonságokat egy meglévő kulcstartón, tekintse meg az Azure Key Vault helyreállítható törlési és törlési védelemmel rendelkező helyreállítási kezelését

Ha új Azure Key Vaultot hoz létre az Azure Portalon keresztül, a helyreállítható törlés és a törlés tiltása az alábbiak szerint engedélyezhető:

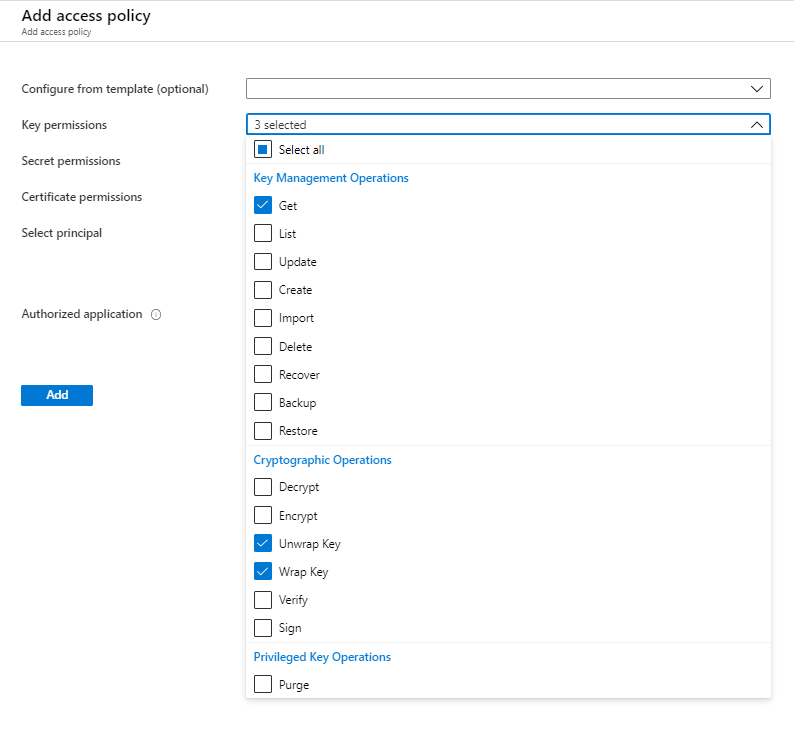

A Data Factory hozzáférésének biztosítása az Azure Key Vaulthoz

Győződjön meg arról, hogy az Azure Key Vault és az Azure Data Factory ugyanabban a Microsoft Entra-bérlőben és ugyanabban a régióban található. Az Azure Key Vault hozzáférés-vezérlési szolgáltatásában adja meg a Data Factorynek a következő engedélyeket: Lekérés, Kulcs kibontása és Tördelési kulcs. Ezek az engedélyek az ügyfél által felügyelt kulcsok Data Factoryben való engedélyezéséhez szükségesek.

Ha az ügyfél által felügyelt kulcstitkosítást a Data Factory felhasználói felületén történő gyári létrehozás után szeretné hozzáadni, győződjön meg arról, hogy a Data Factory felügyeltszolgáltatás-identitása (MSI) három engedéllyel rendelkezik a Key Vaulthoz

Ha ügyfél által felügyelt kulcstitkosítást szeretne hozzáadni a gyár létrehozása során az Azure Portalon, győződjön meg arról, hogy a felhasználó által hozzárendelt felügyelt identitás (UA-MI) rendelkezik a Key Vault három engedélyével

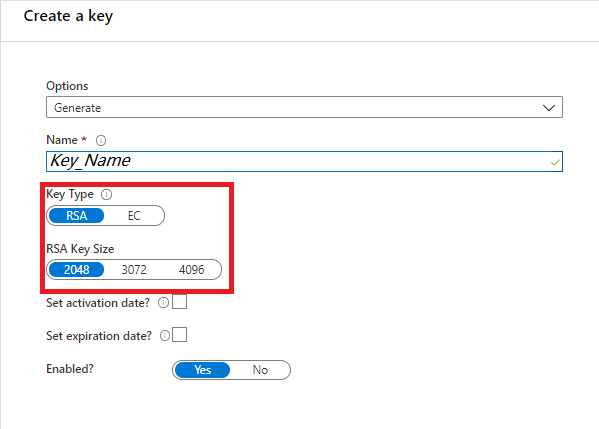

Ügyfél által felügyelt kulcs létrehozása vagy feltöltése az Azure Key Vaultba

Létrehozhat saját kulcsokat, és tárolhatja őket egy kulcstartóban. Vagy az Azure Key Vault API-kkal kulcsokat hozhat létre. Csak az RSA-kulcsokat támogatja a Data Factory titkosítása. Az RSA-HSM is támogatott. További információ: A kulcsok, titkos kódok és tanúsítványok ismertetése.

Enable customer-managed keys

A gyár létrehozása után a Data Factory felhasználói felületén

Ez a szakasz végigvezeti az ügyfél által felügyelt kulcstitkosítás hozzáadásának folyamatát a Data Factory felhasználói felületén a gyár létrehozása után .

Megjegyzés:

Az ügyfél által felügyelt kulcsok csak üres data Factoryben konfigurálhatók. Az adat-előállító nem tartalmazhat olyan erőforrásokat, mint a társított szolgáltatások, folyamatok és adatfolyamok. Javasoljuk, hogy közvetlenül a gyár létrehozása után engedélyezze az ügyfél által felügyelt kulcsot.

Fontos

Ez a megközelítés nem működik felügyelt virtuális hálózattal kompatibilis gyárakkal. Fontolja meg az alternatív útvonalat, ha titkosítani szeretné az ilyen gyárakat.

Győződjön meg arról, hogy a Data Factory felügyeltszolgáltatás-identitása (MSI) rendelkezik Get, Unwrap Key és Wrap Key engedélyekkel a Key Vaultban.

Győződjön meg arról, hogy a Data Factory üres. Az adat-előállító nem tartalmazhat olyan erőforrásokat, mint a társított szolgáltatások, folyamatok és adatfolyamok. Egyelőre az ügyfél által felügyelt kulcs nem üres gyárban való üzembe helyezése hibát fog eredményezni.

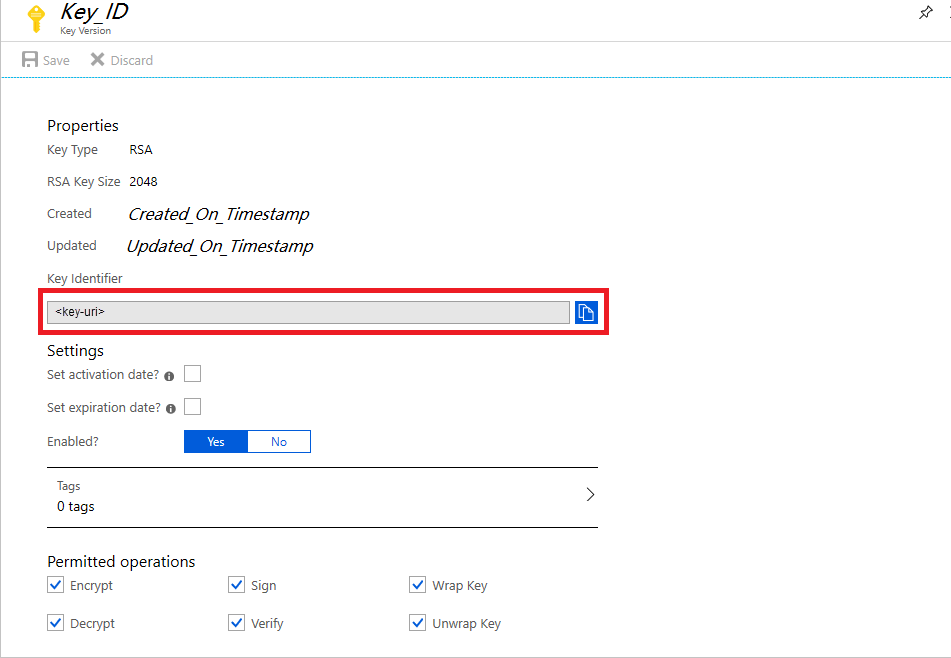

A kulcs URI-jának az Azure Portalon való megkereséséhez keresse meg az Azure Key Vaultot, és válassza a Kulcsok beállítást. Válassza ki a kívánt kulcsot, majd válassza ki a kulcsot a verzió megtekintéséhez. Válassza ki a kulcsverziót a beállítások megtekintéséhez

Másolja ki a Kulcsazonosító mező értékét, amely biztosítja az URI-t

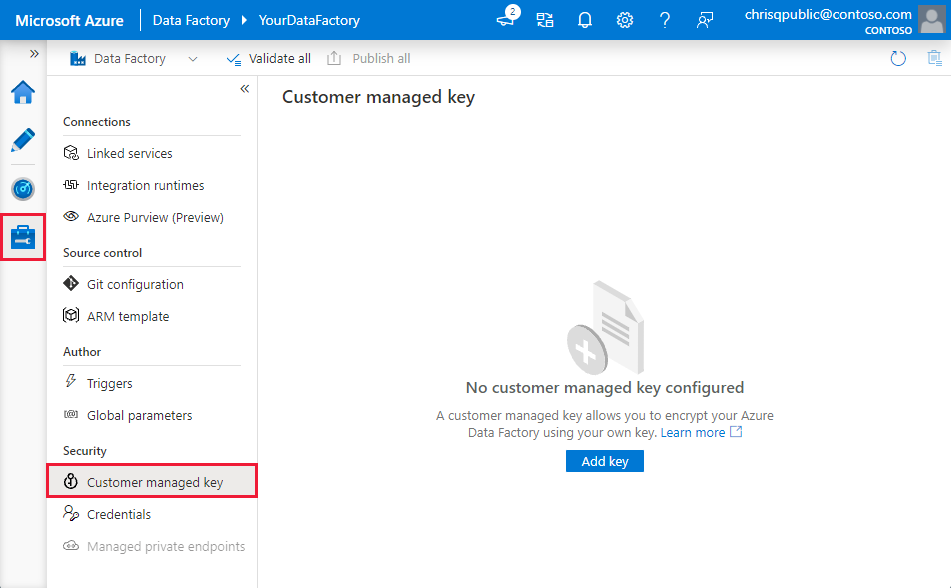

Indítsa el az Azure Data Factory portált, és a bal oldali navigációs sáv használatával ugorjon a Data Factory felügyeleti portáljára

Kattintson az Ügyfél által felügyelt kulcs ikonra

Adja meg az ügyfél által kezelt kulcshoz tartozó URI-t, amelyet korábban másolt

Kattintson a Mentés gombra, és az ügyfél által felügyelt kulcstitkosítás engedélyezve van a Data Factoryben

A gyár létrehozása során az Azure Portalon

Ez a szakasz végigvezeti az ügyfél által felügyelt kulcstitkosítás Azure Portalon való hozzáadásának lépésein a gyári üzembe helyezés során .

A gyár titkosításához a Data Factorynek először le kell kérnie az ügyfél által felügyelt kulcsot a Key Vaultból. Mivel a gyári telepítés még folyamatban van, a Felügyeltszolgáltatás-identitás (MSI) még nem érhető el a Key Vaulttal való hitelesítéshez. Ennek a megközelítésnek a használatához az ügyfélnek hozzá kell rendelnie egy felhasználó által hozzárendelt felügyelt identitást (UA-MI) a Data Factoryhez. Feltételezzük az UA-MI-ben definiált szerepköröket, és hitelesítjük a Key Vaultot.

A felhasználó által hozzárendelt felügyelt identitásról további információt a felügyelt identitástípusok és a felhasználó által hozzárendelt felügyelt identitás szerepkör-hozzárendelése című témakörben talál.

Győződjön meg arról, hogy a felhasználó által hozzárendelt felügyelt identitás (UA-MI) get, unwrap key and wrap key permissions to Key Vault

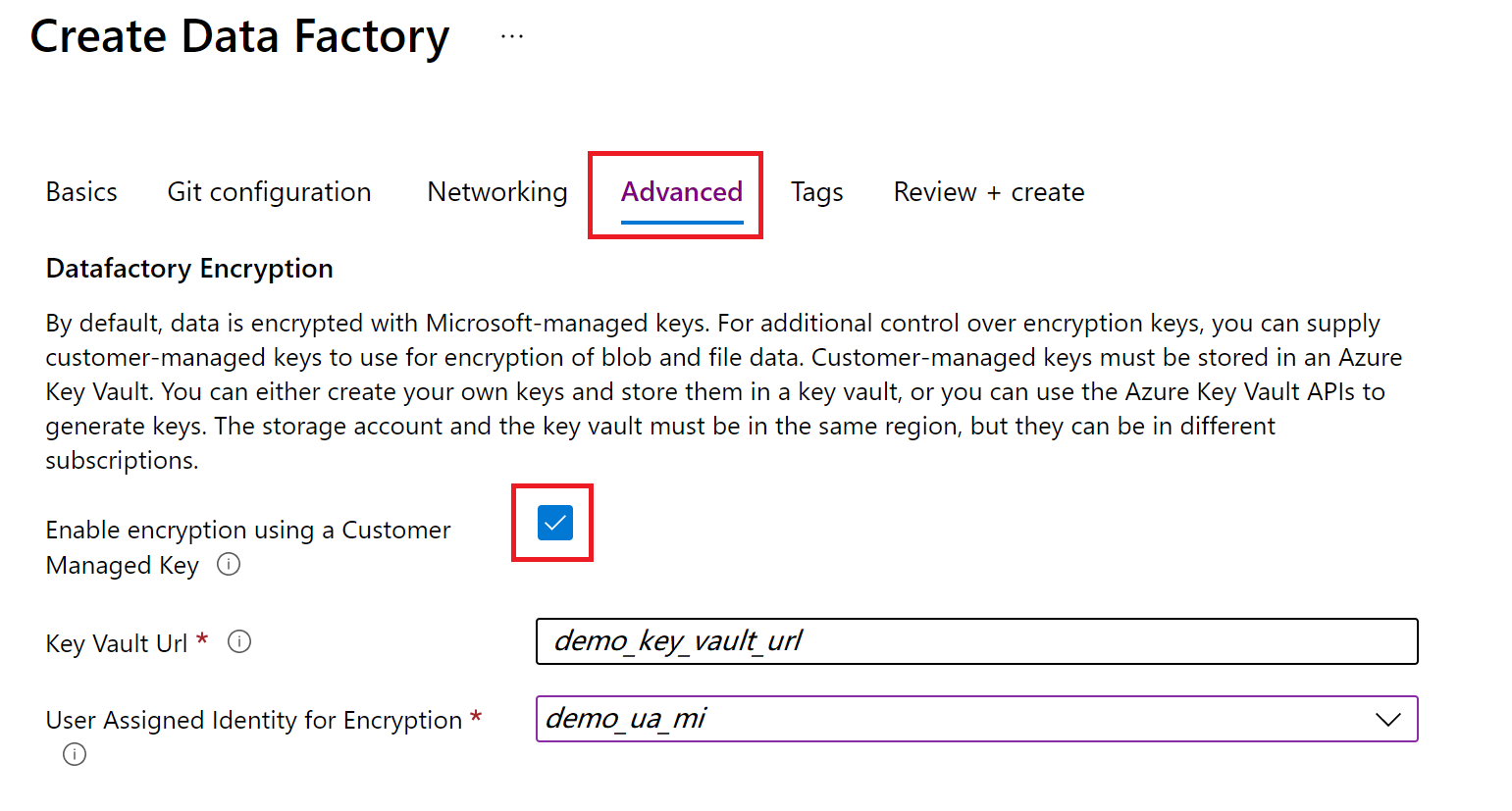

A Speciális lapon jelölje be a titkosítás engedélyezése ügyfél által felügyelt kulccsal jelölőnégyzetet

Adja meg a Key Vaultban tárolt ügyfél által kezelt kulcs URL-címét

Válasszon ki egy megfelelő felhasználó által hozzárendelt felügyelt identitást a Key Vaulttal való hitelesítéshez

A gyári üzembe helyezés folytatása

Kulcsverzió frissítése

Egy kulcs új verziójának létrehozásakor frissítse a Data Factoryt az új verzió használatára. Kövesse a Data Factory felhasználói felületén ismertetett hasonló lépéseket, többek között a következőket:

Az új kulcsverzió URI-jának megkeresése az Azure Key Vault Portálon keresztül

Navigálás az ügyfél által felügyelt kulcsbeállításhoz

Cserélje le és illessze be az URI-be az új kulcshoz

Kattintson a Mentés gombra , és a Data Factory mostantól titkosítja az új kulcsverziót

Másik kulcs használata

A Data Factory titkosításához használt kulcs módosításához manuálisan kell frissítenie a Data Factory beállításait. Kövesse a Data Factory felhasználói felületén ismertetett hasonló lépéseket, többek között a következőket:

Az új kulcs URI-jának megkeresése az Azure Key Vault portálon keresztül

Navigálás az Ügyfél által felügyelt kulcs beállításához

Cserélje le és illessze be az URI-be az új kulcshoz

Kattintson a Mentés gombra , és a Data Factory mostantól titkosítja az új kulccsal

Ügyfél által felügyelt kulcsok letiltása

Ha az ügyfél által felügyelt kulcs funkció engedélyezve van, nem távolíthatja el a további biztonsági lépést. Mindig elvárjuk, hogy az ügyfél által megadott kulcs titkosítsa a gyárat és az adatokat.

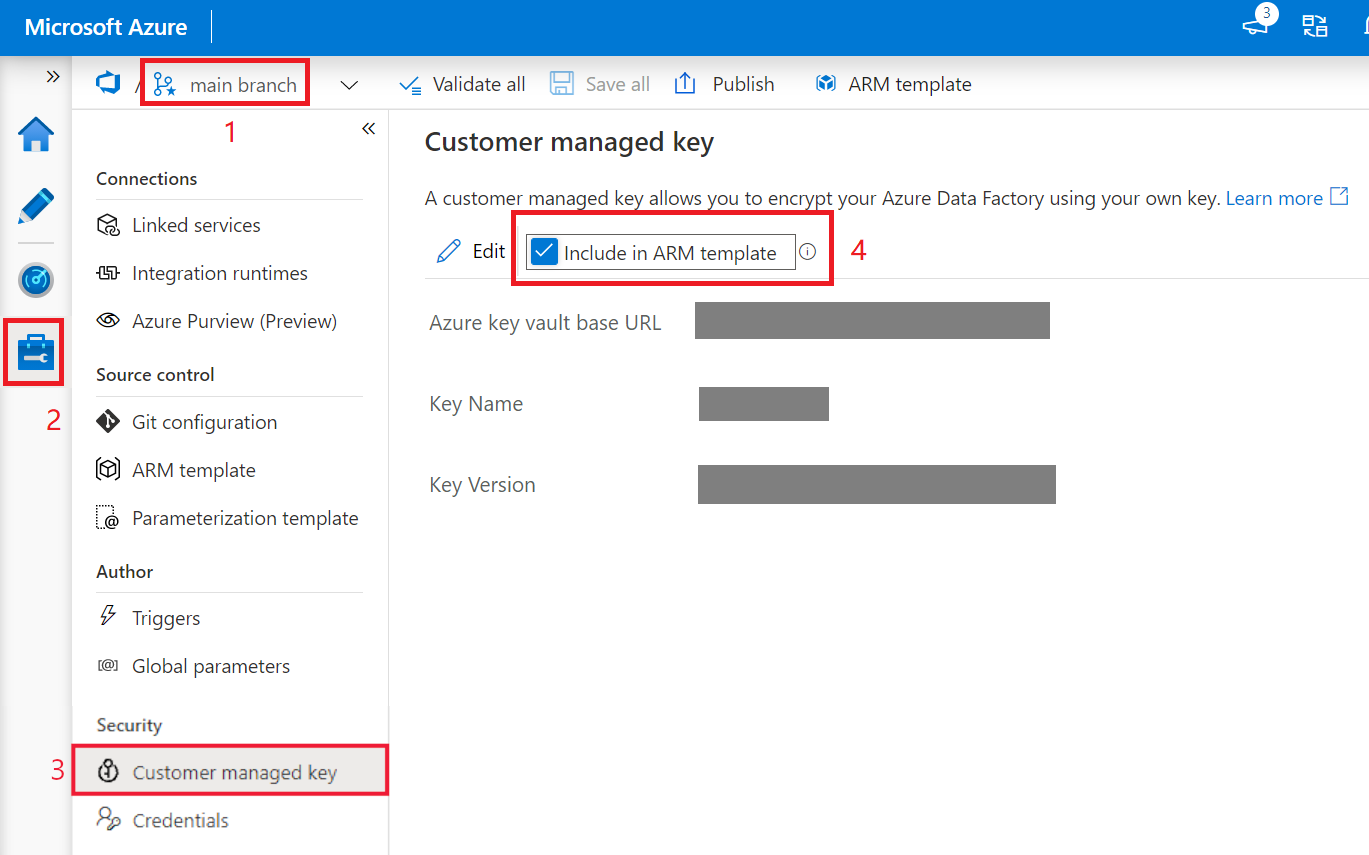

Ügyfél által felügyelt kulcs, folyamatos integráció és folyamatos üzembe helyezés

Alapértelmezés szerint a CMK-konfiguráció nem szerepel a gyári Azure Resource Manager(ARM) sablonban. Az ügyfél által felügyelt kulcstitkosítási beállítások belefoglalása az ARM-sablonba a folyamatos integrációhoz (CI/CD):

- Győződjön meg arról, hogy a gyár Git módban van

- Navigálás a felügyeleti portálra – ügyfél által felügyelt kulcs szakasz

- Az ARM-sablon belefoglalásának ellenőrzése

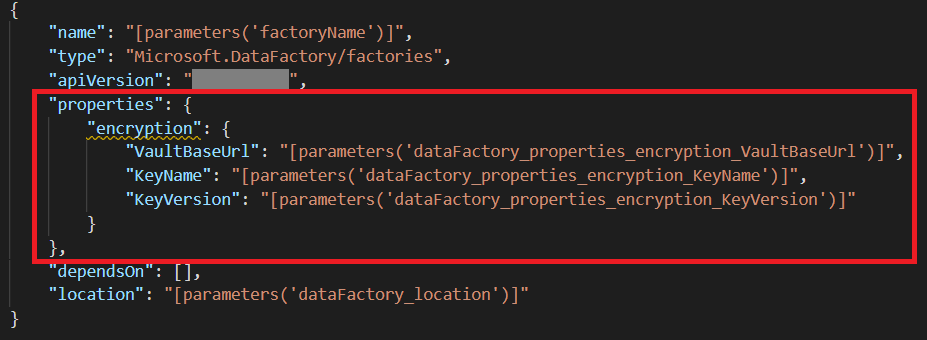

Az ARM-sablonban a következő beállítások lesznek hozzáadva. Ezek a tulajdonságok paraméterezhetők a folyamatos integrációs és kézbesítési folyamatokban az Azure Resource Manager paraméterkonfigurációjának szerkesztésével

Megjegyzés:

Ha hozzáadja a titkosítási beállítást az ARM-sablonokhoz, olyan gyári szintű beállítást ad hozzá, amely felülbírálja a többi gyári szintű beállítást, például a git-konfigurációkat más környezetekben. Ha ezek a beállítások engedélyezve vannak emelt szintű környezetben( például UAT vagy PROD), tekintse meg a CI/CD globális paramétereit.

Kapcsolódó tartalom

A Data Factory más forgatókönyvekben való használatát ismertető további információkért tekintse meg az oktatóanyagokat.