Az Azure Data Share szerepkörei és követelményei

Ez a cikk az Azure Data Share szolgáltatással történő adatmegosztáshoz és -fogadáshoz szükséges szerepköröket és engedélyeket ismerteti.

Szerepkörök és követelmények

Az Azure Data Share szolgáltatással anélkül oszthat meg adatokat, hogy hitelesítő adatokat cserél az adatszolgáltató és a fogyasztó között. Pillanatkép-alapú megosztáshoz az Azure Data Share szolgáltatás felügyelt identitásokat (korábbi nevén MSI-kat) használ az Azure-adattárban való hitelesítéshez.

Ha megosztásokat szeretne létrehozni az Azure Data-megosztásban, a felhasználónak az alábbi engedélyekkel kell rendelkeznie:

- Adatmegosztási fiók engedélyei: Közreműködő

- Tárolási erőforráscsoport: Olvasó (Olvasási engedélyek arra az erőforráscsoportra vonatkozóan, ahol a tárfiókjai vagy adatbázisai élnek, engedélyekkel keresheti meg őket a portálon.)

- Forrásengedélyek a forrástól függően:

Tárolás és adattó megosztása

| Adattár típusa | Művelet | Szerepkör a forrásadattárban | Szerepkör a céladattárban | Feljegyzés |

|---|---|---|---|---|

| Azure Blob Storage | Adatok megosztása | Tárfiók közreműködője** | **Ehelyett létrehozhat egy egyéni szerepkört a szükséges tárolási műveletekkel | |

| Adatok fogadása | Tárfiók közreműködője** | **Ehelyett létrehozhat egy egyéni szerepkört a szükséges tárolási műveletekkel | ||

| Mi-engedélyek automatikus hozzárendelése megosztáshoz | Szerepkör a Microsoft.Authorization/role assignments/write használatával* | Opcionális. Ehelyett manuálisan is hozzárendelheti a MI-engedélyeket. | ||

| Mi-engedélyek automatikus hozzárendelése a fogadáshoz | Szerepkör a Microsoft.Authorization/role assignments/write használatával* | Opcionális. Ehelyett manuálisan is hozzárendelheti a MI-engedélyeket. | ||

| Azure Data Lake Gen 1 | Adatok megosztása | Hozzáférési és írási engedélyek a megosztani kívánt fájlokhoz. | ||

| Adatok fogadása | Nem támogatott | |||

| Mi-engedélyek automatikus hozzárendelése megosztáshoz | Szerepkör a Microsoft.Authorization/role assignments/write használatával* | Opcionális. Ehelyett manuálisan is hozzárendelheti a MI-engedélyeket. | ||

| Mi-engedélyek automatikus hozzárendelése a fogadáshoz | Nem támogatott. | |||

| Azure Data Lake Gen 2 | Adatok megosztása | Tárfiók közreműködője** | **Ehelyett létrehozhat egy egyéni szerepkört a szükséges tárolási műveletekkel | |

| Adatok fogadása | Tárfiók közreműködője** | **Ehelyett létrehozhat egy egyéni szerepkört a szükséges tárolási műveletekkel | ||

| Mi-engedélyek automatikus hozzárendelése megosztáshoz | Szerepkör a Microsoft.Authorization/role assignments/write használatával* | Opcionális. Ehelyett manuálisan is hozzárendelheti a MI-engedélyeket. | ||

| Mi-engedélyek automatikus hozzárendelése a fogadáshoz | Szerepkör a Microsoft.Authorization/role assignments/write használatával* | Opcionális. Ehelyett manuálisan is hozzárendelheti a MI-engedélyeket. |

* Ez az engedély a Tulajdonos szerepkörben létezik.

Az Azure Storage-ba és az Azure Data Lake Storage-ból való megosztásról további információt az Azure Blob Storage-ból és az Azure Data Lake Storage-ból származó adatok megosztásáról és fogadásáról szóló cikkben talál .

SQL-adatbázis megosztása

Az SQL-ből származó adatok megosztásához a következők valamelyikét használhatja:

Ha adatokat szeretne fogadni az SQL-be, engedélyeket kell hozzárendelnie az adatok fogadásához.

Microsoft Entra-hitelesítés megosztása

Ezek az előfeltételek lefedik a szükséges hitelesítést, hogy az Azure Data Share csatlakozni tud az Azure SQL Database-hez:

- Engedélyre lesz szüksége az SQL Serveren lévő adatbázisokba való íráshoz: Microsoft.Sql/servers/databases/write. Ez az engedély a Közreműködő szerepkör részét képezi.

- SQL Server Microsoft Entra rendszergazdai engedélyek.

- SQL Server tűzfalhozzáférés:

- Az Azure Portalon lépjen az SQL Serverre. Válassza ki a tűzfalakat és a virtuális hálózatokat a bal oldali navigációs sávon.

- Válassza az Igen lehetőséget, ha engedélyezi az Azure-szolgáltatások és -erőforrások számára a kiszolgáló elérését.

- Válassza az +Ügyfél IP-címének hozzáadása lehetőséget. Az ügyfél IP-címe változhat, ezért előfordulhat, hogy az ügyfél IP-címét újra hozzá kell adnia, amikor legközelebb adatokat oszt meg a portálról.

- Válassza a Mentés lehetőséget.

Megosztáshoz használandó SQL-hitelesítés

A hitelesítés konfigurálásához kövesse lépésről lépésre a bemutatóvideót , vagy hajtsa végre az alábbi előfeltételeket:

Engedély az SQL Serveren lévő adatbázisokba való íráshoz: Microsoft.Sql/servers/databases/write. Ez az engedély a Közreműködő szerepkör részét képezi.

Az Azure Data Share-erőforrás felügyelt identitásának engedélye az adatbázis eléréséhez:

Az Azure Portalon lépjen az SQL Serverre, és állítsa be magát Microsoft Entra-rendszergazdaként.

Csatlakozzon az Azure SQL Database-hez/Data Warehouse-hoz a Lekérdezésszerkesztő vagy az SQL Server Management Studióval Microsoft Entra-hitelesítéssel.

Hajtsa végre a következő szkriptet az erőforrás által felügyelt adatmegosztási identitás db_datareader való hozzáadásához. Csatlakozás Active Directoryval és nem SQL Server-hitelesítéssel.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Feljegyzés

A <share_acc_name> az adatmegosztási erőforrás neve.

Egy "db_datareader" hozzáféréssel rendelkező Azure SQL Database-felhasználó navigálhat, és kiválaszthatja a megosztani kívánt táblákat vagy nézeteket.

SQL Server tűzfalhozzáférés:

- Az Azure Portalon lépjen az SQL Serverre. Válassza ki a tűzfalakat és a virtuális hálózatokat a bal oldali navigációs sávon.

- Válassza az Igen lehetőséget, ha engedélyezi az Azure-szolgáltatások és -erőforrások számára a kiszolgáló elérését.

- Válassza az +Ügyfél IP-címének hozzáadása lehetőséget. Az ügyfél IP-címe változhat, ezért előfordulhat, hogy az ügyfél IP-címét újra hozzá kell adnia, amikor legközelebb adatokat oszt meg a portálról.

- Válassza a Mentés lehetőséget.

Az SQL-ben fogadandó hitelesítés

Olyan SQL-kiszolgáló esetén, ahol Ön az SQL Server Microsoft Entra-rendszergazdája , az adatmegosztás elfogadása előtt végezze el az alábbi előfeltételeket:

- Azure SQL Database vagy Azure Synapse Analytics (korábban Azure SQL DW).

- Engedély az SQL Serveren lévő adatbázisokba való íráshoz: Microsoft.Sql/servers/databases/write. Ez az engedély a Közreműködő szerepkör részét képezi.

- SQL Server tűzfalhozzáférés:

- Az Azure Portalon lépjen az SQL Serverre. Válassza ki a tűzfalakat és a virtuális hálózatokat a bal oldali navigációs sávon.

- Válassza az Igen lehetőséget, ha engedélyezi az Azure-szolgáltatások és -erőforrások számára a kiszolgáló elérését.

- Válassza az +Ügyfél IP-címének hozzáadása lehetőséget. Az ügyfél IP-címe változhat, ezért előfordulhat, hogy az ügyfél IP-címét újra hozzá kell adnia, amikor legközelebb adatokat oszt meg a portálról.

- Válassza a Mentés lehetőséget.

Olyan SQL-kiszolgáló esetén, ahol Ön nem a Microsoft Entra rendszergazdája, az adatmegosztás elfogadása előtt végezze el az alábbi előfeltételeket:

Az előfeltételek konfigurálásához kövesse a lépésenkénti bemutatóvideót vagy az alábbi lépéseket.

Azure SQL Database vagy Azure Synapse Analytics (korábban Azure SQL DW).

Engedély az SQL Serveren lévő adatbázisokba való íráshoz: Microsoft.Sql/servers/databases/write. Ez az engedély a Közreműködő szerepkör részét képezi.

Az adatmegosztási erőforrás felügyelt identitásának engedélye az Azure SQL Database vagy az Azure Synapse Analytics eléréséhez:

Az Azure Portalon lépjen az SQL Serverre, és állítsa be magát Microsoft Entra-rendszergazdaként.

Csatlakozzon az Azure SQL Database-hez/Data Warehouse-hoz a Lekérdezésszerkesztő vagy az SQL Server Management Studióval Microsoft Entra-hitelesítéssel.

Hajtsa végre a következő szkriptet a felügyelt adatmegosztási identitás "db_datareader, db_datawriter, db_ddladmin" néven való hozzáadásához.

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Feljegyzés

A <share_acc_name> az adatmegosztási erőforrás neve.

SQL Server tűzfalhozzáférés:

- Az Azure Portalon lépjen az SQL Serverre, és válassza a Tűzfalak és virtuális hálózatok lehetőséget.

- Válassza az Igen lehetőséget, ha engedélyezi az Azure-szolgáltatások és -erőforrások számára a kiszolgáló elérését.

- Válassza az +Ügyfél IP-címének hozzáadása lehetőséget. Az ügyfél IP-címe változhat, ezért előfordulhat, hogy az ügyfél IP-címét újra hozzá kell adnia, amikor legközelebb adatokat oszt meg a portálról.

- Válassza a Mentés lehetőséget.

Az Azure SQL-be és az azure SQL-ből való megosztásról további információt az Azure SQL Database-ből származó adatok megosztásáról és fogadásáról szóló cikkben talál .

Azure Synapse-elemzések megosztása

Megosztás

Engedély az SQL-készletbe való íráshoz a Synapse-munkaterületen: Microsoft.Synapse/workspaces/sqlPools/write. Ez az engedély a Közreműködő szerepkör részét képezi.

Engedély az adatmegosztási erőforrás felügyelt identitásához a Synapse-munkaterület SQL-készletének eléréséhez:

Az Azure Portalon lépjen a Synapse-munkaterületre. Válassza ki az SQL Active Directory-rendszergazdát a bal oldali navigációs sávon, és állítsa be magát Microsoft Entra-rendszergazdaként.

Nyissa meg a Synapse Studiót, és válassza a Kezelés lehetőséget a bal oldali navigációs sávon. Válassza a Hozzáférés-vezérlés lehetőséget a Biztonság területen. Saját maga rendelje hozzá az SQL-rendszergazdai vagy munkaterület-rendszergazdai szerepkört.

Válassza a Fejlesztés lehetőséget a Synapse Studio bal oldali navigációs sávjáról. Hajtsa végre a következő szkriptet az SQL-készletben az erőforrás által felügyelt adatmegosztási identitás db_datareader való hozzáadásához.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Feljegyzés

A <share_acc_name> az adatmegosztási erőforrás neve.

Synapse-munkaterület tűzfalhozzáférése:

- Az Azure Portalon lépjen a Synapse-munkaterületre. Válassza a Tűzfalak lehetőséget a bal oldali navigációs sávon.

- Válassza a BE lehetőséget, ha engedélyezni szeretné, hogy az Azure-szolgáltatások és -erőforrások hozzáférjenek ehhez a munkaterülethez.

- Válassza az +Ügyfél IP-címének hozzáadása lehetőséget. Az ügyfél IP-címe változhat, ezért előfordulhat, hogy az ügyfél IP-címét újra hozzá kell adnia, amikor legközelebb adatokat oszt meg a portálról.

- Válassza a Mentés lehetőséget.

Fogadás

Dedikált Azure Synapse Analytics -készlet (munkaterület). Az adatok kiszolgáló nélküli SQL-készletbe való fogadása jelenleg nem támogatott.

Engedély az SQL-készletbe való íráshoz a Synapse-munkaterületen: Microsoft.Synapse/workspaces/sqlPools/write. Ez az engedély a Közreműködő szerepkör részét képezi.

Az adatmegosztási erőforrás felügyelt identitásának engedélye a Synapse-munkaterület SQL-készletének eléréséhez:

Az Azure Portalon lépjen a Synapse-munkaterületre.

Válassza ki az SQL Active Directory-rendszergazdát a bal oldali navigációs sávon, és állítsa be magát Microsoft Entra-rendszergazdaként.

Nyissa meg a Synapse Studiót, és válassza a Kezelés lehetőséget a bal oldali navigációs sávon. Válassza a Hozzáférés-vezérlés lehetőséget a Biztonság területen. Saját maga rendelje hozzá az SQL-rendszergazdai vagy munkaterület-rendszergazdai szerepkört.

A Synapse Studióban válassza a Fejlesztés lehetőséget a bal oldali navigációs sávon. Hajtsa végre a következő szkriptet az SQL-készletben az erőforrás által felügyelt adatmegosztási identitás "db_datareader, db_datawriter, db_ddladmin" néven való hozzáadásához.

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Feljegyzés

A <share_acc_name> az adatmegosztási erőforrás neve.

Synapse-munkaterület tűzfalhozzáférése:

- Az Azure Portalon lépjen a Synapse-munkaterületre. Válassza a Tűzfalak lehetőséget a bal oldali navigációs sávon.

- Válassza a BE lehetőséget, ha engedélyezni szeretné, hogy az Azure-szolgáltatások és -erőforrások hozzáférjenek ehhez a munkaterülethez.

- Válassza az +Ügyfél IP-címének hozzáadása lehetőséget. Az ügyfél IP-címe változhat. Előfordulhat, hogy ezt a folyamatot meg kell ismételni, amikor legközelebb sql-adatokat oszt meg az Azure Portalról.

- Válassza a Mentés lehetőséget.

Az Azure Synapse Analyticsbe és onnan való megosztásról további információt az Azure Synapse Analytics adatainak megosztásáról és fogadásáról szóló cikkben talál .

Mi-engedélyek manuális hozzárendelése

Ha egy felhasználó microsoft.authorization/role assignments/write engedélyekkel rendelkezik egy forrás- vagy céladattárban, automatikusan hozzárendeli az Azure Data Share felügyelt identitását az adattárral való hitelesítéshez szükséges engedélyekhez. A felügyelt identitás engedélyeit manuálisan is hozzárendelheti.

Ha úgy dönt, hogy manuálisan rendel hozzá engedélyeket, a forrás és a művelet alapján rendelje hozzá ezeket az engedélyeket az Azure Data Share-erőforrás felügyelt identitásához:

| Adattár típusa | Data Provider Source Data Store | Adatfelhasználói céladattár |

|---|---|---|

| Azure Blob Storage | Storage-blobadatok olvasója | Storage blobadat-közreműködő |

| Azure Data Lake Gen1 | Tulajdonos | Nem támogatott |

| Azure Data Lake Gen2 | Storage-blobadatok olvasója | Storage blobadat-közreműködő |

| Azure SQL Database | db_datareader | db_datareader, db_datawriter, db_ddladmin |

| Azure Synapse Analytics | db_datareader | db_datareader, db_datawriter, db_ddladmin |

Példa adatszolgáltatóra

Amikor adatokat oszt meg egy tárfiókból, az adatmegosztási erőforrás felügyelt identitása megkapja a Storage Blob Adatolvasó szerepkört.

Ezt automatikusan végrehajtja az Azure Data Share szolgáltatás, amikor a felhasználó az Azure Portalon keresztül ad hozzá adatkészletet, és a felhasználó az Azure-adattár tulajdonosa, vagy tagja egy egyéni szerepkörnek, amelyhez a Microsoft.Authorization/role assignments/write engedély van hozzárendelve.

Másik lehetőségként a felhasználónak lehetősége van arra, hogy az Azure-adattár tulajdonosa manuálisan adja hozzá az adatmegosztási erőforrás felügyelt identitását az Azure-adattárhoz. Ezt a műveletet adatmegosztási erőforrásonként csak egyszer kell végrehajtani.

Ha manuálisan szeretne szerepkör-hozzárendelést létrehozni az adatmegosztási erőforrás felügyelt identitásához, kövesse az alábbi lépéseket:

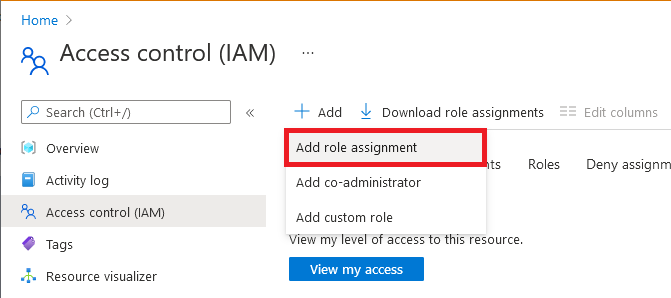

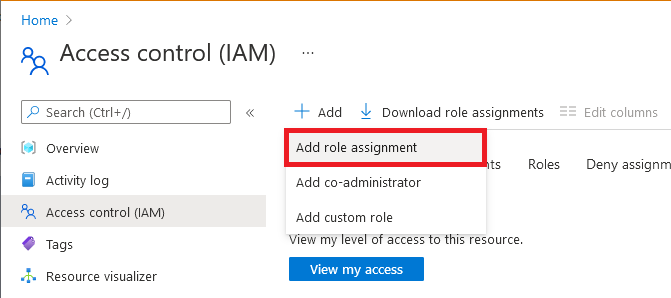

Lépjen az Azure-adattárba.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Szerepkör-hozzárendelés hozzáadása > lehetőséget.

A Szerepkör lapon válassza ki az előző szakasz szerepkör-hozzárendelési táblájában felsorolt szerepkörök egyikét.

A Tagok lapon válassza a Felügyelt identitás, majd a Tagok kijelölése lehetőséget.

Válassza ki az Azure-előfizetését.

Válassza ki a rendszer által hozzárendelt felügyelt identitást, keresse meg az Azure Data Share-erőforrást, majd válassza ki.

A szerepkör hozzárendeléséhez a Felülvizsgálat + hozzárendelés lapon válassza a Felülvizsgálat + hozzárendelés lehetőséget.

A szerepkör-hozzárendelésekkel kapcsolatos további információkért lásd : Azure-szerepkörök hozzárendelése az Azure Portal használatával. Ha REST API-kkal osztja meg az adatokat, a REST API-val Azure-szerepkörök hozzárendelésére hivatkozva hozhat létre szerepkör-hozzárendelést az API-val.

Az SQL-pillanatképalapú megosztáshoz egy SQL-felhasználót kell létrehozni egy külső szolgáltatótól az SQL Database-ben, ugyanazzal a névvel, mint az Azure Data Share-erőforrás, miközben Microsoft Entra-hitelesítéssel csatlakozik az SQL Database-hez. A felhasználónak db_datareader engedélyt kell adni. A mintaszkript és az SQL-alapú megosztás egyéb előfeltételei megtalálhatók az Azure SQL Database-ből való megosztás vagy az Azure Synapse Analytics oktatóanyagában.

Példa az adatfelhasználókra

Ahhoz, hogy adatokat fogadjon a tárfiókba, a fogyasztói adatmegosztási erőforrás felügyelt identitásának hozzáférést kell biztosítani a céltárfiókhoz. Az adatmegosztási erőforrás felügyelt identitásának tárolási blobadat-közreműködői szerepkört kell biztosítani. Ezt automatikusan végrehajtja az Azure Data Share szolgáltatás, ha a felhasználó egy céltárfiókot határoz meg az Azure Portalon keresztül, és a felhasználó rendelkezik a megfelelő engedélyekkel. A felhasználó például a tárfiók tulajdonosa, vagy olyan egyéni szerepkör tagja, amelyhez Microsoft.Authorization/role assignments/write engedély van hozzárendelve.

Másik lehetőségként a felhasználó rendelkezhet a tárfiók tulajdonosával, hogy manuálisan adja hozzá az adatmegosztási erőforrás felügyelt identitását a tárfiókhoz. Ezt a műveletet adatmegosztási erőforrásonként csak egyszer kell végrehajtani. Ha manuálisan szeretne szerepkör-hozzárendelést létrehozni az adatmegosztási erőforrás felügyelt identitásához, kövesse az alábbi lépéseket.

Lépjen az Azure-adattárba.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Szerepkör-hozzárendelés hozzáadása > lehetőséget.

A Szerepkör lapon válassza ki az előző szakasz szerepkör-hozzárendelési táblájában felsorolt szerepkörök egyikét. Egy tárfiók esetében például válassza a Storage Blob Data Reader lehetőséget.

A Tagok lapon válassza a Felügyelt identitás, majd a Tagok kijelölése lehetőséget.

Válassza ki az Azure-előfizetését.

Válassza ki a rendszer által hozzárendelt felügyelt identitást, keresse meg az Azure Data Share-erőforrást, majd válassza ki.

A szerepkör hozzárendeléséhez a Felülvizsgálat + hozzárendelés lapon válassza a Felülvizsgálat + hozzárendelés lehetőséget.

A szerepkör-hozzárendelésekkel kapcsolatos további információkért lásd : Azure-szerepkörök hozzárendelése az Azure Portal használatával. Ha REST API-k használatával fogad adatokat, az Azure-szerepkörök hozzárendelése a REST API-val való hivatkozással hozhat létre szerepkör-hozzárendelést az API használatával.

SQL-alapú cél esetén az SQL-felhasználót az SQL Database egy külső szolgáltatójától kell létrehozni, ugyanazzal a névvel, mint az Azure Data Share-erőforrás, miközben Microsoft Entra-hitelesítéssel csatlakozik az SQL Database-hez. A felhasználónak db_datareader, db_datawriter, db_ddladmin engedélyt kell adni. A mintaszkript és az SQL-alapú megosztás egyéb előfeltételei megtalálhatók az Azure SQL Database-ből való megosztás vagy az Azure Synapse Analytics oktatóanyagában.

Erőforrás-szolgáltató regisztrációja

Előfordulhat, hogy manuálisan kell regisztrálnia a Microsoft.DataShare erőforrás-szolgáltatót az Azure-előfizetésébe az alábbi esetekben:

- Az Azure Data Share-meghívó első megtekintése az Azure-bérlőben

- Adatok megosztása egy Azure-adattárból egy másik Azure-előfizetésben az Azure Data Share-erőforrástól

- Adatok fogadása egy Azure-adattárba egy másik Azure-előfizetésben az Azure Data Share-erőforrástól

Az alábbi lépéseket követve regisztrálhatja a Microsoft.DataShare erőforrás-szolgáltatót az Azure-előfizetésébe. Az erőforrás-szolgáltató regisztrálásához közreműködői hozzáférésre van szüksége az Azure-előfizetéshez.

- Az Azure portálon navigáljon az Előfizetések oldalra.

- Válassza ki az Azure Data Sharehez használt előfizetést.

- Válassza ki az Erőforrás-szolgáltatók lehetőséget.

- Keresse meg a Microsoft.DataShare-t.

- Válassza ki a pénztárgépet.

Az erőforrás-szolgáltatóval kapcsolatos további információkért tekintse meg az Azure-erőforrás-szolgáltatókat és -típusokat.

Egyéni szerepkörök adatmegosztáshoz

Ez a szakasz az adatok megosztásához és fogadásához szükséges egyéni szerepköröket és engedélyeket ismerteti, amelyek egy Storage-fiókhoz tartoznak. Vannak olyan előfeltételek is, amelyek függetlenek az egyéni vagy az Azure Data Share szerepkörétől.

Az adatmegosztás előfeltételei az egyéni szerepkör mellett

- A tárolás és a data lake pillanatképalapú megosztásához, ha adathalmazt szeretne hozzáadni az Azure Data Share-ben, a szolgáltatói adatmegosztási erőforrás felügyelt identitásának hozzáférést kell biztosítani a forrás Azure-adattárhoz. Ha például tárfiókot használ, az adatmegosztási erőforrás felügyelt identitása megkapja a Storage Blob Data Reader szerepkört.

- Ahhoz, hogy adatokat fogadjon egy tárfiókba, a fogyasztói adatmegosztási erőforrás felügyelt identitásának hozzáférést kell biztosítani a céltárfiókhoz. Az adatmegosztási erőforrás felügyelt identitásának tárolási blobadat-közreműködői szerepkört kell biztosítani.

- Előfordulhat, hogy bizonyos esetekben manuálisan kell regisztrálnia a Microsoft.DataShare erőforrás-szolgáltatót az Azure-előfizetésébe. További részletekért tekintse meg a cikk erőforrás-szolgáltatói regisztrációval foglalkozó szakaszát.

Egyéni szerepkörök és szükséges engedélyek létrehozása

Az adatok megosztásához és fogadásához egyéni szerepkörök hozhatók létre egy előfizetésben vagy erőforráscsoportban. Ezután a felhasználók és csoportok hozzárendelhetők az egyéni szerepkörhöz.

- Egyéni szerepkör létrehozásához szükség van a tároláshoz, az adatmegosztáshoz, az erőforrások csoportjához és az engedélyezéshez szükséges műveletekre. Az Azure-erőforrás-szolgáltató adatmegosztási üzemeltetési dokumentumában megismerheti az engedélyek különböző szintjeit, és kiválaszthatja az egyéni szerepkörhöz kapcsolódókat.

- Másik lehetőségként az Azure Portalon az IAM, az Egyéni szerepkör, az Engedélyek hozzáadása, a Keresés, a Microsoft.DataShare engedélyek keresése és az elérhető műveletek listája között navigálhat.

- Az egyéni szerepkör-hozzárendeléssel kapcsolatos további információkért tekintse meg az Azure-ra vonatkozó egyéni szerepköröket. Miután megkapta az egyéni szerepkört, tesztelje, hogy a várt módon működik-e.

Az alábbiakban egy példa látható arra, hogyan jelennek meg a szükséges műveletek JSON-nézetben az adatok megosztásához és fogadásához szükséges egyéni szerepkörökhöz.

{

"Actions": [

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Storage/storageAccounts/write",

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action",

"Microsoft.Storage/storageAccounts/listkeys/action",

"Microsoft.DataShare/accounts/read",

"Microsoft.DataShare/accounts/providers/Microsoft.Insights/metricDefinitions/read",

"Microsoft.DataShare/accounts/shares/listSynchronizations/action",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/read",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/write",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/delete",

"Microsoft.DataShare/accounts/shareSubscriptions/*",

"Microsoft.DataShare/listInvitations/read",

"Microsoft.DataShare/locations/rejectInvitation/action",

"Microsoft.DataShare/locations/consumerInvitations/read",

"Microsoft.DataShare/locations/operationResults/read",

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/subscriptions/resourcegroups/resources/read",

"Microsoft.Authorization/roleAssignments/read",

]

}

Következő lépések

- További információ az Azure-beli szerepkörökről – Az Azure-szerepkördefiníciók ismertetése

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: