Szolgáltatásnevek kezelése

Ez a cikk bemutatja, hogyan hozhat létre és kezelhet szolgáltatásneveket az Azure Databricks-fiókhoz és -munkaterületekhez.

Az Azure Databricks identitásmodelljének áttekintéséért tekintse meg az Azure Databricks-identitásokat.

A szolgáltatásnevek hozzáférésének kezelésével kapcsolatban lásd : Hitelesítés és hozzáférés-vezérlés.

Mi az a szolgáltatásnév?

A szolgáltatásnév az Azure Databricksben létrehozott identitás, amely automatizált eszközökkel, feladatokkal és alkalmazásokkal használható. A szolgáltatásnevek automatizált eszközöket és szkripteket biztosítanak, amelyek csak API-hozzáférést adnak az Azure Databricks-erőforrásokhoz, nagyobb biztonságot nyújtva, mint ami a felhasználók vagy csoportok használata esetén elérhető.

A szolgáltatásnév erőforrásaihoz ugyanúgy adhat hozzáférést, mint egy Azure Databricks-felhasználó. Például a következőket teheti:

- Adjon egy egyszerű szolgáltatásfiók-rendszergazdai és munkaterület-rendszergazdai szerepkört.

- Szolgáltatásnév-hozzáférés biztosítása az adatokhoz fiókszinten a Unity Catalog használatával, vagy a munkaterület szintjén.

- Adjon hozzá egy egyszerű szolgáltatást egy csoporthoz a fiók és a munkaterület szintjén is, beleértve a munkaterületcsoportot

adminsis.

Azure Databricks-felhasználóknak, szolgáltatásneveknek és csoportoknak is adhat engedélyeket a szolgáltatásnév használatához. Így a felhasználók szolgáltatásnévként futtathatnak feladatokat, nem pedig identitásként. Ez megakadályozza, hogy a feladatok meghiúsulnak, ha egy felhasználó elhagyja a szervezetét, vagy egy csoport módosul.

Az Azure Databricks-felhasználótól eltérően az alkalmazáspéldány csak API-identitás; nem használható az Azure Databricks felhasználói felületének eléréséhez.

A Databricks azt javasolja, hogy engedélyezze a munkaterületeket identitás-összevonáshoz. Az identitás-összevonás lehetővé teszi a szolgáltatásnevek konfigurálását a fiókkonzolon, majd hozzáférést rendelhet hozzájuk adott munkaterületekhez. Ez leegyszerűsíti az Azure Databricks felügyeletét és adatszabályozását.

Fontos

Ha a fiókja 2023. november 9. után lett létrehozva, az identitás-összevonás alapértelmezés szerint engedélyezve van az összes új munkaterületen, és nem tiltható le.

Databricks és Microsoft Entra ID (korábbi nevén Azure Active Directory) szolgáltatásnevek

A szolgáltatásnevek lehetnek Azure Databricks által felügyelt szolgáltatásnevek vagy Microsoft Entra ID által felügyelt szolgáltatásnevek.

Az Azure Databricks által felügyelt alkalmazáspéldányok a Databricks OAuth-hitelesítés és a személyes hozzáférési jogkivonatok használatával hitelesíthetik magukat az Azure Databricksben. A Microsoft Entra ID által felügyelt alkalmazáspéldányok a Databricks OAuth-hitelesítés és a Microsoft Entra ID-jogkivonatok használatával hitelesíthetik magukat az Azure Databricksben. A szolgáltatásnevek hitelesítésével kapcsolatos további információkért tekintse meg a szolgáltatásnév jogkivonatainak kezelését ismertető témakört.

Az Azure Databricks által felügyelt szolgáltatásnevek kezelése közvetlenül az Azure Databricksben van. A Microsoft Entra ID által felügyelt szolgáltatásnevek kezelése a Microsoft Entra-azonosítóban van, amelyhez további engedélyek szükségesek. A Databricks azt javasolja, hogy az Azure Databricks által felügyelt szolgáltatásneveket használja az Azure Databricks automatizálásához, és a Microsoft Entra ID által felügyelt szolgáltatásnevek használatát olyan esetekben, amikor egyidejűleg hitelesítenie kell az Azure Databricks-et és más Azure-erőforrásokat.

Azure Databricks által felügyelt szolgáltatásnév létrehozásához hagyja ki ezt a szakaszt, és folytassa az olvasást a Ki felügyelheti és használhatja a szolgáltatásnéveket?

A Microsoft Entra ID által felügyelt szolgáltatásnevek Azure Databricksben való használatához egy rendszergazdai felhasználónak létre kell hoznia egy Microsoft Entra-azonosító alkalmazást az Azure-ban. A Microsoft Entra ID által felügyelt szolgáltatásnév létrehozásához kövesse az alábbi utasításokat:

Jelentkezzen be az Azure Portalra.

Feljegyzés

A használni kívánt portál attól függően eltérő, hogy a Microsoft Entra ID (korábbi nevén Azure Active Directory) alkalmazás az Azure nyilvános felhőben vagy egy nemzeti vagy szuverén felhőben fut-e. További információ: Nemzeti felhők.

Ha több bérlőhöz, előfizetéshez vagy címtárhoz rendelkezik hozzáféréssel, a felső menü Címtárak + előfizetések (címtár szűrővel) ikonjával válthat arra a könyvtárra, amelyben ki szeretné helyezni a szolgáltatásnevet.

Az Erőforrások, szolgáltatások és dokumentumok keresése területen keresse meg és válassza ki a Microsoft Entra-azonosítót.

Kattintson az + Alkalmazásregisztráció hozzáadása és kiválasztása elemre.

A Név mezőbe írja be az alkalmazás nevét.

A Támogatott fióktípusok szakaszban válassza a Csak ebben a szervezeti címtárban lévő fiókok (egyetlen bérlő) lehetőséget.

Kattintson a Regisztrálás parancsra.

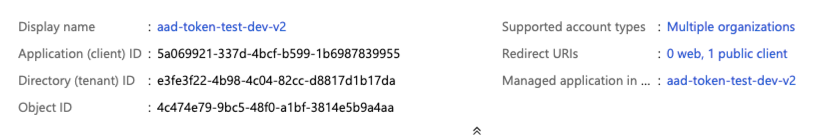

Az alkalmazáslap Áttekintés lapján, az Alapvető beállítások szakaszban másolja ki a következő értékeket:

- Alkalmazás (ügyfél) azonosítója

- Címtár (bérlő) azonosítója

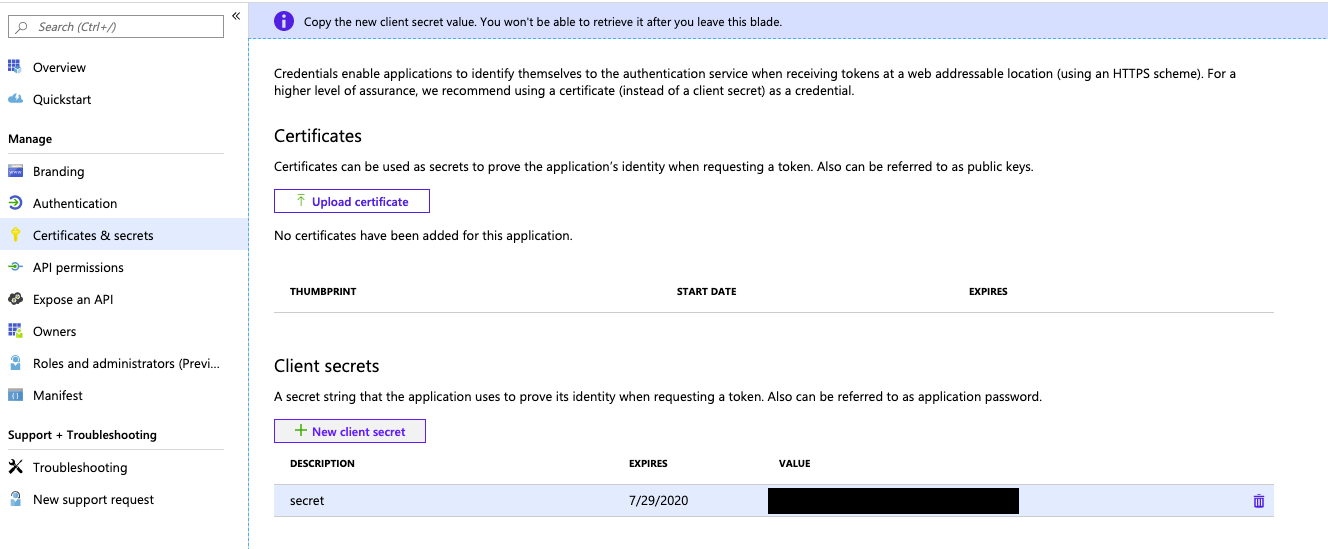

Ügyfélkód létrehozásához a Kezelés területen kattintson a Tanúsítványok > titkos kódok elemre.

Feljegyzés

Ezzel az ügyfélkóddal Microsoft Entra ID-jogkivonatokat hozhat létre a Microsoft Entra ID szolgáltatásnévinek az Azure Databricksben való hitelesítéséhez. Annak megállapításához, hogy egy Azure Databricks-eszköz vagy SDK használhat-e Microsoft Entra ID-jogkivonatokat, tekintse meg az eszköz vagy az SDK dokumentációját.

Az Ügyfél titkos kulcsok lapján kattintson az Új ügyfélkód gombra.

Az Ügyfélkód hozzáadása panel Leírás eleméhez írja be az ügyfél titkos kódjának leírását.

A Lejáratok beállításnál válassza ki az ügyfél titkos kódjának lejárati idejét, majd kattintson a Hozzáadás gombra.

Másolja és tárolja az ügyfél titkos kódjának értékét egy biztonságos helyen, mivel ez az ügyfélkód az alkalmazás jelszava.

Ki kezelheti és használhatja a szolgáltatásnevek használatát?

Az Azure Databricks szolgáltatásneveinek kezeléséhez a következők egyikével kell rendelkeznie: fiókadminisztrátori szerepkörrel, munkaterület-rendszergazdai szerepkörrel, vagy egy szolgáltatásnév felettese vagy felhasználói szerepkörével.

- A fiókadminisztrátorok hozzáadhatnak szolgáltatásneveket a fiókhoz, és rendszergazdai szerepköröket rendelhetnek hozzájuk. Szolgáltatásnéveket is hozzárendelhetnek a munkaterületekhez, amennyiben ezek a munkaterületek identitás-összevonást használnak.

- A munkaterület rendszergazdái szolgáltatásneveket adhatnak egy Azure Databricks-munkaterülethez, hozzárendelhetik őket a munkaterület-rendszergazdai szerepkörhöz, és kezelhetik a munkaterület objektumaihoz és funkcióihoz való hozzáférést, például fürtök létrehozását vagy adott személyalapú környezetekhez való hozzáférést.

- A szolgáltatásnév-kezelők kezelhetik a szerepköröket egy szolgáltatásnéven. A szolgáltatásnév létrehozója lesz a szolgáltatásnév-kezelő. A fiókadminisztrátorok szolgáltatásnév-kezelők a fiók összes szolgáltatásnévén.

Feljegyzés

Ha egy szolgáltatásnév 2023. június 13. előtt lett létrehozva, akkor a szolgáltatásnév létrehozója alapértelmezés szerint nem rendelkezik a szolgáltatásnév-kezelő szerepkörrel. Kérje meg a fiókadminisztrátort, hogy adja meg Önnek a szolgáltatásnév-kezelői szerepkört.

- A szolgáltatásnév felhasználói szolgáltatásnévként futtathatnak feladatokat. A feladat a szolgáltatásnév identitásával fut a feladat tulajdonosának identitása helyett. További információ: Feladat futtatása szolgáltatásnévként.

További információ a szolgáltatásnév-kezelő és a felhasználói szerepkörök megadásáról: Szerepkörök a szolgáltatásnevek kezeléséhez.

Szolgáltatásnevek kezelése a fiókban

A fiókadminisztrátor a fiókkonzol használatával hozzáadhat szolgáltatásneveket az Azure Databricks-fiókjához.

Szolgáltatásnevek hozzáadása a fiókjához a fiókkonzol használatával

A szolgáltatásnevek létrehozhatóak az Azure Databricksben, vagy összekapcsolhatók egy meglévő Microsoft Entra-azonosítóval (korábbi nevén Azure Active Directory- szolgáltatásnévvel). Lásd: Databricks és Microsoft Entra ID (korábbi nevén Azure Active Directory) szolgáltatásnevek.

- Fiókadminisztrátorként jelentkezzen be a fiókkonzolra.

- Az oldalsávon kattintson a Felhasználókezelés elemre.

- A Szolgáltatásnevek lapon kattintson a Szolgáltatásnév hozzáadása elemre.

- A Felügyelet területen válassza a Felügyelt Databricks vagy a Felügyelt Microsoft Entra-azonosító lehetőséget.

- Ha a felügyelt Microsoft Entra-azonosítót választotta, a Microsoft Entra alkalmazásazonosító alatt illessze be a szolgáltatásnév alkalmazás-(ügyfél-) azonosítóját.

- Adja meg a szolgáltatásnév nevét.

- Kattintson a Hozzáadás gombra.

Fiókadminisztrátori szerepkörök hozzárendelése szolgáltatásnévhez

- Fiókadminisztrátorként jelentkezzen be a fiókkonzolra.

- Az oldalsávon kattintson a Felhasználókezelés elemre.

- A Szolgáltatásnevek lapon keresse meg és kattintson a felhasználónévre.

- A Szerepkörök lapon kapcsolja be a Fiókadminisztrátor vagy a Marketplace-rendszergazda funkciót.

Szolgáltatásnév hozzárendelése munkaterülethez a fiókkonzol használatával

Ha felhasználókat szeretne hozzáadni egy munkaterülethez a fiókkonzol használatával, engedélyezni kell a munkaterületet az identitás-összevonáshoz. A munkaterület rendszergazdái a munkaterület rendszergazdai beállításainak lapjával szolgáltatásneveket is hozzárendelhetnek a munkaterületekhez. További részletekért lásd : Szolgáltatásnév hozzáadása munkaterülethez a munkaterület rendszergazdai beállításaival.

- Fiókadminisztrátorként jelentkezzen be a fiókkonzolra.

- Az oldalsávon kattintson a Munkaterületek elemre.

- Kattintson a munkaterület nevére.

- A Permissions (Engedélyek) lapon kattintson az Add permissions (Engedélyek hozzáadása) lehetőségre.

- Keresse meg és jelölje ki a szolgáltatásnevet, rendelje hozzá az engedélyszintet (munkaterület felhasználója vagy Rendszergazda), majd kattintson a Mentés gombra.

Szolgáltatásnév eltávolítása egy munkaterületről a fiókkonzol használatával

Ha a fiókkonzol használatával el szeretné távolítani a szolgáltatásnéveket egy munkaterületről, engedélyezni kell a munkaterületet az identitás-összevonáshoz. Amikor egy szolgáltatásnév el van távolítva egy munkaterületről, a szolgáltatásnév már nem fér hozzá a munkaterülethez, de az engedélyek megmaradnak a szolgáltatásnéven. Ha a szolgáltatásnév később visszakerül a munkaterületre, visszanyeri a korábbi engedélyeit.

- Fiókadminisztrátorként jelentkezzen be a fiókkonzolba

- Az oldalsávon kattintson a Munkaterületek elemre.

- Kattintson a munkaterület nevére.

- Az Engedélyek lapon keresse meg a szolgáltatásnevet.

- Kattintson a

kebab menüre a szolgáltatásnévsor jobb szélén, és válassza az Eltávolítás lehetőséget.

kebab menüre a szolgáltatásnévsor jobb szélén, és válassza az Eltávolítás lehetőséget. - A megerősítést kérő párbeszédpanelen kattintson az Eltávolítás gombra.

Szolgáltatásnév inaktiválása az Azure Databricks-fiókban

A fiókadminisztrátorokkal inaktiválhatók a szolgáltatásnevek egy Azure Databricks-fiókban. Az inaktivált szolgáltatásnév nem tud hitelesíteni az Azure Databricks-fiókban vagy -munkaterületeken. A szolgáltatásnév összes engedélye és munkaterület-objektuma azonban változatlan marad. Szolgáltatásnév inaktiválásakor a következő igaz:

- A szolgáltatásnév semmilyen módszerrel nem tud hitelesítést végezni a fiókban vagy a munkaterületeiken.

- A szolgáltatásnév által létrehozott jogkivonatokat használó alkalmazások vagy szkriptek már nem férnek hozzá a Databricks API-hoz. A jogkivonatok megmaradnak, de nem használhatók hitelesítésre a szolgáltatásnév inaktiválása során.

- A szolgáltatásnév tulajdonában lévő fürtök továbbra is futnak.

- A szolgáltatásnév által létrehozott ütemezett feladatok sikertelenek, kivéve, ha új tulajdonoshoz vannak rendelve.

Amikor egy szolgáltatásnév újraaktiválva van, ugyanazokkal az engedélyekkel jelentkezhet be az Azure Databricksbe. A Databricks javasolja a szolgáltatásnevek inaktiválását a fiókból ahelyett, hogy eltávolítaná őket, mert a szolgáltatásnév eltávolítása romboló művelet. Lásd: Szolgáltatásnevek eltávolítása az Azure Databricks-fiókból. Amikor inaktivál egy szolgáltatásnevet a fiókból, a szolgáltatásnév is inaktiválva lesz az identitása által összevont munkaterületeken.

A fiókkonzol használatával nem inaktiválhat felhasználót. Ehelyett használja az Account Service Principals API-t. Lásd: Szolgáltatásnév inaktiválása az API használatával.

Szolgáltatásnevek eltávolítása az Azure Databricks-fiókból

A fiókgazdák törölhetik a szolgáltatásneveket egy Azure Databricks-fiókból. A munkaterület rendszergazdái nem. Amikor töröl egy szolgáltatásnevet a fiókból, a rendszer eltávolítja azt is a munkaterületéről.

Fontos

Amikor eltávolít egy szolgáltatásnevet a fiókból, a szolgáltatásnév is törlődik a munkaterületeikről, függetlenül attól, hogy engedélyezve lett-e az identitás-összevonás. Javasoljuk, hogy tartózkodjon a fiókszintű szolgáltatásnevek törlésétől, hacsak nem szeretné, hogy elveszítik a hozzáférésüket a fiók összes munkaterületéhez. Vegye figyelembe a szolgáltatásnevek törlésének következő következményeit:

- A szolgáltatásnév által létrehozott jogkivonatokat használó alkalmazások vagy szkriptek már nem férhetnek hozzá a Databricks API-khoz

- A szolgáltatásnév tulajdonában lévő feladatok meghiúsulnak

- A szolgáltatásnév-leállítás tulajdonában lévő fürtök

- A szolgáltatásnév által létrehozott és a Futtatás tulajdonosként hitelesítő adatokkal megosztott lekérdezéseket vagy irányítópultokat hozzá kell rendelni egy új tulajdonoshoz, hogy megakadályozza a megosztás meghiúsulását

Ha egy Microsoft Entra ID szolgáltatásnév el van távolítva egy fiókból, a szolgáltatásnév már nem fér hozzá a fiókhoz vagy a munkaterületeihez, azonban a szolgáltatásnéven megmaradnak az engedélyek. Ha a szolgáltatásnév később visszakerül a fiókba, visszanyeri a korábbi engedélyeit.

Ha el szeretne távolítani egy egyszerű szolgáltatást a fiókkonzol használatával, tegye a következőket:

- Fiókadminisztrátorként jelentkezzen be a fiókkonzolra.

- Az oldalsávon kattintson a Felhasználókezelés elemre.

- A Szolgáltatásnevek lapon keresse meg és kattintson a felhasználónévre.

- Az Egyszerű adatok lapon kattintson a

kebab menüre a jobb felső sarokban, és válassza a Törlés lehetőséget.

kebab menüre a jobb felső sarokban, és válassza a Törlés lehetőséget. - A megerősítést kérő párbeszédpanelen kattintson a Törlés megerősítése gombra.

Szolgáltatásnevek kezelése a munkaterületen

A munkaterület rendszergazdái a munkaterület rendszergazdai beállításainak lapján kezelhetik a munkaterületen lévő szolgáltatásneveket.

Szolgáltatásnév hozzáadása munkaterülethez a munkaterület rendszergazdai beállításaival

A szolgáltatásnevek létrehozhatóak az Azure Databricksben, vagy összekapcsolhatók egy meglévő Microsoft Entra-azonosítóval (korábbi nevén Azure Active Directory- szolgáltatásnévvel). Lásd: Databricks és Microsoft Entra ID (korábbi nevén Azure Active Directory) szolgáltatásnevek.

Munkaterület-rendszergazdaként jelentkezzen be az Azure Databricks-munkaterületre.

Kattintson a felhasználónevére az Azure Databricks-munkaterület felső sávjában, és válassza a Gépház.

Kattintson az Identitás és hozzáférés lapra.

A Szolgáltatásnevek mellett kattintson a Kezelés gombra.

Kattintson a Szolgáltatásnév hozzáadása elemre.

Válasszon ki egy meglévő szolgáltatásnevet a munkaterülethez való hozzárendeléshez, vagy kattintson az Új hozzáadása gombra egy új létrehozásához.

Új szolgáltatásnév hozzáadásához válassza a felügyelt Databricks vagy a Felügyelt Microsoft Entra-azonosító lehetőséget. Ha a felügyelt Microsoft Entra-azonosítót választja, illessze be a szolgáltatásnév alkalmazás-(ügyfél-) azonosítóját, és adjon meg egy megjelenítendő nevet.

Kattintson a Hozzáadás gombra.

Feljegyzés

Ha a munkaterület nincs engedélyezve az identitás-összevonáshoz, nem rendelhet meglévő fiókszolgáltatás-tagokat a munkaterülethez.

A munkaterület rendszergazdai szerepkörének hozzárendelése szolgáltatásnévhez a munkaterület rendszergazdai beállításainak lapján

- Munkaterület-rendszergazdaként jelentkezzen be az Azure Databricks-munkaterületre.

- Kattintson a felhasználónevére az Azure Databricks-munkaterület felső sávjában, és válassza a Gépház.

- Kattintson az Identitás és hozzáférés lapra.

- A Csoportok elem mellett kattintson a Kezelés gombra.

- Válassza ki a

adminsrendszercsoportot. - Kattintson a Tagok hozzáadása elemre.

- Válassza ki a szolgáltatásnevet, és kattintson a Megerősítés gombra.

Ha el szeretné távolítani a munkaterület rendszergazdai szerepkörét egy szolgáltatásnévből, távolítsa el a szolgáltatásnevet a rendszergazdai csoportból.

Szolgáltatásnév inaktiválása az Azure Databricks-munkaterületen

A munkaterület rendszergazdái inaktiválhatják a szolgáltatásneveket egy Azure Databricks-munkaterületen. Az inaktivált szolgáltatásnév nem tudja elérni a munkaterületet az Azure Databricks API-kból, azonban a szolgáltatásnév összes engedélye és munkaterület-objektuma változatlan marad. Szolgáltatásnév inaktiválásakor:

- A szolgáltatásnév semmilyen módszerrel nem tud hitelesíteni a munkaterületeken.

- A szolgáltatásnév állapota inaktívként jelenik meg a munkaterület rendszergazdai beállítási lapján.

- A szolgáltatásnév által létrehozott jogkivonatokat használó alkalmazások vagy szkriptek már nem férhetnek hozzá a Databricks API-hoz. A jogkivonatok megmaradnak, de nem használhatók hitelesítésre a szolgáltatásnév inaktiválása során.

- A szolgáltatásnév tulajdonában lévő fürtök továbbra is futnak.

- A szolgáltatásnév által létrehozott ütemezett feladatokat egy új tulajdonoshoz kell hozzárendelni, hogy ne legyenek sikertelenek.

Amikor egy szolgáltatásnév újraaktiválva van, ugyanazokkal az engedélyekkel hitelesítheti magát a munkaterületen. A Databricks javasolja a szolgáltatásnevek inaktiválását ahelyett, hogy eltávolítaná őket, mert a szolgáltatásnév eltávolítása romboló művelet.

- Munkaterület-rendszergazdaként jelentkezzen be az Azure Databricks-munkaterületre.

- Kattintson a felhasználónevére az Azure Databricks-munkaterület felső sávjában, és válassza a Gépház.

- Kattintson az Identitás és hozzáférés lapra.

- A Szolgáltatásnevek mellett kattintson a Kezelés gombra.

- Válassza ki az inaktiválni kívánt szolgáltatásnevet.

- Az Állapot csoportban törölje az Aktív jelölőnégyzet jelölését.

Ha egy szolgáltatásnevet aktívra szeretne állítani, hajtsa végre ugyanazokat a lépéseket, de jelölje be helyette a jelölőnégyzetet.

Szolgáltatásnév eltávolítása munkaterületről a munkaterület rendszergazdai beállításainak lapjával

A szolgáltatásnév munkaterületről való eltávolítása nem távolítja el a szolgáltatásnevet a fiókból. Ha el szeretne távolítani egy szolgáltatásnevet a fiókjából, olvassa el a Szolgáltatásnevek eltávolítása az Azure Databricks-fiókból című témakört.

Amikor egy szolgáltatásnév el van távolítva egy munkaterületről, a szolgáltatásnév már nem fér hozzá a munkaterülethez, de az engedélyek megmaradnak a szolgáltatásnéven. Ha a szolgáltatásnév később visszakerül egy munkaterületre, visszanyeri korábbi engedélyeit.

- Munkaterület-rendszergazdaként jelentkezzen be az Azure Databricks-munkaterületre.

- Kattintson a felhasználónevére az Azure Databricks-munkaterület felső sávjában, és válassza a Gépház.

- Kattintson az Identitás és hozzáférés lapra.

- A Szolgáltatásnevek mellett kattintson a Kezelés gombra.

- Válassza ki a szolgáltatásnevet.

- A jobb felső sarokban kattintson a Törlés gombra.

- A megerősítéshez kattintson a Törlés gombra.

Szolgáltatásnevek kezelése az API használatával

A fiókadminisztrátor és a munkaterület rendszergazdái a Databricks API-k használatával kezelhetik az Azure Databricks-fiókban és a munkaterületeken található szolgáltatásneveket. A szolgáltatásnév szerepköreinek API-val történő kezeléséhez lásd : Szolgáltatásnév-szerepkörök kezelése a Databricks parancssori felületével.

Szolgáltatásnevek kezelése a fiókban az API használatával

A Rendszergazda az Azure Databricks-fiók szolgáltatásneveit az Account Service Principals API használatával adhatják hozzá és kezelhetik. A fiókadminisztrátor és a munkaterület rendszergazdái egy másik végpont URL-cím használatával hívják meg az API-t:

- Fiókadminisztrátorokat használnak

{account-domain}/api/2.0/accounts/{account_id}/scim/v2/. - A munkaterület rendszergazdái ezt használják

{workspace-domain}/api/2.0/account/scim/v2/.

További részletekért tekintse meg az Account Service Principals API-t.

Szolgáltatásnév inaktiválása az API használatával

A fiókadminisztrátor a szolgáltatásnév állapotát hamisra módosíthatja, hogy inaktiválja a szolgáltatásnevet az Account Service Principals API használatával.

Példa:

curl --netrc -X PATCH \

https://${DATABRICKS_HOST}/api/2.0/accounts/{account_id}/scim/v2/ServicePrincipals/{id} \

--header 'Content-type: application/scim+json' \

--data @update-sp.json \

| jq .

update-sp.json:

{

"schemas": [ "urn:ietf:params:scim:api:messages:2.0:PatchOp" ],

"Operations": [

{

"op": "replace",

"path": "active",

"value": [

{

"value": "false"

}

]

}

]

}

Az inaktivált szolgáltatásnév állapota inaktívként van megjelölve a fiókkonzolon. Amikor inaktivál egy szolgáltatásnevet a fiókból, a szolgáltatásnév is inaktiválva lesz a munkaterületekről.

Szolgáltatásnevek kezelése a munkaterületen az API használatával

A fiók- és munkaterület-rendszergazdák a Munkaterület-hozzárendelési API használatával hozzárendelhetik a szolgáltatásneveket az identitás-összevonáshoz engedélyezett munkaterületekhez. A munkaterület-hozzárendelési API az Azure Databricks-fiókon és -munkaterületeken keresztül támogatott.

- Fiókadminisztrátorokat használnak

{account-domain}/api/2.0/accounts/{account_id}/workspaces/{workspace_id}/permissionassignments. - A munkaterület rendszergazdái ezt használják

{workspace-domain}/api/2.0/preview/permissionassignments/principals/{principal_id}.

Lásd: Munkaterület-hozzárendelési API.

Ha a munkaterület nincs engedélyezve az identitás-összevonáshoz, a munkaterület rendszergazdája a munkaterületszintű API-k használatával rendelhet hozzá szolgáltatásneveket a munkaterületekhez. Lásd: Workspace Service Principals API.

Szolgáltatásnév jogkivonatainak kezelése

A szolgáltatásnevek az Azure Databricks API-jaihoz az Azure Databricks OAuth-jogkivonatok vagy az Azure Databricks személyes hozzáférési jogkivonatai használatával hitelesíthetők az alábbiak szerint:

- Az Azure Databricks OAuth-jogkivonatok az Azure Databricks-fiókszintű és munkaterületszintű API-k hitelesítésére használhatók.

- Az Azure Databricks-fiók szintjén létrehozott Azure Databricks OAuth-jogkivonatok az Azure Databricks-fiókszintű és munkaterületszintű API-k hitelesítésére használhatók.

- Az Azure Databricks-munkaterület szintjén létrehozott Azure Databricks OAuth-jogkivonatok csak azure Databricks-munkaterületszintű API-k hitelesítésére használhatók.

- Az Azure Databricks személyes hozzáférési jogkivonatai csak azure Databricks-munkaterületszintű API-k hitelesítésére használhatók.

A szolgáltatásnevek a Microsoft Entra ID (korábbi nevén Azure Active Directory) jogkivonatokkal is hitelesíthetők az Azure Databricks API-jaival.

Szolgáltatásnév Databricks OAuth-hitelesítésének kezelése

A fiókszintű és munkaterületszintű Databricks REST API-k hitelesítéséhez a fiókgazdák azure Databricks OAuth-jogkivonatokat használhatnak a szolgáltatásnevekhez. Az OAuth-jogkivonatot az ügyfélazonosító és a szolgáltatásnév ügyfélkulcsa használatával kérheti le. További információ: OAuth machine-to-machine (M2M) hitelesítés.

Szolgáltatásnév személyes hozzáférési jogkivonatainak kezelése

Ha csak az Azure Databricks munkaterületszintű API-jaihoz szeretne hitelesíteni egy szolgáltatásnevet, a szolgáltatásnév saját maga hozhat létre Databricks személyes hozzáférési jogkivonatokat az alábbiak szerint:

Feljegyzés

Az Azure Databricks felhasználói felületével nem hozhat létre Azure Databricks személyes hozzáférési jogkivonatokat a szolgáltatásnevek számára. Ez a folyamat a Databricks CLI 0.205-ös vagy újabb verzióját használja egy szolgáltatásnév hozzáférési jogkivonatának létrehozásához. Ha még nem telepítette a Databricks parancssori felületet, olvassa el a Databricks parancssori felület telepítésével vagy frissítésével kapcsolatos témakört.

Ez az eljárás feltételezi, hogy OAuth machine-to-machine (M2M) hitelesítéssel vagy Microsoft Entra ID szolgáltatásnév-hitelesítéssel állítja be a Databricks PARANCSSOR-t a szolgáltatásnév hitelesítéséhez az Azure Databricks személyes hozzáférési jogkivonatainak létrehozásához. Lásd: OAuth machine-to-machine (M2M) hitelesítés vagy Microsoft Entra ID szolgáltatásnév-hitelesítés.

A Databricks parancssori felületével futtassa a következő parancsot, amely egy másik hozzáférési jogkivonatot hoz létre a szolgáltatásnév számára.

A következő parancsban cserélje le ezeket a helyőrzőket:

- Szükség esetén cserélje le

<comment>a hozzáférési jogkivonat céljával kapcsolatos bármilyen értelmes megjegyzésre. Ha a--commentbeállítás nincs megadva, a rendszer nem hoz létre megjegyzést. - Szükség esetén cserélje le

<lifetime-seconds>azt a másodpercet, amelyre a hozzáférési jogkivonat érvényes. Például egy nap 86400 másodperc. Ha a--lifetime-secondsbeállítás nincs megadva, a hozzáférési jogkivonat soha nem jár le (nem ajánlott). - Szükség esetén cserélje le

<profile-name>egy Azure Databricks-konfigurációs profil nevét, amely a szolgáltatásnév és a cél-munkaterület hitelesítési adatait tartalmazza. Ha a-pbeállítás nincs megadva, a Databricks parancssori felület megkísérli megkeresni és használni egy nevesítettDEFAULTkonfigurációs profilt.

databricks tokens create --comment <comment> --lifetime-seconds <lifetime-seconds> -p <profile-name>- Szükség esetén cserélje le

A válaszban másolja ki annak az értéknek

token_valueaz értékét, amely a szolgáltatásnév hozzáférési jogkivonata.Ügyeljen arra, hogy a másolt jogkivonatot biztonságos helyre mentse. Ne ossza meg másokkal a másolt jogkivonatot. Ha elveszíti a másolt jogkivonatot, nem tudja pontosan ugyanazt a jogkivonatot újragenerálni. Ehelyett meg kell ismételnie ezt az eljárást egy új jogkivonat létrehozásához.

Ha nem tud jogkivonatokat létrehozni vagy használni a munkaterületen, ennek az lehet az oka, hogy a munkaterület rendszergazdája letiltotta a jogkivonatokat, vagy nem adott engedélyt a jogkivonatok létrehozására vagy használatára. Tekintse meg a munkaterület rendszergazdáját vagy a következőket:

Szolgáltatásnév Microsoft Entra-azonosítójának (korábbi nevén Azure Active Directory) hitelesítésének kezelése

Csak a Microsoft Entra ID által felügyelt szolgáltatásnevek hitelesíthetők api-kban Microsoft Entra ID-jogkivonatokkal. Microsoft Entra ID hozzáférési jogkivonat létrehozásához tekintse meg a Microsoft Entra-azonosítók (korábbi nevén Azure Active Directory-) jogkivonatok lekérése szolgáltatásnevekhez című témakört.

A Microsoft Entra ID hozzáférési jogkivonat használatával meghívhatja a Tokens API-t , hogy létrehozzon egy Databricks személyes hozzáférési jogkivonatot a szolgáltatásnévhez.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: