Azure Databricks-hozzáférés hitelesítése szolgáltatásnévvel az OAuth (OAuth M2M) használatával

Ez a cikk bemutatja, hogyan hozhat létre Azure Databricks-szolgáltatásnevet, és hogyan használhatja azt, vagy egy Microsoft Entra ID által felügyelt szolgáltatásnevet a célentitások hitelesítéséhez.

Feljegyzés

Azure Databricks-fiókadminisztrátornak kell lennie az Azure Databricks OAuth szolgáltatásnevekhez tartozó hitelesítő adatainak kezeléséhez.

1. lépés: Microsoft Entra ID szolgáltatásnév létrehozása az Azure-fiókban

Végezze el ezt a lépést, ha egy Microsoft Entra ID szolgáltatásnevet szeretne az Azure Databricks-fiókjához, munkaterületéhez vagy mindkettőhöz kapcsolni. Ellenkező esetben ugorjon a 2. lépésre.

Jelentkezzen be az Azure Portalra.

Feljegyzés

A használni kívánt portál attól függően eltérő, hogy a Microsoft Entra ID-alkalmazása az Azure nyilvános felhőben vagy egy nemzeti vagy szuverén felhőben fut-e. További információ: Nemzeti felhők.

Ha több bérlőhöz, előfizetéshez vagy címtárhoz rendelkezik hozzáféréssel, a felső menü Címtárak + előfizetések (címtár szűrővel) ikonjával válthat arra a könyvtárra, amelyben ki szeretné helyezni a szolgáltatásnevet.

Az Erőforrások, szolgáltatások és dokumentumok keresése területen keresse meg és válassza ki a Microsoft Entra-azonosítót.

Kattintson az + Alkalmazásregisztráció hozzáadása és kiválasztása elemre.

A Név mezőbe írja be az alkalmazás nevét.

A Támogatott fióktípusok szakaszban válassza a Csak ebben a szervezeti címtárban lévő fiókok (egyetlen bérlő) lehetőséget.

Kattintson a Regisztrálás parancsra.

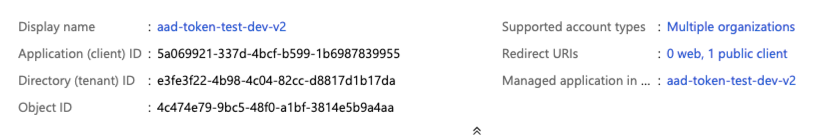

Az alkalmazáslap Áttekintés lapján, az Alapvető beállítások szakaszban másolja ki a következő értékeket:

- Alkalmazás (ügyfél) azonosítója

- Címtár (bérlő) azonosítója

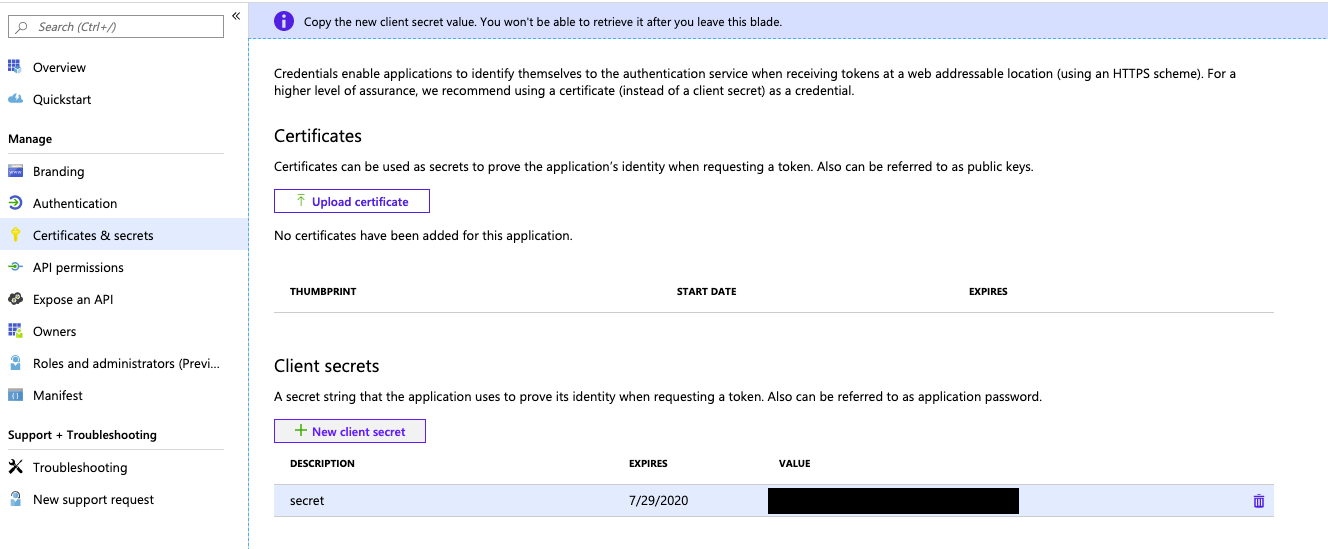

Ügyfélkód létrehozásához a Kezelés területen kattintson a Tanúsítványok > titkos kódok elemre.

Feljegyzés

Ezzel az ügyfélkóddal Microsoft Entra ID-jogkivonatokat hozhat létre a Microsoft Entra ID szolgáltatásnévinek az Azure Databricksben való hitelesítéséhez. Annak megállapításához, hogy egy Azure Databricks-eszköz vagy SDK használhat-e Microsoft Entra ID-jogkivonatokat, tekintse meg az eszköz vagy az SDK dokumentációját.

Az Ügyfél titkos kulcsok lapján kattintson az Új ügyfélkód gombra.

Az Ügyfélkód hozzáadása panel Leírás eleméhez írja be az ügyfél titkos kódjának leírását.

A Lejáratok beállításnál válassza ki az ügyfél titkos kódjának lejárati idejét, majd kattintson a Hozzáadás gombra.

Másolja és tárolja az ügyfél titkos kódjának értékét egy biztonságos helyen, mivel ez az ügyfélkód az alkalmazás jelszava.

2. lépés: Szolgáltatásnév hozzáadása az Azure Databricks-fiókhoz

Ez a lépés csak akkor működik, ha a cél Azure Databricks-munkaterület engedélyezve van az identitásösszevonáshoz. Ha a munkaterület nincs engedélyezve az identitás-összevonáshoz, ugorjon a 3. lépésre.

Az Azure Databricks-munkaterületen kattintson a felhasználónévre a felső sávon, és kattintson a Fiók kezelése elemre.

Másik lehetőségként lépjen közvetlenül az Azure Databricks-fiókkonzolra, a címen https://accounts.azuredatabricks.net.

Ha a rendszer kéri, jelentkezzen be az Azure Databricks-fiókjába.

Az oldalsávon kattintson a Felhasználókezelés elemre.

Kattintson a Szolgáltatásnevek fülre .

Kattintson a Szolgáltatásnév hozzáadása elemre.

A Felügyelet területen válassza a Felügyelt Databricks vagy a Felügyelt Microsoft Entra-azonosító lehetőséget.

Ha a felügyelt Microsoft Entra-azonosítót választotta, a Microsoft Entra alkalmazásazonosító területén illessze be az alkalmazás (ügyfél) azonosítójának értékét az 1. lépésből.

Adja meg a szolgáltatásnév nevét.

Kattintson a Hozzáadás gombra.

(Nem kötelező) Fiókszintű engedélyek hozzárendelése a szolgáltatásnévhez:

- A Szolgáltatásnevek lapon kattintson a szolgáltatásnév nevére.

- A Szerepkörök lapon kapcsolja be vagy tiltsa le azokat a célszerepköröket, amelyekkel a szolgáltatásnév rendelkezik.

- Az Engedélyek lapon adjon hozzáférést a szolgáltatásnév által kezelni és használni kívánt Azure Databricks-felhasználókhoz, szolgáltatásnevekhez és fiókcsoport-szerepkörökhöz. Lásd: Szerepkörök kezelése szolgáltatásnéven.

3. lépés: A szolgáltatásnév hozzáadása az Azure Databricks-munkaterülethez

Ha a munkaterület engedélyezve van az identitás-összevonáshoz:

- Az Azure Databricks-munkaterületen kattintson a felhasználónévre a felső sávon, és kattintson a Beállítások elemre.

- Kattintson az Identitás és hozzáférés lapra.

- A Szolgáltatásnevek mellett kattintson a Kezelés gombra.

- Kattintson a Szolgáltatásnév hozzáadása elemre.

- Válassza ki a szolgáltatásnevet a 2. lépésben, és kattintson a Hozzáadás gombra.

Ugrás a 4. lépésre.

Ha a munkaterület nincs engedélyezve az identitás-összevonáshoz:

- Az Azure Databricks-munkaterületen kattintson a felhasználónévre a felső sávon, és kattintson a Beállítások elemre.

- Kattintson az Identitás és hozzáférés lapra.

- A Szolgáltatásnevek mellett kattintson a Kezelés gombra.

- Kattintson a Szolgáltatásnév hozzáadása elemre.

- Kattintson az Új hozzáadása parancsra.

- A Felügyelet területen válassza a Felügyelt Databricks vagy a Felügyelt Microsoft Entra-azonosító lehetőséget.

- Ha a felügyelt Microsoft Entra-azonosítót választotta, a Microsoft Entra alkalmazásazonosító területén illessze be az alkalmazás (ügyfél) azonosítójának értékét az 1. lépésből.

- Adja meg az új szolgáltatásnév megjelenítendő nevét, majd kattintson a Hozzáadás gombra.

4. lépés: Munkaterületszintű engedélyek hozzárendelése a szolgáltatásnévhez

- Ha a munkaterület felügyeleti konzolja még nincs megnyitva, kattintson a felhasználónevére a felső sávon, és kattintson a Beállítások gombra.

- Kattintson az Identitás és hozzáférés lapra.

- A Szolgáltatásnevek mellett kattintson a Kezelés gombra.

- Kattintson a szolgáltatásnév nevére a beállítások oldalának megnyitásához.

- A Konfigurációk lapon jelölje be a munkaterülethez tartozó összes jogosultság melletti jelölőnégyzetet, majd kattintson a Frissítés gombra.

- Az Engedélyek lapon adjon hozzáférést a szolgáltatásnévvel kezelni és használni kívánt Azure Databricks-felhasználóknak, szolgáltatásneveknek és csoportoknak. Lásd: Szerepkörök kezelése szolgáltatásnéven.

5. lépés: Azure Databricks OAuth-titkos kód létrehozása a szolgáltatásnévhez

Mielőtt az OAuth használatával hitelesítené magát az Azure Databricksben, először létre kell hoznia egy OAuth-titkos kulcsot, amely OAuth hozzáférési jogkivonatok létrehozásához használható. Egy szolgáltatásnév legfeljebb öt OAuth-titkos kódtal rendelkezhet.

OAuth-titkos kód létrehozása egy szolgáltatásnévhez a fiókkonzolon:

- Jelentkezzen be az Azure Databricks fiókkonzoljára a következő címen https://accounts.azuredatabricks.net: .

- Ha a rendszer kéri, jelentkezzen be az Azure Databricks-fiókjába.

- Az oldalsávon kattintson a Felhasználókezelés elemre.

- Kattintson a Szolgáltatásnevek fülre .

- Kattintson a szolgáltatásnév nevére.

- Az Egyszerű információ lap OAuth titkos kulcsok szakaszában kattintson a Titkos kulcs létrehozása elemre.

- A Titkos kód létrehozása párbeszédpanelen másolja és tárolja a titkos értéket egy biztonságos helyen, mivel ez az OAuth-titkos kód a szolgáltatásnév jelszava.

- Kattintson a Done (Kész) gombra.

OAuth-titkos kód létrehozása egy szolgáltatásnévhez a munkaterületről:

Munkaterület-rendszergazdaként kattintson a felhasználónévre a felső sávon, és kattintson a Beállítások gombra.

Kattintson az Identitás és hozzáférés fülre.

A Szolgáltatásnevek mellett kattintson a Kezelés gombra.

Kattintson a szolgáltatásnév nevére a beállítások oldalának megnyitásához.

Kattintson a Titkos kódok fülre.

Az OAuth titkos kulcsok csoportban kattintson a Titkos kulcs létrehozása elemre.

Másolja ki a megjelenített titkos kulcsot és ügyfélazonosítót, majd kattintson a Kész gombra.

A titkos kód csak egyszer lesz felfedve a létrehozás során. Az ügyfélazonosító megegyezik a szolgáltatásnév alkalmazásazonosítójával.

Feljegyzés

Ahhoz, hogy a szolgáltatásnév fürtöket vagy SQL-raktárakat használhasson, hozzáférést kell adnia a szolgáltatásnévnek. Lásd: Számítási engedélyek vagy SQL-raktár kezelése.

OAuth M2M-hitelesítés konfigurálásának befejezése

Az OAuth M2M-hitelesítés konfigurálásának befejezéséhez be kell állítania a következő környezeti változókat, .databrickscfg mezőket, Terraform-mezőket vagy Config mezőket:

- Az Azure Databricks-gazdagép, amely

https://accounts.azuredatabricks.neta fiókműveletekhez vagy a munkaterületenkénti URL-címhez van megadva, példáulhttps://adb-1234567890123456.7.azuredatabricks.netmunkaterület-műveletekhez. - Az Azure Databricks-fiókműveletek Azure Databricks-fiókazonosítója.

- A szolgáltatásnév ügyfélazonosítója.

- A szolgáltatásnév titkos kódja.

OAuth M2M-hitelesítés végrehajtásához integrálja a következőket a kódba a résztvevő eszköz vagy SDK alapján:

Környezet

Ha környezeti változókat szeretne használni egy adott Azure Databricks-hitelesítési típushoz egy eszközzel vagy SDK-val, tekintse meg az Azure Databricks-erőforrásokhoz való hozzáférés hitelesítését, illetve az eszköz vagy az SDK dokumentációját. Lásd még az ügyfél egyesített hitelesítésének környezeti változóit és mezőit, valamint az ügyfél egyesített hitelesítésének alapértelmezett módszereit.

Fiókszintű műveletek esetén állítsa be a következő környezeti változókat:

DATABRICKS_HOST, állítsa be az Azure Databricks-fiók konzolJÁNAK URL-címét.https://accounts.azuredatabricks.netDATABRICKS_ACCOUNT_IDDATABRICKS_CLIENT_IDDATABRICKS_CLIENT_SECRET

Munkaterületszintű műveletek esetén állítsa be a következő környezeti változókat:

DATABRICKS_HOSTbeállításnál állítsa be példáulhttps://adb-1234567890123456.7.azuredatabricks.netaz Azure Databricks munkaterületenkénti URL-címét.DATABRICKS_CLIENT_IDDATABRICKS_CLIENT_SECRET

Profil

Hozzon létre vagy azonosítsa az Azure Databricks konfigurációs profilját a fájl alábbi .databrickscfg mezőivel. Ha létrehozza a profilt, cserélje le a helyőrzőket a megfelelő értékekre. Ha a profilt egy eszközzel vagy SDK-val szeretné használni, tekintse meg az Azure Databricks-erőforrásokhoz való hozzáférés hitelesítését, illetve az eszköz vagy az SDK dokumentációját. Lásd még az ügyfél egyesített hitelesítésének környezeti változóit és mezőit, valamint az ügyfél egyesített hitelesítésének alapértelmezett módszereit.

Fiókszintű műveletek esetén állítsa be a következő értékeket a .databrickscfg fájlban. Ebben az esetben az Azure Databricks-fiók konzoljának URL-címe a következő https://accounts.azuredatabricks.net:

[<some-unique-configuration-profile-name>]

host = <account-console-url>

account_id = <account-id>

client_id = <service-principal-client-id>

client_secret = <service-principal-secret>

Munkaterületszintű műveletek esetén állítsa be a következő értékeket a .databrickscfg fájlban. Ebben az esetben a gazdagép az Azure Databricks munkaterületenkénti URL-címe, például https://adb-1234567890123456.7.azuredatabricks.net:

[<some-unique-configuration-profile-name>]

host = <workspace-url>

client_id = <service-principal-client-id>

client_secret = <service-principal-secret>

CLI

A Databricks parancssori felületéhez tegye az alábbiak egyikét:

- Állítsa be a környezeti változókat a jelen cikk "Környezet" szakaszában megadottak szerint.

- Állítsa be a fájlban lévő

.databrickscfgértékeket a jelen cikk "Profil" szakaszában megadottak szerint.

A környezeti változók mindig elsőbbséget élveznek a .databrickscfg fájlban lévő értékekkel szemben.

Lásd még : OAuth machine-to-machine (M2M) hitelesítés.

Kapcsolódás

Feljegyzés

Az OAuth M2M-hitelesítés a következő Databricks Connect-verziókban támogatott:

- Python esetén a Databricks Connect for Databricks Runtime 14.0-s vagy újabb verziója.

- A Scala esetében a Databricks Connect for Databricks Runtime 13.3 LTS és újabb verziója. A Databricks Connect for Databricks Runtime 13.3 LTS-hez és újabb verziókhoz készült Java Databricks SDK-t frissíteni kell a Java 0.17.0-s vagy újabb verziójához készült Databricks SDK-ra.

A Databricks Connect esetében az alábbiak egyikét teheti meg:

- Állítsa be a

.databrickscfgfájlban lévő értékeket az Azure Databricks munkaterületszintű műveleteihez a jelen cikk "Profil" szakaszában megadottak szerint. A profil környezeti változójátcluster_idállítsa be példáulhttps://adb-1234567890123456.7.azuredatabricks.neta munkaterületenkénti URL-címre. - Állítsa be az Azure Databricks munkaterületszintű műveleteinek környezeti változóit a jelen cikk "Környezet" szakaszában megadottak szerint. Állítsa be a

DATABRICKS_CLUSTER_IDkörnyezeti változót a munkaterületenkénti URL-címre is, példáulhttps://adb-1234567890123456.7.azuredatabricks.net.

A fájl értékei .databrickscfg mindig elsőbbséget élveznek a környezeti változókkal szemben.

Ha inicializálni szeretné a Databricks Connect-ügyfelet ezekkel a környezeti változókkal vagy értékekkel a .databrickscfg fájlban, tekintse meg az alábbiak egyikét:

- Python esetén lásd a Python kapcsolati tulajdonságainak konfigurálását.

- A Scala esetében lásd a Scala kapcsolati tulajdonságainak konfigurálását.

VS Code

A Visual Studio Code Databricks-bővítményéhez tegye a következőket:

- Állítsa be a

.databrickscfgfájlban lévő értékeket az Azure Databricks munkaterületszintű műveleteihez a jelen cikk "Profil" szakaszában megadottak szerint. - A Visual Studio Code Databricks-bővítményének Konfiguráció panelén kattintson a Databricks konfigurálása elemre.

- A Parancskatalógus Databricks-gazdagép esetében adja meg például

https://adb-1234567890123456.7.azuredatabricks.neta munkaterületenkénti URL-címet, majd nyomja le a billentyűtEnter. - A parancskatalógusban válassza ki a célprofil nevét az URL-cím listájában.

További részletekért lásd a Visual Studio Code Databricks-bővítményének hitelesítési beállítását.

Terraform

Fiókszintű műveletek esetén az alapértelmezett hitelesítéshez:

provider "databricks" {

alias = "accounts"

}

Közvetlen konfiguráció esetén (a retrieve helyőrzőket cserélje le a saját implementációjára, hogy lekérje az értékeket a konzolról vagy más konfigurációs tárból, például a HashiCorp Vaultból. Lásd még : Tárolószolgáltató). Ebben az esetben az Azure Databricks-fiók konzoljának URL-címe a következő https://accounts.azuredatabricks.net:

provider "databricks" {

alias = "accounts"

host = <retrieve-account-console-url>

account_id = <retrieve-account-id>

client_id = <retrieve-client-id>

client_secret = <retrieve-client-secret>

}

Munkaterületszintű műveletek esetén az alapértelmezett hitelesítéshez:

provider "databricks" {

alias = "workspace"

}

Közvetlen konfiguráció esetén (a retrieve helyőrzőket cserélje le a saját implementációjára, hogy lekérje az értékeket a konzolról vagy más konfigurációs tárból, például a HashiCorp Vaultból. Lásd még : Tárolószolgáltató). Ebben az esetben a gazdagép az Azure Databricks munkaterületenkénti URL-címe, például https://adb-1234567890123456.7.azuredatabricks.net:

provider "databricks" {

alias = "workspace"

host = <retrieve-workspace-url>

client_id = <retrieve-client-id>

client_secret = <retrieve-client-secret>

}

A Databricks Terraform-szolgáltatóval való hitelesítésről további információt a Hitelesítés című témakörben talál.

Python

Fiókszintű műveletek esetén használja a következőket az alapértelmezett hitelesítéshez:

from databricks.sdk import AccountClient

a = AccountClient()

# ...

A közvetlen konfigurációhoz használja a következőt, és cserélje le a retrieve helyőrzőket a saját implementációjára, hogy lekérje az értékeket a konzolról vagy más konfigurációs tárból, például az Azure KeyVaultból. Ebben az esetben az Azure Databricks-fiók konzoljának URL-címe a következő https://accounts.azuredatabricks.net:

from databricks.sdk import AccountClient

a = AccountClient(

host = retrieve_account_console_url(),

account_id = retrieve_account_id(),

client_id = retrieve_client_id(),

client_secret = retrieve_client_secret()

)

# ...

Munkaterületszintű műveletekhez, különösen az alapértelmezett hitelesítéshez:

from databricks.sdk import WorkspaceClient

w = WorkspaceClient()

# ...

Közvetlen konfiguráció esetén cserélje le a retrieve helyőrzőket a saját implementációjára, hogy lekérje az értékeket a konzolról vagy más konfigurációs tárból, például az Azure KeyVaultból. Ebben az esetben a gazdagép az Azure Databricks munkaterületenkénti URL-címe, például https://adb-1234567890123456.7.azuredatabricks.net:

from databricks.sdk import WorkspaceClient

w = WorkspaceClient(

host = retrieve_workspace_url(),

client_id = retrieve_client_id(),

client_secret = retrieve_client_secret()

)

# ...

A Pythont használó és a Databricks-ügyfél egységes hitelesítését implementáló Databricks-eszközökkel és SDK-kkal való hitelesítésről a következő témakörben talál további információt:

- A Databricks Connect-ügyfél beállítása Pythonhoz

- A Pythonhoz készült Databricks SDK hitelesítése az Azure Databricks-fiókkal vagy -munkaterülettel

Feljegyzés

A Visual Studio Code Databricks-bővítménye Pythont használ, de még nem implementált OAuth M2M-hitelesítést.

Java

Munkaterületszintű műveletek esetén az alapértelmezett hitelesítéshez:

import com.databricks.sdk.WorkspaceClient;

// ...

WorkspaceClient w = new WorkspaceClient();

// ...

Közvetlen konfiguráció esetén (a retrieve helyőrzőket cserélje le a saját implementációjára, hogy lekérje az értékeket a konzolról vagy más konfigurációs tárból, például az Azure KeyVaultból). Ebben az esetben a gazdagép az Azure Databricks munkaterületenkénti URL-címe, például https://adb-1234567890123456.7.azuredatabricks.net:

import com.databricks.sdk.WorkspaceClient;

import com.databricks.sdk.core.DatabricksConfig;

// ...

DatabricksConfig cfg = new DatabricksConfig()

.setHost(retrieveWorkspaceUrl())

.setClientId(retrieveClientId())

.setClientSecret(retrieveClientSecret());

WorkspaceClient w = new WorkspaceClient(cfg);

// ...

A Java-t használó és a Databricks-ügyfél egységes hitelesítését implementáló Databricks-eszközökkel és SDK-kkal való hitelesítésről a következő témakörben talál további információt:

- A Databricks Connect-ügyfél beállítása a Scalához (a Scalához készült Databricks Connect-ügyfél a mellékelt Java Databricks SDK-t használja hitelesítéshez)

- A Java Databricks SDK hitelesítése az Azure Databricks-fiókkal vagy -munkaterülettel

Go

Fiókszintű műveletek esetén az alapértelmezett hitelesítéshez:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

w := databricks.Must(databricks.NewWorkspaceClient())

// ...

Közvetlen konfiguráció esetén (a retrieve helyőrzőket cserélje le a saját implementációjára, hogy lekérje az értékeket a konzolról vagy más konfigurációs tárból, például az Azure KeyVaultból). Ebben az esetben az Azure Databricks-fiók konzoljának URL-címe a következő https://accounts.azuredatabricks.net:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

w := databricks.Must(databricks.NewWorkspaceClient(&databricks.Config{

Host: retrieveAccountConsoleUrl(),

AccountId: retrieveAccountId(),

ClientId: retrieveClientId(),

ClientSecret: retrieveClientSecret(),

}))

// ...

Munkaterületszintű műveletek esetén az alapértelmezett hitelesítéshez:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

a := databricks.Must(databricks.NewAccountClient())

// ...

Közvetlen konfiguráció esetén (a retrieve helyőrzőket cserélje le a saját implementációjára, hogy lekérje az értékeket a konzolról vagy más konfigurációs tárból, például az Azure KeyVaultból). Ebben az esetben a gazdagép az Azure Databricks munkaterületenkénti URL-címe, például https://adb-1234567890123456.7.azuredatabricks.net:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

a := databricks.Must(databricks.NewAccountClient(&databricks.Config{

Host: retrieveWorkspaceUrl(),

ClientId: retrieveClientId(),

ClientSecret: retrieveClientSecret(),

}))

// ...

A Go-t használó Databricks-eszközökkel és SDK-kkal való hitelesítésről és a Databricks-ügyfél egységes hitelesítésének implementálásáról további információt a Databricks SDK for Go hitelesítése az Azure Databricks-fiókkal vagy -munkaterülettel című témakörben talál.

Hozzáférési jogkivonatok manuális létrehozása és használata OAuth M2M-hitelesítéshez

A Databricks-ügyfél egységes hitelesítési szabványát megvalósító Azure Databricks-eszközök és SDK-k automatikusan létrehoznak, frissítenek és használnak Azure Databricks OAuth hozzáférési jogkivonatokat az Ön nevében az OAuth M2M-hitelesítéshez szükséges módon.

Ha manuálisan kell létrehoznia, frissítenie vagy használnia az Azure Databricks OAuth hozzáférési jogkivonatokat az OAuth M2M-hitelesítéshez, kövesse az ebben a szakaszban található utasításokat.

1. lépés: Szolgáltatásnév és OAuth-titkos kód létrehozása

Ha még nem rendelkezik Azure Databricks által felügyelt szolgáltatásnévvel vagy Microsoft Entra ID által felügyelt szolgáltatásnévvel és annak megfelelő Azure Databricks OAuth-titkos kódjával, hozza létre őket a cikk elején található 1–5. lépés végrehajtásával.

2. lépés: Hozzáférési jogkivonat manuális létrehozása

Az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID által felügyelt szolgáltatásnév ügyfélazonosítójával és az Azure Databricks OAuth titkos kódjával azure Databricks OAuth hozzáférési jogkivonatot kérhet a fiókszintű REST API-k és a munkaterületszintű REST API-k hitelesítéséhez. A jogkivonat egy órán belül lejár. A lejárat után új Azure Databricks OAuth hozzáférési jogkivonatot kell igényelnie. Az OAuth hozzáférési jogkivonat hatóköre attól függ, hogy milyen szinten hozza létre a jogkivonatot. Jogkivonatot a fiók vagy a munkaterület szintjén hozhat létre az alábbiak szerint:

- Ha fiókszintű és munkaterületszintű REST API-kat szeretne meghívni azon fiókokon és munkaterületeken, amelyekhez az Azure Databricks felügyelt szolgáltatásnév vagy a Microsoft Entra ID felügyelt szolgáltatásnév hozzáféréssel rendelkezik, manuálisan hozzon létre egy hozzáférési jogkivonatot a fiók szintjén.

- Ha csak egy olyan munkaterületen szeretné meghívni a REST API-kat, amelyhez az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID felügyelt szolgáltatásnév rendelkezik hozzáféréssel, manuálisan létrehozhat egy hozzáférési jogkivonatot a munkaterület szintjén csak az adott munkaterülethez.

Fiókszintű hozzáférési jogkivonat manuális létrehozása

A fiókszintről létrehozott Azure Databricks OAuth hozzáférési jogkivonat a fiók Databricks REST API-jaihoz használható, és bármely munkaterületen az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID felügyelt szolgáltatásnév lett hozzárendelve.

Fiókadminisztrátorként jelentkezzen be a fiókkonzolra.

Kattintson a felhasználónév melletti lefelé mutató nyílra a jobb felső sarokban.

Másolja ki a fiókazonosítót.

A jogkivonat végpontJÁNAK URL-címét úgy hozhatja létre, hogy az alábbi URL-címet lecseréli

<my-account-id>a másolt fiókazonosítóra.https://accounts.azuredatabricks.net/oidc/accounts/<my-account-id>/v1/tokenHasználjon például

curlegy Azure Databricks OAuth hozzáférési jogkivonatot a jogkivonatvégpont URL-címével, az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID által felügyelt szolgáltatásnév ügyfél-azonosítójával (más néven alkalmazásazonosítóval), valamint az Azure Databricks által felügyelt szolgáltatásnévhez vagy a Microsoft Entra ID által felügyelt szolgáltatásnévhez létrehozott Azure Databricks OAuth-titkos kóddal. Aall-apishatókör egy Azure Databricks OAuth hozzáférési jogkivonatot kér, amely az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID által felügyelt szolgáltatásnév által biztosított összes Databricks REST API eléréséhez használható.- Cserélje le

<token-endpoint-URL>felülről a jogkivonatvégpont URL-címét. - Cserélje le

<client-id>az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID által felügyelt szolgáltatásnév ügyfél-azonosítójára, amely más néven alkalmazásazonosító. - Cserélje le

<client-secret>az Azure Databricks által felügyelt szolgáltatásnévhez vagy a Microsoft Entra ID felügyelt szolgáltatásnévhez létrehozott Azure Databricks OAuth-titkos kódra.

export CLIENT_ID=<client-id> export CLIENT_SECRET=<client-secret> curl --request POST \ --url <token-endpoint-URL> \ --user "$CLIENT_ID:$CLIENT_SECRET" \ --data 'grant_type=client_credentials&scope=all-apis'Ez a következőhöz hasonló választ hoz létre:

{ "access_token": "eyJraWQiOiJkYTA4ZTVjZ…", "scope": "all-apis", "token_type": "Bearer", "expires_in": 3600 }Másolja ki a

access_tokenválaszból.Az Azure Databricks OAuth hozzáférési jogkivonata egy órán belül lejár. A lejárat után manuálisan kell létrehoznia egy új Azure Databricks OAuth hozzáférési jogkivonatot.

- Cserélje le

Ugorjon tovább a 3. lépésre : A Databricks REST API meghívása.

Munkaterületszintű hozzáférési jogkivonat manuális létrehozása

A munkaterületszintről létrehozott Azure Databricks OAuth hozzáférési jogkivonatok csak akkor férhetnek hozzá a munkaterület REST API-jaihoz, ha az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID felügyelt szolgáltatásnév fiókadminisztrátor, vagy más munkaterületek tagja.

Hozza létre a jogkivonat végpontJÁNAK URL-címét az Azure Databricks-üzemelő példány munkaterületi URL-címére cserélve

https://<databricks-instance>:https://<databricks-instance>/oidc/v1/tokenHasználjon például

curlegy Azure Databricks OAuth-hozzáférési jogkivonatot a jogkivonatvégpont URL-címével, az Azure Databricks által felügyelt szolgáltatásnév ügyfél-azonosítójával (más néven az alkalmazásazonosítóval) vagy a Microsoft Entra ID által felügyelt szolgáltatásnévvel, valamint az Azure Databricks által felügyelt szolgáltatásnévhez vagy a Microsoft Entra ID által felügyelt szolgáltatásnévhez létrehozott Azure Databricks OAuth-titkos kóddal. Aall-apishatókör egy Azure Databricks OAuth hozzáférési jogkivonatot kér, amely az Összes Databricks REST API eléréséhez használható, amelyhez az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID felügyelt szolgáltatásnév hozzáférést kapott azon a munkaterületen belül, ahonnan a jogkivonatot kéri.Cserélje le

<token-endpoint-URL>felülről a jogkivonatvégpont URL-címét.Cserélje le

<client-id>az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID által felügyelt szolgáltatásnév ügyfél-azonosítójára, amely más néven alkalmazásazonosító.Cserélje le

<client-secret>az Azure Databricks által felügyelt szolgáltatásnévhez vagy a Microsoft Entra ID felügyelt szolgáltatásnévhez létrehozott Azure Databricks OAuth-titkos kódra.export CLIENT_ID=<client-id> export CLIENT_SECRET=<client-secret> curl --request POST \ --url <token-endpoint-URL> \ --user "$CLIENT_ID:$CLIENT_SECRET" \ --data 'grant_type=client_credentials&scope=all-apis'Ez a következőhöz hasonló választ hoz létre:

{ "access_token": "eyJraWQiOiJkYTA4ZTVjZ…", "scope": "all-apis", "token_type": "Bearer", "expires_in": 3600 }Másolja ki a

access_tokenválaszból.

3. lépés: Databricks REST API meghívása

Mostantól egy Azure Databricks OAuth hozzáférési jogkivonatot is használhat az Azure Databricks fiókszintű REST API-k és munkaterületszintű REST API-k hitelesítéséhez. Az Azure Databricks által felügyelt szolgáltatásnévnek vagy a Microsoft Entra ID felügyelt szolgáltatásnévnek fiókadminisztrátornak kell lennie a fiókszintű REST API-k meghívásához.

A jogkivonatot hitelesítéssel Bearer is felveheti a fejlécbe. Ezt a megközelítést használhatja bármely olyan ügyféllel, amelyet curl létrehoz.

Példa fiókszintű REST API-kérésre

Ez a példa hitelesítéssel Bearer lekéri a fiókhoz társított összes munkaterület listáját.

- Cserélje le

<oauth-access-token>az Azure Databricks OAuth hozzáférési jogkivonatára az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID felügyelt szolgáltatásnév esetében. - Cserélje le

<account-id>a fiókazonosítót.

export OAUTH_TOKEN=<oauth-access-token>

curl --request GET --header "Authorization: Bearer $OAUTH_TOKEN" \

'https://accounts.azuredatabricks.net/api/2.0/accounts/<account-id>/workspaces'

Példa munkaterületszintű REST API-kérésre

Ez a példa hitelesítés használatával Bearer listáz minden elérhető fürtöt a megadott munkaterületen.

Cserélje le

<oauth-access-token>az Azure Databricks OAuth hozzáférési jogkivonatára az Azure Databricks által felügyelt szolgáltatásnév vagy a Microsoft Entra ID felügyelt szolgáltatásnév esetében.Cserélje le

<workspace-URL>az alap-munkaterület URL-címét, amely az űrlaphozadb-1111111111111111.1.azuredatabricks.nethasonló.export OAUTH_TOKEN=<oauth-access-token> curl --request GET --header "Authorization: Bearer $OAUTH_TOKEN" \ 'https://<workspace-URL>/api/2.0/clusters/list'

További erőforrások

- Szolgáltatási elvek

- A Databricks-identitásmodell áttekintése

- További információ a hitelesítésről és a hozzáférés-vezérlésről