Databricks Git-mappák (Adattárak) beállítása

Megtudhatja, hogyan állíthatja be a Databricks Git-mappákat (korábbi nevén Repos) a verziókövetéshez. Miután beállította a Git-mappákat a Databricksben, a Databricks felhasználói felületén elvégezheti a gyakori Git-műveleteket, például a klónozást, a kivételt, a véglegesítést, a leküldést, a lekérést és az ágkezelést. A Databricks notebookjaival és fájljaival végzett fejlesztés során a módosításokra vonatkozó eltérések is megjelennek.

Felhasználói beállítások konfigurálása

A Databricks Git-mappák egy személyes hozzáférési jogkivonatot (PAT) vagy azzal egyenértékű hitelesítő adatot használnak a Git-szolgáltatóval végzett hitelesítéshez olyan műveletek végrehajtásához, mint a klónozás, leküldés, lekérés stb. A Git-mappák használatához először hozzá kell adnia a Git PAT- és Git-szolgáltatói felhasználónevet a Databrickshez. Lásd: Git-hitelesítő adatok konfigurálása & távoli adattár csatlakoztatása az Azure Databrickshez.

A nyilvános távoli adattárakat Git-hitelesítő adatok (személyes hozzáférési jogkivonat és felhasználónév) nélkül klónozhatja. Nyilvános távoli adattár módosításához, illetve magánjellegű távoli adattár klónozásához vagy módosításához rendelkeznie kell egy Git-szolgáltatói felhasználónévvel és PAT-tal, amely írási (vagy nagyobb) engedélyekkel rendelkezik a távoli adattárhoz.

A Git-mappák alapértelmezés szerint engedélyezve vannak. A Git-mappák támogatásának engedélyezésével vagy letiltásával kapcsolatos további részletekért lásd a Databricks Git mappa funkció engedélyezését vagy letiltását ismertető cikket.

Git-hitelesítő adatok hozzáadása vagy szerkesztése a Databricksben

Fontos

A Databricks Git-mappák felhasználónként csak egy Git-hitelesítő adatot támogatnak munkaterületenként.

Kattintson a képernyő jobb felső sarkában lévő fióknév melletti lefelé mutató nyílra, majd válassza a Beállítások lehetőséget.

Válassza a Kapcsolódó számlák lapot.

Ha először adja hozzá a hitelesítő adatokat, kövesse a képernyőn megjelenő utasításokat.

Ha korábban megadott hitelesítő adatokat, kattintson a Konfiguráció szerkesztése> elemre, és lépjen a következő lépésre.

A Git szolgáltató legördülő listában válassza ki a szolgáltató nevét.

Adja meg Git-felhasználónevét vagy e-mail-címét.

A Jogkivonat mezőben adjon hozzá egy személyes hozzáférési jogkivonatot (PAT) vagy más hitelesítő adatokat a Git-szolgáltatótól. További információ: Git-hitelesítő adatok konfigurálása & távoli adattár csatlakoztatása az Azure Databrickshez

Fontos

A Databricks azt javasolja, hogy állítson be lejárati dátumot az összes személyes hozzáférési jogkivonathoz.

Az Azure DevOps esetében, ha nem ad meg jogkivonatot vagy alkalmazásjelszót, a Git-integráció alapértelmezés szerint a Microsoft Entra ID-tokent használja. Ha egy Azure DevOps személyes hozzáférési jogkivonatot ad meg, a Git-integráció ezt használja helyette. Lásd: Csatlakozás egy Azure DevOps-adattárhoz jogkivonat használatával.

Feljegyzés

Az Azure-jelszó frissítése után újra hitelesíthet az Azure Databricks szolgáltatással, ha azonnal szüksége van az új hitelesítésre. Ha nem végez újrahitelesítést, előfordulhat, hogy az Azure DevOps-kapcsolat legfeljebb 24 órán keresztül érvényesíthető.

Ha szervezete saml SSO-t engedélyez a GitHubon, engedélyezze a személyes hozzáférési jogkivonatát az egyszeri bejelentkezéshez.

Adja meg a felhasználónevét a Git-szolgáltató felhasználónév mezőjében.

Kattintson a Mentés gombra.

A Databricks Repos API használatával git PAT-jogkivonatot és felhasználónevet is menthet az Azure Databricksbe.

Ha nem tudja klónozni az adattárat, és az Azure DevOpst Microsoft Entra ID-hitelesítéssel használja, tekintse meg a Microsoft Entra ID feltételes hozzáférési szabályzatával (CAP) kapcsolatos problémát.

Hálózati kapcsolat a Databricks Git-mappák és a Git-szolgáltató között

A Git-mappák működéséhez hálózati kapcsolat szükséges a Git-szolgáltatóhoz. Általában ez az interneten keresztül működik, és a dobozon kívül működik. Előfordulhat azonban, hogy további korlátozásokat állított be a Git-szolgáltatóra a hozzáférés szabályozásához. Előfordulhat például, hogy rendelkezik egy IP-engedélyezési listával, vagy saját helyszíni Git-kiszolgálót üzemeltethet olyan szolgáltatásokkal, mint a GitHub Enterprise (GHE), a Bitbucket Server (BBS) vagy a Saját felügyeletű Gitlab. A hálózat üzemeltetésétől és konfigurációjától függően előfordulhat, hogy a Git-kiszolgáló nem érhető el az interneten keresztül.

Feljegyzés

- Ha a Git-kiszolgáló internethez érhető el, de rendelkezik IP-engedélyezési listával (például GitHub engedélyezési listákkal), hozzá kell adnia az Azure Databricks vezérlősík NAT-ip-címeit a Git-kiszolgáló IP-engedélyezési listájához. Tekintse meg az Azure Databricks-régiókat a vezérlősík NAT IP-címeinek régiónkénti listájához. Használja annak a régiónak az IP-címét, amelyben az Azure Databricks-munkaterület található.

- Ha magánhálózaton üzemeltet egy Git-kiszolgálót, olvassa el a Databricks Git-mappák (Adattárak) privát Git-kapcsolatának beállítása című cikket, vagy forduljon az Azure Databricks-fiók csapatához a hozzáférési utasítások előkészítéséhez.

Biztonsági funkciók a Git-mappákban

A Databricks Git-mappák számos biztonsági funkcióval rendelkeznek. A következő szakaszok végigvezetik a beállításon és a használaton:

- Titkosított Git-hitelesítő adatok használata

- Engedélyezési lista

- Munkaterület hozzáférés-vezérlése

- Naplózás naplózása

- Titkos kódok észlelése

Saját kulcs használata: Git-hitelesítő adatok titkosítása

Az Azure Key Vault használatával titkosíthat egy Git személyes hozzáférési jogkivonatot (PAT) vagy más Git-hitelesítő adatokat. A titkosítási szolgáltatásból származó kulcsokat ügyfél által felügyelt kulcsnak (CMK) nevezzük, vagy saját kulcsot (BYOK) használunk.

További információ: Ügyfél által felügyelt kulcsok a titkosításhoz.

A használat korlátozása url-címekre egy engedélyezési listában

Ha Microsoft Entra-azonosítót használ az Azure DevOps-hitelesítéshez, az alapértelmezett engedélyezési lista a Git URL-címeit a következőre korlátozza:

- dev.azure.com

- visualstudio.com

Egyéni CNAMES- vagy Git URL-aliasokkal rendelkező AAD esetén a munkaterület rendszergazdája konfigurálhat egyéni engedélyezési listát az alábbi lépésekben látható módon. Ha egyéni engedélyezési listát használ, a munkaterület rendszergazdája fel kell vennie ezeket az URL-címeket, ha használni szeretné őket: dev.azure.com és visualstudio.com.

A munkaterület rendszergazdája korlátozhatja, hogy mely távoli adattárakból klónozhatnak és véglegesíthetik a > leküldést. Ez segít megelőzni a kód kiszivárgását; A felhasználók például nem tudnak kódot leküldni egy tetszőleges adattárba, ha bekapcsolta az engedélyezési lista korlátozásait. Azt is megakadályozhatja, hogy a felhasználók licenc nélküli kódot használjanak, ha a klónozási műveletet az engedélyezett adattárak listájára korlátozza.

Engedélyezési lista beállítása:

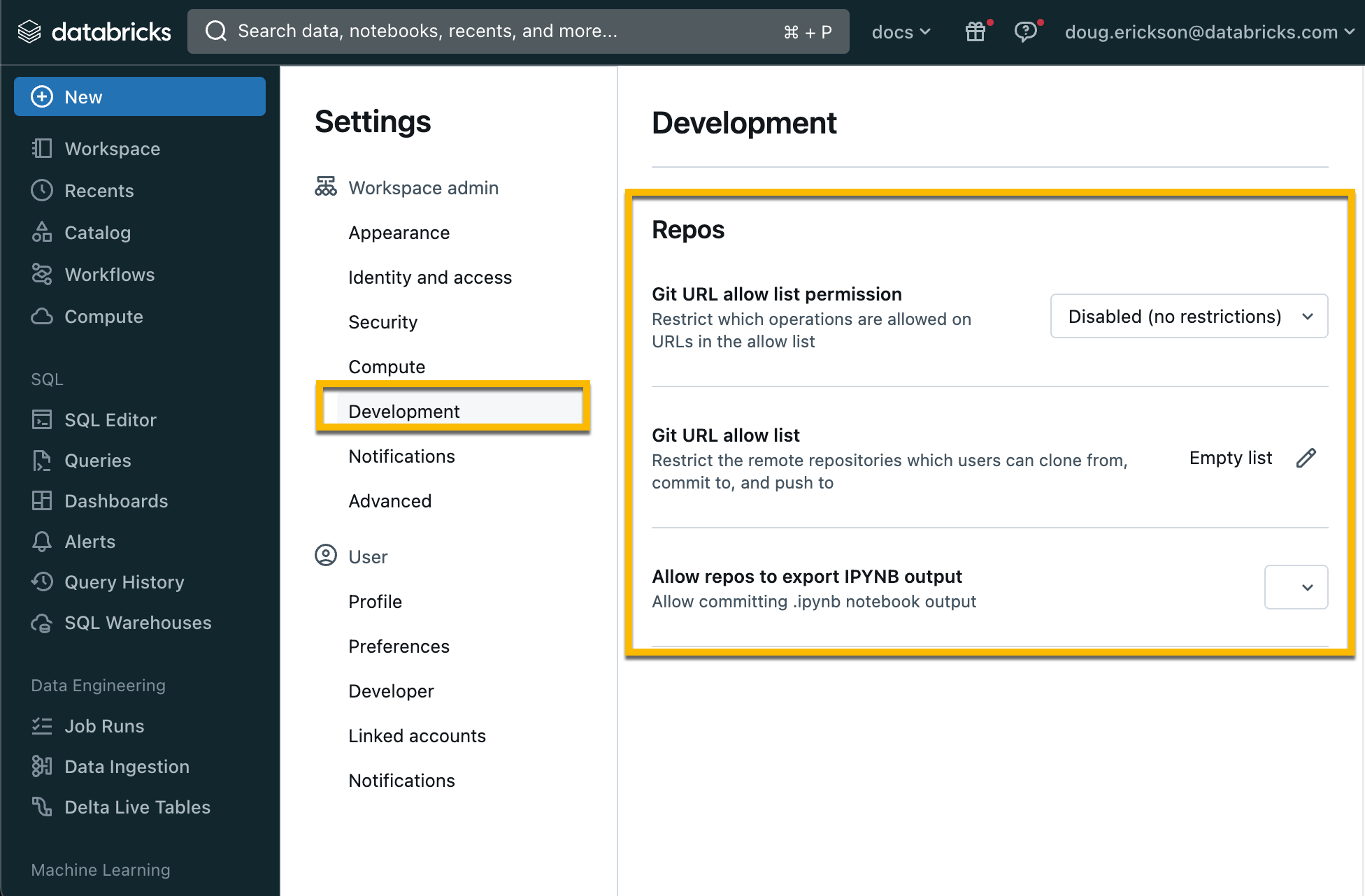

Lépjen a beállítások lapra.

Kattintson a Munkaterület rendszergazda lapjára (alapértelmezés szerint meg van nyitva).

A Fejlesztés szakaszban válasszon egy lehetőséget a Git URL-cím engedélyezési listára vonatkozó engedélyéből:

- Letiltva (nincs korlátozás): Nincs ellenőrzés az engedélyezési listán.

- A klónozás, a véglegesítés és a leküldés korlátozása engedélyezett Git-adattárakba: A klónozási, véglegesítési és leküldési műveletek csak az engedélyezési listában lévő adattár URL-címeinek esetében engedélyezettek.

- Csak a Véglegesítés és leküldés korlátozása engedélyezett Git-adattárakba: A véglegesítési és leküldéses műveletek csak az engedélyezési listában lévő adattár URL-címeinek esetében engedélyezettek. A klónozási és lekérési műveletek nincsenek korlátozva.

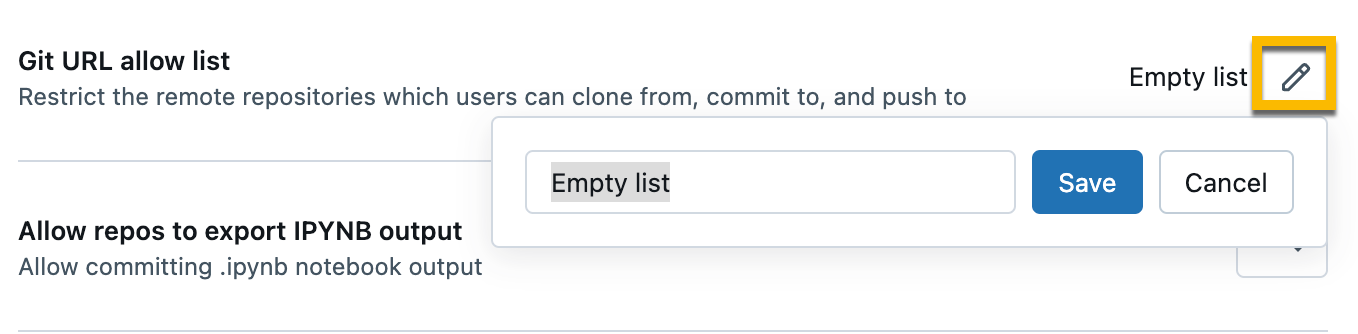

Kattintson a Git URL-engedélyezési lista melletti Szerkesztés gombra: Üres lista, és adja meg az URL-előtagok vesszővel tagolt listáját.

Kattintson a Mentés gombra.

Feljegyzés

- A mentett lista felülírja a mentett URL-előtagok meglévő készletét.

- A módosítások érvénybe lépése akár 15 percet is igénybe vehet.

Hozzáférés engedélyezése az összes adattárhoz

Meglévő engedélyezési lista letiltása és az összes adattárhoz való hozzáférés engedélyezése:

- Lépjen a beállítások lapra.

- Kattintson a Munkaterület rendszergazda lapjára.

- A Fejlesztés szakaszban, a Git URL-címének engedélyezési listaengedélye alatt válassza a Letiltás (korlátozások nélkül) lehetőséget.

Tárterület hozzáférésének szabályozása a munkaterületen

Feljegyzés

A hozzáférés-vezérlés csak a Prémium csomagban érhető el.

Engedélyek beállítása egy adattárhoz a hozzáférés szabályozásához. Az adattár engedélyei az adattár összes tartalmára vonatkoznak. A fájlokhoz öt engedélyszint rendelhető: NINCS ENGEDÉLY, OLVASHATÓ, FUTTATHATÓ, SZERKESZTHETŐ ÉS KEZELHETŐ.

A Git-mappaengedélyekkel kapcsolatos további információkért tekintse meg a Git mappa ACL-jeit.

(Nem kötelező) Proxy beállítása vállalati Git-kiszolgálókhoz

Ha a vállalat helyszíni vállalati Git-szolgáltatást használ, például a GitHub Enterprise-t vagy az Azure DevOps Servert, a Databricks Git Server-proxyval csatlakoztathatja a Databricks-munkaterületeket az általa kiszolgált adattárakhoz.

Naplózás naplózása

Ha a naplózás engedélyezve van, a rendszer naplózza az auditeseményeket, amikor egy Git-mappával kommunikál. A rendszer például naplózza az auditeseményt a Git-mappa létrehozásakor, frissítésekor vagy törlésekor, a munkaterülethez társított összes Git-mappa listázásakor, valamint a Git-mappa és a távoli Git-adattár közötti módosítások szinkronizálásakor.

Titkos kódok észlelése

A Git-mappák az előtaggal AKIA kezdődő hozzáférésikulcs-azonosítók kódját keresik, és a véglegesítés előtt figyelmeztetik a felhasználót.

Adattár konfigurációs fájljának használata

Az egyes jegyzetfüzetek beállításait manuálisan létrehozott fájlban .databricks/commit_outputs is hozzáadhatja az adattárhoz.

Adja meg a gitignore-mintákhoz hasonló mintákat használó kimeneteket tartalmazó jegyzetfüzetet.

Adattár konfigurációs fájljának mintái

A fájl pozitív és negatív fájlútvonalakat tartalmaz. A fájl elérési útvonalának mintái közé tartoznak például a jegyzetfüzetfájl-bővítmények .ipynb.

- A pozitív minták lehetővé teszik a kimenetek felvételét az egyező jegyzetfüzetekhez.

- A negatív minták letiltják az egyező jegyzetfüzetek kimenetbe való felvételét.

A minták kiértékelése az összes jegyzetfüzet esetében történik. A rendszer figyelmen kívül hagyja az .ipynb érvénytelen elérési utakat vagy a jegyzetfüzetekre nem feloldó elérési utakat.

A jegyzetfüzet elérési útjának folder/innerfolder/notebook.ipynbkimeneteit a következő mintákkal lehet felvenni:

**/*

folder/**

folder/innerfolder/note*

Ha ki szeretné zárni a jegyzetfüzet kimeneteit, ellenőrizze, hogy a pozitív minták egyike sem egyezik-e meg, vagy adjon-e hozzá negatív mintát a konfigurációs fájl megfelelő helyén. A negatív (kizárási) minták a következővel !kezdődnek:

!folder/innerfolder/*.ipynb

!folder/**/*.ipynb

!**/notebook.ipynb

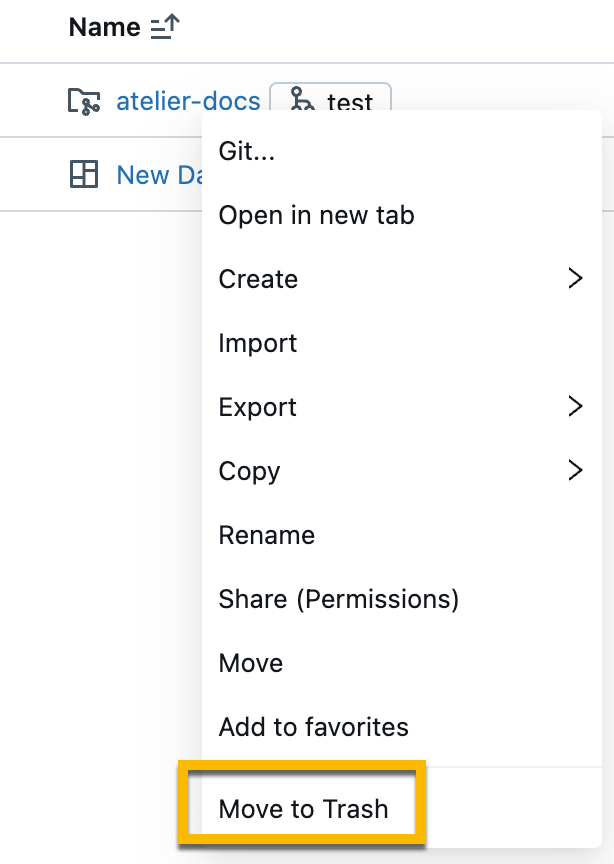

Git-mappa áthelyezése a kukába (törlés)

Git-mappa törlése a munkaterületről:

Kattintson a jobb gombbal a Git mappára, majd válassza az Áthelyezés a kukába lehetőséget.

A párbeszédpanelen írja be a törölni kívánt Git-mappa nevét. Ezután kattintson a Megerősítés gombra, és lépjen a kukába.