A Microsoft Defender for Containers összetevőinek konfigurálása

A Microsoft Defender for Containers a tárolók biztonságossá tételének felhőalapú natív megoldása. Segít megvédeni a fürtöket, függetlenül attól, hogy a következőkben futnak:

Azure Kubernetes Service (AKS): A Microsoft felügyelt szolgáltatása tárolóalapú alkalmazások fejlesztésére, üzembe helyezésére és kezelésére.

Amazon Elastic Kubernetes Service (EKS) egy csatlakoztatott Amazon Web Services -fiókban: Az Amazon felügyelt szolgáltatása a Kubernetes AWS-en való futtatásához anélkül, hogy saját Kubernetes vezérlősíkot vagy csomópontokat kellene telepítenie, üzemeltetnie és karbantartania.

Google Kubernetes Engine (GKE) egy csatlakoztatott Google Cloud Platform (GCP) projektben: A Google felügyelt környezete alkalmazások üzembe helyezésére, kezelésére és skálázására GCP-infrastruktúra használatával.

Egyéb Kubernetes-disztribúciók (az Azure Arc-kompatibilis Kubernetes használatával): A Cloud Native Computing Foundation (CNCF) minősített Kubernetes-fürtök, amelyek helyszíni vagy infrastrukturális szolgáltatásként (IaaS) üzemelnek. További információ: Tárolók támogatási mátrixa Felhőhöz készült Defender.

Az alábbi cikkekből megtudhatja, hogyan csatlakozhat a tárolókhoz, és hogyan védheti meg a tárolókat:

- Az Azure-tárolók védelme a Defender for Containers használatával

- A helyszíni Kubernetes-fürtök védelme a Defender for Containers használatával

- Amazon Web Services- (AWS-) tárolók védelme a Defender for Containers használatával

- A Google Cloud Platform (GCP) tárolóinak védelme a Defender for Containers használatával

További információt az alábbi videók megtekintésével is megtudhat a Felhőhöz készült Defender a helyszíni videósorozatban:

- Microsoft Defender tárolókhoz többfelhős környezetben

- Tárolók védelme a GCP-ben a Defender for Containers használatával

Feljegyzés

A Defender for Containers támogatása az Azure Arc-kompatibilis Kubernetes-fürtökhöz előzetes verziójú funkció. Az előzetes verziójú funkció önkiszolgáló, opt-in alapon érhető el.

Az előzetes verziókat a rendelkezésre álló módon és módon biztosítjuk. Ki vannak zárva a szolgáltatásiszint-szerződésekből és a korlátozott jótállásból.

A támogatott operációs rendszerekről, a funkciók rendelkezésre állásáról, a kimenő proxyról és egyebekről a Tárolók támogatási mátrixa Felhőhöz készült Defender című témakörben olvashat bővebben.

Hálózati követelmények

Ellenőrizze, hogy a következő végpontok kimenő hozzáférésre vannak-e konfigurálva, hogy a Defender-érzékelő kapcsolódni tud a Felhőhöz készült Microsoft Defender biztonsági adatok és események küldéséhez.

A Defender-érzékelőnek csatlakoznia kell a konfigurált Azure Monitor Log Analytics-munkaterülethez. Alapértelmezés szerint az AKS-fürtök korlátlan kimenő internetkapcsolattal rendelkeznek. Ha a fürtből érkező eseményforgalomhoz Azure Monitor Private Link Scope (AMPLS) szükséges, a következőt kell tennie:

- Definiálja a fürtöt a Container Insights és egy Log Analytics-munkaterület használatával.

- Konfigurálja az AMPLS-t lekérdezés-hozzáférési móddal, a betöltési hozzáférési módot pedig Megnyitásra.

- Adja meg a fürt Log Analytics-munkaterületét erőforrásként az AMPLS-ben.

- Hozzon létre egy virtuális hálózati privát végpontot az AMPLS-ben a fürt virtuális hálózata és a Log Analytics-erőforrás között. A virtuális hálózati privát végpont integrálható egy privát DNS-zónával.

Útmutatásért tekintse meg az Azure Monitor privát kapcsolati hatókörének létrehozását.

Hálózati követelmények

Ellenőrizze, hogy a nyilvános felhőbeli üzemelő példányok következő végpontjai a kimenő hozzáféréshez vannak-e konfigurálva. Ha kimenő hozzáférésre konfigurálja őket, biztosíthatja, hogy a Defender-érzékelő csatlakozzon Felhőhöz készült Microsoft Defender biztonsági adatok és események küldéséhez.

| Azure-tartomány | Azure Government-tartomány | 21Vianet-tartomány által üzemeltetett Azure | Kikötő |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

Emellett ellenőriznie kell az Azure Arc-kompatibilis Kubernetes hálózati követelményeit is.

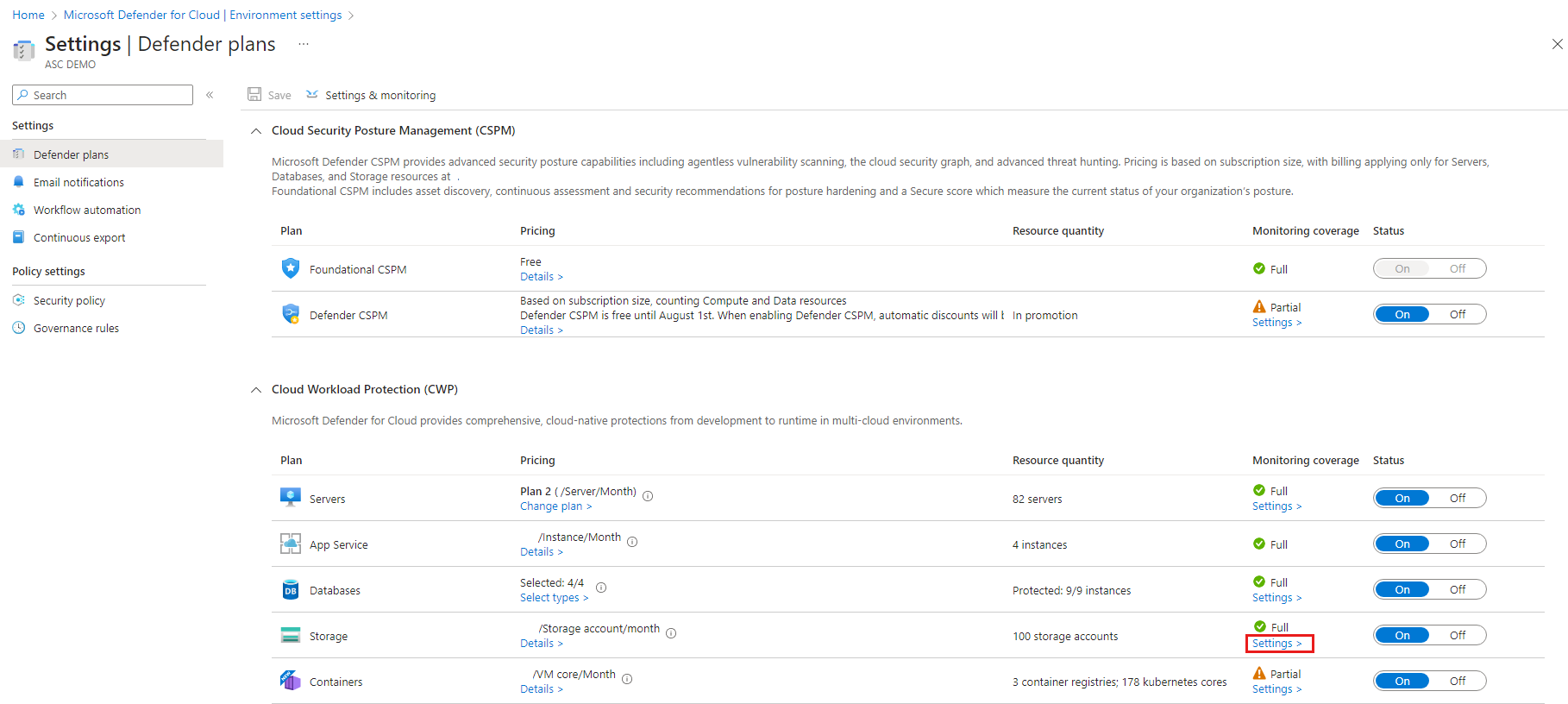

A csomag engedélyezése

A Felhőhöz készült Defender válassza a Beállítások lehetőséget, majd válassza ki a megfelelő előfizetést.

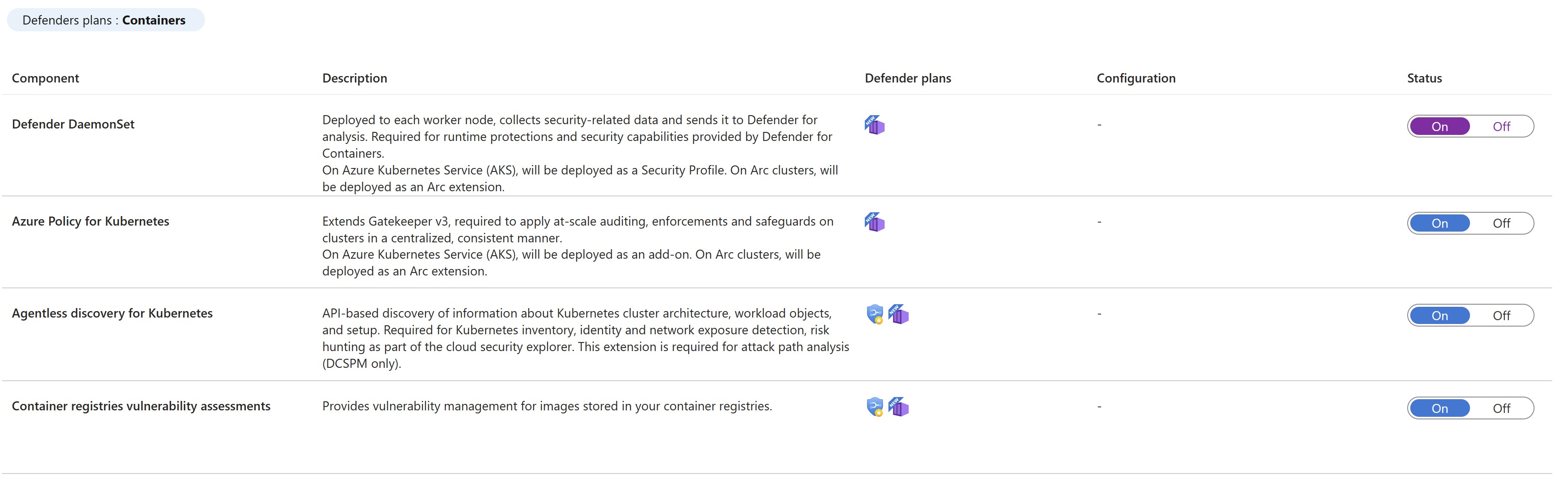

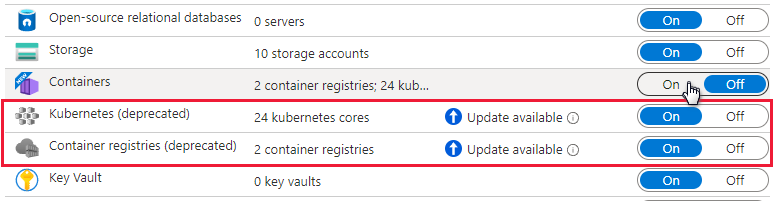

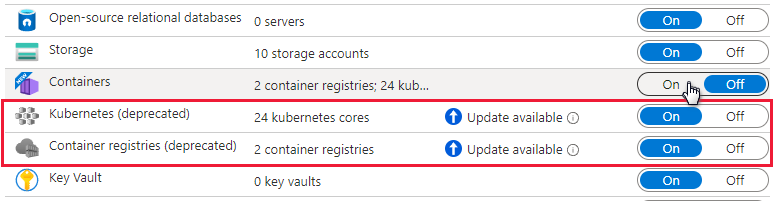

A Defender-csomagok lapon válassza a Tárolók>beállításai lehetőséget.

Tipp.

Ha az előfizetésben már engedélyezve van a Kubernetes Defender vagy a Tárolóregisztrációs adatbázisokhoz készült Defender, megjelenik egy frissítési értesítés. Ellenkező esetben az egyetlen lehetőség a Tárolók.

Kapcsolja be a megfelelő összetevőt.

Feljegyzés

- A Defender for Containers azon ügyfelei, akik 2023 augusztusa előtt csatlakoztak, és nem kapcsolták be a Kubernetes ügynök nélküli felderítését a Defender felhőbeli biztonsági helyzetkezelésének (CSPM) részeként, amikor engedélyezték, manuálisan engedélyezniük kell a Kubernetes-bővítmény ügynök nélküli felderítését a Defender for Containers csomagon belül.

- Ha kikapcsolja a Defender for Containers szolgáltatást, az összetevők ki vannak kapcsolva. Nincs több tárolóban üzembe helyezve, de nem távolítja el őket olyan tárolókból, ahol már telepítve vannak.

Engedélyezési módszer képességenként

Ha az Azure Portalon keresztül engedélyezi a csomagot, a Microsoft Defender for Containers alapértelmezés szerint úgy van konfigurálva, hogy automatikusan engedélyezze az összes képességet, és telepítse az összes szükséges összetevőt a csomag által kínált védelem biztosításához. Ez a konfiguráció egy alapértelmezett munkaterület hozzárendelését is magában foglalja.

Ha nem szeretné engedélyezni a csomagok összes funkcióját, manuálisan kiválaszthatja, hogy mely képességeket szeretné engedélyezni a Tárolók csomag konfigurációjának szerkesztésével. Ezután a Beállítások > monitorozás lapon válassza ki az engedélyezni kívánt képességeket. Ezt a konfigurációt a Defender csomagok lapján is módosíthatja a csomag kezdeti konfigurálása után.

Az egyes képességek engedélyezési módszerével kapcsolatos részletes információkért tekintse meg a támogatási mátrixot.

Szerepkörök és engedélyek

További információ a Defender for Containers bővítmények kiépítésének szerepköreiről.

Egyéni munkaterület hozzárendelése a Defender-érzékelőhöz

Egyéni munkaterületet az Azure Policy használatával rendelhet hozzá.

A Defender-érzékelő vagy az Azure Policy Agent manuális üzembe helyezése automatikus üzembe helyezés nélkül, javaslatok használatával

Az érzékelőtelepítést igénylő képességek egy vagy több Kubernetes-fürtön is üzembe helyezhetők. Használja a megfelelő javaslatot:

| Érzékelő | Ajánlás |

|---|---|

| Defender-érzékelő a Kuberneteshez | Az Azure Kubernetes Service-fürtöknek engedélyezniük kell a Defender-profilt |

| Defender-érzékelő az Azure Arc-kompatibilis Kuberneteshez | Az Azure Arc-kompatibilis Kubernetes-fürtöken telepítve kell lennie a Defender-bővítménynek |

| Azure Policy-ügynök a Kuberneteshez | Az Azure Kubernetes Service-fürtöknek telepítve kell lenniük a Kubernetes Azure Policy bővítményével |

| Azure Policy-ügynök az Azure Arc-kompatibilis Kuberneteshez | Az Azure Arc-kompatibilis Kubernetes-fürtöken telepítve kell lennie az Azure Policy-bővítménynek |

A Defender-érzékelő üzembe helyezése adott fürtökön:

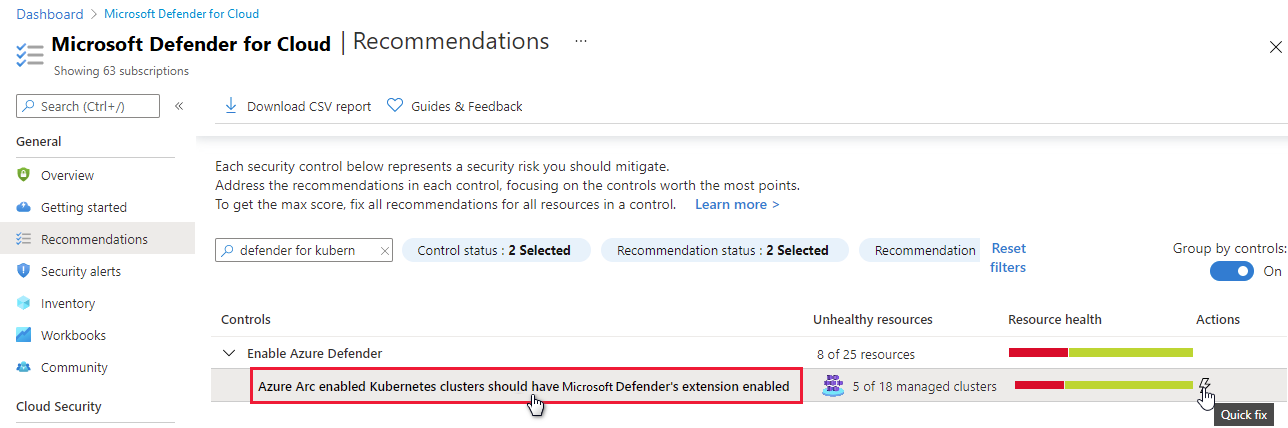

A Felhőhöz készült Microsoft Defender Javaslatok lapon nyissa meg a Fokozott biztonság szabályozásának engedélyezése vagy az előző javaslatok egyikének megkeresését. (Az előző hivatkozások használatával közvetlenül is megnyithatja a javaslatot.)

Az összes, érzékelő nélküli fürtöt a Nem kifogástalan állapot lap megnyitásával tekintheti meg.

Jelölje ki azokat a fürtöket, ahol telepíteni szeretné az érzékelőt, majd válassza a Javítás lehetőséget.

Válassza az X-erőforrások javítása lehetőséget.

A Defender-érzékelő üzembe helyezése: Minden lehetőség

Az Azure Portal, a REST API vagy egy Azure Resource Manager-sablon használatával engedélyezheti a Defender for Containers-csomagot, és üzembe helyezheti az összes releváns összetevőt. A részletes lépésekért válassza a megfelelő lapot.

A Defender-érzékelő üzembe helyezése után a rendszer automatikusan hozzárendel egy alapértelmezett munkaterületet. Az alapértelmezett munkaterület helyett egyéni munkaterületet rendelhet hozzá az Azure Policy használatával.

Feljegyzés

A Defender-érzékelő minden csomóponton üzembe van helyezve, hogy biztosítsa a futásidejű védelmet, és eBPF-technológiával gyűjtsön jeleket ezekről a csomópontokról.

A Javítás gomb használata a Felhőhöz készült Defender javaslatból

Az Azure Portal lapjaival engedélyezheti a Felhőhöz készült Defender-tervet, és beállíthatja az összes szükséges összetevő automatikus kiépítését a Kubernetes-fürtök nagy léptékű védelméhez. A folyamat gördülékeny.

Egy dedikált Felhőhöz készült Defender javaslat a következőt nyújtja:

- Annak láthatósága, hogy mely fürtöken van üzembe helyezve a Defender-érzékelő.

- A Javítás gomb, amellyel az érzékelőt olyan fürtökre helyezheti üzembe, amelyek nem rendelkeznek vele.

Az érzékelő üzembe helyezése:

A Felhőhöz készült Microsoft Defender Javaslatok lapon nyissa meg a Fokozott biztonságú biztonsági vezérlő engedélyezése lehetőséget.

A szűrővel megkeresheti az Azure Kubernetes Service-fürtökre vonatkozó javaslatot, ha engedélyezve van a Defender-profil.

Tipp.

Figyelje meg a Javítás ikont a Műveletek oszlopban.

Jelölje ki a fürtöket az kifogástalan és nem kifogástalan erőforrások (az érzékelővel és anélkül rendelkező fürtök) részleteinek megtekintéséhez.

A nem megfelelő erőforrások listájában jelöljön ki egy fürtöt. Ezután a Szervizelés lehetőséget választva nyissa meg a panelt a szervizelési megerősítéssel.

Válassza az X-erőforrások javítása lehetőséget.

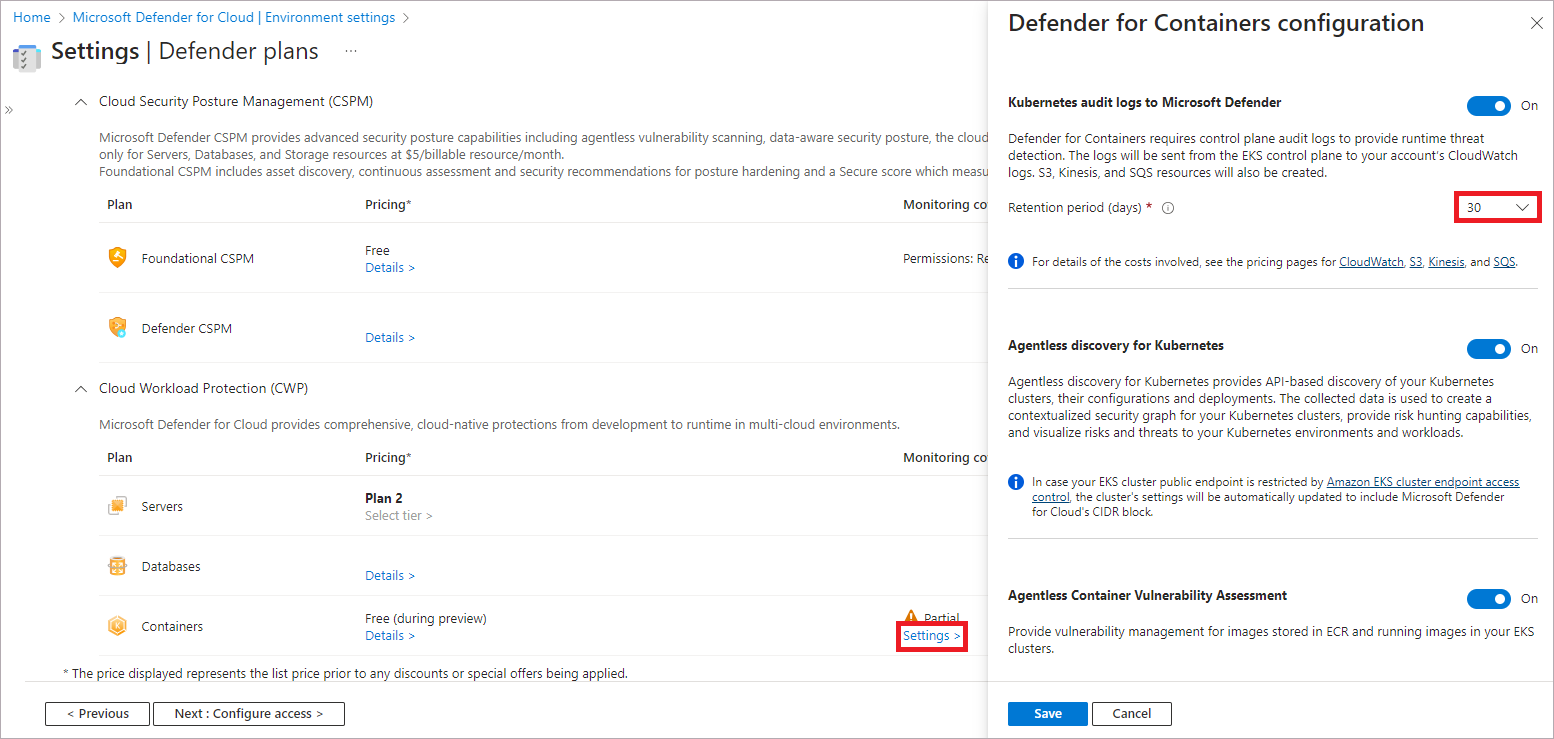

A csomag engedélyezése

A Felhőhöz készült Defender válassza a Beállítások lehetőséget, majd válassza ki a megfelelő előfizetést.

A Defender-csomagok lapon válassza a Tárolók>beállításai lehetőséget.

Tipp.

Ha az előfizetésben már engedélyezve van a Kubernetes Defender vagy a Tárolóregisztrációs adatbázisokhoz készült Defender, megjelenik egy frissítési értesítés. Ellenkező esetben az egyetlen lehetőség a Tárolók.

Kapcsolja be a megfelelő összetevőt.

Feljegyzés

Ha kikapcsolja a Defender for Containers szolgáltatást, az összetevők ki vannak kapcsolva. Nincs több tárolóban üzembe helyezve, de nem távolítja el őket olyan tárolókból, ahol már telepítve vannak.

Ha az Azure Portalon keresztül engedélyezi a csomagot, a Microsoft Defender for Containers alapértelmezés szerint úgy van konfigurálva, hogy automatikusan telepítse a szükséges összetevőket a csomag által kínált védelem biztosításához. Ez a konfiguráció egy alapértelmezett munkaterület hozzárendelését is magában foglalja.

Ha le szeretné tiltani az összetevők automatikus telepítését az előkészítési folyamat során, válassza a Tárolók csomag konfigurációjának szerkesztése lehetőséget. Megjelennek a speciális beállítások, és letilthatja az egyes összetevők automatikus telepítését.

Ezt a konfigurációt a Defender csomagok lapján is módosíthatja.

Feljegyzés

Ha a portálon keresztüli engedélyezés után bármikor letiltja a csomagot, manuálisan kell eltávolítania a fürtökön üzembe helyezett Defender for Containers-összetevőket.

Egyéni munkaterületet az Azure Policy használatával rendelhet hozzá.

Ha bármely összetevő automatikus telepítését letiltja, a megfelelő javaslattal egyszerűen üzembe helyezheti az összetevőt egy vagy több fürtön:

- Azure Policy-bővítmény a Kuberneteshez: Az Azure Kubernetes Service-fürtöknek telepítve kell lenniük a Kubernetes Azure Policy bővítményével

- Azure Kubernetes Service-profil: Az Azure Kubernetes Service-fürtöknek engedélyezniük kell a Defender-profilt

- Defender-bővítmény az Azure Arc-kompatibilis Kuberneteshez: Az Azure Arc-kompatibilis Kubernetes-fürtöken telepítve kell lennie a Defender-bővítménynek

- Azure Policy-bővítmény az Azure Arc-kompatibilis Kuberneteshez: Az Azure Arc-kompatibilis Kubernetes-fürtöken telepítve kell lennie az Azure Policy-bővítménynek

További információ a Defender for Containers bővítmények kiépítésének szerepköreiről.

Előfeltételek

Az érzékelő üzembe helyezése előtt győződjön meg arról, hogy:

- Csatlakoztassa a Kubernetes-fürtöt az Azure Archoz.

- Az általános fürtbővítmények dokumentációjában felsorolt előfeltételek teljesítése.

A Defender-érzékelő üzembe helyezése

A Defender-érzékelőt többféle módszerrel is üzembe helyezheti. A részletes lépésekért válassza a megfelelő lapot.

A Javítás gomb használata a Felhőhöz készült Defender javaslatból

Egy dedikált Felhőhöz készült Defender javaslat a következőt nyújtja:

- Annak láthatósága, hogy mely fürtöken van üzembe helyezve a Defender-érzékelő.

- A Javítás gomb, amellyel az érzékelőt olyan fürtökre helyezheti üzembe, amelyek nem rendelkeznek vele.

Az érzékelő üzembe helyezése:

A Felhőhöz készült Microsoft Defender Javaslatok lapon nyissa meg a Fokozott biztonságú biztonsági vezérlő engedélyezése lehetőséget.

A szűrővel megkeresheti az Azure Arc-kompatibilis Kubernetes-fürtökre vonatkozó javaslatot, ha engedélyezve van a Microsoft Defender bővítménye.

Tipp.

Figyelje meg a Javítás ikont a Műveletek oszlopban.

Válassza ki az érzékelőt az kifogástalan és nem kifogástalan erőforrások (az érzékelővel és anélkül rendelkező fürtök) részleteinek megtekintéséhez.

A nem megfelelő erőforrások listájában jelöljön ki egy fürtöt. Ezután a Szervizelés lehetőséget választva nyissa meg a panelt a szervizelési beállításokkal.

Válassza ki a megfelelő Log Analytics-munkaterületet, majd válassza az X erőforrás szervizelése lehetőséget.

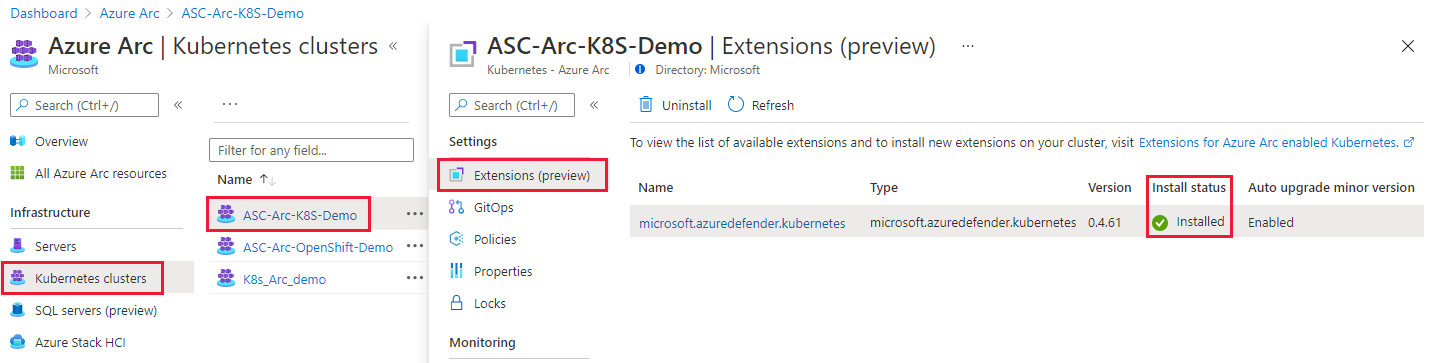

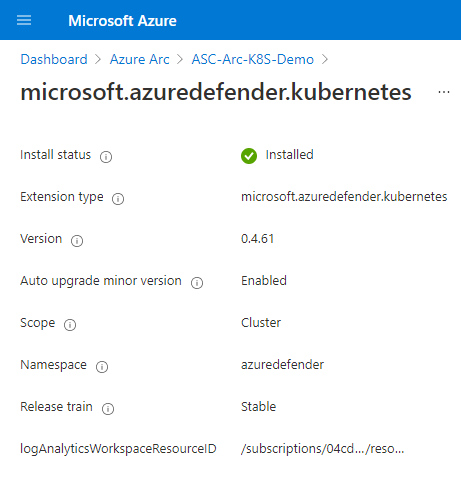

Az üzemelő példány ellenőrzése

Annak ellenőrzéséhez, hogy a fürtön telepítve van-e a Defender-érzékelő, kövesse az alábbi lapok egyikének lépéseit.

Az érzékelő állapotának ellenőrzéséhez használja Felhőhöz készült Defender javaslatait

A Felhőhöz készült Microsoft Defender Javaslatok lapon nyissa meg az Engedélyezés Felhőhöz készült Microsoft Defender biztonsági vezérlőt.

Válassza ki az Azure Arc-kompatibilis Kubernetes-fürtökre vonatkozó javaslatot, ha engedélyezve van a Microsoft Defender bővítménye.

Ellenőrizze, hogy az a fürt, amelyre telepítette az érzékelőt, kifogástalan állapotú-e.

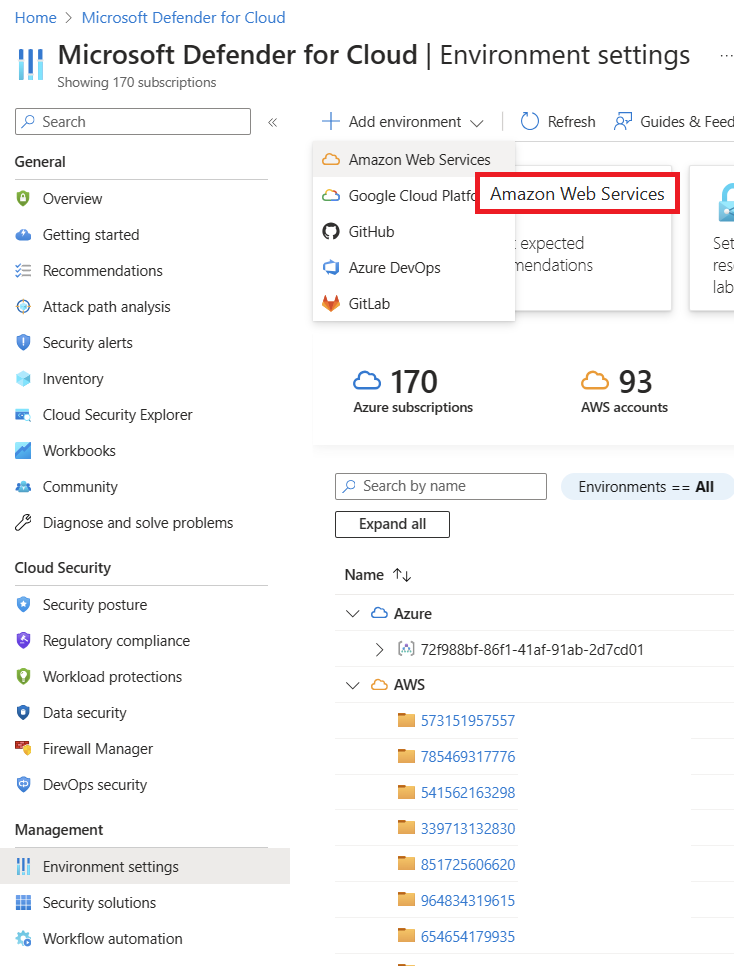

A csomag engedélyezése

Fontos

- Ha még nem csatlakoztatott AWS-fiókot, csatlakoztassa AWS-fiókját Felhőhöz készült Microsoft Defender, mielőtt megkezdené a következő lépéseket.

- Ha már engedélyezte a tervet az összekötőn, és módosítani szeretné az opcionális konfigurációkat, vagy új képességeket szeretne engedélyezni, lépjen közvetlenül a 4. lépésre.

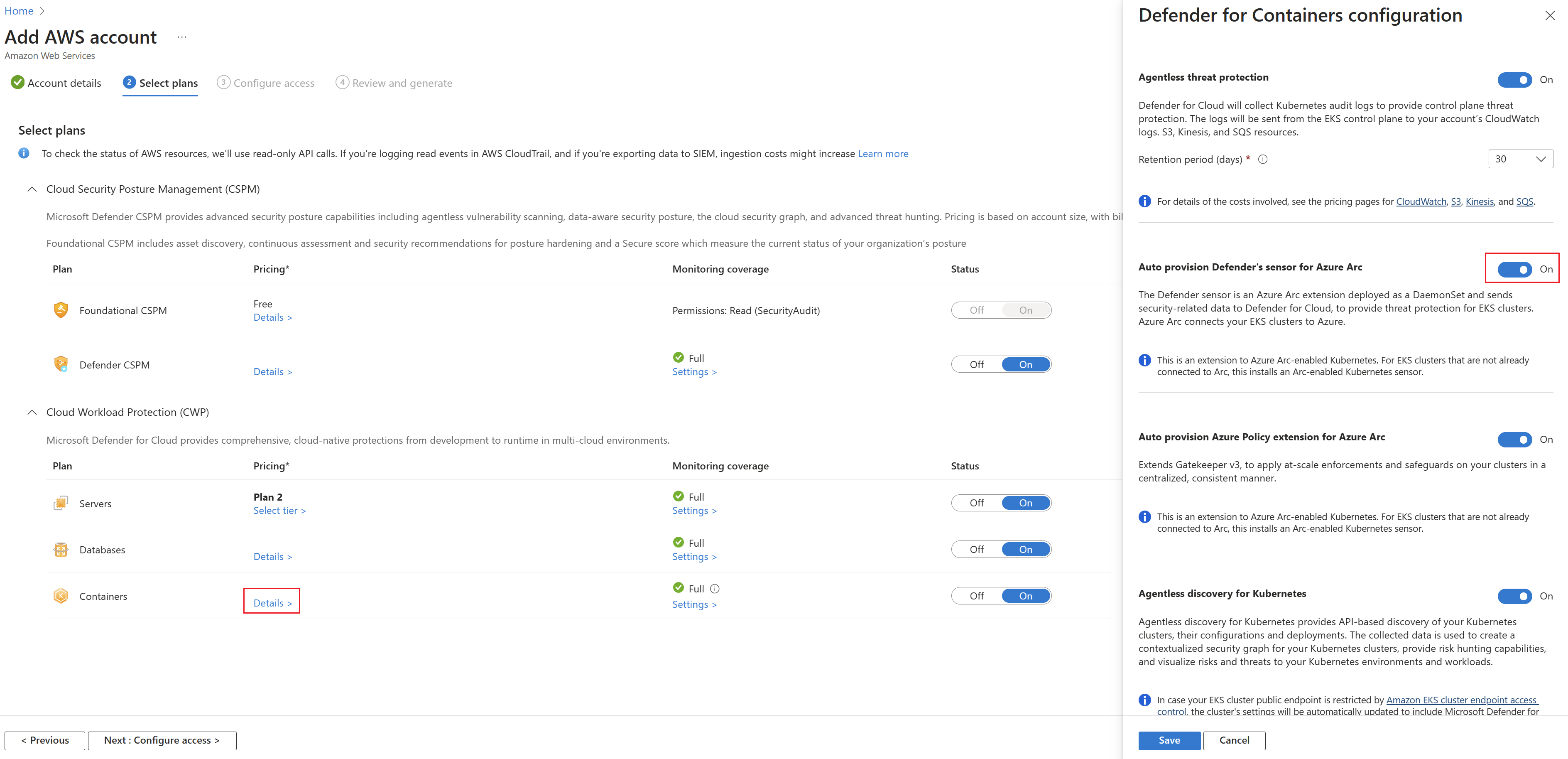

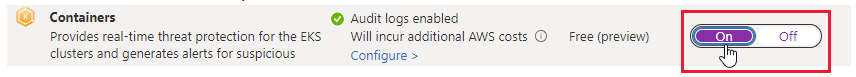

Az EKS-fürtök védelme érdekében engedélyezze a Defender for Containers csomagot a megfelelő fiókösszekötőn:

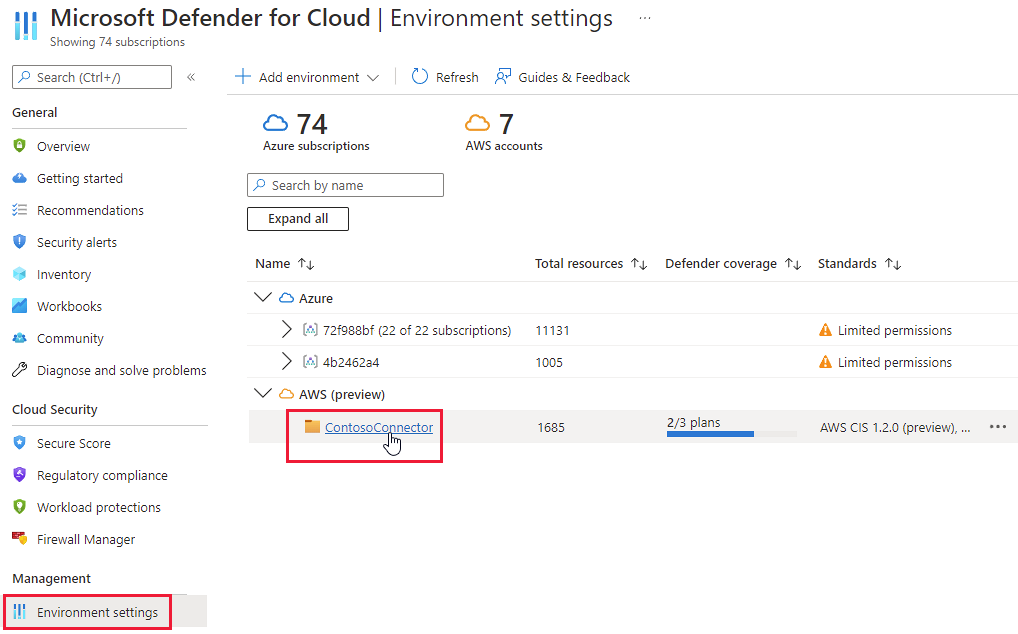

A Felhőhöz készült Defender nyissa meg a Környezeti beállításokat.

Válassza ki az AWS-összekötőt.

Ellenőrizze, hogy a Tárolók csomag kapcsolója be van-e kapcsolva.

A csomag opcionális konfigurációinak módosításához válassza a Beállítások lehetőséget.

A Defender for Containershez vezérlősík-naplózási naplókra van szükség a futtatókörnyezeti veszélyforrások elleni védelem biztosításához. Ha Kubernetes-naplókat szeretne küldeni a Microsoft Defendernek, állítsa be a funkció kapcsolóját Be értékre. Az auditnaplók megőrzési időtartamának módosításához adja meg a szükséges időkeretet.

A Kubernetes ügynök nélküli felderítése szolgáltatás API-alapú felderítést biztosít a Kubernetes-fürtökről. A funkció engedélyezéséhez állítsa be a kapcsolót Be értékre.

Az Ügynök nélküli tároló biztonságirés-felmérés funkció biztonságirés-kezelés biztosít az ECR-ben tárolt képekhez és az EKS-fürtök lemezképeinek futtatásához. A funkció engedélyezéséhez állítsa be a kapcsolót Be értékre.

Folytassa az összekötő varázsló fennmaradó lapjait.

Ha engedélyezi az Ügynök nélküli felderítés a Kuberneteshez funkciót, engedélyeznie kell a vezérlősík-engedélyeket a fürtön. Engedélyeket az alábbi módok egyikével adhat meg:

Futtassa ezt a Python-szkriptet. A szkript hozzáadja a Felhőhöz készült Defender szerepkört

MDCContainersAgentlessDiscoveryK8sRoleaws-auth ConfigMapa előkészíteni kívánt EKS-fürtökhöz.Adjon meg minden Amazon EKS-fürtönek

MDCContainersAgentlessDiscoveryK8sRoleszerepkört a fürttel való interakcióhoz. Jelentkezzen be az összes meglévő és újonnan létrehozott fürtbe az eksctl használatával, és futtassa a következő szkriptet:eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsTovábbi információ: Az IAM-felhasználók hozzáférésének biztosítása a Kuberneteshez EKS-hozzáférési bejegyzésekkel az Amazon EKS felhasználói útmutatójában.

Az Azure Arc-kompatibilis Kubernetes, a Defender-érzékelő és az Azure Policy for Kubernetes telepítése és futtatása az EKS-fürtökön történik. Van egy dedikált Felhőhöz készült Defender javaslat a bővítmények (és szükség esetén az Azure Arc) telepítéséhez: Az EKS-fürtöknek telepítve kell lenniük a Microsoft Defender Azure Arc-bővítményével.

A szükséges bővítmények telepítéséhez kövesse az alábbi lépéseket:

A Felhőhöz készült Defender Javaslatok lapon keresse meg és válassza ki az EKS-fürtökre telepített Microsoft Defender-bővítményt az Azure Archoz.

Jelöljön ki egy nem kifogástalan fürtöt.

Fontos

A fürtöket egyenként kell kijelölnie.

Ne jelölje ki a fürtöket a hivatkozott nevük alapján. A megfelelő sorban bárhol máshol jelöljön ki.

Válassza a Javítás opciót.

Felhőhöz készült Defender a választott nyelven hoz létre szkriptet: válassza a Bash (Linuxhoz) vagy PowerShellhez (Windowshoz).

Válassza a Letöltési szervizelési logika lehetőséget.

Futtassa a létrehozott szkriptet a fürtön.

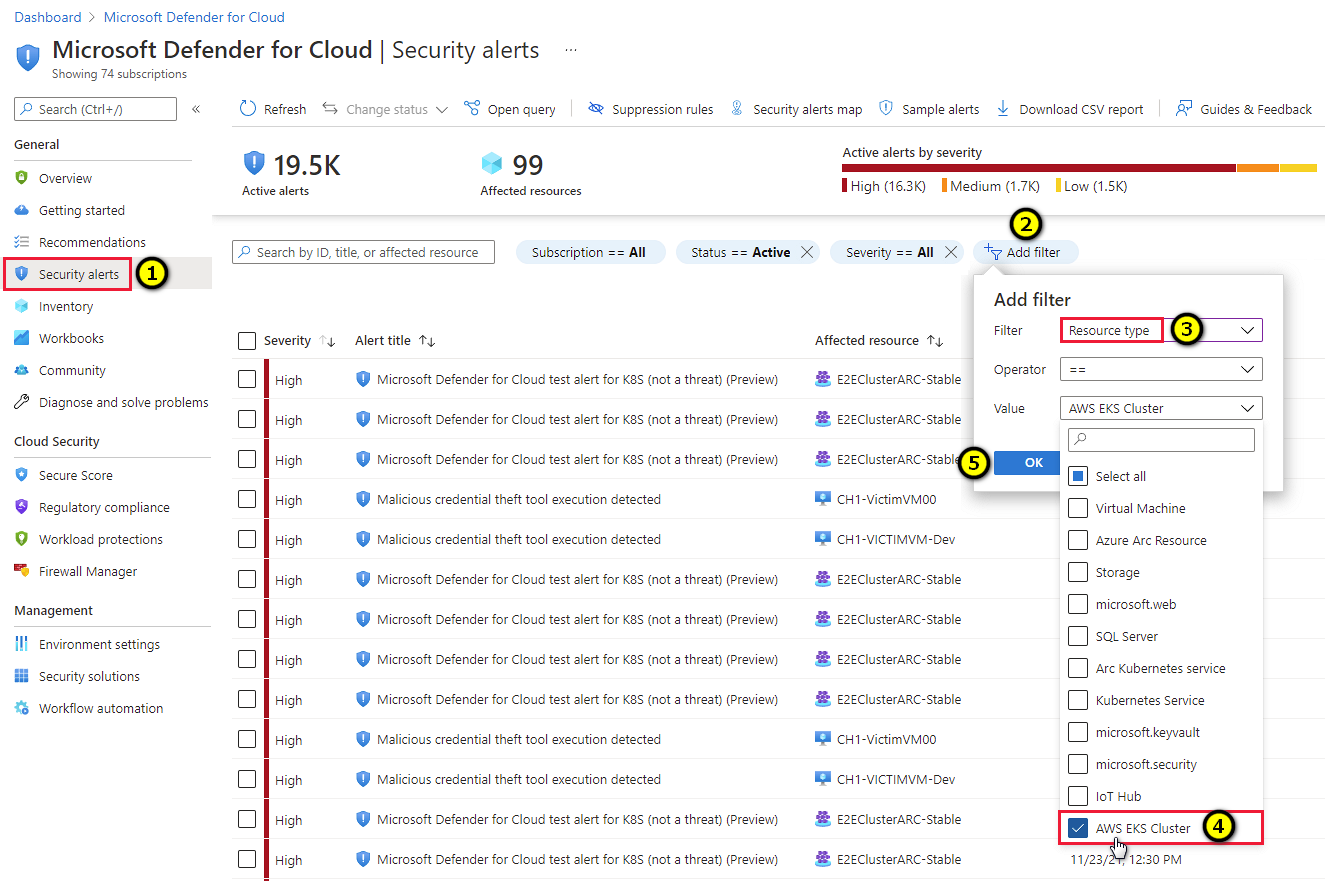

EKS-fürtökre vonatkozó javaslatok és riasztások megtekintése

Tipp.

A tárolóriasztások szimulálásához kövesse az ebben a blogbejegyzésben található utasításokat.

Az EKS-fürtökre vonatkozó riasztások és javaslatok megtekintéséhez használja a riasztások, javaslatok és leltároldalak szűrőit az AWS EKS-fürt erőforrástípus szerinti szűréséhez.

A Defender-érzékelő üzembe helyezése

A Defender-érzékelő üzembe helyezése az AWS-fürtökön:

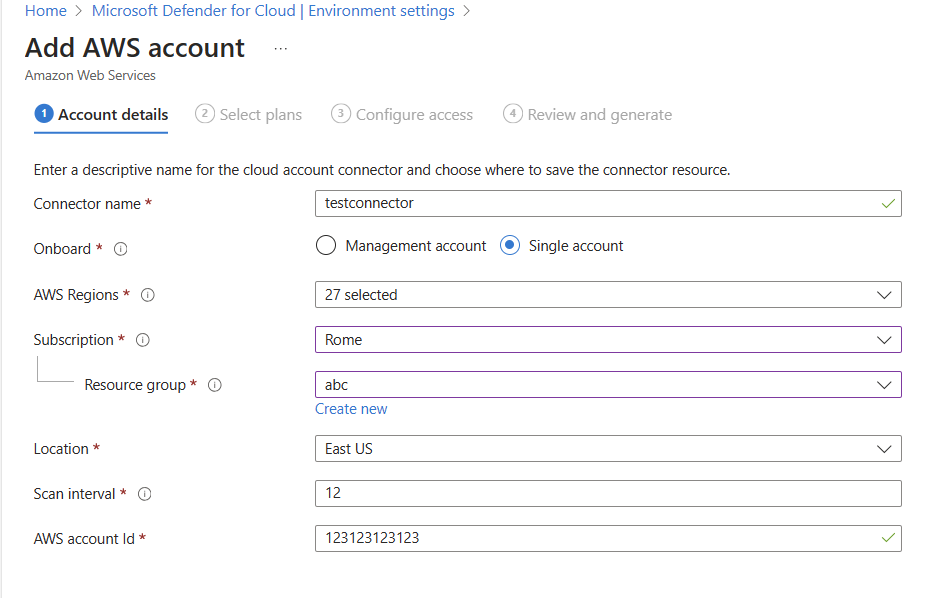

Nyissa meg a Felhőhöz készült Microsoft Defender> Környezet beállításainak>hozzáadása környezet>Amazon Web Services szolgáltatást.

Adja meg a fiók adatait.

Nyissa meg a Csomagok kiválasztása lehetőséget, nyissa meg a Tárolók csomagot, és győződjön meg arról, hogy az Azure Arc Defender érzékelőjének automatikus kiépítése Be értékre van állítva.

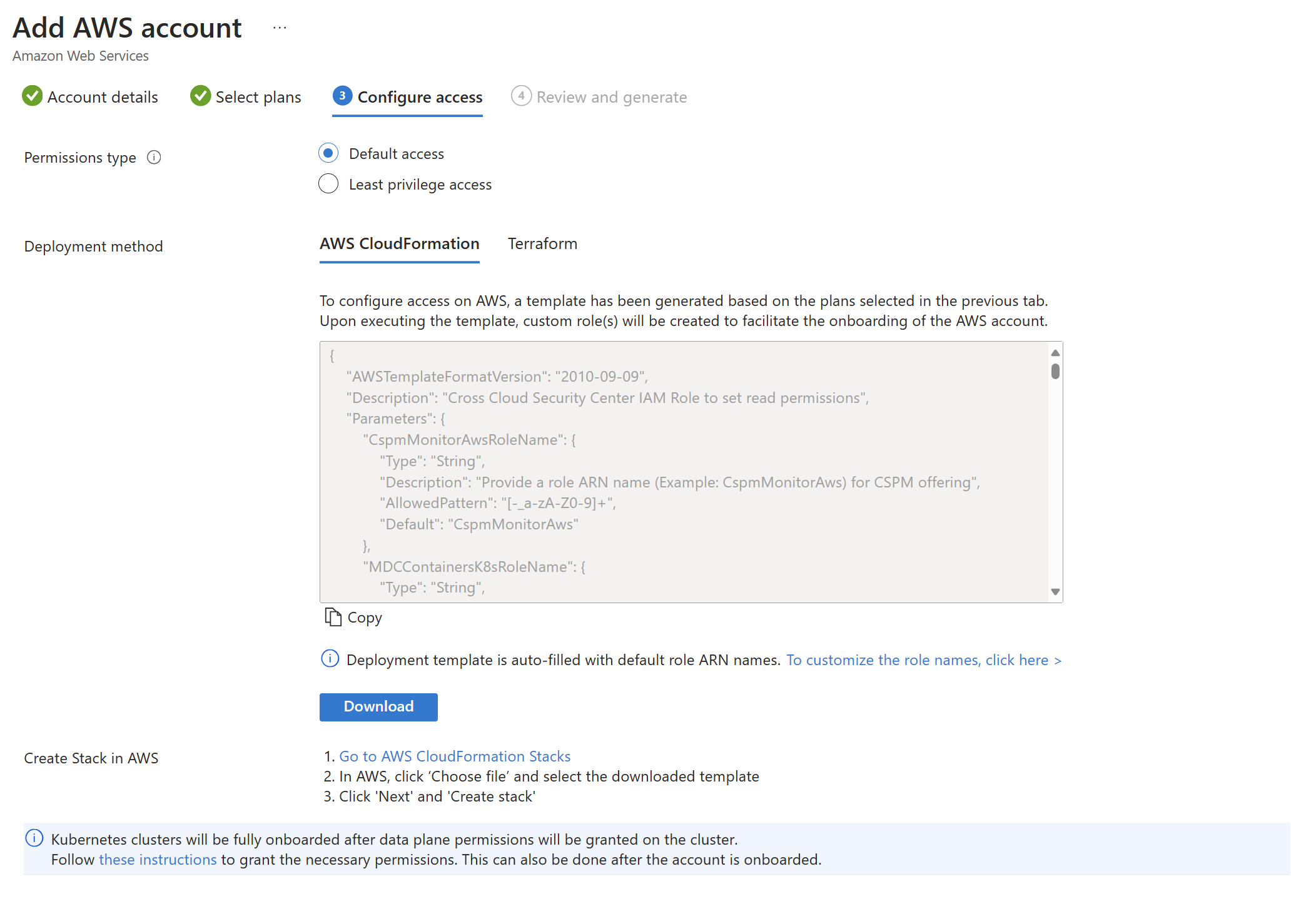

Nyissa meg a Hozzáférés konfigurálása elemet, és kövesse az ott leírt lépéseket.

A Cloud Formation-sablon sikeres üzembe helyezése után válassza a Létrehozás lehetőséget.

Feljegyzés

Egy adott AWS-fürtöt kizárhat az automatikus kiépítésből. Az érzékelő üzembe helyezéséhez alkalmazza az ms_defender_container_exclude_agents erőforrás címkéjét az értékkel true. Ügynök nélküli üzembe helyezés esetén alkalmazza az ms_defender_container_exclude_agentless erőforrás címkéjét az értékkel true.

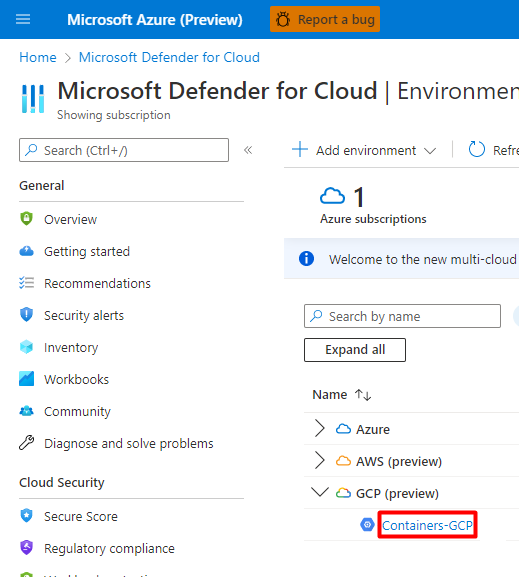

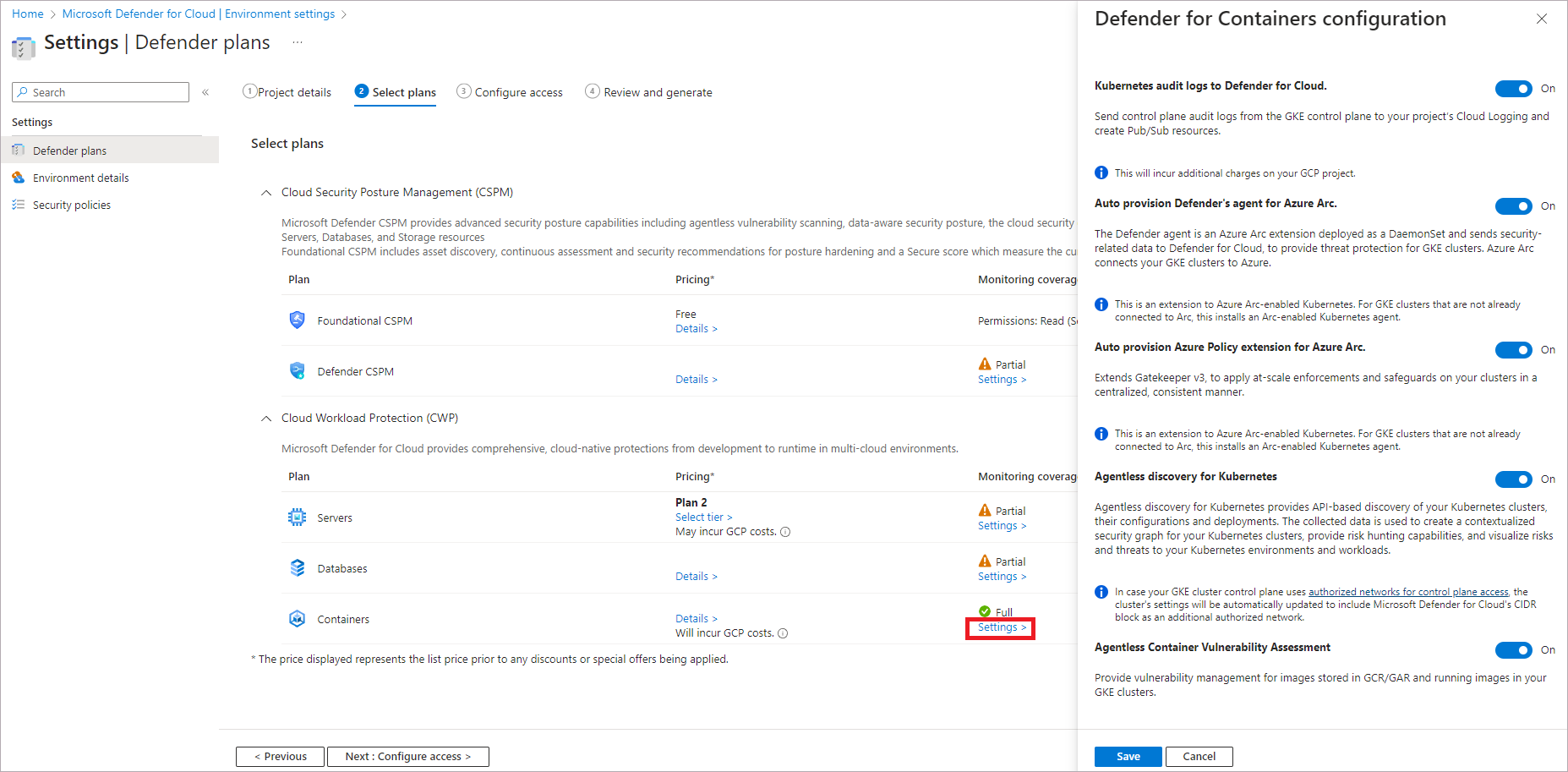

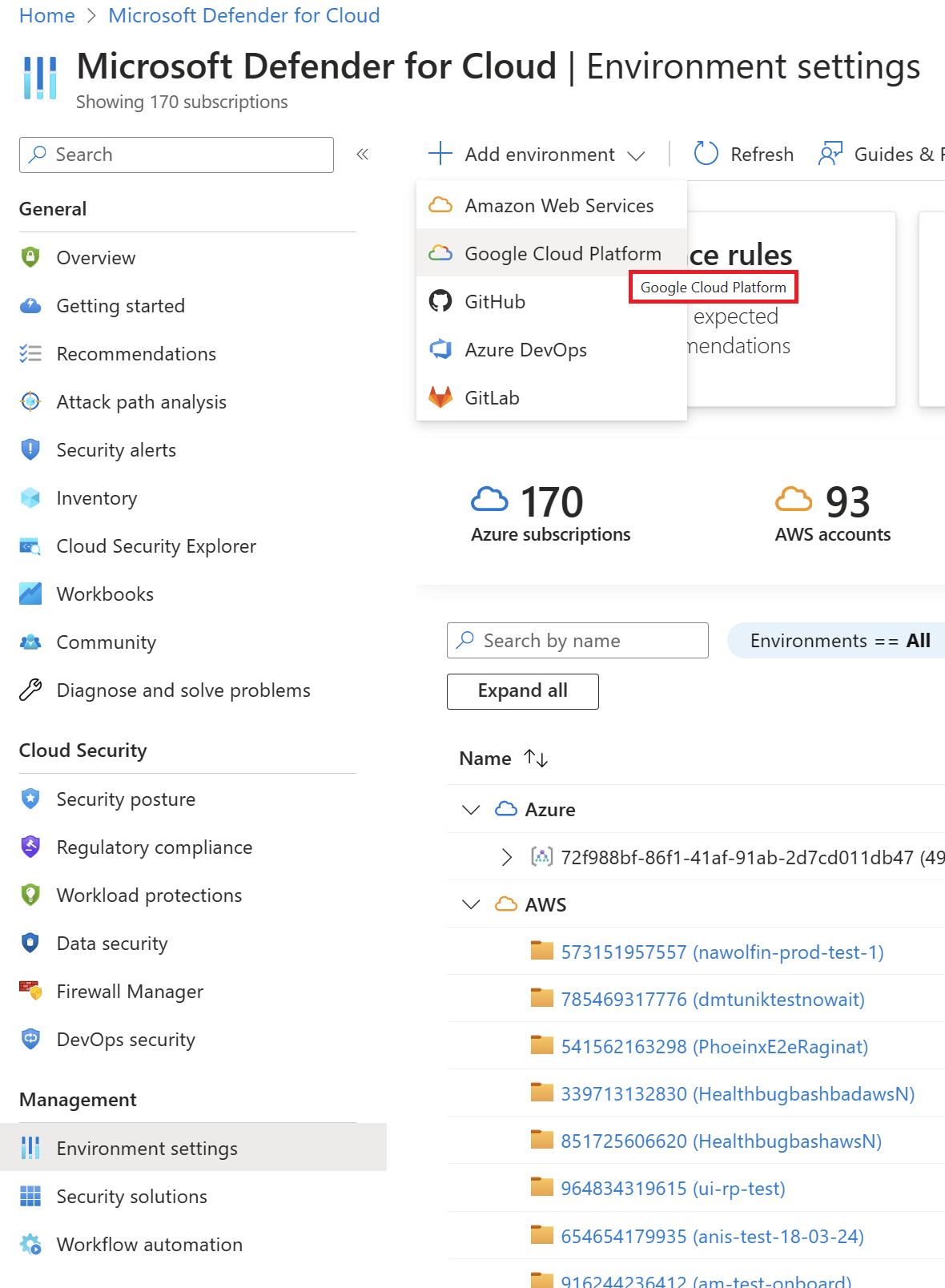

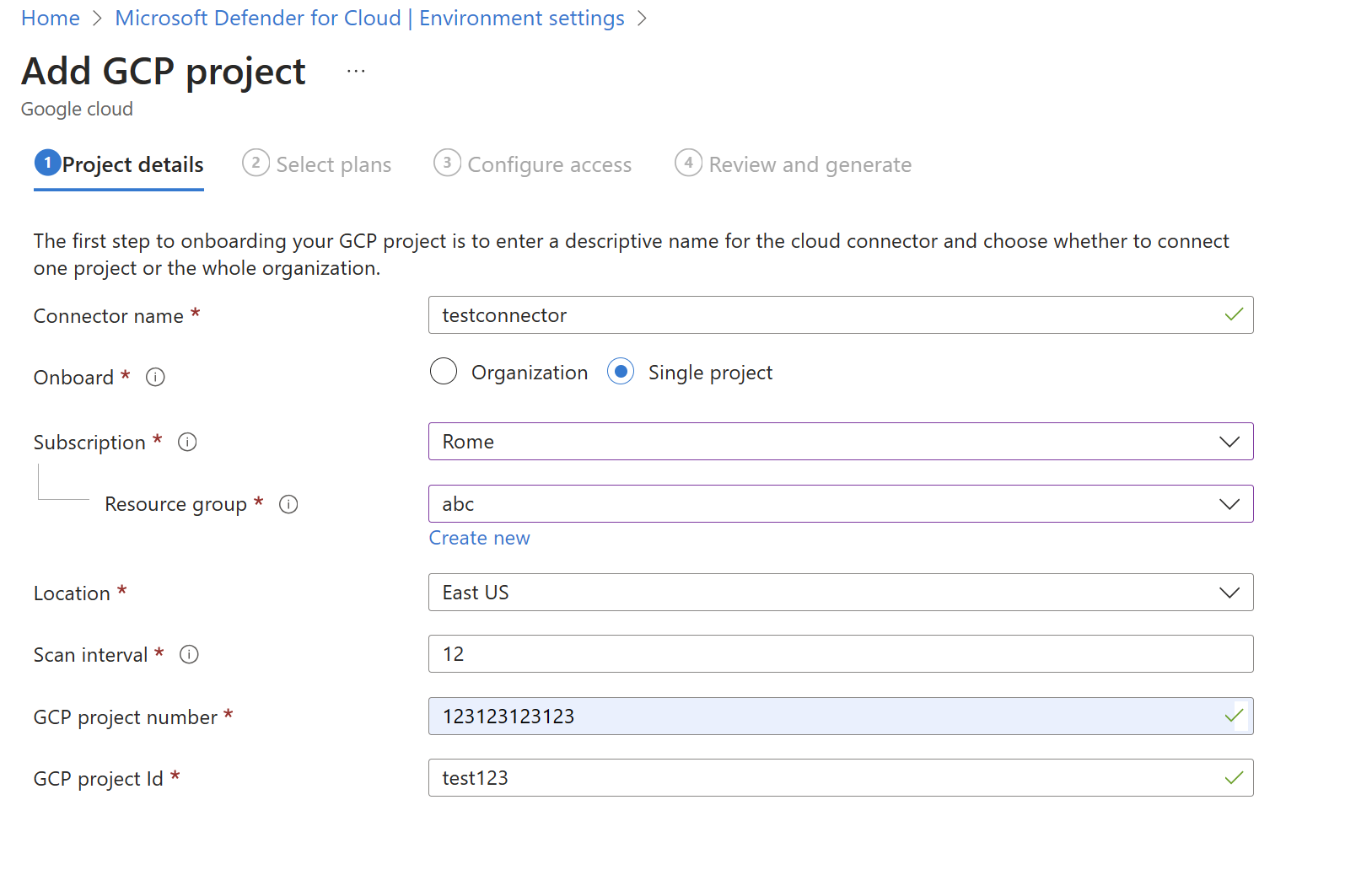

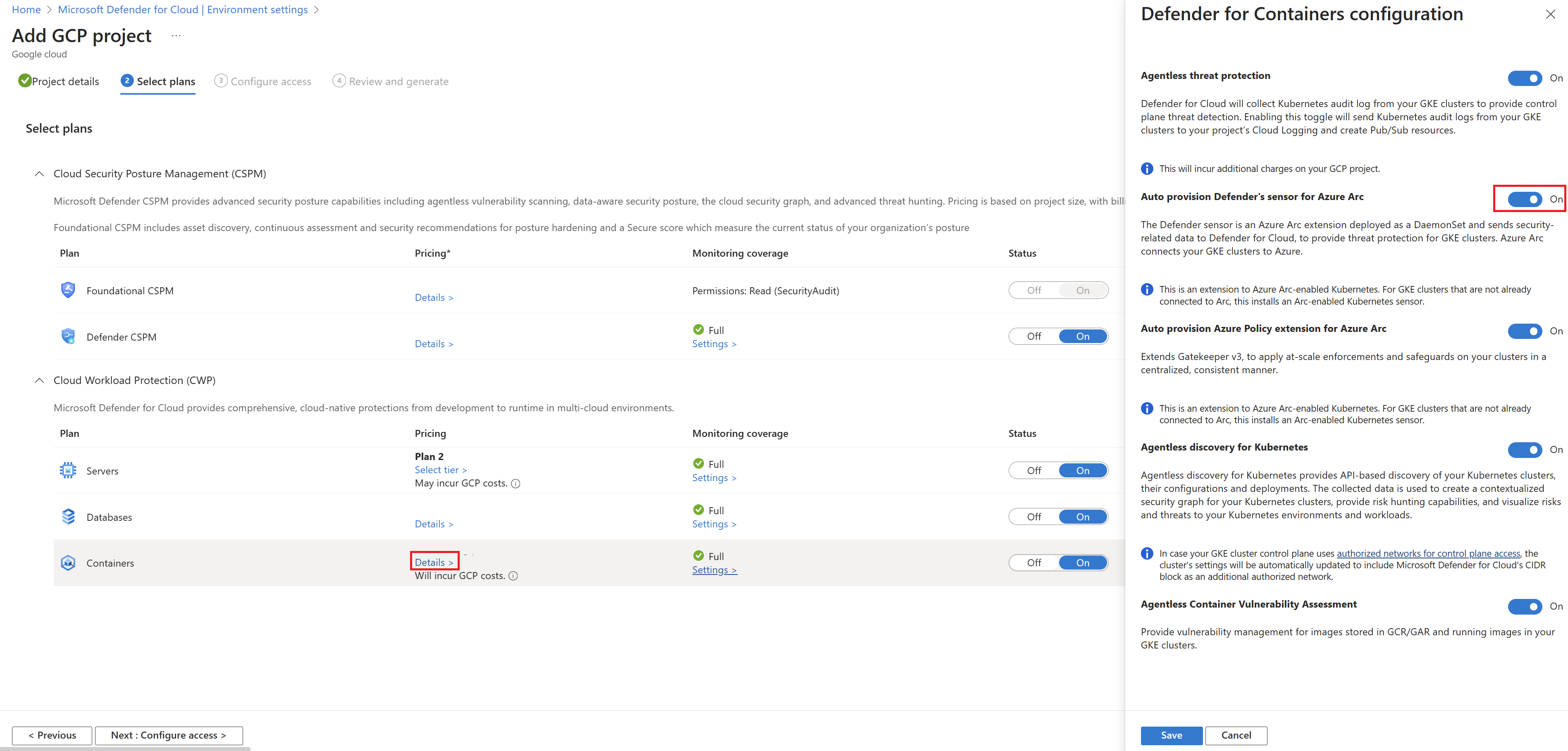

A csomag engedélyezése

Fontos

Ha még nem csatlakoztatott GCP-projektet, csatlakoztassa a GCP-projektet Felhőhöz készült Microsoft Defender.

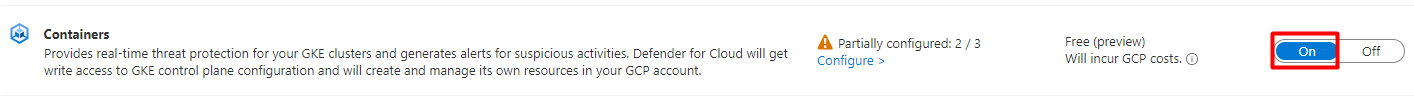

A GKE-fürtök védelme érdekében az alábbi lépésekkel engedélyezheti a Defender for Containers csomagot a megfelelő GCP-projektben.

Feljegyzés

Ellenőrizze, hogy nincsenek-e olyan Azure-szabályzatok, amelyek megakadályozzák az Azure Arc telepítését.

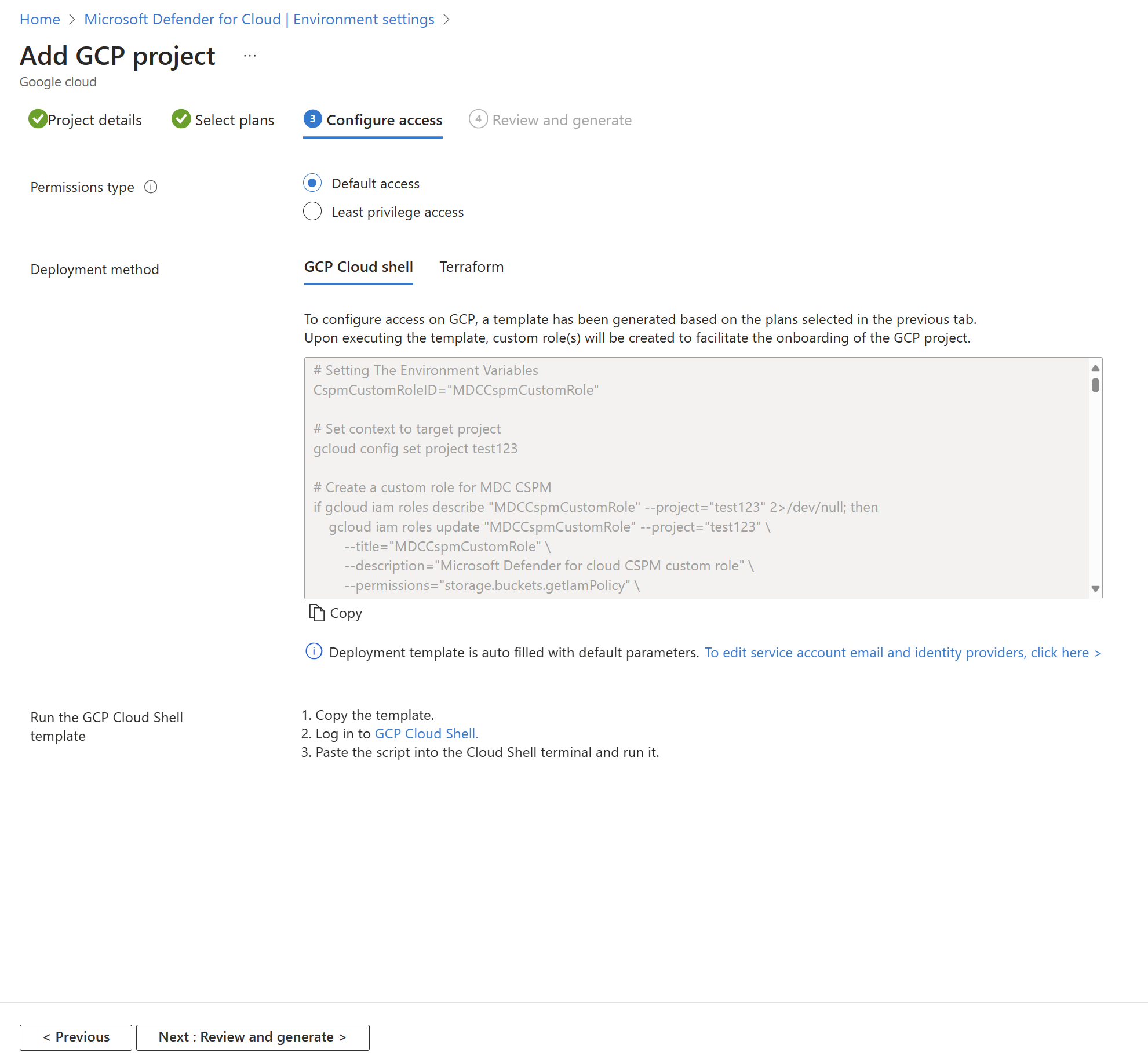

Jelentkezzen be az Azure Portalra.

Nyissa meg a Felhőhöz készült Microsoft Defender> Környezeti beállításokat.

Válassza ki a megfelelő GCP-összekötőt.

Válassza a Tovább: Tervek > kiválasztása gombot.

Győződjön meg arról, hogy a Tárolók csomag kapcsolója be van kapcsolva.

A csomag opcionális konfigurációinak módosításához válassza a Beállítások lehetőséget.

A Kubernetes naplózási naplóit a következőre Felhőhöz készült Defender: Alapértelmezés szerint engedélyezve van. Ez a konfiguráció csak a GCP-projekt szintjén érhető el. Ügynök nélküli adatgyűjtést biztosít a naplóadatokról a GCP-felhőnaplózáson keresztül a Felhőhöz készült Microsoft Defender háttérrendszerbe további elemzés céljából. A Defender for Containershez vezérlősík-naplózási naplókra van szükség a futtatókörnyezeti veszélyforrások elleni védelem biztosításához. Ha Kubernetes-naplókat szeretne küldeni a Microsoft Defendernek, állítsa be a kapcsolót.

Feljegyzés

Ha letiltja ezt a konfigurációt, a fenyegetésészlelés (vezérlősík) funkció is le van tiltva. További információ a funkciók elérhetőségéről.

A Defender érzékelőjének automatikus kiépítése az Azure Archoz és az Azure Policy-bővítmény automatikus kiépítése az Azure Archoz: Alapértelmezés szerint engedélyezve van. Az Azure Arc-kompatibilis Kubernetes és annak bővítményei három módon telepíthetők a GKE-fürtökre:

- Engedélyezze a Defender for Containers automatikus kiépítését a projekt szintjén, az ebben a szakaszban ismertetett utasításoknak megfelelően. Ezt a módszert javasoljuk.

- Használjon Felhőhöz készült Defender javaslatokat a fürtönkénti telepítéshez. Ezek a Felhőhöz készült Microsoft Defender Javaslatok lapon jelennek meg. Megtudhatja, hogyan helyezheti üzembe a megoldást adott fürtökön.

- Az Azure Arc-kompatibilis Kubernetes és -bővítmények manuális telepítése.

A Kubernetes ügynök nélküli felderítése szolgáltatás API-alapú felderítést biztosít a Kubernetes-fürtökről. A funkció engedélyezéséhez állítsa be a kapcsolót Be értékre.

Az Ügynök nélküli tároló sebezhetőségi felmérése funkció biztonságirés-kezelés biztosít a Google-adatbázisokban (Google Artifact Registry és Google Container Registry) tárolt képekhez, valamint a GKE-fürtökön futó képekhez. A funkció engedélyezéséhez állítsa be a kapcsolót Be értékre.

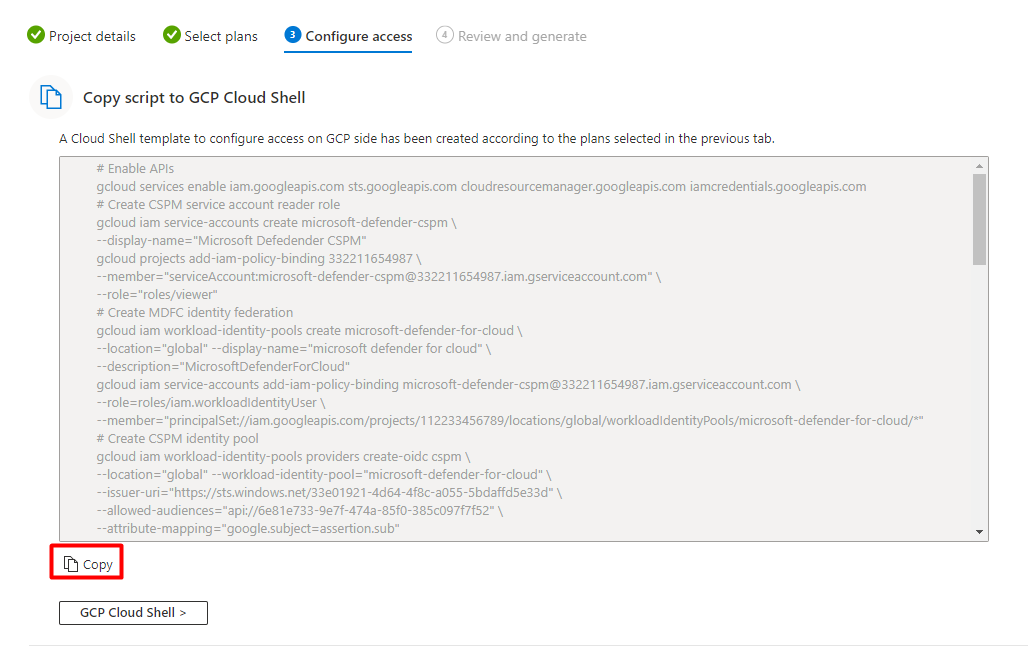

Válassza a Másolás gombot.

Válassza a GCP Cloud Shell > gombot.

Illessze be a szkriptet a Cloud Shell-terminálba, és futtassa.

Az összekötő a szkript futtatása után frissül. Ez a folyamat akár 8 órát is igénybe vehet.

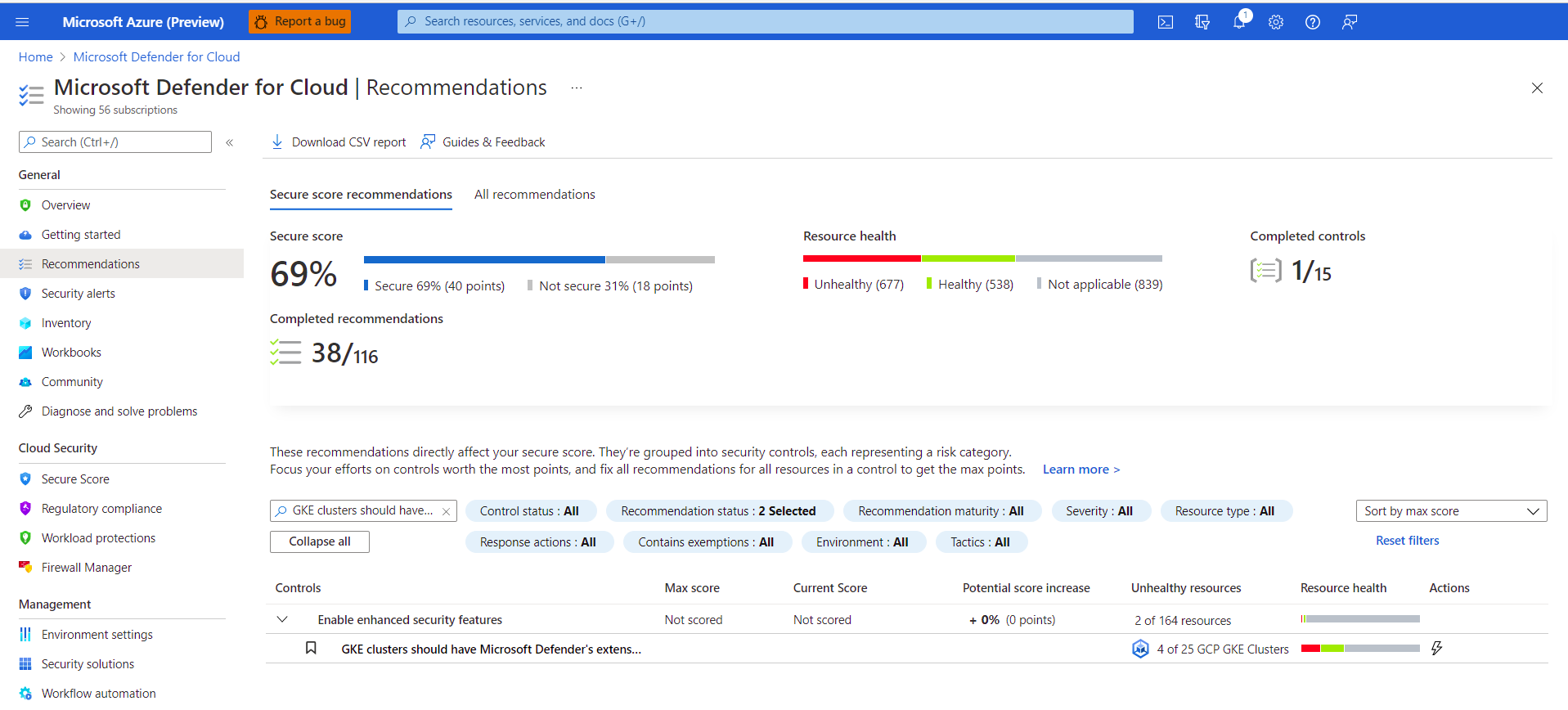

A megoldás üzembe helyezése adott fürtökön

Ha az alapértelmezett automatikus kiépítési konfigurációkat kikapcsolva állítja be a GCP-összekötő előkészítési folyamata során vagy utána, manuálisan kell telepítenie az Azure Arc-kompatibilis Kubernetes-t, a Defender-érzékelőt és az Azure Policy for Kubernetes-t az egyes GKE-fürtökre. A telepítésük segít biztosítani, hogy a defender for Containers teljes biztonsági értéket kapjon.

Két dedikált Felhőhöz készült Defender javaslatot használhat a bővítmények (és szükség esetén az Azure Arc) telepítéséhez:

- A GKE-fürtöknek telepítve kell lenniük a Microsoft Defender Azure Arc-bővítményével

- A GKE-fürtöknek telepítve kell lenniük az Azure Policy-bővítménysel

Feljegyzés

Arc-bővítmények telepítésekor ellenőriznie kell, hogy a megadott GCP-projekt megegyezik-e a megfelelő összekötőben találhatóval.

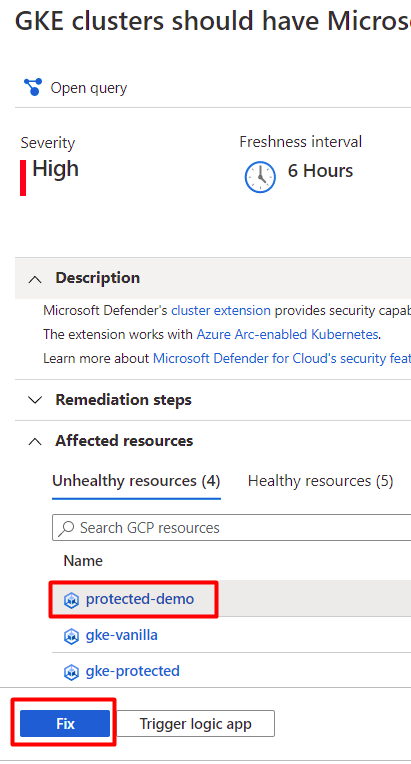

A megoldás üzembe helyezése adott fürtökön:

Jelentkezzen be az Azure Portalra.

Lépjen a Felhőhöz készült Microsoft Defender> Recommendations elemre.

A Felhőhöz készült Defender Javaslatok lapon név szerint keressen rá az egyik javaslatra.

Jelöljön ki egy nem kifogástalan állapotú GKE-fürtöt.

Fontos

A fürtöket egyenként kell kijelölnie.

Ne jelölje ki a fürtöket a hivatkozott nevük alapján. A megfelelő sorban bárhol máshol jelöljön ki.

Válassza ki a nem megfelelő erőforrás nevét.

Válassza a Javítás opciót.

Felhőhöz készült Defender egy tetszőleges nyelven hoz létre szkriptet:

- Linux esetén válassza a Bash lehetőséget.

- Windows esetén válassza a PowerShellt.

Válassza a Letöltési szervizelési logika lehetőséget.

Futtassa a létrehozott szkriptet a fürtön.

Ismételje meg a 3–8. lépést a másik javaslat esetében.

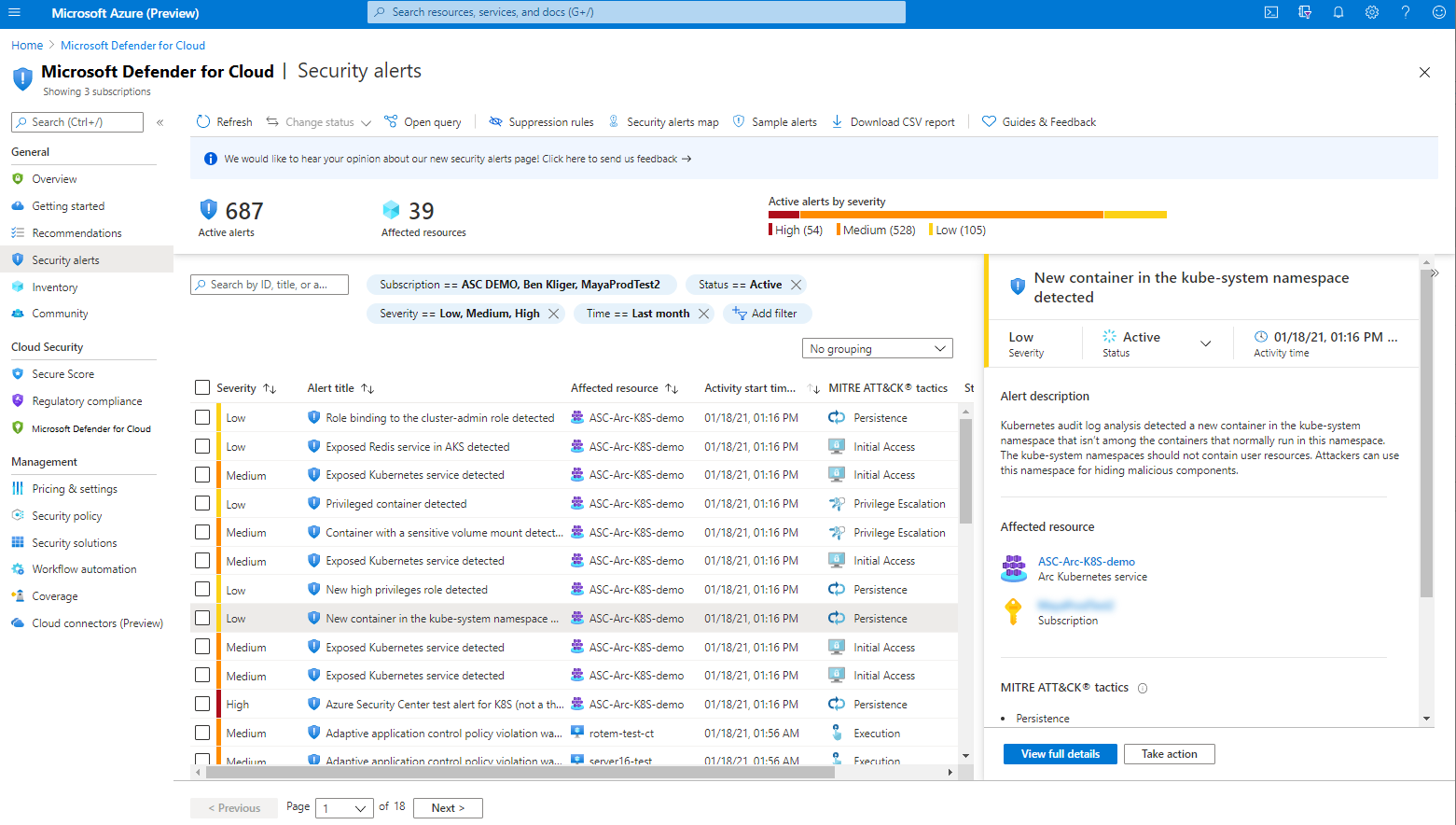

GKE-fürtriasztások megtekintése

Jelentkezzen be az Azure Portalra.

Nyissa meg a Felhőhöz készült Microsoft Defender> Security riasztásokat.

Válassza az

gombot.

gombot.A Szűrő legördülő menüben válassza az Erőforrás típusa lehetőséget.

Az Érték legördülő menüben válassza a GCP GKE-fürt lehetőséget.

Kattintson az OK gombra.

A Defender-érzékelő üzembe helyezése

A Defender-érzékelő üzembe helyezése a GCP-fürtökön:

Nyissa meg a Felhőhöz készült Microsoft Defender> Környezet beállításainak>hozzáadása környezet>google felhőplatformot.

Adja meg a fiók adatait.

Nyissa meg a Csomagok kiválasztása lehetőséget, nyissa meg a Tárolók csomagot, és győződjön meg arról, hogy az Azure Arc Defender érzékelőjének automatikus kiépítése Be értékre van állítva.

Nyissa meg a Hozzáférés konfigurálása elemet, és kövesse az ott leírt lépéseket.

A szkript sikeres futtatása után válassza a

gcloudLétrehozás lehetőséget.

Feljegyzés

Egy adott GCP-fürtöt kizárhat az automatikus kiépítésből. Az érzékelő üzembe helyezéséhez alkalmazza az ms_defender_container_exclude_agents erőforrás címkéjét az értékkel true. Ügynök nélküli üzembe helyezés esetén alkalmazza az ms_defender_container_exclude_agentless erőforrás címkéjét az értékkel true.

A Microsoft Defender for Containers biztonsági riasztásainak szimulálása

A támogatott riasztások teljes listája elérhető az összes Felhőhöz készült Defender biztonsági riasztás referenciatáblájában.

Biztonsági riasztás szimulálása:

Futtassa a következő parancsot a fürtből:

kubectl get pods --namespace=asc-alerttest-662jfi039nA várt válasz a következő

No resource found: .30 percen belül Felhőhöz készült Defender észleli ezt a tevékenységet, és biztonsági riasztást aktivál.

Feljegyzés

Az Azure Arc nem előfeltétele a Defender for Containers ügynök nélküli riasztásainak szimulálásának.

Az Azure Portalon nyissa meg a Felhőhöz készült Microsoft Defender> Security riasztásokat, és keresse meg a riasztást a megfelelő erőforráson.

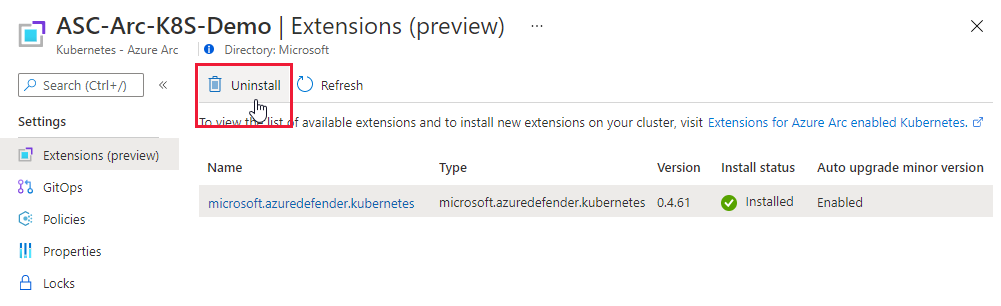

A Defender-érzékelő eltávolítása

Az Felhőhöz készült Defender bővítmény eltávolításához nem elég kikapcsolni az automatikus kiépítést:

- Az automatikus kiépítés engedélyezése potenciálisan hatással lehet a meglévő és a jövőbeli gépekre.

- A bővítmények automatikus kiépítésének letiltása csak a jövőbeli gépeket érinti. Az automatikus kiépítés letiltásakor a rendszer semmit sem távolít el.

Feljegyzés

A Defender for Containers csomag teljes letiltásához lépjen a Környezeti beállítások elemre , és kapcsolja ki a Microsoft Defender for Containers szolgáltatást.

Annak érdekében azonban, hogy a Defender for Containers összetevői mostantól ne legyenek automatikusan kiépítve az erőforrásokhoz, tiltsa le a bővítmények automatikus kiépítését.

A bővítményt az Azure Portal, az Azure CLI vagy a REST API használatával távolíthatja el az aktuálisan futó gépekről az alábbi füleken leírtak szerint.

A bővítmény eltávolítása az Azure Portal használatával

Alapértelmezett Log Analytics-munkaterület beállítása az AKS-hez

A Defender-érzékelő a Log Analytics-munkaterületet használja adatfolyamként, hogy adatokat küldjön a fürtből a Felhőhöz készült Defender. A munkaterület nem őrzi meg az adatokat. Ennek eredményeképpen a felhasználókat ebben a használati esetben nem számlázzák ki.

A Defender-érzékelő egy alapértelmezett Log Analytics-munkaterületet használ. Ha nincs alapértelmezett Log Analytics-munkaterülete, Felhőhöz készült Defender létrehoz egy új erőforráscsoportot és egy alapértelmezett munkaterületet a Defender-érzékelő telepítésekor. Az alapértelmezett munkaterület a régión alapul.

Az alapértelmezett Log Analytics-munkaterület és erőforráscsoport elnevezési konvenciója a következő:

- Munkaterület: DefaultWorkspace-[subscription-ID]-[geo]

- Erőforráscsoport: DefaultResourceGroup-[geo]

Egyéni munkaterület hozzárendelése

Az automatikus kiépítés engedélyezésekor a rendszer automatikusan hozzárendel egy alapértelmezett munkaterületet. Egyéni munkaterületet az Azure Policy használatával rendelhet hozzá.

Annak ellenőrzéséhez, hogy van-e hozzárendelve munkaterület:

Jelentkezzen be az Azure Portalra.

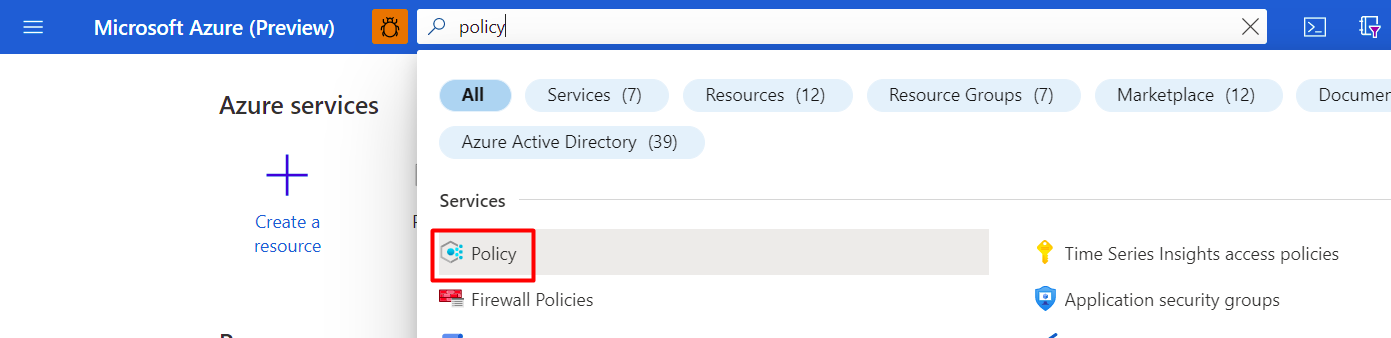

Keresse meg és válassza ki a Szabályzatot.

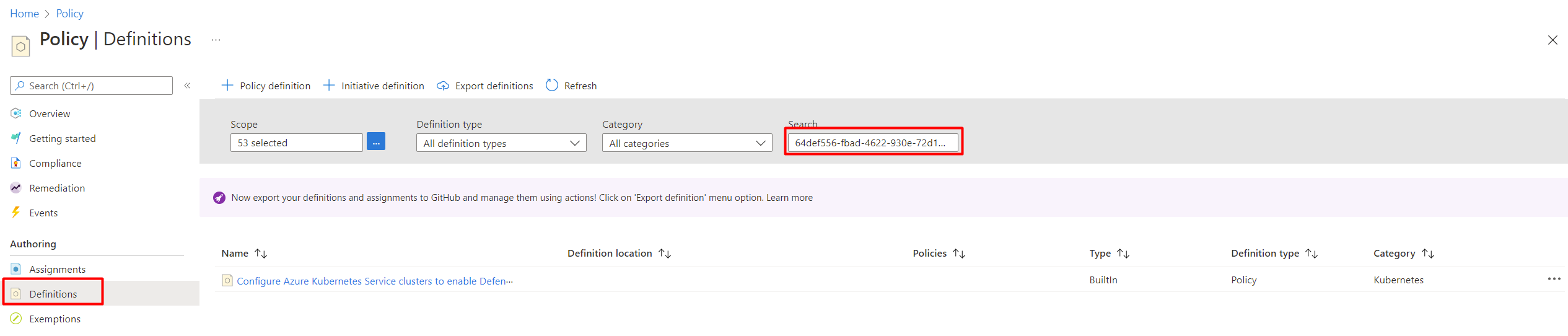

Válassza a Definíciók lehetőséget.

Szabályzatazonosító

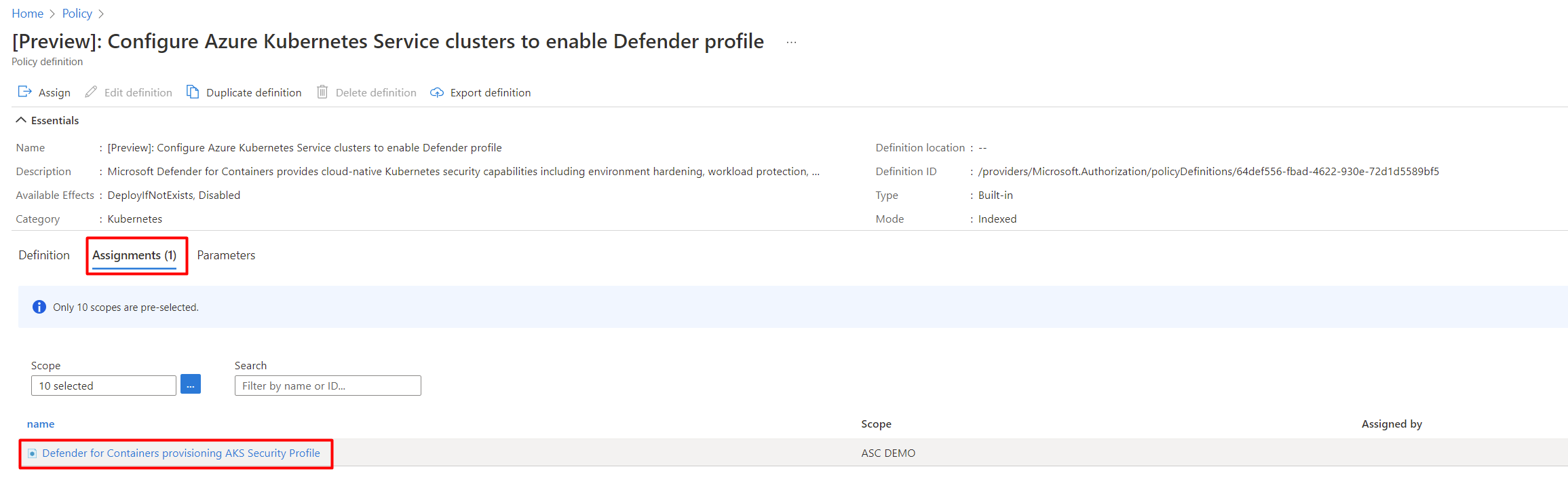

64def556-fbad-4622-930e-72d1d5589bf5keresése.Válassza az Azure Kubernetes Service-fürtök konfigurálása a Defender-profil engedélyezéséhez.

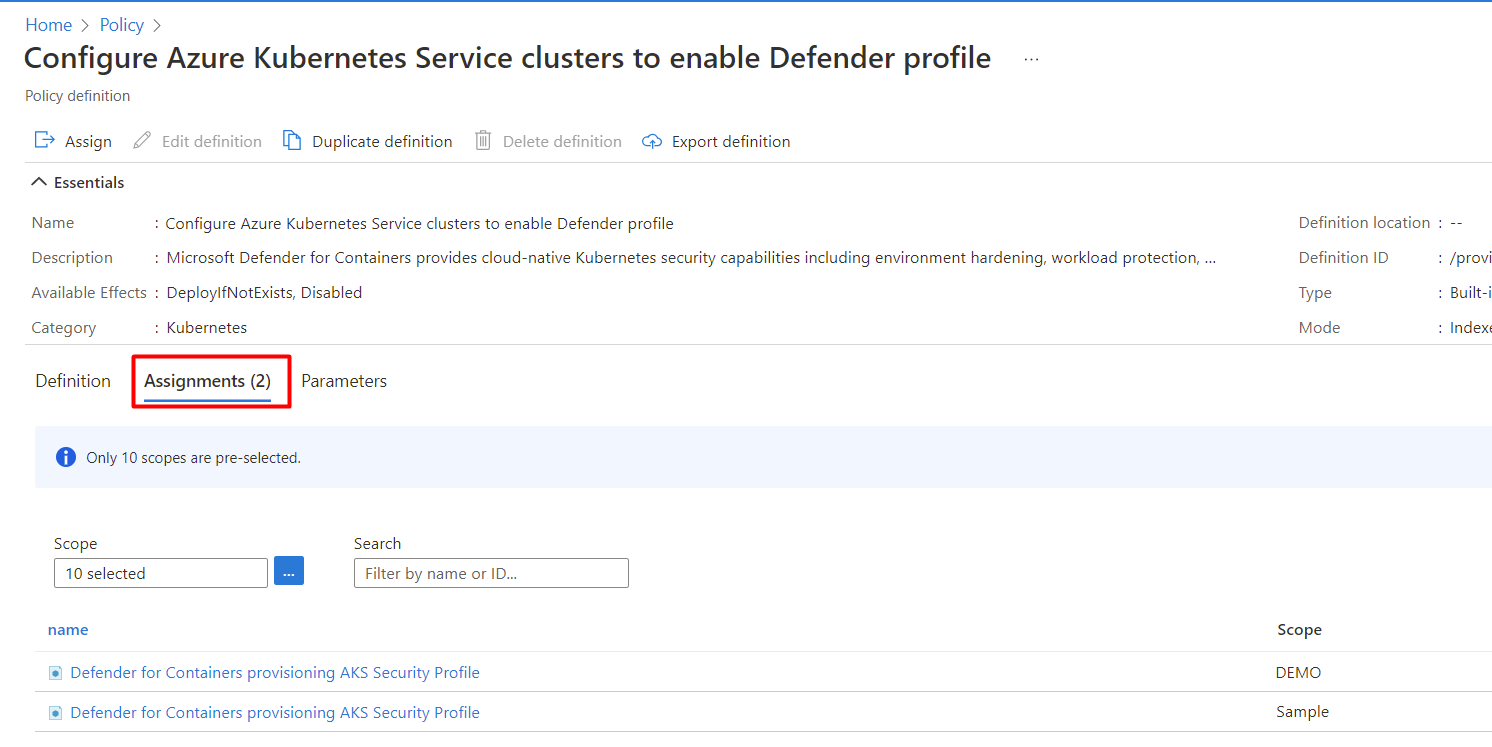

Válassza ki a Hozzárendelések lehetőséget.

Használja a cikk következő szakaszainak egyikét az alábbiak szerint:

- Ha a szabályzat még nincs hozzárendelve a megfelelő hatókörhöz, kövesse az Új hozzárendelés létrehozása egyéni munkaterület lépéseit.

- Ha a szabályzat már ki van rendelve, és módosítani szeretné, hogy egyéni munkaterületet használjon, kövesse a Hozzárendelés frissítése egyéni munkaterület lépéseit.

Új hozzárendelés létrehozása egyéni munkaterülettel

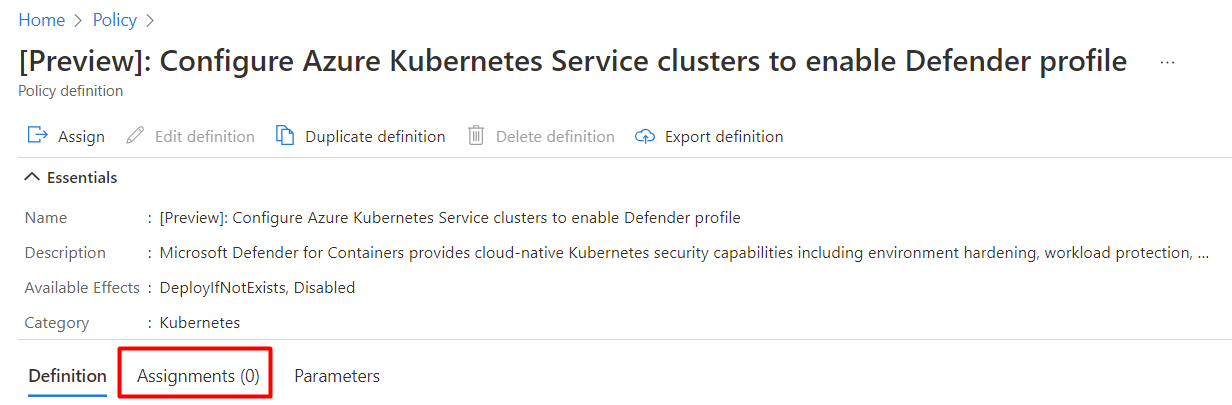

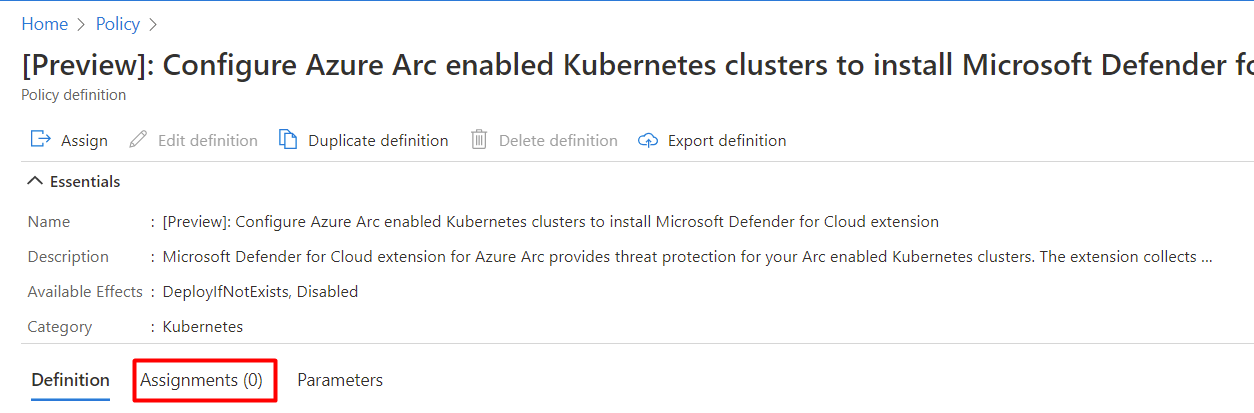

Ha a szabályzat még nincs hozzárendelve, a Hozzárendelések lapon megjelenik a 0 szám.

Egyéni munkaterület hozzárendelése:

Válassza a Hozzárendelés lehetőséget.

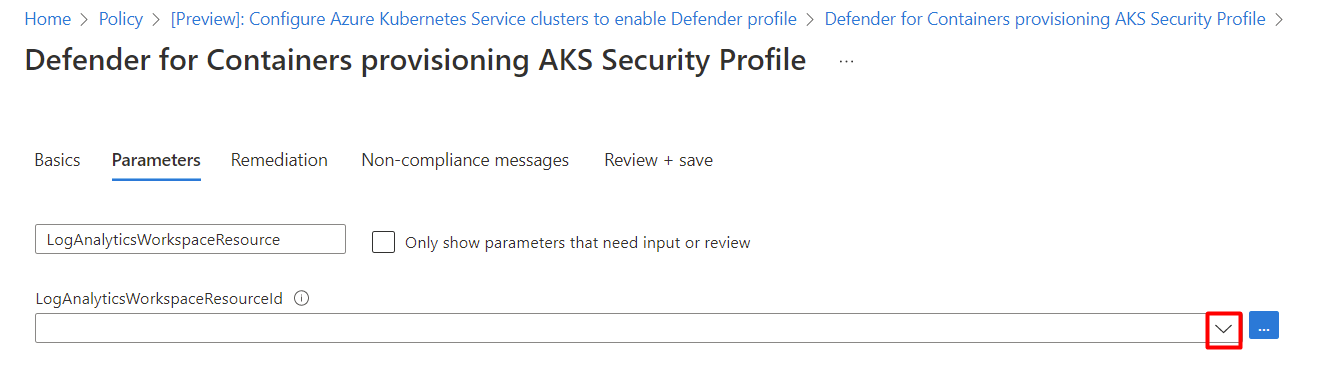

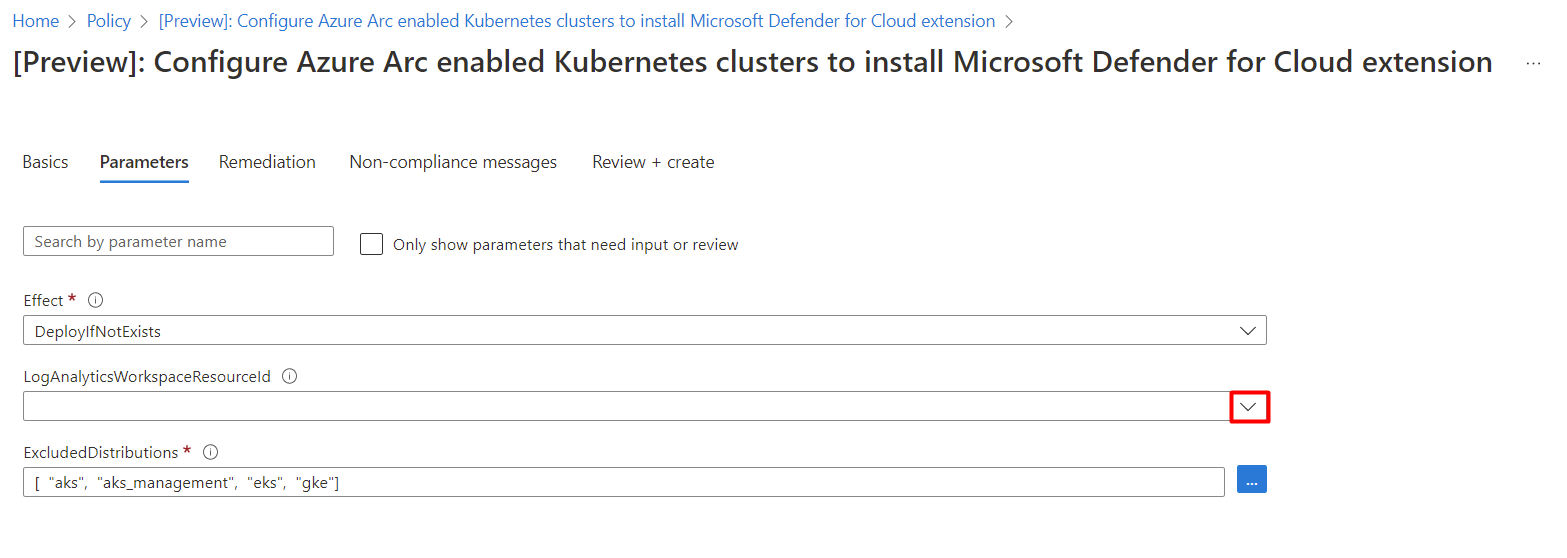

A Paraméterek lapon törölje a csak a bemeneti vagy felülvizsgálati lehetőséget igénylő paraméterek megjelenítését.

Válasszon ki egy LogAnalyticsWorkspaceResourceId értéket a legördülő menüből.

Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

Hozzárendelés frissítése egyéni munkaterülettel

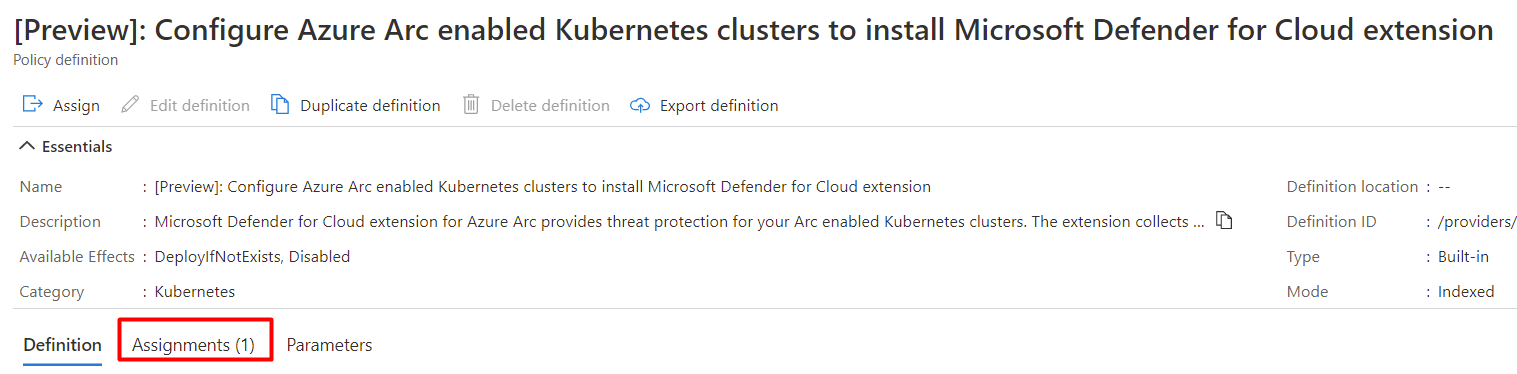

Ha a szabályzat egy munkaterülethez van rendelve, a Hozzárendelések lapon az 1-es szám látható.

Feljegyzés

Ha több előfizetéssel rendelkezik, a szám magasabb lehet.

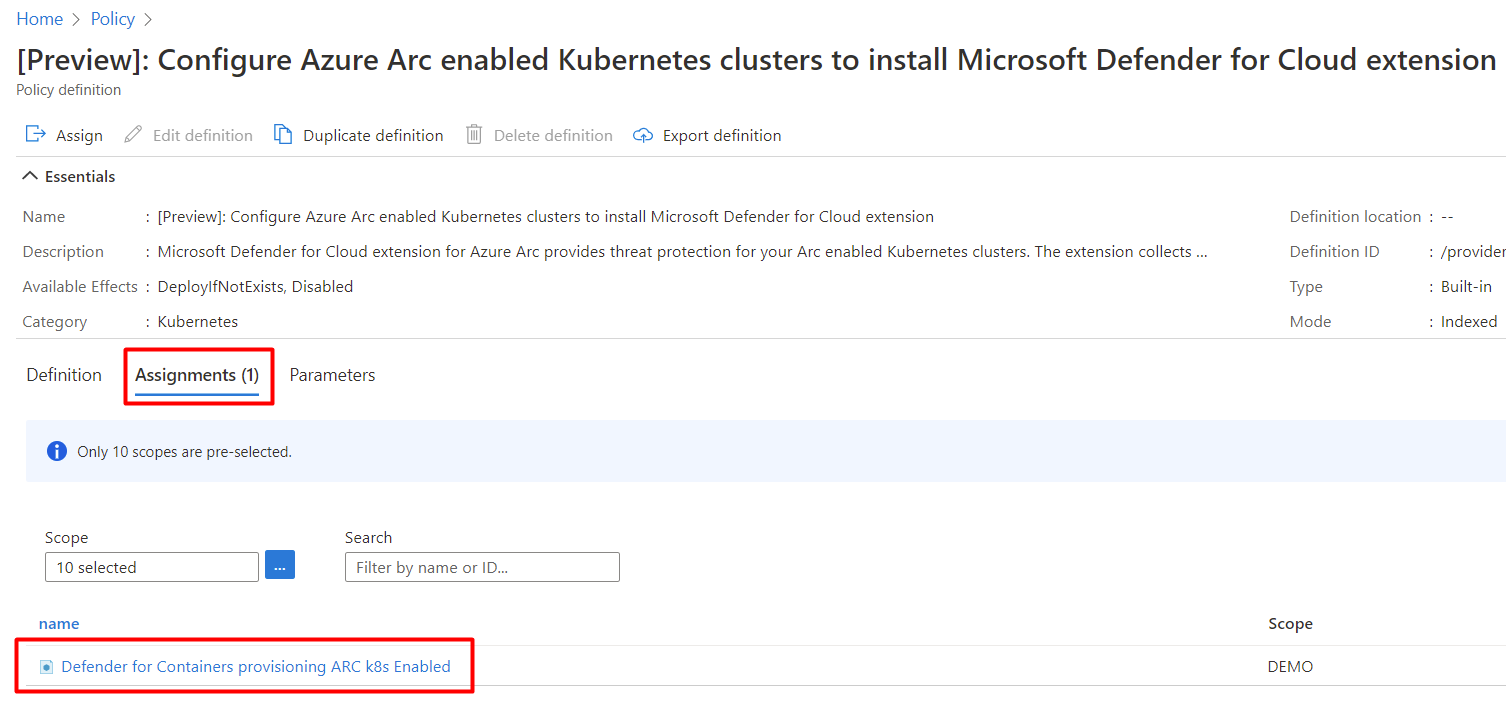

Egyéni munkaterület hozzárendelése:

Válassza ki a megfelelő hozzárendelést.

Válassza a Hozzárendelés szerkesztése lehetőséget.

A Paraméterek lapon törölje a csak a bemeneti vagy felülvizsgálati lehetőséget igénylő paraméterek megjelenítését.

Válasszon ki egy LogAnalyticsWorkspaceResourceId értéket a legördülő menüből.

Válassza a Véleményezés és mentés lehetőséget.

Válassza a Mentés lehetőséget.

Az Azure Arc alapértelmezett Log Analytics-munkaterülete

A Defender-érzékelő a Log Analytics-munkaterületet használja adatfolyamként, hogy adatokat küldjön a fürtből a Felhőhöz készült Defender. A munkaterület nem őrzi meg az adatokat. Ennek eredményeképpen a felhasználókat ebben a használati esetben nem számlázzák ki.

A Defender-érzékelő egy alapértelmezett Log Analytics-munkaterületet használ. Ha nincs alapértelmezett Log Analytics-munkaterülete, Felhőhöz készült Defender létrehoz egy új erőforráscsoportot és egy alapértelmezett munkaterületet a Defender-érzékelő telepítésekor. Az alapértelmezett munkaterület a régión alapul.

Az alapértelmezett Log Analytics-munkaterület és erőforráscsoport elnevezési konvenciója a következő:

- Munkaterület: DefaultWorkspace-[subscription-ID]-[geo]

- Erőforráscsoport: DefaultResourceGroup-[geo]

Egyéni munkaterület hozzárendelése

Az automatikus kiépítés engedélyezésekor a rendszer automatikusan hozzárendel egy alapértelmezett munkaterületet. Egyéni munkaterületet az Azure Policy használatával rendelhet hozzá.

Annak ellenőrzéséhez, hogy van-e hozzárendelve munkaterület:

Jelentkezzen be az Azure Portalra.

Keresse meg és válassza ki a Szabályzatot.

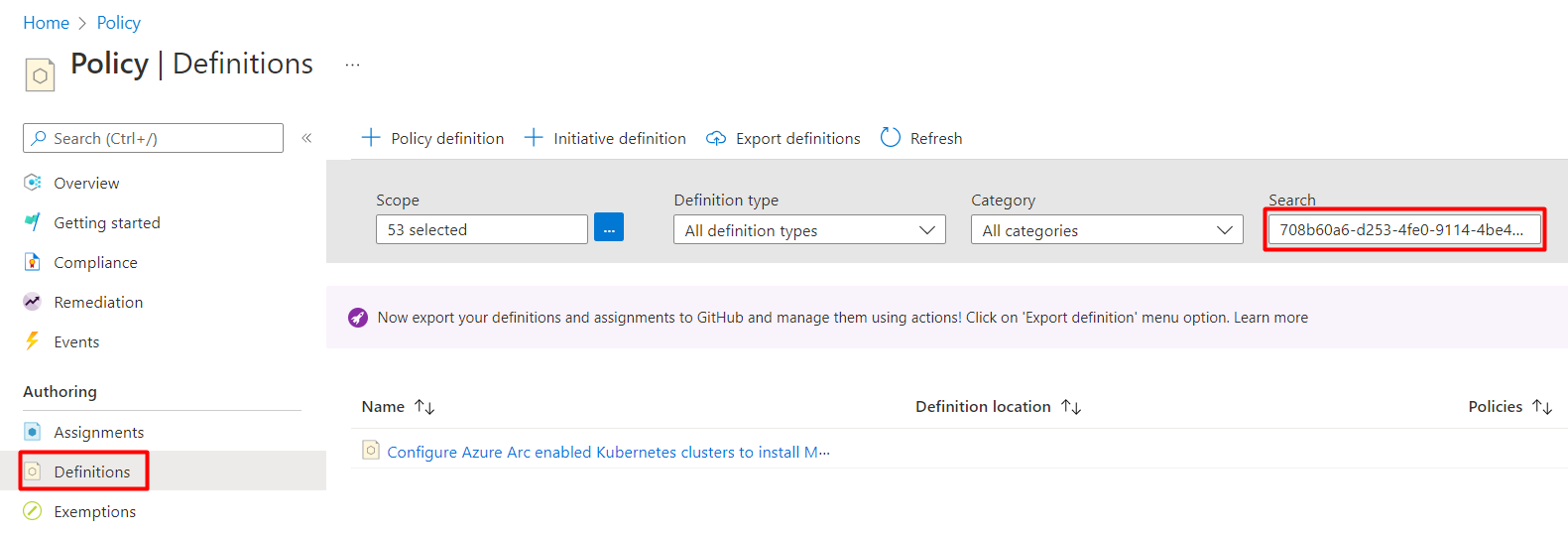

Válassza a Definíciók lehetőséget.

Szabályzatazonosító

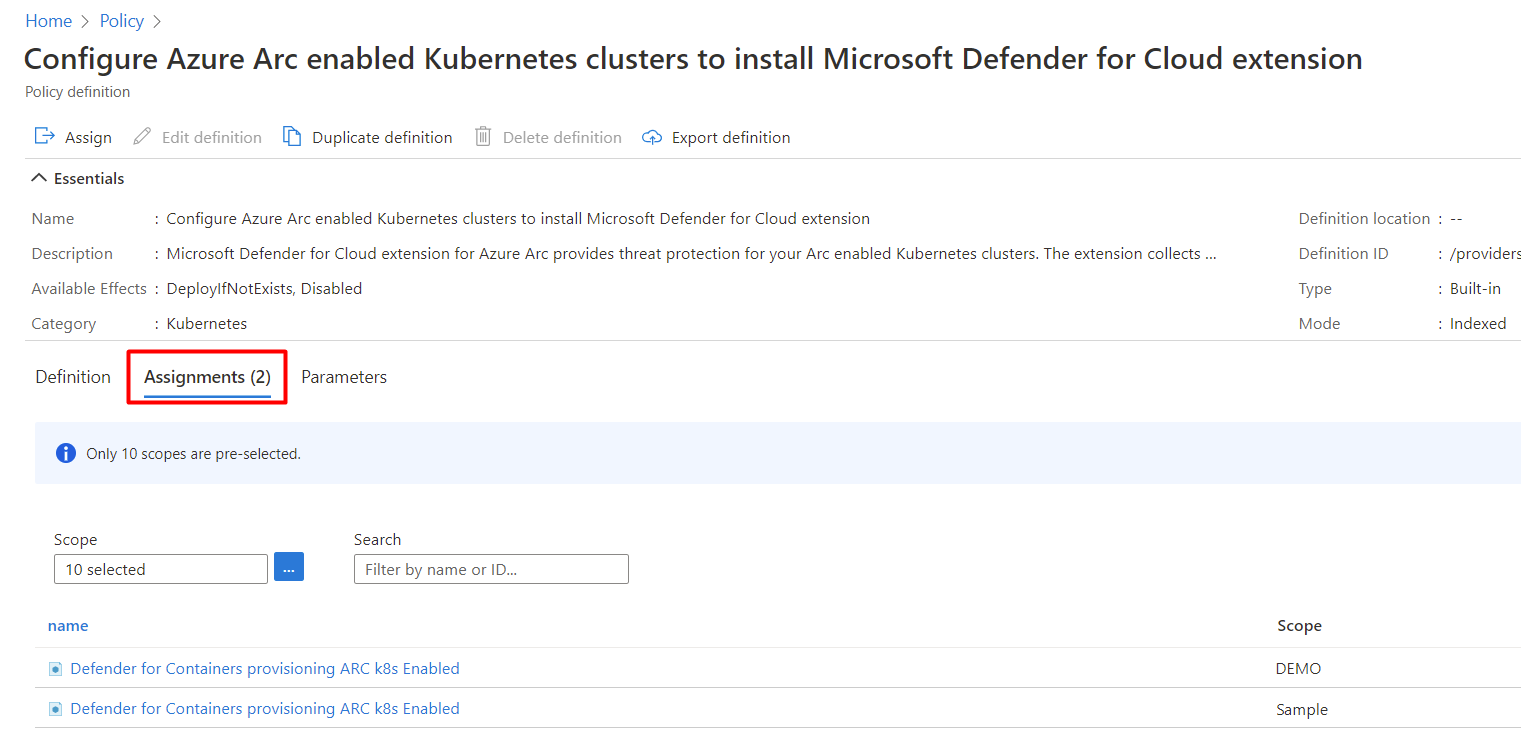

708b60a6-d253-4fe0-9114-4be4c00f012ckeresése.Válassza az Azure Arc-kompatibilis Kubernetes-fürtök konfigurálása Felhőhöz készült Microsoft Defender bővítmény telepítéséhez.

Válassza ki a Hozzárendelések lehetőséget.

Használja a cikk következő szakaszainak egyikét az alábbiak szerint:

- Ha a szabályzat még nincs hozzárendelve a megfelelő hatókörhöz, kövesse az Új hozzárendelés létrehozása egyéni munkaterület lépéseit.

- Ha a szabályzat már ki van rendelve, és módosítani szeretné, hogy egyéni munkaterületet használjon, kövesse a Hozzárendelés frissítése egyéni munkaterület lépéseit.

Új hozzárendelés létrehozása egyéni munkaterülettel

Ha a szabályzat még nincs hozzárendelve, a Hozzárendelések lapon megjelenik a 0 szám.

Egyéni munkaterület hozzárendelése:

Válassza a Hozzárendelés lehetőséget.

A Paraméterek lapon törölje a csak a bemeneti vagy felülvizsgálati lehetőséget igénylő paraméterek megjelenítését.

Válasszon ki egy LogAnalyticsWorkspaceResourceId értéket a legördülő menüből.

Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

Hozzárendelés frissítése egyéni munkaterülettel

Ha a szabályzat egy munkaterülethez van rendelve, a Hozzárendelések lapon az 1-es szám látható.

Feljegyzés

Ha több előfizetéssel rendelkezik, a szám magasabb lehet. Ha 1-es vagy újabb számmal rendelkezik, de a hozzárendelés nincs a megfelelő hatókörben, kövesse az Új hozzárendelés létrehozása egyéni munkaterületi lépésekkel című témakört.

Egyéni munkaterület hozzárendelése:

Válassza ki a megfelelő hozzárendelést.

Válassza a Hozzárendelés szerkesztése lehetőséget.

A Paraméterek lapon törölje a csak a bemeneti vagy felülvizsgálati lehetőséget igénylő paraméterek megjelenítését.

Válasszon ki egy LogAnalyticsWorkspaceResourceId értéket a legördülő menüből.

Válassza a Véleményezés és mentés lehetőséget.

Válassza a Mentés lehetőséget.

A Defender-érzékelő eltávolítása

Az Felhőhöz készült Defender bővítmény eltávolításához nem elég kikapcsolni az automatikus kiépítést:

- Az automatikus kiépítés engedélyezése potenciálisan hatással lehet a meglévő és a jövőbeli gépekre.

- A bővítmények automatikus kiépítésének letiltása csak a jövőbeli gépeket érinti. Az automatikus kiépítés letiltásakor a rendszer semmit sem távolít el.

Feljegyzés

A Defender for Containers csomag teljes letiltásához lépjen a Környezeti beállítások elemre , és kapcsolja ki a Microsoft Defender for Containers szolgáltatást.

Annak érdekében azonban, hogy a Defender for Containers összetevői mostantól ne legyenek automatikusan kiépítve az erőforrásokhoz, tiltsa le a bővítmények automatikus kiépítését.

A bővítményt a jelenleg futó gépekről a REST API, az Azure CLI vagy egy Resource Manager-sablon használatával távolíthatja el, az alábbi lapokban leírtak szerint.

A REST API használatával távolítsa el a Defender-érzékelőt az AKS-ből

A bővítmény REST API-val történő eltávolításához futtassa a következő PUT parancsot:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

A parancs a következő paramétereket tartalmazza:

| Név | Leírás | Kötelező |

|---|---|---|

SubscriptionId |

A fürt előfizetés-azonosítója | Igen |

ResourceGroup |

Fürt erőforráscsoportja | Igen |

ClusterName |

Fürt neve | Igen |

ApiVersion |

API-verzió; 2022-06-01 vagy újabb verziónak kell lennie | Igen |

Ez a kérelem törzse:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

A kérelem törzse a következő paraméterekkel rendelkezik:

| Név | Leírás | Kötelező |

|---|---|---|

location |

A fürt helye | Igen |

properties.securityProfile.defender.securityMonitoring.enabled |

Meghatározza, hogy engedélyezi vagy letiltja-e a Microsoft Defender for Containerst a fürtön | Igen |

Kapcsolódó tartalom

Most, hogy engedélyezte a Defender for Containers szolgáltatást, a következőt teheti:

- Az Azure Container Registry-rendszerképek biztonsági réseinek vizsgálata

- Az AWS-rendszerképek biztonsági réseinek vizsgálata Microsoft Defender biztonságirés-kezelés

- A GCP-rendszerképek biztonsági réseinek vizsgálata Microsoft Defender biztonságirés-kezelés

- Tekintse meg a Defender for Containers szolgáltatásra vonatkozó gyakori kérdéseket .

Ha többet szeretne megtudni a Felhőhöz készült Defender és a Defender for Containers szolgáltatásról, tekintse meg az alábbi blogokat: