Tárolórendszerképek leképezése kódból felhőbe

Ha egy tárolóregisztrációs adatbázisban tárolt vagy Egy Kubernetes-fürtben futó tárolórendszerkép biztonsági rést azonosít, a biztonsági szakember nehezen tud visszavezetni a tárolólemezképet először készítő CI/CD-folyamatra, és azonosítani a fejlesztői szervizelési tulajdonost. Az Microsoft Defender Felhőbiztonsági állapotkezelés (CSPM) DevOps biztonsági képességeivel a natív felhőbeli alkalmazásokat kódról felhőre képezheti le, így egyszerűen elindíthatja a fejlesztői szervizelési munkafolyamatokat, és csökkentheti a tárolólemezképek biztonsági réseinek elhárításához szükséges időt.

Előfeltételek

Azure-fiók Felhőhöz készült Defender előkészítéssel. Ha még nem rendelkezik Azure-fiókkal, hozzon létre egyet ingyenesen.

A Microsoft Defenderbe előkészített Azure DevOps - vagy GitHub-környezet automatikusan meg lesz osztva és telepítve minden csatlakoztatott Azure DevOps-szervezetben. Ez automatikusan injektálja a feladatokat az összes Azure Pipelinesba, hogy adatokat gyűjtsön a tárolóleképezéshez.

Az Azure DevOps esetében az Azure DevOps-szervezetre telepített Microsoft Security DevOps (MSDO) bővítmény .

A GitHub esetében a GitHub-adattárakban konfigurált Microsoft Security DevOps (MSDO) művelet . Emellett a GitHub-munkafolyamatnak "id-token: write" engedélyekkel kell rendelkeznie a Felhőhöz készült Defender összevonáshoz. Például tekintse meg ezt a YAML-et.

A Defender CSPM engedélyezve van.

A tárolólemezképeket a Docker használatával kell létrehozni, és a Docker-ügyfélnek képesnek kell lennie a Docker-kiszolgáló elérésére a buildelés során.

A tárolórendszerkép leképezése az Azure DevOps-folyamatokból a tárolóregisztrációs adatbázisba

Miután létrehozott egy tárolórendszerképet egy Azure DevOps CI/CD-folyamatban, és leküldte egy beállításjegyzékbe, tekintse meg a leképezést a Cloud Security Explorer használatával:

Jelentkezzen be az Azure Portalra.

Nyissa meg a Felhőhöz készült Microsoft Defender> Cloud Security Explorert. A tárolórendszerkép-leképezés legfeljebb 4 órát vehet igénybe a Cloud Security Explorerben való megjelenítéséhez.

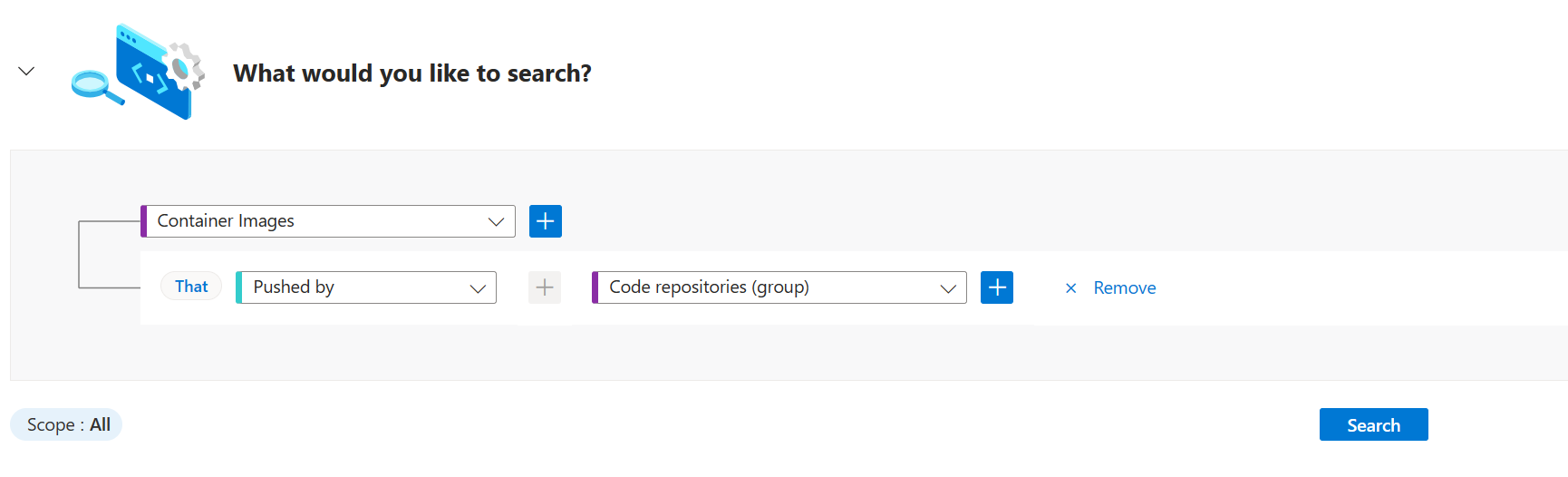

Az alapszintű leképezés megtekintéséhez válassza a kódtárak által leküldett tárolólemezképeket>>+.

(Nem kötelező) A +by Container Images lehetőséget választva további szűrőket adhat hozzá a lekérdezéshez, például biztonsági réseket használva csak a tárolólemezképeket szűrheti CVE-kkel.

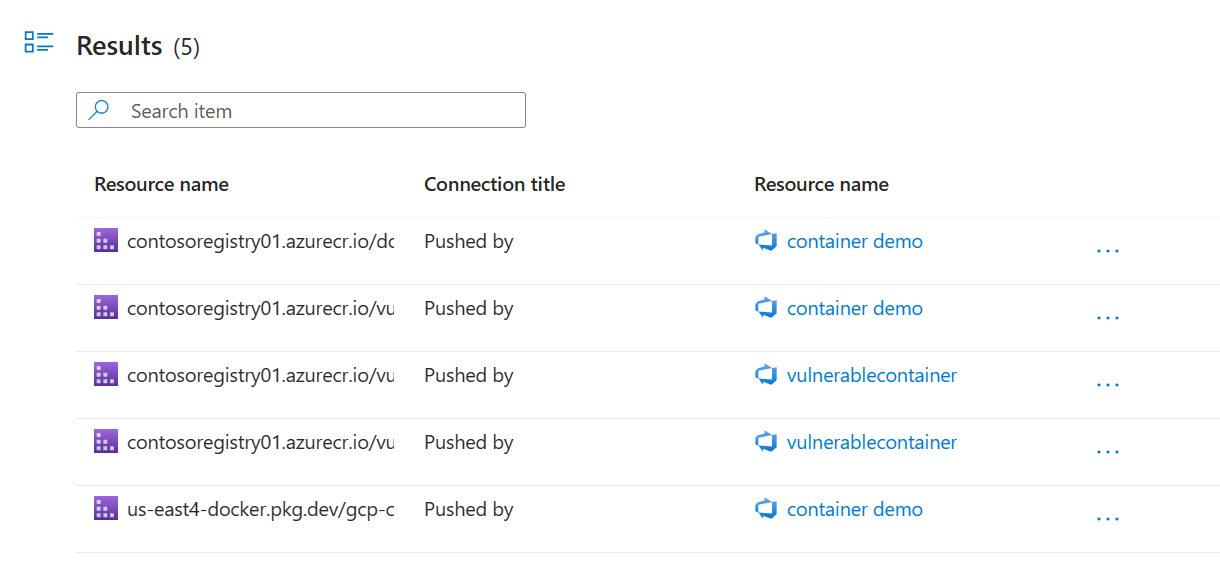

A lekérdezés futtatása után látni fogja a tárolóregisztrációs adatbázis és az Azure DevOps-folyamat közötti leképezést. Válassza a szél melletti ... lehetőséget az Azure DevOps-folyamat futtatásának további részleteinek megtekintéséhez.

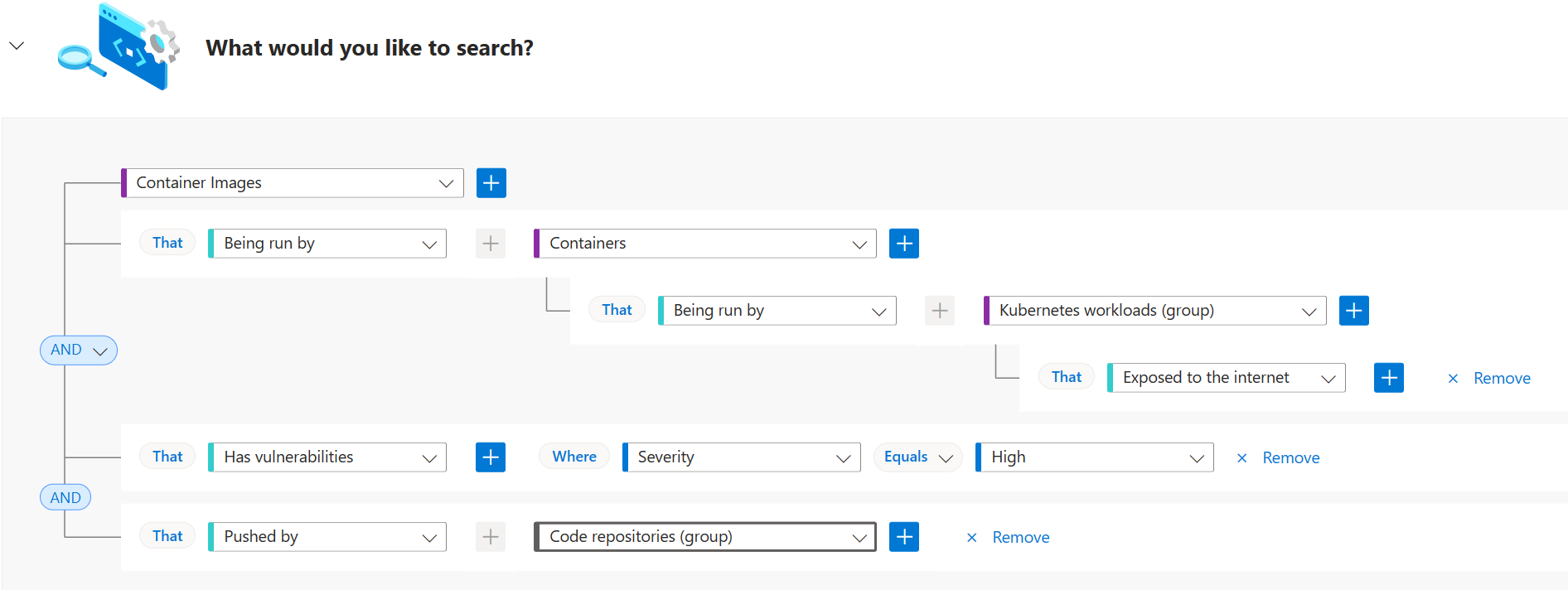

Az alábbiakban egy speciális lekérdezést mutatunk be, amely tárolórendszerkép-leképezést használ. Az interneten elérhető Kubernetes-számítási feladattól kezdve az összes nagy súlyosságú CVE-vel rendelkező tárolórendszerképet visszakövetheti az Azure DevOps-folyamatba, ahol a tárolólemezképet létrehozták, lehetővé téve a biztonsági szakemberek számára, hogy elindítsa a fejlesztői szervizelési munkafolyamatot.

Feljegyzés

Ha az Azure DevOps-szervezet 2023. november 15-e előtt hozta létre az Azure DevOps-összekötőt, keresse meg a Szervezeti beállítások>bővítmények megosztott bővítményeit>, és telepítse a tárolólemezkép-leképezési dekorátort. Ha nem látja a szervezettel megosztott bővítményt, töltse ki az alábbi űrlapot.

Tárolórendszerkép leképezése GitHub-munkafolyamatokból a tárolóregisztrációs adatbázisba

Győződjön meg arról, hogy gitHub-összekötőt készített Felhőhöz készült Defender.

Futtassa a következő MSDO-munkafolyamatot:

name: Build and Map Container Image

on: [push, workflow_dispatch]

jobs:

build:

runs-on: ubuntu-latest

# Set Permissions

permissions:

contents: read

id-token: write

steps:

- uses: actions/checkout@v3

- uses: actions/setup-python@v4

with:

python-version: '3.8'

# Set Authentication to Container Registry of Choice.

# The example below is for Azure Container Registry. Amazon Elastic Container Registry and Google Artifact Registry are also supported.

- name: Azure Container Registry Login

uses: Azure/docker-login@v1

with:

login-server: <containerRegistryLoginServer>

username: ${{ secrets.ACR_USERNAME }}

password: ${{ secrets.ACR_PASSWORD }}

# Build and Push Image

- name: Build and Push the Docker image

uses: docker/build-push-action@v2

with:

push: true

tags: ${{ secrets.IMAGE_TAG }}

file: Dockerfile

# Run Mapping Tool in MSDO

- name: Run Microsoft Security DevOps Analysis

uses: microsoft/security-devops-action@latest

id: msdo

Miután létrehozott egy tárolórendszerképet egy GitHub-munkafolyamatban, és leküldte egy beállításjegyzékbe, tekintse meg a leképezést a Cloud Security Explorer használatával:

Jelentkezzen be az Azure Portalra.

Nyissa meg a Felhőhöz készült Microsoft Defender> Cloud Security Explorert. A tárolórendszerkép-leképezés legfeljebb 4 órát vehet igénybe a Cloud Security Explorerben való megjelenítéséhez.

Az alapszintű leképezés megtekintéséhez válassza a kódtárak által leküldett tárolólemezképeket>>+.

(Nem kötelező) A +by Container Images lehetőséget választva további szűrőket adhat hozzá a lekérdezéshez, például biztonsági réseket használva csak a tárolólemezképeket szűrheti CVE-kkel.

A lekérdezés futtatása után látni fogja a tárolóregisztrációs adatbázis és a GitHub-munkafolyamat közötti leképezést. A peremhálózat melletti ... elemet választva további részleteket talál a GitHub-munkafolyamat futtatásának helyszínéről.

Az alábbiakban egy speciális lekérdezést mutatunk be, amely tárolórendszerkép-leképezést használ. Az interneten elérhető Kubernetes-számítási feladattól kezdve a nagy súlyosságú CVE-kkel rendelkező tárolólemezképeket visszakövetheti a Tárolólemezképet tartalmazó GitHub-adattárba, így a biztonsági szakemberek elindíthatják a fejlesztői szervizelési munkafolyamatot.

Következő lépések

- További információ a DevOps biztonságáról Felhőhöz készült Defender.