Microsoft Defender for IoT-összetevők

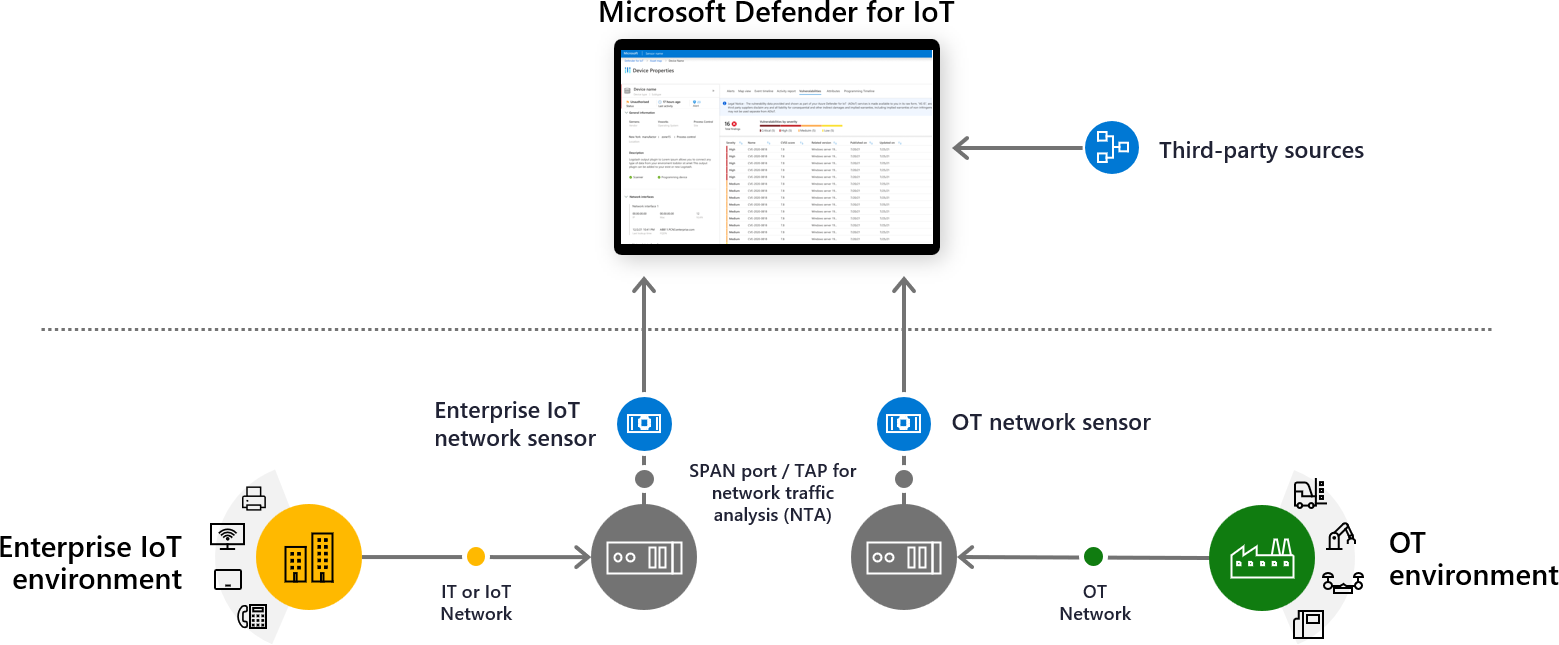

A Microsoft Defender for IoT rendszer úgy készült, hogy széles körű lefedettséget és láthatóságot biztosítson a különböző adatforrásokból.

Az alábbi kép bemutatja, hogyan streamelhetők az adatok a Defender for IoT-be hálózati érzékelőkből és külső forrásokból az IoT/OT biztonság egységes nézetének biztosítása érdekében. Az Azure Portalon elérhető Defender for IoT eszközkészleteket, sebezhetőségi felméréseket és folyamatos veszélyforrások monitorozását biztosítja.

Az IoT Defender a felhőbeli és a helyszíni összetevőkhöz is csatlakozik, és nagy és földrajzilag elosztott környezetekben skálázhatóságra készült.

Az IoT Defender az alábbi OT biztonsági monitorozási összetevőket tartalmazza:

Az Azure Portal a felhőfelügyelethez és más Microsoft-szolgáltatások, például a Microsoft Sentinelhez való integrációhoz.

Működési technológia (OT) vagy vállalati IoT-hálózati érzékelők a hálózaton lévő eszközök észleléséhez. Az IoT-alapú Defender hálózati érzékelők virtuális gépen vagy fizikai berendezésen vannak üzembe helyezve. Az OT-érzékelők konfigurálhatók felhőalapú érzékelőkként vagy teljesen helyszíni, helyileg felügyelt érzékelőkként.

Helyszíni felügyeleti konzol a helyi, levegővel ellátott környezetek központosított OT-érzékelőinek felügyeletéhez és monitorozásához.

OT és Enterprise IoT hálózati érzékelők

Az IoT-alapú Defender hálózati érzékelők felderítik és folyamatosan figyelik a hálózati forgalmat a hálózati eszközökön.

A hálózati érzékelők ot/IoT-hálózatokhoz készültek, és span porthoz vagy hálózati TAP-hoz csatlakoznak. Az IoT-alapú Defender hálózati érzékelői a hálózathoz való csatlakozást követő percek alatt betekintést nyújthatnak a kockázatokba.

A hálózati érzékelők OT/IoT-képes elemzőmotorokat és 6. rétegbeli mélycsomag-ellenőrzést (DPI) használnak a fenyegetések, például a fájl nélküli kártevők észlelésére rendellenes vagy jogosulatlan tevékenységek alapján.

Az adatgyűjtés, feldolgozás, elemzés és riasztás közvetlenül az érzékelőn történik, ami ideális lehet alacsony sávszélességű vagy nagy késésű kapcsolatok esetén. A rendszer csak a telemetriát és az elemzéseket továbbítja a felügyelethez, akár az Azure Portalra, akár egy helyszíni felügyeleti konzolra.

További információ: Defender for IoT OT üzembehelyezési útvonal.

Felhőhöz csatlakoztatott és helyi OT-érzékelők

A felhőalapú érzékelők olyan érzékelők, amelyek az Azure-beli Defender for IoT-hez csatlakoznak, és az alábbiak szerint különböznek a helyileg felügyelt érzékelőktől:

Ha felhőhöz csatlakoztatott OT hálózati érzékelővel rendelkezik:

Az érzékelő által észlelt összes adat megjelenik az érzékelőkonzolon, de a riasztási információk az Azure-ba is eljutnak, ahol elemezhetők és megoszthatók más Azure-szolgáltatásokkal.

A Microsoft fenyegetésfelderítési csomagjai automatikusan leküldhetők a felhőalapú érzékelőkre.

Az előkészítés során definiált érzékelőnév az érzékelőben megjelenített név, és csak olvasható az érzékelőkonzolról.

Ezzel szemben a helyileg felügyelt érzékelők használata esetén:

Egy adott érzékelő adatainak megtekintése az érzékelőkonzolról. A több érzékelő által észlelt összes információ egységes nézetéhez használjon helyszíni felügyeleti konzolt.

A fenyegetésfelderítési csomagokat manuálisan kell feltöltenie a helyileg felügyelt érzékelőkbe.

Az érzékelőnevek frissíthetők az érzékelőkonzolon.

További információ: Ot-érzékelők kezelése az érzékelőkonzolról és az OT-érzékelők kezelése a felügyeleti konzolról.

Defender for IoT analytics engines

Az IoT-alapú Defender hálózati érzékelők beépített elemzési motorokkal elemzik a betöltött adatokat, és valós idejű és előre rögzített forgalom alapján aktiválják a riasztásokat.

Az elemzési motorok gépi tanulási és profilelemzést, kockázatelemzést, eszközadatbázist és elemzéseket, fenyegetésfelderítést és viselkedéselemzést biztosítanak.

A szabályzatsértés-észlelési motor például ipari vezérlőrendszerek (ICS) hálózatokat modellez, hogy észlelje a várt "alap" viselkedéstől való eltéréseket a NISTIR 8219-ben ismertetett viselkedési anomáliadetektálás (BAD) használatával. Ez az alapkonfiguráció a hálózaton zajló szokásos tevékenységek, például a normál forgalmi minták, a felhasználói műveletek és az ICS-hálózathoz való hozzáférések megértésével lett kifejlesztve. A BAD rendszer ezután figyeli a hálózatot a várt viselkedéstől való eltérésre, és megjelöli a szabályzatok megsértését. Az alapkonfigurációs eltérések közé tartozik például a függvénykódok jogosulatlan használata, adott objektumokhoz való hozzáférés vagy az eszköz konfigurációjának módosítása.

Mivel számos észlelési algoritmust hoztak létre az informatikai és nem az OT-hálózatok számára, az ICS-hálózatok extra alapkonfigurációja segít lerövidíteni a rendszer tanulási görbéjét az új észlelésekhez.

Az IoT-alapú Defender hálózati érzékelők a következő fő elemzési motorokat tartalmazzák:

| Név | Leírás | Példák |

|---|---|---|

| Protokollsértés-észlelési motor | Azonosítja az ICS protokoll specifikációit sértő csomagstruktúrák és mezőértékek használatát. Protokollsértések akkor fordulnak elő, ha a csomagszerkezet vagy a mezőértékek nem felelnek meg a protokoll specifikációjának. |

Az "Illegális MODBUS-művelet (Function Code Zero)" riasztás azt jelzi, hogy egy elsődleges eszköz egy 0-s függvénykódú kérelmet küldött egy másodlagos eszköznek. Ez a művelet nem engedélyezett a protokoll specifikációja szerint, és előfordulhat, hogy a másodlagos eszköz nem kezeli megfelelően a bemenetet |

| Szabályzat megsértése | A szabályzat megsértése a tanult vagy konfigurált beállításokban meghatározott alapkonfigurációtól való eltéréssel történik. | A "Jogosulatlan HTTP-felhasználói ügynök" riasztás azt jelzi, hogy a szabályzat által nem tanult vagy jóváhagyott alkalmazás http-ügyfélként van használva az eszközön. Ez lehet egy új webböngésző vagy alkalmazás az eszközön. |

| Ipari kártevőészlelési motor | Azonosítja azokat a viselkedéseket, amelyek rosszindulatú hálózati tevékenységek jelenlétét jelzik ismert kártevőken keresztül, például a Conficker, a Black Energy, a Havex, a WannaCry, a NotPetya és a Triton. | A "Rosszindulatú tevékenység gyanúja (Stuxnet)" riasztás azt jelzi, hogy az érzékelő gyanús hálózati tevékenységet észlelt, amely ismerten kapcsolódik a Stuxnet kártevőhöz. Ez a kártevő egy fejlett, állandó fenyegetés, amely az ipari vezérlésre és az SCADA-hálózatokra irányul. |

| Anomáliadetektálási motor | Észleli a gépről gépre történő kommunikációt és viselkedést. Ez a motor ICS-hálózatokat modell, ezért rövidebb tanulási időszakot igényel, mint az informatikai elemzések. A rendszer gyorsabban észleli az anomáliákat, minimális hamis pozitív értékekkel. |

A "Periodikus viselkedés a kommunikációs csatornában" riasztás az adatátvitel periodikus és ciklikus viselkedését tükrözi, amely gyakori az ipari hálózatokban. Ilyenek például a túlzott SMB-bejelentkezési kísérletek és a PLC-vizsgálat által észlelt riasztások. |

| Működési incidensészlelés | Észleli az olyan üzemeltetési problémákat, mint például az időszakos kapcsolat, amely a berendezés meghibásodásának korai jeleit jelezheti. | " Az eszköz feltehetően leválasztva van (nem válaszol)" riasztás akkor aktiválódik, ha egy eszköz nem válaszol semmilyen előre meghatározott időszakra vonatkozó kérésre. Ez a riasztás eszközleállást, leválasztást vagy hibás működést jelezhet. Egy másik példa lehet, ha a Siemens S7 stop PLC parancsot riasztások küldték. |

Felügyeleti beállítások

Az IoT Defender hibrid hálózati támogatást nyújt a következő felügyeleti lehetőségek használatával:

Az Azure Portal. Az Azure Portal használatával egyetlen üvegablakként tekintheti meg az eszközökről a felhőbe csatlakoztatott hálózati érzékelőkkel betöltött összes adatot. Az Azure Portal további értékeket biztosít, például munkafüzeteket, Microsoft Sentinel-kapcsolatokat, biztonsági javaslatokat és egyebeket.

Emellett az Azure Portalon beszerezheti az új berendezéseket és szoftverfrissítéseket, előkészítheti és karbantarthatja az érzékelőket az IoT Defenderben, és frissítheti a fenyegetésfelderítési csomagokat. Példa:

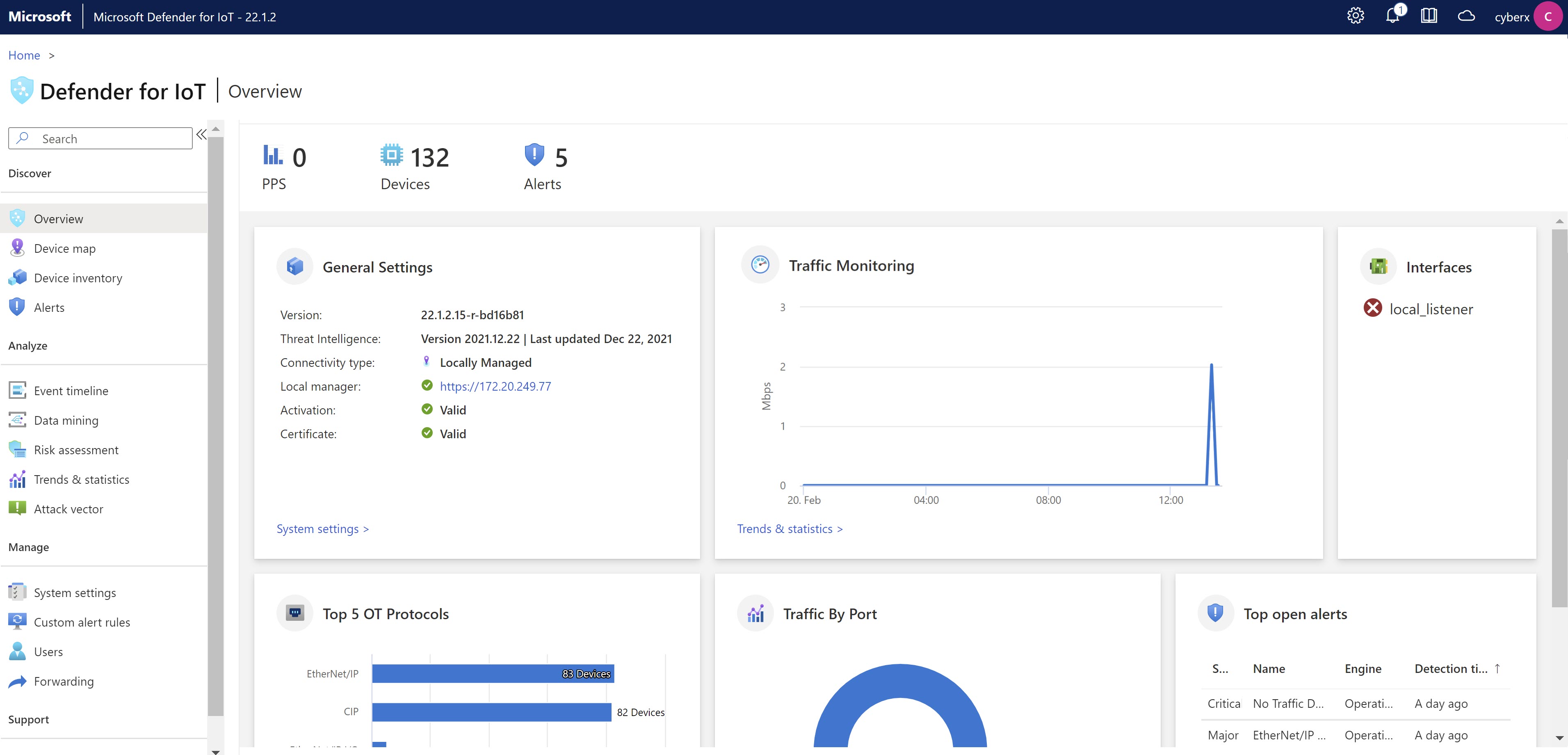

Az OT érzékelő konzol. Egy adott OT-érzékelőhöz csatlakoztatott eszközök észleléseinek megtekintése az érzékelő konzoljáról. Az érzékelőkonzol használatával megtekintheti az érzékelő által észlelt eszközök hálózati térképét, az érzékelőn bekövetkező összes esemény idővonalát, továbbíthatja az érzékelő adatait a partnerrendszereknek stb. Példa:

A helyszíni felügyeleti konzol. Levegőalapú környezetekben központi képet kaphat az összes érzékelő adatairól egy helyszíni felügyeleti konzolról, extra karbantartási eszközökkel és jelentéskészítési funkciókkal.

A helyszíni felügyeleti konzol szoftververziójának meg kell egyenlõnek lennie az érzékelő legfrissebb verziójával. Minden helyszíni felügyeleti konzolverzió visszamenőlegesen kompatibilis a régebbi, támogatott érzékelőverziókkal, de nem tud csatlakozni az újabb érzékelőverziókhoz.

További információ: Air-apped OT sensor management deployment path.

A Defender for IoT által figyelt eszközök

Az IoT-hez készült Defender minden eszközt képes felderíteni, minden típusú, minden környezetben. Az eszközök az IoT-eszközökhöz készült Defender leltárlapjain jelennek meg egy egyedi IP- és MAC-címkapcsolás alapján.

Az IoT Defender az alábbiak szerint azonosítja az önálló és egyedi eszközöket:

| Típus | Leírás |

|---|---|

| Egyedi eszközként azonosítva | Az egyes eszközökként azonosított eszközök a következők: Informatikai, OT- vagy IoT-eszközök egy vagy több hálózati adapterrel, beleértve a hálózati infrastruktúra eszközeit, például kapcsolókat és útválasztókat Megjegyzés: A modulokat vagy háttérsík-összetevőket, például állványokat vagy tárolóhelyeket tartalmazó eszközök egyetlen eszköznek számítanak, beleértve az összes modult vagy háttérsík-összetevőt is. |

| Nem egyedi eszközként azonosítva | A következő elemek nem tekinthetők különálló eszköznek, és nem számítanak bele a licencbe: - Nyilvános internetes IP-címek - Többrétegű csoportok - Közvetítési csoportok - Inaktív eszközök A hálózat által figyelt eszközök inaktívként vannak megjelölve, ha egy megadott időn belül nem észlelhető hálózati tevékenység: - OT-hálózatok: 60 napnál hosszabb ideig nem észlelhető hálózati tevékenység - Vállalati IoT-hálózatok: 30 napnál hosszabb ideig nem észlelhető hálózati tevékenység Megjegyzés: A Defender for Endpoint által már felügyelt végpontokat a Defender for IoT nem tekinti különálló eszköznek. |

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: