Proxybeállítások konfigurálása egy OT-érzékelőn

Ez a cikk a Microsoft Defender for IoT-hez készült OT-monitorozás üzembehelyezési útvonalát ismerteti, és ismerteti, hogyan konfigurálhatja az OT-érzékelő proxybeállításait az Azure-hoz való csatlakozáshoz.

Ezt a lépést a következő esetekben hagyhatja ki:

Ha levegőalapú környezetben és helyileg felügyelt érzékelőkkel dolgozik

Ha közvetlen kapcsolatot használ az OT-érzékelő és az Azure között. Ebben az esetben már végrehajtotta az összes szükséges lépést, amikor kiépítette az érzékelőt a felhőfelügyelethez

Előfeltételek

A cikkben leírt lépések végrehajtásához a következőkre lesz szüksége:

Telepített, konfigurált és aktivált OT hálózati érzékelő.

A felhőalapú Defender for IoT-érzékelők támogatott kapcsolati módszereinek megismerése, valamint az ot-hely üzembe helyezésének terve, amely tartalmazza az egyes érzékelőkhöz használni kívánt kapcsolati módszert.

Hozzáférés az OT-érzékelőhöz Rendszergazda felhasználóként. További információ: Helyszíni felhasználók és szerepkörök az IoT-hez készült Defender használatával végzett OT-monitorozáshoz.

Ezt a lépést az üzembe helyezési és kapcsolati csapatok hajtják végre.

Proxybeállítások konfigurálása az OT-érzékelőn

Ez a szakasz azt ismerteti, hogyan konfigurálhatja a meglévő proxy beállításait az OT-érzékelő konzolján. Ha még nem rendelkezik proxyval, konfiguráljon egyet az alábbi eljárásokkal:

Proxybeállítások definiálása az OT-érzékelőn:

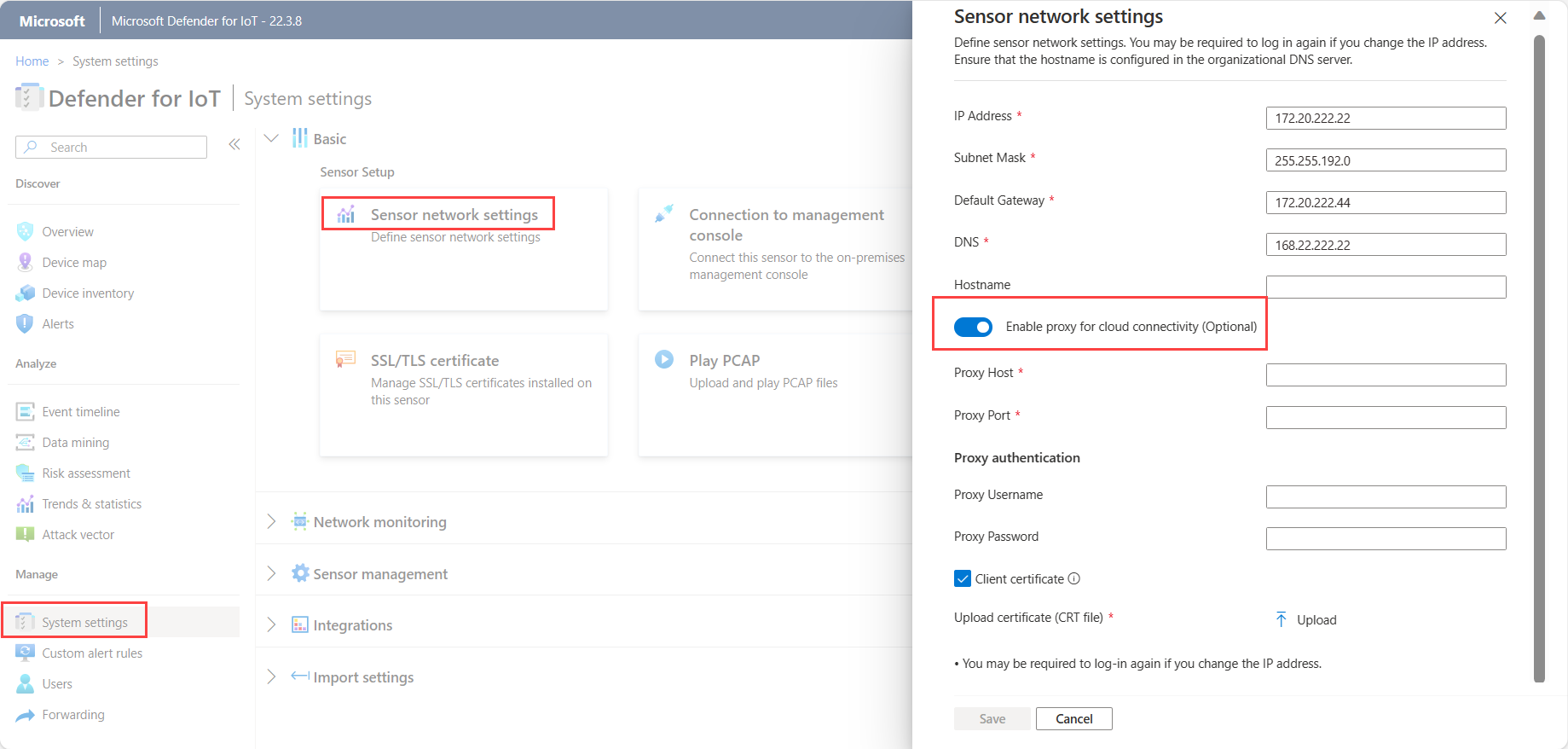

Jelentkezzen be az OT-érzékelőbe, és válassza a System Settings > Sensor Network Gépház lehetőséget.

Váltson a Proxy engedélyezése beállításra, majd adja meg a proxykiszolgáló következő adatait:

- Proxy gazdagép

- Proxyport

- Proxy felhasználónév (nem kötelező)

- Proxyjelszó (nem kötelező)

Például:

Ha szükséges, válassza az ügyféltanúsítványt egy proxyhitelesítési tanúsítvány feltöltéséhez az SSL/TLS proxykiszolgálóhoz való hozzáféréshez.

Megjegyzés:

Az SSL/TLS-forgalmat vizsgáló proxykiszolgálókhoz ügyfél SSL/TLS-tanúsítvány szükséges, például olyan szolgáltatások használatakor, mint a Zscaler és a Palo Alto Prisma.

Válassza a Mentés parancsot.

Azure-proxy beállítása

Azure-proxy használatával csatlakoztathatja az érzékelőt a Defender for IoT-hez az alábbi helyzetekben:

- Privát kapcsolatot igényel az érzékelő és az Azure között

- A webhely az ExpressRoute-on keresztül csatlakozik az Azure-hoz

- A webhely VPN-en keresztül csatlakozik az Azure-hoz

Ha már konfigurált proxyt, folytassa a proxybeállítások meghatározásával az érzékelőkonzolon.

Ha még nincs konfigurálva proxy, az ebben a szakaszban ismertetett eljárásokkal állíthat be egyet az Azure VNET-ben.

Előfeltételek

Mielőtt hozzákezd, győződjön meg arról, hogy a következőt szeretné:

Log Analytics-munkaterület naplók figyeléséhez

Távoli helykapcsolat az Azure VNET-hez

A 443-as porton kimenő HTTPS-forgalom engedélyezett az érzékelőről az IoT-hez készült Defender szükséges végpontjai felé. További információ: OT-érzékelők kiépítése felhőfelügyelethez.

Proxykiszolgáló-erőforrás, amely tűzfalengedélyekkel rendelkezik a Microsoft felhőszolgáltatásaihoz való hozzáféréshez. A cikkben ismertetett eljárás egy Azure-ban üzemeltetett Squid-kiszolgálót használ.

Fontos

A Microsoft Defender for IoT nem nyújt támogatást a Squidhez vagy más proxyszolgáltatásokhoz. A proxyszolgáltatás beállítása és fenntartása az ügyfél feladata.

Érzékelőproxy-beállítások konfigurálása

Ez a szakasz bemutatja, hogyan konfigurálhat proxyt az Azure-beli virtuális hálózaton egy OT-érzékelővel való használatra, és az alábbi lépéseket tartalmazza:

- Tárfiók definiálása NSG-naplókhoz

- Virtuális hálózatok és alhálózatok definiálása

- Virtuális vagy helyi hálózati átjáró definiálása

- Hálózati biztonsági csoportok definiálása

- Azure-beli virtuálisgép-méretezési csoport definiálása

- Azure-terheléselosztó létrehozása

- NAT-átjáró konfigurálása

1. lépés: Tárfiók meghatározása NSG-naplókhoz

Az Azure Portalon hozzon létre egy új tárfiókot a következő beállításokkal:

| Terület | Beállítások |

|---|---|

| Alapvető beállítások | Teljesítmény: Standard Fiók típusa: Blob Storage Replikáció: LRS |

| Network | Csatlakozás ivity metódus: Nyilvános végpont (kiválasztott hálózat) Virtuális hálózatokban: Nincs Útválasztási beállítás: Microsoft hálózati útválasztás |

| Adatvédelem | Az összes beállítás törlése |

| Speciális | Az összes alapértelmezett érték megtartva |

2. lépés: Virtuális hálózatok és alhálózatok definiálása

Hozza létre a következő virtuális hálózatot és a benne foglalt alhálózatokat:

| Name | Javasolt méret |

|---|---|

MD4IoT-VNET |

/26 vagy /25 Bastionnal |

| Alhálózatok: | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

- AzureBastionSubnet (nem kötelező) |

/26 |

3. lépés: Virtuális vagy helyi hálózati átjáró definiálása

Hozzon létre VPN- vagy ExpressRoute-átjárót virtuális átjárókhoz, vagy hozzon létre egy helyi átjárót attól függően, hogy hogyan csatlakoztatja a helyszíni hálózatot az Azure-hoz.

Csatolja az átjárót a GatewaySubnet korábban létrehozott alhálózathoz.

For more information, see:

- Tudnivalók a VPN-átjárókról

- Virtuális hálózat összekapcsolása ExpressRoute-kapcsolatcsoporttal a portálon

- Helyi hálózati átjáró beállításainak módosítása az Azure Portal használatával

4. lépés: Hálózati biztonsági csoportok meghatározása

Hozzon létre egy NSG-t, és határozza meg a következő bejövő szabályokat:

Hozzon létre egy szabályt

100, amely engedélyezi az érzékelőktől (a forrásoktól) a terheléselosztó privát IP-címére (a célhelyre) érkező forgalmat.tcp3128Port használata.Hozza létre a szabályt

4095a65001rendszerszabály duplikátumaként. Ennek az az oka, hogy a szabály65001felülírja a szabályt4096.Hozzon létre egy szabályt

4096, amely megtagadja a mikroszegmentálás összes forgalmát.Opcionális. Ha a Bastiont használja, hozzon létre egy szabályt

4094, amely engedélyezi a Bastion SSH-t a kiszolgálóknak. Forrásként használja a Bastion alhálózatot.

Rendelje hozzá az NSG-t a

ProxyserverSubnetkorábban létrehozotthoz.Adja meg az NSG-naplózást:

Válassza ki az új NSG-t, majd válassza a Diagnosztikai beállítás diagnosztikai beállítás > hozzáadása lehetőséget.

Adja meg a diagnosztikai beállítás nevét. A Kategória csoportban válassza ki az összes naplót.

Válassza az Elküldött log Analytics-munkaterületet, majd válassza ki a használni kívánt Log Analytics-munkaterületet.

Válassza ki az NSG-folyamatnaplók küldését, majd adja meg a következő értékeket:

Az Alapismeretek lapon:

- Adjon meg egy értelmes nevet

- Válassza ki a korábban létrehozott tárfiókot

- A szükséges megőrzési napok meghatározása

A Konfiguráció lapon:

- A 2. verzió kiválasztása

- Válassza a Traffic Analytics engedélyezése lehetőséget

- A Log Analytics-munkaterület kiválasztása

5. lépés: Azure-beli virtuálisgép-méretezési csoport definiálása

Definiáljon egy Azure-beli virtuálisgép-méretezési csoportot a terheléselosztásos virtuális gépek egy csoportjának létrehozásához és kezeléséhez, ahol szükség szerint automatikusan növelheti vagy csökkentheti a virtuális gépek számát.

További információ: Mik azok a virtuálisgép-méretezési csoportok?

Az érzékelőkapcsolattal használható méretezési csoport létrehozása:

Hozzon létre egy méretezési csoportot a következő paraméterdefiníciókkal:

- Vezénylési mód: egységes

- Biztonsági típus: standard

- Kép: Ubuntu server 18.04 LTS – Gen1

- Méret: Standard_DS1_V2

- Hitelesítés: A vállalati szabvány alapján

Tartsa meg a Lemezek beállításainak alapértelmezett értékét.

Hozzon létre egy hálózati adaptert a

Proxyserverkorábban létrehozott alhálózatban, de még ne definiáljon terheléselosztót.A méretezési beállításokat az alábbiak szerint határozhatja meg:

- A kezdeti példányok számának meghatározása 1-ként

- A skálázási szabályzat meghatározása manuálisként

Adja meg a következő felügyeleti beállításokat:

- A frissítési módhoz válassza az Automatikus – a példány elkezdi a frissítést

- Rendszerindítási diagnosztika letiltása

- Az Identitás és a Microsoft Entra-azonosító beállításainak törlése

- Válassza a Túlbontás lehetőséget

- Az engedélyezett automatikus operációsrendszer-frissítések kiválasztása

Adja meg a következő állapotbeállításokat:

- Válassza az Alkalmazásállapot-figyelés engedélyezése lehetőséget

- Válassza ki a TCP protokollt és a 3128-at

A speciális beállítások között adja meg a szórási algoritmust max. szórásként.

Az egyéni adatszkript esetében tegye a következőket:

Hozza létre a következő konfigurációs szkriptet a használt porttól és szolgáltatásoktól függően:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allMásolja ki a kódolt fájl tartalmát, majd hozza létre a következő konfigurációs szkriptet:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

6. lépés: Azure-terheléselosztó létrehozása

Az Azure Load Balancer egy 4. rétegbeli terheléselosztó, amely kivonatalapú terjesztési algoritmus használatával osztja el a bejövő forgalmat az kifogástalan állapotú virtuálisgép-példányok között.

További információkért tekintse meg az Azure Load Balancer dokumentációját.

Azure-terheléselosztó létrehozása az érzékelőkapcsolathoz:

Hozzon létre egy terheléselosztót standard termékváltozattal és belső típussal, hogy a terheléselosztó az internethez legyen zárva.

Definiáljon egy dinamikus előtérbeli IP-címet a

proxysrvkorábban létrehozott alhálózatban, és állítsa a rendelkezésre állást zónaredundánsra.Háttérrendszer esetén válassza ki a korábban létrehozott virtuálisgép-méretezési csoportot.

Az érzékelőben definiált porton hozzon létre egy TCP terheléselosztási szabályt, amely összeköti az előtérbeli IP-címet a háttérkészlettel. Az alapértelmezett port a 3128.

Hozzon létre egy új állapotmintát, és definiáljon egy TCP-állapotmintát a 3128-as porton.

A terheléselosztó naplózásának meghatározása:

Az Azure Portalon nyissa meg a létrehozott terheléselosztót.

Válassza a Diagnosztikai beállítás>Diagnosztikai beállítás hozzáadása lehetőséget.

Adjon meg egy értelmes nevet, és definiálja a kategóriát allMetrics néven.

Válassza az Elküldött log Analytics-munkaterületet, majd válassza ki a Log Analytics-munkaterületet.

7. lépés: NAT-átjáró konfigurálása

NAT-átjáró konfigurálása az érzékelőkapcsolathoz:

Hozzon létre egy új NAT-átjárót.

A Kimenő IP-cím lapon válassza az Új nyilvános IP-cím létrehozása lehetőséget.

Az Alhálózat lapon válassza ki a

ProxyserverSubnetkorábban létrehozott alhálózatot.

A proxy most már teljesen konfigurálva van. Folytassa a proxybeállítások megadásával az OT-érzékelőn.

Csatlakozás proxyláncolással

A következő helyzetekben proxyláncolással csatlakoztathatja az érzékelőt az Azure-beli Defender for IoT-hez:

- Az érzékelőnek proxyra van szüksége az OT-hálózatról a felhőbe való eléréséhez

- Azt szeretné, hogy több érzékelő egyetlen ponton keresztül csatlakozzon az Azure-hoz

Ha már konfigurált proxyt, folytassa a proxybeállítások meghatározásával az érzékelőkonzolon.

Ha még nincs konfigurálva proxy, az ebben a szakaszban ismertetett eljárásokkal konfigurálhatja a proxyláncolást.

További információ: Proxykapcsolatok proxyláncolással.

Előfeltételek

Mielőtt hozzákezd, győződjön meg arról, hogy van egy proxyfolyamatot futtató gazdakiszolgáló a helyhálózaton belül. A proxyfolyamatnak elérhetőnek kell lennie az érzékelő és a lánc következő proxyja számára is.

Ezt az eljárást a nyílt forráskódú Squid-proxy használatával ellenőriztük. Ez a proxy HTTP-bújtatást és HTTP CONNECT-parancsot használ a kapcsolathoz. Ehhez a kapcsolati módszerhez bármely más proxyláncoló kapcsolat használható, amely támogatja a CONNECT parancsot.

Fontos

A Microsoft Defender for IoT nem nyújt támogatást a Squidhez vagy más proxyszolgáltatásokhoz. A proxyszolgáltatás beállítása és fenntartása az ügyfél feladata.

Proxyláncoló kapcsolat konfigurálása

Ez az eljárás azt ismerteti, hogyan telepíthet és konfigurálhat kapcsolatot az érzékelők és az IoT Defender között a Squid legújabb verziójával egy Ubuntu-kiszolgálón.

Adja meg a proxybeállításokat az egyes érzékelőkön:

Jelentkezzen be az OT-érzékelőbe, és válassza a System Settings > Sensor Network Gépház lehetőséget.

Váltson a Proxy engedélyezése beállításra, és adja meg a proxy gazdagépét, portját, felhasználónevét és jelszavát.

Telepítse a Squid proxyt:

Jelentkezzen be a proxy Ubuntu gépére, és nyisson meg egy terminálablakot.

Frissítse a rendszert, és telepítse a Squid-t. Például:

sudo apt-get update sudo apt-get install squidKeresse meg a Squid konfigurációs fájlt. Megnyithatja például

/etc/squid/squid.confa fájlt egy szövegszerkesztőben, vagy/etc/squid/conf.d/megnyithatja azt.A Squid konfigurációs fájlban keresse meg a következő szöveget:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Adja hozzá

acl <sensor-name> src <sensor-ip>éshttp_access allow <sensor-name>adja hozzá a fájlhoz. Például:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Szükség szerint további érzékelők hozzáadásával további vonalakat adhat hozzá az érzékelőhöz.

Konfigurálja a Squid szolgáltatást indításkor. Futtatás:

sudo systemctl enable squid

Csatlakozás proxyját a Defender for IoT-hez. Győződjön meg arról, hogy a 443-as porton kimenő HTTPS-forgalom engedélyezett az érzékelőről az IoT Defender szükséges végpontjaira.

További információ: OT-érzékelők kiépítése felhőfelügyelethez.

A proxy most már teljesen konfigurálva van. Folytassa a proxybeállítások megadásával az OT-érzékelőn.

Kapcsolat beállítása többfelhős környezetekhez

Ez a szakasz azt ismerteti, hogyan csatlakoztathatja az érzékelőt az Azure-beli Defender for IoT-hez egy vagy több nyilvános felhőben üzembe helyezett érzékelőkből. További információ: Többfelhős kapcsolatok.

Előfeltételek

Mielőtt hozzákezd, győződjön meg arról, hogy egy nyilvános felhőben , például az AWS-ben vagy a Google Cloudban üzembe helyezett érzékelővel rendelkezik, és konfigurálva van a SPAN-forgalom figyelésére.

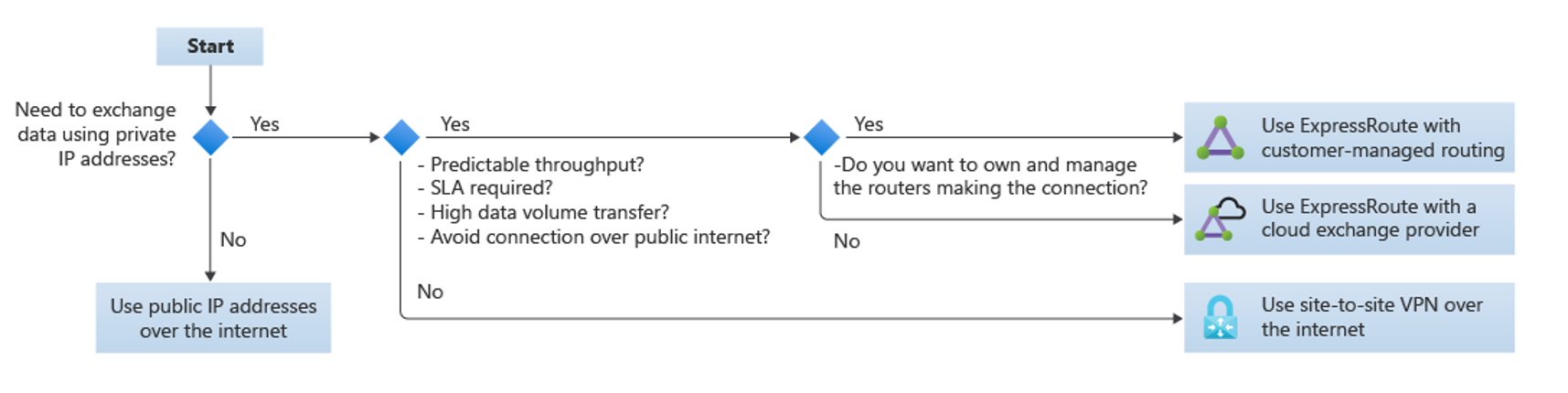

Többfelhős kapcsolati módszer kiválasztása

A következő folyamatábra segítségével állapítsa meg, hogy melyik csatlakozási módszert használja:

Nyilvános IP-címek használata az interneten keresztül, ha nem kell privát IP-címekkel adatokat cserélnie

Csak akkor használja a helyek közötti VPN-t az interneten keresztül, ha nem* igényli az alábbiak valamelyikét:

- Kiszámítható átviteli sebesség

- SLA

- Nagy adatmennyiség-átvitel

- A nyilvános interneten keresztüli kapcsolatok elkerülése

Használja az ExpressRoute-ot , ha kiszámítható átviteli sebességet, SLA-t, nagy adatmennyiség-átvitelt vagy a nyilvános interneten keresztüli kapcsolatok elkerülését igényli.

Ebben az esetben:

- Ha a kapcsolatot létesítő útválasztókat szeretné birtokolni és felügyelni, használja az ExpressRoute-ot az ügyfél által felügyelt útválasztással.

- Ha nem kell birtokolnia és felügyelnie a kapcsolatot létesítő útválasztókat, használja az ExpressRoute-ot egy felhőcsere-szolgáltatóval.

Konfiguráció

Konfigurálja az érzékelőt a felhőhöz való csatlakozáshoz az Azure felhőadaptálási keretrendszer ajánlott módszerek egyikével. További információ: Csatlakozás felhőszolgáltatókkal szembeni Csatlakozás.

A VPN-ek és a Defender for IoT közötti privát kapcsolat engedélyezéséhez csatlakoztassa a VPC-t egy Azure-beli virtuális hálózathoz VPN-kapcsolaton keresztül. Ha például egy AWS VPC-ből csatlakozik, tekintse meg a TechCommunity blogot: VPN létrehozása az Azure és az AWS között csak felügyelt megoldások használatával.

A VPC és a VNET konfigurálása után adja meg a proxybeállításokat az OT-érzékelőn.

Következő lépések

Javasoljuk, hogy konfiguráljon egy Active Directory-kapcsolatot a helyszíni felhasználók felügyeletéhez az OT-érzékelőn, valamint állítsa be az érzékelő állapotfigyelését az SNMP-n keresztül.

Ha az üzembe helyezés során nem konfigurálja ezeket a beállításokat, később is visszatérhet és konfigurálhatja őket. For more information, see:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: