Felhasználók létrehozása és kezelése egy OT-hálózati érzékelőn

A Microsoft Defender for IoT eszközöket biztosít a helyszíni felhasználói hozzáférés felügyeletéhez az OT hálózati érzékelőben és az örökölt helyszíni felügyeleti konzolon. Az Azure-felhasználók kezelése az Azure-előfizetés szintjén történik az Azure RBAC használatával.

Ez a cikk azt ismerteti, hogyan kezelheti a helyszíni felhasználókat közvetlenül egy OT hálózati érzékelőn.

Alapértelmezett jogosultsággal rendelkező felhasználók

Alapértelmezés szerint minden ot hálózati érzékelő a kiemelt rendszergazdai felhasználóval van telepítve, amely speciális hibaelhárítási és beállítási eszközökhöz rendelkezik hozzáféréssel.

Az érzékelő első beállításakor jelentkezzen be a rendszergazdai felhasználóba, hozzon létre egy rendszergazdai szerepkörrel rendelkező kezdeti felhasználót, majd hozzon létre további felhasználókat biztonsági elemzők és írásvédett felhasználók számára.

További információ: Az OT-érzékelő és az alapértelmezett jogosultsággal rendelkező helyszíni felhasználók telepítése és beállítása.

A 23.1.x-nél korábbi érzékelőverziók a cyberx és cyberx_host kiemelt felhasználókat is tartalmazzák. A 23.1.x és újabb verziókban ezek a felhasználók telepítve vannak, de alapértelmezés szerint nem engedélyezettek.

Ha engedélyezni szeretné a cyberx és cyberx_host felhasználókat a 23.1.x és újabb verziókban, például az IoT-alapú Defender parancssori felülettel való használatukhoz, állítsa alaphelyzetbe a jelszót. További információ: Érzékelőfelhasználó jelszavának módosítása.

Active Directory-kapcsolat konfigurálása

Javasoljuk, hogy konfigurálja a helyszíni felhasználókat az OT-érzékelőn az Active Directoryval annak érdekében, hogy az Active Directory-felhasználók bejelentkezhessenek az érzékelőbe, és active Directory-csoportokat használhassanak a csoport összes felhasználójához hozzárendelt kollektív engedélyekkel.

Használja például az Active Directoryt, ha nagy számú felhasználóhoz szeretne csak olvasási hozzáférést rendelni, és ezeket az engedélyeket a csoport szintjén szeretné kezelni.

Tipp.

Ha készen áll arra, hogy nagy léptékben kezelje az OT-érzékelő beállításait, az Azure Portalon adja meg az Active Directory beállításait. Miután az Azure Portalon alkalmazta a beállításokat, az érzékelőkonzol beállításai írásvédettek lesznek. További információ: Az OT-érzékelő beállításainak konfigurálása az Azure Portalról (nyilvános előzetes verzió).

Integrálható az Active Directoryval:

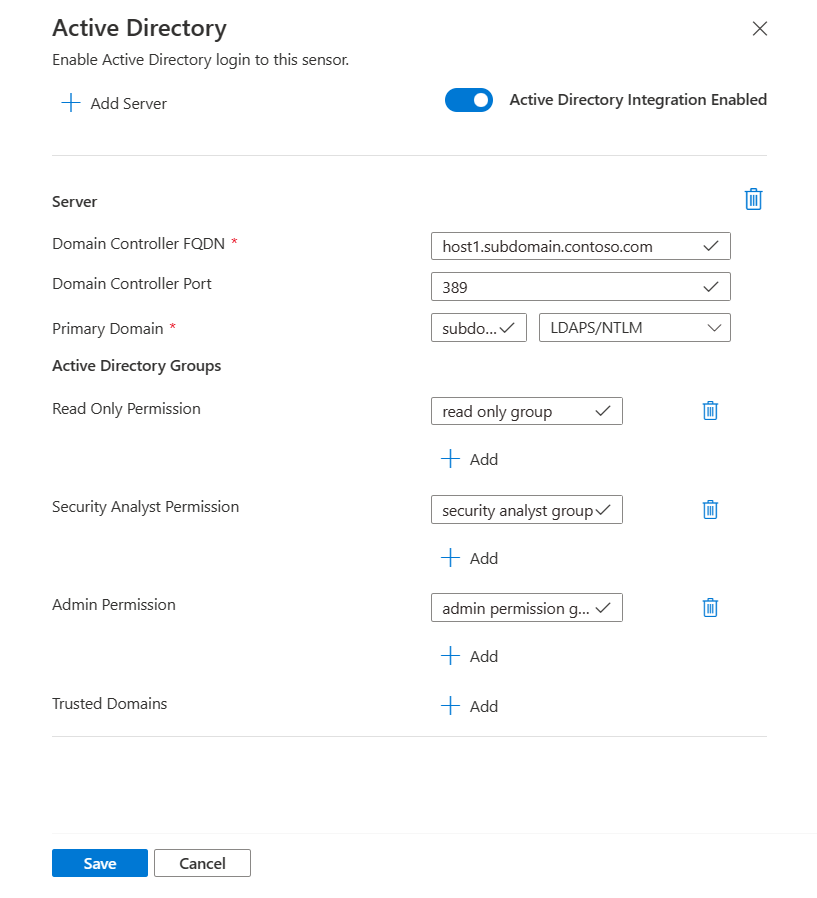

Jelentkezzen be az OT-érzékelőbe, és válassza a System Settings>Integrations>Active Directory lehetőséget.

Váltás az Active Directory-integrációt engedélyező beállításra.

Adja meg az Active Directory-kiszolgáló alábbi értékeit:

Név Leírás Tartományvezérlő teljes tartományneve A teljes tartománynév (FQDN) pontosan az LDAP-kiszolgálón megjelenő módon jelenik meg. Például adja meg host1.subdomain.contoso.com.

Ha problémát tapasztal az FQDN használatával történő integrációval kapcsolatban, ellenőrizze a DNS-konfigurációt. Az integráció beállításakor az LDAP-kiszolgáló explicit IP-címét is megadhatja a teljes tartománynév helyett.Tartományvezérlő portja Az a port, ahol az LDAP konfigurálva van. Használja például a 636-os portot AZ LDAPS-kapcsolatokhoz. Elsődleges tartomány A tartománynév, például subdomain.contoso.com, majd válassza ki az LDAP-konfiguráció kapcsolattípusát.

Támogatott kapcsolattípusok: LDAPS/NTLMv3 (ajánlott), LDAP/NTLMv3 vagy LDAP/SASL-MD5Active Directory-csoportok A + Hozzáadás elemet választva szükség szerint hozzáadhat egy Active Directory-csoportot az egyes felsorolt jogosultsági szintekhez.

Amikor megad egy csoportnevet, győződjön meg arról, hogy pontosan úgy adja meg a csoportnevet, ahogyan azt az LDAP-kiszolgálón az Active Directory-konfigurációban definiálta. Ezeket a csoportneveket akkor használja, ha új érzékelőfelhasználót ad hozzá az Active Directoryhoz.

A támogatott jogosultsági szintek közé tartoznak az írásvédett, a biztonsági elemző, a rendszergazda és a megbízható tartományok.Fontos

LDAP-paraméterek megadásakor:

- Az értékeket pontosan úgy definiálhatja, ahogyan az Active Directoryban megjelennek, kivéve az esetet.

- A felhasználó csak kisbetűs karaktereket használ, még akkor is, ha az Active Directory konfigurációja nagybetűket használ.

- Az LDAP és az LDAPS nem konfigurálható ugyanahhoz a tartományhoz. Ezeket azonban különböző tartományokban konfigurálhatja, majd egyszerre használhatja őket.

Egy másik Active Directory-kiszolgáló hozzáadásához válassza a lap tetején található + Kiszolgáló hozzáadása lehetőséget, és definiálja ezeket a kiszolgálóértékeket.

Amikor hozzáadta az összes Active Directory-kiszolgálót, válassza a Mentés lehetőséget.

Példa:

Új OT-érzékelő felhasználóinak hozzáadása

Ez az eljárás azt ismerteti, hogyan hozhat létre új felhasználókat egy adott OT-hálózati érzékelőhöz.

Előfeltételek: Ez az eljárás a rendszergazda, a cyberx és a cyberx_host felhasználók, valamint a rendszergazdai szerepkörrel rendelkező felhasználók számára érhető el.

Felhasználó hozzáadása:

Jelentkezzen be az érzékelőkonzolra, és válassza a Felhasználók>+ Felhasználó hozzáadása lehetőséget.

Felhasználó létrehozása | A Felhasználók lapon adja meg a következő adatokat:

Név Leírás Felhasználónév Adjon meg egy értelmezhető felhasználónevet a felhasználónak. E-mail Adja meg a felhasználó e-mail-címét. Utónév Adja meg a felhasználó utónevét. Vezetéknév Adja meg a felhasználó vezetéknevét. Szerepkör Válasszon a következő felhasználói szerepkörök közül: Rendszergazda, Biztonsági elemző vagy Írásvédett. További információ: Helyszíni felhasználói szerepkörök. Jelszó Válassza ki a felhasználó típusát helyi vagy Active Directory-felhasználóként.

Helyi felhasználók esetén adja meg a felhasználó jelszavát. A jelszóra vonatkozó követelmények a következők:

- Legalább nyolc karakter

- Kis- és nagybetűs betűrendben is

- Legalább egy szám

- Legalább egy szimbólum

A helyi felhasználói jelszavakat csak rendszergazdai felhasználók módosíthatják.Tipp.

Az Active Directoryval való integráció lehetővé teszi a felhasználók csoportjainak adott jogosultsági szintekhez való társítását. Ha az Active Directory használatával szeretne felhasználókat létrehozni, először konfiguráljon egy Active Directory-kapcsolatot , majd térjen vissza ehhez az eljáráshoz.

Ha végzett, válassza a Mentés lehetőséget.

A rendszer hozzáadja az új felhasználót, és megjelenik az érzékelő felhasználói oldalán.

Ha szerkeszteni szeretne egy felhasználót, válassza a szerkeszteni kívánt felhasználó Szerkesztés ![]() ikont, és szükség szerint módosítsa az értékeket.

ikont, és szükség szerint módosítsa az értékeket.

Felhasználó törléséhez válassza a törölni kívánt felhasználó Törlés gombját.

Érzékelőfelhasználó jelszavának módosítása

Ez az eljárás azt ismerteti, hogyan módosíthatják a rendszergazdai felhasználók a helyi felhasználói jelszavakat. A rendszergazdai felhasználók módosíthatják saját maguk vagy más biztonsági elemzők vagy írásvédett felhasználók jelszavát. A kiemelt felhasználók módosíthatják a saját jelszavaikat és a rendszergazdai felhasználók jelszavát.

Tipp.

Ha vissza kell állítania egy emelt szintű felhasználói fiókhoz való hozzáférést, olvassa el az érzékelőhöz való jogosultsági hozzáférés helyreállítása című témakört.

Előfeltételek: Ez az eljárás csak a kiberx, rendszergazda vagy cyberx_host felhasználók, illetve rendszergazdai szerepkörrel rendelkező felhasználók számára érhető el.

A felhasználó jelszavának módosítása egy érzékelőn:

Jelentkezzen be az érzékelőbe, és válassza a Felhasználók lehetőséget.

Az érzékelő Felhasználók lapján keresse meg azt a felhasználót, akinek a jelszavát módosítani kell.

A felhasználói sor jobb oldalán válassza a Beállítások (...) menü Szerkesztés parancsát >a felhasználói panel megnyitásához.

A jobb oldali felhasználói panelen, a Jelszó módosítása területen adja meg és erősítse meg az új jelszót. Ha módosítja a saját jelszavát, az aktuális jelszót is meg kell adnia.

A jelszóra vonatkozó követelmények a következők:

- Legalább nyolc karakter

- Kis- és nagybetűs betűrendben is

- Legalább egy szám

- Legalább egy szimbólum

Ha végzett, válassza a Mentés lehetőséget.

Emelt szintű hozzáférés helyreállítása egy érzékelőhöz

Ez az eljárás a kiberbűnöző, rendszergazda vagy cyberx_host felhasználók számára az érzékelőhöz való emelt szintű hozzáférés helyreállítását ismerteti. További információ: Alapértelmezett jogosultsággal rendelkező helyszíni felhasználók.

Előfeltételek: Ez az eljárás csak a kiberx, rendszergazda vagy cyberx_host felhasználók számára érhető el.

Az érzékelőhöz való emelt szintű hozzáférés helyreállítása:

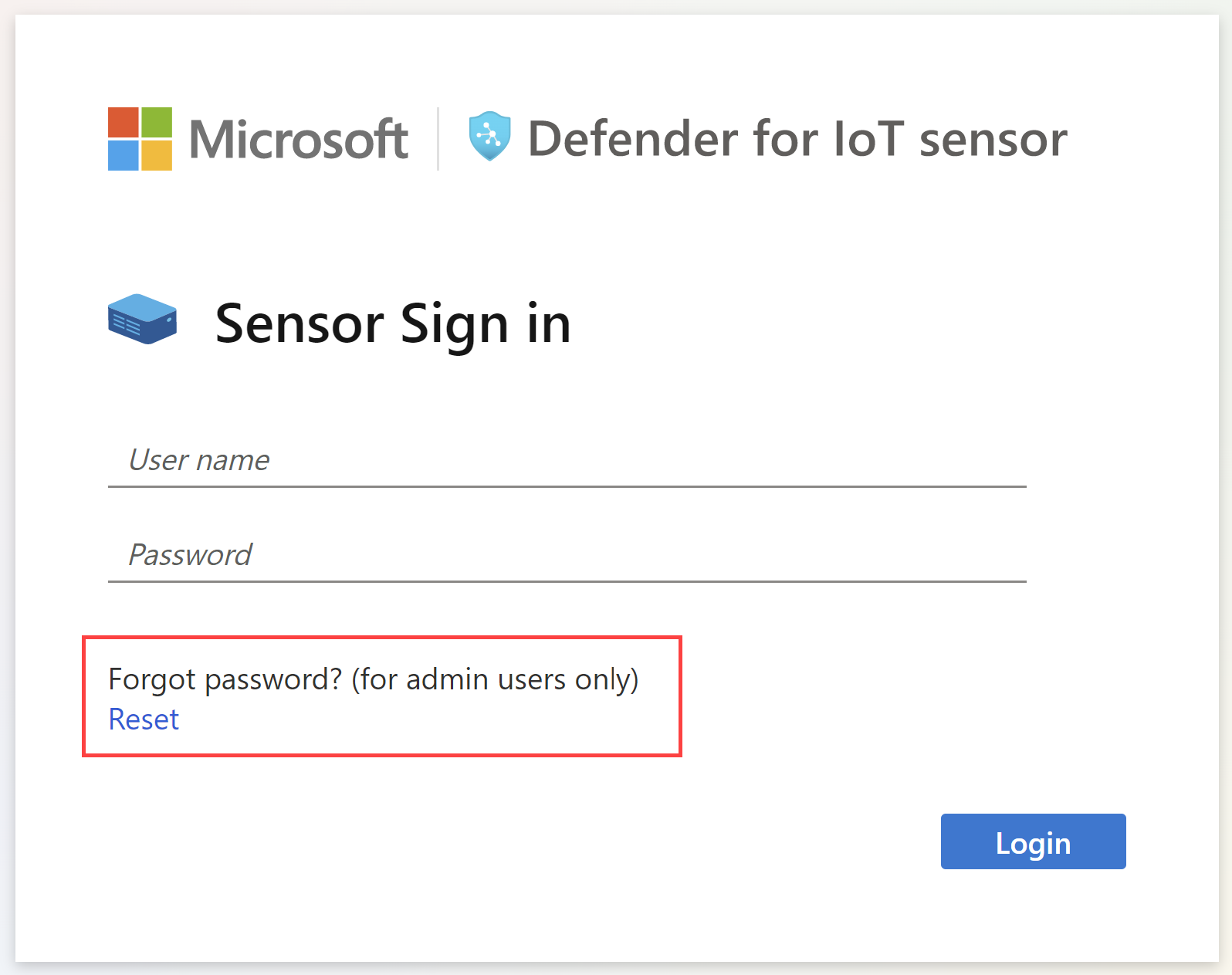

Kezdjen bejelentkezni az OT hálózati érzékelőbe. A bejelentkezési képernyőn válassza az Alaphelyzetbe állítás hivatkozást. Példa:

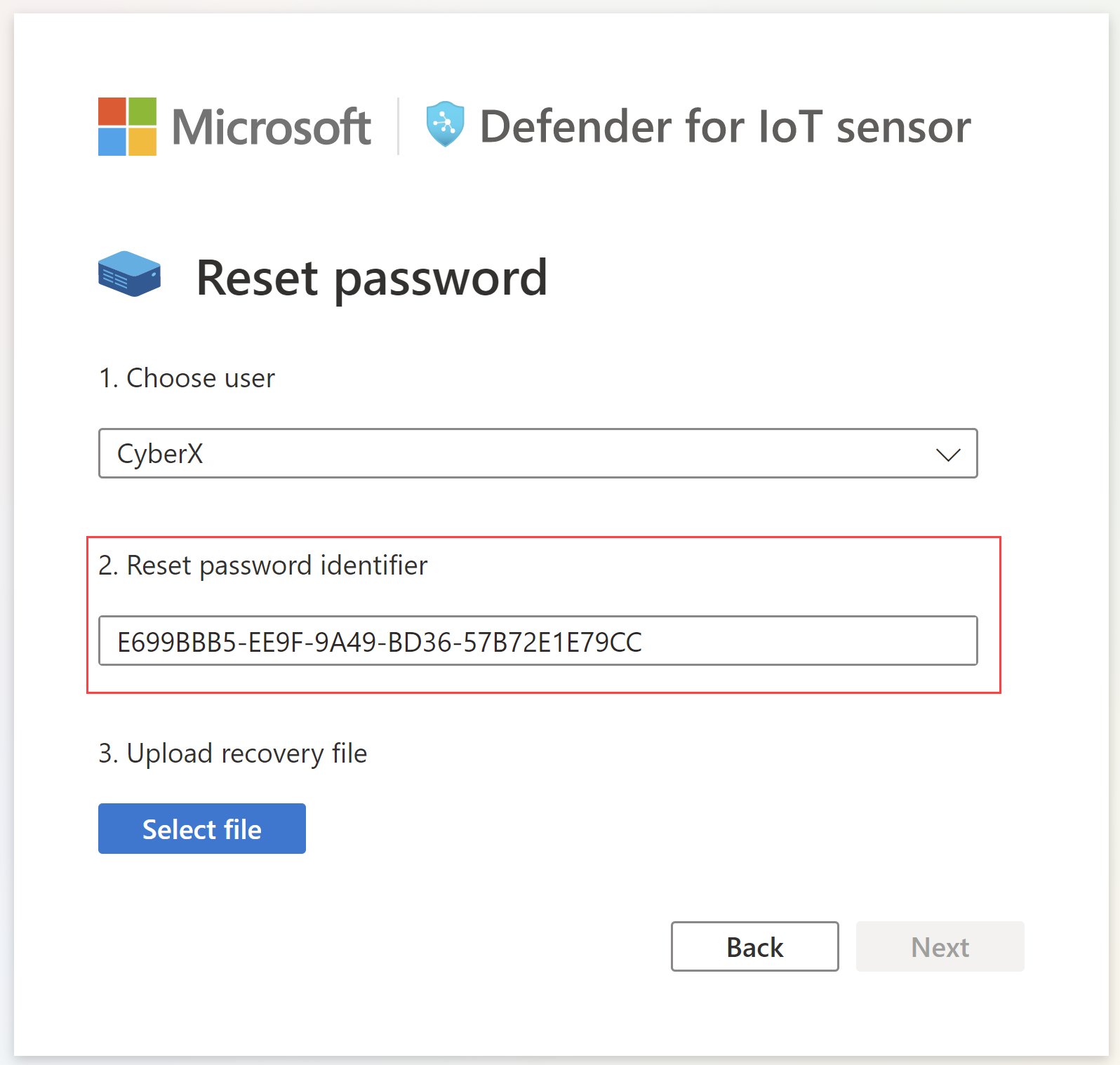

A Jelszó alaphelyzetbe állítása párbeszédpanel Felhasználó kiválasztása menüjében válassza ki azt a felhasználót, akinek a jelszavát helyreállítja, a Cyberx, a Rendszergazda vagy a CyberX_host.

Másolja a vágólapra a Jelszó alaphelyzetbe állítása azonosítóban látható egyedi azonosítókódot. Példa:

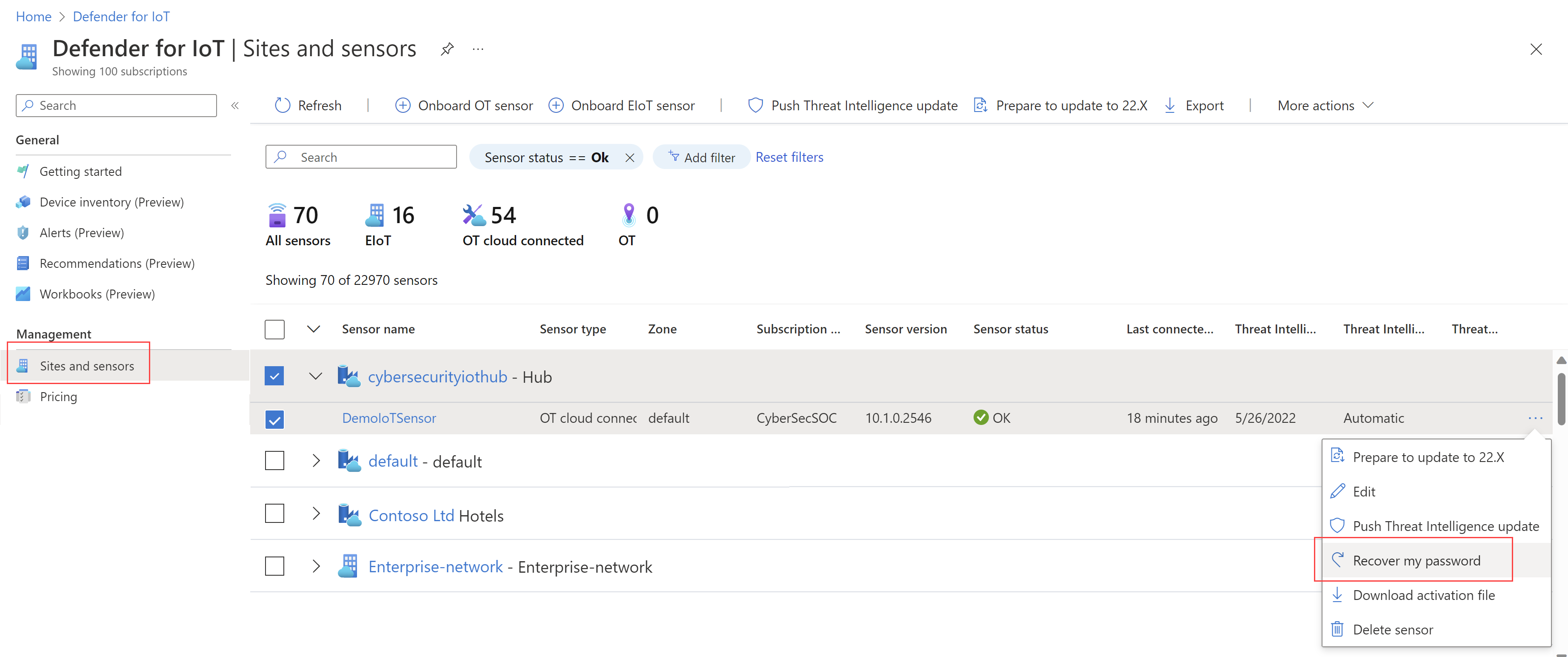

Nyissa meg a Defender for IoT Sites és az érzékelők oldalt az Azure Portalon. Előfordulhat, hogy az Azure Portalt egy új böngészőlapon vagy ablakban szeretné megnyitni, így az érzékelő lapja nyitva marad.

Az Azure Portal-beállítások >címtárai és előfizetései között győződjön meg arról, hogy kiválasztotta azt az előfizetést, amelybe az érzékelő bekerült az IoT-hez készült Defenderbe.

A Webhelyek és érzékelők lapon keresse meg a használni kívánt érzékelőt, és válassza a beállítások menüt (...) a jobb oldali >Jelszó helyreállítása területen. Példa:

A megnyíló Helyreállítás párbeszédpanelen adja meg az érzékelőből a vágólapra másolt egyedi azonosítót, és válassza a Helyreállítás lehetőséget. A rendszer automatikusan letölt egy password_recovery.zip fájlt.

Az Azure Portalról letöltött összes fájlt a megbízhatósági gyökér írja alá, így a gépek csak aláírt objektumokat használnak.

Az érzékelőlapon a Jelszó helyreállítása képernyőn válassza a Fájl kiválasztása lehetőséget. Keresse meg és töltse fel a korábban az Azure Portalról letöltött password_recovery.zip fájlt.

Feljegyzés

Ha megjelenik egy hibaüzenet, amely azt jelzi, hogy a fájl érvénytelen, előfordulhat, hogy helytelen előfizetést választott ki az Azure Portal beállításai között.

Térjen vissza az Azure-ba, és válassza a beállítások ikont a felső eszköztáron. A Könyvtárak + előfizetések lapon győződjön meg arról, hogy kiválasztotta azt az előfizetést, amelyben az érzékelőt az IoT-hez készült Defenderbe készítették. Ezután ismételje meg a lépéseket az Azure-ban a password_recovery.zip fájl letöltéséhez és újbóli feltöltéséhez az érzékelőre.

Válassza a Tovább lehetőséget. Megjelenik egy rendszer által létrehozott jelszó az érzékelőhöz, amelyet a kiválasztott felhasználó használhat. Ügyeljen arra, hogy írja le a jelszót, mert az nem jelenik meg újra.

A Tovább gombra kattintva jelentkezzen be az érzékelőbe az új jelszóval.

A sikertelen bejelentkezések maximális számának meghatározása

Az OT-érzékelő PARANCSSOR-hozzáférésével meghatározhatja a sikertelen bejelentkezések maximális számát, mielőtt egy OT-érzékelő megakadályozza, hogy a felhasználó újra bejelentkezzen ugyanabból az IP-címről.

További információ: Defender for IoT CLI-felhasználók és hozzáférés.

Előfeltételek: Ez az eljárás csak a cyberx-felhasználó számára érhető el.

Jelentkezzen be az OT-érzékelőbe SSH-n keresztül, és futtassa a következőt:

nano /var/cyberx/components/xsense-web/cyberx_web/settings.pyA settings.py fájlban állítsa be a

"MAX_FAILED_LOGINS"definiálni kívánt sikertelen bejelentkezések maximális számát. Ügyeljen arra, hogy figyelembe vegye az egyidejű felhasználók számát a rendszerben.Lépjen ki a fájlból, és futtassa

sudo monit restart alla módosításokat.

Felhasználói munkamenet időtúllépéseinek szabályozása

Alapértelmezés szerint a helyszíni felhasználók 30 perc inaktivitás után kijelentkeznek a munkamenetekből. A rendszergazdai felhasználók a helyi parancssori felületi hozzáféréssel be- és kikapcsolhatják ezt a funkciót, vagy módosíthatják az inaktivitási küszöbértékeket. További információ: Defender for IoT CLI-felhasználók és hozzáférési és CLI-parancsok hivatkozása az OT hálózati érzékelőkről.

Feljegyzés

A felhasználói munkamenet időtúllépéseinek módosítása az ot monitorozási szoftver frissítésekor alaphelyzetbe áll az alapértelmezett értékre.

Előfeltételek: Ez az eljárás csak a rendszergazda, a cyberx és a cyberx_host felhasználók számára érhető el.

Az érzékelő felhasználói munkamenetének időtúllépéseinek szabályozása:

Jelentkezzen be az érzékelőbe egy terminálon keresztül, és futtassa a következőt:

sudo nano /var/cyberx/properties/authentication.propertiesAz alábbi kimenet jelenik meg:

infinity_session_expiration=true session_expiration_default_seconds=0 session_expiration_admin_seconds=1800 session_expiration_security_analyst_seconds=1800 session_expiration_read_only_users_seconds=1800 certifcate_validation=false crl_timeout_secounds=3 crl_retries=1 cm_auth_token=Hajtsa végre a megfelelő műveletet:

A felhasználói munkamenet időtúllépéseinek teljes kikapcsolásához váltson

infinity_session_expiration=truea értékreinfinity_session_expiration=false. Állítsa vissza, hogy újra bekapcsolja.Az inaktivitási időtúllépési időszak módosításához állítsa be az alábbi értékek egyikét a szükséges időponthoz másodpercben:

session_expiration_default_secondsminden felhasználó számárasession_expiration_admin_secondscsak rendszergazdai felhasználók számárasession_expiration_security_analyst_secondscsak a Security Analyst felhasználói számárasession_expiration_read_only_users_secondscsak olvasási felhasználók számára

Következő lépések

További információ: Felhasználói tevékenység naplózása.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: