Microsoft Defender for IoT felhasználói felügyelet

A Microsoft Defender for IoT az Azure Portalon és a helyszínen egyaránt biztosít eszközöket a felhasználói hozzáférés felügyeletéhez az IoT-erőforrásokhoz készült Defenderben.

Azure-felhasználók az IoT Defenderhez

Az Azure Portalon a felhasználókat előfizetési szinten kezeli a Microsoft Entra ID és az Azure szerepköralapú hozzáférés-vezérlése (RBAC). Az Azure-előfizetés felhasználói egy vagy több felhasználói szerepkört is használhatnak, amelyek meghatározzák az Azure Portalról elérhető adatokat és műveleteket, beleértve a Defender for IoT-t is.

A portálon vagy a PowerShellben hozzárendelheti az Azure-előfizetés felhasználóit azokhoz a szerepkörökhöz, amelyekre szüksége lesz az adatok megtekintéséhez és a műveletek végrehajtásához, például a riasztások vagy eszközadatok megtekintéséhez, vagy a díjszabási csomagok és érzékelők kezeléséhez.

További információ: Felhasználók kezelése az Azure Portalon és azure-beli felhasználói szerepkörök az OT- és nagyvállalati IoT-monitorozáshoz

Helyszíni felhasználók az IoT Defenderhez

Az OT-hálózatok használatakor a Defender for IoT-szolgáltatások és -adatok a helyszíni OT hálózati érzékelőkből és a helyszíni érzékelőkezelési konzolból is elérhetők az Azure Portalon kívül.

Az Azure mellett helyszíni felhasználókat is meg kell határoznia az OT-hálózati érzékelőkön és a helyszíni felügyeleti konzolon. Az OT-érzékelők és a helyszíni felügyeleti konzol egyaránt alapértelmezett, kiemelt felhasználókkal van telepítve, amelyekkel más rendszergazdákat és felhasználókat is meghatározhat.

Jelentkezzen be az OT-érzékelőkbe az érzékelőfelhasználók definiálásához, és jelentkezzen be a helyszíni felügyeleti konzolra a helyszíni felügyeleti konzol felhasználóinak definiálásához.

További információ: Helyszíni felhasználók és szerepkörök az IoT-hez készült Defender használatával végzett OT-monitorozáshoz.

A Microsoft Entra ID támogatása érzékelőkön és helyszíni felügyeleti konzolokon

Érdemes konfigurálni az érzékelő és a Microsoft Entra-azonosító közötti integrációt, hogy a Microsoft Entra ID-felhasználók bejelentkezhessenek az érzékelőbe, vagy Microsoft Entra-azonosítócsoportokat használhassanak a csoport összes felhasználójához hozzárendelt kollektív engedélyekkel.

Használja például a Microsoft Entra-azonosítót, ha nagy számú felhasználóhoz szeretne csak olvasási hozzáférést rendelni, és ezeket az engedélyeket a csoport szintjén szeretné kezelni.

Az IoT Defender és a Microsoft Entra ID integrációja támogatja az LDAP v3-at és az alábbi LDAP-alapú hitelesítést:

Teljes hitelesítés: A rendszer lekéri a felhasználói adatokat az LDAP-kiszolgálóról. Ilyen például az utónév, a vezetéknév, az e-mail és a felhasználói engedély.

Megbízható felhasználó: A rendszer csak a felhasználói jelszót kéri le. A lekért egyéb felhasználói adatok az érzékelőben meghatározott felhasználókon alapulnak.

További információkért lásd:

- Active Directory-kapcsolat konfigurálása

- Egyéb tűzfalszabályok külső szolgáltatásokhoz (nem kötelező).

Egyszeri bejelentkezés az érzékelőkonzolba való bejelentkezéshez

Az egyszeri bejelentkezést (SSO) a Defender for IoT érzékelőkonzolhoz a Microsoft Entra ID használatával állíthatja be. Az egyszeri bejelentkezéssel a szervezet felhasználói egyszerűen bejelentkezhetnek az érzékelőkonzolba, és nem igényelnek több bejelentkezési hitelesítő adatot a különböző érzékelők és webhelyek között. További információ: Egyszeri bejelentkezés beállítása az érzékelőkonzolhoz.

Helyszíni globális hozzáférési csoportok

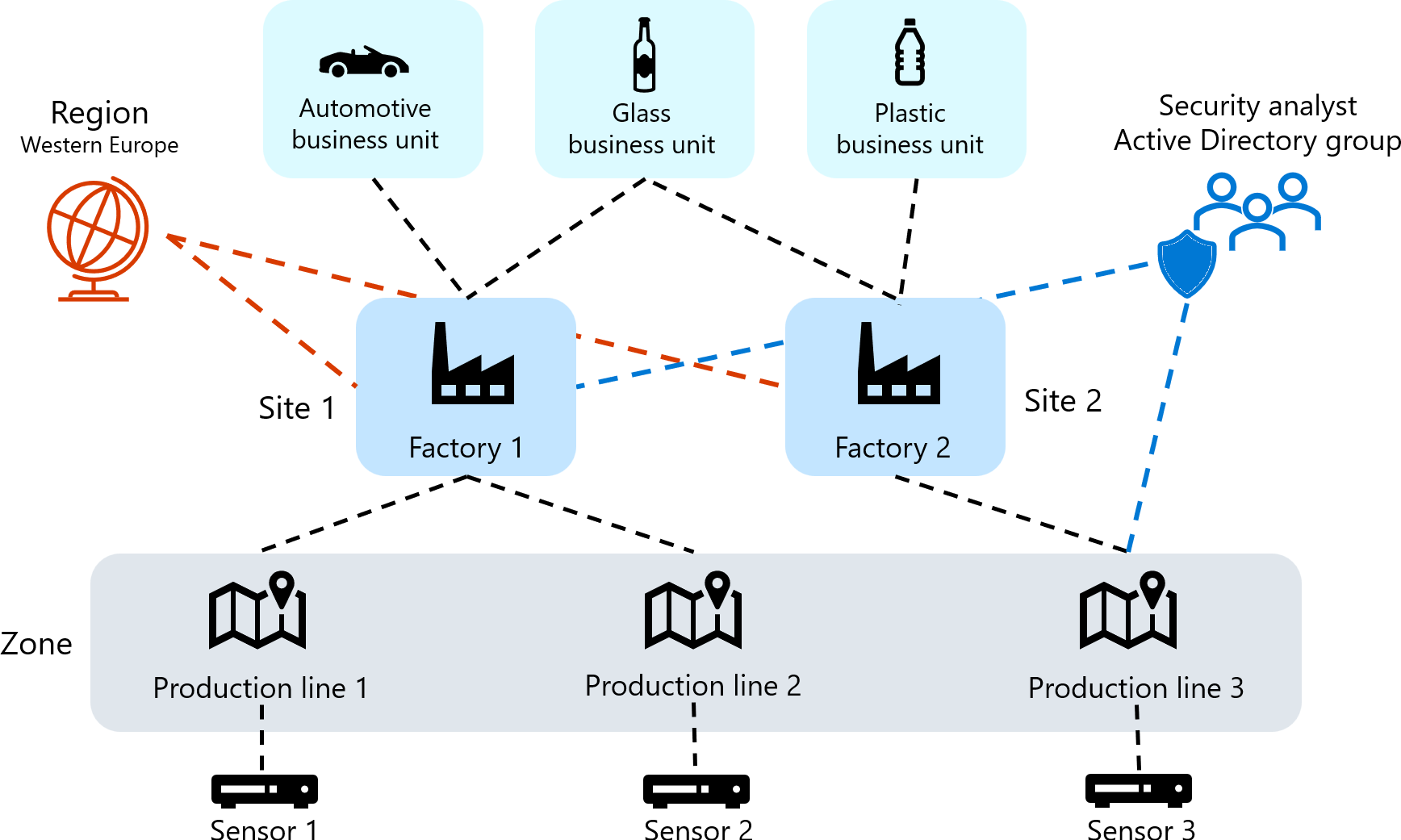

A nagy szervezetek gyakran összetett, globális szervezeti struktúrákon alapuló felhasználói engedélymodellel rendelkeznek. A helyszíni Defender IoT-felhasználók számára történő kezeléséhez használjon egy üzleti egységeken, régiókon és webhelyeken alapuló globális üzleti topológiát, majd határozza meg az entitások felhasználói hozzáférési engedélyeit.

Felhasználói hozzáférési csoportokat hozhat létre a helyszíni IoT-erőforrásokhoz készült Defender globális hozzáférés-vezérlésének létrehozásához. Minden hozzáférési csoport szabályokat tartalmaz azokról a felhasználókról, amelyek hozzáférhetnek az üzleti topológia bizonyos entitásaihoz, beleértve az üzleti egységeket, régiókat és webhelyeket.

Az alábbi ábra például azt mutatja be, hogyan engedélyezheti egy Active Directory-csoport biztonsági elemzői számára az összes nyugat-európai autóipari és üveggyártó gyártósor elérését, valamint egy műanyag gyártósort egy régióban:

További információt a helyszíni felhasználók globális hozzáférési engedélyének meghatározása című témakörben talál.

Tipp.

A hozzáférési csoportok és szabályok segítenek Teljes felügyelet stratégiák megvalósításában azáltal, hogy szabályozják, hogy a felhasználók hol kezelik és elemzik az eszközöket a Defender for IoT-érzékelőkön és a helyszíni felügyeleti konzolon. További információ: Teljes felügyelet és az OT/IoT-hálózatok.

Következő lépések

- Azure-előfizetés felhasználóinak kezelése

- Felhasználók létrehozása és kezelése egy OT-hálózati érzékelőn

- Felhasználók létrehozása és kezelése helyszíni felügyeleti konzolon

További információkért lásd:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: