Tudnivalók az engedélyekről és a biztonsági csoportokról

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Ebben a cikkben megismerheti a hozzáférési szinteket és engedélyeket öröklés, biztonsági csoportok, szerepkörök és egyebek révén az Azure DevOpsban.

Az alapértelmezett engedélyek áttekintéséhez tekintse meg az Alapértelmezett engedélyek rövid útmutatóját. Az egyes alapértelmezett biztonsági csoportok leírását a Biztonsági csoportok, a szolgáltatásfiókok és az engedélyek hivatkozása című témakörben talál.

Hozzáférési szintek

Az Azure DevOpshoz hozzáadott összes felhasználóhoz hozzáférési szint van hozzárendelve, amely adott webportál-funkciókhoz biztosít vagy korlátozza a hozzáférést.

Három fő hozzáférési szint létezik: az érdekelt felek, az alapszintű és az alapszintű + tesztcsomagok. Az érdekelt felek hozzáférése korlátlan számú felhasználó számára biztosít ingyenes hozzáférést korlátozott funkciókhoz. További információ: Érdekelt hozzáférés – rövid referencia.

Ha hozzáférést szeretne adni a felhasználónak az Agile-portfóliókezelési vagy -tesztelési esetkezelési funkciókhoz, módosítsa a hozzáférési szinteket, ne az engedélyeket. További információ: A hozzáférési szintek ismertetése.

Engedélyek

Az Azure DevOpshoz hozzáadott összes felhasználó egy vagy több alapértelmezett biztonsági csoporthoz lesz hozzáadva. A biztonsági csoportokhoz olyan engedélyek tartoznak, amelyek engedélyezik vagy megtagadják a hozzáférését egy szolgáltatáshoz vagy tevékenységhez.

- A biztonsági csoport tagjai öröklik a csoporthoz rendelt engedélyeket .

- Az engedélyek különböző szinteken vannak definiálva: szervezet/gyűjtemény, projekt vagy objektum.

- Az egyéb engedélyek szerepköralapú hozzárendelések, például csoportadminisztrátor, bővítménykezelés és különböző folyamaterőforrás-szerepkörök segítségével kezelhetők.

- A rendszergazdák egyéni biztonsági csoportokat határozhatnak meg a különböző funkcionális területek engedélyeinek kezeléséhez.

Az Azure DevOpsban az engedélyek kezelésekor két fő csoport érintett: a projektgyűjtemény rendszergazdái és a projektgazdák. Tekintsük meg részletesen:

Projektgyűjtemény-rendszergazdák:

- Ezek a személyek rendelkeznek a legmagasabb szintű jogosultságokkal egy szervezeten vagy projektgyűjteményen belül.

- A teljes gyűjtemény összes műveletét végrehajthatják.

- Feladataik közé tartozik a szervezet beállításainak, szabályzatainak és folyamatainak kezelése.

- Emellett a szervezeten belüli összes projektet és bővítményt létrehozhatják és kezelhetik.

Projektgazdák:

- A projektgazdák a projekt szintjén működnek.

- A biztonsági csoportokat és engedélyeket elsősorban a webes portál Projekt beállításaiból kezelik.

- A közreműködők viszont a projekten belül létrehozott adott objektumok engedélyeit kezelik.

Engedélyállapotok

Az engedélyeket a következő módokon rendelheti hozzá, és a megadott módon engedélyezheti vagy korlátozhatja a hozzáférést.

A felhasználó vagy csoport rendelkezik engedéllyel egy feladat végrehajtásához:

- Engedélyezés

- Engedélyezés (öröklött)

- Engedélyezés (rendszer)

A felhasználó vagy csoport nem rendelkezik engedéllyel a feladat végrehajtásához:

- Deny

- Megtagadás (öröklött)

- Megtagadás (rendszer)

- Nincs beállítva

| Engedély állapota | Leírás |

|---|---|

| Engedélyezés | Kifejezetten engedélyezi a felhasználóknak adott feladatok elvégzését, és nem öröklik a csoporttagságtól. |

| Engedélyezés (öröklött) | A csoporttagok számára adott feladatokat biztosít. |

| Engedélyezés (rendszer) | Olyan engedélyeket ad meg, amelyek elsőbbséget élveznek a felhasználói engedélyek előtt. A felhasználók számára láthatatlan konfigurációs adatbázisban nem szerkeszthető és tárolható. |

| Deny | Explicit módon korlátozza a felhasználókat az adott feladatok elvégzésében, és nem öröklik a csoporttagságtól. A legtöbb csoportnál és szinte az összes engedélynél a Megtagadás felülbírálás engedélyezve van. Ha egy felhasználó két csoporthoz tartozik, és az egyiknek a Megtagadás jogosultsága van, akkor az adott felhasználó akkor sem hajthat végre olyan feladatokat, amelyek ehhez az engedélyhez szükségesek, még akkor sem, ha olyan csoporthoz tartoznak, amelynek az engedély beállítása Engedélyezés. |

| Megtagadás (öröklött) | Korlátozza a csoporttagok számára, hogy meghatározott feladatokat hajtsanak végre. Explicit engedélyezés felülbírálása. |

| Megtagadás (rendszer) | Korlátozza azokat az engedélyeket, amelyek elsőbbséget élveznek a felhasználói engedélyek előtt. A felhasználók számára láthatatlan konfigurációs adatbázisban nem szerkeszthető és tárolható. |

| Nincs beállítva | Implicit módon megtagadja a felhasználóktól az engedélyt igénylő feladatok elvégzését, de engedélyezi az ilyen engedéllyel rendelkező csoporttagság számára, hogy elsőbbséget élvezhessenek, más néven Engedélyezés (örökölt) vagy Megtagadás (öröklött) néven. |

Bizonyos esetekben előfordulhat, hogy a Projektcsoportgazdák vagy a Team Foundation-rendszergazdák csoport tagjai mindig megkapják az engedélyt, még akkor is, ha egy másik csoportban megtagadják az engedélyt. Más esetekben, például a munkaelemek törlésében vagy a folyamatokban a Project Collection Rendszergazdák csoportjának tagjaként nem kerüli el a máshol beállított megtagadási engedélyeket.

Figyelmeztetés

Ha módosít egy csoport engedélyét, az az adott csoport összes felhasználóját érinti. Akár egyetlen engedélymódosítás is több száz felhasználót érinthet, ezért fontos megfontolni a lehetséges hatásokat, mielőtt bármilyen módosítást végeznénk.

Engedélyöröklés

Az engedélyek egy hierarchiát követnek, amely lehetővé teszi a szülőtől származó öröklést, vagy felül kell bírálni.

- Csoportöröklés: A felhasználók az engedélyeket azoktól a csoportoktól öröklik, amelyekhez tartoznak. Ha egy felhasználó közvetlenül vagy csoporttagságon keresztül engedélyezési engedéllyel rendelkezik, de egy másik csoporton keresztül megtagadási engedéllyel is rendelkezik, a Megtagadási engedély elsőbbséget élvez. A Projektgyűjtemény-rendszergazdák vagy a Team Foundation-rendszergazdák azonban akkor is megtartják a legtöbb engedélyezett engedélyt, ha más csoportokhoz tartoznak, amelyek megtagadják ezeket az engedélyeket (kivéve a munkaelem-műveleteket).

- Objektumszintű öröklés: Az objektumszintű engedélyek (például területek, iterációk, verziókövetési mappák és munkaelem-lekérdezési mappák) öröklődnek a hierarchiában.

Bontsuk le például az engedélyöröklési és -specifikussági szabályokat, és ne feledje, hogy a explicit engedélyek mindig elsőbbséget élveznek az örököltekkel szemben:

- Ha egy felhasználó engedélyeit egy magasabb szintű csomóponton (1. terület) állítja be, ezeket az engedélyeket az összes alcsomópont örökli (1. terület/1. alterület), kivéve, ha explicit módon felül van bírálva.

- Ha egy alcsomópont engedélyét nem engedélyezi vagy tagadja meg explicit módon, a szülőtől örökli az engedélyt.

- Ha azonban egy alcsomóponthoz (1./1. alterület) explicit módon van beállítva engedély, a szülő engedélye nem öröklődik, függetlenül attól, hogy engedélyezett vagy elutasított. Sajátlagosság:

- Az objektumhierarchiában a specificitás az öröklődést idézi elő. Ez azt jelenti, hogy ha ütköző engedélyek léteznek, a legspecifikusabb engedély elsőbbséget élvez.

- Vegyük például egy felhasználót:

- Explicit deny on "area-1" (szülőcsomópont).

- Explicit módon engedélyezze a "area-1/sub-area-1" (gyermekcsomópont) lehetőséget.

- Ebben az esetben a felhasználó kap egy Engedélyezést a "area-1/sub-area-1" területen, felülírva az örökölt megtagadást a szülőcsomóponttól.

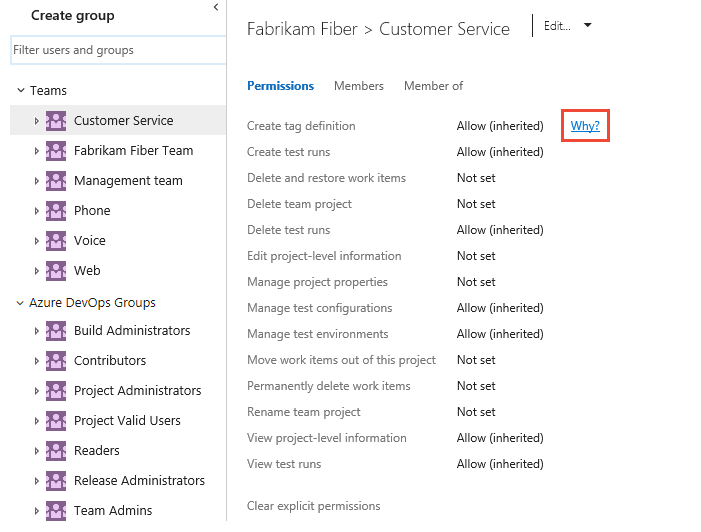

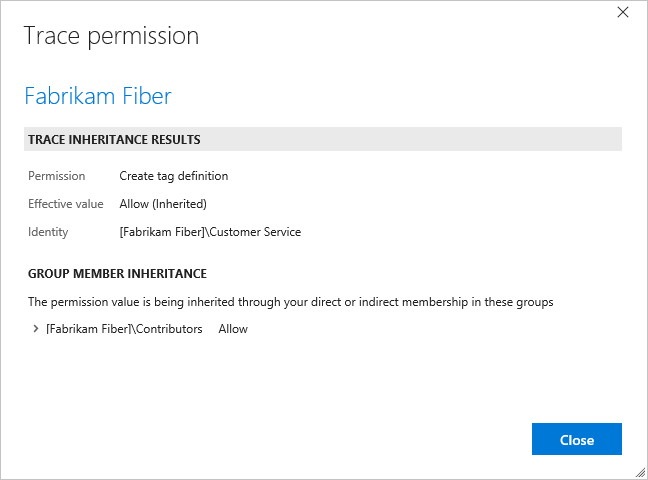

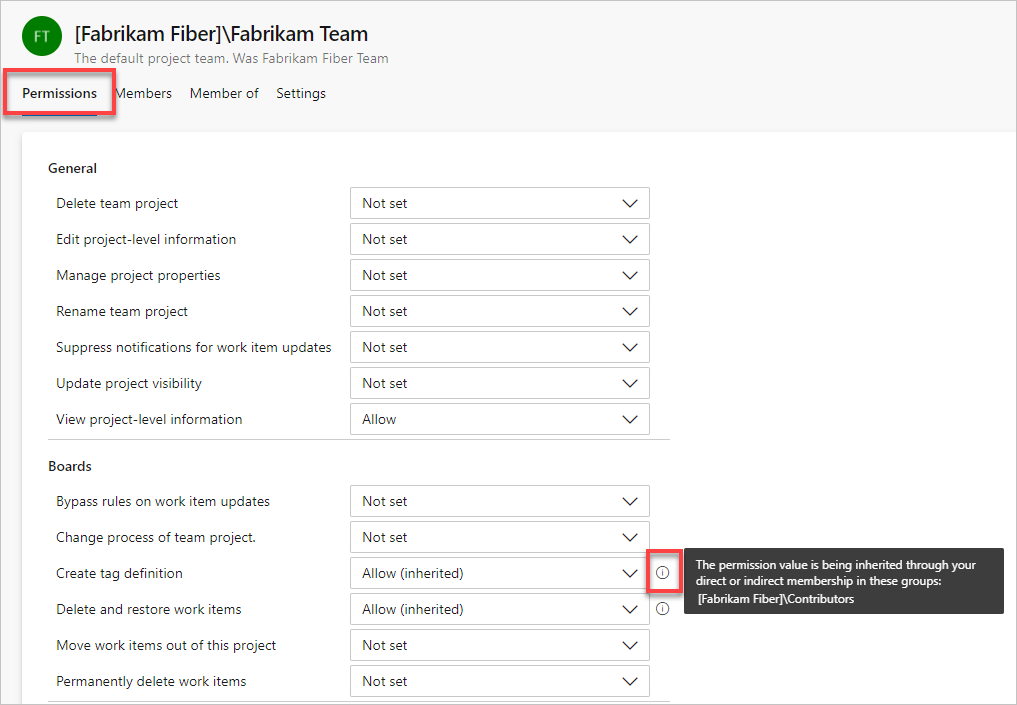

Annak megértéséhez, hogy miért öröklődik egy engedély, szüneteltethet egy engedélybeállítást, majd kiválaszthatja a Miért lehetőséget? Biztonsági lap megnyitásához tekintse meg az engedélyek megtekintése című témakört.

Feljegyzés

A Projektengedélyek beállításai lap előnézeti oldalának engedélyezéséhez lásd : Előzetes verziójú funkciók engedélyezése.

Megnyílik egy új párbeszédpanel, amely megjeleníti az engedély öröklési adatait.

A Projektengedélyek beállításai lap előzetes felhasználói felülete nem érhető el az Azure DevOps Server 2020-hoz és a korábbi verziókhoz.

Biztonsági csoportok és tagság

A biztonsági csoportok adott engedélyeket rendelnek a tagjaikhoz.

Egy szervezet, gyűjtemény vagy projekt létrehozásával az Azure DevOps létrehoz egy alapértelmezett biztonsági csoportokat, amelyek automatikusan alapértelmezett engedélyeket kapnak. További biztonsági csoportok a következő műveletekkel vannak definiálva:

- Amikor egyéni biztonsági csoportokat hoz létre a következő szinteken:

- Projektszintű

- Szervezeti vagy gyűjteményszintű

- Kiszolgálószintű (csak helyszíni)

- Csapat hozzáadásakor létrejön egy csoportbiztonsági csoport

Objektumszintű biztonsági csoport nem hozható létre, de hozzárendelhet egy egyéni csoportot egy objektumszinthez, és engedélyeket rendelhet hozzá ehhez a szinthez. További információ: Objektumszintű engedélyek beállítása.

Alapértelmezett biztonsági csoportok

A legtöbb Azure DevOps-felhasználó hozzá lesz adva a Közreműködők biztonsági csoporthoz, és alapszintű hozzáférési szintet kap. A Közreműködők csoport olvasási és írási hozzáférést biztosít az adattárakhoz, a munkakövetéshez, a folyamatokhoz és egyebekhez. Az alapszintű hozzáférés hozzáférést biztosít az Azure Boards, az Azure Repos, az Azure Pipelines és az Azure Artifacts használatához szükséges összes funkcióhoz és feladathoz. Az Azure-tesztcsomagok kezeléséhez hozzáférést igénylő felhasználóknak alapszintű + tesztcsomagokat vagy speciális hozzáférést kell biztosítani.

Alapértelmezés szerint az alábbi biztonsági csoportok vannak definiálva minden projekthez és szervezethez. Általában felhasználókat vagy csoportokat ad hozzá az Olvasók, Közreműködők vagy Projektgazdák csoportokhoz.

| Project | Szervezet vagy gyűjtemény |

|---|---|

| – Rendszergazdák létrehozása -Közreműködők - Projektgazdák - Projekt érvényes felhasználói -Olvasók - Kiadási rendszergazdák - TeamName csapat |

– Projektcsoportgazdák – Projektgyűjtemények buildgazdák - Project Collection Build Service-fiókok - Projektgyűjtemény proxyszolgáltatás-fiókjai - Projektgyűjteményi szolgáltatásfiókok – Projektgyűjtési tesztszolgáltatás-fiókok - Projektgyűjtemény – Érvényes felhasználók - Projekt hatókörű felhasználók - Security Service Group |

Az egyes csoportok leírását a biztonsági csoportok, a szolgáltatásfiókok és az engedélyek című témakörben talál. A leggyakoribb alapértelmezett biztonsági csoportokhoz végzett alapértelmezett engedély-hozzárendelésekről az Alapértelmezett engedélyek és hozzáférés című témakörben olvashat.

Alapértelmezés szerint az alábbi biztonsági csoportok vannak definiálva minden projekthez és projektcsoporthoz. Általában felhasználókat vagy csoportokat ad hozzá az Olvasók, Közreműködők vagy Projektgazdák csoportokhoz.

Csak szolgáltatásfiókokat adhat hozzá az Azure DevOps szolgáltatásfiók-csoportokhoz. Az érvényes felhasználói csoportok megismeréséhez tekintse meg az Érvényes felhasználói csoportokat a cikk későbbi részében.

| Projektszint | Gyűjteményszint |

|---|---|

| – Rendszergazdák létrehozása -Közreműködők - Projektgazdák - Projekt érvényes felhasználói -Olvasók - Kiadási rendszergazdák - TeamName csapat |

– Projektcsoportgazdák – Projektgyűjtemények buildgazdák - Project Collection Build Service-fiókok - Projektgyűjtemény proxyszolgáltatás-fiókjai - Projektgyűjteményi szolgáltatásfiókok – Projektgyűjtési tesztszolgáltatás-fiókok - Projektgyűjtemény – Érvényes felhasználók - Security Service Group |

A projektszintű funkciók (például csapatok, terület- és iterációs útvonalak, adattárak, szolgáltatáshookok és szolgáltatásvégpontok) kezelésével foglalkozó felhasználók számára adja hozzá őket a Projektgazdák csoporthoz.

A szervezeti vagy gyűjteményszintű funkciók (például projektek, szabályzatok, folyamatok, adatmegőrzési szabályzatok, ügynök- és üzembehelyezési készletek és bővítmények) kezelésével megbízott felhasználók esetében vegye fel őket a Projektgyűjteménygazdák csoportba. További információ: About user, team, project, and organization-level settings.

Tagság, engedély és hozzáférési szint kezelése

Az Azure DevOps az alábbi három, egymáshoz kapcsolódó funkcionális területen keresztül szabályozza a hozzáférést:

- A Tagságkezelés egyes felhasználói fiókok és csoportok alapértelmezett biztonsági csoportokba való felvételét támogatja. Minden alapértelmezett csoporthoz az alapértelmezett engedélyek egy halmaza tartozik. A rendszer minden biztonsági csoporthoz hozzáadott felhasználót hozzáad az Érvényes felhasználók csoporthoz. Az érvényes felhasználók azok, akik projektekhez, gyűjteményekhez vagy szervezetekhez csatlakozhatnak.

- Az Engedélykezelés szabályozza az adott funkcionális tevékenységekhez való hozzáférést a rendszer különböző szintjein. Az objektumszintű engedélyek fájlra, mappára, buildelési folyamatra vagy megosztott lekérdezésre vonatkozó engedélyeket állíthatnak be. Az engedélybeállítások az Engedélyezés, a Megtagadás, az Örökölt engedélyezés, az Örökölt megtagadás, a Rendszer engedélyezése, a Rendszer megtagadása és a Nincs beállításnak felelnek meg.

- A hozzáférés-szint kezelése szabályozza a webportál funkcióihoz való hozzáférést. A felhasználók vásárlása alapján a rendszergazdák beállítják a felhasználó hozzáférési szintjét az Érintett, az Alapszintű, az Alapszintű + Teszt vagy a Visual Studio Enterprise (korábban Speciális) értékre.

Mindegyik funkcionális terület biztonsági csoportokkal teszi egyszerűbbé a kezelést a teljes üzemelő rendszeren. Felhasználók és csoportok a webes adminisztrációs környezetben vehetők fel. A rendszer automatikusan beállítja az engedélyeket azon biztonsági csoport alapján, amelybe felhasználókat ad hozzá. Vagy az engedélyek azon objektum, projekt, gyűjtemény vagy kiszolgáló szintjén alapulnak, amelyhez csoportokat ad hozzá.

A biztonsági csoportok tagsága állhat vegyesen felhasználókból, más csoportokból, és Microsoft Entra-csoportokból.

A biztonsági csoport tagjai lehetnek felhasználók, más csoportok és Active Directory-csoportok vagy munkacsoportok kombinációja.

A felhasználók kezeléséhez létrehozhat helyi csoportokat vagy Active Directory- (AD-) csoportokat.

Active Directory és Microsoft Entra biztonsági csoportok

A biztonsági csoportokat egyéni felhasználók hozzáadásával is feltöltheti. A könnyű kezelés érdekében azonban hatékonyabban tölthetők fel ezek a csoportok az Azure DevOps Serviceshez és az Active Directoryhoz (AD) vagy az Azure DevOps Server windowsos felhasználói csoportjaihoz készült Microsoft Entra-azonosítóval. Ezzel a módszerrel hatékonyabban kezelheti a csoporttagságokat és az engedélyeket több számítógépen.

Ha csak kis számú felhasználót kell kezelnie, kihagyhatja ezt a lépést. Ha azonban a szervezet növekedésére számít, fontolja meg az Active Directory vagy a Microsoft Entra-azonosító beállítását. Emellett ha további szolgáltatásokat szeretne használni, elengedhetetlen a Microsoft Entra ID konfigurálása az Azure DevOpsszal való használatra a számlázás támogatásához.

Feljegyzés

A Microsoft Entra-azonosító nélkül minden Azure DevOps-felhasználónak Microsoft-fiókokkal kell bejelentkeznie, és a fiókhozzáférést egyéni felhasználói fiókoknak kell kezelnie. Még ha Microsoft-fiókokkal is kezeli a fiókhozzáférést, állítson be egy Azure-előfizetést a számlázás kezeléséhez.

Ha be szeretné állítani a Microsoft Entra ID-t az Azure DevOps Serviceshez való használatra, olvassa el a Szervezet csatlakoztatása a Microsoft Entra-azonosítóhoz című témakört.

Amikor szervezete csatlakozik a Microsoft Entra-azonosítóhoz, különböző szervezeti szabályzatokat határozhat meg és kezelhet a biztonság javítása és az alkalmazásokhoz való hozzáférés egyszerűsítése érdekében. További információ: Tudnivalók a biztonságról és a biztonsági szabályzatokról.

A szervezeti hozzáférés Microsoft Entra-azonosítóval történő kezeléséhez tekintse meg a következő cikkeket:

- Felhasználók hozzáadása vagy törlése a Microsoft Entra ID használatával

- Hozzáférés hibaelhárítása a Microsoft Entra-azonosítóval

Az Azure DevOps egy órán belül regisztrálja a Microsoft Entra-csoportban végrehajtott módosításokat a Microsoft Entra-azonosítóban történt módosítás után. A csoporttagságon keresztül örökölt engedélyek frissülnek. Ha frissíteni szeretné Microsoft Entra-tagságát és örökölt engedélyeit az Azure DevOpsban, jelentkezzen ki, majd jelentkezzen be újra, vagy aktiváljon egy frissítést az engedély újraértékeléséhez.

Az Active Directory Azure DevOps Serverrel való használatához az alábbi cikkekben talál további információt:

- Active Directory tartományi szolgáltatások telepítése (100. szint)

- Active Directory tartományi szolgáltatások Első lépések.

Az Azure DevOps Server telepítése előtt telepítse az Active Directoryt.

Érvényes felhasználói csoportok

Amikor közvetlenül egy biztonsági csoporthoz ad hozzá felhasználói fiókokat, a rendszer automatikusan hozzáadja őket az alábbi érvényes felhasználói csoportok egyikéhez.

- Projektgyűjtemény érvényes felhasználói: Minden tag hozzáadva egy szervezeti szintű csoporthoz.

- Projekt érvényes felhasználói: A projektszintű csoporthoz hozzáadott összes tag.

- Server\Azure DevOps Érvényes felhasználók: A kiszolgálószintű csoportokhoz hozzáadott összes tag.

- ProjectCollectionName\Project Collection Valid Users: A gyűjteményszintű csoportokhoz hozzáadott összes tag.

- ProjectName\Project Valid Users: A projektszintű csoportokhoz hozzáadott összes tag.

Az ezekhez a csoportokhoz rendelt alapértelmezett engedélyek elsősorban olvasási hozzáférést biztosítanak, például a buildelési erőforrások megtekintése, a projektszintű információk megtekintése és a gyűjteményszintű információk megtekintése.

Az egyik projekthez hozzáadott összes felhasználó megtekintheti a gyűjtemény más projektjeiben lévő objektumokat. A nézethozzáférés korlátozásához korlátozásokat állíthat be a terület elérési útjának csomópontja segítségével.

Ha eltávolítja vagy megtagadja az Érvényes felhasználók csoport egyik példányszintű információinak megtekintésére vonatkozó engedélyt, a csoport egyetlen tagja sem férhet hozzá a projekthez, gyűjteményhez vagy üzembe helyezéshez a beállított csoporttól függően.

Projekt hatókörű felhasználói csoport

A szervezethez hozzáadott felhasználók alapértelmezés szerint megtekinthetik az összes szervezeti és projektinformációt és -beállítást. Ezek a beállítások tartalmazzák a felhasználók listáját, a projektek listáját, a számlázási adatokat, a használati adatokat és egyebeket, amelyeket a szervezeti beállításokon keresztül érhet el.

Fontos

- Az ebben a szakaszban ismertetett korlátozott láthatósági funkciók csak a webes portálon keresztüli interakciókra vonatkoznak. A REST API-k vagy

azure devopsCLI-parancsok segítségével a projekttagok hozzáférhetnek a korlátozott adatokhoz. - Azok a vendégfelhasználók, akik a Microsoft Entra-azonosítóban alapértelmezett hozzáféréssel rendelkező korlátozott csoport tagjai, nem kereshetnek felhasználókat a személyválasztóval. Ha az előzetes verziójú funkció ki van kapcsolva a szervezet számára, vagy ha a vendégfelhasználók nem tagjai a korlátozott csoportnak, a vendégfelhasználók a várt módon kereshetnek az összes Microsoft Entra-felhasználóban.

Bizonyos felhasználók, például az Érdekelt felek, a Microsoft Entra vendégfelhasználói vagy egy adott biztonsági csoport tagjai korlátozásához engedélyezheti a felhasználók láthatóságának és együttműködésének korlátozását a szervezet adott projektek előzetes verziójának funkciójára. Ha engedélyezve van, a Projekt hatókörű felhasználók csoporthoz hozzáadott felhasználók vagy csoportok az Áttekintés és a Projektek kivételével nem férhetnek hozzá a Szervezeti beállítások lapjaihoz. Emellett csak azokhoz a projektekhez férhetnek hozzá, amelyekhez hozzáadják őket.

Figyelmeztetés

Ha engedélyezve van a felhasználók láthatóságának és együttműködésének korlátozása adott projektekhez – előzetes verziójú funkció a szervezet számára, a projekt hatókörű felhasználók nem kereshetnek olyan felhasználókat, akiket a Microsoft Entra csoporttagságán keresztül adtak hozzá a szervezethez, nem pedig explicit felhasználói meghívással. Ez egy váratlan viselkedés, és a megoldás folyamatban van. A probléma önálló megoldásához tiltsa le a felhasználók láthatóságának és együttműködésének korlátozását a szervezet adott projektek előzetes verziójának funkciójával.

További információ: Előzetes verziójú funkciók kezelése.

Feljegyzés

A biztonsági csoportok a szervezeti szinthez tartoznak, még akkor is, ha csak egy adott projekthez férnek hozzá. Egyes csoportok a felhasználói engedélyektől függően rejtve lehetnek a webportálon. A szervezet összes csoportnevét megtalálhatja az Azure Devops CLI-eszközzel vagy REST API-kkal. További információ: Biztonsági csoportok hozzáadása és kezelése.

Feljegyzés

A biztonsági csoportok akkor is a gyűjteményszinthez tartoznak, ha csak egy adott projekthez férnek hozzá. Egyes csoportok a felhasználói engedélyektől függően rejtve lehetnek a webportálon. A szervezet összes csoportnevét megtalálhatja az Azure Devops CLI-eszközzel vagy REST API-kkal. További információ: Biztonsági csoportok hozzáadása és kezelése.

Feljegyzés

A biztonsági csoportok akkor is a gyűjteményszinthez tartoznak, ha csak egy adott projekthez férnek hozzá. Egyes csoportok a felhasználói engedélyektől függően rejtve lehetnek a webportálon. A REST API-k használatával azonban felderítheti a szervezet összes csoportjának nevét. További információ: Biztonsági csoportok hozzáadása és kezelése.

Szerepköralapú engedélyek

Szerepköralapú engedélyekkel felhasználói fiókokat vagy biztonsági csoportokat rendelhet hozzá egy szerepkörhöz, és mindegyik szerepkörhöz egy vagy több engedély van hozzárendelve. Itt találhatók az elsődleges szerepkörök és a további információkra mutató hivatkozások.

- Összetevő- vagy csomagcsatorna-biztonsági szerepkörök: A szerepkörök különböző jogosultsági szinteket támogatnak a csomagcsatornák szerkesztéséhez és kezeléséhez.

- Marketplace extension Manager szerepkör: A Manager-szerepkör tagjai bővítményeket telepíthetnek, és válaszolhatnak a bővítmények telepítésére vonatkozó kérelmekre.

- Folyamatbiztonsági szerepkörök: Számos szerepkört használnak a tárerőforrások, a projektszintű és a gyűjteményszintű folyamaterőforrások kezeléséhez.

- A csapatadminisztrátori szerepkör a csapat rendszergazdái az összes csapateszközt kezelhetik.

További információ: Tudnivalók a biztonsági szerepkörökről.

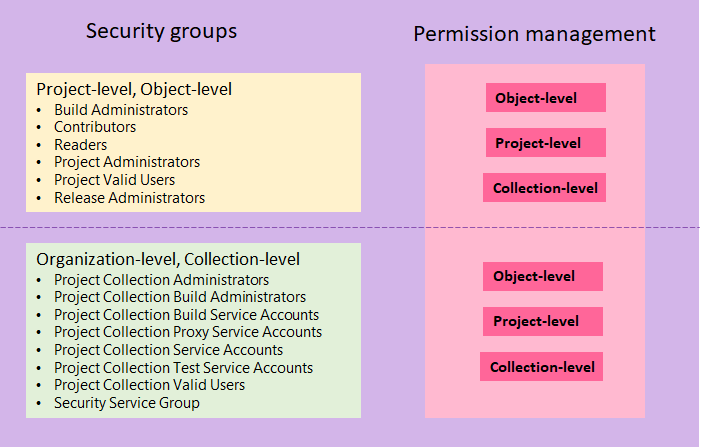

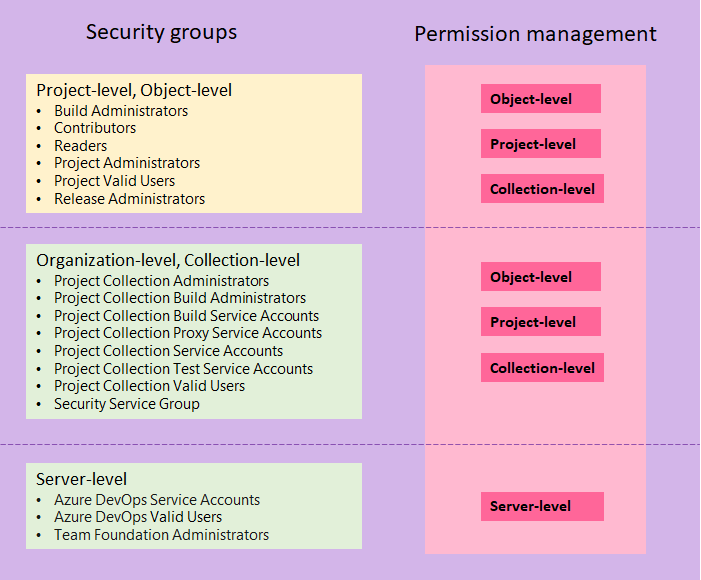

Az alábbi kép bemutatja, hogy a projekt- és gyűjteményszinten definiált biztonsági csoportok hogyan rendelhetnek engedélyeket objektumokhoz, projektekhez és a szervezethez.

Az alábbi kép bemutatja, hogy a projekt és a gyűjtemény szintjén definiált biztonsági csoportok hogyan rendelhetők hozzá az objektum, a projekt és a gyűjtemény szintjén hozzárendelt engedélyekhez. Kiszolgálószintű biztonsági csoportokat csak kiszolgálószintű engedélyekhez definiálhat.

A Projektgazdák vagy a Projektcsoportgazdák csoport tagjai az összes csapat összes csapateszközét kezelhetik.

Ajánlott eljárások az engedélyekhez

Csinál:

- Sok felhasználó kezelésekor használja a Microsoft Entra-azonosítót, az Active Directoryt vagy a Windows biztonsági csoportokat.

- Csapat hozzáadásakor vegye figyelembe, hogy milyen engedélyeket szeretne hozzárendelni a csoportvezetőkhöz, a scrum mesterekhez és a csapat többi tagához. Fontolja meg, hogy ki hozza létre és módosítja a terület elérési útjait, az iterációs útvonalakat és a lekérdezéseket.

- Ha több csoportot vesz fel, érdemes lehet létrehoznia egy egyéni csoportgazdákat, ahol lefoglalhatja a projektgazdák számára elérhető engedélyek egy részét.

- Fontolja meg a munkaelem-lekérdezési mappák közreműködési engedélyének megadását azoknak a felhasználóknak vagy csoportoknak, amelyek a projekt munkaelem-lekérdezéseinek létrehozását és megosztását igénylik.

Nem:

- Ne adjon hozzá felhasználókat több biztonsági csoporthoz, amelyek különböző jogosultsági szinteket tartalmaznak. Bizonyos esetekben a Megtagadás engedélyszint felülírhat egy Engedélyezési jogosultsági szintet.

- Ne módosítsa az Érvényes felhasználók csoporthoz tartozó alapértelmezett hozzárendeléseket. Ha eltávolítja vagy letiltja a Példányszintű információ megtekintése engedélyt az Érvényes felhasználók csoport egyikéhez, a csoport egyik felhasználója sem férhet hozzá a projekthez, gyűjteményhez vagy üzembe helyezéshez a beállított csoporttól függően.

- Ne rendelje hozzá a felhasználói fiókokhoz a "Csak szolgáltatásfiókok hozzárendelése" néven feljegyzett engedélyeket.

Előzetes verziós funkciók

A funkciójelzők meghatározott, új funkciókhoz való hozzáférést szabályozzák. Az Azure DevOps rendszeresen új funkciókat vezet be azáltal, hogy egy funkciójelző mögé helyezi őket. A projekttagok és a szervezet tulajdonosai engedélyezhetik vagy letilthatják az előzetes verziójú funkciókat. További információ: Szolgáltatások kezelése vagy engedélyezése.

Következő lépések

Kapcsolódó cikkek

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: