Oktatóanyag: Virtuális központ védelme az Azure Firewall Managerrel

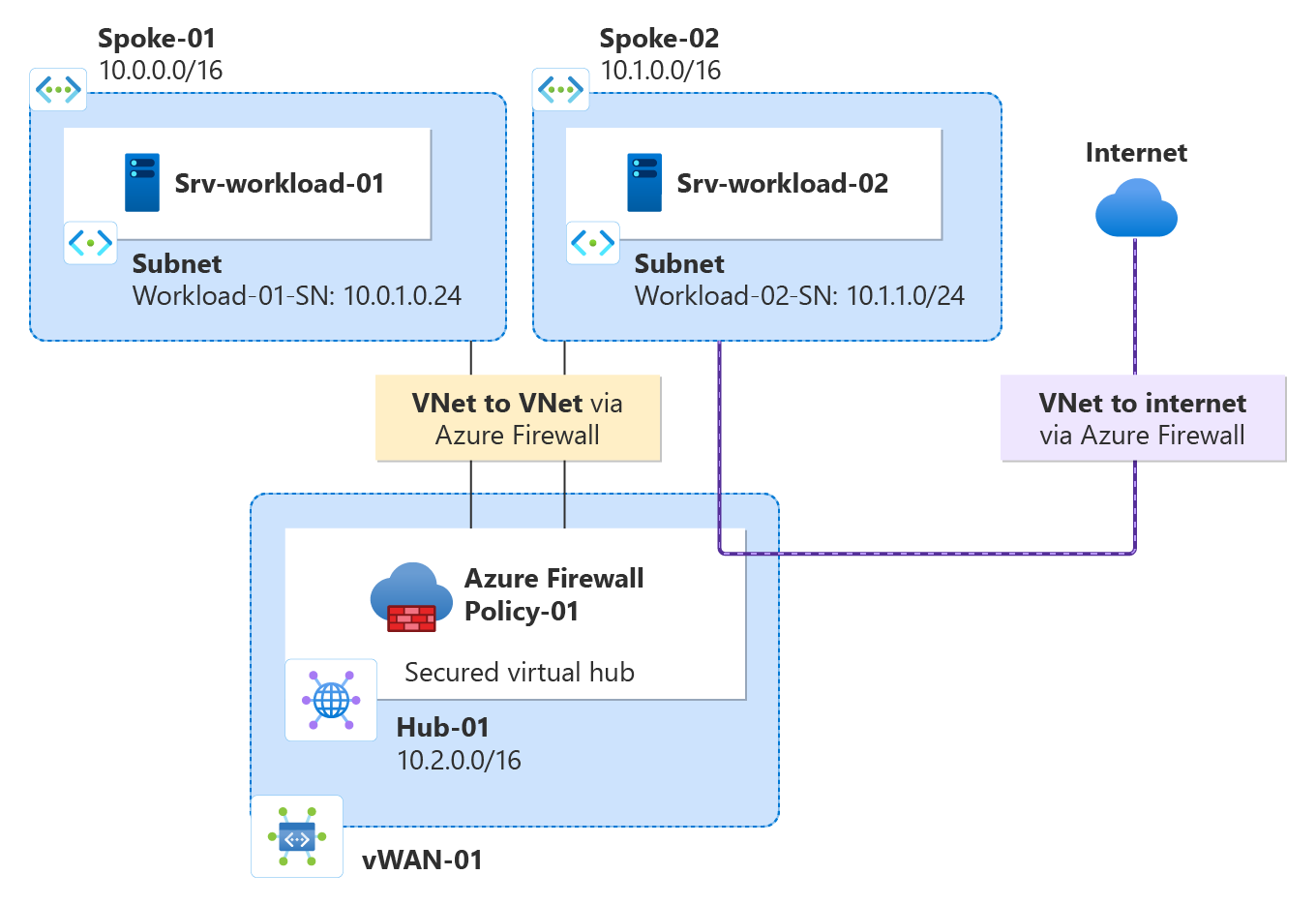

Az Azure Firewall Managerrel biztonságos virtuális központokat hozhat létre a magánhálózati ip-címekre, az Azure PaaS-be és az internetre irányuló felhőbeli hálózati forgalom védelméhez. A tűzfal felé történő forgalomirányítás automatizált, így nincs szükség felhasználó által definiált útvonalak (UDR-ek) létrehozására.

A Firewall Manager a központi virtuális hálózati architektúrát is támogatja. A biztonságos virtuális központ és a központi virtuális hálózat architektúrájának típusainak összehasonlításához tekintse meg az Azure Firewall Manager architektúrabeállításait?

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Küllős virtuális hálózat létrehozása

- Biztonságos virtuális központ létrehozása

- A küllős virtuális hálózatok csatlakoztatása

- Forgalom átirányítása a központba

- A kiszolgálók üzembe helyezése

- Tűzfalszabályzat létrehozása és a központ védelme

- A tűzfal tesztelése

Fontos

Az oktatóanyagban szereplő eljárás az Azure Firewall Manager használatával hoz létre egy új, Azure Virtual WAN által védett központot. A Firewall Managerrel frissíthet egy meglévő központot, de nem konfigurálhatja az Azure-beli rendelkezésre állási zónákat az Azure Firewallhoz. Egy meglévő központot biztonságos központtá is konvertálhat az Azure Portal használatával, az Azure Firewall konfigurálása virtual WAN-központban című cikkben leírtak szerint. Az Azure Firewall Managerhez hasonlóan azonban nem konfigurálható a rendelkezésre állási zónák. Meglévő központ frissítéséhez és az Azure Firewall rendelkezésre állási zónáinak megadásához (ajánlott) kövesse a frissítési eljárást a következő oktatóanyagban: A virtuális központ védelme az Azure PowerShell használatával.

Előfeltételek

Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

Küllős architektúra létrehozása

Először hozzon létre küllős virtuális hálózatokat, ahol elhelyezheti a kiszolgálókat.

Két küllős virtuális hálózat és alhálózat létrehozása

A két virtuális hálózat mindegyike rendelkezik számítási feladatokat kiszolgálóval, és a tűzfal védi őket.

- Az Azure Portal kezdőlapján válassza az Erőforrás létrehozása lehetőséget.

- Keressen rá a virtuális hálózatra, jelölje ki, és válassza a Létrehozás lehetőséget.

- Az Előfizetés mezőben válassza ki az előfizetését.

- Erőforráscsoport esetén válassza az Új létrehozása lehetőséget, és írja be az fw-manager-rg nevet, majd kattintson az OK gombra.

- A virtuális hálózat neveként írja be a Küllő-01 nevet.

- Régió esetén válassza az USA keleti régióját.

- Válassza a Tovább lehetőséget.

- A Biztonság lapon válassza a Tovább gombot.

- Az IPv4-címtér hozzáadása területen fogadja el az alapértelmezett 10.0.0.0/16-os értéket.

- Az Alhálózatok területen válassza az alapértelmezett lehetőséget.

- A Név mezőbe írja be a Workload-01-SN nevet.

- Kezdőcímként írja be a 10.0.1.0/24-es címet.

- Válassza a Mentés lehetőséget.

- Válassza az Áttekintés + létrehozás lehetőséget.

- Válassza a Létrehozás lehetőséget.

Ismételje meg ezt az eljárást egy másik hasonló virtuális hálózat létrehozásához az fw-manager-rg erőforráscsoportban:

Név: Küllő-02

Címtér: 10.1.0.0/16

Alhálózat neve: Workload-02-SN

Kezdőcím: 10.1.1.0/24

A biztonságos virtuális központ létrehozása

Hozza létre a biztonságos virtuális központot a Firewall Managerrel.

Az Azure Portal kezdőlapján válassza a Minden szolgáltatás lehetőséget.

A keresőmezőbe írja be a Tűzfalkezelőt, és válassza a Tűzfalkezelő lehetőséget.

A Tűzfalkezelő központi telepítések területén válassza a Virtuális központok lehetőséget.

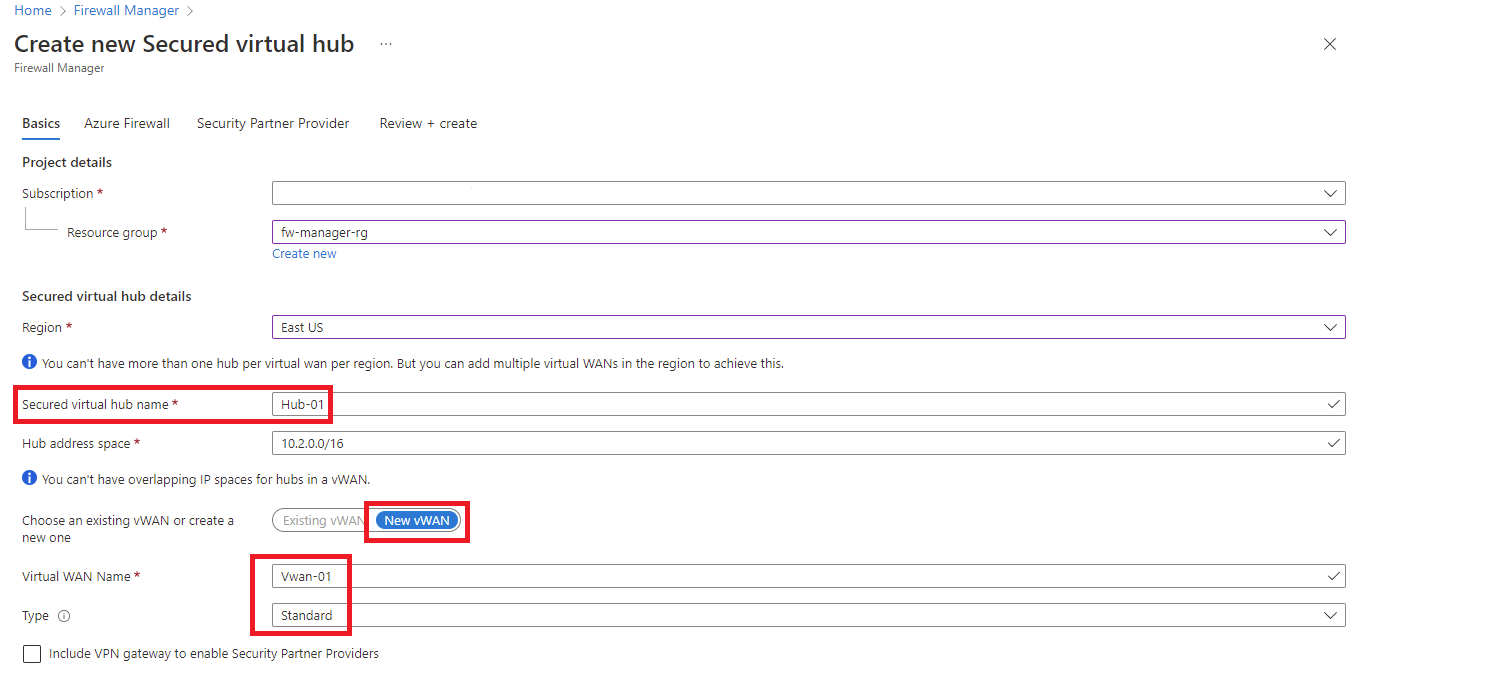

A Tűzfalkezelőben | A Virtuális központok lapon válassza az Új biztonságos virtuális központ létrehozása lehetőséget.

Válassza ki az előfizetését.

Erőforráscsoport esetén válassza az fw-manager-rg lehetőséget.

Régió esetén válassza az USA keleti régióját.

A biztonságos virtuális központ neveként írja be a Hub-01 nevet.

A központi címtérhez írja be a 10.2.0.0/16 címet.

Válassza az Új vWAN lehetőséget.

Az új virtuális WAN-névhez írja be a Vwan-01 nevet.

A Standard típus kiválasztása esetén.

Hagyja bejelölve a VPN-átjáró belefoglalása jelölőnégyzetet a megbízható biztonsági partnerek engedélyezéséhez.

Válassza a Következő lehetőséget: Azure Firewall.

Fogadja el az alapértelmezett Azure Firewall-kompatibilis beállítást.

Azure Firewall-szint esetén válassza a Standard lehetőséget.

Válassza ki a rendelkezésre állási zónák kívánt kombinációját.

Fontos

A Virtual WAN a központban elérhető hubok és szolgáltatások gyűjteménye. A szükséges virtuális WAN-okat üzembe helyezheti. A Virtual WAN-központban több szolgáltatás is létezik, például VPN, ExpressRoute stb. A rendszer automatikusan telepíti ezeket a szolgáltatásokat a rendelkezésre állási zónákban az Azure Firewall kivételével, ha a régió támogatja a rendelkezésre állási zónákat. Az Azure Virtual WAN rugalmasságához igazodva minden rendelkezésre álló rendelkezésre állási zónát ki kell választania.

Írja be az 1 értéket a Nyilvános IP-címek számának megadása szövegmezőbe.

A Tűzfalszabályzat területen győződjön meg arról, hogy az alapértelmezett megtagadási házirend ki van jelölve. A cikk későbbi részében pontosíthatja a beállításokat.

Válassza a Következő: Biztonsági partnerszolgáltató lehetőséget.

Fogadja el a megbízható biztonsági partner alapértelmezett letiltott beállítását, és válassza a Tovább: Véleményezés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

Feljegyzés

Egy biztonságos virtuális központ létrehozása akár 30 percet is igénybe vehet.

Az üzembe helyezés befejezése után megtalálhatja a tűzfal nyilvános IP-címét.

- Nyissa meg a Firewall Managert.

- Válassza a Virtuális központok lehetőséget.

- Válassza a Hub-01 lehetőséget.

- Válassza a AzureFirewall_Hub-01 lehetőséget.

- Jegyezze fel a később használni kívánt nyilvános IP-címet.

A küllős virtuális hálózatok csatlakoztatása

Most már társviszonyt létesíthet a küllős virtuális hálózatokkal.

Válassza ki az fw-manager-rg erőforráscsoportot, majd a Vwan-01 virtuális WAN-t.

A Kapcsolatok területen válassza a Virtuális hálózati kapcsolatok lehetőséget.

Válassza a Kapcsolat hozzáadása lehetőséget.

A Kapcsolat neve mezőbe írja be a küllő-01 nevet.

A Hubs esetében válassza a Hub-01 lehetőséget.

Erőforráscsoport esetén válassza az fw-manager-rg lehetőséget.

Virtuális hálózat esetén válassza a Küllő-01 lehetőséget.

Válassza a Létrehozás lehetőséget.

Ismételje meg a küllő-02 virtuális hálózat csatlakoztatását: kapcsolat neve – küllős-02.

A kiszolgálók üzembe helyezése

Az Azure Portalon válassza az Erőforrás létrehozása lehetőséget.

Válassza a Windows Server 2019 Datacenter lehetőséget a népszerű listában.

Adja meg a következő értékeket a virtuális gép számára:

Beállítás Érték Erőforráscsoport fw-manager-rg Virtuális gép neve Srv-workload-01 Régió (USA) USA keleti régiója) Rendszergazdai felhasználónév írja be a felhasználónevet Jelszó jelszó beírása A Bejövő portszabályok területen a nyilvános bejövő portok esetében válassza a Nincs lehetőséget.

Fogadja el a többi alapértelmezett beállítást, és válassza a Tovább: Lemezek lehetőséget.

Fogadja el a lemez alapértelmezett értékét, és válassza a Tovább: Hálózatkezelés lehetőséget.

Válassza a Küllő-01 lehetőséget a virtuális hálózathoz, és válassza a Workload-01-SN lehetőséget az alhálózathoz.

Nyilvános IP-cím esetén válassza a Nincs lehetőséget.

Fogadja el a többi alapértelmezett beállítást, és válassza a Tovább: Kezelés lehetőséget.

Válassza a Tovább:Figyelés lehetőséget.

Válassza a Letiltás lehetőséget a rendszerindítási diagnosztika letiltásához. Fogadja el a többi alapértelmezett beállítást, és válassza a Véleményezés + létrehozás lehetőséget.

Tekintse át az összefoglaló oldalon található beállításokat, majd válassza a Létrehozás lehetőséget.

Az alábbi táblázatban található információk segítségével konfigurálhat egy másik Srv-Workload-02 nevű virtuális gépet. A többi konfiguráció megegyezik az Srv-workload-01 virtuális géppel.

| Beállítás | Érték |

|---|---|

| Virtuális hálózat | Küllő-02 |

| Alhálózat | Számítási feladat –02-SN |

A kiszolgálók üzembe helyezése után válasszon ki egy kiszolgálóerőforrást, és a hálózatkezelésben jegyezze fel az egyes kiszolgálók magánhálózati IP-címét.

Tűzfalszabályzat létrehozása és a központ védelme

A tűzfalszabályzat szabálygyűjteményeket határoz meg egy vagy több biztonságos virtuális központ forgalmának irányításához. Létrehozhatja a tűzfalszabályzatot, majd biztonságossá teheti a központot.

A Firewall Managerben válassza az Azure Firewall-szabályzatokat.

Válassza az Azure Firewall-szabályzat létrehozása lehetőséget.

Erőforráscsoport esetén válassza az fw-manager-rg lehetőséget.

A Szabályzat részletei területen a Policy-01 névtípushoz és a régióhoz válassza az USA keleti régióját.

Szabályzatszint esetén válassza a Standard lehetőséget.

Válassza a Tovább: DNS-beállítások lehetőséget.

Válassza a Következő: TLS-vizsgálat lehetőséget.

Válassza a Következő: Szabályok lehetőséget.

A Szabályok lapon válassza a Szabálygyűjtemény hozzáadása lehetőséget.

A Szabálygyűjtemény hozzáadása lapon írja be az App-RC-01 nevet a névhez.

A szabálygyűjtemény típusához válassza az Alkalmazás lehetőséget.

A Prioritás mezőbe írja be a 100-et.

Győződjön meg arról, hogy a szabálygyűjtési művelet engedélyezve van.

A szabály neveként írja be az Allow-msft parancsot.

A Forrás típusnál válassza az IP-címet.

A Forrás mezőbe írja be a következőt*:

Protokoll esetén írja be a http,https parancsot.

Győződjön meg arról, hogy a céltípus teljes tartománynév.

A Cél mezőbe írja be a *.microsoft.com.

Válassza a Hozzáadás lehetőséget.

Adjon hozzá egy DNST-szabályt , amellyel távoli asztalt csatlakoztathat az Srv-Workload-01 virtuális géphez.

- Válassza a Szabálygyűjtemény hozzáadása lehetőséget.

- A Név mezőbe írja be a dnat-rdp nevet.

- Szabálygyűjtemény-típus esetén válassza a DNAT lehetőséget.

- A Prioritás mezőbe írja be a 100-et.

- A szabály neveként írja be az Allow-rdp parancsot.

- A Forrás típusnál válassza az IP-címet.

- A Forrás mezőbe írja be a következőt*:

- A Protokoll beállításnál válassza a TCP lehetőséget.

- Célportok esetén írja be a 3389-es típust.

- A Cél mezőbe írja be a tűzfal korábban feljegyzett nyilvános IP-címét.

- Lefordított típus esetén válassza az IP-cím lehetőséget.

- Lefordított cím esetén írja be a korábban feljegyzett Srv-Workload-01 magánhálózati IP-címét.

- A Lefordított port mezőben adja meg a 3389 értéket.

- Válassza a Hozzáadás lehetőséget.

Adjon hozzá egy hálózati szabályt, amellyel távoli asztalt csatlakoztathat a Srv-Workload-01-ből a Srv-Workload-02-hez.

- Válassza a Szabálygyűjtemény hozzáadása lehetőséget.

- A Név mezőbe írja be a vnet-rdp nevet.

- A szabálygyűjtemény típusához válassza a Hálózat lehetőséget.

- A Prioritás mezőbe írja be a 100-et.

- Szabálygyűjtési művelet esetén válassza az Engedélyezés lehetőséget.

- A szabálynév típusának Allow-vnet (Allow-vnet) típusa.

- A Forrás típusnál válassza az IP-címet.

- A Forrás mezőbe írja be a következőt*:

- A Protokoll beállításnál válassza a TCP lehetőséget.

- Célportok esetén írja be a 3389-es típust.

- Céltípus esetén válassza az IP-cím lehetőséget.

- Célként írja be a korábban feljegyzett Srv-Workload-02 magánhálózati IP-címet.

- Válassza a Hozzáadás lehetőséget.

Válassza a Tovább: IDPS lehetőséget.

Az IDPS lapon válassza a Tovább: Fenyegetésintelligencia lehetőséget

A Fenyegetésfelderítés lapon fogadja el az alapértelmezett beállításokat, és válassza a Véleményezés és létrehozás lehetőséget:

Tekintse át a kijelölés megerősítéséhez, majd válassza a Létrehozás lehetőséget.

Szabályzat társítása

A tűzfalszabályzat társítása a központtal.

A Firewall Managerben válassza az Azure Tűzfalszabályzatok lehetőséget.

Jelölje be a Policy-01 jelölőnégyzetét.

Válassza a Társítások kezelése, Hubok társítása lehetőséget.

Válassza a Hub-01 lehetőséget.

Válassza a Hozzáadás lehetőséget.

Forgalom átirányítása a központba

Most gondoskodnia kell arról, hogy a hálózati forgalom a tűzfalon keresztül legyen irányítva.

A Firewall Managerben válassza a Virtuális központok lehetőséget.

Válassza a Hub-01 lehetőséget.

A Beállítások területen válassza a Biztonsági konfiguráció lehetőséget.

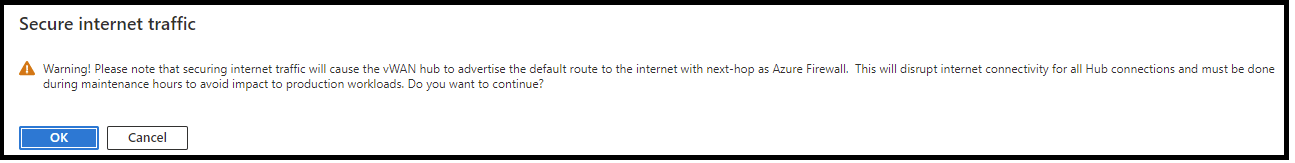

Az internetes forgalom alatt válassza az Azure Firewall lehetőséget.

A Privát forgalom területen válassza a Küldés az Azure Firewallon keresztül lehetőséget.

Feljegyzés

Ha nyilvános IP-címtartományokat használ egy virtuális hálózat vagy egy helyszíni ág magánhálózataihoz, explicit módon meg kell adnia ezeket az IP-címelőtagokat. Válassza ki a Privát forgalom előtagok szakaszt , majd vegye fel őket a RFC1918 címelőtagok mellé.

Az Inter-Hub területen válassza az Engedélyezve lehetőséget a Virtual WAN útválasztási szándék funkció engedélyezéséhez. Az útválasztási szándék az a mechanizmus, amellyel konfigurálhatja a Virtual WAN-t az ág-ág (helyszíni és helyszíni) forgalom átirányítására a Virtual WAN Hubban üzembe helyezett Azure Firewallon keresztül. Az útválasztási szándék funkcióval kapcsolatos előfeltételekkel és szempontokkal kapcsolatos további információkért tekintse meg az Útválasztási szándék dokumentációját.

Válassza a Mentés lehetőséget.

Válassza az OK gombot a Figyelmeztetés párbeszédpanelen.

Válassza az OK gombot az Áttelepítés lapon a központközi párbeszédpanel használatához.

Feljegyzés

Az útvonaltáblák frissítése néhány percet vesz igénybe.

Győződjön meg arról, hogy a két kapcsolat azt mutatja, hogy az Azure Firewall az internet és a magánforgalom védelmét is biztosítja.

A tűzfal tesztelése

A tűzfalszabályok teszteléséhez csatlakoztassa a távoli asztalt a tűzfal nyilvános IP-címével, amely a Srv-Workload-01-hez van csatlakoztatva. Innen egy böngészővel tesztelje az alkalmazásszabályt, és csatlakoztassa a távoli asztalt a Srv-Workload-02-hez a hálózati szabály teszteléséhez.

Az alkalmazásszabály tesztelése

Most tesztelje a tűzfalszabályokat, és ellenőrizze, hogy a várt módon működik-e.

Csatlakoztassa a távoli asztalt a nyilvános IP-cím tűzfalához, és jelentkezzen be.

Nyissa meg az Internet Explorert, és navigáljon a következő címre:

https://www.microsoft.com.Válassza az OK>bezárás lehetőséget az Internet Explorer biztonsági riasztásai között.

Ekkor megjelenik a Microsoft kezdőlapja.

Nyissa meg a következő címet:

https://www.google.com.Ezt a tűzfalnak blokkolnia kell.

Így ellenőrizte, hogy a tűzfalalkalmazás szabálya működik-e:

- Az egyetlen engedélyezett FQDN-t el tudja érni, de másokat nem.

A hálózati szabály tesztelése

Most tesztelje a hálózati szabályt.

A Srv-Workload-01-ből nyisson meg egy távoli asztalt a Srv-Workload-02 privát IP-címére.

Egy távoli asztalnak csatlakoznia kell a Srv-Workload-02-hez.

Így ellenőrizte, hogy működik-e a tűzfal hálózati szabálya:

- Távoli asztalt csatlakoztathat egy másik virtuális hálózaton található kiszolgálóhoz.

Az erőforrások eltávolítása

Ha végzett a tűzfalerőforrások tesztelésével, törölje az fw-manager-rg erőforráscsoportot az összes tűzfallal kapcsolatos erőforrás törléséhez.