Oktatóanyag: Az Azure Firewall és a szabályzat üzembe helyezése és konfigurálása az Azure Portal használatával

A kimenő hálózati hozzáférés ellenőrzése az általános hálózati biztonsági terv fontos részét képezi. Előfordulhat például, hogy korlátozni szeretné a webhelyekhez való hozzáférést. Vagy korlátozhatja a kimenő IP-címeket és portokat, amelyek elérhetők.

Az Azure-alhálózatok kimenő hálózati hozzáférésének szabályozására az Azure Firewall és a Tűzfalszabályzat használható. Az Azure Firewall és tűzfalszabályzat segítségével a következő beállításokat konfigurálhatja:

- Alkalmazásszabályokat, amelyek egy alhálózatról elérhető teljes tartományneveket (FQDN) határoznak meg.

- Hálózatszabályokat, amelyek forráscímet, protokollt, valamint célportot és célcímet határoznak meg.

A hálózati forgalmat a konfigurált tűzfalszabályok irányítják, ha alapértelmezett alhálózati átjáróként irányítja a tűzfalhoz a forgalmat.

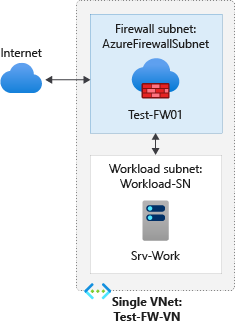

Ebben az oktatóanyagban egy egyszerűsített virtuális hálózatot hoz létre két alhálózattal az egyszerű üzembe helyezés érdekében.

- AzureFirewallSubnet – ezen az alhálózaton található a tűzfal.

- Workload-SN – ezen az alhálózaton található a számítási feladat kiszolgálója. Ennek az alhálózatnak a hálózati forgalma a tűzfalon halad át.

Éles üzemelő példányok esetén a központi és küllős modell használata ajánlott, ahol a tűzfal a saját virtuális hálózatában található. A számítási feladatok kiszolgálói ugyanabban a régióban egy vagy több alhálózattal rendelkező társhálózatokban találhatók.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Tesztelési hálózati környezet beállítása

- Tűzfal- és tűzfalszabályzat üzembe helyezése

- Alapértelmezett útvonal létrehozása

- Alkalmazásszabály konfigurálása a www.google.com való hozzáférés engedélyezéséhez

- Hálózatszabály konfigurálása külső DNS-kiszolgálókhoz való hozzáférés engedélyezéséhez

- NAT-szabály konfigurálása távoli asztal tesztelési kiszolgálóhoz való engedélyezéséhez

- A tűzfal tesztelése

Tetszés szerint az Azure PowerShell használatával végezheti el ezt az eljárást.

Előfeltételek

Ha még nincs Azure-előfizetése, kezdés előtt hozzon létre egy ingyenes fiókot.

A hálózat beállítása

Először is hozzon létre egy erőforráscsoportot, amely a tűzfal üzembe helyezéséhez szükséges erőforrásokat tartalmazza. Ezután hozzon létre egy virtuális hálózatot, alhálózatokat és egy tesztkiszolgálót.

Erőforráscsoport létrehozása

Az erőforráscsoport tartalmazza az oktatóanyag összes erőforrását.

Jelentkezzen be az Azure Portalra.

Az Azure Portal menüjében válassza az Erőforráscsoportok lehetőséget, vagy keressen rá, és válassza az Erőforráscsoportok elemet bármelyik lapról, majd válassza a Létrehozás lehetőséget. Adja meg vagy válassza ki a következő értékeket:

Beállítás Érték Előfizetés Válassza ki az Azure-előfizetését. Erőforráscsoport Adja meg a Test-FW-RG értéket. Régió Válasszon régiót. Minden más létrehozott erőforrásnak ugyanabban a régióban kell lennie. Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

Virtuális hálózat létrehozása

Ennek a virtuális hálózatnak két alhálózata lesz.

Feljegyzés

Az AzureFirewallSubnet alhálózat mérete /26. Az alhálózat méretével kapcsolatos további információkért tekintse meg az Azure Firewall gyakori kérdéseit.

Az Azure Portal menüjében vagy a Kezdőlapon válassza az Erőforrás létrehozása elemet.

Válassza a Hálózat lehetőséget.

Keressen rá a virtuális hálózatra, és válassza a Létrehozás lehetőséget.

Adja meg vagy válassza ki a következő értékeket:

Beállítás Érték Előfizetés Válassza ki az Azure-előfizetését. Erőforráscsoport Válassza a Test-FW-RG lehetőséget. Név Adja meg a Test-FW-VN értéket. Régió Válassza ki ugyanazt a helyet, amelyet korábban használt. Válassza a Tovább lehetőséget.

A Biztonság lapon válassza a Tovább gombot.

IPv4-címtartomány esetén fogadja el az alapértelmezett 10.0.0.0/16 értéket.

Az Alhálózatok területen válassza az alapértelmezett lehetőséget.

Az Alhálózat szerkesztése lapon alhálózati célra válassza az Azure Firewall lehetőséget.

Ezen az alhálózaton lesz a tűzfal. Az alhálózat neve kizárólag AzureFirewallSubnet lehet.

Kezdőcímként írja be a 10.0.1.0-t.

Válassza a Mentés lehetőséget.

Ezután hozzon létre egy alhálózatot a számítási feladat kiszolgálója számára.

- Válassza az Alhálózat hozzáadása lehetőséget.

- Az alhálózat neveként írja be a Workload-SN nevet.

- A kezdőcímhez írja be a 10.0.2.0/24 címet.

- Válassza a Hozzáadás lehetőséget.

- Válassza az Áttekintés + létrehozás lehetőséget.

- Válassza a Létrehozás lehetőséget.

Virtuális gép létrehozása

Most hozza létre a számítási feladat virtuális gépét, és helyezze el a Workload-SN alhálózatban.

Az Azure Portal menüjében vagy a Kezdőlapon válassza az Erőforrás létrehozása elemet.

Válassza a Windows Server 2019 Datacenter lehetőséget.

Adja meg vagy válassza ki a virtuális gép alábbi értékeit:

Beállítás Érték Előfizetés Válassza ki az Azure-előfizetését. Erőforráscsoport Válassza a Test-FW-RG lehetőséget. Virtuális gép neve Írja be a Srv-Work parancsot. Régió Válassza ki ugyanazt a helyet, amelyet korábban használt. Felhasználónév Adjon meg egy felhasználónevet. Jelszó Adjon meg egy jelszót. A Bejövő portszabályok területen a Nyilvános bejövő portok területen válassza a Nincs lehetőséget.

Fogadja el a többi alapértelmezett beállítást, és válassza a Tovább: Lemezek lehetőséget.

Fogadja el a lemez alapértelmezett értékét, és válassza a Tovább: Hálózatkezelés lehetőséget.

Győződjön meg arról, hogy a Test-FW-VN ki van jelölve a virtuális hálózathoz, az alhálózat pedig a Workload-SN.

Nyilvános IP-cím esetén válassza a Nincs lehetőséget.

Fogadja el a többi alapértelmezett beállítást, és válassza a Tovább: Kezelés lehetőséget.

Válassza a Tovább:Figyelés lehetőséget.

Válassza a Letiltás lehetőséget a rendszerindítási diagnosztika letiltásához. Fogadja el a többi alapértelmezett beállítást, és válassza a Véleményezés + létrehozás lehetőséget.

Tekintse át az összefoglaló oldalon található beállításokat, majd válassza a Létrehozás lehetőséget.

Az üzembe helyezés befejezése után válassza ki az Srv-Work erőforrást, és jegyezze fel a privát IP-címet későbbi használatra.

A tűzfal és a szabályzat üzembe helyezése

Helyezze üzembe a tűzfalat a virtuális hálózaton.

Az Azure Portal menüjében vagy a Kezdőlapon válassza az Erőforrás létrehozása elemet.

Írja be a tűzfalat a keresőmezőbe, és nyomja le az Enter billentyűt.

Válassza a Tűzfal, majd a Létrehozás lehetőséget.

A Tűzfal létrehozása oldalon konfigurálja a tűzfalat a következő táblázatban található értékekkel:

Beállítás Érték Előfizetés Válassza ki az Azure-előfizetését. Erőforráscsoport Válassza a Test-FW-RG lehetőséget. Név Adja meg a Test-FW01 értéket. Régió Válassza ki ugyanazt a helyet, amelyet korábban használt. Tűzfalkezelés Válassza a Tűzfalszabályzat használata a tűzfal kezeléséhez lehetőséget. Tűzfalszabályzat Válassza az Új hozzáadása lehetőséget, és írja be az fw-test-pol értéket.

Válassza ki ugyanazt a régiót, amelyet korábban használt.Válasszon egy virtuális hálózatot Válassza a Meglévő használata, majd a Test-FW-VN lehetőséget. Nyilvános IP-cím Válassza az Új hozzáadása lehetőséget, és adja meg a név fw-pip elemét. Fogadja el a többi alapértelmezett értéket, majd válassza a Tovább: Címkék lehetőséget.

Válassza a Tovább elemet : Véleményezés + létrehozás.

Tekintse át az összegzést, majd válassza a Létrehozás lehetőséget a tűzfal létrehozásához.

Az üzembe helyezés néhány percet vesz igénybe.

Az üzembe helyezés befejezése után lépjen a Test-FW-RG erőforráscsoportra, és válassza a Test-FW01 tűzfalat.

Figyelje meg a tűzfal privát és nyilvános IP-címét. Ezeket a címeket később fogja használni.

Alapértelmezett útvonal létrehozása

A Workload-SN alhálózatot konfigurálja úgy, hogy a kimenő alapértelmezett útvonal áthaladjon a tűzfalon.

Az Azure Portal menüjében válassza a Minden szolgáltatás lehetőséget, vagy keresse meg és válassza az Összes szolgáltatást bármelyik lapról.

A Hálózatkezelés csoportban válassza az Útvonaltáblák lehetőséget.

Válassza a Létrehozás lehetőséget, majd adja meg vagy válassza ki a következő értékeket:

Beállítás Érték Előfizetés Válassza ki az Azure-előfizetését. Erőforráscsoport Válassza a Test-FW-RG lehetőséget. Régió Válassza ki ugyanazt a helyet, amelyet korábban használt. Név Adja meg a tűzfal útvonalát. Válassza az Áttekintés + létrehozás lehetőséget.

Válassza a Létrehozás lehetőséget.

Az üzembe helyezés befejezése után válassza az Ugrás az erőforrásra lehetőséget.

A Tűzfal útvonallap Beállítások területén válassza az Alhálózatok lehetőséget, majd a Társítás lehetőséget.

Virtuális hálózat esetén válassza a Test-FW-VN lehetőséget.

Alhálózat esetén válassza a Workload-SN lehetőséget.

Kattintson az OK gombra.

Válassza az Útvonalak lehetőséget, majd a Hozzáadás lehetőséget.

Az Útvonalnév mezőbe írja be az fw-dg nevet.

Céltípus esetén válassza ki az IP-címeket.

Cél IP-címek/CIDR-tartományok előtagja esetén adja meg a 0.0.0.0/0 értéket.

A Következő ugrás típusa beállításnál válassza a Virtuális berendezés lehetőséget.

Az Azure Firewall valójában egy felügyelt szolgáltatás, de ebben a helyzetben a virtuális berendezés beállítás is használható.

A Következő ugrási cím mezőben adja meg a korábban feljegyzett tűzfal privát IP-címét.

Válassza a Hozzáadás lehetőséget.

Alkalmazásszabály konfigurálása

Ez az az alkalmazásszabály, amely lehetővé teszi a kimenő hozzáférést.www.google.com

- Nyissa meg a Test-FW-RG erőforráscsoportot, és válassza ki az fw-test-pol tűzfalszabályzatot.

- A Beállítások területen válassza ki az alkalmazásszabályokat.

- Válassza a Szabálygyűjtemény hozzáadása lehetőséget.

- A Név mezőbe írja be az App-Coll01 nevet.

- A Prioritás mezőben adja meg a 200 értéket.

- Szabálygyűjtési művelet esetén válassza az Engedélyezés lehetőséget.

- A Szabályok területen a Név mezőben adja meg az Allow-Google nevet.

- Forrástípus esetén válassza az IP-címet.

- Forrás esetén adja meg a 10.0.2.0/24 értéket.

- Protokoll:port esetén adja meg a http, https értéket.

- Céltípus esetén válassza az FQDN elemet.

- Célként adja meg az

www.google.com - Válassza a Hozzáadás lehetőséget.

Az Azure Firewall tartalmaz egy beépített szabálygyűjteményt az infrastruktúra alapértelmezés szerint engedélyezett teljes tartományneveiről. Ezek a teljes tartománynevek csak az adott platformra vonatkoznak, egyéb célra nem használhatók. További információ: Infrastruktúra FQDN-jei.

Hálózatszabály konfigurálása

Ez az a hálózatszabály, amely lehetővé teszi a kimenő hozzáférést két IP-címhez az 53-as porton (DNS).

- Válassza a Hálózati szabályok lehetőséget.

- Válassza a Szabálygyűjtemény hozzáadása lehetőséget.

- A Név mezőbe írja be a Net-Coll01 nevet.

- A Prioritás mezőben adja meg a 200 értéket.

- Szabálygyűjtési művelet esetén válassza az Engedélyezés lehetőséget.

- Szabálycsoport esetén válassza a DefaultNetworkRuleCollectionGroup lehetőséget.

- A Szabályok területen a Név mezőben adja meg az Allow-DNS nevet.

- Forrástípus esetén válassza az IP-cím lehetőséget.

- Forrás esetén adja meg a 10.0.2.0/24 értéket.

- A Protokoll beállításnál válassza az UDP lehetőséget.

- Célportok esetén adja meg az 53-at.

- Céltípus esetén válassza ki az IP-címet.

- Célként adja meg a 209.244.0.3,209.244.0.4 értéket.

Ezek a CenturyLink által üzemeltetett nyilvános DNS-kiszolgálók. - Válassza a Hozzáadás lehetőséget.

DNAT-szabály konfigurálása

Ez a szabály lehetővé teszi távoli asztal csatlakoztatását az Srv-Work virtuális géphez a tűzfalon keresztül.

- Válassza ki a DNAT-szabályokat.

- Válassza a Szabálygyűjtemény hozzáadása lehetőséget.

- A Név mezőben adja meg az RDP értéket.

- A Prioritás mezőben adja meg a 200 értéket.

- A Szabálygyűjtemény csoportban válassza a DefaultDnatRuleCollectionGroup lehetőséget.

- A Szabályok területen a Név mezőben adja meg az rdp-nat értéket.

- Forrástípus esetén válassza az IP-címet.

- A Forrás mezőbe írja be a következőt*:

- A Protokoll beállításnál válassza a TCP lehetőséget.

- Célportok esetén adja meg a 3389-et.

- Célként adja meg a tűzfal nyilvános IP-címét.

- Lefordított típus esetén válassza az IP-cím lehetőséget.

- Lefordított cím esetén adja meg a Srv-work privát IP-címét.

- Lefordított port esetén adja meg a 3389-et.

- Válassza a Hozzáadás lehetőséget.

Módosítsa az Srv-Work hálózati adapter elsődleges és másodlagos DNS-címét.

Ebben az oktatóanyagban tesztelési célokra konfigurálja a kiszolgáló elsődleges és másodlagos DNS-címét. Ez nem általános Azure Firewall-követelmény.

- Az Azure Portal menüjében válassza az Erőforráscsoportok lehetőséget, vagy keressen rá és válassza ki az erőforráscsoportokat bármelyik lapról. Válassza ki a Test-FW-RG erőforráscsoportot.

- Válassza ki a Srv-Work virtuális gép hálózati adapterét.

- A Beállítások területen válassza ki a DNS-kiszolgálókat.

- A DNS-kiszolgálók területen válassza az Egyéni lehetőséget.

- Írja be a 209.244.0.3 értéket a DNS-kiszolgáló hozzáadása szövegmezőbe, a következő szövegmezőbe pedig a 209.244.0.4 értéket.

- Válassza a Mentés lehetőséget.

- Indítsa újra az Srv-Work virtuális gépet.

A tűzfal tesztelése

Most tesztelje a tűzfalat, hogy ellenőrizze, hogy a várt módon működik-e.

Csatlakoztassa a távoli asztalt a nyilvános IP-cím tűzfalához, és jelentkezzen be az Srv-Work virtuális gépre.

Nyissa meg a Microsoft Edge-et, és tallózással keresse meg a következőt

https://www.google.com:Válassza az OK>bezárás lehetőséget az Internet Explorer biztonsági riasztásai között.

Ekkor megjelenik a Google kezdőlapja.

Nyissa meg a következő címet:

https://www.microsoft.com.A tűzfal blokkolja a hozzáférést.

Így most már ellenőrizte, hogy a tűzfalszabályok működnek-e:

- Az egyetlen engedélyezett FQDN-t el tudja érni, de másokat nem.

- Fel tudja oldani a DNS-neveket a konfigurált külső DNS-kiszolgálóval.

Az erőforrások eltávolítása

A tűzfalhoz kapcsolódó erőforrásokat a következő oktatóanyagban is használhatja, vagy ha már nincs rá szükség, törölje a Test-FW-RG erőforráscsoportot, és vele együtt a tűzfalhoz kapcsolódó összes erőforrást.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: