Migrálás tárolóelérési szabályzatból azure-beli szerepköralapú hozzáférés-vezérlési engedélymodellbe

Az Azure Key Vault két engedélyezési rendszert kínál: azure-beli szerepköralapú hozzáférés-vezérlést (Azure RBAC) és egy hozzáférési szabályzatmodellt. Az Azure RBAC az Azure Key Vault alapértelmezett és ajánlott engedélyezési rendszere. A két hitelesítési módszer összehasonlítása: Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) és hozzáférési szabályzatok.

Ez a cikk a kulcstartó hozzáférési szabályzatmodellből Azure RBAC-modellbe való migrálásához szükséges információkat tartalmazza.

Hozzáférési szabályzatok az Azure-szerepkörök leképezéséhez

Az Azure RBAC számos beépített Azure-szerepkört kínál, amelyeket felhasználókhoz, csoportokhoz, szolgáltatásnevekhez és felügyelt identitásokhoz rendelhet. Ha a beépített szerepkörök nem felelnek meg a szervezet igényeinek, létrehozhat saját Egyéni Azure-szerepköröket.

A Key Vault beépített szerepkörei kulcsok, tanúsítványok és titkos kódok hozzáférésének kezeléséhez:

- Key Vault-rendszergazda

- Key Vault-olvasó

- Key Vault purge operátor

- Key Vault tanúsítványkezelő

- Key Vault-tanúsítványfelhasználó

- Key Vault Crypto Officer

- Key Vault titkosítási felhasználó

- Key Vault titkosítási szolgáltatás titkosítási felhasználója

- Key Vault Crypto Service Release User

- Key Vault titkos kulcsok tisztviselője

- Key Vault titkos kulcsok felhasználója

A meglévő beépített szerepkörökről további információt az Azure beépített szerepköreivel kapcsolatban talál .

A tárolóelérési szabályzatok egyedileg kiválasztott engedélyekkel vagy előre definiált engedélysablonokkal rendelhetők hozzá.

Hozzáférési szabályzat előre definiált engedélysablonjai:

- Kulcs, titkos kód, tanúsítványkezelés

- Kulcs > Titkos kódok kezelése

- Titkos & tanúsítványkezelés

- Kulcskezelés

- Titkos kódok kezelése

- Tanúsítványkezelés

- SQL Server-összekötő

- Azure Data Lake Storage vagy Azure Storage

- Azure Backup

- Exchange Online ügyfélkulcs

- SharePoint Online ügyfélkulcs

- Azure Information BYOK

Szabályzatsablonok elérése Azure-szerepkörök leképezéséhez

| Hozzáférési szabályzatsablon | Üzemeltetés | Azure-szerepkör |

|---|---|---|

| Kulcs, titkos kód, tanúsítványkezelés | Kulcsok: minden művelet Tanúsítványok: minden művelet Titkos kódok: minden művelet |

Key Vault-rendszergazda |

| Kulcs > Titkos kódok kezelése | Kulcsok: minden művelet Titkos kódok: minden művelet |

Key Vault Crypto Officer Key Vault titkos kulcsok tisztviselője |

| Titkos & tanúsítványkezelés | Tanúsítványok: minden művelet Titkos kódok: minden művelet |

Key Vault tanúsítványkezelő Key Vault titkos kulcsok tisztviselője |

| Kulcskezelés | Kulcsok: minden művelet | Key Vault Crypto Officer |

| Titkos kódok kezelése | Titkos kódok: minden művelet | Key Vault titkos kulcsok tisztviselője |

| Tanúsítványkezelés | Tanúsítványok: minden művelet | Key Vault tanúsítványkezelő |

| SQL Server-összekötő | Kulcsok: get, list, wrap key, unwrap key | Key Vault titkosítási szolgáltatás titkosítási felhasználója |

| Azure Data Lake Storage vagy Azure Storage | Kulcsok: get, list, unwrap key | n/a Egyéni szerepkör szükséges |

| Azure Backup | Kulcsok: lekérés, lista, biztonsági mentés Titkos kódok: lekérés, lista, biztonsági mentés |

n/a Egyéni szerepkör szükséges |

| Exchange Online ügyfélkulcs | Kulcsok: get, list, wrap key, unwrap key | Key Vault titkosítási szolgáltatás titkosítási felhasználója |

| Exchange Online ügyfélkulcs | Kulcsok: get, list, wrap key, unwrap key | Key Vault titkosítási szolgáltatás titkosítási felhasználója |

| Azure Information BYOK | Kulcsok: lekérés, visszafejtés, aláírás | n/a Egyéni szerepkör szükséges |

Feljegyzés

Azure-alkalmazás szolgáltatástanúsítvány Azure Portalon keresztüli konfigurálása nem támogatja a Key Vault RBAC-engedélymodellt. Azure PowerShell-, Azure CLI-, ARM-sablontelepítéseket használhat a Key Vault tanúsítványfelhasználói szerepkör-hozzárendelésével az App Service globális identitásához, például a Microsoft Azure-alkalmazás Service-hez a nyilvános felhőben.

Hozzárendelési hatókörök leképezése

A Key Vaulthoz készült Azure RBAC a szerepkör-hozzárendelést az alábbi hatókörökben teszi lehetővé:

- Felügyeleti csoport

- Előfizetés

- Erőforráscsoport

- Key Vault-erőforrás

- Egyedi kulcs, titkos kód és tanúsítvány

A tároló hozzáférési szabályzatának engedélymodellje csak a Key Vault erőforrásszintjén lévő szabályzatok hozzárendelésére korlátozódik.

Általában ajánlott alkalmazásonként egy kulcstartóval rendelkezni, és kezelni a hozzáférést a key vault szintjén. Vannak olyan esetek, amikor a hozzáférés más hatókörökben való kezelése leegyszerűsíti a hozzáférés-kezelést.

Infrastruktúra, biztonsági rendszergazdák és operátorok: A kulcstartók csoportjának kezelése felügyeleti csoport, előfizetés vagy erőforráscsoport szintjén tárolóelérési szabályzatokkal megköveteli az egyes kulcstartók házirendjeinek fenntartását. Az Azure RBAC lehetővé teszi egy szerepkör-hozzárendelés létrehozását felügyeleti csoportban, előfizetésben vagy erőforráscsoportban. Ez a hozzárendelés az azonos hatókörben létrehozott új kulcstartókra vonatkozik. Ebben a forgatókönyvben a Privileged Identity Management használata ajánlott időben történő hozzáféréssel az állandó hozzáférés biztosítása érdekében.

Alkalmazások: vannak olyan esetek, amikor az alkalmazásnak titkos kulcsokat kell megosztania más alkalmazásokkal. A tárolóelérési szabályzatok használatával külön kulcstartót kellett létrehozni, hogy ne legyen hozzáférés az összes titkos kulcshoz. Az Azure RBAC lehetővé teszi a szerepkörök hozzárendelését az egyéni titkos kulcsok hatókörével, ehelyett egyetlen kulcstartó használatával.

Tároló-hozzáférési szabályzat az Azure RBAC migrálási lépéseihez

Az Azure RBAC és a tároló hozzáférési szabályzatának engedélymodellje között számos különbség van. A migrálás során előforduló kimaradások elkerülése érdekében az alábbi lépések ajánlottak.

- Szerepkörök azonosítása és hozzárendelése: a beépített szerepkörök azonosítása a fenti leképezési táblázat alapján, és szükség esetén egyéni szerepkörök létrehozása. Szerepkörök hozzárendelése hatókörökhöz a hatókör-leképezési útmutató alapján. További információ a szerepkörök Key Vaulthoz való hozzárendeléséről: Hozzáférés biztosítása a Key Vaulthoz azure-beli szerepköralapú hozzáférés-vezérléssel

- Szerepkör-hozzárendelés ellenőrzése: az Azure RBAC-ben a szerepkör-hozzárendelések propagálása több percet is igénybe vehet. A szerepkör-hozzárendelések ellenőrzésének útmutatója: Szerepkör-hozzárendelések listázása a hatókörben

- Konfigurálja a figyelést és a riasztást a Key Vaulton: fontos engedélyezni a naplózást és a hozzáférés-megtagadás alóli kivételek beállítását. További információ: Figyelés és riasztás az Azure Key Vaulthoz

- Azure szerepköralapú hozzáférés-vezérlési engedélymodell beállítása a Key Vaulton: Az Azure RBAC-engedélymodell engedélyezése érvényteleníti az összes meglévő hozzáférési szabályzatot. Hiba esetén az engedélymodell visszakapcsolható úgy, hogy az összes meglévő hozzáférési szabályzat érintetlen marad.

Előfeltételek

A kulcstartó engedélymodelljének módosítása két engedélyre van szükség:

- A "Microsoft.Authorization/roleAssignments/write" engedély, amely szerepel a Tulajdonos és a Felhasználói hozzáférés-rendszergazda szerepkörben.

- A "Microsoft.KeyVault/vaults/write" engedély, amely szerepel a Key Vault közreműködői szerepkörében.

A klasszikus előfizetés-rendszergazdai szerepkörök, például a "Szolgáltatásadminisztrátor" és a "Társadminisztrátor" nem támogatottak.

Feljegyzés

Ha az Azure RBAC-engedélymodell engedélyezve van, a hozzáférési szabályzatokat frissíteni próbáló szkriptek sikertelenek lesznek. Fontos frissíteni ezeket a szkripteket az Azure RBAC használatára.

Migrálás szabályozása

Az Azure Policy szolgáltatással szabályozhatja az RBAC-engedélymodellek migrálását a tárolókban. Létrehozhat egy egyéni szabályzatdefiníciót a meglévő kulcstartók naplózásához és az összes új kulcstartó kényszerítéséhez az Azure RBAC-engedélymodell használatához.

Szabályzatdefiníció létrehozása és hozzárendelése a Key Vault Azure RBAC-engedélymodellhez

- Ugrás a Szabályzat erőforrásra

- Az Azure Policy oldal bal oldalán válassza a Hozzárendelések elemet a Létrehozás csoportban.

- Válassza a Szabályzat hozzárendelése lehetőséget a lap tetején. Ez a gomb megnyílik a Szabályzat-hozzárendelés lapra.

- Adja meg a következő adatokat:

- A szabályzat hatókörének meghatározásához válassza ki azt az előfizetést és erőforráscsoportot, amelyre a szabályzat érvényes lesz. Válassza a Három pont gombra kattintva a Hatókör mezőben.

- Válassza ki a szabályzatdefiníció nevét: "[Előzetes verzió]: Az Azure Key Vaultnak RBAC-engedélymodellt kell használnia"

- Lépjen a lap tetején található Paraméterek lapra, és határozza meg a szabályzat kívánt hatását (Naplózás, Megtagadás vagy Letiltás).

- Töltse ki a további mezőket. Navigáljon a lap alján az Előző és a Tovább gombra kattintva.

- Válassza a Felülvizsgálat + létrehozás lehetőséget

- Válassza a Létrehozás elemet

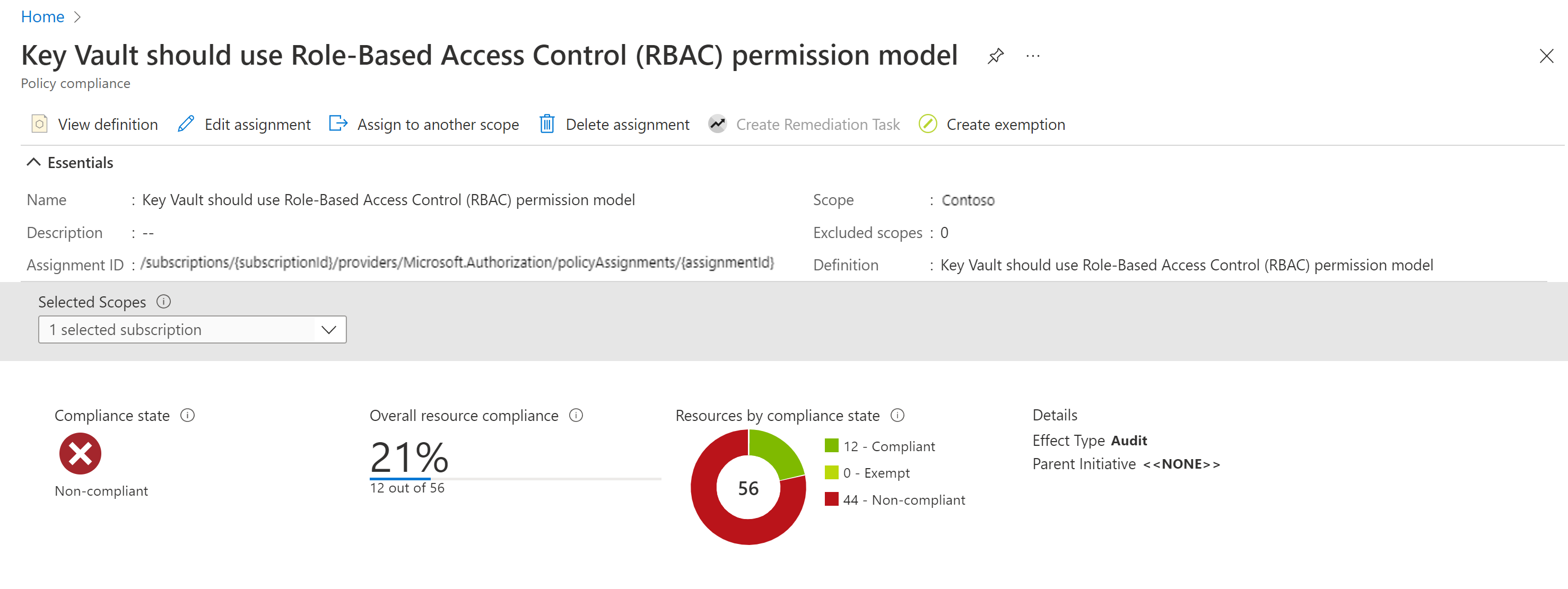

A beépített szabályzat hozzárendelése akár 24 órát is igénybe vehet a vizsgálat befejezéséhez. A vizsgálat befejezése után az alábbihoz hasonló megfelelőségi eredmények láthatók.

További információk:

Hozzáférési szabályzat az Azure RBAC összehasonlító eszközhöz

Fontos

Ezt az eszközt a Microsoft közösségi tagjai készítik és tartják karban, hivatalos ügyfélszolgálati támogatás nélkül. Az eszközt az AS IS bármilyen garancia nélkül biztosítja.

PowerShell-eszköz a Key Vault hozzáférési szabályzatai és a hozzárendelt RBAC-szerepkörök összehasonlítása az Access Policy és az RBAC engedélymodell migrálásának segítése érdekében. Az eszköz célja, hogy a meglévő Key Vault RBAC-engedélymodellbe való migrálásakor biztosítsa a higiénia ellenőrzését, hogy a mögöttes adatműveletekkel rendelkező hozzárendelt szerepkörök lefedhessék a meglévő hozzáférési szabályzatokat.

Hibaelhárítás

- A szerepkör-hozzárendelés néhány perc után nem működik – vannak olyan helyzetek, amikor a szerepkör-hozzárendelések hosszabb időt is igénybe vehetnek. Fontos, hogy újrapróbálkozás logikáját kódban írja, hogy lefedje ezeket az eseteket.

- A szerepkör-hozzárendelések eltűntek a Key Vault törlésekor (helyreállítható törlés) és helyreállításukkor – ez jelenleg az összes Azure-szolgáltatás helyreállítható törlési funkciójának korlátozása. A helyreállítás után újra létre kell hoznia az összes szerepkör-hozzárendelést.