Tesztkörnyezetterv csatlakoztatása virtuális hálózathoz speciális hálózatkezeléssel

Fontos

Az Azure Lab Services 2027. június 28-án megszűnik. További információkért tekintse meg a nyugdíjazási útmutatót.

Ez a cikk azt ismerteti, hogyan csatlakoztathat tesztkörnyezetterveket egy virtuális hálózathoz az Azure Lab Services speciális hálózatkezelésével. A fejlett hálózatkezeléssel jobban szabályozhatja a tesztkörnyezetek virtuális hálózatának konfigurációját. Például a helyszíni erőforrásokhoz, például a licenckiszolgálókhoz való csatlakozáshoz vagy a felhasználó által megadott útvonalak (UDR-ek) használatához. További információ a speciális hálózatkezelés támogatott hálózati forgatókönyveiről és topológiáiról.

A labortervek speciális hálózatkezelése az Azure Lab Services virtuális hálózati társviszony-létesítését váltja fel, amelyet tesztkörnyezeti fiókokkal használnak.

A laborterv speciális hálózatkezelésének konfigurálásához kövesse az alábbi lépéseket:

- Delegálja a virtuális hálózati alhálózatot az Azure Lab Services tesztkörnyezeti csomagjaiba. A delegálás lehetővé teszi, hogy az Azure Lab Services létrehozza a laborsablont és a tesztkörnyezeti virtuális gépeket a virtuális hálózaton.

- Konfigurálja a hálózati biztonsági csoportot úgy, hogy engedélyezze a bejövő RDP- vagy SSH-forgalmat a laborsablon virtuális gépére és a tesztkörnyezeti virtuális gépekre.

- Hozzon létre egy labortervet speciális hálózatkezeléssel a virtuális hálózati alhálózathoz való társításához.

- (Nem kötelező) Konfigurálja a virtuális hálózatot.

A speciális hálózatkezelés csak tesztkörnyezeti terv létrehozásakor engedélyezhető. A speciális hálózatkezelés nem olyan beállítás, amely később frissíthető.

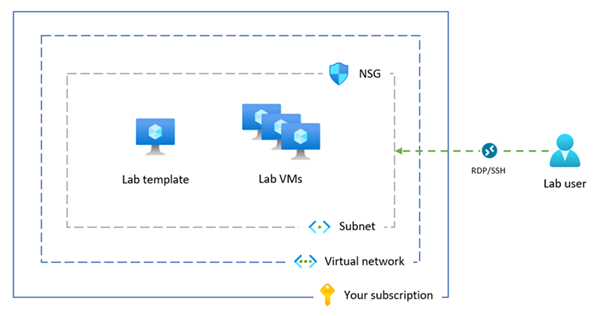

Az alábbi ábra az Azure Lab Services speciális hálózatkezelési konfigurációjának áttekintését mutatja be. A tesztkörnyezetsablon és a tesztkörnyezet virtuális gépei ip-címet kapnak az alhálózatban, a hálózati biztonsági csoport pedig lehetővé teszi, hogy a laborfelhasználók RDP vagy SSH használatával csatlakozzanak a tesztkörnyezet virtuális gépeihez.

Feljegyzés

Ha a szervezetnek tartalomszűrést kell végeznie, például a gyermek internetvédelmi törvénynek (CIPA) való megfeleléshez, külső szoftvereket kell használnia. További információkért olvassa el a tartalomszűréssel kapcsolatos útmutatást a támogatott hálózatkezelési forgatókönyvekben.

Előfeltételek

- Egy Azure-fiók, aktív előfizetéssel. Fiók ingyenes létrehozása.

- Az Azure-fiók hálózati közreműködői szerepkörrel rendelkezik, vagy ennek a szerepkörnek a szülője a virtuális hálózaton.

- Egy Azure-beli virtuális hálózat és alhálózat ugyanabban az Azure-régióban, ahol a labortervet hozza létre. Ismerje meg, hogyan hozhat létre virtuális hálózatot és alhálózatot.

- Az alhálózat elegendő ingyenes IP-címmel rendelkezik a sablon virtuális gépeihez és tesztkörnyezeti virtuális gépekhez az összes tesztkörnyezethez (mindegyik tesztkörnyezet 512 IP-címet használ) a labortervben.

1. A virtuális hálózati alhálózat delegálása

Ha a virtuális hálózati alhálózatot szeretné használni az Azure Lab Services speciális hálózatkezeléséhez, delegálnia kell az alhálózatot az Azure Lab Services tesztkörnyezeti csomagjaiba. Az alhálózat-delegálás explicit engedélyeket ad az Azure Lab Servicesnek, hogy szolgáltatásspecifikus erőforrásokat, például tesztkörnyezeti virtuális gépeket hozzon létre az alhálózaton.

Egyszerre csak egy tesztkörnyezettervet delegálhat egy alhálózattal való használatra.

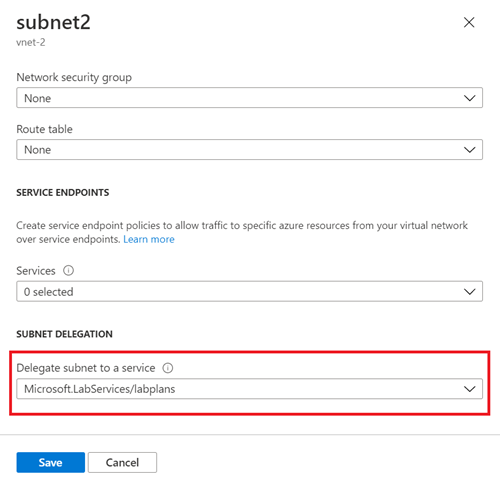

Az alábbi lépéseket követve delegálhatja az alhálózatot egy tesztkörnyezeti tervhez:

Jelentkezzen be az Azure Portalra.

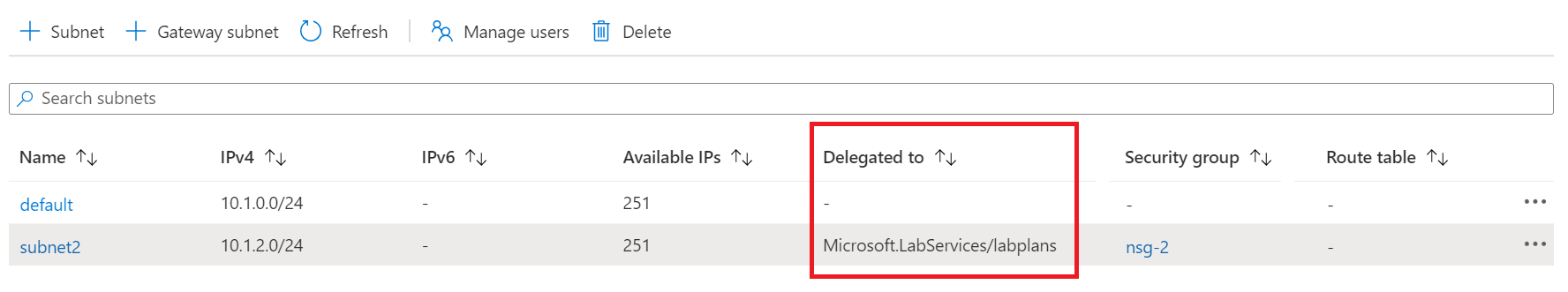

Nyissa meg a virtuális hálózatot, és válassza az Alhálózatok lehetőséget.

Válasszon ki egy dedikált alhálózatot, amelyet delegálni szeretne az Azure Lab Servicesbe.

Fontos

Az Azure Lab Serviceshez használt alhálózatot még nem szabad VNET-átjáróhoz vagy Azure Bastionhoz használni.

A Szolgáltatáshoz tartozó alhálózat delegálása területen válassza a Microsoft.LabServices/labplans lehetőséget, majd válassza a Mentés lehetőséget.

Ellenőrizze, hogy a Microsoft.LabServices/labplans megjelenik-e az alhálózat Delegált oszlopában.

2. Hálózati biztonsági csoport konfigurálása

Amikor csatlakoztatja a tesztkörnyezettervet egy virtuális hálózathoz, konfigurálnia kell egy hálózati biztonsági csoportot (NSG), hogy engedélyezze a bejövő RDP/SSH-forgalmat a felhasználó számítógépéről a sablon virtuális gépre és a tesztkörnyezeti virtuális gépekre. A hálózati biztonsági csoport olyan hozzáférés-vezérlési szabályokat tartalmaz, amelyek engedélyezik vagy megtagadják a forgalmat a forgalom iránya, a protokoll, a forrás címe és portja, illetve a cél címe és portja alapján.

Az NSG szabályai bármikor módosíthatók, és a módosítások az összes társított példányra érvényesek. Az NSG-módosítások életbe lépése akár 10 percet is igénybe vehet.

Fontos

Ha nem konfigurál hálózati biztonsági csoportot, nem fogja tudni elérni a laborsablon virtuális gépeit és tesztkörnyezeti virtuális gépeit RDP-vel vagy SSH-val.

A speciális hálózatkezelés hálózati biztonsági csoportjának konfigurációja két lépésből áll:

- RdP-/SSH-forgalmat lehetővé tevő hálózati biztonsági csoport létrehozása

- A hálózati biztonsági csoport társítása a virtuális hálózati alhálózattal

Az NSG-vel vezérelheti a virtuális hálózat egy vagy több virtuális gépe, szerepkörpéldánya, hálózati adaptere vagy alhálózata forgalmát. A hálózati biztonsági csoport olyan hozzáférés-vezérlési szabályokat tartalmaz, amelyek engedélyezik vagy megtagadják a forgalmat a forgalom iránya, a protokoll, a forrás címe és portja, illetve a cél címe és portja alapján. Az NSG szabályai bármikor módosíthatók, és a módosítások az összes társított példányra érvényesek.

Az NSG-kkel kapcsolatos további információkért látogasson el az NSG-kre.

Az NSG-vel vezérelheti a virtuális hálózat egy vagy több virtuális gépe, szerepkörpéldánya, hálózati adaptere vagy alhálózata forgalmát. A hálózati biztonsági csoport olyan hozzáférés-vezérlési szabályokat tartalmaz, amelyek engedélyezik vagy megtagadják a forgalmat a forgalom iránya, a protokoll, a forrás címe és portja, illetve a cél címe és portja alapján. Az NSG szabályai bármikor módosíthatók, és a módosítások az összes társított példányra érvényesek.

Az NSG-kkel kapcsolatos további információkért látogasson el az NSG-kre.

Hálózati biztonsági csoport létrehozása a forgalom engedélyezéséhez

Kövesse az alábbi lépéseket egy NSG létrehozásához és a bejövő RDP- vagy SSH-forgalom engedélyezéséhez:

Ha még nem rendelkezik hálózati biztonsági csoportokkal, kövesse az alábbi lépéseket egy hálózati biztonsági csoport (NSG) létrehozásához.

Győződjön meg arról, hogy a hálózati biztonsági csoportot ugyanabban az Azure-régióban hozza létre, mint a virtuális hálózat és a laborterv.

Hozzon létre egy bejövő biztonsági szabályt az RDP- és SSH-forgalom engedélyezéséhez.

Nyissa meg a hálózati biztonsági csoportot az Azure Portalon.

Válassza a Bejövő biztonsági szabályok lehetőséget, majd a + Hozzáadás lehetőséget.

Adja meg az új bejövő biztonsági szabály részleteit:

Beállítás Érték Forrás Válassza az Egyik lehetőséget. Forrásporttartományok Írja be *. Cél Válassza ki az IP-címeket. Cél IP-címek/CIDR-tartományok Válassza ki a virtuális hálózati alhálózat tartományát. Szolgáltatás Válassza az Egyéni lehetőséget. Célporttartományok Adja meg a 22, 3389 értéket. A 22-s port a Secure Shell protokollhoz (SSH) készült. A 3389-s port távoli asztali protokollhoz (RDP) készült. Protokoll Válassza az Egyik lehetőséget. Művelet Válassza ki az Engedélyezés lehetőséget. Priority (Prioritás) Adja meg az 1000 értéket. A prioritásnak magasabbnak kell lennie, mint az RDP vagy az SSH más megtagadási szabályai. Név Adja meg az AllowRdpSshForLabs értéket. Válassza a Hozzáadás lehetőséget a bejövő biztonsági szabály NSG-hez való hozzáadásához.

Az alhálózat társítása a hálózati biztonsági csoporttal

Ezután társítsa az NSG-t a virtuális hálózati alhálózathoz, hogy alkalmazza a forgalmi szabályokat a virtuális hálózati forgalomra.

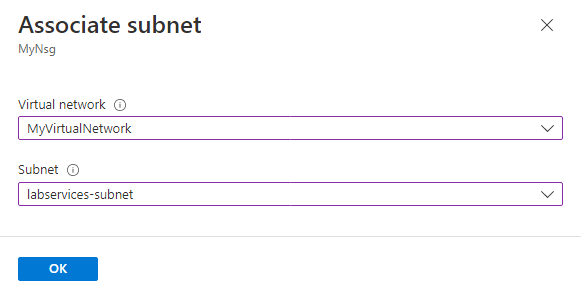

Nyissa meg a hálózati biztonsági csoportot, és válassza az Alhálózatok lehetőséget.

Válassza a +Társítás lehetőséget a felső menüsávon.

Virtuális hálózat esetén válassza ki a virtuális hálózatot.

Alhálózat esetén válassza ki a virtuális hálózati alhálózatot.

Az OK gombra kattintva társíthatja a virtuális hálózati alhálózatot a hálózati biztonsági csoporttal.

3. Laborterv létrehozása speciális hálózatkezeléssel

Most, hogy konfigurálta az alhálózatot és a hálózati biztonsági csoportot, speciális hálózatkezeléssel hozhatja létre a labortervet. Amikor új labort hoz létre a tesztkörnyezeti tervben, az Azure Lab Services létrehozza a tesztkörnyezetsablont és a tesztkörnyezeti virtuális gépeket a virtuális hálózati alhálózatban.

Fontos

Tesztkörnyezeti terv létrehozásakor speciális hálózatkezelést kell konfigurálnia. Később nem engedélyezheti a speciális hálózatkezelést.

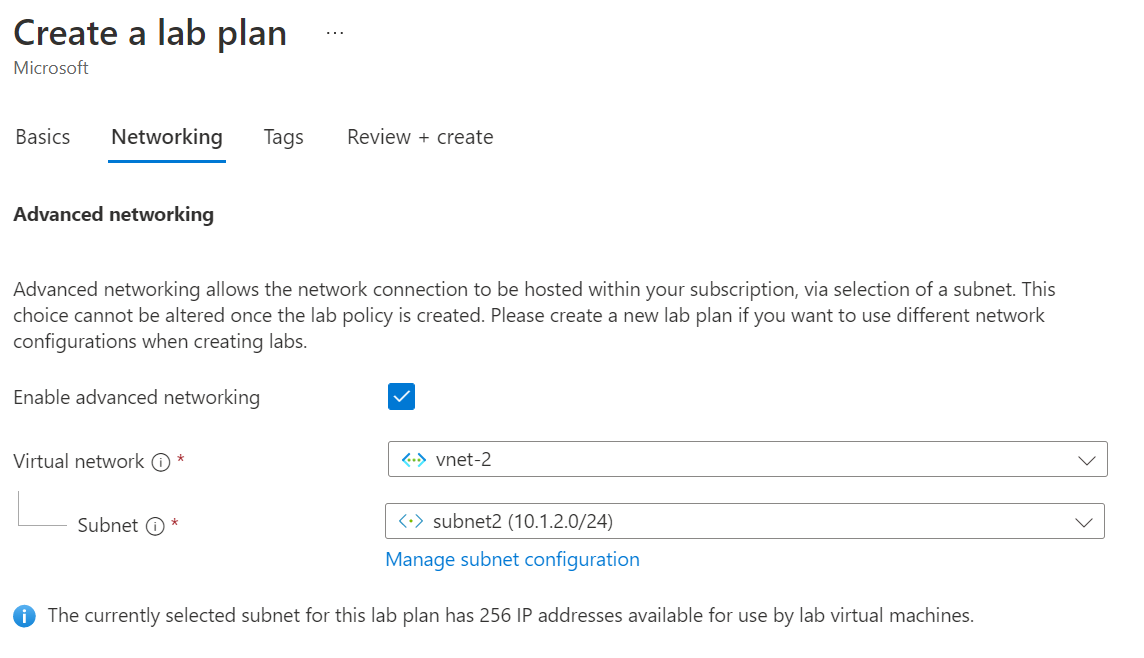

Laborterv létrehozása speciális hálózatkezeléssel az Azure Portalon:

Jelentkezzen be az Azure Portalra.

Válassza az Erőforrás létrehozása lehetőséget az Azure Portal bal felső sarkában, és keresse meg a labortervet.

Adja meg a laborterv létrehozása lap Alapismeretek lapján található információkat.

További információ: Tesztkörnyezeti terv létrehozása az Azure Lab Services szolgáltatással.

A Hálózatkezelés lapon válassza a Speciális hálózatkezelés engedélyezése lehetőséget a virtuális hálózati alhálózat konfigurálásához.

Virtuális hálózat esetén válassza ki a virtuális hálózatot. Alhálózat esetén válassza ki a virtuális hálózati alhálózatot.

Ha a virtuális hálózat nem jelenik meg a listában, ellenőrizze, hogy a tesztkörnyezeti csomag ugyanabban az Azure-régióban van-e, mint a virtuális hálózat, delegálta-e az alhálózatot az Azure Lab Servicesbe, és hogy az Azure-fiókja rendelkezik-e a szükséges engedélyekkel.

Válassza a Véleményezés + Létrehozás lehetőséget a tesztkörnyezeti terv speciális hálózatkezeléssel való létrehozásához.

A tesztkörnyezet felhasználói és a labormenedzserek mostantól RDP vagy SSH használatával csatlakozhatnak tesztkörnyezeti virtuális gépükhöz vagy laborsablon virtuális gépükhöz.

Új tesztkörnyezet létrehozásakor az összes virtuális gép létrejön a virtuális hálózaton, és hozzárendel egy IP-címet az alhálózati tartományon belül.

4. (Nem kötelező) Frissítse a hálózati konfigurációs beállításokat

Javasoljuk, hogy a virtuális hálózat és az alhálózat alapértelmezett konfigurációs beállításait használja, ha speciális hálózatkezelést használ az Azure Lab Servicesben.

Adott hálózati forgatókönyvek esetén előfordulhat, hogy frissítenie kell a hálózati konfigurációt. További információ az Azure Lab Services támogatott hálózati architektúráiról és topológiáiról és a megfelelő hálózati konfigurációról.

A laborterv speciális hálózatkezeléssel történő létrehozása után módosíthatja a virtuális hálózati beállításokat. Ha azonban módosítja a DNS-beállításokat a virtuális hálózaton, újra kell indítania a futó tesztkörnyezeti virtuális gépeket. Ha a tesztkörnyezet virtuális gépei leállnak, a rendszer automatikusan megkapja a frissített DNS-beállításokat a kezdéskor.

Figyelemfelhívás

A speciális hálózatkezelés konfigurálása után a következő hálózati konfigurációs módosítások nem támogatottak:

- Törölje a labortervhez társított virtuális hálózatot vagy alhálózatot. Emiatt a laborok leállnak.

- Az alhálózat címtartományának módosítása virtuális gépek létrehozásakor (virtuális gép vagy tesztkörnyezeti virtuális gépek sablonja).

- Módosítsa a DNS-címkét a nyilvános IP-címen. Emiatt a tesztkörnyezeti virtuális gépek Csatlakozás gombja leáll.

- Módosítsa az előtérbeli IP-konfigurációt az Azure Load Balancerben. Emiatt a tesztkörnyezeti virtuális gépek Csatlakozás gombja leáll.

- Módosítsa a teljes tartománynevet a nyilvános IP-címen.

- Használjon egy útvonaltáblát az alhálózat alapértelmezett útvonalával (kényszerített bújtatás). Ez azt eredményezi, hogy a felhasználók elveszítik a kapcsolatot a tesztkörnyezetükkel.

- Az Azure Firewall vagy az Azure Bastion használata nem támogatott.

Következő lépések

- Számítási gyűjtemény csatolása labortervhez.

- Tesztkörnyezeti terv automatikus leállítási beállításainak konfigurálása.

- Tesztkörnyezet-létrehozók hozzáadása tesztkörnyezettervhez.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: