Az Azure Machine Learning stúdió használata Azure-beli virtuális hálózaton

Tipp.

A cikkben ismertetett lépések helyett használhatja az Azure Machine Learning által felügyelt virtuális hálózatokat . Felügyelt virtuális hálózat esetén az Azure Machine Learning kezeli a munkaterület és a felügyelt számítások hálózati elkülönítésének feladatát. Privát végpontokat is hozzáadhat a munkaterülethez szükséges erőforrásokhoz, például az Azure Storage-fiókhoz. További információ: Munkaterület kezelt hálózati elkülönítés.

Ez a cikk bemutatja, hogyan használható az Azure Machine Learning Studio egy virtuális hálózaton. A stúdió olyan funkciókat tartalmaz, mint az AutoML, a tervező és az adatcímkézés.

A stúdió egyes funkciói alapértelmezés szerint le vannak tiltva egy virtuális hálózaton. A funkciók újbóli engedélyezéséhez engedélyeznie kell a felügyelt identitást a stúdióban használni kívánt tárfiókokhoz.

Virtuális hálózatban alapértelmezés szerint le vannak tiltva az alábbi műveletek:

- Adatok előnézete a stúdióban.

- Adatvizualizáció a tervezőben.

- Modell üzembe helyezése a tervezőben.

- AutoML-kísérlet beküldése.

- Címkézési projekt indítása.

A studio a következő adattártípusokból származó adatokat támogatja egy virtuális hálózatban:

- Azure Storage-fiók (blob & fájl)

- 1. generációs Azure Data Lake Storage

- 2. generációs Azure Data Lake Storage

- Azure SQL Database

Ebben a cikkben az alábbiakkal ismerkedhet meg:

- Adjon hozzáférést a stúdiónak a virtuális hálózaton belül tárolt adatokhoz.

- A stúdió elérése egy virtuális hálózaton belüli erőforrásból.

- Ismerje meg, hogy a stúdió hogyan befolyásolja a tárterület biztonságát.

Előfeltételek

Olvassa el a hálózatbiztonsági áttekintést a gyakori virtuális hálózati forgatókönyvek és architektúrák megismeréséhez.

Egy már meglévő virtuális hálózat és alhálózat, amelyet használni szeretne.

- A biztonságos munkaterületek létrehozásáról a következő oktatóanyagban olvashat : Biztonságos munkaterület létrehozása vagy oktatóanyag: Biztonságos munkaterület létrehozása sablonnal.

Korlátozások

Azure Storage-fiók

Ha a tárfiók a virtuális hálózaton van, további érvényesítési követelmények vonatkoznak a studio használatára:

- Ha a tárfiók szolgáltatásvégpontot használ, a munkaterület privát végpontjának és a tárolási szolgáltatásvégpontnak a virtuális hálózat ugyanazon alhálózatán kell lennie.

- Ha a tárfiók privát végpontot használ, a munkaterület privát végpontjának és a privát tárolóvégpontnak ugyanabban a virtuális hálózaton kell lennie. Ebben az esetben lehetnek más alhálózatban is.

Tervezői mintafolyamat

Van egy ismert probléma, amely miatt a felhasználók nem futtathatnak mintafolyamatot a tervező kezdőlapján. Ez a probléma azért fordul elő, mert a mintafolyamatban használt mintaadatkészlet egy Azure Global-adatkészlet. Virtuális hálózati környezetből nem érhető el.

A probléma megoldásához használjon nyilvános munkaterületet a mintafolyamat futtatásához. Vagy cserélje le a mintaadatkészletet a saját adatkészletére a virtuális hálózaton belüli munkaterületen.

Adattár: Azure Storage-fiók

Az alábbi lépésekkel engedélyezheti az Azure Blobban és a Fájltárolóban tárolt adatokhoz való hozzáférést:

Tipp.

A munkaterület alapértelmezett tárfiókjának első lépése nem szükséges. A virtuális hálózat mögötti és a munkaterület által használt tárfiókok esetében minden további lépésre szükség van, beleértve az alapértelmezett tárfiókot is.

Ha a tárfiók a munkaterület alapértelmezett tárolója, hagyja ki ezt a lépést. Ha nem ez az alapértelmezett érték, adja meg a munkaterület felügyelt identitásának a Storage Blob Data Reader szerepkört az Azure Storage-fiókhoz, hogy az adatokat a Blob Storage-ból olvashassa.

További információt a Blob Data Reader beépített szerepkörében talál.

Adja meg azure-beli felhasználói identitásának a Storage Blob Data Reader szerepkört az Azure Storage-fiókhoz. A stúdió az ön identitásával fér hozzá az adatokhoz a Blob Storage-hoz, még akkor is, ha a munkaterület felügyelt identitása Olvasó szerepkört használ.

További információt a Blob Data Reader beépített szerepkörében talál.

Adja meg a munkaterület felügyelt identitásának olvasói szerepkörét a privát tárolóvégpontokhoz. Ha a tárolási szolgáltatás privát végpontot használ, adjon hozzáférést a munkaterület felügyelt identitásolvasójának a privát végponthoz. A munkaterület felügyelt identitása a Microsoft Entra-azonosítóban ugyanazzal a névvel rendelkezik, mint az Azure Machine Learning-munkaterület. A blob- és fájltárolási típusok esetében is szükség van privát végpontra.

Tipp.

A tárfiók több privát végpontot is tartalmazhat. Egy tárfiók például külön privát végpontot tartalmazhat a blobokhoz, fájlokhoz és elosztott fájlrendszerekhez (Azure Data Lake Storage Gen2). Adja hozzá a felügyelt identitást ezekhez a végpontokhoz.

További információt az Olvasó beépített szerepkörében talál.

Felügyelt identitás hitelesítésének engedélyezése alapértelmezett tárfiókokhoz. Minden Azure Machine Learning-munkaterület két alapértelmezett tárfiókkal, egy alapértelmezett Blob Storage-fiókkal és egy alapértelmezett fájltárfiókkal rendelkezik. A munkaterület létrehozásakor mindkettő definiálva van. Az Adattárkezelési lapon új alapértelmezett értékeket is beállíthat.

Az alábbi táblázat azt ismerteti, hogy miért használja a felügyelt identitáshitelesítést a munkaterület alapértelmezett tárfiókja.

Tárfiók Jegyzetek A munkaterület alapértelmezett blobtárolója A modellegységeket a tervezőtől tárolja. Engedélyezze a felügyelt identitáshitelesítést ezen a tárfiókon a modellek tervezőben való üzembe helyezéséhez. Ha a felügyelt identitás hitelesítése le van tiltva, a rendszer a felhasználó identitását használja a blobban tárolt adatok eléréséhez.

Tervezői folyamatot akkor jeleníthet meg és futtathat, ha egy nem alapértelmezett adattárat használ, amely a felügyelt identitás használatára lett konfigurálva. Ha azonban az alapértelmezett adattárban engedélyezett felügyelt identitás nélküli betanított modellt próbál üzembe helyezni, az üzembe helyezés a többi használatban lévő adattártól függetlenül meghiúsul.A munkaterület alapértelmezett fájltárolója AutoML-kísérleteszközöket tárol. Engedélyezze a felügyelt identitás hitelesítését ezen a tárfiókon az AutoML-kísérletek elküldéséhez. Konfigurálja az adattárakat a felügyelt identitáshitelesítés használatára. Miután hozzáadott egy Azure Storage-fiókot a virtuális hálózathoz szolgáltatásvégponttal vagy privát végponttal, konfigurálnia kell az adattárat a felügyelt identitáshitelesítés használatára. Ezzel lehetővé teszi, hogy a stúdió hozzáférjen a tárfiók adataihoz.

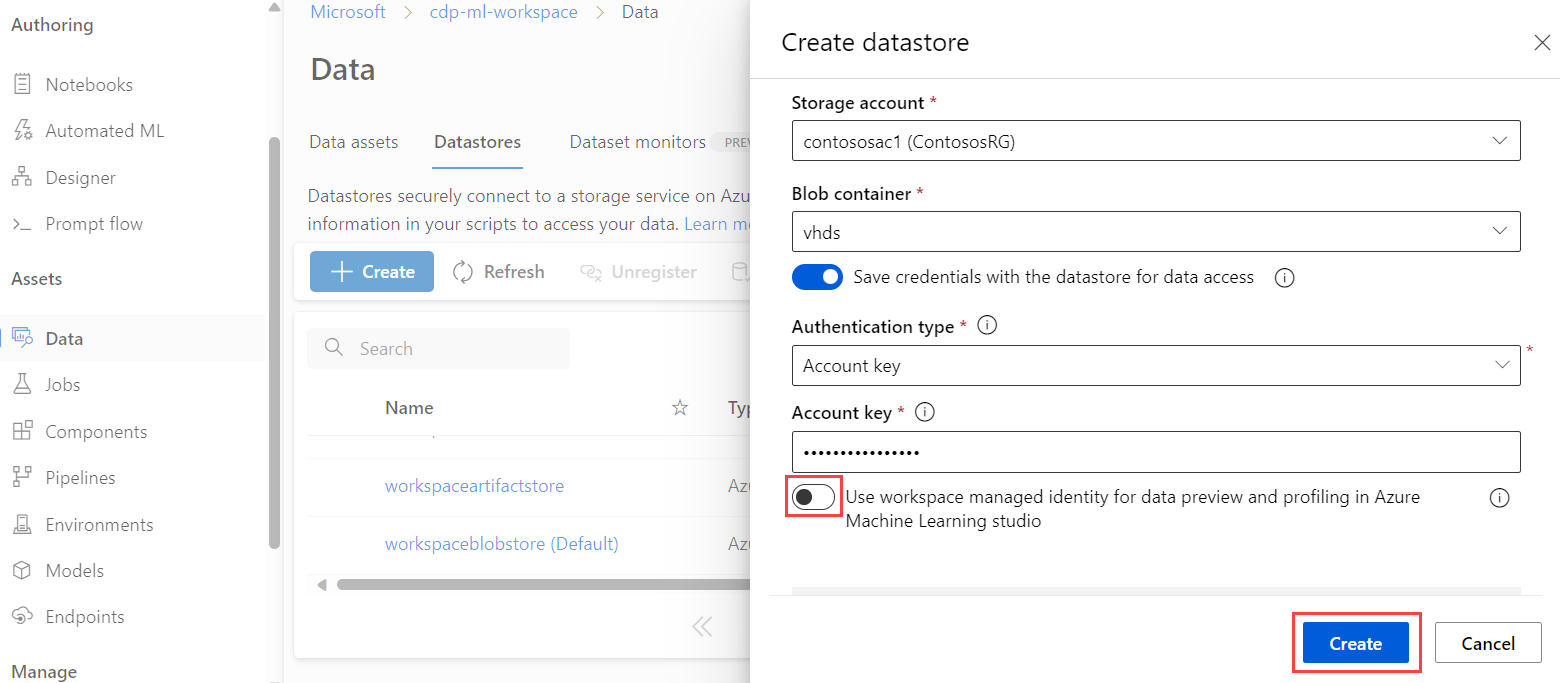

Az Azure Machine Learning adattárat használ a tárfiókokhoz való csatlakozáshoz. Új adattár létrehozásakor az alábbi lépésekkel konfigurálhat egy adattárat felügyelt identitáshitelesítés használatára:

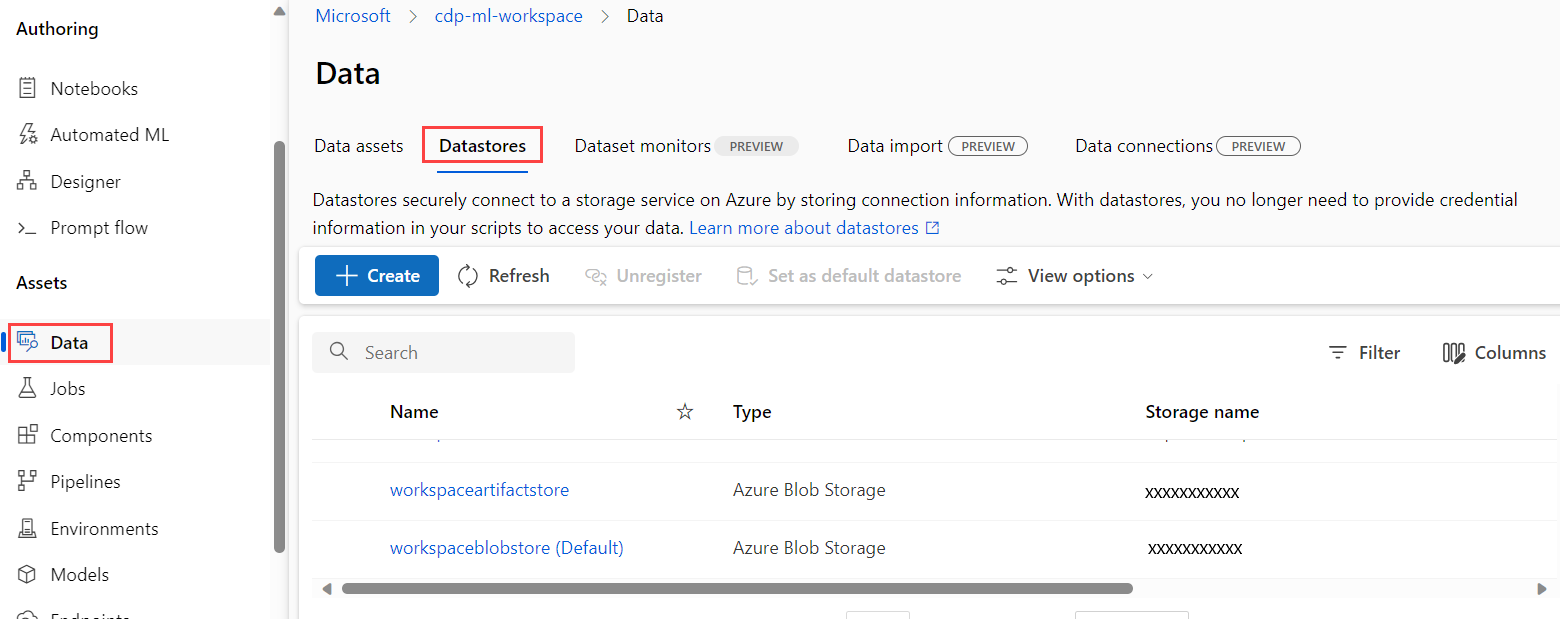

A stúdióban válassza az Adattárak lehetőséget.

Új adattár létrehozásához válassza a + Létrehozás lehetőséget.

Az adattár beállításai között kapcsolja be a munkaterület által felügyelt identitás használata az adatelőnézethez és a profilkészítéshez az Azure Machine Learning Studióban.

Az Azure Storage-fiók hálózati beállításai között adja hozzá az

Microsoft.MachineLearningService/workspaceserőforrástípust, és állítsa be a példány nevét a munkaterületre.

Ezek a lépések hozzáadják a munkaterület felügyelt identitását olvasóként az új társzolgáltatáshoz az Azure szerepköralapú hozzáférés-vezérlés (RBAC) használatával. Az olvasói hozzáférés lehetővé teszi, hogy a munkaterület megtekintse az erőforrást, de ne végezze el a módosításokat.

Adattár: Azure Data Lake Storage Gen1

Ha az Azure Data Lake Storage Gen1-et adattárként használja, csak POSIX-stílusú hozzáférés-vezérlési listákat használhat. A munkaterület felügyelt identitáshoz való hozzáférését ugyanúgy hozzárendelheti az erőforrásokhoz, mint bármely más biztonsági tag. További információ: Hozzáférés-vezérlés az Azure Data Lake Storage Gen1-ben.

Adattár: Azure Data Lake Storage Gen2

Ha az Azure Data Lake Storage Gen2-t adattárként használja, az Azure RBAC- és POSIX-stílusú hozzáférés-vezérlési listákat (ACL-eket) is használhatja a virtuális hálózaton belüli adathozzáférés szabályozásához.

Az Azure RBAC használatához kövesse a jelen cikk Adattár: Azure Storage-fiók szakaszának lépéseit. A Data Lake Storage Gen2 az Azure Storage-on alapul, ezért ugyanezek a lépések érvényesek az Azure RBAC használatakor.

Az ACL-ek használatához a munkaterület felügyelt identitása ugyanúgy hozzárendelhető hozzáféréshez, mint bármely más biztonsági tag. További információ: Hozzáférés-vezérlési listák fájlokon és könyvtárakon.

Adattár: Azure SQL Database

Ha felügyelt identitással szeretne hozzáférni az Azure SQL Database-ben tárolt adatokhoz, létre kell hoznia egy SQL-ben tárolt felhasználót, aki leképezi a felügyelt identitást. További információ a felhasználó külső szolgáltatóból történő létrehozásáról: Microsoft Entra-identitásokra leképezett, tartalmazott felhasználók létrehozása.

Miután létrehozott egy SQL-ben tárolt felhasználót, adjon hozzá engedélyeket a GRANT T-SQL paranccsal.

Köztes összetevő kimenete

Az Azure Machine Learning Designer köztes összetevő kimenetének használatakor megadhatja a tervező bármely összetevőjének kimeneti helyét. Ezzel a kimenettel biztonsági, naplózási vagy naplózási célból külön helyen tárolhatja a köztes adathalmazokat. A kimenet megadásához kövesse az alábbi lépéseket:

- Jelölje ki az összetevőt, amelynek kimenetét meg szeretné adni.

- Az összetevő beállításai panelen válassza a Kimeneti beállítások lehetőséget.

- Adja meg az egyes összetevő-kimenetekhez használni kívánt adattárat.

Győződjön meg arról, hogy rendelkezik hozzáféréssel a virtuális hálózat köztes tárfiókjához. Ellenkező esetben a folyamat meghiúsul.

A kimenő adatok megjelenítéséhez engedélyezze a felügyelt identitással történő hitelesítést a köztes tárfiókban.

A stúdió elérése a virtuális hálózaton belüli erőforrásból

Ha egy virtuális hálózaton belüli erőforrásból (például számítási példányból vagy virtuális gépből) éri el a studiót, engedélyeznie kell a virtuális hálózatból a studióba irányuló kimenő forgalmat.

Ha például hálózati biztonsági csoportokkal (NSG) korlátozza a kimenő forgalmat, adjon hozzá egy szabályt a szolgáltatáscímke célhelyéhez AzureFrontDoor.Frontend.

Tűzfalbeállítások

Egyes tárolási szolgáltatások, például az Azure Storage-fiók tűzfalbeállításai az adott szolgáltatáspéldány nyilvános végpontjára vonatkoznak. Ez a beállítás általában lehetővé teszi, hogy bizonyos IP-címekről engedélyezze vagy tiltsa le a hozzáférést a nyilvános internetről. Ez az Azure Machine Learning Studio használata esetén nem támogatott . Az Azure Machine Learning SDK vagy a parancssori felület használata esetén támogatott.

Tipp.

Az Azure Machine Learning Studio az Azure Firewall szolgáltatás használatakor támogatott. További információ: Bejövő és kimenő hálózati forgalom konfigurálása.

Kapcsolódó tartalom

Ez a cikk egy Azure Machine Learning-munkafolyamat biztonságossá tételéről szóló sorozat része. Tekintse meg a sorozat többi cikkét:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: