Keresési szolgáltatás konfigurálása felügyelt identitással való csatlakozáshoz az Azure AI Searchben

Fontos

A felhasználó által hozzárendelt felügyelt identitás-hozzárendelés nyilvános előzetes verzióban érhető el a kiegészítő használati feltételek alatt. A felügyeleti előzetes REST API felhasználó által hozzárendelt felügyelt identitás-hozzárendelést biztosít az Azure AI Search számára. A rendszer által hozzárendelt felügyelt identitások támogatása általánosan elérhető.

A Microsoft Entra-azonosítókat és szerepkör-hozzárendeléseket használhatja az Azure AI Searchből kimenő kapcsolatokhoz olyan erőforrásokhoz, amelyek adatokat szolgáltatnak, alkalmazott AI-t vagy vektorizálást végeznek indexelés vagy lekérdezések során.

Ha szerepköröket szeretne használni egy kimenő kapcsolaton, először konfigurálja a keresési szolgáltatást úgy, hogy egy rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitást használjon a keresési szolgáltatás biztonsági elveként egy Microsoft Entra-bérlőben. Miután rendelkezik felügyelt identitással, hozzárendelhet szerepköröket az engedélyezett hozzáféréshez. A felügyelt identitások és szerepkör-hozzárendelések nem igénylik a titkos kulcsok és hitelesítő adatok átadását egy kapcsolati sztring vagy kódban.

Előfeltételek

Keresési szolgáltatás az alapszintű vagy magasabb szinten, bármely régióban.

Olyan Azure-erőforrás, amely egy érvényes szerepkör-hozzárendeléssel rendelkező Microsoft Entra biztonsági tagtól érkező bejövő kéréseket fogad.

Támogatott esetek

Az Azure AI Search csatlakozhat más Azure-erőforrásokhoz a rendszer által hozzárendelt vagy egy felhasználó által hozzárendelt felügyelt identitás alatt.

- Search szolgáltatás rendszer által hozzárendelt felügyelt identitás konfigurálása általánosan elérhető.

- Search szolgáltatás felhasználó által hozzárendelt felügyelt identitás konfigurációja nyilvános előzetes verzióban, kiegészítő használati feltételek mellett érhető el.

- A felügyelt identitások adatsík-használata – akár rendszer, akár felhasználó által hozzárendelt – általánosan elérhető. Ha például egy felhasználó által hozzárendelt felügyelt identitást szeretne indexelő adatforrás-kapcsolaton, kulcstartón, hibakeresési munkameneten vagy bővítési gyorsítótáron, a kapcsolatot egy általánosan elérhető REST API-verzióval hozhatja létre, feltéve, hogy a használt funkció is általánosan elérhető.

A rendszer által felügyelt identitás akkor van feltüntetve, ha egy kapcsolati sztring egy Microsoft Entra ID-t ismerő szolgáltatás vagy alkalmazás egyedi erőforrás-azonosítója. A felhasználó által hozzárendelt felügyelt identitás egy "identity" tulajdonságon keresztül van megadva.

A keresési szolgáltatás az Azure Storage-t használja indexelő adatforrásként és adatgyűjtőként a hibakeresési munkamenetekhez, a bővítési gyorsítótárazáshoz és a tudástárhoz. A tárolóba visszaíró keresési funkciókhoz a felügyelt identitásnak közreműködői szerepkör-hozzárendelésre van szüksége a "Szerepkör hozzárendelése" szakaszban leírtak szerint.

| Eset | Rendszer | Felhasználó által hozzárendelt |

|---|---|---|

| Indexelőkapcsolatok támogatott Azure-adatforrásokkal 1 | Igen | Igen |

| Azure Key Vault ügyfél által felügyelt kulcsokhoz | Igen | Igen |

| Hibakeresési munkamenetek (az Azure Storage-ban üzemeltetve)1 | Igen | Nem |

| Bővítési gyorsítótár (az Azure Storage-ban üzemeltetve) 1, 2 | Igen | Igen |

| Knowledge Store (az Azure Storage-ban üzemeltetve) 1 | Igen | Igen |

| Kapcsolatok az Azure OpenAI-hoz vagy az Azure AI 3-hoz | Igen | Igen |

1 A keresés és a tárolás közötti kapcsolat esetén a hálózati biztonsági konfiguráció korlátozza, hogy milyen típusú felügyelt identitást használhat. A megbízható szolgáltatáskivétel vagy erőforráspéldány-szabály használatával csak egy rendszer által felügyelt identitás használható a tárterülettel való azonos régiós kapcsolathoz. Részletekért lásd : Hozzáférés hálózati védelem alatt álló tárfiókhoz .

2 AI keresési szolgáltatás jelenleg nem tud csatlakozni olyan tárfiók tábláihoz, amelyekhez ki van kapcsolva a megosztott kulcs hozzáférése.

3 Kapcsolatok az Azure OpenAI-hoz vagy az Azure AI-hoz: Egyéni képesség, Egyéni vektorizáló, Azure OpenAI beágyazási képesség, Azure OpenAI-vektorizáló, AML-képesség, Azure AI Studio-modellkatalógus-vektorizáló, Azure AI Vision multimodális beágyazási képesség, Azure AI Vision-vektorizáló.

Rendszer által felügyelt identitás létrehozása

Ha engedélyezi a rendszer által hozzárendelt felügyelt identitást, a Microsoft Entra ID létrehoz egy identitást a keresési szolgáltatáshoz, amely felhasználható a bérlőn belüli más Azure-szolgáltatások hitelesítésére. Ezt az identitást ezután szerepkör-hozzárendelésekben használhatja az adatok és modellek eléréséhez.

A rendszer által hozzárendelt felügyelt identitás egyedi a keresési szolgáltatásban, és a szolgáltatáshoz van kötve annak élettartama alatt. A keresési szolgáltatás csak egy rendszer által hozzárendelt felügyelt identitással rendelkezhet.

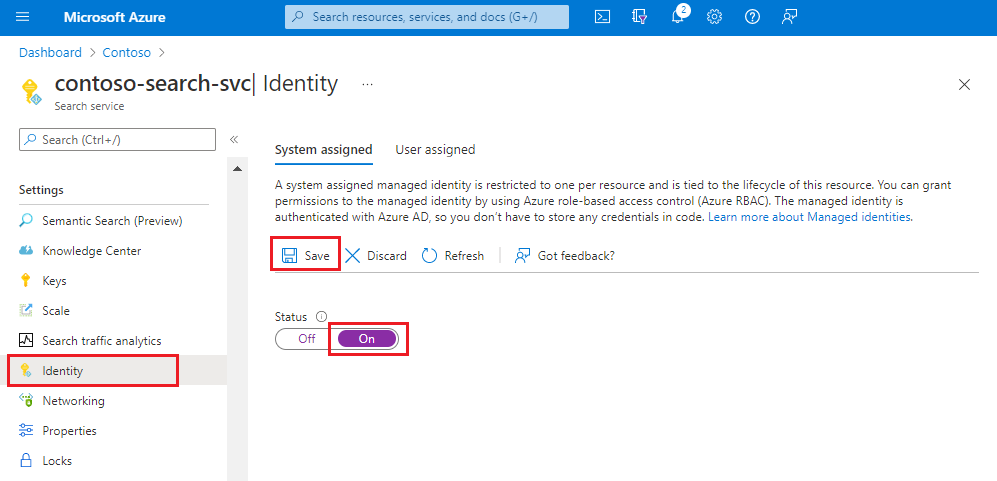

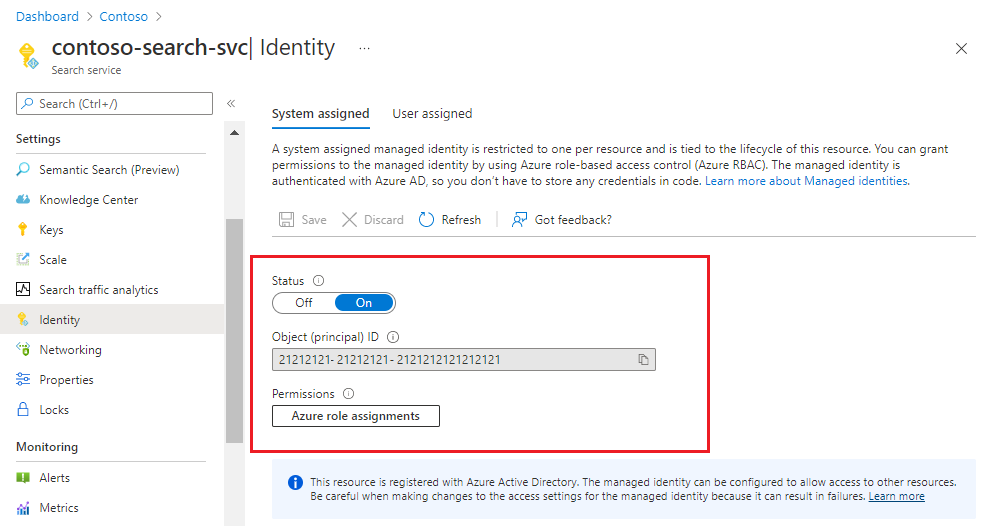

Jelentkezzen be az Azure Portalra , és keresse meg a keresési szolgáltatást.

A Beállítások területen válassza az Identitás lehetőséget.

A Rendszerhez rendelt lap Állapot csoportjában válassza a Be lehetőséget.

Válassza a Mentés lehetőséget.

A beállítások mentése után a lap frissül, hogy megjelenítse a keresési szolgáltatáshoz rendelt objektumazonosítót.

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Fontos

A forgatókönyv egy része nyilvános előzetes verzióban érhető el a kiegészítő használati feltételek alatt. A felügyeleti előzetes REST API felhasználó által hozzárendelt felügyelt identitáskonfigurációt biztosít az Azure AI Searchhez.

A felhasználó által hozzárendelt felügyelt identitás az Azure-beli erőforrás. Több felhasználó által hozzárendelt felügyelt identitást is létrehozhat, ha részletesebb szerepkör-hozzárendeléseket szeretne. Előfordulhat például, hogy különálló identitásokat szeretne a különböző alkalmazásokhoz és forgatókönyvekhez.

A lépések a következők:

- Azure-előfizetésében hozzon létre egy felhasználó által hozzárendelt felügyelt identitást.

- A keresési szolgáltatásban frissítse a szolgáltatásdefiníciót a felhasználó által hozzárendelt felügyelt identitás engedélyezéséhez (ez a lépés előzetes verzióban érhető el).

- Más Azure-szolgáltatásokban, amelyhez csatlakozni szeretne, hozzon létre egy szerepkör-hozzárendelést az identitáshoz.

- Az Azure AI Search adatforrás-kapcsolataiban, például egy indexelő adatforrásban hivatkozzon a felhasználó által felügyelt identitásra a kapcsolat részletei között (ez a lépés általánosan elérhető, ha a szolgáltatás támogatása általánosan elérhető).

A felhasználó által hozzárendelt felügyelt identitások hatóköre előfizetésekre, erőforráscsoportokra vagy erőforrástípusokra terjedhet ki.

A felhasználó által hozzárendelt felügyelt identitás társítása támogatott az Azure Portalon, a Felügyeleti REST API-k előzetes verzióiban és a szolgáltatást biztosító béta SDK-csomagokban.

Jelentkezzen be az Azure Portalra

Válassza az Erőforrás létrehozása lehetőséget.

A "Search szolgáltatás és piactér" keresősávon keresse meg a "Felhasználó által hozzárendelt felügyelt identitás" kifejezést, majd válassza a Létrehozás lehetőséget.

Válassza ki az előfizetést, az erőforráscsoportot és a régiót. Adjon egy leíró nevet az identitásnak.

Válassza a Létrehozás lehetőséget , és várja meg, amíg az erőforrás üzembe helyezése befejeződik.

Az identitás használata több percet vesz igénybe.

A keresési szolgáltatás lap Beállítások területén válassza az Identitás lehetőséget.

A Felhasználó által hozzárendelt lapon válassza a Hozzáadás lehetőséget.

Válassza ki az előfizetést, majd válassza ki az előző lépésben létrehozott, felhasználó által hozzárendelt felügyelt erőforrást.

Szerepkör hozzárendelése

Miután rendelkezik felügyelt identitással, rendeljen hozzá olyan szerepköröket, amelyek meghatározzák a keresési szolgáltatás engedélyeit az Azure-erőforráson.

Olvasási engedélyekre van szükség az indexelő adatkapcsolataihoz és egy ügyfél által felügyelt kulcshoz való hozzáféréshez az Azure Key Vaultban.

Írási engedélyekre van szükség azokhoz az AI-bővítési funkciókhoz, amelyek az Azure Storage-t használják a hibakeresési munkamenet adatainak üzemeltetéséhez, a bővítés gyorsítótárazásához és a hosszú távú tartalomtároláshoz egy tudástárban.

Az alábbi lépések a szerepkör-hozzárendelés munkafolyamatát szemléltetik. Ez a példa az Azure OpenAI-ra mutat. További Azure-erőforrások : Csatlakozás az Azure Storage-hoz, Csatlakozás az Azure Cosmos DB-hez vagy a Csatlakozás az Azure SQL-hez.

Jelentkezzen be az Azure Portalra az Azure-fiókjával, és nyissa meg az Azure OpenAI-erőforrást.

A bal oldali menüben válassza a Hozzáférés-vezérlés lehetőséget.

Válassza a Hozzáadás, majd a Szerepkör-hozzárendelés hozzáadása lehetőséget.

A Feladat függvényszerepkörök csoportban válassza a Cognitive Services OpenAI-felhasználó, majd a Tovább lehetőséget.

A Tagok területen válassza a Felügyelt identitás, majd a Tagok lehetőséget.

Szűrjön előfizetés és erőforrástípus (Search szolgáltatás) szerint, majd válassza ki a keresési szolgáltatás felügyelt identitását.

Válassza az Áttekintés + hozzárendelés lehetőséget.

Példa kapcsolati sztringre

Miután definiált egy felügyelt identitást a keresési szolgáltatáshoz, és szerepkör-hozzárendelést kapott, a kimenő kapcsolatok módosíthatók a másik Azure-erőforrás egyedi erőforrás-azonosítójának használatára. Íme néhány példa a különböző forgatókönyvek kapcsolati sztring.

Ezekhez a kapcsolatokhoz általánosan elérhető REST API-verziókat és Azure SDK-csomagokat használhat.

Tipp.

A legtöbb ilyen objektumot létrehozhatja az Azure Portalon, megadhat egy rendszert vagy egy felhasználó által hozzárendelt felügyelt identitást, majd megtekintheti a JSON-definíciót a kapcsolati sztring lekéréséhez.

Az indexelő adatforrás tartalmaz egy "hitelesítő adatok" tulajdonságot, amely meghatározza, hogyan jön létre a kapcsolat az adatforrással. Az alábbi példa egy tárfiók egyedi erőforrás-azonosítóját megadva egy kapcsolati sztring mutat be.

A Microsoft Entra ID a keresési szolgáltatás rendszer által felügyelt identitásával hitelesíti a kérést. Figyelje meg, hogy a kapcsolati sztring nem tartalmaz tárolót. Egy adatforrás-definícióban a tároló neve a "container" tulajdonságban van megadva (nem jelenik meg), nem pedig a kapcsolati sztring.

"credentials": {

"connectionString": "ResourceId=/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Storage/storageAccounts/{storage-account-name};"

}

Blob adatforrás (felhasználó):

Az Azure Storage-ba irányuló keresési kérések a felhasználó által hozzárendelt felügyelt identitással is kérhetők. A keresési szolgáltatás felhasználói identitása az "identity" tulajdonságban van megadva.

"credentials": {

"connectionString": "ResourceId=/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Storage/storageAccounts/{storage-account-name};"

},

. . .

"identity": {

"@odata.type": "#Microsoft.Azure.Search.DataUserAssignedIdentity",

"userAssignedIdentity": "/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.ManagedIdentity/userAssignedIdentities/{user-assigned-managed-identity-name}"

}

A tudásbázis-definíciók kapcsolati sztring tartalmaznak az Azure Storage-hoz. A kapcsolati sztring a tárfiók egyedi erőforrás-azonosítója. Figyelje meg, hogy a sztring nem tartalmaz tárolókat vagy táblákat az elérési úton. Ezek a beágyazott vetítési definícióban vannak definiálva, nem a kapcsolati sztring.

"knowledgeStore": {

"storageConnectionString": "ResourceId=/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Storage/storageAccounts/storage-account-name};"

}

Az indexelő létrehozza, felhasználja és megjegyzi a gyorsítótárazott bővítésekhez használt tárolót. Nem szükséges a tárolót belefoglalni a gyorsítótárba kapcsolati sztring. Az objektumazonosítót a keresőszolgáltatás Identitás lapján találja a portálon.

"cache": {

"enableReprocessing": true,

"storageConnectionString": "ResourceId=/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Storage/storageAccounts/{storage-account-name};"

}

A hibakeresési munkamenet a portálon fut, és a munkamenet indításakor kapcsolati sztring vesz igénybe. Az alábbi példához hasonló sztringet illeszthet be.

"ResourceId=/subscriptions/{subscription-ID}/resourceGroups/{resource-group-name}/providers/Microsoft.Storage/storageAccounts/{storage-account-name}/{container-name};",

Egy egyéni képesség egy egyéni kódot üzemeltető Azure-függvény vagy alkalmazás végpontját célozza meg. A végpont az egyéni képességdefinícióban van megadva. Az "authResourceId" jelenléte arra utasítja a keresőszolgáltatást, hogy felügyelt identitással csatlakozzon, és adja meg a célfüggvény vagy alkalmazás alkalmazásazonosítóját a tulajdonságban.

{

"@odata.type": "#Microsoft.Skills.Custom.WebApiSkill",

"description": "A custom skill that can identify positions of different phrases in the source text",

"uri": "https://contoso.count-things.com",

"authResourceId": "<Azure-AD-registered-application-ID>",

"batchSize": 4,

"context": "/document",

"inputs": [ ... ],

"outputs": [ ...]

}

Azure OpenAI beágyazási képesség és Azure OpenAI-vektorizáló:

Az Azure OpenAI beágyazási képessége és vektorizálója az AI Searchben a beágyazási modellt üzemeltető Azure OpenAI-szolgáltatás végpontját célozza meg. A végpont az Azure OpenAI beágyazási képességdefiníciójában és/vagy az Azure OpenAI vektorizáló definíciójában van megadva. A rendszer által felügyelt identitást akkor használja a rendszer, ha konfigurálva van, és ha az "apikey" és az "authIdentity" üres. Az "authIdentity" tulajdonság csak a felhasználó által hozzárendelt felügyelt identitásokhoz használható.

{

"@odata.type": "#Microsoft.Skills.Text.AzureOpenAIEmbeddingSkill",

"description": "Connects a deployed embedding model.",

"resourceUri": "https://url.openai.azure.com/",

"deploymentId": "text-embedding-ada-002",

"modelName": "text-embedding-ada-002",

"inputs": [

{

"name": "text",

"source": "/document/content"

}

],

"outputs": [

{

"name": "embedding"

}

]

}

"vectorizers": [

{

"name": "my_azure_open_ai_vectorizer",

"kind": "azureOpenAI",

"azureOpenAIParameters": {

"resourceUri": "https://url.openai.azure.com",

"deploymentId": "text-embedding-ada-002",

"modelName": "text-embedding-ada-002"

}

}

]

Tűzfalhozzáférés ellenőrzése

Ha az Azure-erőforrás tűzfal mögött található, győződjön meg arról, hogy van egy bejövő szabály, amely fogadja a keresési szolgáltatástól érkező kéréseket.

Az Azure Blob Storage-hoz vagy az Azure Data Lake Storage Gen2-hez való azonos régiós kapcsolatokhoz használjon egy rendszer által felügyelt identitást és a megbízható szolgáltatáskivételt. Igény szerint konfigurálhat egy erőforráspéldány-szabályt a kérelmek felvételére.

Minden más erőforráshoz és kapcsolathoz konfiguráljon egy IP-tűzfalszabályt, amely engedélyezi a Kereséstől érkező kéréseket. A részletekért tekintse meg az Indexer hozzáférését az Azure hálózati biztonsági funkciói által védett tartalmakhoz.

Lásd még

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: