Az identitás-infrastruktúra biztonságossá tétele öt lépésben

Ha ezt a dokumentumot olvassa, tisztában van a biztonság fontosságával. A szervezet biztonságáért valószínűleg már ön felel. Ha meg kell győznie másokat a biztonság fontosságáról, küldje el őket a legújabb Microsoft Digitális védelmi jelentés elolvasásához.

Ez a dokumentum egy ötlépéses ellenőrzőlistával segít a Microsoft Entra ID képességeinek használatával biztonságosabb testtartásban a szervezet kibertámadásokkal szembeni védelmének javítása érdekében.

Ez az ellenőrzőlista segít gyorsan üzembe helyezni a kritikus fontosságú ajánlott műveleteket a szervezet azonnali védelme érdekében, ha elmagyarázza, hogyan:

- Hitelesítő adatok megerősítése

- A támadási felület csökkentése

- Fenyegetéskezelés automatizálása

- Felhőintelligencia használata

- Végfelhasználói önkiszolgáló szolgáltatás engedélyezése

Feljegyzés

A dokumentumban szereplő javaslatok közül sok csak azokra az alkalmazásokra vonatkozik, amelyek úgy vannak konfigurálva, hogy a Microsoft Entra-azonosítót használják identitásszolgáltatóként. Az alkalmazások egyszeri bejelentkezéshez való konfigurálása biztosítja a hitelesítőadat-szabályzatok, a fenyegetésészlelés, a naplózás, a naplózás és egyéb funkciók előnyeit az alkalmazásokhoz. A Microsoft Entra Application Management az alapja ezeknek a javaslatoknak.

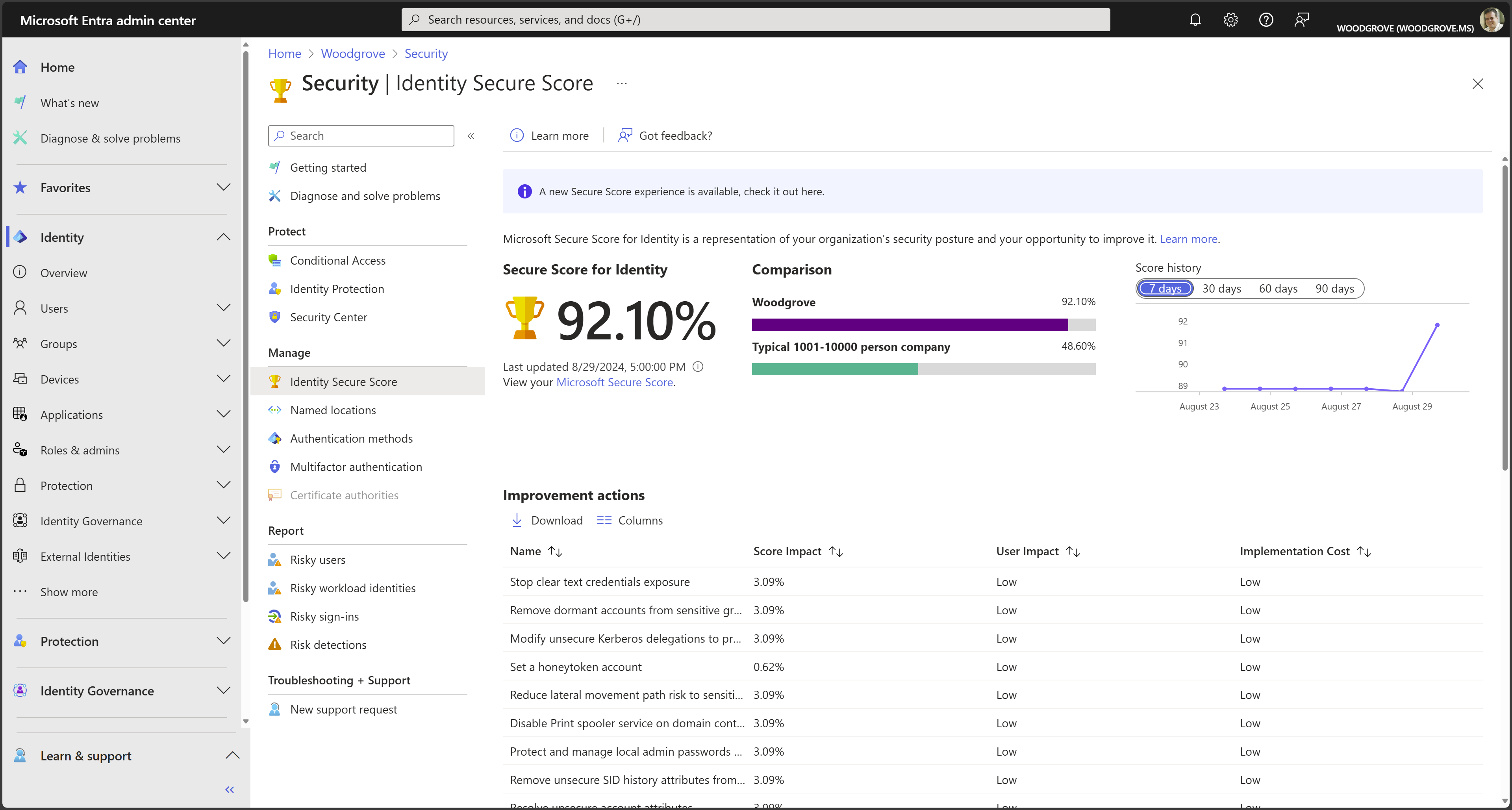

A dokumentumban szereplő javaslatok igazodnak az Identity Secure Score-hez, amely a Microsoft Entra-bérlő identitásbiztonsági konfigurációjának automatikus értékelése. A szervezetek a Microsoft Entra felügyeleti központban található Identity Secure Score (Identitásbiztonság pontszáma) lap használatával kereshetnek hiányosságokat a jelenlegi biztonsági konfigurációjukban, így biztosítva, hogy betartsák a Microsoft biztonsági ajánlott eljárásait. A Biztonságos pontszám lapon az egyes javaslatok megvalósítása növeli a pontszámot, és lehetővé teszi az előrehaladás nyomon követését, valamint segít összehasonlítani a megvalósítást más hasonló méretű szervezetekkel.

Feljegyzés

Az itt javasolt funkciók némelyike minden ügyfél számára elérhető, míg mások microsoft Entra-azonosítójú P1 vagy P2 előfizetést igényelnek. További információért tekintse át a Microsoft Entra díjszabását és a Microsoft Entra üzembe helyezési ellenőrzőlistát .

Mielőtt hozzákezdene: Emelt szintű fiókok védelme az MFA-val

Mielőtt elkezdené ezt az ellenőrzőlistát, győződjön meg arról, hogy az ellenőrzőlista olvasása közben nem kerül veszélybe. A Microsoft Entrában naponta 50 millió jelszótámadást figyelünk meg, de a felhasználók és a globális rendszergazdák 30%-a használ erős hitelesítéseket, például többtényezős hitelesítést (MFA). Ezek a statisztikák 2021. augusztusi adatokon alapulnak. A Microsoft Entra ID-ban azok a felhasználók, akik kiemelt szerepkörökben ( például rendszergazdák) rendelkeznek, a környezet többi részének létrehozására és kezelésére vonatkozó bizalom gyökere. Hajtsa végre az alábbi eljárásokat a kompromisszumok hatásainak minimalizálása érdekében.

A kiemelt fiókok feletti irányítást kapó támadók óriási károkat okozhatnak, ezért a folytatás előtt kritikus fontosságú ezeknek a fiókoknak a védelme. Engedélyezze és igényelje a Microsoft Entra többtényezős hitelesítést (MFA) a szervezet összes rendszergazdája számára a Microsoft Entra biztonsági alapbeállításait vagy feltételes hozzáférését használva. Ez kritikus fontosságú.

Minden be van állítva? Lássunk hozzá az ellenőrzőlistához.

1. lépés: Hitelesítő adatok megerősítése

Bár más típusú támadások is megjelentek, beleértve a hozzájárulási adathalászatot és a nem embertelen identitások elleni támadásokat, a felhasználói identitásokra irányuló jelszóalapú támadások továbbra is az identitások feltörésének legelterjedtebb vektorai. A támadók jól bevált adathalászati és jelszópermetezési kampányai továbbra is sikeresek az olyan szervezetek ellen, amelyek még nem hajtottak végre többtényezős hitelesítést (MFA) vagy más védelmet ezzel a gyakori taktikával szemben.

Szervezetként meg kell győződnie arról, hogy az identitások mindenhol MFA-val vannak érvényesítve és biztosítva. 2020-ban az FBI IC3 jelentése az adathalászatot azonosította az áldozati panaszok leggyakoribb bűncselekménytípusaként. A jelentések száma megduplázódott az előző évhez képest. Az adathalászat jelentős fenyegetést jelent mind a vállalkozásokra, mind az egyénekre nézve, és a hitelesítő adatok adathalászatát a tavalyi év számos legkárosítóbb támadása során használták. A Microsoft Entra többtényezős hitelesítés (MFA) segít megvédeni az adatokhoz és alkalmazásokhoz való hozzáférést, egy másik biztonsági réteget biztosítva egy második hitelesítési formával. A szervezetek engedélyezhetik a többtényezős hitelesítést feltételes hozzáféréssel, hogy a megoldás megfeleljen az igényeiknek. Tekintse meg ezt az üzembe helyezési útmutatót, amelyből megtudhatja, hogyan tervezheti meg, valósíthatja meg és helyezheti üzembe a Többtényezős Microsoft Entra-hitelesítést.

Győződjön meg arról, hogy a szervezet erős hitelesítést használ

Az identitásbiztonság alapvető szintjének egyszerű engedélyezéséhez használhatja az egykattintásos engedélyezést a Microsoft Entra biztonsági alapértelmezett beállításaival. A biztonsági alapértelmezések a Microsoft Entra többtényezős hitelesítését kényszerítik ki a bérlő összes felhasználója számára, és letiltják a bejelentkezéseket az örökölt protokollok bérlői szintű verziójából.

Ha a szervezet P1 vagy P2 Azonosítójú Microsoft Entra-licencekkel rendelkezik, akkor a Feltételes hozzáférés elemzési és jelentéskészítési munkafüzettel is felfedezheti a konfiguráció és a lefedettség hiányosságait. Ezekből a javaslatokból egyszerűen megszüntetheti ezt a rést, ha létrehoz egy szabályzatot az új feltételes hozzáférési sablonok használatával. A feltételes hozzáférési sablonok egyszerű módszert kínálnak a Microsoft által ajánlott ajánlott eljárásokkal összhangban lévő új szabályzatok üzembe helyezésére, ami megkönnyíti az identitások és eszközök védelmét szolgáló gyakori szabályzatok üzembe helyezését.

Kezdje el tiltani a gyakran támadott jelszavakat, és kapcsolja ki a hagyományos összetettségi és lejárati szabályokat.

Számos szervezet hagyományos összetettségi és jelszó-lejárati szabályokat használ. A Microsoft kutatása kimutatta, és a NIST útmutatása szerint ezek a szabályzatok megkönnyítik a felhasználók számára a jelszavak kiválasztását. Javasoljuk, hogy a Microsoft Entra jelszóvédelemmel egy dinamikusan tiltott jelszó funkciót használjon az aktuális támadói viselkedés használatával, hogy megakadályozza a felhasználókat abban, hogy könnyen kitalálható jelszavakat állítsanak be. Ez a funkció mindig akkor működik, ha a felhasználók a felhőben jönnek létre, de mostantól hibrid szervezetek számára is elérhető, amikor a Microsoft Entra jelszóvédelmet helyeznek üzembe a Windows Server Active Directoryhoz. Emellett azt is javasoljuk, hogy távolítsa el a lejárati szabályzatokat. A jelszómódosítás nem nyújt elszigetelési előnyöket, mivel a számítógépes bűnözők szinte mindig használják a hitelesítő adatokat, amint feltörik őket. A jelszó lejárati szabályzatának beállításához tekintse meg a következő cikket.

Védelem a kiszivárgott hitelesítő adatok ellen, és rugalmasság hozzáadása a kimaradásokkal szemben

A Microsoft Entra ID-ban a felhőalapú hitelesítés engedélyezésének legegyszerűbb és ajánlott módja a jelszókivonat-szinkronizálás (PHS) engedélyezése a helyszíni címtárobjektumok számára. Ha a szervezet egy hibrid identitáskezelési megoldást használ átmenő hitelesítéssel vagy összevonással, akkor engedélyeznie kell a jelszókivonat-szinkronizálást az alábbi két okból:

- A Microsoft Entra ID-ban kiszivárgott hitelesítő adatokkal rendelkező felhasználók a nyilvánosan közzétett felhasználónév- és jelszópárokra figyelmeztetnek. Hihetetlen mennyiségű jelszó szivárog ki adathalászat, kártevők és jelszó-újrafelhasználás révén a később feltört külső webhelyeken. A Microsoft megtalálja a kiszivárgott hitelesítő adatok nagy részét, és ebben a jelentésben közli Önnel, hogy megfelelnek-e a szervezet hitelesítő adatainak – de csak akkor, ha engedélyezi a jelszókivonat-szinkronizálást , vagy csak felhőalapú identitásokkal rendelkezik.

- Ha helyszíni kimaradás történik, például zsarolóprogram-támadás, áttérhet a felhőbeli hitelesítés használatára jelszókivonat-szinkronizálás használatával. Ez a biztonsági mentési hitelesítési módszer lehetővé teszi, hogy továbbra is hozzáférjen a Microsoft Entra ID azonosítóval való hitelesítéshez konfigurált alkalmazásokhoz, beleértve a Microsoft 365-öt is. Ebben az esetben az informatikai személyzetnek nem kell árnyék informatikai vagy személyes e-mail-fiókokat igénybe vennie az adatok megosztásához, amíg a helyszíni kimaradást meg nem oldják.

A jelszavakat a rendszer soha nem tárolja tiszta szövegben, vagy a Microsoft Entra ID-ban reverzibilis algoritmussal titkosítja. A jelszókivonat-szinkronizálás tényleges folyamatáról további információt a jelszókivonat-szinkronizálás működésének részletes leírásában talál.

Az AD FS extranetes intelligens zárolásának implementálása

Az intelligens zárolás segít kizárni azokat a kártékony elemeket, amelyek megpróbálják kitalálni a felhasználó jelszavát, vagy találgatásos módszerrel próbálnak meg bejutni. Az intelligens zárolás felismeri az érvényes felhasználóktól érkező bejelentkezéseket, és a támadóktól és más ismeretlen forrásoktól érkező bejelentkezésektől eltérően kezeli őket. A támadók ki lesznek zárva, miközben a felhasználók továbbra is hozzáférnek a fiókjukhoz, és folytathatják a hatékony munkavégzést. Azok a szervezetek, amelyek alkalmazásokat konfigurálnak közvetlenül a Microsoft Entra ID-ra való hitelesítésre, a Microsoft Entra intelligens zárolásának előnyeit élvezhetik. Az AD FS 2016-ot és az AD FS 2019-et használó összevont üzemelő példányok hasonló előnyöket tehetnek lehetővé az AD FS extranetes zárolása és az extranetes intelligens zárolás használatával.

2. lépés: A támadási felület csökkentése

A jelszósértés elterjedtsége miatt a szervezet támadási felületének minimalizálása kritikus fontosságú. A régebbi, kevésbé biztonságos protokollok használatának letiltása, a hozzáférési belépési pontok korlátozása, a felhőhitelesítésre való áttérés, valamint az erőforrásokhoz való rendszergazdai hozzáférés nagyobb mértékű ellenőrzése és a Teljes felügyelet biztonsági alapelvek betartása.

Felhőalapú hitelesítés használata

A hitelesítő adatok elsődleges támadási vektorok. A blogban ismertetett eljárások csökkenthetik a támadási felületet a felhőhitelesítés, az MFA üzembe helyezése és a jelszó nélküli hitelesítési módszerek használatával. Olyan jelszó nélküli módszereket helyezhet üzembe, mint a Vállalati Windows Hello, Telefon Bejelentkezés a Microsoft Authenticator alkalmazással vagy a FIDO-val.

Régi hitelesítési folyamat letiltása

Az alkalmazások, amelyek saját örökölt módszereiket használják a Microsoft Entra-azonosítóval való hitelesítéshez és a vállalati adatokhoz való hozzáféréshez, újabb kockázatot jelentenek a szervezetek számára. Az örökölt hitelesítést használó alkalmazások például POP3-, IMAP4- vagy SMTP-ügyfelek. Az örökölt hitelesítési alkalmazások a felhasználó nevében hitelesítik magukat, és megakadályozzák, hogy a Microsoft Entra-azonosító speciális biztonsági értékeléseket végezzen. Az alternatív, modern hitelesítés csökkenti a biztonsági kockázatot, mivel támogatja a többtényezős hitelesítést és a feltételes hozzáférést.

A következő műveleteket javasoljuk:

- A Microsoft Entra bejelentkezési naplóival és Log Analytics-munkafüzeteivel felfedezheti a korábbi hitelesítést a szervezetben.

- A SharePoint Online és az Exchange Online beállítása a modern hitelesítés használatához.

- Ha P1 vagy P2 Microsoft Entra-azonosítóval rendelkezik, feltételes hozzáférési szabályzatokkal tiltsa le az örökölt hitelesítést. Az ingyenes Microsoft Entra-azonosítókhoz használja a Microsoft Entra biztonsági alapértelmezéseit.

- Tiltsa le az örökölt hitelesítést, ha AD FS-t használ.

- Az örökölt hitelesítés letiltása az Exchange Server 2019-zel.

- Tiltsa le az örökölt hitelesítést az Exchange Online-ban.

További információ: Az örökölt hitelesítési protokollok blokkolása a Microsoft Entra ID-ban.

Érvénytelen hitelesítési belépési pontok letiltása

A kifejezetten az ellenőrzés elve alapján csökkentenie kell a feltört felhasználói hitelesítő adatok hatását, amikor azok előfordulnak. A környezet minden egyes alkalmazása esetében vegye figyelembe az érvényes használati eseteket: mely csoportok, mely hálózatok, mely eszközök és egyéb elemek engedélyezettek – majd tiltsa le a többit. A Microsoft Entra feltételes hozzáféréssel szabályozhatja, hogy a jogosult felhasználók hogyan férnek hozzá alkalmazásukhoz és erőforrásaikhoz az Ön által meghatározott feltételek alapján.

A feltételes hozzáférés felhőalkalmazásokhoz és felhasználói műveletekhez való használatáról további információt a Feltételes hozzáférés felhőalkalmazásai, műveletei és hitelesítési környezete című témakörben talál.

Rendszergazdai szerepkörök áttekintése és szabályozása

Egy másik Teljes felügyelet pillér az, hogy minimalizálni kell annak valószínűségét, hogy egy feltört fiók képes kiemelt szerepkörrel működni. Ez a vezérlő úgy valósítható meg, hogy a legkevesebb jogosultságot rendeli hozzá egy identitáshoz. Ha még nem ismeri a Microsoft Entra szerepköröket, ez a cikk segít megérteni a Microsoft Entra szerepköröket.

A Microsoft Entra ID kiemelt szerepköreinek csak felhőbeli fiókoknak kell lenniük, hogy elkülönítsék őket a helyszíni környezetektől, és ne használjanak helyszíni jelszótárolókat a hitelesítő adatok tárolásához.

Jogosultsági hozzáférés-kezelés implementálása

A Privileged Identity Management (PIM) időalapú és jóváhagyásalapú szerepkör-aktiválást biztosít a fontos erőforrások túlzott, szükségtelen vagy helytelen hozzáférési engedélyeinek kockázatának csökkentése érdekében. Ezek az erőforrások közé tartoznak a Microsoft Entra ID-ban, az Azure-ban és más Microsoft Online-szolgáltatásokban, például a Microsoft 365-ben vagy a Microsoft Intune-ban található erőforrások.

A Microsoft Entra Privileged Identity Management (PIM) segít minimalizálni a fiókjogokat a következők segítségével:

- A felügyeleti szerepkörökhöz rendelt felhasználók azonosítása és kezelése.

- Megismerheti a nem használt vagy túlzott jogosultsági szerepköröket, amelyet el kell távolítania.

- Hozzon létre szabályokat annak érdekében, hogy a kiemelt szerepköröket többtényezős hitelesítéssel védve legyen.

- Hozzon létre szabályokat, amelyek biztosítják, hogy a kiemelt szerepkörök csak addig legyenek megadva, amíg el nem éri a kiemelt feladatot.

Engedélyezze a Microsoft Entra PIM-et, majd tekintse meg a rendszergazdai szerepkörökhöz rendelt felhasználókat, és távolítsa el a szükségtelen fiókokat ezekben a szerepkörökben. A fennmaradó jogosultsággal rendelkező felhasználók esetében helyezze át őket az állandóról a jogosultra. Végül hozzon létre megfelelő szabályzatokat, amelyek biztosítják, hogy amikor hozzá kell férniük ezekhez a kiemelt szerepkörökhöz, biztonságosan, a szükséges változásvezérléssel megtehetik.

A Microsoft Entra beépített és egyéni szerepkörei az Azure-erőforrások (Azure-szerepkörök) szerepköralapú hozzáférés-vezérlési rendszerében található szerepkörökhöz hasonló fogalmakon alapulnak. A két szerepköralapú hozzáférés-vezérlési rendszer közötti különbség a következő:

- A Microsoft Entra-szerepkörök a Microsoft Graph API használatával szabályozhatják a Microsoft Entra-erőforrásokhoz, például a felhasználókhoz, csoportokhoz és alkalmazásokhoz való hozzáférést

- Az Azure-szerepkörök az Azure-erőforrásokhoz, például virtuális gépekhez vagy tárolókhoz való hozzáférést szabályozzák az Azure Resource Management használatával

Mindkét rendszer hasonlóan használt szerepkördefiníciókat és szerepkör-hozzárendeléseket tartalmaz. A Microsoft Entra szerepkör-engedélyei azonban nem használhatók az Azure-beli egyéni szerepkörökben, és fordítva. A kiemelt fiókfolyamat üzembe helyezésének részeként kövesse az ajánlott eljárásokat, hogy legalább két vészhelyzeti fiókot hozzon létre, hogy biztosan hozzáférhessen a Microsoft Entra-azonosítóhoz, ha zárolja magát.

További információt a Privileged Identity Management üzembe helyezésének megtervezése és a kiemelt hozzáférés biztosítása című cikkben talál.

Felhasználói hozzájárulási műveletek korlátozása

Fontos tisztában lenni a Microsoft Entra-alkalmazások különböző hozzájárulási élményével, az engedélyek és hozzájárulások típusaival, valamint a szervezet biztonsági helyzetére gyakorolt hatásukkal. Bár a felhasználók önálló hozzájárulásának engedélyezése lehetővé teszi a felhasználók számára a Microsoft 365-höz, az Azure-hoz és más szolgáltatásokhoz integrálható hasznos alkalmazások egyszerű beszerzését, kockázatot jelenthet, ha nem használják és figyelik gondosan.

A Microsoft azt javasolja, hogy korlátozza a felhasználói hozzájárulást, hogy csak az ellenőrzött közzétevőktől származó alkalmazásokhoz engedélyezze a végfelhasználói hozzájárulást, és csak az Ön által kiválasztott engedélyekre. Ha a végfelhasználói hozzájárulás korlátozott, a korábbi hozzájárulási engedélyeket továbbra is tiszteletben tartjuk, de minden jövőbeli hozzájárulási műveletet egy rendszergazdának kell végrehajtania. Korlátozott esetekben a rendszergazdai hozzájárulást a felhasználók egy integrált rendszergazdai hozzájáruláskérési munkafolyamaton vagy a saját támogatási folyamataikon keresztül kérhetik. Mielőtt korlátozná a végfelhasználói hozzájárulást, javaslataink segítségével tervezze meg ezt a változást a szervezetben. Az olyan alkalmazások esetében, amelyekhez minden felhasználónak engedélyezni szeretné a hozzáférést, fontolja meg a hozzájárulás megadását az összes felhasználó nevében, biztosítva, hogy azok a felhasználók, akik még nem járultak hozzá egyénileg, hozzáférhessenek az alkalmazáshoz. Ha nem szeretné, hogy ezek az alkalmazások minden esetben elérhetők legyenek az összes felhasználó számára, az alkalmazás-hozzárendelés és a feltételes hozzáférés használatával korlátozza a felhasználók hozzáférését adott alkalmazásokhoz.

Győződjön meg arról, hogy a felhasználók rendszergazdai jóváhagyást kérhetnek az új alkalmazásokhoz, hogy csökkentsék a felhasználói súrlódást, minimalizálják a támogatási volument, és megakadályozzák, hogy a felhasználók nem Microsoft Entra hitelesítő adatokkal regisztráljanak az alkalmazásokra. Miután szabályozta a hozzájárulási műveleteket, a rendszergazdáknak rendszeresen naplózniuk kell az alkalmazást és a hozzájárulási engedélyeket.

További információ: Microsoft Entra consent framework.

3. lépés: Fenyegetéskezelés automatizálása

A Microsoft Entra ID számos olyan képességgel rendelkezik, amelyek automatikusan elfogják a támadásokat, így kiküszöbölik az észlelés és a válasz közötti késést. Csökkentheti a költségeket és a kockázatokat, ha csökkenti azt az időt, amelyet a bűnözők használnak a környezetbe való beágyazáshoz. Íme a konkrét lépések, amelyeket elvégezhet.

További információ: Útmutató: Kockázati szabályzatok konfigurálása és engedélyezése.

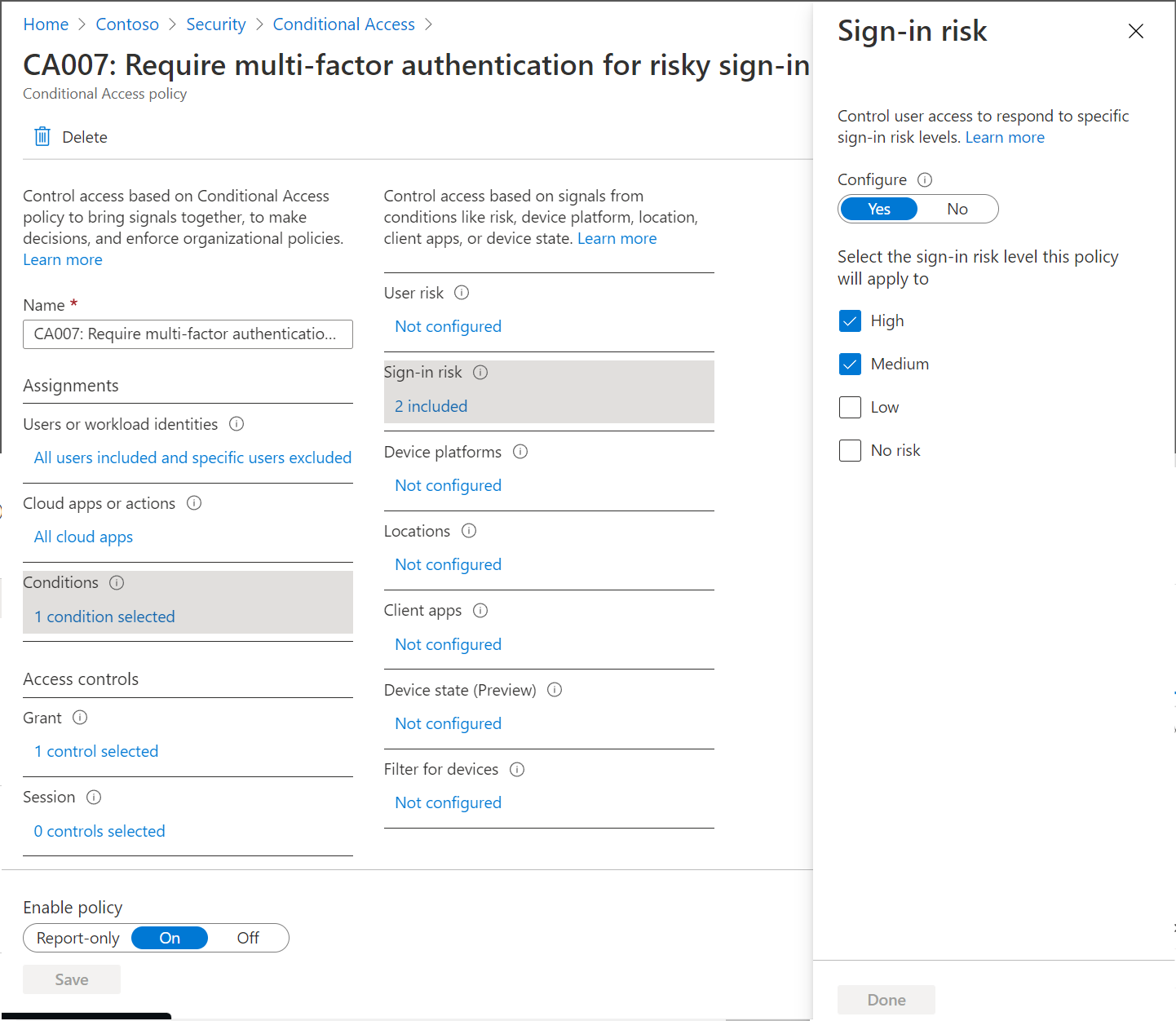

Bejelentkezési kockázati szabályzat implementálása

A bejelentkezéssel együtt jár az a lehetőség, hogy az adott hitelesítési kérést az identitás tulajdonosa nem engedélyezi. A bejelentkezési kockázatalapú szabályzatok úgy implementálhatók, hogy hozzáadnak egy bejelentkezési kockázati feltételt a feltételes hozzáférési szabályzatokhoz, amely kiértékeli a kockázati szintet egy adott felhasználóhoz vagy csoporthoz. A kockázati szint (magas/közepes/alacsony) alapján egy szabályzat konfigurálható a hozzáférés letiltására vagy a többtényezős hitelesítés kényszerítésére. Javasoljuk, hogy kényszerítse ki a többtényezős hitelesítést közepes vagy kockázatos bejelentkezések esetén.

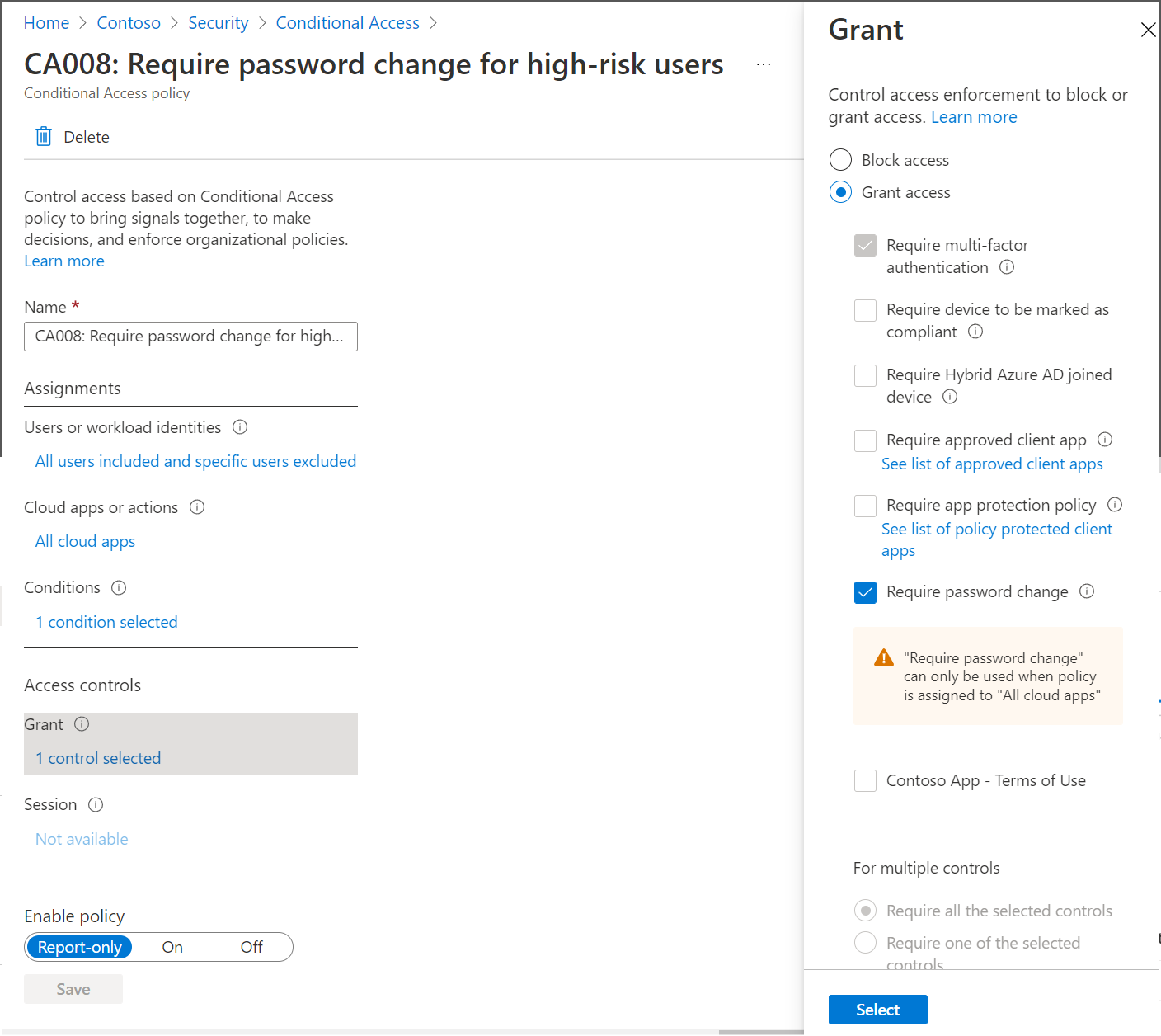

Felhasználói kockázati biztonsági szabályzat implementálása

A felhasználói kockázat azt jelzi, hogy a felhasználó identitása sérült, és a felhasználó identitásához társított felhasználói kockázatészlelések alapján van kiszámítva. A felhasználói kockázatalapú szabályzatok úgy implementálhatók, hogy hozzáadnak egy felhasználói kockázati feltételt a feltételes hozzáférési szabályzatokhoz, amely kiértékeli a kockázati szintet egy adott felhasználó számára. Az alacsony, közepes és magas kockázati szint alapján egy szabályzat konfigurálható úgy, hogy letiltsa a hozzáférést, vagy többtényezős hitelesítéssel biztonságos jelszómódosítást igényeljen. A Microsoft javaslata, hogy biztonságos jelszómódosítást követeljen meg a magas kockázatú felhasználók számára.

A felhasználói kockázatészlelés része annak ellenőrzése, hogy a felhasználó hitelesítő adatai megegyeznek-e a kiberbűnözők által kiszivárogtatott hitelesítő adatokkal. Az optimális működés érdekében fontos a jelszókivonat-szinkronizálás implementálása a Microsoft Entra Csatlakozás Synctel.

A Microsoft Defender XDR integrálása Microsoft Entra ID-védelem

Ahhoz, hogy az Identity Protection a lehető legjobb kockázatészlelést tudja elvégezni, a lehető legtöbb jelet kell megkapnia. Ezért fontos a Microsoft Defender XDR-szolgáltatások teljes csomagjának integrálása:

- Microsoft Defender végponthoz

- Microsoft Defender for Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

Az alábbi rövid videóban további információt olvashat a Microsoft Threat Protectionről és a különböző tartományok integrálásának fontosságáról.

Figyelés és riasztás beállítása

A naplók monitorozása és naplózása fontos a gyanús viselkedés észleléséhez. Az Azure Portal számos módon integrálhatja a Microsoft Entra-naplókat más eszközökkel, például a Microsoft Sentinelrel, az Azure Monitorral és más SIEM-eszközökkel. További információt a Microsoft Entra biztonsági üzemeltetési útmutatójában talál.

4. lépés: A felhőintelligencia használata

A biztonsági események és a kapcsolódó riasztások naplózása és naplózása a hatékony védelmi stratégia alapvető összetevői. A biztonsági naplók és jelentések elektronikusan rögzítik a gyanús tevékenységeket, és segítenek észlelni azokat a mintákat, amelyek a hálózat megkísérelt vagy sikeres külső behatolását, valamint belső támadásokat jelezhetnek. A naplózással figyelheti a felhasználói tevékenységeket, dokumentálhatja a jogszabályi megfelelőséget, elvégezheti a kriminalisztikai elemzéseket és egyebeket. A riasztások biztonsági eseményekről nyújtanak értesítéseket. Az Azure Monitorba vagy egy SIEM-eszközbe való exportálással győződjön meg arról, hogy rendelkezik naplómegőrzési szabályzattal a Microsoft Entra ID bejelentkezési naplóihoz és naplóihoz is.

Microsoft Entra-azonosító figyelése

A Microsoft Azure szolgáltatásai és szolgáltatásai konfigurálható biztonsági naplózási és naplózási lehetőségeket biztosítanak, amelyekkel azonosíthatja a biztonsági szabályzatok és mechanizmusok hiányosságait, és kezelheti ezeket a hiányosságokat a biztonsági incidensek megelőzése érdekében. Az Azure Naplózás és naplózás, valamint a Naplózási tevékenységjelentések a Microsoft Entra Felügyeleti központban használhatók. A felhasználói fiókok, a kiemelt fiókok, az alkalmazások és az eszközök monitorozásával kapcsolatos további részletekért tekintse meg a Microsoft Entra biztonsági üzemeltetési útmutatóját .

A Microsoft Entra Csatlakozás Health monitorozása hibrid környezetekben

Az AD FS és a Microsoft Entra Csatlakozás Health monitorozása nagyobb betekintést nyújt az AD FS-infrastruktúrát érintő lehetséges problémákba és a támadások láthatóságába. Mostantól megtekintheti az ADFS-bejelentkezéseket , hogy nagyobb mélységet adjon a monitorozásnak. A Microsoft Entra Csatlakozás Health a kapcsolódó dokumentáció részleteivel, megoldási lépéseivel és hivatkozásaival, a hitelesítési forgalomhoz kapcsolódó metrikák használati elemzésével, a teljesítményfigyeléssel és a jelentésekkel biztosítja a riasztásokat. Használja az ADFS-hez készült kockázatos IP-munkakönyvet, amely segít azonosítani a környezet normát és a riasztást, ha változás történik. Minden hibrid infrastruktúrát 0. rétegbeli eszközként kell figyelni. Ezekre az eszközökre vonatkozó részletes figyelési útmutató az infrastruktúra biztonsági üzemeltetési útmutatójában található.

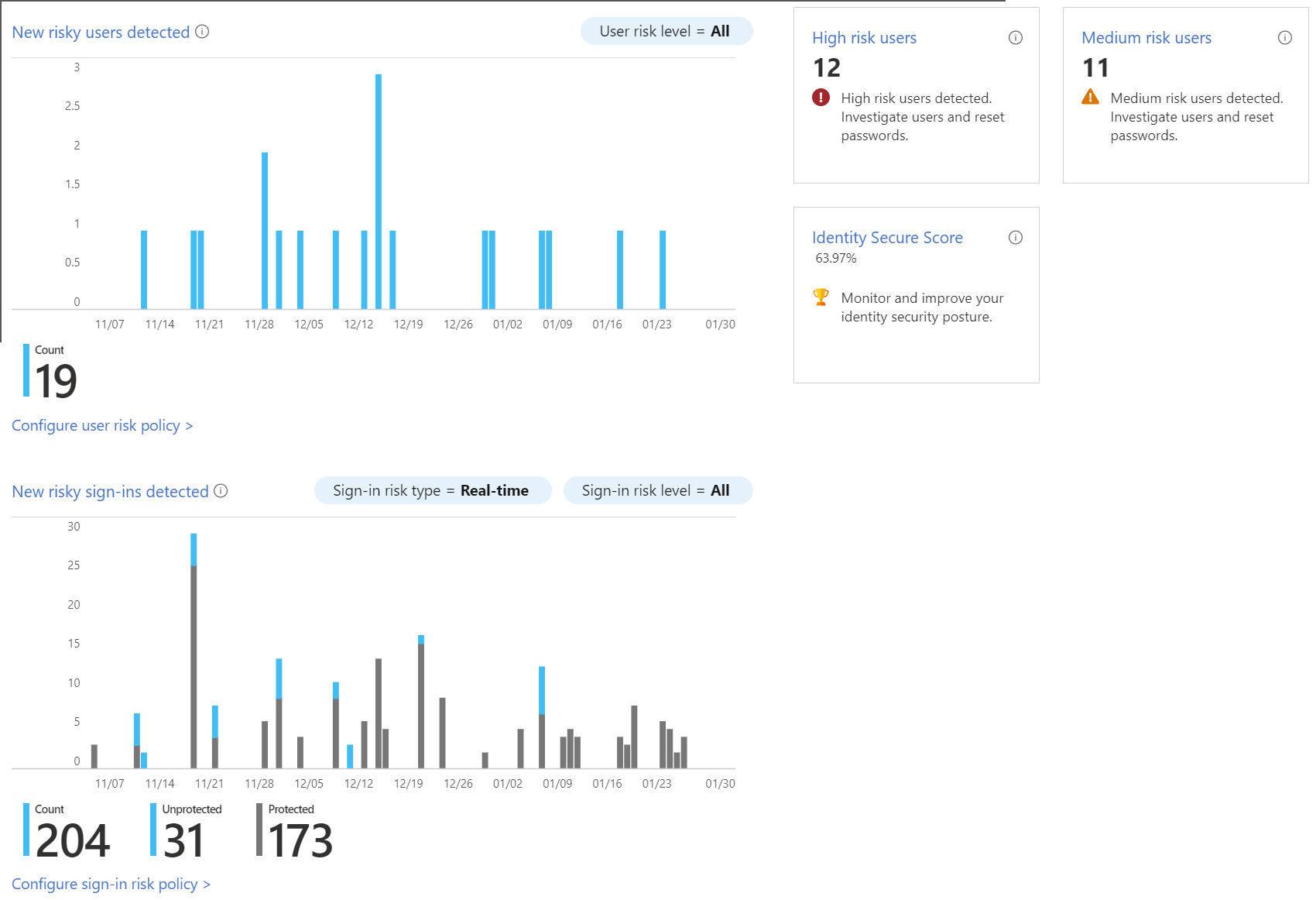

Microsoft Entra ID-védelem események monitorozása

Microsoft Entra ID-védelem két fontos jelentést biztosít, amit naponta figyelnie kell:

- A kockázatos bejelentkezési jelentések olyan felhasználói bejelentkezési tevékenységeket fognak felszínre helyezni, amelyeket meg kell vizsgálnia, és előfordulhat, hogy a jogos tulajdonos nem hajtotta végre a bejelentkezést.

- A kockázatos felhasználói jelentések olyan felhasználói fiókokat fognak felszínre tárni, amelyeket esetleg feltörtek, például kiszivárgott hitelesítő adatokat észleltek, vagy a felhasználó különböző helyekről jelentkezett be, ami lehetetlen utazási eseményt okoz.

Alkalmazások és a hozzájárulást kapó engedélyek naplózása

A felhasználókat becsaphatja egy feltört webhelyre vagy alkalmazásokba való navigálás, amelyek hozzáférést kapnak a profiladatokhoz és a felhasználói adatokhoz, például az e-mailjeikhez. A rosszindulatú szereplők a kapott engedélyekkel titkosíthatják a postaládájuk tartalmát, és váltságdíjat követelhetnek a postaláda adatainak visszanyerése érdekében. Rendszergazda istratoroknak át kell tekintenie és ellenőriznie kell a felhasználók által megadott engedélyeket. A felhasználók által megadott engedélyek naplózása mellett a kockázatos vagy nemkívánatos OAuth-alkalmazásokat prémium szintű környezetekben is megkeresheti.

5. lépés: A végfelhasználói önkiszolgáló szolgáltatás engedélyezése

A lehető legnagyobb mértékben ki szeretné egyensúlyozni a biztonságot a termelékenységgel. Ha azzal a gondolkodásmóddal közelíti meg az utat, hogy a biztonság alapjait állítja be, eltávolíthatja a súrlódásokat a szervezetből azáltal, hogy lehetővé teszi a felhasználók számára, hogy továbbra is éberek maradnak, és csökkentse a működési többletterhelést.

Önkiszolgáló jelszó-visszaállítás implementálása

A Microsoft Entra ID önkiszolgáló jelszó-alaphelyzetbe állítása (SSPR) egyszerű módot kínál a rendszergazdák számára, hogy a felhasználók segélyszolgálati vagy rendszergazdai beavatkozás nélkül visszaállíthassák vagy feloldhassák a jelszavaikat vagy fiókjaikat. A rendszer részletes jelentéseket tartalmaz, amelyek nyomon követik, hogy a felhasználók mikor állíthatják vissza a jelszavukat, valamint az értesítéseket, amelyek figyelmeztetik Önt a visszaélésre vagy visszaélésre.

Önkiszolgáló csoport- és alkalmazáshozzáférés megvalósítása

A Microsoft Entra ID lehetővé teszi a nem rendszergazdák számára az erőforrásokhoz való hozzáférés kezelését biztonsági csoportok, Microsoft 365-csoportok, alkalmazásszerepkörök és hozzáférési csomagkatalógusok használatával. Az önkiszolgáló csoportkezelés lehetővé teszi, hogy a csoporttulajdonosok rendszergazdai szerepkör nélkül kezeljék saját csoportjukat. A felhasználók anélkül is létrehozhatnak és kezelhetnek Microsoft 365-csoportokat, hogy a rendszergazdákra támaszkodnak a kéréseik kezelésére, és a fel nem használt csoportok automatikusan lejárnak. A Microsoft Entra jogosultságkezelése tovább teszi lehetővé a delegálást és a láthatóságot, átfogó hozzáférési kérelmek munkafolyamataival és automatikus lejáratával. Delegálhatja a nem rendszergazdáknak, hogy saját hozzáférési csomagokat konfiguráljanak a saját csoportjukhoz, Teamshez, alkalmazásukhoz és SharePoint Online-webhelyeikhez, egyéni szabályzatokkal, amelyek a hozzáférés jóváhagyásához szükségesek, beleértve az alkalmazottak vezetőinek és az üzleti partner szponzorainak jóváhagyóként való konfigurálását is.

Microsoft Entra hozzáférési felülvizsgálatok implementálása

A Microsoft Entra hozzáférési felülvizsgálataival kezelheti a hozzáférési csomagokat és csoporttagságokat, a nagyvállalati alkalmazásokhoz való hozzáférést és a kiemelt szerepkör-hozzárendeléseket, hogy biztosan megőrizze a biztonsági szabványokat. A felhasználók, az erőforrás-tulajdonosok és más véleményezők rendszeres felügyelete biztosítja, hogy a felhasználók hosszabb ideig ne őrizzék meg a hozzáférést, amikor már nincs rá szükségük.

Automatikus felhasználókiépítés implementálása

A kiépítés és a leépítés olyan folyamatok, amelyek több rendszeren biztosítják a digitális identitások konzisztenciáját. Ezeket a folyamatokat általában az identitás életciklus-kezelésének részeként alkalmazzák.

A kiépítés az identitások meghatározott feltételeken alapuló célrendszerben történő létrehozásának folyamata. A kiépítés megszüntetése az identitás célrendszerből való eltávolításának folyamata, ha a feltételek már nem teljesülnek. A szinkronizálás a kiépített objektum naprakészen tartásának folyamata, hogy a forrásobjektum és a célobjektum hasonló legyen.

A Microsoft Entra ID jelenleg az automatizált kiépítés három területét biztosítja. Ezek a következők:

- Kiépítés külső, nem címtáralapú mérvadó rekordrendszerből a Microsoft Entra ID-be HR-alapú kiépítéssel

- Üzembe helyezés a Microsoft Entra-azonosítóból az alkalmazásokba alkalmazáskiépítéssel

- Kiépítés a Microsoft Entra ID és a Active Directory tartományi szolgáltatások között címtárközi kiépítéssel

További információ: Mi az üzembe helyezés a Microsoft Entra-azonosítóval?

Összegzés

A biztonságos identitásinfrastruktúra számos szempontból fontos, de ez az ötlépéses ellenőrzőlista segít a biztonságosabb és biztonságosabb identitásinfrastruktúra gyors megvalósításában:

- Hitelesítő adatok megerősítése

- A támadási felület csökkentése

- Fenyegetéskezelés automatizálása

- Felhőintelligencia használata

- Végfelhasználói önkiszolgáló szolgáltatás engedélyezése

Nagyra értékeljük, hogy mennyire komolyan veszi a biztonságot, és reméljük, hogy ez a dokumentum hasznos ütemterv a szervezet biztonságosabb helyzetének eléréséhez.

Következő lépések

Ha segítségre van szüksége a javaslatok megtervezéséhez és üzembe helyezéséhez, segítségért tekintse meg a Microsoft Entra ID projekt üzembe helyezési terveit .

Ha biztos abban, hogy ezek a lépések befejeződnek, használja a Microsoft identitásbiztonsági pontszámát, amely naprakészen tartja a legújabb ajánlott eljárásokat és biztonsági fenyegetéseket.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: