Syslog- és CEF-üzenetek betöltése a Microsoft Sentinelbe az Azure Monitor-ügynökkel

Ez a cikk azt ismerteti, hogyan használható a Syslog az AMA és a Common Event Format (CEF) segítségével az AMA-összekötőken keresztül a syslog-üzenetek gyors szűrésére és betöltésére, beleértve a Common Event Format (CEF) típusú üzeneteket Linux-gépekről, valamint hálózati és biztonsági eszközökről és berendezésekről. Ezekről az adatösszekötőkről további információt a Syslog és a Common Event Format (CEF) a Microsoft Sentinel AMA-összekötőin keresztül talál.

Feljegyzés

A Container Insights mostantól támogatja az AKS-fürtök Linux-csomópontjairól származó Syslog-események automatikus gyűjtését. További információ: Syslog-gyűjtemény a Container Insights használatával.

Előfeltételek

A kezdés előtt konfigurálnia kell az erőforrásokat és a megfelelő engedélyeket az ebben a szakaszban leírtak szerint.

A Microsoft Sentinel előfeltételei

Telepítse a megfelelő Microsoft Sentinel-megoldást, és győződjön meg arról, hogy rendelkezik a jelen cikkben ismertetett lépések végrehajtásához szükséges engedélyekkel.

Telepítse a megfelelő megoldást a Microsoft Sentinel content hubjáról . További információ: A Microsoft Sentinel beépített tartalmainak felderítése és kezelése.

Azonosítsa, hogy a Microsoft Sentinel-megoldás milyen adatösszekötőt igényel – Syslog az AMA-n vagy a Common Event Formaton (CEF) keresztül az AMA-n keresztül, és hogy telepítenie kell-e a Syslog vagy a Common Event Format megoldást. Ennek az előfeltételnek a teljesítéséhez

A Tartalomközpontban válassza a Telepített megoldás kezelése lehetőséget, és tekintse át a felsorolt adatösszekötőt.

Ha az AMA-n vagy a Common Event Formaton (CEF) keresztüli Syslog nincs telepítve a megoldással, az alábbi cikkek egyikéből megtudhatja, hogy telepítenie kell-e a Syslog vagy a Common Event Format megoldást:

- CEF az AMA-adatösszekötőn keresztül – Adott berendezés vagy eszköz konfigurálása a Microsoft Sentinel-adatbetöltéshez

- Syslog az AMA-adatösszekötőn keresztül – Adott berendezés vagy eszköz konfigurálása a Microsoft Sentinel-adatok betöltéséhez

Ezután telepítse a Syslog vagy a Common Event Format megoldást a tartalomközpontból a kapcsolódó AMA-adatösszekötő beszerzéséhez.

Rendelkezik azure-fiókkal az alábbi Azure-szerepköralapú hozzáférés-vezérlési (Azure RBAC-) szerepkörökkel:

Beépített szerepkör Hatókör Ok - Virtuális gépek közreműködője

- Azure Csatlakoztatott gép

Erőforrás-rendszergazda- Virtuális gépek (VM)

- Virtual Machine Scale Sets

- Azure Arc-kompatibilis kiszolgálók

Az ügynök üzembe helyezése Minden olyan szerepkör, amely tartalmazza a műveletet

Microsoft.Resources/deployments/*- Előfizetés

- Erőforráscsoport

- Meglévő adatgyűjtési szabály

Azure Resource Manager-sablonok üzembe helyezése Figyelési közreműködő - Előfizetés

- Erőforráscsoport

- Meglévő adatgyűjtési szabály

Adatgyűjtési szabályok létrehozása vagy szerkesztése

A naplótovábbító előfeltételei

Ha egy naplótovábbítótól gyűjt üzeneteket, az alábbi előfeltételek érvényesek:

A naplók gyűjtéséhez rendelkeznie kell egy kijelölt Linux rendszerű virtuális géppel, mint naplótovábbítóval.

Ha a naplótovábbító nem Azure-beli virtuális gép, akkor az Azure Arc Connected Machine-ügynököt kell telepíteni.

A Linux-naplótovábbító virtuális gépnek telepítve kell lennie a Python 2.7-nek vagy 3-nak. Az ellenőrzéshez használja a

python --versionvagypython3 --versiona parancsot. Ha Python 3-at használ, győződjön meg arról, hogy a gép alapértelmezett parancsaként van beállítva, vagy a python helyett a "python3" paranccsal futtathat szkripteket.A naplótovábbítónak engedélyeznie kell a démont vagy

rsyslogasyslog-ngdémont.A naplótovábbító helykövetelményeiért tekintse meg az Azure Monitor-ügynök teljesítménymutatóját. Ezt a blogbejegyzést is áttekintheti, amely skálázható betöltési terveket is tartalmaz.

A naplóforrásokat, biztonsági eszközöket és berendezéseket úgy kell konfigurálni, hogy a naplóüzeneteiket a naplótovábbító syslog démonjának küldjék el a helyi syslog démon helyett.

Gépbiztonsági előfeltételek

Konfigurálja a gép biztonságát a szervezet biztonsági szabályzatának megfelelően. Konfigurálja például a hálózatot úgy, hogy megfeleljen a vállalati hálózati biztonsági szabályzatnak, és módosítsa a démon portjait és protokolljait a követelményeknek megfelelően. A gép biztonsági konfigurációjának javítása érdekében biztonságossá teheti a virtuális gépet az Azure-ban, vagy áttekintheti a hálózati biztonságra vonatkozó ajánlott eljárásokat.

Ha az eszközei syslog- és CEF-naplókat küldenek a TLS-en keresztül, mert például a naplótovábbító a felhőben van, konfigurálnia kell a syslog démont (rsyslog vagy syslog-ng) a TLS-ben való kommunikációhoz. További információk:

- Syslog-forgalom titkosítása TLS használatával – rsyslog

- Naplóüzenetek titkosítása TLS használatával – syslog-ng

Az adatösszekötő konfigurálása

A Syslog AMA vagy Common Event Format (CEF) AMA-adatösszekötőken keresztüli beállítási folyamata a következő lépéseket tartalmazza:

- Telepítse az Azure Monitor-ügynököt, és hozzon létre egy adatgyűjtési szabályt (DCR) az alábbi módszerek valamelyikével:

- Ha naplókat gyűjt más gépekről egy naplótovábbító használatával, futtassa a "telepítési" szkriptet a naplótovábbítón, hogy konfigurálja a syslog démont a többi gép üzeneteinek figyeléséhez, és nyissa meg a szükséges helyi portokat.

Válassza ki a megfelelő lapot az utasításokhoz.

Adatgyűjtési szabály (DCR) létrehozása

Első lépésként nyissa meg a Syslogot az AMA vagy a Common Event Format (CEF) segítségével a Microsoft Sentinel AMA-adatösszekötőjével, és hozzon létre egy adatgyűjtési szabályt (DCR).

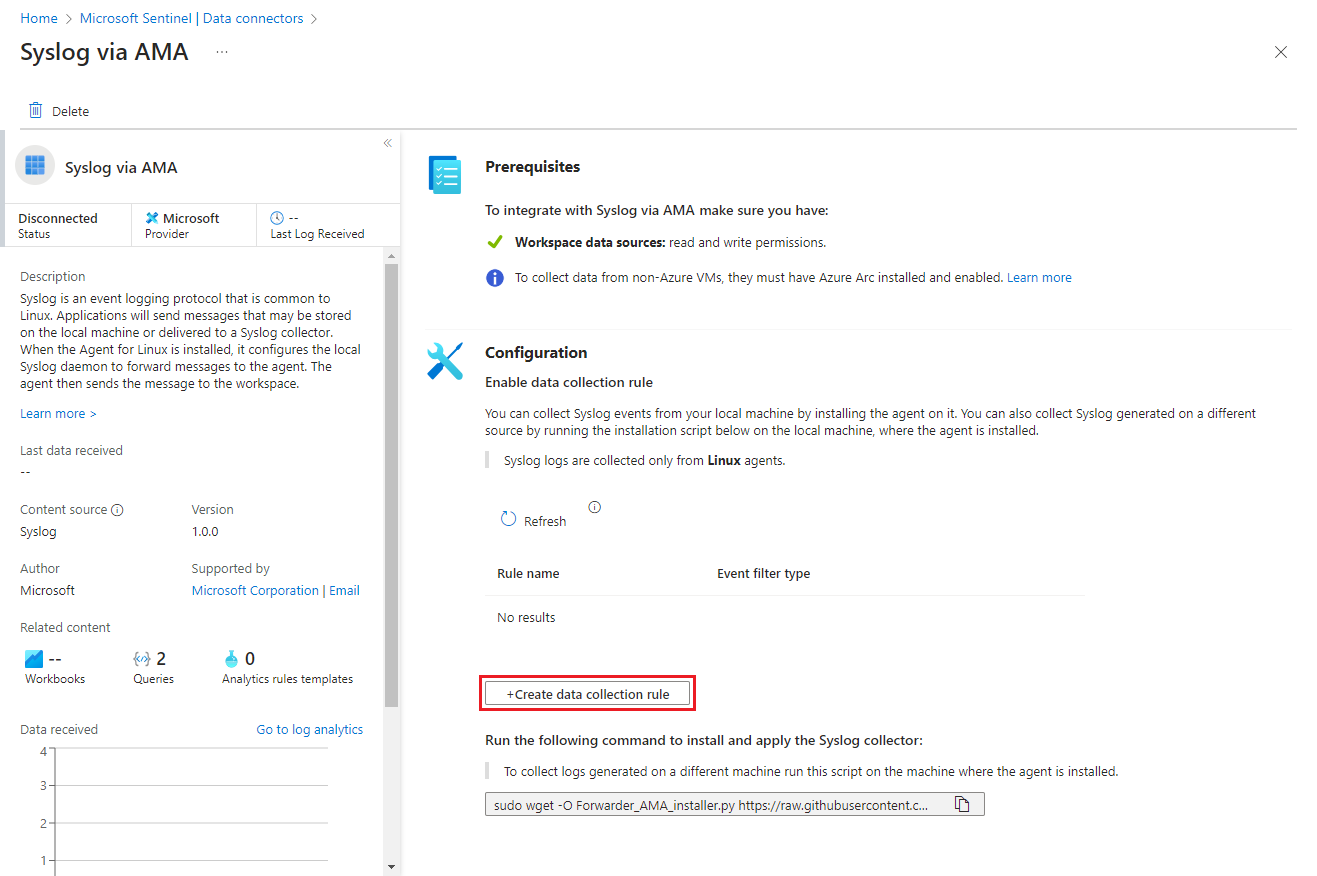

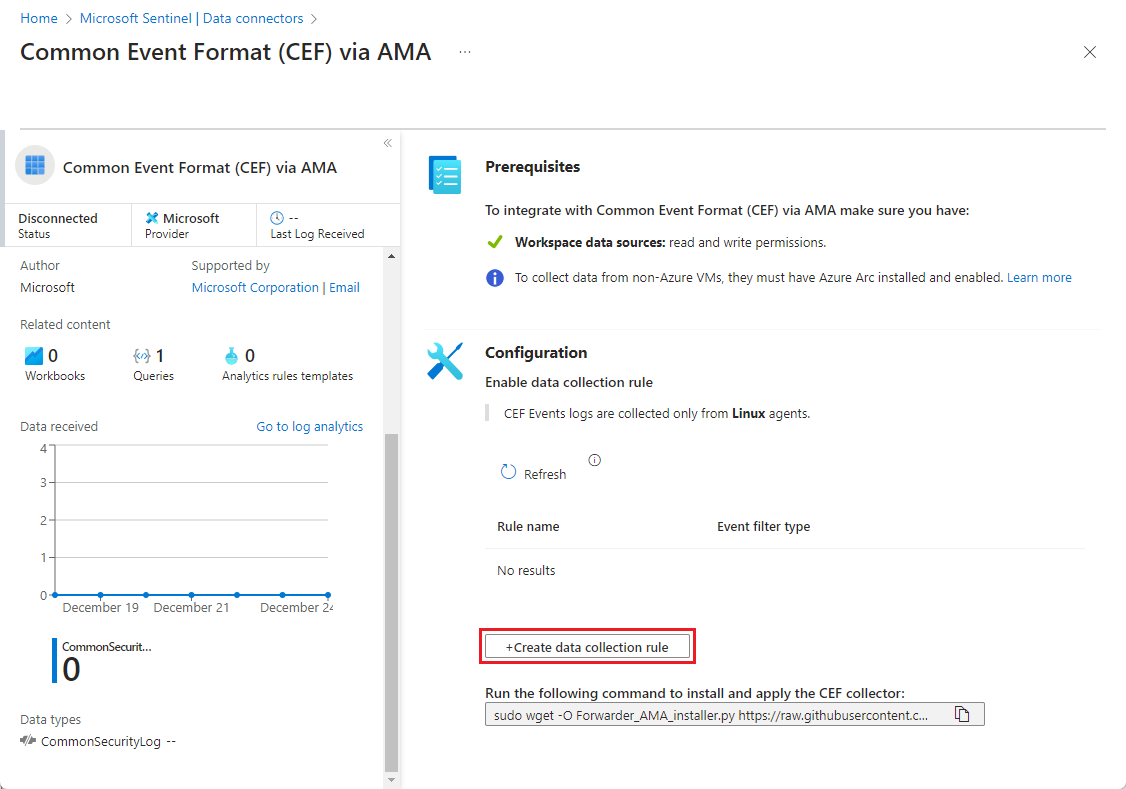

Az Azure PortalOn a Microsoft Sentinel esetében a Konfiguráció területen válassza az Adatösszekötők lehetőséget.

A Microsoft Sentinel esetében a Defender portálon válassza a Microsoft Sentinel>konfigurációs>adatösszekötőket.Syslog esetén írja be a Syslog kifejezést a Keresőmezőbe . Az eredmények közül válassza ki a Syslogot az AMA-összekötőn keresztül.

CEF esetén írja be a CEF kifejezést a Keresőmezőbe . Az eredmények közül válassza ki a Common Event Format (CEF) formátumot az AMA-összekötőn keresztül.Válassza az Összekötő megnyitása lapot a részletek panelen.

A Konfiguráció területen válassza a +Adatgyűjtési szabály létrehozása lehetőséget.

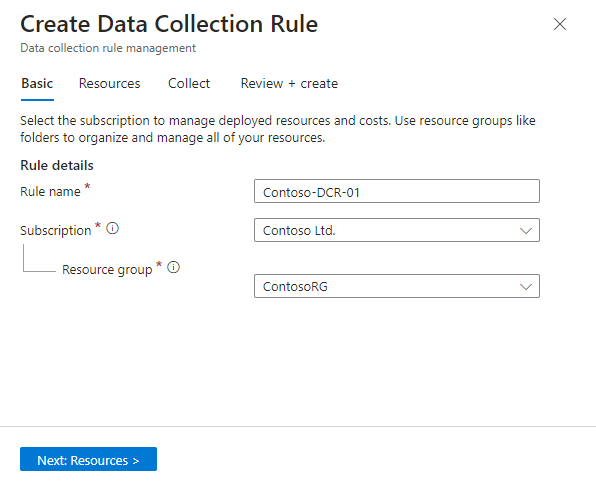

Az Alapszintű lapon:

- Adjon meg egy DCR-nevet.

- Válassza ki előfizetését.

- Válassza ki azt az erőforráscsoportot, amelyben meg szeretné keresni a DCR-t.

Válassza a Következő: Erőforrások >lehetőséget.

Virtuálisgép-erőforrások definiálása

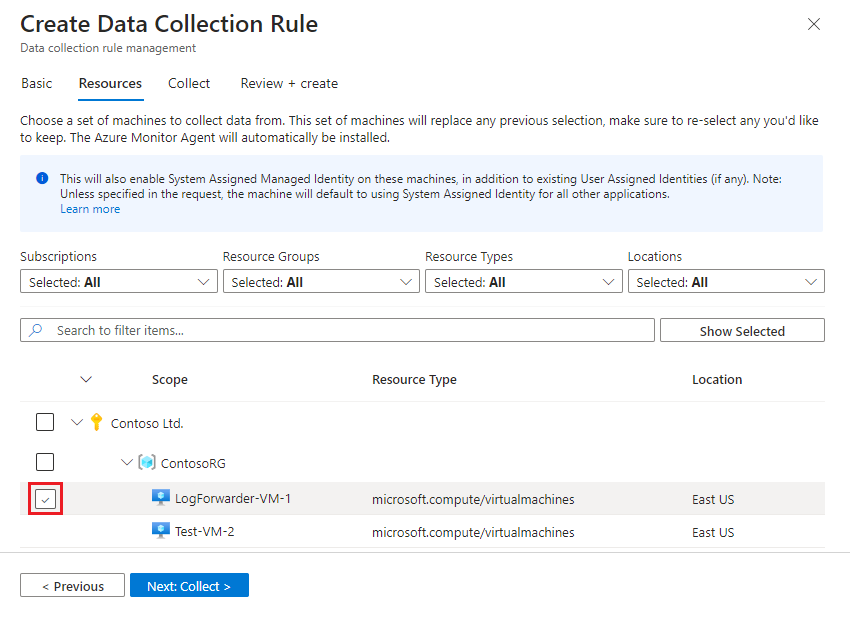

Az Erőforrások lapon válassza ki azokat a gépeket, amelyekre telepíteni szeretné az AMA-t – ebben az esetben a naplótovábbító gépet. Ha a naplótovábbító nem jelenik meg a listában, lehet, hogy nincs telepítve az Azure Connected Machine-ügynök.

A naplótovábbító virtuális gép megkereséséhez használja a rendelkezésre álló szűrőket vagy keresőmezőket. Bontsa ki az előfizetést a listában az erőforráscsoportok megtekintéséhez, és egy erőforráscsoportot a virtuális gépek megtekintéséhez.

Válassza ki azt a naplótovábbító virtuális gépet, amelyen telepíteni szeretné az AMA-t. A jelölőnégyzet a virtuális gép neve mellett jelenik meg, amikor rámutat rá.

Tekintse át a módosításokat, és válassza a Tovább: Gyűjtés >lehetőséget.

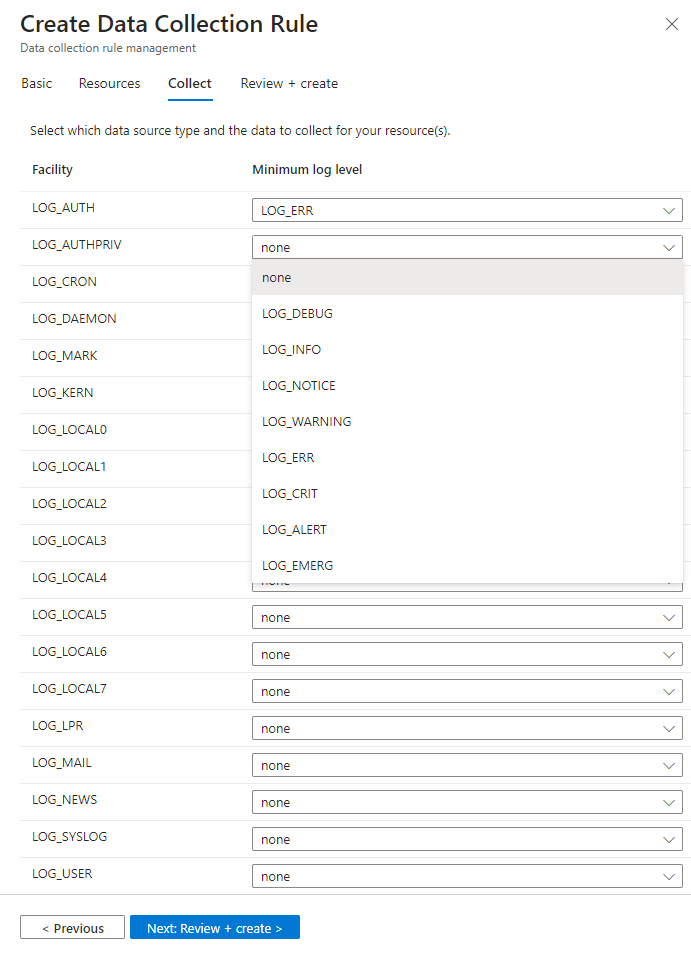

Létesítmények és súlyosságok kiválasztása

Vegye figyelembe, hogy ha ugyanazt a létesítményt használja a syslog és a CEF-üzenetek esetében is, az adatbetöltés duplikálását eredményezheti. További információ: Adatbetöltési duplikációk elkerülése.

A Gyűjtemény lapon válassza ki az egyes létesítmények minimális naplószintét. Amikor kiválaszt egy naplószintet, a Microsoft Sentinel összegyűjti a naplókat a kiválasztott szinthez és a magasabb súlyosságú egyéb szintekhez. Ha például LOG_ERR választ, a Microsoft Sentinel naplókat gyűjt a LOG_ERR, LOG_CRIT, LOG_ALERT és LOG_EMERG szintekről.

Tekintse át a kijelölt elemeket, és válassza a Tovább: Áttekintés + létrehozás lehetőséget.

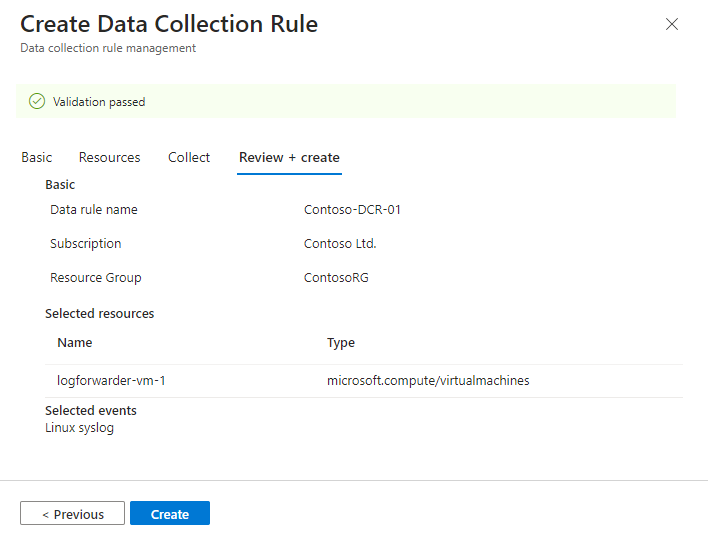

A szabály áttekintése és létrehozása

Miután elvégezte az összes lapot, tekintse át a beírt adatokat, és hozza létre az adatgyűjtési szabályt.

A Véleményezés és létrehozás lapon válassza a Létrehozás lehetőséget.

Az összekötő telepíti az Azure Monitor-ügynököt a DCR létrehozásakor kiválasztott gépekre.

Ellenőrizze az Azure Portalon vagy a Microsoft Defender portálon található értesítéseket, hogy lássa, mikor jön létre a DCR, és az ügynök telepítve van.

Válassza a Frissítés lehetőséget az összekötő oldalán a DCR megjelenítéséhez a listában.

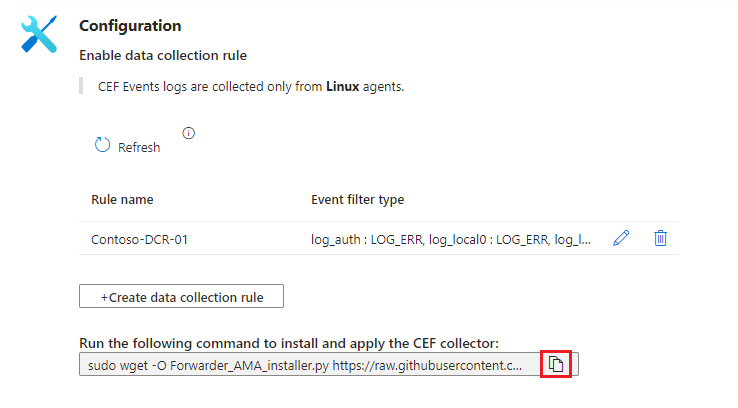

Futtassa a "telepítési" szkriptet

Ha naplótovábbítót használ, konfigurálja a syslog démont a más gépekről érkező üzenetek figyelésére, és nyissa meg a szükséges helyi portokat.

Az összekötő oldaláról másolja ki a következő parancs futtatásával megjelenő parancssort a CEF-gyűjtő telepítéséhez és alkalmazásához:

Vagy másolja innen:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyJelentkezzen be a naplótovábbító gépre, ahol most telepítette az AMA-t.

Illessze be az utolsó lépésben másolt parancsot a telepítési szkript elindításához.

A szkript konfigurálja arsyslogsyslog-ngdémont a szükséges protokoll használatára, és újraindítja a démont. A szkript megnyitja az 514-ös portot, hogy az UDP- és TCP-protokollokban is figyelje a bejövő üzeneteket. A beállítás módosításához tekintse meg a syslog démon konfigurációs fájlját a számítógépen futó démontípusnak megfelelően:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

Ha Python 3-at használ, és nincs beállítva alapértelmezett parancsként a gépen, helyettesítse

python3pythona beillesztett parancsot. Lásd a naplótovábbító előfeltételeit.Feljegyzés

A teljes lemezes forgatókönyvek elkerülése érdekében, ha az ügynök nem tud működni, javasoljuk, hogy állítsa be a

syslog-ngrsyslogkonfigurációt a szükségtelen naplók tárolására. A teljes lemezes forgatókönyv megzavarja a telepített AMA működését. További információ: RSyslog vagy Syslog-ng.- Rsyslog:

A biztonsági eszköz vagy berendezés konfigurálása

A biztonsági eszköz vagy berendezés konfigurálására vonatkozó konkrét utasításokat az alábbi cikkek egyikében találja:

- CEF az AMA-adatösszekötőn keresztül – Adott berendezések és eszközök konfigurálása a Microsoft Sentinel-adatok betöltéséhez

- Syslog az AMA-adatösszekötőn keresztül – Adott berendezések és eszközök konfigurálása a Microsoft Sentinel-adatok betöltéséhez

További információért forduljon a megoldásszolgáltatóhoz, vagy ha az információ nem érhető el a berendezéshez vagy az eszközhöz.

Az összekötő tesztelése

Ellenőrizze, hogy a linuxos gépről vagy a biztonsági eszközökről és berendezésekről érkező üzenetek be vannak-e osztva a Microsoft Sentinelbe.

Annak ellenőrzéséhez, hogy a syslog démon fut-e az UDP-porton, és hogy az AMA figyel-e, futtassa a következő parancsot:

netstat -lnptvAz 514-ös porton látnia kell a

rsyslogdémontsyslog-ngvagy a démont.A naplózótól vagy csatlakoztatott eszközről küldött üzenetek rögzítéséhez futtassa ezt a parancsot a háttérben:

tcpdump -i any port 514 -A -vv &Az ellenőrzés befejezése után javasoljuk, hogy állítsa le a következőt: Írja be, majd válassza a

tcpdumpCtrl C billentyűkombinációt+.fgBemutatóüzenetek küldéséhez hajtsa végre az alábbi lépéseket:

Használja a netcat segédprogramot. Ebben a példában a segédprogram beolvassa a

echoparancson keresztül közzétett adatokat, és az új vonalkapcsoló ki van kapcsolva. A segédprogram ezután időtúllépés nélkül írja az adatokat a localhost UDP-portjára514. A netcat segédprogram futtatásához előfordulhat, hogy egy másik csomagot kell telepítenie.echo -n "<164>CEF:0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time" | nc -u -w0 localhost 514Használja a naplózót. Ez a példa az üzenetet a

local 4létesítménynek írja súlyossági szintenWarning, a porton514, a helyi gazdagépen, CEF RFC formátumban. A-tjelzők a--rfc3164várt RFC-formátumnak való megfelelésre szolgálnak.logger -p local4.warn -P 514 -n 127.0.0.1 --rfc3164 -t CEF "0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time"

Az összekötő megfelelő telepítésének ellenőrzéséhez futtassa a hibaelhárítási szkriptet az alábbi parancsok egyikével:

CEF-naplók esetén futtassa a következőt:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --cefA Cisco Adaptive Security Appliance (ASA) naplóihoz futtassa a következőt:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --asaA Cisco Firepower Threat Defense (FTD) naplóihoz futtassa a következőt:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --ftd

Kapcsolódó tartalom

- Syslog és Common Event Format (CEF) a Microsoft Sentinel AMA-összekötőivel

- Adatgyűjtési szabályok az Azure Monitorban

- CEF az AMA-adatösszekötőn keresztül – Adott berendezés vagy eszköz konfigurálása a Microsoft Sentinel-adatbetöltéshez

- Syslog az AMA-adatösszekötőn keresztül – Adott berendezés vagy eszköz konfigurálása a Microsoft Sentinel-adatbetöltéshez