Adatok csatlakoztatása a Microsoft Defender XDR-ből a Microsoft Sentinelhez

A Microsoft Sentinel Microsoft Defender XDR-összekötője lehetővé teszi, hogy az összes Microsoft Defender XDR-incidenst, riasztást és speciális vadászati eseményt a Microsoft Sentinelbe streamelje. Ez az összekötő szinkronizálja az incidenseket mindkét portál között. A Microsoft Defender XDR-incidensek riasztásokat, entitásokat és egyéb releváns információkat tartalmaznak az összes Microsoft Defender-termékből és szolgáltatásból. További információ: Microsoft Defender XDR-integráció a Microsoft Sentinellel.

A Defender XDR-összekötő, különösen incidensintegrációs funkciója az egységes biztonsági üzemeltetési platform alapja. Ha a Microsoft Sentinelt a Microsoft Defender portálra készíti elő, először engedélyeznie kell ezt az összekötőt incidensintegrációval.

Fontos

A Microsoft Sentinel mostantól általánosan elérhető a Microsoft egyesített biztonsági üzemeltetési platformján a Microsoft Defender portálon. További információ: Microsoft Sentinel a Microsoft Defender portálon.

Előfeltételek

A kezdés előtt rendelkeznie kell az ebben a szakaszban ismertetett megfelelő licencelési, hozzáférési és konfigurált erőforrásokkal.

- A Microsoft Defender XDR előfeltételeiben leírtak szerint érvényes licenccel kell rendelkeznie a Microsoft Defender XDR-hez.

- A felhasználói fiókjához hozzá kell rendelni a globális rendszergazdai vagy biztonsági rendszergazdai szerepköröket azon a bérlőn, ahonnan a naplókat át szeretné streamelni.

- Olvasási és írási engedélyekkel kell rendelkeznie a Microsoft Sentinel-munkaterületen.

- Az összekötő beállításainak módosításához a fióknak ugyanahhoz a Microsoft Entra-bérlőhöz kell tartoznia, amelyhez a Microsoft Sentinel-munkaterület társítva van.

- Telepítse a Microsoft Defender XDR megoldását a Microsoft Sentinel content hubjáról. További információ: A Microsoft Sentinel beépített tartalmainak felderítése és kezelése.

- Adjon hozzáférést a Microsoft Sentinelhez a szervezetnek megfelelő módon. További információ: Szerepkörök és engedélyek a Microsoft Sentinelben.

A Microsoft Defender for Identity helyi Active Directory szinkronizálása esetén:

- A bérlőt fel kell venni a Microsoft Defender for Identity szolgáltatásba.

- Telepítve kell lennie a Microsoft Defender for Identity érzékelőnek.

Csatlakozás a Microsoft Defender XDR-hez

A Microsoft Sentinelben válassza az Adatösszekötők lehetőséget. Válassza ki a Microsoft Defender XDR-t a katalógusból és az Összekötő megnyitása lapról.

A Konfiguráció szakasz három részből áll:

Az incidensek és riasztások összekapcsolása lehetővé teszi a Microsoft Defender XDR és a Microsoft Sentinel alapvető integrációját, szinkronizálva az incidenseket és azok riasztásait a két platform között.

A kapcsolódási entitások lehetővé teszik helyi Active Directory felhasználói identitások integrálását a Microsoft Sentinelbe a Microsoft Defender for Identity használatával.

A kapcsolódási események lehetővé teszik a defender-összetevőkből származó, nyersen fejlett vadászesemények gyűjtését.

További információ: Microsoft Defender XDR-integráció a Microsoft Sentinellel.

Incidensek és riasztások csatlakoztatása

A Microsoft Defender XDR-incidensek microsoft sentineles incidenssorba való betöltéséhez és szinkronizálásához hajtsa végre az alábbi lépéseket.

Jelölje be az ezen termékekhez tartozó Összes Microsoft-incidenslétrehozási szabály kikapcsolása jelölőnégyzetet . Az incidensek ismétlődésének elkerülése érdekében ajánlott. Ez a jelölőnégyzet nem jelenik meg a Microsoft Defender XDR-összekötő csatlakoztatása után.

Válassza a Csatlakozás incidensek > riasztások gombot .

Ellenőrizze, hogy a Microsoft Sentinel gyűjti-e a Microsoft Defender XDR incidensadatait. Az Azure Portal Microsoft Sentinel-naplóiban futtassa a következő utasítást a lekérdezési ablakban:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

A Microsoft Defender XDR-összekötő engedélyezésekor a korábban csatlakoztatott Microsoft Defender-összetevők összekötői automatikusan le lesznek választva a háttérben. Bár továbbra is összekapcsoltnak tűnnek , nem folyik rajtuk keresztül adat.

Entitások csatlakoztatása

A Microsoft Defender for Identity használatával szinkronizálhatja a felhasználói entitásokat a helyi Active Directory és a Microsoft Sentinel között.

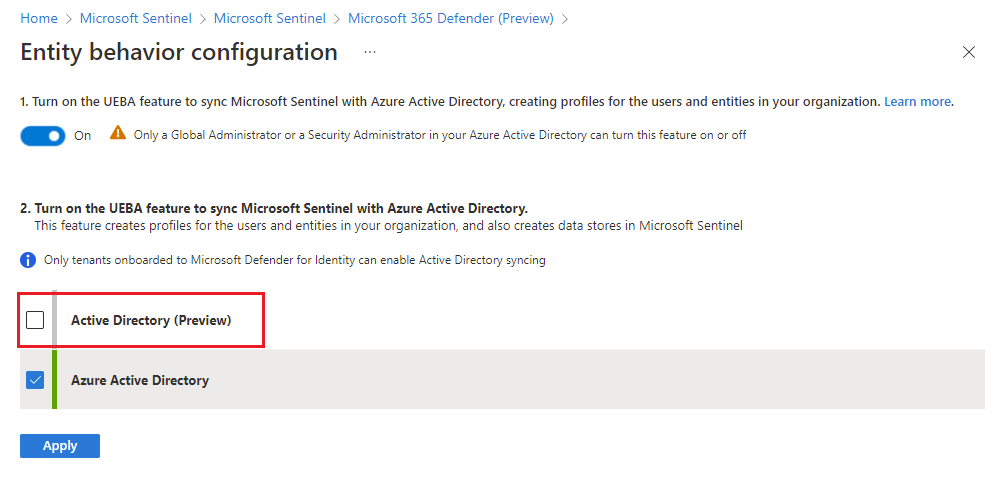

Válassza a Go the UEBA configuration page linket.

Ha nem engedélyezte az UEBA használatát az Entitás viselkedése konfigurációs lapon, akkor a lap tetején helyezze a kapcsolót Be állásba.

Jelölje be az Active Directory (előzetes verzió) jelölőnégyzetet, és válassza az Alkalmaz lehetőséget.

Események csatlakoztatása

Ha speciális vadászeseményeket szeretne gyűjteni Végponthoz készült Microsoft Defender vagy Office 365-höz készült Microsoft Defender, a következő típusú események gyűjthetők össze a megfelelő speciális vadásztáblákból.

Jelölje be a táblák jelölőnégyzetét az összegyűjtendő eseménytípusokkal:

- Végponthoz készült Defender

- Office 365-höz készült Defender

- Defender for Identity

- Felhőhöz készült Defender-alkalmazások

- Defender-riasztások

Tábla neve Események típusa DeviceInfo Gépadatok, beleértve az operációs rendszer adatait DeviceNetworkInfo Az eszközök hálózati tulajdonságai, beleértve a fizikai adaptereket, az IP- és MAC-címeket, valamint a csatlakoztatott hálózatokat és tartományokat DeviceProcessEvents Folyamat létrehozása és kapcsolódó események DeviceNetworkEvents Hálózati kapcsolat és kapcsolódó események DeviceFileEvents Fájllétrehozás, -módosítás és egyéb fájlrendszeresemények DeviceRegistryEvents Beállításjegyzék-bejegyzések létrehozása és módosítása DeviceLogonEvents Bejelentkezések és egyéb hitelesítési események az eszközökön DeviceImageLoadEvents DLL-betöltési események DeviceEvents Több eseménytípus, beleértve az olyan biztonsági vezérlők által aktivált eseményeket is, mint a Windows Defender víruskereső és a védelem kihasználása DeviceFileCertificateInfo Tanúsítványinformációk a végpontok tanúsítvány-ellenőrzési eseményeiből beszerzett aláírt fájlokról Válassza a Módosítások alkalmazása lehetőséget.

Ha lekérdezést szeretne futtatni a Log Analytics speciális vadásztábláiban, adja meg a tábla nevét a lekérdezési ablakban.

Adatbetöltés ellenőrzése

Az összekötőoldal adatgráfja azt jelzi, hogy adatokat fog betöltésre. Figyelje meg, hogy egy-egy sort jelenít meg incidensek, riasztások és események esetében, és az eseménysor az eseménymennyiség összesítése az összes engedélyezett táblában. Az összekötő engedélyezése után az alábbi KQL-lekérdezésekkel pontosabb grafikonokat hozhat létre.

Használja a következő KQL-lekérdezést a bejövő Microsoft Defender XDR-incidensek gráfjaihoz:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Az alábbi KQL-lekérdezéssel egyetlen táblához hozhat létre eseménykötet-diagramot (módosítsa a DeviceEvents táblát a kívánt táblára):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Következő lépések

Ebben a dokumentumban megtanulta, hogyan integrálhatja a Microsoft Defender XDR-incidenseket, riasztásokat és speciális vadászati eseményadatokat a Microsoft Defender szolgáltatásaiból a Microsoft Sentinelbe a Microsoft Defender XDR-összekötő használatával.

Ha az egyesített biztonsági üzemeltetési platformon a Defender XDR-vel integrált Microsoft Sentinelt szeretné használni, olvassa el a Microsoft Defender XDR-ből a Microsoft Sentinelbe való adatösszesítése című témakört.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: