[Elavult] Adatok gyűjtése Linux-alapú forrásokból a Syslog használatával

Fontos

A sok készülékről és eszközről származó naplógyűjtést mostantól támogatja a Common Event Format (CEF) az AMA-n, a Syslogon keresztül az AMA-n vagy az egyéni naplókon keresztül a Microsoft Sentinel AMA-adatösszekötőn keresztül. További információért lásd: A Microsoft Sentinel-adatösszekötő megkeresése.

Figyelemfelhívás

Ez a cikk a CentOS-ra, egy olyan Linux-disztribúcióra hivatkozik, amely elérte az Élettartam vége (EOL) állapotát. Ennek megfelelően fontolja meg a használatot és a tervezést. További információ: CentOS End Of Life útmutató.

Feljegyzés

Az US Government-felhőkben elérhető funkciókról a Microsoft Sentinel-táblákban talál információt az USA kormányzati ügyfelei számára elérhető felhőfunkciókban.

A Syslog egy linuxos eseménynaplózási protokoll. A Linux-eszközökbe és -berendezésekbe beépített Syslog-démonnal összegyűjtheti a megadott típusú helyi eseményeket, és elküldheti ezeket az eseményeket a Microsoft Sentinelnek a Linuxhoz készült Log Analytics-ügynökkel (korábbi nevén OMS-ügynökkel).

Ez a cikk azt ismerteti, hogyan csatlakoztathatja adatforrásait a Microsoft Sentinelhez a Syslog használatával. A metódus támogatott összekötőiről további információt az Adatösszekötők hivatkozásában talál.

Megtudhatja, hogyan gyűjtheti össze a Syslogot az Azure Monitor-ügynökkel, beleértve a Syslog konfigurálását és a DCR létrehozását.

Fontos

A Log Analytics-ügynök 2024. augusztus 31-én megszűnik. Ha a Log Analytics-ügynököt használja a Microsoft Sentinel üzemelő példányában, javasoljuk, hogy kezdje el megtervezni az AMA-ba való migrálást. További információ: AMA migrálása a Microsoft Sentinelhez.

A Syslog-naplók Azure Monitor-ügynökkel való üzembe helyezésével kapcsolatos információkért tekintse át a CEF és a Syslog formátumú naplók Microsoft Sentinelbe történő streamelési lehetőségeit.

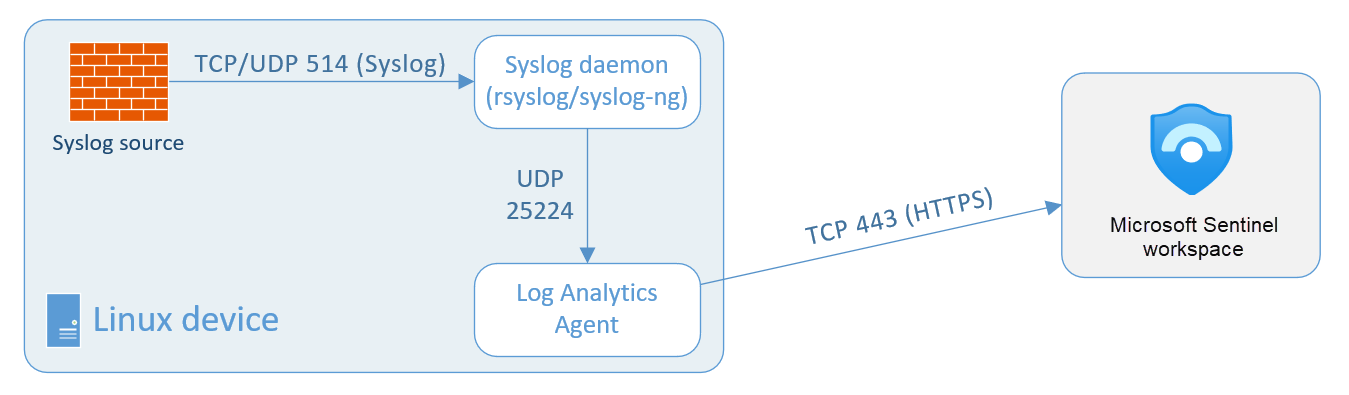

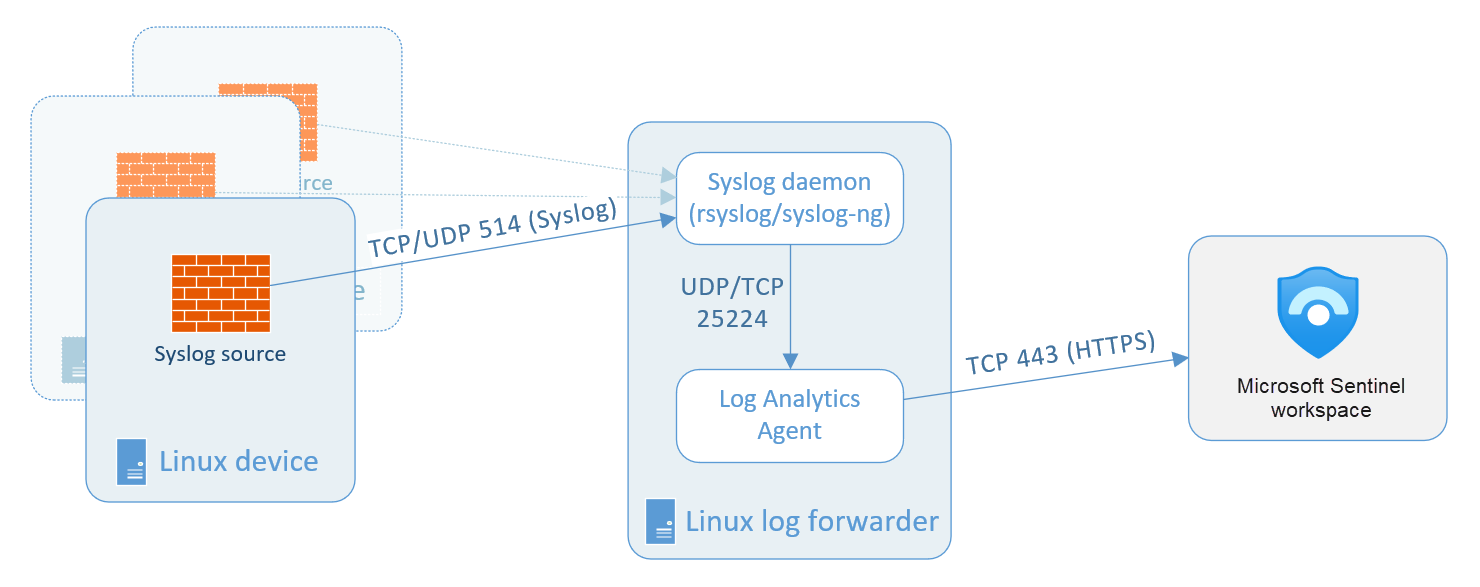

Architektúra

Amikor a Log Analytics-ügynök telepítve van a virtuális gépen vagy berendezésen, a telepítési szkript konfigurálja a helyi Syslog démont, hogy üzeneteket továbbítson az ügynöknek a 25224-ös UDP-porton. Az üzenetek fogadása után az ügynök HTTPS-en keresztül küldi el őket a Log Analytics-munkaterületre, ahol a Rendszernapló táblába kerülnek a Microsoft Sentinel-naplókban>.

További információ: Syslog-adatforrások az Azure Monitorban.

Bizonyos eszköztípusok esetében, amelyek nem teszik lehetővé a Log Analytics-ügynök helyi telepítését, az ügynök telepíthető egy dedikált Linux-alapú naplótovábbítóra. A forráseszközt úgy kell konfigurálni, hogy a helyi démon helyett a syslog-eseményeket a továbbítón lévő Syslog-démonnak küldje. A továbbítón lévő Syslog démon eseményeket küld a Log Analytics-ügynöknek UDP-n keresztül. Ha ez a Linux-továbbító várhatóan nagy mennyiségű Syslog-eseményt fog gyűjteni, a Syslog-démon eseményeket küld az ügynöknek TCP-en keresztül. Az ügynök ezután mindkét esetben elküldi az eseményeket a Microsoft Sentinel Log Analytics-munkaterületére.

Feljegyzés

Ha a berendezés támogatja a Common Event Format (CEF) függvényt a Syslogon keresztül, a rendszer egy teljesebb adatkészletet gyűjt, és az adatokat a rendszer összegyűjti. Válassza ezt a lehetőséget, és kövesse a CEF-formátumú naplók lekérése eszközről vagy berendezésről a Microsoft Sentinelbe című témakör utasításait.

A Log Analytics támogatja az rsyslog vagy syslog-ng démonok által küldött üzenetek gyűjtését, ahol az rsyslog az alapértelmezett. A Syslog-eseménygyűjtés nem támogatja a Red Hat Enterprise Linux (RHEL), CentOS és Oracle Linux -verzió (sysklog) 5-ös verziójának alapértelmezett syslog-démonját. A syslog-adatok ezen disztribúciók ezen verziójából való gyűjtéséhez telepíteni és konfigurálni kell az rsyslog démont a sysklog helyére.

A Syslog-gyűjtemény konfigurálásának három lépése van:

Konfigurálja Linux-eszközét vagy berendezését. Ez arra az eszközre vonatkozik, amelyre a Log Analytics-ügynök telepítve lesz, függetlenül attól, hogy ugyanaz az eszköz, amely az eseményeket származtatja, vagy egy naplógyűjtő, amely továbbítja őket.

Konfigurálja az alkalmazás naplózási beállításait annak a Syslog démonnak a helyének megfelelően, amely eseményeket küld az ügynöknek.

Konfigurálja magát a Log Analytics-ügynököt. Ez a Microsoft Sentinelen belül történik, és a konfigurációt a rendszer elküldi az összes telepített ügynöknek.

Előfeltételek

Mielőtt hozzákezdene, telepítse a Syslog megoldását a Microsoft Sentinel content hubjáról. További információ: A Microsoft Sentinel beépített tartalmainak felderítése és kezelése.

Linux rendszerű gép vagy berendezés konfigurálása

A Microsoft Sentinel navigációs menüjében válassza az Adatösszekötők lehetőséget.

Az összekötők gyűjteményében válassza a Syslog , majd az Összekötő megnyitása lap lehetőséget.

Ha az eszköztípus szerepel a Microsoft Sentinel Adatösszekötők gyűjteményében, az általános Syslog-összekötő helyett válassza ki az eszközhöz tartozó összekötőt. Ha az eszköztípushoz további vagy speciális utasítások is tartoznak, az eszköz összekötő lapján az egyéni tartalmakkal, például munkafüzetekkel és elemzési szabálysablonokkal együtt láthatja őket.

Telepítse a Linux-ügynököt. Az ügynök telepítési helyének kiválasztása csoportban :

Gép típusa Utasítások Azure Linux rendszerű virtuális gép esetén 1. Bontsa ki az Ügynök telepítése az Azure Linux rendszerű virtuális gépen.

2. Válassza ki az Azure Linux rendszerű virtuális gépek > letöltési és telepítési ügynökét.

3. A Virtuális gépek panelen válasszon ki egy virtuális gépet, amelyen telepíteni szeretné az ügynököt, majd válassza a Csatlakozás lehetőséget. Ismételje meg ezt a lépést minden csatlakoztatni kívánt virtuális gép esetében.Bármely más Linux rendszerű gép esetén 1. Az ügynök telepítése nem Azure-beli Linux-gépen

2. Válassza a Nem Azure Linux rendszerű gépek > letöltési és telepítési ügynökét.

3. Az Ügynökök kezelése panelen válassza a Linux-kiszolgálók lapot, majd másolja ki a Linux letöltési és előkészítési ügynök parancsát, és futtassa a Linux-gépen.

Ha meg szeretné őrizni a Linux-ügynök telepítési fájljának helyi példányát, válassza a Linux-ügynök letöltése hivatkozást a "Letöltés és előkészítési ügynök" parancs felett.Feljegyzés

Győződjön meg arról, hogy ezekhez az eszközökhöz a szervezet biztonsági szabályzatának megfelelően konfigurálja a biztonsági beállításokat. Konfigurálhatja például a hálózati beállításokat úgy, hogy igazodjanak a szervezet hálózati biztonsági szabályzatához, és módosítsa a démon portjait és protokolljait a biztonsági követelményeknek megfelelően.

Ugyanazzal a géppel továbbíthatja az egyszerű Syslog - és CEF-üzeneteket is

A meglévő CEF-naplótovábbító géppel egyszerű Syslog-forrásokból is gyűjthet és továbbíthat naplókat. A következő lépéseket azonban el kell végeznie, hogy ne küldjön eseményeket mindkét formátumban a Microsoft Sentinelnek, mivel ez az események duplikálását eredményezi.

Miután már beállította az adatgyűjtést a CEF-forrásokból, és konfigurálta a Log Analytics-ügynököt:

Minden olyan gépen, amely CEF formátumban küld naplókat, szerkesztenie kell a Syslog konfigurációs fájlját, hogy eltávolítsa a CEF-üzenetek küldéséhez használt létesítményeket. Így a CEF-ben küldött létesítmények nem lesznek elküldve a Syslogban sem. Ennek részletes útmutatását a Syslog konfigurálása Linux-ügynökön című témakörben találja.

A következő parancsot kell futtatnia ezeken a gépeken, hogy letiltsa az ügynök szinkronizálását a Microsoft Sentinel Syslog-konfigurációjával. Ez biztosítja, hogy az előző lépésben végrehajtott konfigurációmódosítás ne legyen felülírva.

sudo -u omsagent python /opt/microsoft/omsconfig/Scripts/OMS_MetaConfigHelper.py --disable

Az eszköz naplózási beállításainak konfigurálása

Számos eszköztípus saját adatösszekötőkkel rendelkezik az Adatösszekötők gyűjteményében. Ezen összekötők némelyike speciális további útmutatást igényel a naplógyűjtés Microsoft Sentinelben való megfelelő beállításához. Ezek az utasítások magukban foglalhatják egy Kusto-függvényen alapuló elemző implementálását.

A katalógusban felsorolt összekötők a portálon, valamint a Microsoft Sentinel adatösszekötők referenciaoldalának szakaszaiban minden konkrét utasítást megjelenítenek a megfelelő összekötők oldalán.

Ha a Microsoft Sentinelben az adatösszekötő oldalán található utasítások azt jelzik, hogy a Kusto-függvények speciális biztonsági információs modell (ASIM) elemzőként vannak üzembe helyezve, győződjön meg arról, hogy az ASIM-elemzők telepítve vannak a munkaterületen.

Az adatösszekötő oldalán található hivatkozással helyezheti üzembe az elemzőket, vagy kövesse a Microsoft Sentinel GitHub-adattár utasításait.

További információ: Advanced Security Information Model (ASIM) elemzők.

A Log Analytics-ügynök konfigurálása

A Syslog-összekötő panel alján válassza a Munkaterület-ügynökök konfigurációs > hivatkozásának megnyitása lehetőséget.

Az Örökölt ügynökök felügyeleti lapján adja hozzá az összekötő gyűjtendő létesítményeit. Válassza a Létesítmény hozzáadása lehetőséget, és válasszon a létesítmények legördülő listájából.

Adja hozzá azokat a létesítményeket, amelyeket a syslog-berendezés tartalmaz a naplófejlécekben.

Ha rendellenes SSH-bejelentkezés-észlelést szeretne használni az összegyűjtött adatokkal, adjon hozzá hitelesítési és hitelesítési adatokat. További részletekért tekintse meg a következő szakaszt .

Ha hozzáadta az összes figyelni kívánt létesítményt, törölje a jelet a nem gyűjtendő súlyosságok jelölőnégyzeteiből. Alapértelmezés szerint mindegyik meg van jelölve.

Válassza az Alkalmazás lehetőséget.

A virtuális gépen vagy berendezésen győződjön meg arról, hogy a megadott létesítményeket küldi el.

Az adatok megkeresése

A syslog napló adatainak lekérdezéséhez írja be

Sysloga lekérdezési ablakba.(A Syslog-mechanizmust használó egyes összekötők az adataikat nem

Syslogtáblákban tárolják. Tekintse meg az összekötő Microsoft Sentinel-adatösszekötők referenciaoldalán található szakaszát.)A Syslog-üzenetek elemzéséhez használhatja a Függvények használata az Azure Monitor napló lekérdezéseiben leírt lekérdezési paramétereket. Ezután a lekérdezést új Log Analytics-függvényként mentheti, és új adattípusként használhatja.

A Syslog-összekötő konfigurálása rendellenes SSH-bejelentkezés észleléséhez

Fontos

A rendellenes SSH-bejelentkezés észlelése jelenleg előzetes verzióban érhető el. A Microsoft Azure Előzetes verzió kiegészítő használati feltételeiben további jogi feltételeket talál, amelyek a bétaverzióban, előzetes verzióban vagy más módon még nem általánosan elérhető Azure-funkciókra vonatkoznak.

A Microsoft Sentinel gépi tanulást (ML) alkalmazhat a syslog-adatokra a rendellenes Secure Shell (SSH) bejelentkezési tevékenység azonosításához. A forgatókönyvek a következők:

Lehetetlen utazás – ha két sikeres bejelentkezési esemény két olyan helyről történik, amelyek nem érhetők el a két bejelentkezési esemény időkeretén belül.

Váratlan hely – a sikeres bejelentkezési esemény helyszíne gyanús. A helyet például nem látták mostanában.

Az észleléshez a Syslog-adatösszekötő adott konfigurációja szükséges:

A 2. lépésnél a Fenti Log Analytics-ügynök konfigurálása területen győződjön meg arról, hogy a hitelesítés és a hitelesítési érték is ki van jelölve a figyelendő létesítményként, és hogy az összes súlyosság ki van jelölve.

Elegendő idő a syslog-adatok gyűjtéséhez. Ezután lépjen a Microsoft Sentinel – Naplók lapra, és másolja és illessze be a következő lekérdezést:

Syslog | where Facility in ("authpriv","auth") | extend c = extract( "Accepted\\s(publickey|password|keyboard-interactive/pam)\\sfor ([^\\s]+)",1,SyslogMessage) | where isnotempty(c) | countSzükség esetén módosítsa az időtartományt, és válassza a Futtatás lehetőséget.

Ha a kapott szám nulla, ellenőrizze az összekötő konfigurációját, és hogy a figyelt számítógépek sikeres bejelentkezési tevékenységet végeznek a lekérdezéshez megadott időszakra vonatkozóan.

Ha az eredményként kapott szám nullánál nagyobb, akkor a syslog-adatok alkalmasak a rendellenes SSH-bejelentkezések észlelésére. Ezt az észlelést az Elemzési>szabálysablonok> (előzetes verzió) rendellenes SSH-bejelentkezésészlelésből engedélyezheti.

Következő lépések

Ebben a dokumentumban megtanulta, hogyan csatlakoztathatja a helyszíni Syslog-berendezéseket a Microsoft Sentinelhez. A Microsoft Sentinelről az alábbi cikkekben olvashat bővebben:

- Megtudhatja, hogyan ismerheti meg az adatokat és a potenciális fenyegetéseket.

- Ismerkedés a fenyegetések észlelésével a Microsoft Sentinellel.

- Munkafüzetek használatával monitorozza az adatokat.