Az Azure-beli virtuális gépek vészhelyreállításának hálózatkezelése

Ez a cikk hálózati útmutatást nyújt a platformkapcsolatokhoz, amikor Azure-beli virtuális gépeket replikál egyik régióból a másikba az Azure Site Recovery használatával.

Előkészületek

Ebből a forgatókönyvből megtudhatja, hogyan biztosít vészhelyreállítást a Site Recovery.

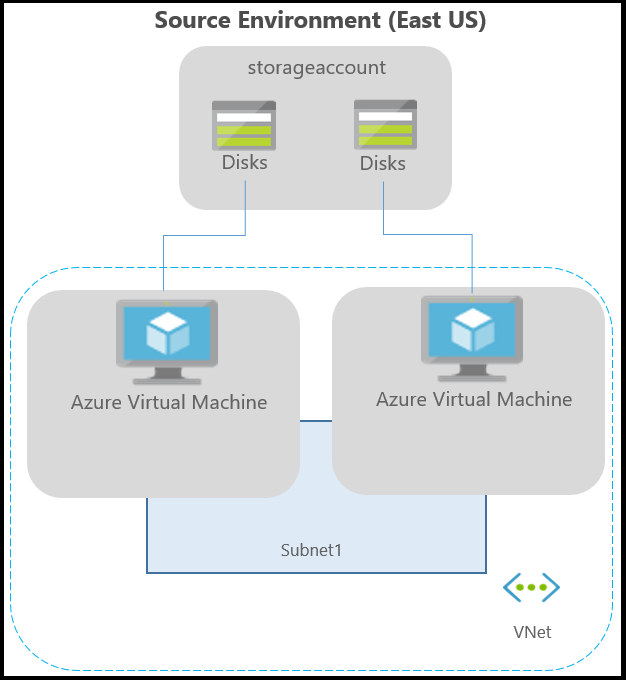

Tipikus hálózati infrastruktúra

Az alábbi ábra egy tipikus Azure-környezetet ábrázol az Azure-beli virtuális gépeken futó alkalmazásokhoz:

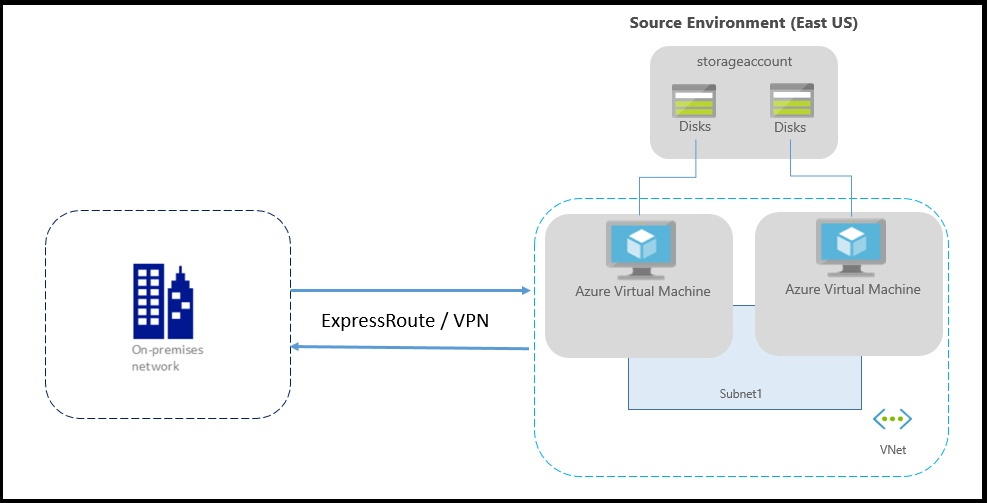

Ha Azure ExpressRoute-ot vagy VPN-kapcsolatot használ a helyszíni hálózatról az Azure-ba, a környezet a következő:

A hálózatokat általában tűzfalak és hálózati biztonsági csoportok (NSG-k) védik. A hálózati kapcsolat szabályozásához szolgáltatáscímkéket kell használni. Az NSG-knek több szolgáltatáscímkének is engedélyeznie kell a kimenő kapcsolatok szabályozását.

Fontos

A Site Recovery nem támogatja hitelesített proxy használatát a hálózati kapcsolat szabályozásához, és a replikáció nem engedélyezhető.

Feljegyzés

- A kimenő kapcsolatok szabályozásához nem szabad IP-címalapú szűrést végezni.

- Az Azure Site Recovery IP-címeit nem szabad hozzáadni az Azure Routing táblához a kimenő kapcsolatok szabályozásához.

Kimenő kapcsolat URL-címek esetén

Ha URL-alapú tűzfalproxyt használ a kimenő kapcsolatok szabályozásához, engedélyezze az alábbi Site Recovery URL-címeket:

| URL-cím | Részletek |

|---|---|

| *.blob.core.windows.net | Szükséges ahhoz, hogy az adatok a forrásrégió gyorsítótár-tárfiókjába írhatók legyenek a virtuális gépről. Ha ismeri a virtuális gépek összes gyorsítótár-tárfiókját, *.blob.core.windows.net helyett engedélyezheti az adott tárfiók URL-címeinek (például cache1.blob.core.windows.net és cache2.blob.core.windows.net) elérését. |

| login.microsoftonline.com | A Site Recovery szolgáltatás URL-címeinek engedélyezéséhez és hitelesítéséhez szükséges. |

| *.hypervrecoverymanager.windowsazure.com | Szükséges ahhoz, hogy a Site Recovery szolgáltatás kommunikációja a virtuális gépről történjen. |

| *.servicebus.windows.net | Szükséges ahhoz, hogy a Site Recovery monitorozási és diagnosztikai adatai a virtuális gépről írhatók legyenek. |

| *.vault.azure.net | Engedélyezi az ADE-kompatibilis virtuális gépek replikációjának engedélyezését a portálon keresztül |

| *.automation.ext.azure.com | Lehetővé teszi a mobilitási ügynök automatikus frissítésének engedélyezését egy replikált elemhez a portálon keresztül |

Kimenő kapcsolat szolgáltatáscímkék használatával

Az URL-címek vezérlése mellett szolgáltatáscímkék használatával is szabályozhatja a kapcsolatot. Ehhez először létre kell hoznia egy hálózati biztonsági csoportot az Azure-ban. A létrehozás után a meglévő szolgáltatáscímkéket kell használnia, és létre kell hoznia egy NSG-szabályt az Azure Site Recovery-szolgáltatásokhoz való hozzáférés engedélyezéséhez.

A szolgáltatáscímkék használatának előnye a kapcsolat szabályozásához képest az IP-címekkel való kapcsolat szabályozásához képest az, hogy nincs szigorú függőség egy adott IP-címhez, hogy továbbra is csatlakozhasson a szolgáltatásainkhoz. Ilyen esetben, ha az egyik szolgáltatás IP-címe megváltozik, akkor a folyamatban lévő replikáció nem lesz hatással a gépekre. Míg a kemény kóddal kódolt IP-címek függősége miatt a replikáció állapota kritikussá válik, és a rendszerek veszélybe kerülnek. Emellett a szolgáltatáscímkék nagyobb biztonságot, stabilitást és rugalmasságot biztosítanak, mint a kemény kódolt IP-címek.

Miközben az NSG-t használja a kimenő kapcsolatok szabályozására, ezeket a szolgáltatáscímkéket engedélyezni kell.

- A forrásrégióban lévő tárfiókok esetében:

- Hozzon létre egy Storage-szolgáltatáscímke-alapú NSG-szabályt a forrásrégióhoz.

- Engedélyezze ezeket a címeket, hogy az adatok a gyorsítótár tárfiókjába írhatók legyenek a virtuális gépről.

- Microsoft Entra szolgáltatáscímke-alapú NSG-szabály létrehozása a Microsoft Entra-azonosítónak megfelelő összes IP-címhez való hozzáférés engedélyezéséhez

- Hozzon létre egy EventHub-szolgáltatáscímke-alapú NSG-szabályt a célrégióhoz, amely lehetővé teszi a Site Recovery monitorozásához való hozzáférést.

- Hozzon létre egy Azure Site Recovery szolgáltatáscímkén alapuló NSG-szabályt, amely lehetővé teszi a Site Recovery szolgáltatáshoz való hozzáférést bármely régióban.

- Hozzon létre egy AzureKeyVault szolgáltatáscímkén alapuló NSG-szabályt. Ez csak az ADE-kompatibilis virtuális gépek portálon keresztüli replikációjának engedélyezéséhez szükséges.

- Hozzon létre egy GuestAndHybridManagement szolgáltatáscímkén alapuló NSG-szabályt. Ez csak a mobilitási ügynök automatikus frissítésének engedélyezéséhez szükséges a replikált elemek portálon keresztüli engedélyezéséhez.

- Javasoljuk, hogy hozza létre a szükséges NSG-szabályokat egy teszt NSG-n, és ellenőrizze, hogy nincsenek-e problémák a szabályok éles NSG-n való létrehozása előtt.

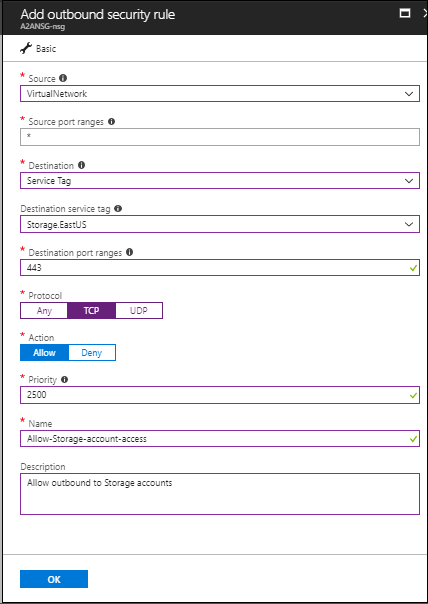

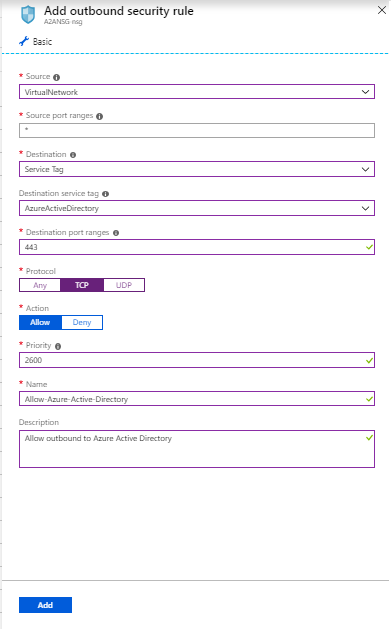

Példa NSG-konfigurációra

Ez a példa bemutatja, hogyan konfigurálhat NSG-szabályokat egy virtuális gép replikálásához.

- Ha NSG-szabályokat használ a kimenő kapcsolatok szabályozásához, használja a "HTTPS kimenő forgalom engedélyezése" szabályokat a következő portra: 443 az összes szükséges IP-címtartományhoz.

- A példa feltételezi, hogy a virtuális gép forráshelye "USA keleti régiója", a célhely pedig az "USA középső régiója".

NSG-szabályok – USA keleti régiója

Hozzon létre egy kimenő HTTPS (443) biztonsági szabályt a "Storage.EastUS" számára az NSG-n az alábbi képernyőképen látható módon:

Hozzon létre egy kimenő HTTPS (443) biztonsági szabályt az "AzureActiveDirectory" számára az NSG-n az alábbi képernyőképen látható módon:

A biztonsági szabályokhoz hasonlóan hozzon létre kimenő HTTPS (443) biztonsági szabályt az "EventHub.CentralUS" számára a célhelynek megfelelő NSG-n. Ez lehetővé teszi a Site Recovery monitorozásához való hozzáférést.

Hozzon létre egy kimenő HTTPS (443) biztonsági szabályt az "Azure Site Recovery" számára az NSG-n. Ez lehetővé teszi a Site Recovery Szolgáltatás elérését bármely régióban.

NSG-szabályok – USA középső régiója

Ezekre a szabályokra azért van szükség, hogy a replikáció engedélyezhető legyen a célrégióból a feladatátvétel utáni forrásrégióba:

Hozzon létre egy kimenő HTTPS (443) biztonsági szabályt a "Storage.CentralUS" számára az NSG-n.

Hozzon létre egy kimenő HTTPS (443) biztonsági szabályt az "AzureActiveDirectory" számára az NSG-n.

A biztonsági szabályokhoz hasonlóan hozzon létre kimenő HTTPS (443) biztonsági szabályt az "EventHub.EastUS" számára a forráshelynek megfelelő NSG-n. Ez lehetővé teszi a Site Recovery monitorozásához való hozzáférést.

Hozzon létre egy kimenő HTTPS (443) biztonsági szabályt az "Azure Site Recovery" számára az NSG-n. Ez lehetővé teszi a Site Recovery Szolgáltatás elérését bármely régióban.

Hálózati virtuális berendezés konfigurálása

Ha hálózati virtuális berendezéseket (NVA-kat) használ a virtuális gépek kimenő hálózati forgalmának szabályozásához, a berendezés szabályozva lehet, ha az összes replikációs forgalom áthalad az NVA-n. Javasoljuk, hogy hozzon létre egy hálózati szolgáltatásvégpontot a virtuális hálózatban a "Storage" számára, hogy a replikációs forgalom ne menjen az NVA-ba.

Hálózati szolgáltatásvégpont létrehozása a Storage-hoz

Létrehozhat egy hálózati szolgáltatásvégpontot a virtuális hálózatban a "Storage" számára, hogy a replikációs forgalom ne hagyja el az Azure határát.

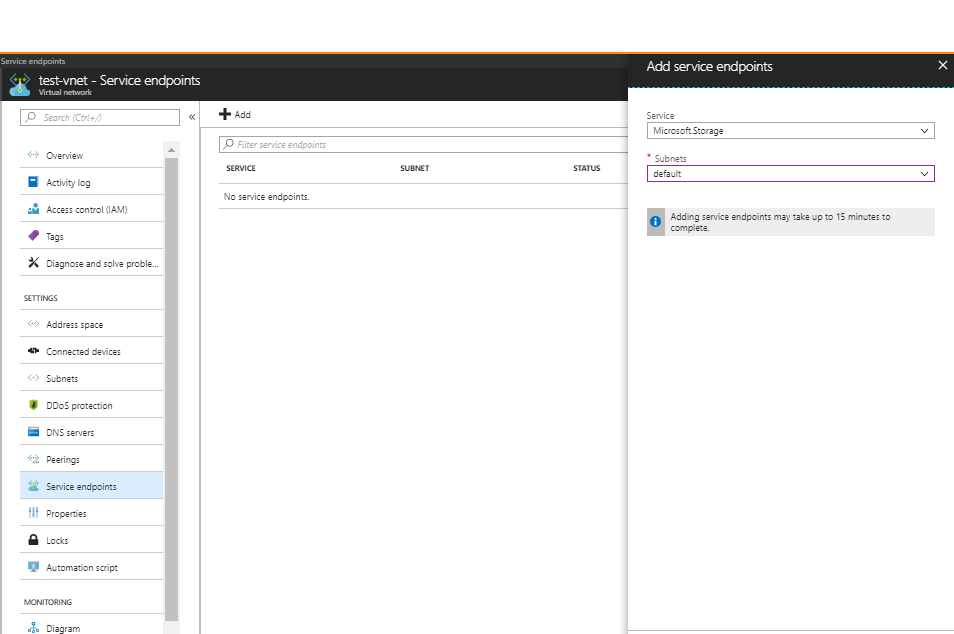

Válassza ki az Azure-beli virtuális hálózatot, és válassza ki a szolgáltatásvégpontokat.

Ekkor megnyílik a Szolgáltatásvégpontok hozzáadása lap.

Válassza a Microsoft.Storage lehetőséget a Szolgáltatás alatt, a szükséges alhálózatokat pedig az "Alhálózatok" mezőben, majd válassza a Hozzáadás lehetőséget.

Feljegyzés

Ha tűzfal által engedélyezett gyorsítótár-tárfiókot vagy céltárfiókot használ, győződjön meg arról, hogy "Megbízható Microsoft-szolgáltatások engedélyezése" lehetőséget használja. Győződjön meg arról is, hogy engedélyezi a hozzáférést a forrás virtuális hálózat legalább egy alhálózatához.

Alagúthasználat kényszerítése

Felülbírálhatja az Azure alapértelmezett rendszerútvonalát a 0.0.0.0/0 címelőtaghoz egyéni útvonallal , és átirányíthatja a virtuálisgép-forgalmat egy helyszíni hálózati virtuális berendezésre (NVA), de ez a konfiguráció nem ajánlott a Site Recovery-replikációhoz. Ha egyéni útvonalakat használ, hozzon létre egy virtuális hálózati szolgáltatásvégpontot a virtuális hálózatban a "Storage" számára, hogy a replikációs forgalom ne hagyja el az Azure határát.

Következő lépések

- Gondoskodjon számítási feladatai védelméről az Azure virtuális gépek replikálásával.

- További információ az Azure-beli virtuális gépek feladatátvételének IP-címmegőrzéséről.

- További információ az Azure-beli virtuális gépek vészhelyreállításáról az ExpressRoute használatával.