Hálózati biztonsági csoportok hálózati forgalmának szűrése

Azure-beli hálózati biztonsági csoportokkal szűrheti az Azure-beli virtuális hálózatok Azure-erőforrásaiba érkező és onnan érkező hálózati forgalmat. A hálózati biztonsági csoportok olyan biztonsági szabályokat tartalmaznak, amelyek engedélyezik vagy letiltják a különböző típusú Azure-erőforrások bejövő vagy kimenő hálózati forgalmát. Az egyes szabályokhoz meghatározhatja a forrást és a célt, valamint a használni kívánt portot és protokollt.

Az Azure-beli virtuális hálózatokban több Azure-szolgáltatásból is helyezhet üzembe erőforrásokat. A teljes listáért tekintse meg a virtuális hálózatokban üzembe helyezhető szolgáltatásokat ismertető témakört. A virtuális gépek mindegyik virtuális hálózatának alhálózatához és hálózati adapteréhez nulla vagy egy hálózati biztonsági csoport rendelhető hozzá. Egy adott hálózati biztonsági csoport tetszőleges számú alhálózathoz és hálózati adapterhez rendelhető.

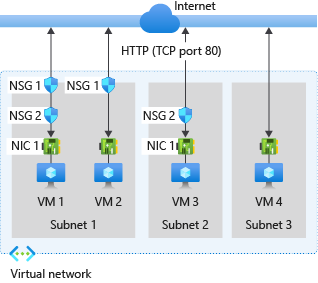

A következő képen különböző forgatókönyvek láthatók a hálózati biztonsági csoportok üzembe helyezésére az internetről bejövő és az internetre kimenő hálózati forgalom engedélyezéséhez a 80-as TCP-porton keresztül:

A fenti kép és a következő leírás mutatja be, hogy az Azure hogyan dolgozza fel a hálózati biztonsági csoportok bejövő és kimenő szabályait:

Bejövő forgalom

Bejövő forgalom esetén az Azure először egy alhálózathoz társított hálózati biztonsági csoportban dolgozza fel a szabályokat, ha van ilyen, majd a hálózati adapterhez társított hálózati biztonsági csoport szabályait, ha van ilyen. Ez a folyamat az alhálózaton belüli forgalmat is magában foglalja.

VM1: Az NSG1 biztonsági szabályai feldolgozásra kerülnek, mivel az 1. alhálózathoz, a VM1 pedig az 1. alhálózathoz van társítva. Ha nem hozott létre olyan szabályt, amely engedélyezi a 80-s port bejövő forgalmát, a DenyAllInbound alapértelmezett biztonsági szabály megtagadja a forgalmat. Ezt a blokkolt forgalmat az NSG2 nem értékeli ki, mert az a hálózati adapterhez van társítva. Ha azonban az NSG1 engedélyezi a 80-at a biztonsági szabályában, akkor az NSG2 feldolgozza a forgalmat. Ahhoz, hogy a 80-as porton engedélyezve legyen a virtuális gépre irányuló forgalom, az NSG1 és az NSG2 csoportnak egyaránt rendelkeznie kell olyan szabállyal, amely engedi az internetről beérkező forgalmat a 80-as porton.

VM2: Az NSG1 szabályai fel lesznek dolgozva, mivel a VM2 is a Subnet1 alhálózaton található. Mivel a VM2 nem rendelkezik hálózati biztonsági csoporttal a hálózati adapteréhez, megkapja az NSG1-n keresztül engedélyezett összes forgalmat, vagy az NSG1 által megtagadott összes forgalmat. Ha egy alhálózathoz egy hálózati biztonsági csoport van rendelve, az adott alhálózaton az összes erőforrás számára le lesz tiltva vagy engedélyezve lesz a forgalom.

VM3: Mivel nincs hálózati biztonsági csoport társítva a 2. alhálózathoz, a forgalom engedélyezett az alhálózatba, és az NSG2 dolgozza fel, mivel az NSG2 a VM3-hoz csatlakoztatott hálózati adapterhez van társítva.

VM4: A forgalom le van tiltva a VM4 felé, mert egy hálózati biztonsági csoport nincs társítva a 3. alhálózathoz vagy a virtuális gép hálózati adapteréhez. Minden hálózati forgalom le van tiltva egy alhálózaton és hálózati adapteren keresztül, ha nincs hozzájuk hálózati biztonsági csoport társítva.

Kimenő forgalom

Kimenő forgalom esetén az Azure először egy hálózati adapterhez társított hálózati biztonsági csoportban dolgozza fel a szabályokat, ha van ilyen, majd az alhálózathoz társított hálózati biztonsági csoport szabályait, ha van ilyen. Ez a folyamat az alhálózaton belüli forgalmat is magában foglalja.

VM1: Az NSG2 biztonsági szabályai fel lesznek dolgozva. Az AllowInternetOutbound alapértelmezett biztonsági szabály az NSG1-ben és az NSG2-ben is engedélyezi a forgalmat, hacsak nem hoz létre olyan biztonsági szabályt, amely nem engedélyezi a 80-ás portot az internet felé. Ha az NSG2 nem engedélyezi a 80-s portot a biztonsági szabályában, akkor tagadja a forgalmat, és az NSG1 soha nem értékeli ki. Ahhoz, hogy a 80-as porton le legyen tiltva a virtuális gépről érkező forgalom, legalább az egyik hálózati biztonsági csoportnak rendelkeznie kell olyan szabállyal, amely letiltja az internetre irányuló kimenő forgalmat a 80-as porton.

VM2: A rendszer minden forgalmat a hálózati adapteren keresztül küld az alhálózatra, mivel a VM2-hez csatlakoztatott hálózati adapterhez nincs hálózati biztonsági csoport társítva. Az NSG1 szabályai fel lesznek dolgozva.

VM3: Ha az NSG2 nem engedélyezi a 80-s portot a biztonsági szabályában, akkor tagadja a forgalmat. Ha az NSG2 nem tagadja meg a 80-as portot, az NSG2 AllowInternetOutbound alapértelmezett biztonsági szabálya engedélyezi a forgalmat, mert nincs hálózati biztonsági csoport társítva a 2. alhálózathoz.

VM4: A teljes hálózati forgalom engedélyezve van a VM4 gépről, mivel a virtuális gép hálózati adapteréhez vagy a Subnet3 alhálózathoz nincs hálózati biztonsági csoport rendelve.

Alhálózaton belüli forgalom

Fontos megjegyezni, hogy az alhálózathoz társított NSG biztonsági szabályai hatással lehetnek a benne lévő virtuális gépek közötti kapcsolatra. Alapértelmezés szerint az ugyanazon alhálózatban lévő virtuális gépek egy alapértelmezett NSG-szabály alapján kommunikálhatnak, amely lehetővé teszi az alhálózaton belüli forgalmat. Ha olyan szabályt ad hozzá az NSG1-hez, amely minden bejövő és kimenő forgalmat tagad, a VM1 és a VM2 nem tud kommunikálni egymással.

A hálózati adapterekhez rendelt összesített szabályokat könnyen megismerheti a hálózati adapter érvényes biztonsági szabályainak megtekintésével. Emellett az Azure Network Watcher IP-forgalom ellenőrzése szolgáltatásával is megállapíthatja, hogy a kommunikáció engedélyezett-e a hálózati adapterre/adapterről. Az IP-forgalom ellenőrzésével megállapíthatja, hogy egy kommunikáció engedélyezett vagy megtagadott-e. Emellett az IP-forgalom-ellenőrzés használatával felszínre hozhatja annak a hálózati biztonsági szabálynak az identitását, amely a forgalom engedélyezéséért vagy megtagadásáért felelős.

Megjegyzés:

A hálózati biztonsági csoportok alhálózatokhoz vagy a klasszikus üzemi modellben üzembe helyezett virtuális gépekhez és felhőszolgáltatásokhoz, valamint a Resource Manager-alapú üzemi modell alhálózataihoz vagy hálózati adaptereihez vannak társítva. Az Azure üzembehelyezési modellekkel kapcsolatos további információkért lásd: Az Azure üzemi modelljeinek megismerése.

Tipp.

Ha nincs konkrét oka, javasoljuk, hogy társítsa a hálózati biztonsági csoportot egy alhálózathoz vagy egy hálózati adapterhez, de mindkettőt nem. Mivel az alhálózathoz rendelt hálózati biztonsági csoport szabályai ütközhetnek a hálózati adapterhez rendelt hálózati biztonsági csoport szabályaival, nem várt kommunikációs problémák merülhetnek fel, amelyek hibaelhárítást igényelnek.

Következő lépések

A virtuális hálózatokban üzembe helyezhető és hálózati biztonsági csoportokkal használható Azure-erőforrásokkal kapcsolatos információkért tekintse meg az Azure-szolgáltatások virtuális hálózati integrációját ismertető cikket.

Ha még soha nem hozott létre hálózati biztonsági csoportot, elvégezhet egy gyors oktatóanyagot , amelyből némi tapasztalatot szerezhet.

Ha már ismeri a hálózati biztonsági csoportok működését, és kezelni szeretné őket, tekintse meg a hálózati biztonsági csoportok kezelését bemutató témakört.

Ha kommunikációs problémákat tapasztal, és hibaelhárítást végezne a hálózati biztonsági csoportokon, tekintse meg a virtuális gépek hálózatiforgalom-szűrési problémáinak diagnosztizálását ismertető rövid útmutatót.

Megtudhatja, hogyan engedélyezheti a hálózati biztonsági csoportok folyamatnaplóit a társított hálózati biztonsági csoportokkal rendelkező erőforrások felé és onnan érkező hálózati forgalom elemzéséhez.