Ügyfél által kezelt kulcsok az Azure Storage titkosításához

A tárfiókban lévő adatok védelméhez használhatja a saját titkosítási kulcsát. Felhasználó által kezelt kulcs megadásakor a megadott kulccsal védi és szabályozza az adatokat titkosító kulcs hozzáférését. A felhasználó által kezelt kulcsokkal rugalmasabban kezelhető a hozzáférés-vezérlés.

Az ügyfél által felügyelt kulcsok tárolásához az alábbi Azure-kulcstárolók egyikét kell használnia:

Létrehozhat saját kulcsokat, és tárolhatja őket a kulcstartóban vagy a felügyelt HSM-ben, vagy az Azure Key Vault API-kkal kulcsokat hozhat létre. A tárfiók és a kulcstartó vagy a felügyelt HSM különböző Microsoft Entra-bérlőkben, régiókban és előfizetésekben lehet.

Megjegyzés:

Az Azure Key Vault és az Azure Key Vault felügyelt HSM ugyanazokat az API-kat és felügyeleti felületeket támogatja az ügyfél által felügyelt kulcsok konfigurálásához. Az Azure Key Vaulthoz támogatott műveletek az Azure Key Vault által felügyelt HSM-hez is támogatottak.

Tudnivalók az ügyfél által kezelt kulcsokról

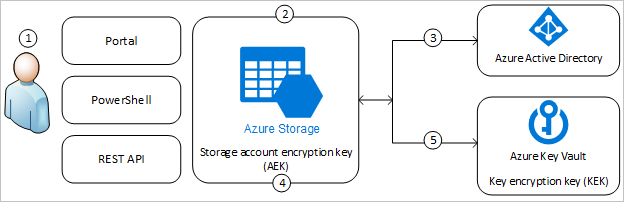

Az alábbi ábra bemutatja, hogyan használja az Azure Storage a Microsoft Entra ID-t, valamint egy kulcstartót vagy felügyelt HSM-et a kérelmek ügyfél által felügyelt kulcs használatával történő végrehajtására:

Az alábbi lista a diagram számozott lépéseit ismerteti:

- Az Azure Key Vault rendszergazdája engedélyeket ad a titkosítási kulcsok számára egy felügyelt identitáshoz. A felügyelt identitás lehet felhasználó által hozzárendelt felügyelt identitás, amelyet Ön hoz létre és kezel, vagy a tárfiókhoz társított rendszer által hozzárendelt felügyelt identitás.

- Egy Azure Storage-rendszergazda a tárfiók ügyfél által felügyelt kulccsal konfigurálja a titkosítást.

- Az Azure Storage azt a felügyelt identitást használja, amelyhez az Azure Key Vault rendszergazdája engedélyt adott az 1. lépésben az Azure Key Vaulthoz való hozzáférés Microsoft Entra-azonosítón keresztüli hitelesítéséhez.

- Az Azure Storage a fióktitkosítási kulcsot az ügyfél által felügyelt kulccsal burkolja az Azure Key Vaultban.

- Olvasási/írási műveletek esetén az Azure Storage kéréseket küld az Azure Key Vaultnak a fióktitkosítási kulcs titkosítási és visszafejtési műveletek végrehajtásához történő feloldásához.

A tárfiókhoz társított felügyelt identitásnak legalább ilyen engedélyekkel kell rendelkeznie az Azure Key Vault ügyfél által felügyelt kulcsának eléréséhez:

- wrapkey

- unwrapkey

- Kap

További információ a kulcsengedélyekről: Kulcstípusok, algoritmusok és műveletek.

Az Azure Policy egy beépített szabályzatot biztosít, amely megköveteli, hogy a tárfiókok ügyfél által felügyelt kulcsokat használjanak a Blob Storage és az Azure Files számítási feladataihoz. További információkért tekintse meg az Azure Policy beépített szabályzatdefinícióinak Storage szakaszát.

Ügyfél által felügyelt kulcsok üzenetsorokhoz és táblákhoz

A Queue and Table Storage szolgáltatásban tárolt adatokat nem védi automatikusan egy ügyfél által felügyelt kulcs, ha az ügyfél által felügyelt kulcsok engedélyezve vannak a tárfiókhoz. Igény szerint úgy konfigurálhatja ezeket a szolgáltatásokat, hogy a tárfiók létrehozásakor szerepeljenek a védelemben.

Az üzenetsorok és a táblák ügyfél által felügyelt kulcsait támogató tárfiók létrehozásáról további információt a táblák és üzenetsorok ügyfél által felügyelt kulcsait támogató fiók létrehozása című témakörben talál.

A Blob Storage-ban és az Azure Filesban tárolt adatokat mindig ügyfél által felügyelt kulcsok védik, amikor az ügyfél által felügyelt kulcsok konfigurálva vannak a tárfiókhoz.

Ügyfél által felügyelt kulcsok engedélyezése tárfiókhoz

Amikor ügyfél által felügyelt kulcsokat konfigurál egy tárfiókhoz, az Azure Storage a fiók fő adattitkosítási kulcsát a társított kulcstartóban vagy felügyelt HSM-ben lévő ügyfél által felügyelt kulccsal burkolja. A gyökértitkosítási kulcs védelme megváltozik, de az Azure Storage-fiók adatai mindig titkosítva maradnak. Az adatok titkosításának biztosításához nincs szükség további műveletre. Az ügyfél által felügyelt kulcsokkal történő védelem azonnal érvénybe lép.

Bármikor válthat az ügyfél által felügyelt és a Microsoft által felügyelt kulcsok között. A Microsoft által felügyelt kulcsokkal kapcsolatos további információkért lásd: A titkosítási kulcsok kezelése.

A Key Vault követelményei

A kulcsot tároló kulcstartónak vagy felügyelt HSM-nek engedélyeznie kell a helyreállítható törlési és törlési védelmet. Az Azure Storage-titkosítás támogatja a 2048-es, 3072-es és 4096-os méretű RSA- és RSA-HSM-kulcsokat. További információ a kulcsokról: Tudnivalók a kulcsokról.

A kulcstartó vagy a felügyelt HSM használata költségekkel jár. További információkért lásd a Key Vault díjszabását.

Ügyfél által felügyelt kulcsok kulcstartóval ugyanabban a bérlőben

Az ügyfél által felügyelt kulcsokat konfigurálhatja a kulcstartóval és a tárfiókkal ugyanabban a bérlőben vagy különböző Microsoft Entra-bérlőkben. Ha tudni szeretné, hogyan konfigurálhatja az Azure Storage-titkosítást ügyfél által felügyelt kulcsokkal, amikor a kulcstartó és a tárfiók ugyanabban a bérlőben van, tekintse meg az alábbi cikkek egyikét:

- Ügyfél által felügyelt kulcsok konfigurálása egy Azure-kulcstartóban egy új tárfiókhoz

- Ügyfél által felügyelt kulcsok konfigurálása egy Azure-kulcstartóban egy meglévő tárfiókhoz

Ha az ügyfél által felügyelt kulcsokat egy kulcstartóval engedélyezi ugyanabban a bérlőben, meg kell adnia egy felügyelt identitást, amely a kulcsot tartalmazó kulcstartóhoz való hozzáférés engedélyezésére szolgál. A felügyelt identitás lehet felhasználó által hozzárendelt vagy rendszer által hozzárendelt felügyelt identitás:

- Ha ügyfél által felügyelt kulcsokat konfigurál a tárfiók létrehozásakor, felhasználó által hozzárendelt felügyelt identitást kell használnia.

- Ha ügyfél által felügyelt kulcsokat konfigurál egy meglévő tárfiókon, használhat felhasználó által hozzárendelt felügyelt identitást vagy rendszer által hozzárendelt felügyelt identitást.

A rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitásokról további információt az Azure-erőforrások felügyelt identitásai című témakörben talál. A felhasználó által hozzárendelt felügyelt identitások létrehozásáról és kezeléséről a felhasználó által hozzárendelt felügyelt identitások kezelése című témakörben olvashat.

Ügyfél által felügyelt kulcsok kulcstartóval egy másik bérlőben

Ha tudni szeretné, hogyan konfigurálhatja az Azure Storage-titkosítást ügyfél által felügyelt kulcsokkal, amikor a kulcstartó és a tárfiók különböző Microsoft Entra-bérlőkben található, tekintse meg az alábbi cikkek egyikét:

- Bérlők közötti ügyfél által felügyelt kulcsok konfigurálása új tárfiókhoz

- Bérlők közötti ügyfél által felügyelt kulcsok konfigurálása meglévő tárfiókhoz

Ügyfél által felügyelt kulcsok felügyelt HSM-sel

Az ügyfél által felügyelt kulcsokat konfigurálhatja egy Azure Key Vault által felügyelt HSM-sel egy új vagy meglévő fiókhoz. Az ügyfél által felügyelt kulcsokat pedig konfigurálhatja egy felügyelt HSM-sel, amely ugyanabban a bérlőben található, mint a tárfiók, vagy egy másik bérlőben. Az ügyfél által felügyelt kulcsok felügyelt HSM-ben való konfigurálásának folyamata megegyezik az ügyfél által felügyelt kulcsok kulcstartóban való konfigurálásával, de az engedélyek kissé eltérnek. További információ: Titkosítás konfigurálása ügyfél által felügyelt kulcsokkal az Azure Key Vault felügyelt HSM-ben.

A kulcsverzió frissítése

A titkosítási ajánlott eljárások követése azt jelenti, hogy a tárfiók védelmét biztosító kulcs rendszeres időközönként, általában legalább kétévente elforgatható. Az Azure Storage soha nem módosítja a kulcsot a kulcstartóban, de konfigurálhat egy kulcsforgatási szabályzatot, hogy a megfelelőségi követelményeknek megfelelően forgassa el a kulcsot. További információ: Titkosítási kulcs automatikus elforgatásának konfigurálása az Azure Key Vaultban.

Miután a kulcs el van forgatva a kulcstartóban, a tárfiók ügyfél által felügyelt kulcskonfigurációját frissíteni kell az új kulcsverzió használatához. Az ügyfél által felügyelt kulcsok támogatják a fiók védelmét biztosító kulcs kulcsverziójának automatikus és manuális frissítését is. Eldöntheti, hogy az ügyfél által felügyelt kulcsok konfigurálásakor vagy a konfiguráció frissítésekor melyik módszert szeretné használni.

A kulcs vagy a kulcsverzió módosításakor a gyökértitkosítási kulcs védelme megváltozik, de az Azure Storage-fiókban lévő adatok mindig titkosítva maradnak. Az adatok védelmének biztosításához nincs szükség további műveletre. A kulcsverzió elforgatása nem befolyásolja a teljesítményt. A kulcsverzió elforgatása nem jár állásidővel.

Fontos

Kulcs elforgatásához hozzon létre egy új verziót a kulcstartóban vagy a felügyelt HSM-ben a megfelelőségi követelményeknek megfelelően. Az Azure Storage nem kezeli a kulcsváltást, ezért a kulcs elforgatását a kulcstartóban kell kezelnie.

Az ügyfél által felügyelt kulcsokhoz használt kulcs elforgatásakor a rendszer jelenleg nem naplózza a műveletet az Azure Storage Azure Monitor-naplóiba.

A kulcsverzió automatikus frissítése

Ha egy ügyfél által felügyelt kulcsot szeretne automatikusan frissíteni, amikor új verzió érhető el, hagyja ki a kulcsverziót, ha engedélyezi a tárfiók ügyfél által felügyelt kulcsaival való titkosítást. Ha a kulcsverzió nincs megadva, az Azure Storage naponta ellenőrzi a kulcstartót vagy a felügyelt HSM-et egy ügyfél által felügyelt kulcs új verziójáért. Ha elérhető új kulcsverzió, az Azure Storage automatikusan a kulcs legújabb verzióját használja.

Az Azure Storage naponta csak egyszer ellenőrzi a kulcstartót egy új kulcsverzióhoz. A kulcs elforgatásakor mindenképpen várjon 24 órát, mielőtt letiltja a régebbi verziót.

Ha a tárfiók korábban a kulcsverzió manuális frissítésére lett konfigurálva, és automatikus frissítésre szeretné módosítani, előfordulhat, hogy explicit módon módosítania kell a kulcsverziót egy üres sztringre. Ennek módjáról további információt a kulcsverziók automatikus frissítéséhez szükséges titkosítás konfigurálása című témakörben talál.

A kulcsverzió manuális frissítése

Ha egy kulcs egy adott verzióját szeretné használni az Azure Storage-titkosításhoz, akkor adja meg ezt a kulcsverziót, ha engedélyezi a tárfiók ügyfél által felügyelt kulcsaival való titkosítást. Ha megadja a kulcsverziót, az Azure Storage ezt a verziót használja a titkosításhoz, amíg manuálisan nem frissíti a kulcsverziót.

Ha a kulcsverzió explicit módon van megadva, manuálisan frissítenie kell a tárfiókot az új kulcsverzió URI-jának használatához egy új verzió létrehozásakor. Ha tudni szeretné, hogyan frissítheti a tárfiókot a kulcs új verziójának használatára, olvassa el a Titkosítás konfigurálása az Azure Key Vaultban tárolt ügyfél által felügyelt kulcsokkal vagy a titkosítás konfigurálása az Azure Key Vault felügyelt HSM-ben tárolt ügyfél által felügyelt kulcsokkal című témakört.

Ügyfél által felügyelt kulcsokat használó tárfiókhoz való hozzáférés visszavonása

Az ügyfél által felügyelt kulcsokat használó tárfiókhoz való hozzáférés visszavonásához tiltsa le a kulcsot a kulcstartóban. A kulcs letiltásának módjáról az ügyfél által felügyelt kulcsokat használó tárfiók hozzáférésének visszavonása című témakörben olvashat.

Miután a kulcs le lett tiltva, az ügyfelek nem hívhatnak meg olyan műveleteket, amelyek egy erőforrásból vagy annak metaadataiból olvasnak vagy írnak. A műveletek meghívására tett kísérletek a 403-ás (Tiltott) hibakóddal meghiúsulnak az összes felhasználó számára.

A műveletek ismételt meghívásához állítsa vissza az ügyfél által felügyelt kulcshoz való hozzáférést.

Az alábbi szakaszokban nem szereplő összes adatművelet az ügyfél által felügyelt kulcsok visszavonása, illetve a kulcsok letiltása vagy törlése után is folytatódhat.

Az ügyfél által felügyelt kulcsokhoz való hozzáférés visszavonásához használja a PowerShellt vagy az Azure CLI-t.

Kulcs visszavonása után meghiúsuló Blob Storage-műveletek

- Blobok listázása a kérelem URI paraméterével meghívva

include=metadata - Blob lekérése

- Get Blob Properties

- Blob-metaadatok lekérése

- Blob metaadatainak beállítása

- Pillanatkép-blob, amikor a kérés fejlécével hívják meg

x-ms-meta-name - Blob másolása

- Blob másolása URL-címről

- Set Blob Tier

- Blokk elhelyezése

- Put Block From URL

- Hozzáfűzési blokk

- Append Block From URL

- Blob elhelyezése

- Lap elhelyezése

- Put Page From URL

- Növekményes másolási blob

Kulcs visszavonása után meghiúsuló Azure Files-műveletek

- Engedély létrehozása

- Engedély lekérése

- Címtárak és fájlok listázása

- Címtár létrehozása

- Címtártulajdonságok lekérése

- Címtártulajdonságok beállítása

- Címtár metaadatainak lekérése

- Címtár metaadatainak beállítása

- Fájl létrehozása

- Fájl lekérése

- Fájltulajdonságok lekérése

- Fájltulajdonságok beállítása

- Tartomány elhelyezése

- Tartomány elhelyezése URL-címről

- Fájl metaadatainak lekérése

- Fájl metaadatainak beállítása

- Fájl másolása

- Fájl átnevezése

Ügyfél által kezelt kulcsok Azure kezelt lemezekhez

Az ügyfél által felügyelt kulcsok az Azure-beli felügyelt lemezek titkosításának kezeléséhez is elérhetők. Az ügyfél által felügyelt kulcsok másképp viselkednek a felügyelt lemezeken, mint az Azure Storage-erőforrások esetében. További információ: Azure-beli felügyelt lemezek kiszolgálóoldali titkosítása Windowshoz vagy Az Azure által felügyelt lemezek kiszolgálóoldali titkosítása Linuxhoz.