Ügyfél által felügyelt kulcsok konfigurálása ugyanabban a bérlőben egy új tárfiókhoz

Az Azure Storage titkosítja egy inaktív tárfiók összes adatát. Alapértelmezés szerint az adatok a Microsoft által felügyelt kulcsokkal lesznek titkosítva. A titkosítási kulcsok további szabályozásához saját kulcsokat is kezelhet. Az ügyfél által felügyelt kulcsokat egy Azure-Key Vault vagy egy Azure Key Vault Managed Hardware Security Modelben (HSM) kell tárolni.

Ez a cikk bemutatja, hogyan konfigurálhatja a titkosítást ügyfél által felügyelt kulcsokkal az új tárfiók létrehozásakor. Az ügyfél által kezelt kulcsok egy kulcstartóban vannak tárolva.

Ha meg szeretné tudni, hogyan konfigurálhat ügyfél által felügyelt kulcsokat egy meglévő tárfiókhoz, tekintse meg az ügyfél által felügyelt kulcsok azure key vaultban való konfigurálását egy meglévő tárfiókhoz.

Megjegyzés

Az Azure Key Vault és az Azure Key Vault Managed HSM ugyanazokat az API-kat és felügyeleti felületeket támogatja az ügyfél által felügyelt kulcsok konfigurálásakor. Az Azure Key Vault által támogatott műveletek az Azure Key Vault felügyelt HSM-hez is támogatottak.

A kulcstartó konfigurálása

Az ügyfél által felügyelt kulcsok tárolásához használhat új vagy meglévő kulcstartót. A tárfiók és a kulcstartó különböző régiókban vagy előfizetésekben lehet ugyanabban a bérlőben. További információ az Azure Key Vault-ról: Az Azure Key Vault áttekintése és mi az az Azure Key Vault?.

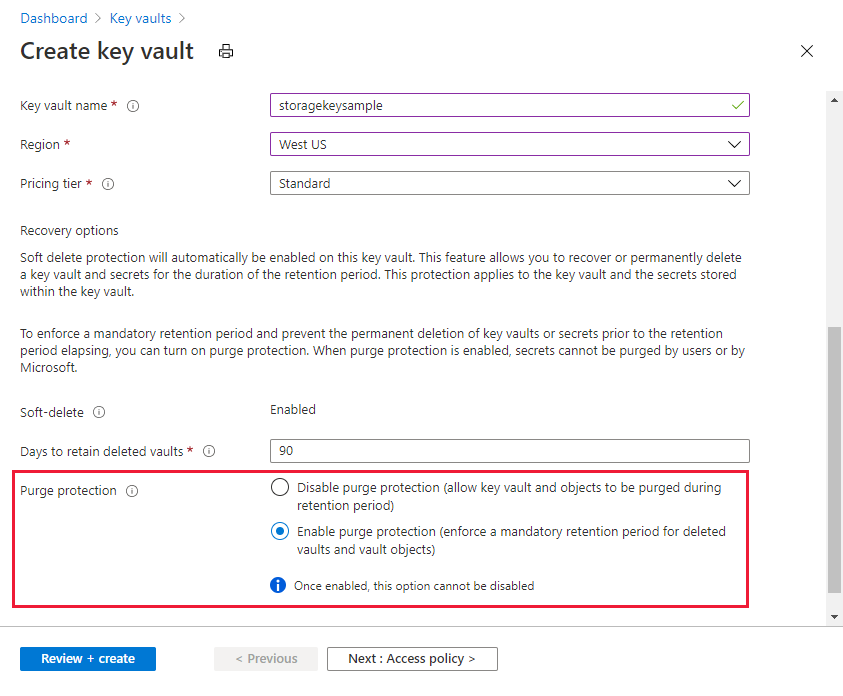

Az ügyfél által felügyelt kulcsok Azure Storage-titkosítással való használatához engedélyezni kell a helyreállítható törlés és a végleges törlés elleni védelmet a kulcstartóhoz. Az helyreállítható törlés alapértelmezés szerint engedélyezve van egy új kulcstartó létrehozásakor, és nem tiltható le. A végleges törlés elleni védelmet a kulcstartó létrehozásakor vagy a létrehozása után is engedélyezheti.

Az Azure Key Vault támogatja az Azure RBAC-vel való engedélyezést egy Azure RBAC-engedélymodellen keresztül. A Microsoft az Azure RBAC-engedélymodell használatát javasolja a Key Vault hozzáférési szabályzataival. További információ: Engedély megadása az alkalmazások számára egy Azure-kulcstartó Azure RBAC használatával történő eléréséhez.

A kulcstartók Azure Portal való létrehozásáról a Gyorsútmutató: Kulcstartó létrehozása a Azure Portal használatával című témakörben olvashat. A kulcstartó létrehozásakor válassza a Végleges törlés elleni védelem engedélyezése lehetőséget az alábbi képen látható módon.

Ha engedélyezni szeretné a végleges törlés elleni védelmet egy meglévő kulcstartón, kövesse az alábbi lépéseket:

- Lépjen a kulcstartóhoz a Azure Portal.

- A Beállítások területen válassza a Tulajdonságok lehetőséget.

- A Végleges törlés elleni védelem szakaszban válassza a Végleges törlés elleni védelem engedélyezése lehetőséget.

Kulcs hozzáadása

Ezután adjon hozzá egy kulcsot a kulcstartóhoz. A kulcs hozzáadása előtt győződjön meg arról, hogy hozzárendelte saját magához a Key Vault Crypto Officer szerepkört.

Az Azure Storage-titkosítás támogatja a 2048-es, 3072-es és 4096-os méretű RSA- és RSA-HSM-kulcsokat. További információ a támogatott kulcstípusokról: A kulcsok ismertetése.

A kulcsok Azure Portal való hozzáadásáról a Rövid útmutató: Kulcs beállítása és lekérése az Azure Key Vault-ból az Azure Portal használatával című témakörben olvashat.

Hozzáférés engedélyezése a kulcstartóhoz felhasználó által hozzárendelt felügyelt identitással

Ha engedélyezi az ügyfél által felügyelt kulcsokat egy új tárfiókhoz, meg kell adnia egy felhasználó által hozzárendelt felügyelt identitást. Egy meglévő tárfiók támogatja a felhasználó által hozzárendelt felügyelt identitás vagy egy rendszer által hozzárendelt felügyelt identitás használatát az ügyfél által felügyelt kulcsok konfigurálásához.

Ha felhasználó által felügyelt kulcsokat konfigurál egy felhasználó által hozzárendelt felügyelt identitással, a rendszer a felhasználó által hozzárendelt felügyelt identitással engedélyezi a kulcsot tartalmazó kulcstartóhoz való hozzáférést. Az ügyfél által felügyelt kulcsok konfigurálása előtt létre kell hoznia a felhasználó által hozzárendelt identitást.

A felhasználó által hozzárendelt felügyelt identitás egy önálló Azure-erőforrás. További információ a felhasználó által hozzárendelt felügyelt identitásokról: Felügyelt identitástípusok. A felhasználó által hozzárendelt felügyelt identitások létrehozásával és kezelésével kapcsolatban lásd: Felhasználó által hozzárendelt felügyelt identitások kezelése.

A felhasználó által hozzárendelt felügyelt identitásnak engedélyekkel kell rendelkeznie a kulcstartóban lévő kulcs eléréséhez. Rendelje hozzá a Key Vault Crypto Service Encryption User szerepkört a felhasználó által hozzárendelt felügyelt identitáshoz kulcstartó-hatókörrel, hogy megadja ezeket az engedélyeket.

Ahhoz, hogy az ügyfél által felügyelt kulcsokat felhasználó által hozzárendelt felügyelt identitással konfigurálhassa, hozzá kell rendelnie a Key Vault Crypto Service Encryption User szerepkört a felhasználó által hozzárendelt felügyelt identitáshoz, amely a kulcstartóra terjed ki. Ez a szerepkör engedélyezi a felhasználó által hozzárendelt felügyelt identitásnak, hogy hozzáférjen a kulcstartóban lévő kulcshoz. További információ az Azure RBAC-szerepkörök Azure Portal való hozzárendeléséről: Azure-szerepkörök hozzárendelése a Azure Portal használatával.

Ha ügyfél által felügyelt kulcsokat konfigurál a Azure Portal, kiválaszthat egy meglévő, felhasználó által hozzárendelt identitást a portál felhasználói felületén.

Ügyfél által felügyelt kulcsok konfigurálása új tárfiókhoz

Amikor ügyfél által felügyelt kulcsokkal konfigurálja a titkosítást egy új tárfiókhoz, dönthet úgy, hogy automatikusan frissíti az Azure Storage-titkosításhoz használt kulcsverziót, amikor új verzió érhető el a társított kulcstartóban. Másik lehetőségként explicit módon megadhatja a titkosításhoz használni kívánt kulcsverziót, amíg a kulcsverziót manuálisan nem frissíti.

A kulcstartóhoz való hozzáférés engedélyezéséhez egy meglévő felhasználó által hozzárendelt felügyelt identitást kell használnia, amikor ügyfél által felügyelt kulcsokat konfigurál a tárfiók létrehozásakor. A felhasználó által hozzárendelt felügyelt identitásnak megfelelő engedélyekkel kell rendelkeznie a kulcstartó eléréséhez. További információ: Hitelesítés az Azure Key Vault.

Titkosítás konfigurálása a kulcsverziók automatikus frissítéséhez

Az Azure Storage automatikusan képes frissíteni a titkosításhoz használt ügyfél által kezelt kulcsot, hogy a kulcstartó legújabb kulcsverzióját használja. Az Azure Storage naponta ellenőrzi a kulcstartót a kulcs új verziójának ellenőrzéséhez. Amikor elérhetővé válik egy új verzió, az Azure Storage automatikusan elkezdi használni a kulcs legújabb verzióját a titkosításhoz.

Fontos

Az Azure Storage naponta csak egyszer ellenőrzi az új kulcsverziót a kulcstartóban. A kulcs elforgatásakor mindenképpen várjon 24 órát, mielőtt letiltja a régebbi verziót.

Ha ügyfél által felügyelt kulcsokat szeretne konfigurálni egy új tárfiókhoz a kulcsverzió automatikus frissítésével, kövesse az alábbi lépéseket:

A Azure Portal lépjen a Tárfiókok lapra, és válassza a Létrehozás gombot egy új fiók létrehozásához.

Kövesse a Tárfiók létrehozása című témakörben ismertetett lépéseket az Alapszintű, Speciális, Hálózatkezelés és Adatvédelem lap mezőinek kitöltéséhez.

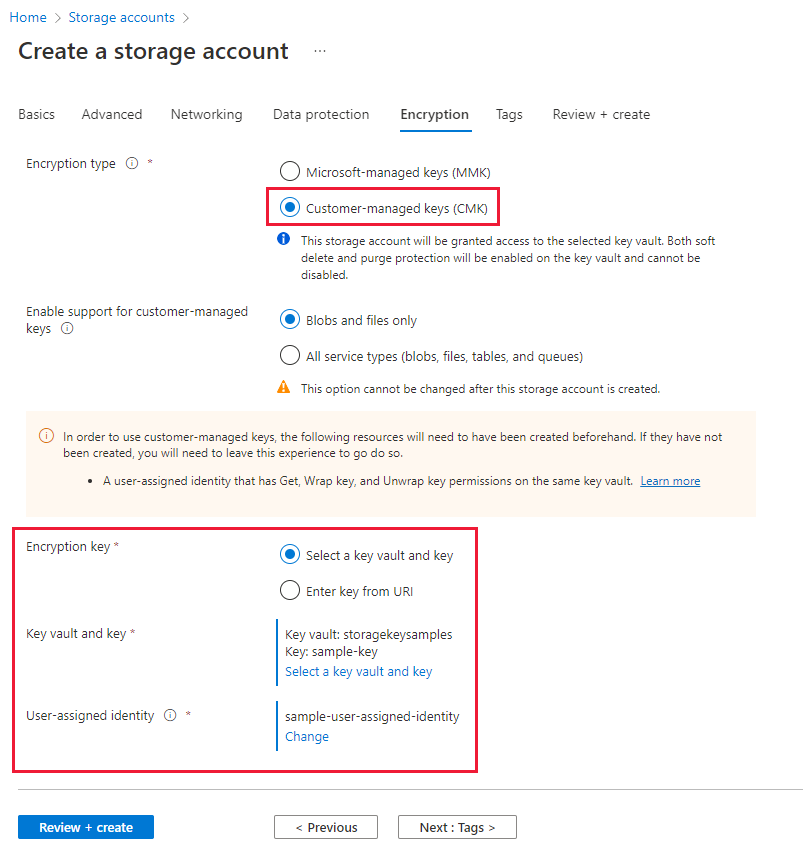

A Titkosítás lapon adja meg, hogy mely szolgáltatások esetében szeretné engedélyezni az ügyfél által felügyelt kulcsok támogatását az Ügyfél által felügyelt kulcsok támogatásának engedélyezése mezőben.

A Titkosítás típusa mezőben válassza az Ügyfél által felügyelt kulcsok (CMK) lehetőséget.

A Titkosítási kulcs mezőben válassza a Kulcstartó és kulcs kiválasztása lehetőséget, majd adja meg a kulcstartót és a kulcsot.

A Felhasználó által hozzárendelt identitás mezőben válasszon ki egy meglévő, felhasználó által hozzárendelt felügyelt identitást.

Válassza a Véleményezés gombot a fiók érvényesítéséhez és létrehozásához.

Új tárfiók létrehozásakor ügyfél által felügyelt kulcsokat is konfigurálhat a kulcsverzió manuális frissítésével. Kövesse a Titkosítás konfigurálása a kulcsverziók manuális frissítéséhez című cikkben leírt lépéseket.

Titkosítás konfigurálása a kulcsverziók manuális frissítéséhez

Ha inkább manuálisan szeretné frissíteni a kulcsverziót, akkor explicit módon adja meg a verziót, amikor ügyfél által felügyelt kulcsokkal konfigurálja a titkosítást a tárfiók létrehozásakor. Ebben az esetben az Azure Storage nem frissíti automatikusan a kulcsverziót, amikor új verziót hoz létre a kulcstartóban. Új kulcsverzió használatához manuálisan kell frissítenie az Azure Storage-titkosításhoz használt verziót.

A kulcstartóhoz való hozzáférés engedélyezéséhez egy meglévő felhasználó által hozzárendelt felügyelt identitást kell használnia, amikor ügyfél által felügyelt kulcsokat konfigurál a tárfiók létrehozásakor. A felhasználó által hozzárendelt felügyelt identitásnak megfelelő engedélyekkel kell rendelkeznie a kulcstartó eléréséhez. További információ: Hitelesítés az Azure Key Vault.

Ha az ügyfél által kezelt kulcsokat a Azure Portal kulcsverziójának manuális frissítésével szeretné konfigurálni, adja meg a kulcs URI-ját, beleértve a verziót is a tárfiók létrehozásakor. A kulcs URI-ként való megadásához kövesse az alábbi lépéseket:

A Azure Portal lépjen a Tárfiókok lapra, és válassza a Létrehozás gombot egy új fiók létrehozásához.

Kövesse a Tárfiók létrehozása című témakörben ismertetett lépéseket az Alapszintű, Speciális, Hálózatkezelés és Adatvédelem lap mezőinek kitöltéséhez.

A Titkosítás lapon adja meg, hogy mely szolgáltatások esetében szeretné engedélyezni az ügyfél által felügyelt kulcsok támogatását az Ügyfél által felügyelt kulcsok támogatásának engedélyezése mezőben.

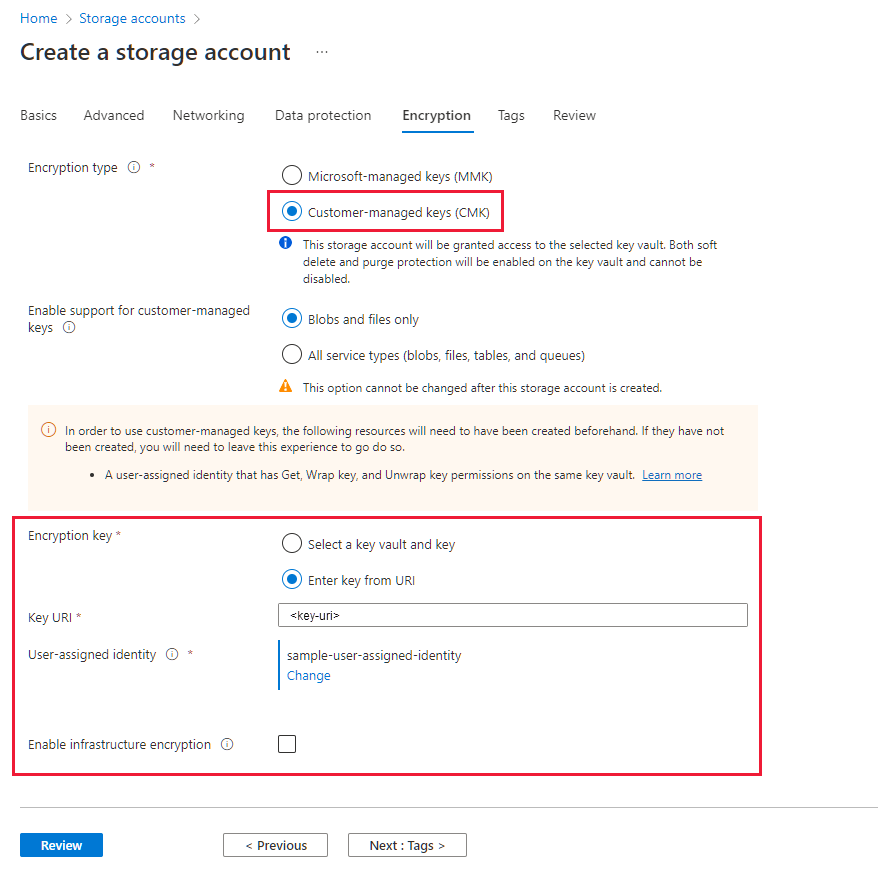

A Titkosítás típusa mezőben válassza az Ügyfél által felügyelt kulcsok (CMK) lehetőséget.

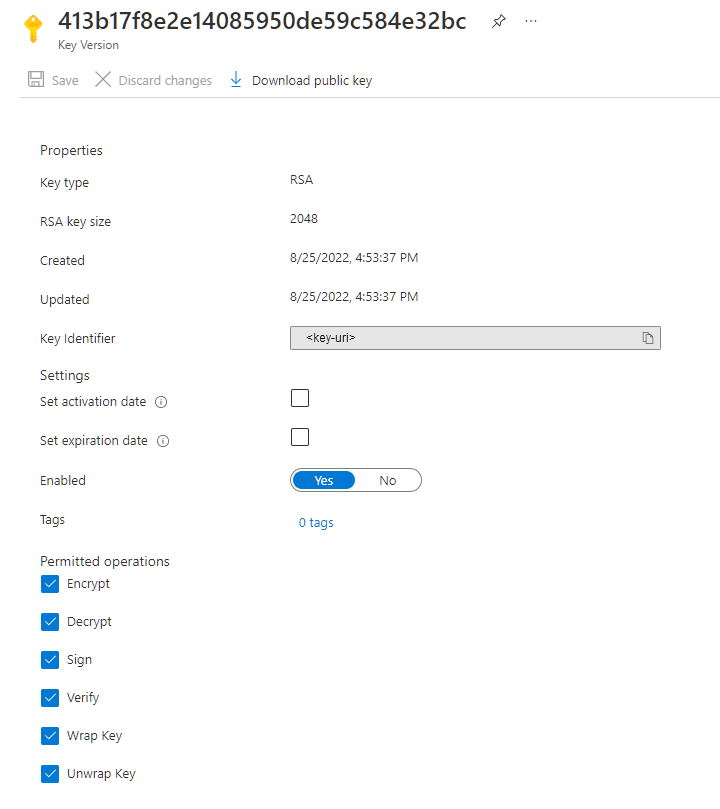

Ha meg szeretné keresni a kulcs URI-ját a Azure Portal, lépjen a kulcstartóhoz, és válassza a Kulcsok beállítást. Válassza ki a kívánt kulcsot, majd válassza ki a kulcsot a verzióinak megtekintéséhez. Válassza ki a kulcsverziót az adott verzió beállításainak megtekintéséhez.

Másolja ki az URI-t biztosító Kulcsazonosító mező értékét.

A tárfiók titkosítási kulcsbeállításai között válassza a Kulcs URI megadása lehetőséget.

Illessze be a Kulcs URI mezőjébe másolt URI-t. Adja meg a kulcsverziót az URI-n a kulcsverzió manuális frissítésének konfigurálásához.

Adjon meg egy felhasználó által hozzárendelt felügyelt identitást az Identitás kiválasztása hivatkozásra kattintva.

Válassza a Véleményezés gombot a fiók érvényesítéséhez és létrehozásához.

Kulcs módosítása

Az Azure Storage-titkosításhoz használt kulcsot bármikor módosíthatja.

Megjegyzés

A kulcs vagy kulcs verziójának módosításakor a gyökérszintű titkosítási kulcs védelme megváltozik, de az Azure Storage-fiókban lévő adatok mindig titkosítva maradnak. Az adatok védelmének biztosításához nincs szükség további műveletekre. A kulcs módosítása vagy a kulcsverzió rotálása nem befolyásolja a teljesítményt. Nincs állásidő a kulcs módosításával vagy a kulcsverzió rotálásával kapcsolatban.

Ha módosítani szeretné a kulcsot a Azure Portal, kövesse az alábbi lépéseket:

- Nyissa meg a tárfiókot, és jelenítse meg a Titkosítási beállításokat.

- Válassza ki a kulcstartót, és válasszon egy új kulcsot.

- Mentse a módosításokat.

Ha az új kulcs egy másik kulcstartóban található, hozzáférést kell adnia a felügyelt identitásnak az új tároló kulcsához. Ha a kulcsverzió manuális frissítését választja, a kulcstartó URI-ját is frissítenie kell.

Ügyfél által felügyelt kulcsokat használó tárfiókhoz való hozzáférés visszavonása

Az ügyfél által felügyelt kulcsokat használó tárfiókhoz való hozzáférés ideiglenes visszavonásához tiltsa le a kulcstartóban jelenleg használt kulcsot. A kulcs letiltásával és újbóli letiltásával nincs hatással a teljesítményre vagy az állásidőre.

A kulcs letiltása után az ügyfelek nem hívhatnak meg olyan műveleteket, amelyek egy blobból vagy annak metaadataiból olvasnak vagy írnak. Az ügyfél által felügyelt kulcsokat használó tárfiók hozzáférésének visszavonása című témakörben talál további információt arról, hogy mely műveletek fognak meghiúsulni.

Figyelemfelhívás

Ha letiltja a kulcsot a kulcstartóban, az Azure Storage-fiókban lévő adatok titkosítva maradnak, de mindaddig elérhetetlenné válnak, amíg újra nem engedélyezi a kulcsot.

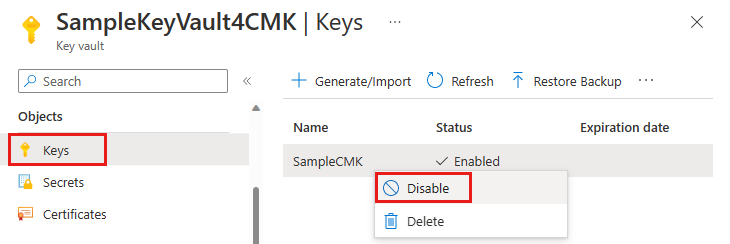

Ha le szeretne tiltani egy ügyfél által felügyelt kulcsot a Azure Portal, kövesse az alábbi lépéseket:

Lépjen a kulcsot tartalmazó kulcstartóhoz.

Az Objektumok területen válassza a Kulcsok lehetőséget.

Kattintson a jobb gombbal a kulcsra, és válassza a Letiltás parancsot.

A kulcs letiltása esetén a tárfiók adataihoz való hozzáférésre tett kísérletek a 403-at (Tiltott) hibakóddal meghiúsulnak. A kulcs letiltása által érintett tárfiókműveletek listáját lásd: Hozzáférés visszavonása ügyfél által felügyelt kulcsokat használó tárfiókhoz.

Visszaváltás a Microsoft által felügyelt kulcsokhoz

Az ügyfél által felügyelt kulcsról bármikor visszaállhat a Microsoft által felügyelt kulcsra a Azure Portal, a PowerShell vagy az Azure CLI használatával.

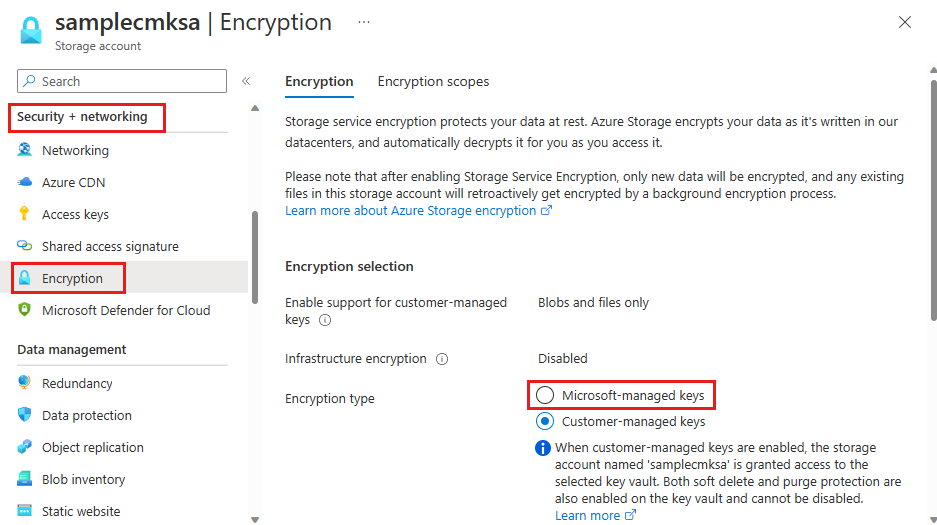

Ha az ügyfél által felügyelt kulcsról vissza szeretne váltani a Microsoft által felügyelt kulcsokra a Azure Portal, kövesse az alábbi lépéseket:

Nyissa meg a tárfiókot.

A Biztonság + hálózatkezelés területen válassza a Titkosítás lehetőséget.

Módosítsa a titkosítás típusáta Microsoft által felügyelt kulcsra.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: