Rendszerindítási integritás monitorozása – áttekintés

Annak érdekében, hogy az Azure Megbízható indítások jobban megelőzzék a virtuális gépek (virtuális gépek) rosszindulatú rootkit-támadásait, a rendszer az Azure-igazolási végponton keresztüli vendégigazolást használja a rendszerindítási sorozat integritásának figyelésére. Ez az igazolás kritikus fontosságú a platform állapotainak érvényességének biztosításához.

A megbízható indítású virtuális gépnek engedélyeznie kell a biztonságos rendszerindítást és a virtuális platformmodult (vTPM), hogy az igazolási bővítmények telepíthetők legyenek. Felhőhöz készült Microsoft Defender a vendégigazoláson alapuló jelentéseket biztosít, és ellenőrzi, hogy a virtuális gép rendszerindítási integritása megfelelően van-e beállítva. A Felhőhöz készült Microsoft Defender integrációról további információt a Megbízható indítások integrációja Felhőhöz készült Microsoft Defender című témakörben talál.

Fontos

Az automatikus bővítményfrissítés már elérhető a Rendszerindítási integritás monitorozása – Vendégigazolás bővítményhez. További információ: Automatikus bővítményfrissítés.

Előfeltételek

Aktív Azure-előfizetésre és megbízható indítású virtuális gépre van szüksége.

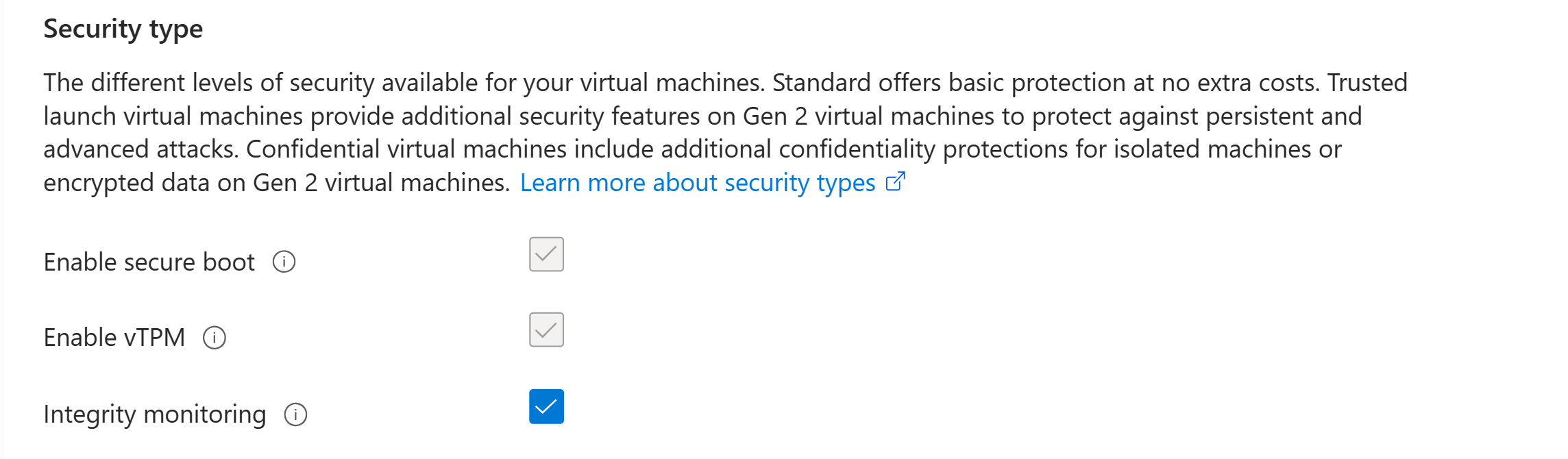

Integritásfigyelés engedélyezése

Az integritás monitorozásának engedélyezéséhez kövesse az ebben a szakaszban ismertetett lépéseket.

Jelentkezzen be az Azure Portalra.

Válassza ki az erőforrást (virtuális gépek).

A Beállítások területen válassza a Konfiguráció elemet. A Biztonsági típus panelen válassza az Integritásfigyelés lehetőséget.

Mentse el a módosításokat.

A virtuális gép áttekintési oldalán az integritásfigyelés biztonsági típusának engedélyezve kell lennie.

Ez a művelet telepíti a Vendégigazolási bővítményt, amelyre a Bővítmények + Alkalmazások lapon található beállításokon keresztül hivatkozhat.

Hibaelhárítási útmutató a Vendégigazolás bővítmény telepítéséhez

Ez a szakasz az igazolási hibákat és megoldásokat kezeli.

Hibajelenségek

Az Azure Attestation bővítmény nem fog megfelelően működni hálózati biztonsági csoport (NSG) vagy proxy beállításakor. A következőhöz hasonló hibaüzenet jelenik meg: "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation A kiépítés nem sikerült".

Megoldások

Az Azure-ban az NSG-k segítségével szűrhető az Azure-erőforrások közötti hálózati forgalom. Az NSG-k olyan biztonsági szabályokat tartalmaznak, amelyek engedélyezik vagy letiltják a bejövő hálózati forgalmat, vagy több típusú Azure-erőforrás kimenő hálózati forgalmát. Az Azure-igazolási végpontnak képesnek kell lennie kommunikálni a vendégigazolási bővítménysel. E végpont nélkül a megbízható indítások nem férhetnek hozzá a vendégigazoláshoz, ami lehetővé teszi, hogy Felhőhöz készült Microsoft Defender figyelje a virtuális gépek rendszerindítási sorrendjének integritását.

Az Azure Attestation-forgalom letiltása az NSG-kben szolgáltatáscímkék használatával:

Lépjen arra a virtuális gépre, amelyet engedélyezni szeretne a kimenő forgalom számára.

A bal szélső panel Hálózatkezelés területén válassza a Hálózatkezelési beállítások lehetőséget.

Ezután válassza a Kimenő port szabály portszabály>létrehozása lehetőséget.

Az Azure-igazolás engedélyezéséhez a célhelyet szolgáltatáscímké kell tenni. Ez a beállítás lehetővé teszi, hogy az IP-címek tartománya frissítse és automatikusan beállítsa az Azure-igazolást engedélyező szabályokat. Állítsa be a célszolgáltatás címkéjét az AzureAttestation értékre, és állítsa az Engedélyezés műveletet.

Tűzfalak védik a virtuális hálózatot, amely több megbízható indítású virtuális gépet tartalmaz. Az Azure Attestation-forgalom tűzfalon való letiltásának feloldása alkalmazásszabály-gyűjtemény használatával:

Nyissa meg azt az Azure Firewall-példányt, amely a megbízható indítású virtuálisgép-erőforrásból letiltotta a forgalmat.

A Beállítások területen válassza a Szabályok (klasszikus) lehetőséget a vendégigazolás letiltásának feloldásához a tűzfal mögött.

A Hálózati szabálygyűjtemény csoportban válassza a Hálózati szabálygyűjtemény hozzáadása lehetőséget.

Igény szerint konfigurálja a nevet, a prioritást, a forrástípust és a célportokat. Állítsa be a szolgáltatáscímkék nevét az AzureAttestation értékre, és állítsa az Engedélyezés műveletet.

Az Azure Attestation-forgalom tűzfalon való letiltásának feloldása alkalmazásszabály-gyűjtemény használatával:

Nyissa meg azt az Azure Firewall-példányt, amely a megbízható indítású virtuálisgép-erőforrásból letiltotta a forgalmat.

A szabálygyűjteménynek tartalmaznia kell legalább egy olyan szabályt, amely a teljes tartományneveket (FQDN-eket) célozza.

Válassza ki az alkalmazásszabály-gyűjteményt, és adjon hozzá egy alkalmazásszabályt.

Válasszon ki egy nevet és egy numerikus prioritást az alkalmazásszabályokhoz. A szabálygyűjtemény műveletének beállítása Engedélyezés értékre.

Konfigurálja a nevet, a forrást és a protokollt. A forrástípus egyetlen IP-címhez tartozik. Válassza ki az IP-csoportot, ha több IP-címet szeretne engedélyezni a tűzfalon keresztül.

Regionális megosztott szolgáltatók

Az Azure Attestation minden elérhető régióban biztosít regionális megosztott szolgáltatót . Dönthet úgy, hogy a regionális megosztott szolgáltatót használja az igazoláshoz, vagy létrehozhat saját szolgáltatókat egyéni szabályzatokkal. A Microsoft Entra bármely felhasználója hozzáférhet a megosztott szolgáltatókhoz. A hozzá társított szabályzat nem módosítható.

Feljegyzés

Konfigurálhatja a forrástípust, a szolgáltatást, a célporttartományokat, a protokollt, a prioritást és a nevet.

Kapcsolódó tartalom

További információ a megbízható indítású virtuális gépek megbízható indításáról és üzembe helyezéséről.