Megbízható indítás – gyakori kérdések

Figyelemfelhívás

Ez a cikk a CentOS-ra hivatkozik, amely egy olyan Linux-disztribúció, amely az élettartam végének (EOL) állapotához közeledik. Fontolja meg a használatát, és ennek megfelelően tervezze meg. További információkért tekintse meg a CentOS EOL útmutatóját.

Gyakori kérdések (gyakori kérdések) az Azure Megbízható indítás funkció használati eseteiről, más Azure-funkciók támogatásáról és a gyakori hibák kijavításáról.

Használati esetek

Ez a szakasz a megbízható indítások használati eseteire vonatkozó kérdésekre ad választ.

Miért érdemes a Megbízható indítást használni? Mi ellen véd a Trusted Launch?

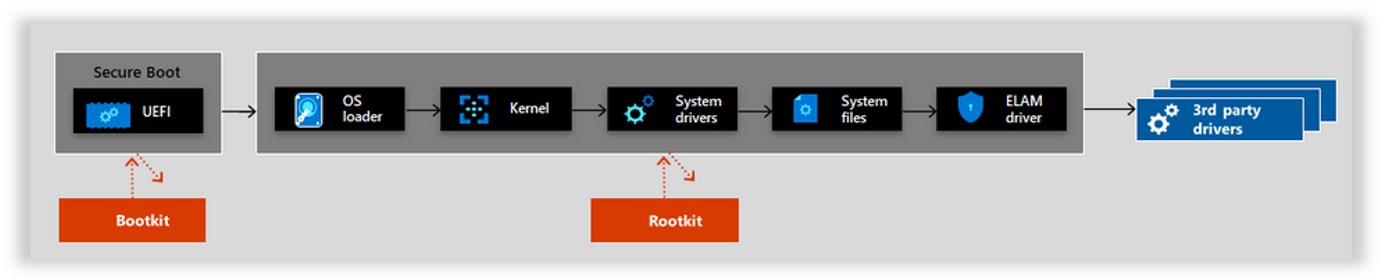

Megbízható indítási őrök a rendszerindító készletek, a rootkitek és a kernelszintű kártevők ellen. Ezek a kifinomult kártevőtípusok kernel módban futnak, és rejtve maradnak a felhasználók elől. Példa:

- Firmware rootkits: Ezek a készletek felülírják a virtuális gép (VM) BIOS belső vezérlőprogramját, így a rootkit az operációs rendszer (OS) előtt indulhat el.

- Rendszerindító készletek: Ezek a készletek helyettesítik az operációs rendszer rendszerindítóját, hogy a virtuális gép betöltse a rendszerindító készletet az operációs rendszer előtt.

- Kernel rootkits: Ezek a készletek lecserélik az operációs rendszer kernelének egy részét, így a rootkit automatikusan elindulhat az operációs rendszer betöltésekor.

- Illesztőprogram-rootkits: Ezek a készletek az operációs rendszer által a virtuális gép összetevőivel való kommunikációhoz használt megbízható illesztőprogramok egyikeként jelennek meg.

Mi a különbség a biztonságos rendszerindítás és a mért rendszerindítás között?

A biztonságos rendszerindítási láncban a rendszerindítási folyamat minden lépése ellenőrzi a következő lépések titkosítási aláírását. A BIOS például egy aláírást ellenőriz a betöltőn, a betöltő pedig az összes betölthető kernel-objektumon ellenőrzi az aláírásokat, és így tovább. Ha az objektumok bármelyike sérült, az aláírás nem egyezik, és a virtuális gép nem indul el. További információ: Biztonságos rendszerindítás.

Hogyan hasonlítja össze a megbízható indítás a Hyper-V védett virtuális géppel?

A Hyper-V védett virtuális gép jelenleg csak Hyper-V-n érhető el. A Hyper-V védett virtuális gép általában a Védett hálóval van üzembe helyezve. A védett háló egy gazdagépőr-szolgáltatásból (HGS), egy vagy több védett gazdagépből és védett virtuális gépekből áll. A Hyper-V védett virtuális gépeket olyan hálókban használják, ahol a virtuális gép adatait és állapotát védeni kell a különböző szereplőktől. Ezek a szereplők hálógazdák és nem megbízható szoftverek, amelyek a Hyper-V gazdagépeken futhatnak.

A megbízható indítás ugyanakkor önálló virtuális gépként vagy virtuálisgép-méretezési csoportként is üzembe helyezhető az Azure-ban a HGS egyéb üzembe helyezése és kezelése nélkül. Az üzembehelyezési kód egyszerű módosításával vagy az Azure Portalon jelölőnégyzettel minden megbízható indítási funkció engedélyezhető.

Mi az a virtuálisgép-vendégállapot (VMGS)?

A virtuális gép vendégállapota (VMGS) a megbízható indítású virtuális gépekre vonatkozik. Ez egy Azure által felügyelt blob, amely tartalmazza az egységes bővíthető belsővezérlőprogram-interfészt (UEFI) biztonságos rendszerindítási aláírási adatbázisokat és egyéb biztonsági információkat. A VMGS-blob életciklusa az operációsrendszer-lemez életciklusához van kötve.

Letilthatom a megbízható indítást egy új virtuálisgép-üzembe helyezés esetén?

A megbízható indítású virtuális gépek alapvető számítási biztonságot nyújtanak. Javasoljuk, hogy ne tiltsa le őket új virtuálisgép- vagy virtuálisgép-méretezési csoportok üzemelő példányai esetében, kivéve, ha az üzemelő példányok függőségben vannak a következőkkel:

- A virtuálisgép-méret jelenleg nem támogatott

- Nem támogatott funkciók megbízható indítással

- Olyan operációs rendszer, amely nem támogatja a megbízható indítást

A paraméterrel letilthatja a securityType Standard megbízható indítást az új virtuális gépeken vagy virtuálisgép-méretezési csoportokban az Azure PowerShell (10.3.0+) és az Azure CLI (2.53.0+) használatával.

Feljegyzés

Nem javasoljuk a Biztonságos rendszerindítás letiltását, kivéve, ha egyéni, aláíratlan kernelt vagy illesztőprogramokat használ.

Ha le kell tiltania a biztonságos rendszerindítást, a virtuális gép konfigurációja alatt törölje a jelet a Biztonságos rendszerindítás engedélyezése lehetőségből.

az vm create -n MyVm -g MyResourceGroup --image Ubuntu2204 `

--security-type 'Standard'

Támogatott funkciók és üzemelő példányok

Ez a szakasz a megbízható indítás által támogatott funkciókat és üzembe helyezéseket ismerteti.

Az Azure Compute Galleryt támogatja a megbízható indítás?

A megbízható indítás mostantól lehetővé teszi a képek létrehozását és megosztását az Azure Compute Galleryben (korábban megosztott képgyűjtemény). A kép forrása a következő lehet:

- Egy meglévő, általánosított vagy specializált Azure-beli virtuális gép.

- Meglévő felügyelt lemez vagy pillanatkép.

- VHD vagy képverzió egy másik katalógusból.

A megbízható indítású virtuális gépek Azure Compute Gallery használatával történő üzembe helyezéséről további információt a Megbízható indítású virtuális gépek üzembe helyezése című témakörben talál.

Az Azure Backupot támogatja a megbízható indítás?

A megbízható indítás mostantól támogatja az Azure Backupot. További információt az Azure-beli virtuális gépek biztonsági mentésének támogatási mátrixában talál.

Az Azure Backup működni fog a megbízható indítás engedélyezése után?

A Bővített szabályzattal konfigurált biztonsági másolatok a megbízható indítás engedélyezése után is biztonsági másolatot készítenek a virtuális gépekről.

A rövid élettartamú operációsrendszer-lemezeket támogatja a megbízható indítás?

A megbízható indítás támogatja a rövid élettartamú operációsrendszer-lemezeket. További információ: A rövid élettartamú operációsrendszer-lemezek megbízható indítása.

Feljegyzés

Ha rövid élettartamú lemezeket használ a megbízható indítású virtuális gépekhez, a virtuális platform modul (vTPM) által létrehozott vagy lezárt kulcsokat és titkos kulcsokat a virtuális gép létrehozása után, előfordulhat, hogy a rendszer nem fogja tárolni az olyan műveletek között, mint az újraimálás és a platformesemények, például a szolgáltatásjavítás.

A megbízható indítással elérhető biztonsági funkciók az adatlemezekre is érvényesek?

A megbízható indítás alapvető biztonságot nyújt a virtuális gépen üzemeltetett operációs rendszer számára a rendszerindítási integritás igazolásával. A megbízható indítási biztonsági funkciók csak operációsrendszer- és operációsrendszer-lemezek futtatására vonatkoznak, az adatlemezeken tárolt adatlemezekre vagy operációsrendszer-bináris fájlokra nem alkalmazhatók. További részletekért lásd : Megbízható indítások áttekintése

Visszaállítható egy virtuális gép a megbízható indítás engedélyezése előtt készített biztonsági másolatok használatával?

A meglévő 2. generációs virtuális gépek megbízható indításra való frissítése előtt készített biztonsági másolatok a teljes virtuális gép vagy az egyes adatlemezek visszaállítására használhatók. Nem használhatók csak az operációsrendszer-lemez visszaállítására vagy cseréjére.

Hogyan találhatok olyan virtuálisgép-méreteket, amelyek támogatják a megbízható indítást?

Tekintse meg a megbízható indítást támogató 2. generációs virtuálisgép-méretek listáját.

Az alábbi parancsokkal ellenőrizheti, hogy a 2. generációs virtuálisgép-méret nem támogatja-e a megbízható indítást.

subscription="<yourSubID>"

region="westus"

vmSize="Standard_NC12s_v3"

az vm list-skus --resource-type virtualMachines --location $region --query "[?name=='$vmSize'].capabilities" --subscription $subscription

Hogyan ellenőrizhetim, hogy az operációsrendszer-rendszerképem támogatja-e a megbízható indítást?

Tekintse meg a megbízható indítással támogatott operációsrendszer-verziók listáját.

Marketplace operációsrendszer-rendszerképek

Az alábbi parancsokkal ellenőrizheti, hogy az Azure Marketplace operációs rendszerképe támogatja-e a megbízható indítást.

az vm image show --urn "MicrosoftWindowsServer:WindowsServer:2022-datacenter-azure-edition:latest"

A válasz hasonló az alábbi űrlaphoz. Ha hyperVGeneration a v2 SecurityType TrustedLaunch kimenet tartalmazza, a 2. generációs operációsrendszer-rendszerkép támogatja a megbízható indítást.

{

"architecture": "x64",

"automaticOsUpgradeProperties": {

"automaticOsUpgradeSupported": false

},

"dataDiskImages": [],

"disallowed": {

"vmDiskType": "Unmanaged"

},

"extendedLocation": null,

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchAndConfidentialVmSupported"

},

{

"name": "IsAcceleratedNetworkSupported",

"value": "True"

},

{

"name": "DiskControllerTypes",

"value": "SCSI, NVMe"

},

{

"name": "IsHibernateSupported",

"value": "True"

}

],

"hyperVGeneration": "V2",

"id": "/Subscriptions/00000000-0000-0000-0000-00000000000/Providers/Microsoft.Compute/Locations/westus/Publishers/MicrosoftWindowsServer/ArtifactTypes/VMImage/Offers/WindowsServer/Skus/2022-datacenter-azure-edition/Versions/20348.1906.230803",

"imageDeprecationStatus": {

"alternativeOption": null,

"imageState": "Active",

"scheduledDeprecationTime": null

},

"location": "westus",

"name": "20348.1906.230803",

"osDiskImage": {

"operatingSystem": "Windows",

"sizeInGb": 127

},

"plan": null,

"tags": null

}

Az Azure Compute Gallery operációs rendszer képe

Az alábbi parancsokkal ellenőrizheti, hogy az Azure Compute Gallery operációs rendszerképe támogatja-e a megbízható indítást.

az sig image-definition show `

--gallery-image-definition myImageDefinition `

--gallery-name myImageGallery `

--resource-group myImageGalleryRg

A válasz hasonló az alábbi űrlaphoz. Ha hyperVGeneration a v2 SecurityType TrustedLaunch kimenet tartalmazza, a 2. generációs operációsrendszer-rendszerkép támogatja a megbízható indítást.

{

"architecture": "x64",

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchSupported"

}

],

"hyperVGeneration": "V2",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myImageGalleryRg/providers/Microsoft.Compute/galleries/myImageGallery/images/myImageDefinition",

"identifier": {

"offer": "myImageDefinition",

"publisher": "myImageDefinition",

"sku": "myImageDefinition"

},

"location": "westus3",

"name": "myImageDefinition",

"osState": "Generalized",

"osType": "Windows",

"provisioningState": "Succeeded",

"recommended": {

"memory": {

"max": 32,

"min": 1

},

"vCPUs": {

"max": 16,

"min": 1

}

},

"resourceGroup": "myImageGalleryRg",

"tags": {},

"type": "Microsoft.Compute/galleries/images"

}

Hogyan működnek a külső kommunikációs illesztőprogramok a megbízható indítású virtuális gépekkel?

A COM-portok hozzáadásához le kell tiltania a biztonságos rendszerindítást. A COM-portok alapértelmezés szerint le vannak tiltva a megbízható indítású virtuális gépeken.

Hibaelhárítási problémák

Ez a szakasz adott állapotokkal, rendszerindítási típusokkal és gyakori rendszerindítási problémákkal kapcsolatos kérdésekre ad választ.

Mit tegyek, ha a megbízható indítású virtuális gép üzembe helyezési hibái vannak?

Ez a szakasz további részleteket tartalmaz a megbízható indítási üzembehelyezési hibákról, hogy megfelelő műveletet hajthat végre, hogy megakadályozza őket.

Virtual machine <vm name> failed to create from the selected snapshot because the virtual Trusted Platform Module (vTPM) state is locked.

To proceed with the VM creation, please select a different snapshot without a locked vTPM state.

For more assistance, please refer to “Troubleshooting locked vTPM state” in FAQ page at https://aka.ms/TrustedLaunch-FAQ.

Ez az üzembe helyezési hiba akkor fordul elő, ha a megadott pillanatkép vagy visszaállítási pont az alábbi okokból nem érhető el vagy nem használható:

- Sérült virtuálisgép-vendégállapot (VMGS)

- vTPM zárolt állapotban

- Egy vagy több kritikus vTPM-index érvénytelen állapotban van.

A fentiek akkor fordulhatnak elő, ha a virtuális gépen futó felhasználó vagy számítási feladat beállítja a vTPM zárolását, vagy módosítja a kritikus vTPM-indexeket, amelyek érvénytelen állapotban hagyják a vTPM-et.

Ugyanazzal a pillanatkép-/visszaállítási ponttal való újrapróbálkozás ugyanazt a hibát eredményezi.

A probléma megoldása:

- Azon a forrásként megadott megbízható indítású virtuális gépen, ahol a pillanatkép vagy a visszaállítási pont létrejött, a vTPM-hibákat ki kell helyesbíteni.

- Ha a vTPM-állapotot egy számítási feladat módosította a virtuális gépen, ugyanezt kell használnia a hibaállapotok ellenőrzéséhez és a vTPM hibamentes állapotba helyezéséhez.

- Ha A VTPM-állapot módosításához TPM-eszközöket használtak, akkor ugyanezeket az eszközöket kell használnia a hibaállapotok ellenőrzéséhez és a vTPM hibamentes állapotba helyezéséhez.

Ha a pillanatkép vagy a visszaállítási pont mentes ezektől a hibáktól, ezzel létrehozhat egy új megbízható indítású virtuális gépet.

Miért nem indul el megfelelően a megbízható indítású virtuális gép?

Ha az UEFI (vendég belső vezérlőprogram), a bootloader, az operációs rendszer vagy a rendszerindító illesztőprogramok nem aláírt összetevőket észlel, a megbízható indítású virtuális gép nem indul el. A megbízható indítású virtuális gép biztonságos rendszerindítási beállítása nem indul el, ha a rendszerindítási folyamat során nem aláírt vagy nem megbízható rendszerindítási összetevők jelennek meg, és biztonságos rendszerindítási hibaként jelenti a jelentéseket.

Feljegyzés

A közvetlenül az Azure Marketplace-rendszerképből létrehozott megbízható indítású virtuális gépek nem ütköznek biztonságos rendszerindítási hibákba. Az Azure Marketplace eredeti képforrásával rendelkező Azure Compute Gallery-rendszerképek és a megbízható indítású virtuális gépekről létrehozott pillanatképek szintén nem találkozhatnak ezekkel a hibákkal.

Hogyan ellenőriznék egy rendszerindítás nélküli forgatókönyvet az Azure Portalon?

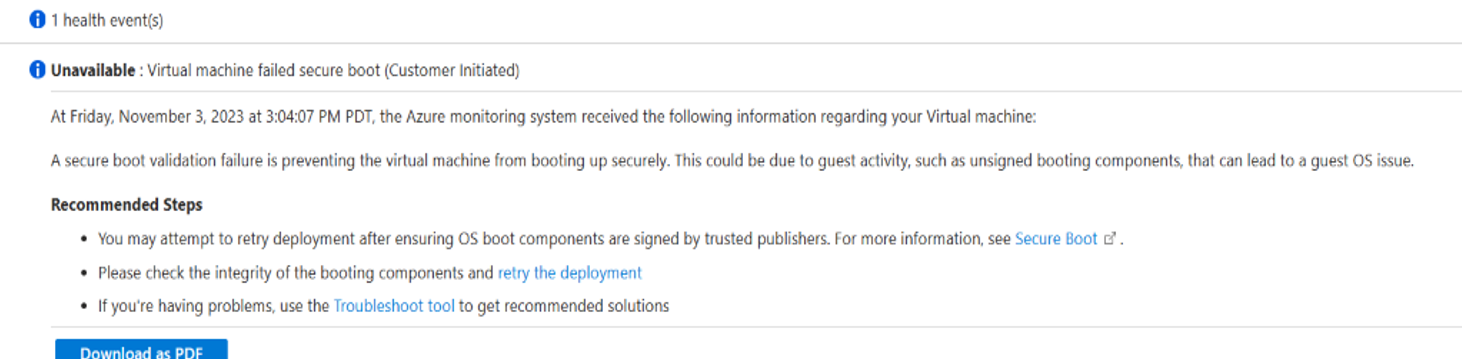

Ha egy virtuális gép elérhetetlenné válik egy biztonságos rendszerindítási hibából, a "nincs rendszerindítás" azt jelenti, hogy a virtuális gép rendelkezik egy megbízható szolgáltató által aláírt operációsrendszer-összetevővel, amely letiltja a megbízható indítású virtuális gépek indítását. A virtuális gépek üzembe helyezésekor előfordulhat, hogy az Azure Portal erőforrás-állapotából származó információk arról tájékoztatnak, hogy érvényesítési hiba történt a Biztonságos rendszerindításban.

Ha a virtuális gép konfigurációs oldaláról szeretné elérni az erőforrás-állapotot, lépjen a Súgó panelen található Resource Health (Erőforrás állapota) elemre.

Ha ellenőrizte, hogy a rendszerindítást biztonságos rendszerindítási hiba okozta-e:

- A használt rendszerkép egy régebbi verzió, amely egy vagy több nem megbízható rendszerindítási összetevővel rendelkezhet, és elavult. Az elavult rendszerképek kijavításához frissítsen egy támogatott újabb rendszerkép-verzióra.

- Előfordulhat, hogy a használt rendszerkép egy piactéri forráson kívül készült, vagy a rendszerindító összetevők módosultak, és nem aláírt vagy nem megbízható rendszerindítási összetevőket tartalmaznak. Annak ellenőrzéséhez, hogy a rendszerkép nem aláírt vagy nem megbízható rendszerindító összetevőkkel rendelkezik-e, tekintse meg a következő, "Biztonságos rendszerindítási hibák ellenőrzése" című szakaszt.

- Ha az előző két forgatókönyv nem alkalmazható, a virtuális gép potenciálisan kártevővel (bootkit/rootkit) fertőzött. Fontolja meg a virtuális gép törlését, és hozzon létre újra egy új virtuális gépet ugyanabból a forráslemezképből, miközben kiértékeli az összes telepített szoftvert.

Miért 50 MB-kal kevesebb memóriával rendelkezik a megbízható indítású virtuális gépem a virtuálisgép-termékváltozathoz?

A megbízható indítással létrejön egy végrehajtási környezet, amelyet gyakran "paravisor" néven ismerünk, és a virtuális gépen fut. A paravisor általában körülbelül 50 MB memóriát használ, és a vendég operációs rendszeren belül "fenntartottként" jelenik meg.

Biztonságos rendszerindítási hibák ellenőrzése

Ez a szakasz segít ellenőrizni a biztonságos rendszerindítási hibákat.

Linux rendszerű virtuális gépek

Annak ellenőrzéséhez, hogy mely rendszerindító összetevők felelősek a biztonságos rendszerindítási hibákért egy Azure Linux rendszerű virtuális gépen, használhatja az SBInfo eszközt a Linux biztonsági csomagból.

- Kapcsolja ki a biztonságos rendszerindítást.

- Csatlakozzon az Azure Linux megbízható indítású virtuális gépéhez.

- Telepítse az SBInfo eszközt a virtuális gép által futtatott disztribúcióhoz. A Linux biztonsági csomagban található.

Ezek a parancsok az Ubuntu, a Debian és más Debian-alapú disztribúciókra vonatkoznak.

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ trusty main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ xenial main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ bionic main" | sudo tee -a /etc/apt/sources.list.d/azure.list

wget https://packages.microsoft.com/keys/microsoft.asc

wget https://packages.microsoft.com/keys/msopentech.asc

sudo apt-key add microsoft.asc && sudo apt-key add msopentech.asc

sudo apt update && sudo apt install azure-security

Miután telepítette a linuxos biztonsági csomagot a disztribúcióhoz, futtassa a parancsot annak sbinfo ellenőrzéséhez, hogy mely rendszerindító összetevők felelősek a biztonságos rendszerindítási hibákért az összes aláíratlan modul, kernel és rendszerindító megjelenítésével.

sudo sbinfo -u -m -k -b

Ha többet szeretne megtudni az SBInfo diagnosztikai eszközről, futtassa a következőt sudo sbinfo -help: .

Miért kapok rendszerindítási integritás-monitorozási hibát?

Az Azure-beli virtuális gépek megbízható indítási beállításai a speciális fenyegetéseket figyelik. Ha ilyen fenyegetéseket észlel, a rendszer riasztást indít el. A riasztások csak akkor érhetők el, ha a Felhőhöz készült Microsoft Defender bővített biztonsági funkciói engedélyezve vannak.

Felhőhöz készült Microsoft Defender rendszeres időközönként elvégzi az igazolást. Ha az igazolás sikertelen, a rendszer közepes súlyosságú riasztást aktivál. A megbízható indítási igazolás a következő okokból meghiúsulhat:

- Az igazolt információk, amelyek tartalmazzák a Megbízható számítási alap (TCB) naplóját, eltérnek a megbízható alapkonfigurációtól (például a biztonságos rendszerindítás engedélyezésekor). Az eltérések azt jelzik, hogy a nem megbízható modulok betöltése és az operációs rendszer biztonsága sérülhet.

- Az igazolási idézet nem ellenőrizhető, hogy az igazolt virtuális gép vTPM-éből származik-e. Az ellenőrzési hiba azt jelzi, hogy kártevő van jelen, és a TPM felé irányítja a forgalmat.

- A virtuális gép igazolási bővítménye nem válaszol. A nem válaszoló bővítmények szolgáltatásmegtagadásos támadást jeleznek kártevő vagy operációsrendszer-rendszergazda által.

Diplomák

Ez a szakasz a tanúsítványokról nyújt tájékoztatást.

Hogyan hozhatom létre a megbízhatóság gyökerét a megbízható indítású virtuális gépek használatával?

A virtuális TPM AK nyilvános tanúsítványa a teljes tanúsítványláncra (főtanúsítványokra és köztes tanúsítványokra) vonatkozó információk láthatóságát biztosítja, így ellenőrizheti a tanúsítvány és a gyökérlánc megbízhatóságát. Annak érdekében, hogy folyamatosan a legmagasabb szintű biztonsági helyzettel rendelkezzen a megbízható indításhoz, a példánytulajdonságokról nyújt információt, hogy visszakövethesse a teljes láncot.

Letöltési útmutató

A .p7b (teljes hitelesítésszolgáltató) és .cer (köztes hitelesítésszolgáltató) csomagtanúsítványok felfedik az aláíró és a hitelesítésszolgáltatót. Másolja ki a megfelelő tartalmat, és használja a tanúsítványeszközöket a tanúsítványok részleteinek vizsgálatához és értékeléséhez.

Válassza ki az Azure Virtual TPM Főtanúsítvány 2023-hoz tartozó .crt letöltését

Válassza ki a .p7b tartalom megtekintéséhez

Globális virtuális TPM CA – 01:

-----BEGIN CERTIFICATE-----

MIIRKQYJKoZIhvcNAQcCoIIRGjCCERYCAQExADCCBbMGCSqGSIb3DQEHAaCCBaQE

ggWgMIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0B

AQwFADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0

aW9uMTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRl

IEF1dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFow

JTEjMCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqG

SIb3DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE

7VxsfbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/

DT6pTXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8

aCTUMHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rli

wb/8DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYN

YFZH5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/

MIIBezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUE

EDAOBgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCB

MB8GA1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6Bp

oGeGZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIw

VmlydHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUy

MDIwMjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93

d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIw

VFBNJTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQw

DQYJKoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQ

y5OQltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4f

Qv8eVwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNx

SqmAZ+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9Nz

jCTiE5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY6

1MJuWTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7

x8KZNrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzh

wQp0PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyK

t3ihimrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz

2qaWVS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe

2I++GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvy

oXHPoIILVDCCBZwwggOEoAMCAQICEzMAAAACwNF7S4+XnDUAAAAAAAIwDQYJKoZI

hvcNAQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jw

b3JhdGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZp

Y2F0ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDgxNzUzMDRaFw0yNTExMDMxNzUz

MDRaMCUxIzAhBgNVBAMTGkdsb2JhbCBWaXJ0dWFsIFRQTSBDQSAtIDAxMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvzaqLhxgaL02ncNRizEGDcVqxHIj

0oe4BO1cbH22zwhNEn0zvNDhdq2i3UWDdoBFhNg6/Pkw1LgG/1gRcnM4VNWhxT7L

IPAd/w0+qU15Q5aISyz1pI2FPjrk9fy7O0c40AXtrHvzCcj2iCVyOioAsHj8OxHF

hQoXvGgk1DB2ARtCbuMTZTE1Hf7XLumudwl5+jauPLpsJWiXpUYfotX9L3MAdgmP

7/kZYsG//AzORHfRVB2TisqeVZ2sPRlpaDOOrC0E/33RwdI5roHzWc2n5JIUAGIj

S942DWBWR+fyIFH2Cf8sm8J8KMTnVdjVdENovj+T3G9FjRmiWOO2qjo/AQIDAQAB

o4IBfzCCAXswEgYDVR0TAQH/BAgwBgEB/wIBADAOBgNVHQ8BAf8EBAMCAgQwFwYD

VR0lBBAwDgYFZ4EFCAEGBWeBBQgDMB0GA1UdDgQWBBT/9s7nqMFIaSjLikvy2IGB

tW2AgTAfBgNVHSMEGDAWgBRL/iZalMH2M8ODSCbd8+WwZLKqlTB2BgNVHR8EbzBt

MGugaaBnhmVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NybC9BenVy

ZSUyMFZpcnR1YWwlMjBUUE0lMjBSb290JTIwQ2VydGlmaWNhdGUlMjBBdXRob3Jp

dHklMjAyMDIzLmNybDCBgwYIKwYBBQUHAQEEdzB1MHMGCCsGAQUFBzAChmdodHRw

Oi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NlcnRzL0F6dXJlJTIwVmlydHVh

bCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIwMjMu

Y3J0MA0GCSqGSIb3DQEBDAUAA4ICAQBIU8Mdulvl2qe81xMWwMJx2LTepAeHSBl3

YECIkMuTkJbbEo9o8e6mf2n+Z+Tp0wUPoFzPLIlYqYGgCHQZGxoDowm+m+jE3tWK

RQB+H0L/HlcE1Q84gTA9BCiN9IdCWxSi3UnSnuPDvS8Pk9m9DwV7zBSTknWU+5nh

iJKTcUqpgGfkTcq3i8YpfZJzYxecpj09EXBiudvjMBpRJQW/43PrJ4a/mSWdYK4x

ZMvTc4wk4hOUhvuh92IIhwqn169C9zUbf0GeSIJLhpDT3jL5+CY3rxcAIVxcQaiW

Ce5mOtTCblk3coYaFCYM5maNYUvhjcrjCmigS63lMLXNcuy0R92Bhnneex20PW5s

jHYTu8fCmTawQ19v3ES86wpqUlJXZijLvRuHac16XXuKRTDm4lRaxkavP/RzDicG

ZUL84cEKdD1DGP4CFOa39t59TNTN+rTOYOQhM8UFBrVWhvQAUyUNs4ow+cA6PONL

2858ird4oYpq1LPi6qTwzV8sW8L4m3GYncEnYbtEJlKMmLIEj9mX3+RPJLOd4dsU

EjN889qmllUtb1ahuMwtBH0ZzuuaIDz367SumYhZlR0lj/bz5BXFDWA52EF1v0wK

zvyQntiPvhgpTOwHA0MFi8XKKc7JBkHRzTNczLKa0UcGGlaUyR+u8XjXWuvmOyDj

yWE78qFxzzCCBbAwggOYoAMCAQICEFH0MdoskgiKTing2SneSqcwDQYJKoZIhvcN

AQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3Jh

dGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0

ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDExODA4NTNaFw00ODA2MDExODE1NDFa

MGkxCzAJBgNVBAYTAlVTMR4wHAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24x

OjA4BgNVBAMTMUF6dXJlIFZpcnR1YWwgVFBNIFJvb3QgQ2VydGlmaWNhdGUgQXV0

aG9yaXR5IDIwMjMwggIiMA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQC6DDML

3USe/m1tNGnShNVXpjaiUvtuvFK3vEHH2V1TrFTttvjy/VkaD51qNK+XVaKJmBm6

G4eBwu9rPbBmOgRkXvlItizMLlp4qwbTo2id+K9WYnjTHFTSU/3V1uRzfxy5Zv4E

ipVs6ghMeoBRQEE78mJf+Y2CODntOcye6I4Iyv+mR16RcrF58lCEyfaoI5+eOiCY

fxuTjAt5g3xVOwPxgIvi2Gjh0s14+vS5Nbwn7TavQ3EB7Qe6LTtFcRZES2lC3H7v

wGBzOxQv0qunCW/QLvCvyFIcP+ZSUl2WsCycB6XBGMxE5tm5WndFR7AAmizbnGS+

cAYvBhLrEPVqPFtada1AjKfPabn8WtwK/bGGb1niZbyoIFnEFVJYb7yGRJ0/n7Xh

L8E3aGo5eakr2Wwzxgj42/da0s56Ii6vF6oEAQRY5xIky/lYmmZsmT2FLAbwWN5S

lwdZdoYIGoXwSGoOI9MHIKpS/Nki+6QHRo6tBaLukioB55JK1eQjcVAQVTDQsFKI

+ZrxI3eZhe1z4HzPfKjQAW9gKrX5flbgpFPxtV7xaE6kvQJMGy0xhTEvfowhFNq8

OsJyrhr9U8fYrknTb7F7fLLceH5FXib5xaSXgCMAWVYCkUk2t8N9PfZNJlvKhojJ

8AiOUn3Wdkicg+LhJrM7J4nhOsAFndbSy4NY7wIDAQABo1QwUjAOBgNVHQ8BAf8E

BAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUS/4mWpTB9jPDg0gm3fPl

sGSyqpUwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEMBQADggIBAC4DQMoP

CNADTTv/CNgYaUzrG8sDdmEpkoQJooOYeLArWiUjNXUV8APpHmOjwl0BLfz0QEAI

hzXDhec27jlNQcP2eWe5PaJLdOHrvArEtgaXPjzoPY7OpQbZooDOS1iQh9YKDA9J

CWKc5Ggs8dU3Q98o6NMUsYBoWm5OSLtbKA9zsYVMiBXMWpbocJIlSDbdyYcuxu1S

U5RMJJNtQKDq0MVLCR9H9hl42EoUta/aiz8y3+8pHDputoxxpi2VWbowcyyHTZNW

5Yz/VbhlvnCEgcM5DXhDDBbn3C9sYerP6IlJ14nBVrxuxOoqD52smF6x8t0YevFy

54X6c3gs728/yOMjFd/KhqP3AGNjiaV1Lrg/2WyOa0/pUQRJA1tZMRz/HKcJEcBq

KVfPoF9iklLnCCDeJfP66zQxF/E9G+VPgVKoju2eWJ8Qsmvx9GSMJkJ05S0U1Nn1

vjhhvsciK4zIv9Jev8lj1JCAJDbb0v8ju1EkVSz27RlZN0K3uh3KmnAl8xIyDXCY

RhFYPN2PJzPmPmvSdJVJx8rTEhWRPOYfPDrHkUtkMKo6M1KNo9Q6MJoUklL/TWuQ

HttsnHIgZBGUqvGuK0pcKrYWhCzaXqEy1JOolaFJCv4i72jL65HY/ciWNTv4L5Xz

dmojU0k/9m3fjwOEQU6Bva15+rzZFFnWy4m1MQA=

-----END CERTIFICATE-----

Full Certificate Authority Details

Thumbprint # cdb9bc34197a5355f652f1583fbd4e9a1d4801f0

Serial Number # 51f431da2c92088a4e29e0d929de4aa7

Valid Until # 01/Jun/2048

Válassza ki a főtanúsítvány .cert-tartalmának megtekintéséhez

Azure Virtual TPM Főtanúsítvány-szolgáltató 2023

-----BEGIN CERTIFICATE-----

MIIFsDCCA5igAwIBAgIQUfQx2iySCIpOKeDZKd5KpzANBgkqhkiG9w0BAQwFADBp

MQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9uMTow

OAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1dGhv

cml0eSAyMDIzMB4XDTIzMDYwMTE4MDg1M1oXDTQ4MDYwMTE4MTU0MVowaTELMAkG

A1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3JhdGlvbjE6MDgGA1UE

AxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0ZSBBdXRob3JpdHkg

MjAyMzCCAiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBALoMMwvdRJ7+bW00

adKE1VemNqJS+268Ure8QcfZXVOsVO22+PL9WRoPnWo0r5dVoomYGbobh4HC72s9

sGY6BGRe+Ui2LMwuWnirBtOjaJ34r1ZieNMcVNJT/dXW5HN/HLlm/gSKlWzqCEx6

gFFAQTvyYl/5jYI4Oe05zJ7ojgjK/6ZHXpFysXnyUITJ9qgjn546IJh/G5OMC3mD

fFU7A/GAi+LYaOHSzXj69Lk1vCftNq9DcQHtB7otO0VxFkRLaULcfu/AYHM7FC/S

q6cJb9Au8K/IUhw/5lJSXZawLJwHpcEYzETm2blad0VHsACaLNucZL5wBi8GEusQ

9Wo8W1p1rUCMp89pufxa3Ar9sYZvWeJlvKggWcQVUlhvvIZEnT+fteEvwTdoajl5

qSvZbDPGCPjb91rSznoiLq8XqgQBBFjnEiTL+ViaZmyZPYUsBvBY3lKXB1l2hgga

hfBIag4j0wcgqlL82SL7pAdGjq0Fou6SKgHnkkrV5CNxUBBVMNCwUoj5mvEjd5mF

7XPgfM98qNABb2Aqtfl+VuCkU/G1XvFoTqS9AkwbLTGFMS9+jCEU2rw6wnKuGv1T

x9iuSdNvsXt8stx4fkVeJvnFpJeAIwBZVgKRSTa3w3099k0mW8qGiMnwCI5SfdZ2

SJyD4uEmszsnieE6wAWd1tLLg1jvAgMBAAGjVDBSMA4GA1UdDwEB/wQEAwIBhjAP

BgNVHRMBAf8EBTADAQH/MB0GA1UdDgQWBBRL/iZalMH2M8ODSCbd8+WwZLKqlTAQ

BgkrBgEEAYI3FQEEAwIBADANBgkqhkiG9w0BAQwFAAOCAgEALgNAyg8I0ANNO/8I

2BhpTOsbywN2YSmShAmig5h4sCtaJSM1dRXwA+keY6PCXQEt/PRAQAiHNcOF5zbu

OU1Bw/Z5Z7k9okt04eu8CsS2Bpc+POg9js6lBtmigM5LWJCH1goMD0kJYpzkaCzx

1TdD3yjo0xSxgGhabk5Iu1soD3OxhUyIFcxaluhwkiVINt3Jhy7G7VJTlEwkk21A

oOrQxUsJH0f2GXjYShS1r9qLPzLf7ykcOm62jHGmLZVZujBzLIdNk1bljP9VuGW+

cISBwzkNeEMMFufcL2xh6s/oiUnXicFWvG7E6ioPnayYXrHy3Rh68XLnhfpzeCzv

bz/I4yMV38qGo/cAY2OJpXUuuD/ZbI5rT+lRBEkDW1kxHP8cpwkRwGopV8+gX2KS

UucIIN4l8/rrNDEX8T0b5U+BUqiO7Z5YnxCya/H0ZIwmQnTlLRTU2fW+OGG+xyIr

jMi/0l6/yWPUkIAkNtvS/yO7USRVLPbtGVk3Qre6HcqacCXzEjINcJhGEVg83Y8n

M+Y+a9J0lUnHytMSFZE85h88OseRS2QwqjozUo2j1DowmhSSUv9Na5Ae22ycciBk

EZSq8a4rSlwqthaELNpeoTLUk6iVoUkK/iLvaMvrkdj9yJY1O/gvlfN2aiNTST/2

bd+PA4RBToG9rXn6vNkUWdbLibU=

-----END CERTIFICATE-----

Válassza ki a köztes hitelesítésszolgáltatói tartalom megtekintéséhez

Köztes hitelesítésszolgáltató tPM-tanúsítványhoz:

"Global Virtual TPM CA - XX" (intermediate CA) [.cer],

-----BEGIN CERTIFICATE-----

MIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0BAQwF

ADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFowJTEj

MCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqGSIb3

DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE7Vxs

fbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/DT6p

TXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8aCTU

MHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rliwb/8

DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYNYFZH

5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/MIIB

ezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUEEDAO

BgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCBMB8G

A1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6BpoGeG

ZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIwVmly

dHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIw

MjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93d3cu

bWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIwVFBN

JTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQwDQYJ

KoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQy5OQ

ltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4fQv8e

VwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNxSqmA

Z+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9NzjCTi

E5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY61MJu

WTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7x8KZ

NrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzhwQp0

PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyKt3ih

imrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz2qaW

VS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe2I++

GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvyoXHP

-----END CERTIFICATE-----

Intermediate Certificate Authority

Thumbprint # db1f3959dcce7091f87c43446be1f4ab2d3415b7

Serial Number # 3300000002c0d17b4b8f979c35000000000002

Valid Until # November 3rd, 2025