Virtuális hálózat kényszerítése biztonsági rendszergazdai szabályokkal az Azure Virtual Network Managerben

Ebből a cikkből megtudhatja, hogy a biztonsági rendszergazdák szabályai hogyan biztosítják a biztonsági szabályzatok rugalmas és skálázható érvényesítését olyan eszközökkel, mint a hálózati biztonsági csoportok. Először megismerheti a virtuális hálózatok kényszerítésének különböző modelljeit. Ezután megismerheti a biztonság biztonsági rendszergazdai szabályokkal való kikényszerítésének általános lépéseit.

Fontos

Az Azure Virtual Network Manager általánosan elérhető a Virtual Network Managerhez, a küllős kapcsolatok konfigurációihoz, valamint a biztonsági rendszergazdai szabályokkal rendelkező biztonsági konfigurációkhoz. A mesh-kapcsolat konfigurációi továbbra is nyilvános előzetes verzióban maradnak.

Erre az előzetes verzióra nem vonatkozik szolgáltatói szerződés, és a használata nem javasolt éles számítási feladatok esetén. Előfordulhat, hogy néhány funkció nem támogatott, vagy korlátozott képességekkel rendelkezik. További információ: Kiegészítő használati feltételek a Microsoft Azure előzetes verziójú termékeihez.

Virtuális hálózat kényszerítése

Egyedül a hálózati biztonsági csoportok (NSG-k) esetében a virtuális hálózatok széles körű érvényesítése több alkalmazás, csapat vagy akár teljes szervezet esetében is bonyolult lehet. Gyakran van egyensúly a szervezeten belüli központosított kényszerítési kísérletek és a részletes, rugalmas irányítás csapatoknak való átadása között.

A biztonsági rendszergazdai szabályok célja, hogy a kényszerítés és a rugalmasság közötti elcsúszó skálát teljesen kiküszöböljék az egyes modellek előnyeinek összevonásával, miközben csökkentik az egyes modellek hátrányait. A központi szabályozási csapatok biztonsági rendszergazdai szabályokon keresztül hoznak létre védőkorlátokat, miközben az egyes csapatok számára továbbra is lehetővé teszi, hogy az NSG-szabályok segítségével rugalmasan rögzíthesse a biztonságot. A biztonsági rendszergazdai szabályok nem az NSG-szabályok felülbírálására szolgálnak. Ehelyett az NSG-szabályokkal dolgoznak a szervezeten belüli kényszerítés és rugalmasság biztosítása érdekében.

Kényszerítési modellek

Vizsgáljuk meg a biztonsági rendszergazdai szabályok nélküli biztonságkezelés néhány gyakori modelljét, valamint azok előnyeit és hátrányait:

1. modell – Központi irányítási csapat kezelése NSG-kkel

Ebben a modellben egy szervezet központi irányítási csapata kezeli az összes NSG-t.

| Előnyök | Hátrányok |

|---|---|

| A központi szabályozási csapat fontos biztonsági szabályokat kényszeríthet ki. | A működési többletterhelés magas, mivel a rendszergazdáknak minden NSG-t kezelnie kell, ahogy nő az NSG-k száma, a teher nő. |

2. modell – Egyéni csapatkezelés NSG-kkel

Ebben a modellben a központosított irányítási csapat nélküli szervezet egyes csapatai saját NSG-ket kezelnek.

| Előnyök | Hátrányok |

|---|---|

| Az egyes csapatok rugalmasan szabályozhatják a biztonsági szabályok szolgáltatási követelmények szerinti testreszabását. | A központi szabályozási csapat nem tudja kikényszeríteni a kritikus biztonsági szabályokat, például letilthatja a kockázatos portokat. Előfordulhat, hogy az egyes csapatok helytelenül konfigurálják vagy elfelejtik csatolni az NSG-ket, ami sebezhetőségi kitettségekhez vezet. |

3. modell – Az NSG-k az Azure Policy használatával jönnek létre, és egyéni csapatok felügyelik.

Ebben a modellben az egyes csapatok továbbra is kezelik az NSG-ket. A különbség az, hogy az NSG-k az Azure Policy használatával jönnek létre a standard szabályok beállításához. A szabályok módosítása naplózási értesítéseket váltana ki.

| Előnyök | Hátrányok |

|---|---|

| Az egyéni csapat rugalmasan szabályozhatja a biztonsági szabályok testreszabását. A központi szabályozási csapat szabványos biztonsági szabályokat hozhat létre, és értesítéseket kaphat a szabályok módosítása esetén. |

A központi szabályozási csapat továbbra sem tudja kikényszeríteni a szabványos biztonsági szabályokat, mivel a csapatok NSG-tulajdonosai továbbra is módosíthatják őket. Az értesítések kezelése is túl nagy feladat lenne. |

Hálózati forgalom kényszerítése és kivételek a biztonsági rendszergazdai szabályokkal

Alkalmazzuk az eddig tárgyalt fogalmakat egy példaforgatókönyvre. A vállalati hálózati rendszergazda biztonsági szabályt szeretne kikényszeríteni a bejövő SSH-forgalom letiltásához az egész vállalat számára. Az ilyen típusú biztonsági szabály érvényesítése biztonsági rendszergazdai szabály nélkül nehézkes volt. Ha a rendszergazda kezeli az összes NSG-t, akkor a felügyeleti többletterhelés magas, és a rendszergazda nem tud gyorsan reagálni a termékcsapatok igényeire az NSG-szabályok módosításához. Ha viszont a termékcsapatok biztonsági rendszergazdai szabályok nélkül kezelik a saját NSG-jüket, akkor a rendszergazda nem kényszeríthet kritikus biztonsági szabályokat, így nyitva hagyva a lehetséges biztonsági kockázatokat. A biztonsági rendszergazdai szabályok és az NSG-k használata is megoldhatja ezt a dilemmát.

Ebben az esetben a rendszergazda létrehozhat egy biztonsági rendszergazdai szabályt, amely letiltja a bejövő SSH-forgalmat a vállalat összes virtuális hálózata számára. A rendszergazda biztonsági rendszergazdai szabályt is létrehozhat, amely lehetővé teszi a bejövő SSH-forgalmat olyan virtuális hálózatok esetében, amelyek kivételt igényelnek. A biztonsági rendszergazdai szabály a vállalaton belül érvényes, és a rendszergazda továbbra is engedélyezhet kivételeket adott virtuális hálózatok esetében. Ez az egyes szabályokhoz tartozó prioritási sorrend használatával történik.

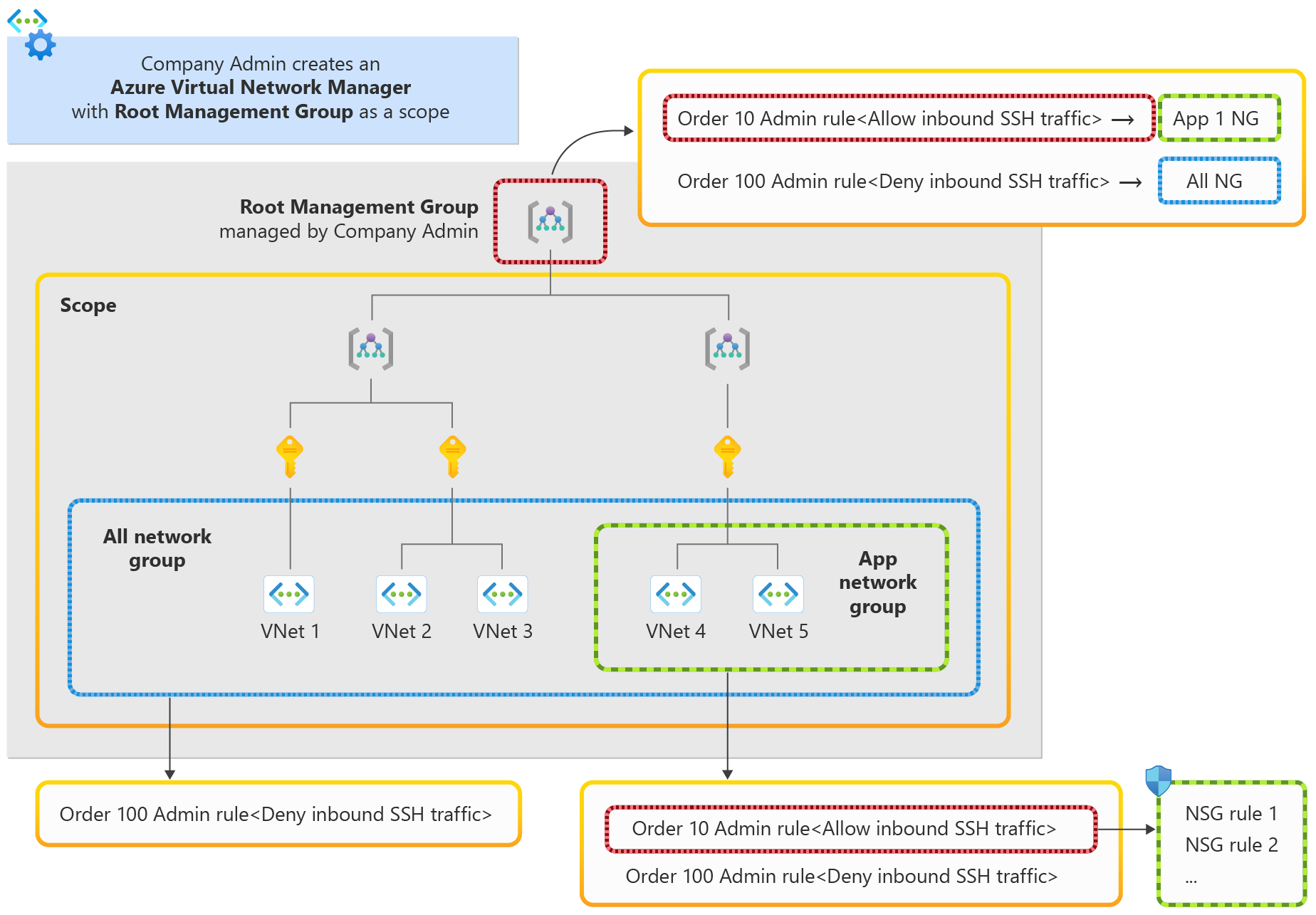

Az ábra bemutatja, hogyan érheti el a rendszergazda a következő célokat:

- Biztonsági rendszergazdai szabályok kényszerítése a szervezeten belül.

- Kivételek engedélyezése az alkalmazáscsapat számára az SSH-forgalom kezeléséhez.

1. lépés: Network Manager-példány létrehozása

A vállalati rendszergazda a hálózatkezelő példány hatóköreként létrehozhat egy hálózatkezelőt a cég gyökérszintű felügyeleti csoportjával.

2. lépés: Hálózati csoportok létrehozása virtuális hálózatokhoz

A rendszergazda két hálózati csoportot hoz létre: az ALL hálózati csoportot , amely a szervezet összes virtuális hálózatából áll, és az alkalmazás virtuális hálózataiból álló alkalmazás hálózati csoportját, amelyek kivételt igényelnek. A fenti diagram ÖSSZES hálózati csoportja az 1–5. virtuális hálózatból, az App hálózati csoport pedig a 4. és a 5. virtuális hálózatból áll. A felhasználók egyszerűen definiálhatják mindkét hálózati csoportot dinamikus tagsággal.

3. lépés: Biztonsági rendszergazdai konfiguráció létrehozása

Ebben a lépésben két biztonsági rendszergazdai szabályt határozunk meg a következő biztonsági rendszergazdai konfigurációval:

- egy biztonsági rendszergazdai szabály, amely letiltja a bejövő SSH-forgalmat az ÖSSZES hálózati csoport számára, amelynek alacsonyabb prioritása 100.

- egy biztonsági rendszergazdai szabályt, amely engedélyezi a bejövő SSH-forgalmat a 10-re magasabb prioritású Alkalmazás hálózati csoport számára.

4. lépés: A biztonsági rendszergazda konfigurációjának üzembe helyezése

A biztonsági rendszergazdai konfiguráció üzembe helyezése után a vállalat összes virtuális hálózata rendelkezik a biztonsági rendszergazdai szabály által kikényszerített bejövő SSH-forgalmi szabálysal. Egyetlen csapat sem módosíthatja a megtagadási szabályt, csak a megadott vállalati rendszergazda. Az alkalmazás virtuális hálózatai mind a bejövő SSH-forgalomra vonatkozó szabályt, mind pedig a bejövő SSH-forgalom letiltási szabályát (az Összes hálózati csoport szabályától öröklik). A rendszer először kiértékeli a szabályt, ha kisebb prioritási számot ad meg az Alkalmazás hálózati csoport bejövő SSH-forgalomszabályán. Ha a bejövő SSH-forgalom egy alkalmazás virtuális hálózatára érkezik, a magasabb prioritású biztonsági rendszergazdai szabály engedélyezi a forgalmat. Feltéve, hogy vannak NSG-k az alkalmazás virtuális hálózatainak alhálózatán, ezt a bejövő SSH-forgalmat az alkalmazáscsapat által beállított NSG-k alapján értékeli ki a rendszer. Az itt ismertetett biztonsági rendszergazdai szabály módszertana lehetővé teszi a vállalati rendszergazda számára, hogy hatékonyan kényszerítse ki a vállalati szabályzatokat, és rugalmas biztonsági védőkorlátokat hozzon létre az NSG-kkel dolgozó szervezeteken.

Következő lépések

Megtudhatja, hogyan tilthatja le a magas kockázatú portokat biztonsági rendszergazdai szabályokkal

Tekintse meg az Azure Virtual Network Managerrel kapcsolatos gyakori kérdéseket