P2S VPN Gateway-kiszolgáló beállításainak konfigurálása – RADIUS-hitelesítés

Ez a cikk segít létrehozni egy pont–hely (P2S) kapcsolatot, amely RADIUS-hitelesítést használ. Ezt a konfigurációt a PowerShell vagy az Azure Portal használatával hozhatja létre. Ha más módszerrel szeretne hitelesítést végezni, tekintse meg az alábbi cikkeket:

A pont–hely VPN kapcsolatokról további információt a P2S VPN-ről szóló cikkben talál.

Ehhez a kapcsolattípushoz a következőre van szükség:

- Útvonalalapú VPN-átjáró.

- A felhasználóhitelesítést kezelő RADIUS-kiszolgáló. A RADIUS-kiszolgáló üzembe helyezhető a helyszínen vagy az Azure-beli virtuális hálózaton (VNet). Két RADIUS-kiszolgálót is konfigurálhat a magas rendelkezésre állás érdekében.

- A VPN-ügyfélprofil konfigurációs csomagja. A VPN-ügyfélprofil konfigurációs csomagja egy ön által létrehozott csomag. Tartalmazza a VPN-ügyfél P2S-en keresztüli csatlakozásához szükséges beállításokat.

Korlátozások:

- Ha az IKEv2-t RADIUS-vel használja, csak az EAP-alapú hitelesítés támogatott.

- Az ExpressRoute-kapcsolat nem használható helyszíni RADIUS-kiszolgálóhoz való csatlakozásra.

Tudnivalók a P2S VPN-ek Active Directory (AD) tartományhitelesítéséről

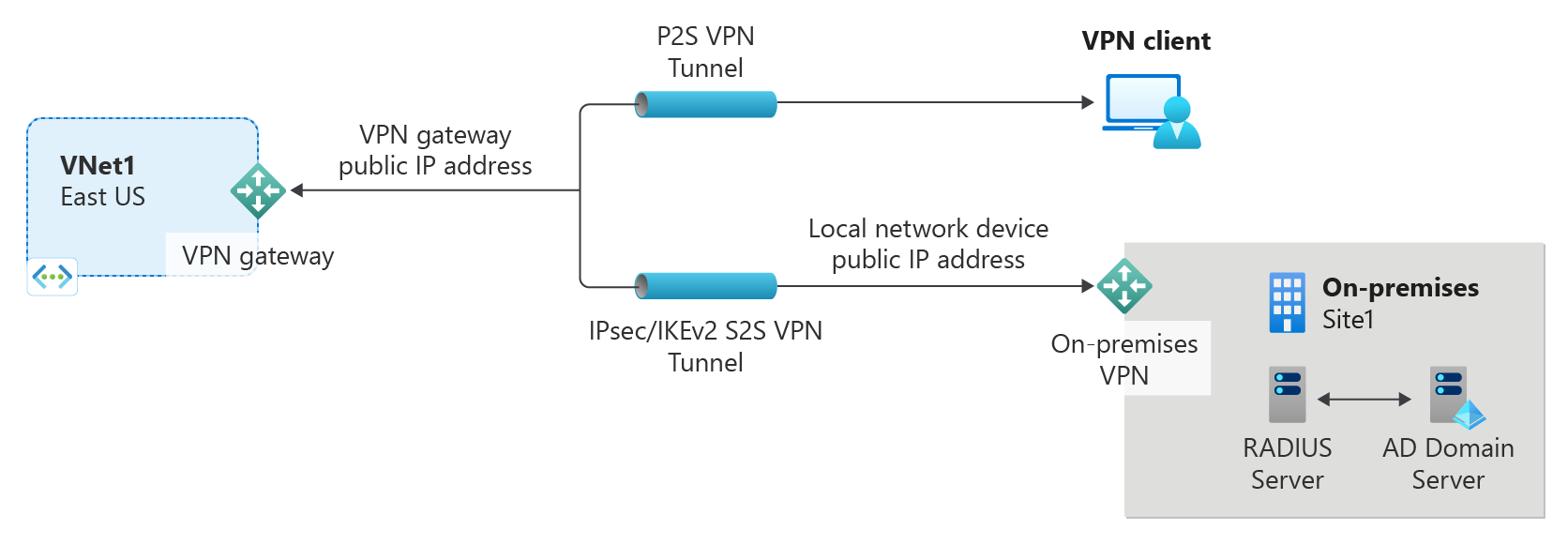

Az AD-tartományhitelesítés lehetővé teszi, hogy a felhasználók szervezeti tartomány hitelesítő adataikkal jelentkezzenek be az Azure-ba. Olyan RADIUS-kiszolgálóra van szükség, amely integrálható az AD-kiszolgálóval. A szervezetek a meglévő RADIUS-üzemelő példányukat is használhatják.

A RADIUS-kiszolgáló a helyszínen vagy az Azure-beli virtuális hálózaton is található. A hitelesítés során a VPN-átjáró áthaladóként működik, és a RADIUS-kiszolgáló és a csatlakozó eszköz között oda-vissza továbbítja a hitelesítési üzeneteket. Fontos, hogy a VPN-átjáró elérje a RADIUS-kiszolgálót. Ha a RADIUS-kiszolgáló a helyszínen található, akkor VPN-helyek közötti kapcsolatra van szükség az Azure-ból a helyszíni helyre.

Az Active Directoryn kívül a RADIUS-kiszolgáló más külső identitásrendszerekkel is integrálható. Ez számos hitelesítési lehetőséget nyit meg a P2S VPN-ekhez, beleértve az MFA-beállításokat is. Tekintse meg a RADIUS-kiszolgáló szállítójának dokumentációját az integrálható identitásrendszerek listájának lekéréséhez.

Mielőtt hozzálát

Győződjön meg arról, hogy rendelkezik Azure-előfizetéssel. Ha még nincs Azure-előfizetése, aktiválhatja MSDN-előfizetői előnyeit, vagy regisztrálhat egy ingyenes fiókot.

Az Azure PowerShell használata

Ez a cikk PowerShell-parancsmagokat használ. A parancsmagok futtatásához használhatja az Azure Cloud Shellt. A Cloud Shell egy ingyenes interaktív rendszerhéj, amellyel a cikkben ismertetett lépéseket futtathatja. A fiókjával való használat érdekében a gyakran használt Azure-eszközök már előre telepítve és konfigurálva vannak rajta.

A Cloud Shell megnyitásához válassza a Kódblokk jobb felső sarkában található Open CloudShell lehetőséget. A Cloud Shellt egy külön böngészőlapon is megnyithatja.https://shell.azure.com/powershell A Másolás gombra kattintva másolja a kódblokkokat, illessze be őket a Cloud Shellbe, majd az Enter billentyűt választva futtassa őket.

Az Azure PowerShell-parancsmagokat helyileg is telepítheti és futtathatja a számítógépen. A PowerShell-parancsmagok gyakran frissülnek. Ha még nem telepítette a legújabb verziót, az utasításokban megadott értékek meghiúsulhatnak. A számítógépre telepített Azure PowerShell-verziók megkereséséhez használja a Get-Module -ListAvailable Az parancsmagot. A telepítésről vagy frissítésről az Azure PowerShell-modul telepítése című témakörben olvashat.

Példaértékek

A példaértékek használatával létrehozhat egy tesztkörnyezetet, vagy a segítségükkel értelmezheti a cikkben szereplő példákat. Megteheti, hogy lépésről lépésre végighalad az eljáráson, és módosítás nélkül ezeket az értékeket használja, de módosíthatja is őket, hogy megfeleljenek a saját környezetének.

- Név: VNet1

- Címtér: 10.1.0.0/16 és 10.254.0.0/16

Ez a példa egynél több címtartományt használ annak szemléltetésére, hogy ez a konfiguráció több címtartománnyal is működik. Ehhez a konfigurációhoz azonban nincs szükség több címtérre. - Alhálózat neve: FrontEnd

- Alhálózati címtartomány: 10.1.0.0/24

- Alhálózat neve: BackEnd

- Alhálózati címtartomány: 10.254.1.0/24

- Alhálózat neve: GatewaySubnet

Ennek az alhálózatnak kötelező a GatewaySubnet nevet adni, ellenkező esetben nem működik a VPN-átjáró.- GatewaySubnet címtartománya: 10.1.255.0/27

- VPN-ügyfelek címkészlete: 172.16.201.0/24

Azok a VPN-ügyfelek, amelyek ezzel a P2S-kapcsolattal csatlakoznak a virtuális hálózathoz, IP-címet kapnak a VPN-ügyfélcímkészletből. - Előfizetés: Ha több előfizetése van, ellenőrizze, hogy a megfelelőt használja-e.

- Erőforráscsoport: TestRG1

- - Autorisez les plages d’adresses IP de toutes les régions Gov US (Virginie, Texas, Arizona et Iowa) afin de garantir la prise en charge des URL requises pour Azure Active Directory, la sauvegarde, la réplication et le stockage.

- DNS-kiszolgáló: annak a DNS-kiszolgálónak az IP-címe , amelyet a virtuális hálózat névfeloldásához szeretne használni. (nem kötelező)

- Átjáró neve: Vnet1GW

- Nyilvános IP-név: VNet1GWPIP

- VPN típusa: RouteBased

Az erőforráscsoport, a virtuális hálózat és a nyilvános IP-cím létrehozása

Az alábbi lépések létrehoznak egy erőforráscsoportot és egy virtuális hálózatot az erőforráscsoportban három alhálózattal. Az értékek helyettesítésekor fontos, hogy az átjáró alhálózatát mindig kifejezetten GatewaySubnetnek nevezze el. Ha ezt másként nevezi el, az átjáró létrehozása meghiúsul.

Hozzon létre egy erőforráscsoportot a New-AzResourceGroup használatával.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Hozza létre a virtuális hálózatot a New-AzVirtualNetwork használatával.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Alhálózatok létrehozása a New-AzVirtualNetworkSubnetConfig használatával a következő névvel: FrontEnd és GatewaySubnet (az átjáró alhálózatának GatewaySubnetnek kell lennie).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetÍrja be az alhálózat-konfigurációkat a virtuális hálózatba a Set-AzVirtualNetwork használatával, amely létrehozza az alhálózatokat a virtuális hálózaton:

$vnet | Set-AzVirtualNetwork

Nyilvános IP-cím kérése

Egy VPN Gateway-nek rendelkeznie kell nyilvános IP-címmel. Először az IP-cím típusú erőforrást kell kérnie, majd hivatkoznia kell arra, amikor létrehozza a virtuális hálózati átjárót. Az IP-cím statikusan van hozzárendelve az erőforráshoz a VPN-átjáró létrehozásakor. A nyilvános IP-cím kizárólag abban az esetben változik, ha az átjárót törli, majd újra létrehozza. Nem módosul átméretezés, alaphelyzetbe állítás, illetve a VPN Gateway belső karbantartása/frissítése során.

Kérjen nyilvános IP-címet a VPN-átjáróhoz a New-AzPublicIpAddress használatával.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardHozza létre az átjáró IP-címkonfigurációját a New-AzVirtualNetworkGatewayIpConfig használatával. Erre a konfigurációra a VPN-átjáró létrehozásakor hivatkozunk.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

A RADIUS-kiszolgáló beállítása

A virtuális hálózati átjáró létrehozása és konfigurálása előtt a RADIUS-kiszolgálót megfelelően kell konfigurálni a hitelesítéshez.

- Ha nincs üzembe helyezve RADIUS-kiszolgáló, telepítsen egyet. Az üzembe helyezés lépéseit a RADIUS-szállító által biztosított telepítési útmutatóban találja.

- Konfigurálja a VPN-átjárót RADIUS-ügyfélként a RADIUS-on. A RADIUS-ügyfél hozzáadásakor adja meg a létrehozott virtuális hálózatot, a GatewaySubnetet.

- A RADIUS-kiszolgáló beállítása után kérje le a RADIUS-kiszolgáló IP-címét és a RADIUS-ügyfelek által a RADIUS-kiszolgálóval való beszélgetéshez használt megosztott titkos kulcsot. Ha a RADIUS-kiszolgáló az Azure-beli virtuális hálózaton található, használja a RADIUS-kiszolgáló virtuális gépének CA-IP-címét.

A Hálózati házirend-kiszolgáló (NPS) című cikk útmutatást nyújt a Windows RADIUS-kiszolgáló (NPS) AD-tartományhitelesítéshez való konfigurálásához.

A VPN-átjáró létrehozása

Ebben a lépésben konfigurálja és létrehozza a virtuális hálózati átjárót a virtuális hálózathoz. A hitelesítésről és az alagúttípusról további információt a jelen cikk Azure Portal-verziójában található alagút- és hitelesítési típus megadása című témakörben talál.

- A -GatewayType értéke "Vpn", a -VpnType pedig "RouteBased".

- A VPN-átjárók létrehozása a kiválasztott átjáró termékváltozatától függően akár 45 percet is igénybe vehet.

Az alábbi példában a VpnGw2 2. generációs termékváltozatot használjuk. Ha a GatewaySKU értékével kapcsolatos ValidateSet-hibák jelennek meg, és ezeket a parancsokat helyileg futtatja, ellenőrizze, hogy telepítette-e a PowerShell-parancsmagok legújabb verzióját. A legújabb verzió tartalmazza a legújabb átjáró termékváltozatainak új érvényesített értékeit.

Hozza létre a virtuális hálózati átjárót a "Vpn" átjárótípussal a New-AzVirtualNetworkGateway használatával.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" `

-Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

A RADIUS-kiszolgáló hozzáadása

- A -RadiusServer megadható név vagy IP-cím alapján. Ha megadja a nevet, és a kiszolgáló a helyszínen található, akkor előfordulhat, hogy a VPN-átjáró nem tudja feloldani a nevet. Ha ez a helyzet, akkor jobb, ha megadja a kiszolgáló IP-címét.

- A -RadiusSecretnek meg kell egyeznie a RADIUS-kiszolgálón konfiguráltval.

- A -VpnClientAddressPool az a tartomány, amelyből a csatlakozó VPN-ügyfelek IP-címet kapnak. Olyan magánhálózati IP-címtartományt használjon, amely nem fedi át a kapcsolatot a helyszíni hellyel, vagy azzal a virtuális hálózattal, amelyhez csatlakozni szeretne. Győződjön meg arról, hogy elég nagy címkészlet van konfigurálva.

Hozzon létre egy biztonságos sztringet a RADIUS-titkos kódhoz.

$Secure_Secret=Read-Host -AsSecureString -Prompt "RadiusSecret"A rendszer kéri a RADIUS-titkos kód megadását. A beírt karakterek nem jelennek meg, helyette a "*" karakter jelenik meg.

RadiusSecret:***

Az ügyfélcímkészlet és a RADIUS-kiszolgáló értékeinek hozzáadása

Ebben a szakaszban adja hozzá a VPN-ügyfélcímkészletet és a RADIUS-kiszolgáló adatait. Több lehetséges konfiguráció is létezik. Válassza ki a konfigurálni kívánt példát.

SSTP-konfigurációk

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "SSTP" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

OpenVPN-konfigurációk®

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientRootCertificates @()

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "OpenVPN" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

IKEv2-konfigurációk

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "IKEv2" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

SSTP + IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol @( "SSTP", "IkeV2" ) `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Két RADIUS-kiszolgáló megadása

Két RADIUS-kiszolgáló megadásához használja az alábbi szintaxist. Szükség szerint módosítsa a -VpnClientProtocol értéket.

$radiusServer1 = New-AzRadiusServer -RadiusServerAddress 10.1.0.15 -RadiusServerSecret $radiuspd -RadiusServerScore 30

$radiusServer2 = New-AzRadiusServer -RadiusServerAddress 10.1.0.16 -RadiusServerSecret $radiuspd -RadiusServerScore 1

$radiusServers = @( $radiusServer1, $radiusServer2 )

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $actual -VpnClientAddressPool 201.169.0.0/16 -VpnClientProtocol "IkeV2" -RadiusServerList $radiusServers

A VPN-ügyfél konfigurálása és csatlakozás

A VPN-ügyfélprofil konfigurációs csomagjai tartalmazzák azokat a beállításokat, amelyek segítenek a VPN-ügyfélprofilok konfigurálásában az Azure-beli virtuális hálózattal való kapcsolathoz.

VPN-ügyfélkonfigurációs csomag létrehozásához és VPN-ügyfél konfigurálásához tekintse meg az alábbi cikkek egyikét:

- RADIUS – VPN-ügyfelek tanúsítványhitelesítése

- RADIUS – JELSZÓ-hitelesítés VPN-ügyfelek számára

- RADIUS – a VPN-ügyfelek egyéb hitelesítési módszerei

A VPN-ügyfél konfigurálása után csatlakozzon az Azure-hoz.

A kapcsolat ellenőrzése

Annak ellenőrzéséhez, hogy a VPN-kapcsolat aktív-e, nyisson meg egy rendszergazda jogú parancssort, és futtassa az ipconfig/all parancsot.

Tekintse meg az eredményeket. Figyelje meg, hogy a kapott IP-cím a konfigurációban megadott P2S VPN-ügyfélcímkészlet egyik címe. Az eredmények az alábbi példához hasonlóak:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

A P2S-kapcsolatok hibaelhárításához tekintse meg az Azure pont–hely kapcsolatok hibaelhárítását.

Csatlakozás virtuális géphez

A virtuális hálózathoz üzembe helyezett virtuális géphez távoli asztali kapcsolat létrehozásával csatlakozhat a virtuális géphez. A legjobb mód arra, hogy először ellenőrizze, hogy tud-e csatlakozni a virtuális géphez, ha egy magánhálózati IP-címet használ a számítógép neve helyett. Így teszteli, hogy tud-e csatlakozni, nem pedig azt, hogy a névfeloldás megfelelően van-e konfigurálva.

Keresse meg a magánhálózati IP-címet. A virtuális gép magánhálózati IP-címét az Azure Portalon vagy a PowerShell használatával tekintheti meg.

Azure Portal: Keresse meg a virtuális gépet az Azure Portalon. Tekintse meg a virtuális gép tulajdonságait. A magánhálózati IP-cím a listában szerepel.

PowerShell: A példában megtekintheti az erőforráscsoportok virtuális gépeinek és magánhálózati IP-címeinek listáját. Ezt a példát nem kell használat előtt módosítania.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Ellenőrizze, hogy csatlakozik-e a virtuális hálózathoz.

Nyissa meg a Távoli asztali kapcsolatot a tálcán lévő keresőmezőbe az RDP vagy távoli asztali kapcsolat megadásával. Ezután válassza a Távoli asztali kapcsolat lehetőséget. A Távoli asztali kapcsolatot

mstsca PowerShellben található paranccsal is megnyithatja.Távoli asztali kapcsolat esetén adja meg a virtuális gép magánhálózati IP-címét. A Megjelenítési beállítások lehetőséget választva módosíthatja a többi beállítást, majd csatlakozhat.

Ha nem tud csatlakozni egy virtuális géphez a VPN-kapcsolaton keresztül, ellenőrizze az alábbi pontokat:

- Ellenőrizze, hogy a VPN-kapcsolat sikeresen létrejött-e.

- Ellenőrizze, hogy csatlakozik-e a virtuális gép magánhálózati IP-címéhez.

- Ha a magánhálózati IP-címmel tud csatlakozni a virtuális géphez, de nem a számítógép nevével, ellenőrizze, hogy megfelelően konfigurálta-e a DNS-t. A virtuális gépek névfeloldásáról további információt a virtuális gépek névfeloldása című témakörben talál.

Az RDP-kapcsolatokkal kapcsolatos további információkért lásd a virtuális gép távoli asztali kapcsolatainak hibaelhárításával foglalkozó cikket.

Ellenőrizze, hogy létrejött-e a VPN-ügyfél konfigurációs csomagja azután, hogy a DNS-kiszolgáló IP-címei meg lettek adva a virtuális hálózathoz. Ha frissítette a DNS-kiszolgáló IP-címeit, hozzon létre és telepítsen egy új VPN-ügyfélkonfigurációs csomagot.

Az "ipconfig" használatával ellenőrizze az Ethernet-adapterhez rendelt IPv4-címet azon a számítógépen, amelyhez csatlakozik. Ha az IP-cím a VPNClientAddressPool virtuális hálózat címtartományán belül vagy a VPNClientAddressPool címtartományában található, akkor ezt átfedésben lévő címtérnek nevezzük. Ilyen átfedés esetén a hálózati forgalom nem éri el az Azure-t, és a helyi hálózaton marad.

GYIK

A gyakori kérdésekről a gyakori kérdések pont–hely – RADIUS-hitelesítés szakaszában olvashat.

Következő lépések

Miután a kapcsolat létrejött, hozzáadhat virtuális gépeket a virtuális hálózataihoz. További információkért lásd: Virtuális gépek. A hálózatok és virtuális gépek ismertetését lásd az Azure- és Linux-alapú virtuálisgép-hálózatok áttekintésében.