A titkosítási követelmények és az Azure VPN-átjárók ismertetése

Ez a cikk azt ismerteti, hogyan konfigurálhatja az Azure VPN-átjárókat úgy, hogy megfeleljenek a titkosítási követelményeknek mind a helyszíni S2S VPN-alagutak, mind az Azure-beli virtuális hálózatok közötti kapcsolatok esetében.

Az IKEv1 és az IKEv2 az Azure VPN-kapcsolatokhoz

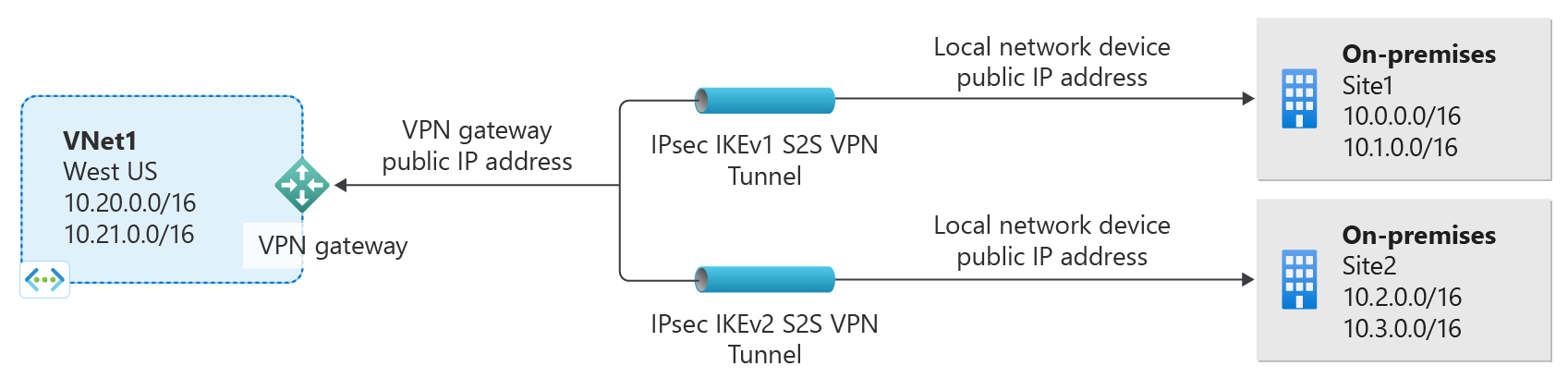

Hagyományosan csak az alapszintű termékváltozatokhoz engedélyeztünk IKEv1 kapcsolatokat, és engedélyezett IKEv2 kapcsolatokat az alapszintű termékváltozatok kivételével minden VPN Gateway SKU-hoz. Az alapszintű termékváltozatok csak 1 kapcsolatot engedélyeznek, és más korlátozásokkal, például a teljesítménnyel együtt az olyan örökölt eszközöket használó ügyfelek, amelyek csak az IKEv1 protokollokat támogatják, korlátozott tapasztalattal rendelkeztek. Az IKEv1 protokollokat használó ügyfelek élményének növelése érdekében mostantól az alapszintű termékváltozat kivételével engedélyezzük az IKEv1-kapcsolatokat az összes VPN-átjáró termékváltozatához. További információ: VPN Gateway termékváltozatok. Vegye figyelembe, hogy az IKEv1-et használó VPN-átjárók a főmódú újrakulcsok során alagút-újracsatlakozásokat tapasztalhatnak.

Ha az IKEv1 és az IKEv2 kapcsolatok ugyanarra a VPN-átjáróra vannak alkalmazva, a két kapcsolat közötti átvitel automatikusan telepíthető.

Tudnivalók az Azure VPN-átjárók IPsec- és IKE-szabályzatparamétereiről

Az IPsec és az IKE protokollszabvány titkosítási algoritmusok széles körét támogatja különböző kombinációkban. Ha Ön nem kéri a titkosítási algoritmusok és paraméterek meghatározott kombinációját, az Azure VPN-átjárók alapértelmezett javaslatokat használnak. Az alapértelmezett szabályzatkészletek kiválasztása azzal a szándékkal történt, hogy maximalizálják a harmadik felektől származó VPN-eszközök széles skálájával való együttműködési képeséget alapértelmezett konfigurációkban. Ennek eredményeképpen a házirendek és a javaslatok száma nem tudja lefedni a rendelkezésre álló titkosítási algoritmusok és kulcserősségek összes lehetséges kombinációját.

Alapértelmezett szabályzat

Az Azure VPN Gateway alapértelmezett szabályzatkészlete a következő cikkben található: Tudnivalók a VPN-eszközökről és a helyek közötti VPN Gateway-kapcsolatok IPsec/IKE-paramétereiről.

Titkosítási követelmények

Az olyan kommunikációk esetében, amelyek konkrét titkosítási algoritmusokat vagy paramétereket igényelnek, amelyek jellemzően megfelelőségi vagy biztonsági követelmények miatt szükségesek, most már konfigurálhatja az Azure VPN-átjáróikat úgy, hogy az Azure alapértelmezett szabályzatkészletei helyett egy egyéni IPsec/IKE-szabályzatot használjanak meghatározott titkosítási algoritmusokkal és kulcserősségekkel.

Az Azure VPN-átjárók IKEv2 fő módú szabályzatai például csak a Diffie-Hellman 2. csoportot használják (1024 bit), míg előfordulhat, hogy erősebb csoportokat kell megadnia az IKE-ben, például 14. csoport (2048 bites), 24. csoport (2048 bites MODP-csoport) vagy ECP (háromliptikus görbecsoportok) 256 vagy 384 bites (19. és 20. csoport, illetve). Hasonló követelmények vonatkoznak az IPsec gyorsmódú szabályzatokra is.

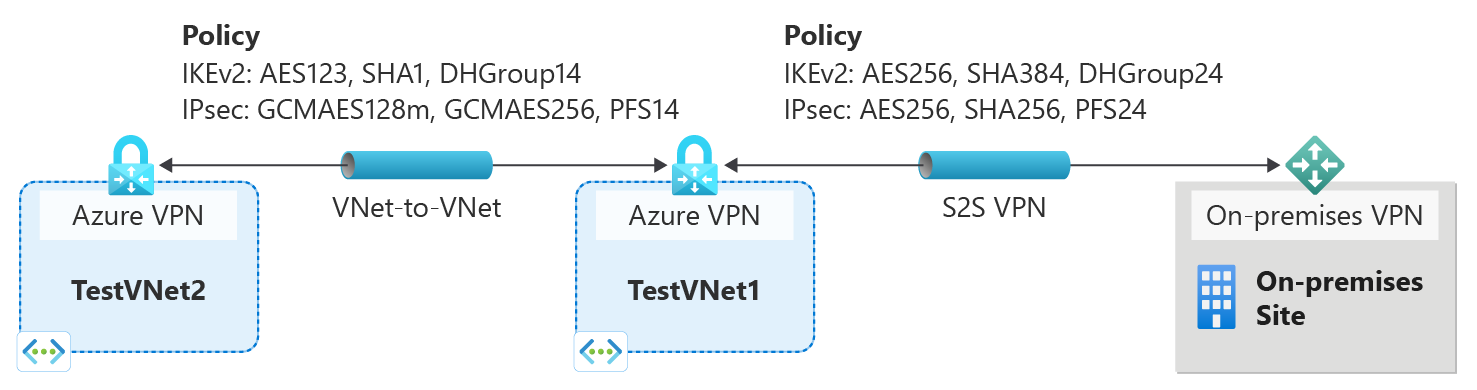

Egyéni IPsec/IKE-szabályzat Azure VPN-átjárókkal

Az Azure VPN-átjárók mostantól támogatják a kapcsolatonkénti, egyéni IPsec/IKE-szabályzatot. Helyek közötti vagy virtuális hálózatok közötti kapcsolat esetén az IPsec és az IKE titkosítási algoritmusainak meghatározott kombinációját választhatja ki a kívánt kulcserősséggel, ahogyan az alábbi példában látható:

Létrehozhat egy IPsec/IKE-szabályzatot, és alkalmazhat egy új vagy meglévő kapcsolatra.

Munkafolyamat

- Hozza létre a virtuális hálózatokat, a VPN-átjárókat vagy a helyi hálózati átjárókat a kapcsolati topológiához az egyéb útmutató dokumentumokban leírtak szerint.

- Hozzon létre egy IPsec/IKE-szabályzatot.

- A szabályzatot S2S vagy VNet–VNet kapcsolat létrehozásakor alkalmazhatja.

- Ha a kapcsolat már létrejött, alkalmazhatja vagy frissítheti a szabályzatot egy meglévő kapcsolatra.

IPsec/IKE-szabályzat – gyakori kérdések

Támogatott egy egyéni IPsec/IKE-szabályzat az összes Azure VPN Gateway-termékváltozaton?

Az egyéni IPsec/IKE-szabályzatok az Alapszintű termékváltozat kivételével minden Azure VPN Gateway-termékváltozatban támogatottak.

Hány házirendeket adhatok meg egy kapcsolathoz?

Egy kapcsolathoz csak egy házirend-kombinációt adhat meg.

Megadhatok részleges szabályzatot egy kapcsolaton (például csak IKE-algoritmusok, de nem IPsec)?

Nem, minden algoritmust és paramétert meg kell adnia mind az IKE (Elsődleges mód), mind az IPsec (Gyors mód) esetében. Részleges házirend-specifikáció nem engedélyezett.

Milyen algoritmusokat és kulcserősségeket támogat az egyéni szabályzat?

Az alábbi táblázat a konfigurálható támogatott titkosítási algoritmusokat és kulcserősségeket sorolja fel. Minden mezőhöz választania kell egy lehetőséget.

| IPsec/IKEv2 | Beállítások |

|---|---|

| IKEv2 titkosítás | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2 integritás | SHA384, MD5, SHA1, SHA256 |

| DH-csoport | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-titkosítás | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Nincs |

| IPsec-integritás | GCMAES256, GCMAES192, GCMAES128, SHA-256, SHA1, MD5 |

| PFS-csoport | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Nincs |

| Gyors módú sa élettartama | (Nem kötelező; alapértelmezett értékek, ha nincs megadva) Másodperc (egész szám; minimum 300, alapértelmezett 27 000) Kilobájt (egész szám; minimum 1024, alapértelmezett 10 2400 000) |

| Forgalomválasztó | UsePolicyBasedTrafficSelectors ($True vagy $False, de nem kötelező; alapértelmezett $False , ha nincs megadva) |

| DPD időtúllépés | Másodperc (egész szám; minimum 9, maximum 3600, alapértelmezett 45) |

A helyszíni VPN-eszköz konfigurációjának meg kell egyeznie vagy tartalmaznia kell az Azure IPsec- vagy IKE-szabályzatban megadott alábbi algoritmusokat és paramétereket:

- IKE titkosítási algoritmus (fő mód, 1. fázis)

- IKE integritási algoritmus (fő mód, 1. fázis)

- DH-csoport (fő mód, 1. fázis)

- IPsec titkosítási algoritmus (gyors mód, 2. fázis)

- IPsec-integritási algoritmus (gyors mód, 2. fázis)

- PFS-csoport (gyors mód, 2. fázis)

- Forgalomválasztó (ha használja

UsePolicyBasedTrafficSelectors) - SA-élettartamok (olyan helyi specifikációk, amelyeknek nem kell egyeznie)

Ha GCMAES-t használ az IPsec titkosítási algoritmushoz, ugyanazt a GCMAES-algoritmust és kulcshosszt kell kiválasztania az IPsec-integritáshoz. Használjon például GCMAES128 mindkettőhöz.

Az algoritmusok és kulcsok táblázatában:

- Az IKE a fő módnak vagy az 1. fázisnak felel meg.

- Az IPsec a gyors módnak vagy a 2. fázisnak felel meg.

- A DH-csoport a fő módban vagy az 1. fázisban használt Diffie-Hellman csoportot adja meg.

- A PFS-csoport a gyors módban vagy a 2. fázisban használt Diffie-Hellman csoportot határozza meg.

Az IKE főmódú sa élettartama 28 800 másodpercen van rögzítve az Azure VPN-átjárókon.

UsePolicyBasedTrafficSelectorsnem kötelező paraméter a kapcsolaton. Ha egy kapcsolatra$Truevan állítvaUsePolicyBasedTrafficSelectors, a VPN-átjárót úgy konfigurálja, hogy egy helyszíni házirendalapú VPN-tűzfalhoz csatlakozzon.Ha engedélyezi

UsePolicyBasedTrafficSelectors, győződjön meg arról, hogy a VPN-eszköz rendelkezik a helyszíni hálózat (helyi hálózati átjáró) előtagjainak az Azure-beli virtuális hálózat előtagjaihoz vagy előtagjaihoz tartozó összes kombinációjával definiált egyező forgalomválasztókkal ahelyett, hogy bármelyikhez. A VPN-átjáró bármilyen forgalomválasztót elfogad, amelyet a távoli VPN-átjáró javasol, függetlenül attól, hogy mi van konfigurálva a VPN-átjárón.Például ha a helyszíni hálózati előtagok a 10.1.0.0/16 és a 10.2.0.0/16, a virtuális hálózati előtagok pedig 192.168.0.0/16 és 172.16.0.0/16, az alábbi forgalomválasztókat kell megadnia:

- 10.1.0.0/16 <===> 192.168.0.0/16

- 10.1.0.0/16 <===> 172.16.0.0/16

- 10.2.0.0/16 <===> 192.168.0.0/16

- 10.2.0.0/16 <===> 172.16.0.0/16

A szabályzatalapú forgalomválasztókkal kapcsolatos további információkért lásd : VPN-átjáró csatlakoztatása több helyszíni szabályzatalapú VPN-eszközhöz.

Ha az időtúllépést rövidebb időszakokra állítja, az IKE agresszívabb újrakulcsolási elemet eredményez. Előfordulhat, hogy a kapcsolat bizonyos esetekben megszakad. Ez a helyzet nem feltétlenül kívánatos, ha a helyszíni helyek távolabb vannak attól az Azure-régiótól, ahol a VPN-átjáró található, vagy ha a fizikai kapcsolat állapota csomagvesztést okozhat. Általában azt javasoljuk, hogy állítsa az időtúllépést 30 és 45 másodperc közé.

További információ: VPN-átjáró csatlakoztatása több helyszíni szabályzatalapú VPN-eszközhöz.

Mely Diffie-Hellman-csoportok támogatják az egyéni szabályzatot?

Az alábbi táblázat az egyéni szabályzat által támogatott megfelelő Diffie-Hellman-csoportokat sorolja fel:

| Diffie-Hellman csoport | DH-csoport | PFS-csoport | A kulcs hossza |

|---|---|---|---|

| 0 | DHGroup1 | PFS1 | 768 bites MODP |

| 2 | DHGroup2 | PFS2 | 1024 bites MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 bites MODP |

| 19 | ECP256 | ECP256 | 256 bites ECP |

| 20 | ECP384 | ECP384 | 384 bites ECP |

| 24 | DHGroup24 | PFS24 | 2048 bites MODP |

További információ: RFC3526 és RFC5114.

Lecseréli az egyéni szabályzat a VPN-átjárók alapértelmezett IPsec/IKE-szabályzatkészleteit?

Igen. Miután egyéni szabályzatot adott meg egy kapcsolaton, az Azure VPN Gateway csak ezt a szabályzatot használja a kapcsolaton, mind IKE-kezdeményezőként, mind IKE-válaszadóként.

Ha eltávolítok egy egyéni IPsec/IKE-házirendet, azzal a kapcsolat nem védetté válik?

Nem, az IPsec/IKE továbbra is segít megvédeni a kapcsolatot. Miután eltávolította az egyéni szabályzatot egy kapcsolatból, a VPN-átjáró visszaáll az IPsec/IKE-javaslatok alapértelmezett listájára, és újraindítja az IKE-kézfogást a helyszíni VPN-eszközzel.

Az IPsec/IKE-házirend hozzáadása vagy frissítése megszakítja a VPN-kapcsolatot?

Igen. Ez kis fennakadást okozhat (néhány másodperc), mivel a VPN-átjáró megszakítja a meglévő kapcsolatot, és újraindítja az IKE kézfogást az IPsec-alagút újbóli létrehozásához az új titkosítási algoritmusokkal és paraméterekkel. Győződjön meg arról, hogy a helyszíni VPN-eszköz a megfelelő algoritmusokkal és kulcserősségekkel is konfigurálva van a megszakítás minimalizálása érdekében.

Használhatok különböző házirendeket különböző kapcsolatokhoz?

Igen. Az egyéni szabályzatok kapcsolatonként lesznek alkalmazva. A különböző kapcsolatokhoz különböző IPsec/IKE-házirendeket hozhat létre és alkalmazhat.

Emellett a kapcsolatok egy részhalmazára is alkalmazhat egyéni házirendeket. A fennmaradó kapcsolatok az Azure alapértelmezett IPsec/IKE-házirendjét használják.

Használhatok egyéni szabályzatot virtuális hálózatok közötti kapcsolatokon?

Igen. Egyéni szabályzatot alkalmazhat mind a helyszíni IPsec-kapcsolatokra, mind a virtuális hálózatok közötti kapcsolatokra.

Ugyanazt a házirendet kell megadnom mindkét, virtuális hálózatok közötti kapcsolat erőforrásaihoz?

Igen. A virtuális hálózatok közötti alagút két kapcsolati erőforrásból áll az Azure-ban, amelyek a két különböző irányba mutatnak. Győződjön meg arról, hogy mindkét kapcsolati erőforrás ugyanazzal a szabályzattal rendelkezik. Ellenkező esetben a virtuális hálózatok közötti kapcsolat nem jön létre.

Mi az alapértelmezett DPD időtúllépési érték? Megadhatok egy másik DPD-időtúllépést?

A DPD alapértelmezett időtúllépése 45 másodperc a VPN-átjárókon. Az egyes IPsec- vagy virtuális hálózatok közötti kapcsolatokon eltérő DPD-időtúllépési értéket adhat meg 9 másodperctől 3600 másodpercig.

Feljegyzés

Ha az időtúllépést rövidebb időszakokra állítja, az IKE agresszívabb újrakulcsolási elemet eredményez. Előfordulhat, hogy a kapcsolat bizonyos esetekben megszakad. Ez a helyzet nem feltétlenül kívánatos, ha a helyszíni helyek távolabb vannak attól az Azure-régiótól, ahol a VPN-átjáró található, vagy ha a fizikai kapcsolat állapota csomagvesztést okozhat. Általában azt javasoljuk, hogy állítsa az időtúllépést 30 és 45 másodperc közé.

Működik egy egyéni IPsec/IKE-szabályzat az ExpressRoute-kapcsolatokon?

Szám Az IPsec/IKE-szabályzatok csak S2S VPN- és VNet–VNet-kapcsolatokon működnek a VPN-átjárókon keresztül.

Hogyan kapcsolatot létesíteni az IKEv1 vagy IKEv2 protokolltípussal?

Az IKEv1-kapcsolatokat az összes útvonalalapú VPN-típusú termékváltozaton létrehozhatja, kivéve az alapszintű termékváltozatot, a standard termékváltozatot és más korábbi termékváltozatokat.

A kapcsolatok létrehozásakor megadhatja az IKEv1 vagy IKEv2 kapcsolati protokoll típusát. Ha nem ad meg kapcsolati protokolltípust, az IKEv2 az alapértelmezett beállítás, ahol lehetséges. További információkért tekintse meg az Azure PowerShell-parancsmag dokumentációját.

Az IKEv1 és az IKEv2 termékváltozattípusairól és támogatásáról további információt a VPN-átjáró csatlakoztatása több helyszíni házirendalapú VPN-eszközhöz című témakörben talál.

Engedélyezett az IKEv1 és az IKEv2 kapcsolatok közötti átvitel?

Igen.

Rendelkezhetek IKEv1 helyek közötti kapcsolatokkal az alapszintű termékváltozaton az útvonalalapú VPN-típushoz?

Szám Az alapszintű termékváltozat nem támogatja ezt a konfigurációt.

Módosíthatom a kapcsolat protokolltípusát a kapcsolat létrehozása után (IKEv1 IKEv2 és fordítva)?

Szám A kapcsolat létrehozása után nem módosíthatja az IKEv1 és az IKEv2 protokollt. Törölnie kell és újra létre kell hoznia egy új kapcsolatot a kívánt protokolltípussal.

Miért csatlakozik gyakran újra az IKEv1-kapcsolat?

Ha a statikus útválasztási vagy útvonalalapú IKEv1-kapcsolat rutin időközönként megszakad, valószínűleg azért van, mert a VPN-átjárók nem támogatják a helyszíni újrakulcsokat. A fő mód újrakulcsolásakor az IKEv1 alagutak megszakadnak, és akár 5 másodpercig is eltarthat az újracsatlakozás. A fő módú tárgyalás időtúllépési értéke határozza meg az újrakulcsok gyakoriságát. Az újracsatlakozások megakadályozása érdekében válthat az IKEv2 használatára, amely támogatja a helyszíni újrakulcsokat.

Ha a kapcsolat véletlenszerű időpontokban újracsatlakozik, kövesse a hibaelhárítási útmutatót.

Hol találhatok további információt és lépéseket a konfigurációhoz?

Tekintse meg az alábbi cikkeket:

- Egyéni IPsec/IKE kapcsolati szabályzatok konfigurálása S2S VPN-hez és virtuális hálózatok közötti hálózathoz: Azure Portal

- Egyéni IPsec/IKE kapcsolati házirendek konfigurálása S2S VPN- és VNet–VNet-kapcsolatokhoz: PowerShell

Következő lépések

Az egyéni IPsec-/IKE-szabályzat kapcsolaton való konfigurálásával kapcsolatos részletes útmutatásért lásd : IPsec/IKE-szabályzat konfigurálása.

További információ a UsePolicyBasedTrafficSelectors beállításról: Több szabályzatalapú VPN-eszköz csatlakoztatása.