Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Ez a cikk bemutatja, hogyan konfigurálhat egyéni IPsec/IKE-házirendet a VPN Gateway helyek közötti VPN- vagy VNet–VNet-kapcsolatokhoz a PowerShell használatával.

Munkafolyamat

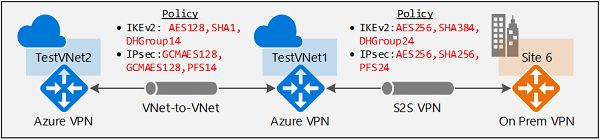

A cikkben található utasítások segítenek az IPsec-/IKE-szabályzatok beállításában és konfigurálásában az alábbi ábrán látható módon.

- Hozzon létre egy virtuális hálózatot és egy VPN-átjárót.

- Hozzon létre egy helyi hálózati átjárót a helyek közötti kapcsolathoz, vagy egy másik virtuális hálózatot és átjárót a virtuális hálózatok közötti kapcsolathoz.

- Hozzon létre egy IPsec/IKE-szabályzatot a kiválasztott algoritmusokkal és paraméterekkel.

- Hozzon létre egy kapcsolatot (IPsec vagy VNet2VNet) az IPsec/IKE szabályzattal.

- Meglévő kapcsolat IPsec/IKE-szabályzatának hozzáadása/frissítése/eltávolítása.

Szabályzatparaméterek

Az IPsec és az IKE protokollszabvány titkosítási algoritmusok széles körét támogatja különböző kombinációkban. A titkosítási követelményekről és az Azure VPN-átjárókról szóló cikkben megtudhatja, hogy ez hogyan segíthet a helyek közötti és a virtuális hálózatok közötti kapcsolatok biztosításában a megfelelőségi vagy biztonsági követelményeknek való megfelelés érdekében. Vegye figyelembe a következő szempontokat:

- Az IPsec/IKE-szabályzat csak a következő átjáró termékváltozatokon működik:

- VpnGw1~5 és VpnGw1AZ~5AZ

- Standard és HighPerformance

- Egy adott kapcsolathoz csak egy házirend-kombinációt adhat meg.

- Meg kell adnia az összes algoritmust és paramétert az IKE (Fő mód) és az IPsec (gyors mód) esetében is. Részleges házirend-specifikáció nem engedélyezett.

- Tekintse meg a VPN-eszköz gyártói specifikációit, hogy a szabályzat támogatott legyen a helyszíni VPN-eszközökön. Az S2S- vagy VNet-VNet kapcsolatok nem jöhetnek létre, ha a szabályzatok nem kompatibilisek.

Titkosítási algoritmusok és kulcserősség

Az alábbi táblázat a támogatott konfigurálható titkosítási algoritmusokat és kulcserősségeket sorolja fel.

| IPsec/IKEv2 | Beállítások |

|---|---|

| IKEv2 titkosítás | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2 integritás | SHA384, MD5, SHA1, SHA256 |

| DH-csoport | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec-titkosítás | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Nincs |

| IPsec-integritás | GCMAES256, GCMAES192, GCMAES128, SHA-256, SHA1, MD5 |

| PFS-csoport | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Nincs |

| Gyors mód SA élettartama | (Nem kötelező; alapértelmezett értékek, ha nincs megadva) Másodperc (egész szám; minimum 300, alapértelmezett 27 000) Kilobájt (egész szám; minimum 1024, alapértelmezett 10 2400 000) |

| Forgalomválasztó |

UsePolicyBasedTrafficSelectors ($True vagy $False, de nem kötelező; alapértelmezett $False , ha nincs megadva) |

| DPD időtúllépés | Másodperc (egész szám; minimum 9, maximum 3600, alapértelmezett 45) |

A helyszíni VPN-eszköz konfigurációjának meg kell egyeznie vagy tartalmaznia kell az Azure IPsec- vagy IKE-szabályzatban megadott alábbi algoritmusokat és paramétereket:

- IKE titkosítási algoritmus (fő mód, 1. fázis)

- IKE integritási algoritmus (fő mód, 1. fázis)

- DH-csoport (fő mód, 1. fázis)

- IPsec titkosítási algoritmus (gyors mód, 2. fázis)

- IPsec-integritási algoritmus (gyors mód, 2. fázis)

- PFS-csoport (gyors mód, 2. fázis)

- Forgalomválasztó (ha használja

UsePolicyBasedTrafficSelectors) - SA-élettartamok (olyan helyi specifikációk, amelyeknek nem kell egyeznie)

Ha GCMAES-t használ az IPsec titkosítási algoritmushoz, ugyanazt a GCMAES-algoritmust és kulcshosszt kell kiválasztania az IPsec-integritáshoz. Használjon például GCMAES128 mindkettőhöz.

Az algoritmusok és kulcsok táblázatában:

- Az IKE a fő módnak vagy az 1. fázisnak felel meg.

- Az IPsec a gyors módnak vagy a 2. fázisnak felel meg.

- A DH-csoport a fő módban vagy az 1. fázisban használt Diffie-Hellman csoportot adja meg.

- A PFS-csoport a gyors módban vagy a 2. fázisban használt Diffie-Hellman csoportot határozza meg.

Az IKE főmódú sa élettartama 28 800 másodpercen van rögzítve az Azure VPN-átjárókon.

UsePolicyBasedTrafficSelectorsnem kötelező paraméter a kapcsolaton. Ha egy kapcsolatraUsePolicyBasedTrafficSelectorsvan állítva$True, a VPN-átjárót úgy konfigurálja, hogy egy helyszíni házirendalapú VPN-tűzfalhoz csatlakozzon.Ha engedélyezi

UsePolicyBasedTrafficSelectors, győződjön meg arról, hogy a VPN-eszköz rendelkezik a helyszíni hálózat (helyi hálózati átjáró) előtagjainak az Azure-beli virtuális hálózat előtagjaihoz vagy előtagjaihoz tartozó összes kombinációjával definiált egyező forgalomválasztókkal ahelyett, hogy bármelyikhez. A VPN-átjáró bármilyen forgalomválasztót elfogad, amelyet a távoli VPN-átjáró javasol, függetlenül attól, hogy mi van konfigurálva a VPN-átjárón.Például ha a helyszíni hálózati előtagok a 10.1.0.0/16 és a 10.2.0.0/16, a virtuális hálózati előtagok pedig 192.168.0.0/16 és 172.16.0.0/16, az alábbi forgalomválasztókat kell megadnia:

- 10.1.0.0/16 <===> 192.168.0.0/16

- 10.1.0.0/16 <===> 172.16.0.0/16

- 10.2.0.0/16 <===> 192.168.0.0/16

- 10.2.0.0/16 <===> 172.16.0.0/16

A szabályzatalapú forgalomválasztókkal kapcsolatos további információkért lásd : VPN-átjáró csatlakoztatása több helyszíni szabályzatalapú VPN-eszközhöz.

Ha az időtúllépést rövidebb időszakokra állítja, az IKE agresszívabb újrakulcsolási elemet eredményez. Előfordulhat, hogy a kapcsolat bizonyos esetekben megszakad. Ez a helyzet nem feltétlenül kívánatos, ha a helyszíni helyek távolabb vannak attól az Azure-régiótól, ahol a VPN-átjáró található, vagy ha a fizikai kapcsolat állapota csomagvesztést okozhat. Általában azt javasoljuk, hogy állítsa az időtúllépést 30 és 45 másodperc közé.

Feljegyzés

Az IKEv2 Integritás mind az Integritás, mind a PRF (pszeudo-véletlenszerű függvény) esetében használatos. Ha a megadott IKEv2 titkosítási algoritmus GCM*, az IKEv2 integritásban átadott érték csak a PRF-hez használatos, és implicit módon az IKEv2 integritás értékét GCM*-ra állítjuk. Minden más esetben az IKEv2 integritásban átadott érték az IKEv2 integritás és a PRF esetében is használatos.

Diffie-Hellman csoportok

Az alábbi táblázat az egyéni szabályzat által támogatott megfelelő Diffie-Hellman-csoportokat sorolja fel:

| Diffie-Hellman csoport | DH-csoport | PFS-csoport | A kulcs hossza |

|---|---|---|---|

| 0 | DHGroup1 | PFS1 | 768 bites MODP |

| 2 | DHGroup2 | PFS2 | 1024 bit MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 bit MODP |

| 19 | ECP256 | ECP256 | 256 bites ECP |

| 20 | ECP384 | ECP384 | 384 bites ECP |

| 24 | DHGroup24 | PFS24 | 2048 bit MODP |

További részletekért lásd: RFC3526 és RFC5114.

S2S VPN-kapcsolat létrehozása IPsec/IKE-szabályzattal

Ez a szakasz végigvezeti az S2S VPN-kapcsolat IPsec/IKE-szabályzattal való létrehozásának lépésein. A következő lépések a diagramon látható módon hozzák létre a kapcsolatot:

Lásd az S2S VPN-kapcsolat létrehozása pontot az S2S VPN-kapcsolat létrehozásának részletes lépésről-lépésre útmutatásaiért.

A gyakorlat lépéseit az Azure Cloud Shell használatával futtathatja a böngészőben. Ha inkább közvetlenül a számítógépről szeretné használni a PowerShellt, telepítse az Azure Resource Manager PowerShell-parancsmagjait. További információ a PowerShell-parancsmagok telepítéséről: Az Azure PowerShell telepítése és konfigurálása.

1. lépés – A virtuális hálózat, a VPN-átjáró és a helyi hálózati átjáró erőforrásainak létrehozása

Ha az Azure Cloud Shellt használja, automatikusan csatlakozik a fiókjához, és nem kell futtatnia a következő parancsot.

Ha a számítógépéről használja a PowerShellt, nyissa meg a PowerShell-konzolt, és csatlakozzon a fiókjához. További információ: A Windows PowerShell használata a Resource Managerrel. A következő minta segíthet a kapcsolódásban:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. A változók deklarálása

Ebben a gyakorlatban változók deklarálásával kezdjük. A parancsok futtatása előtt lecserélheti a változókat a sajátjaira.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. A virtuális hálózat, a VPN-átjáró és a helyi hálózati átjáró létrehozása

Az alábbi minták létrehozzák a TestVNet1 virtuális hálózatot három alhálózattal és a VPN-átjáróval. Az értékek behelyettesítésekor fontos, hogy az átjáróalhálózat neve mindenképp GatewaySubnet legyen. Ha ezt másként nevezi el, az átjáró létrehozása meghiúsul. A virtuális hálózati átjáró létrehozása akár 45 percet is igénybe vehet. Ez idő alatt, ha Azure Cloud Shellt használ, előfordulhat, hogy a kapcsolat időtúllépést okozhat. Ez nincs hatással az átjáró létrehozási parancsára.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Hozza létre a helyi hálózati átjárót. Előfordulhat, hogy újra kell csatlakoznia, és újra deklarálnia kell a következő változókat, ha az Azure Cloud Shell túllépte az időkorlátot.

Változók deklarálása.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Hozzon létre egy helyi hálózati átjárót, a Site6-ot.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

2. lépés – S2S VPN-kapcsolat létrehozása IPsec/IKE-szabályzattal

1. IPsec/IKE-szabályzat létrehozása

A következő példaszkript létrehoz egy IPsec/IKE-szabályzatot a következő algoritmusokkal és paraméterekkel:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS None, SA Élettartam 14400 másodperc &102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Ha GCMAES-t használ az IPsec-hez, ugyanazt a GCMAES-algoritmust és kulcshosszt kell használnia mind az IPsec-titkosításhoz, mind az integritáshoz. A fenti példában a megfelelő paraméterek a "-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256" lesznek a GCMAES256 használatakor.

2. Az S2S VPN-kapcsolat létrehozása az IPsec/IKE-szabályzattal

Hozzon létre egy S2S VPN-kapcsolatot, és alkalmazza a korábban létrehozott IPsec/IKE-szabályzatot.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

Igény szerint hozzáadhatja a "-UsePolicyBasedTrafficSelectors $True" parancsmagot a kapcsolati parancsmaghoz, hogy az Azure VPN-átjáró képes legyen csatlakozni a szabályzatalapú helyszíni VPN-eszközökhöz.

Fontos

Miután egy IPsec/IKE-szabályzat meg van adva egy kapcsolaton, az Azure VPN-átjáró csak az adott kapcsolathoz megadott titkosítási algoritmusokkal és kulcserősségekkel rendelkező IPsec/IKE-javaslatot küldi el vagy fogadja el. Győződjön meg arról, hogy a helyszíni VPN-eszköz a kapcsolathoz használja vagy elfogadja a szabályzat pontos kombinációját, ellenkező esetben az S2S VPN-alagút nem jön létre.

VNettől VNetig kapcsolat létrehozása IPsec/IKE irányelvvel

A virtuális hálózatok közötti kapcsolat IPsec/IKE-szabályzattal való létrehozásának lépései hasonlóak az S2S VPN-kapcsolatokéhoz. A következő példaszkriptek hozzák létre a kapcsolatot a diagramon látható módon:

A virtuális hálózatok közötti kapcsolat létrehozásának részletes lépéseit lásd: Virtuális hálózatok közötti kapcsolat létrehozása.

1. lépés: A második virtuális hálózat és VPN-átjáró létrehozása

1. A változók deklarálása

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. A második virtuális hálózat és VPN-átjáró létrehozása

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

A VPN-átjáró létrehozása körülbelül 45 percet is igénybe vehet.

2. lépés: VNet-toVNet-kapcsolat létrehozása az IPsec/IKE-szabályzattal

Az S2S VPN-kapcsolathoz hasonlóan hozzon létre egy IPsec/IKE-szabályzatot, majd alkalmazza a szabályzatot az új kapcsolatra. Ha az Azure Cloud Shellt használta, előfordulhat, hogy a kapcsolat időtúllépés miatt megszakadt. Ha igen, csatlakozzon újra, és adja meg újra a szükséges változókat.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Az IPsec/IKE-szabályzat létrehozása

Az alábbi mintaszkript egy eltérő IPsec/IKE-szabályzatot hoz létre a következő algoritmusokkal és paraméterekkel:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, SA élettartam 14400 másodperc & 102400000KB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Hozzon létre virtuális hálózatok közötti kapcsolatokat az IPsec/IKE irányelvvel.

Hozzon létre egy virtuális hálózatok közötti kapcsolatot, és alkalmazza a létrehozott IPsec/IKE-szabályzatot. Ebben a példában mindkét átjáró ugyanabban az előfizetésben található. Így mindkét kapcsolatot létrehozhatja és konfigurálhatja ugyanazzal az IPsec/IKE-házirenddel ugyanabban a PowerShell-munkamenetben.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Fontos

Miután egy IPsec/IKE-szabályzat meg van adva egy kapcsolaton, az Azure VPN-átjáró csak az adott kapcsolathoz megadott titkosítási algoritmusokkal és kulcserősségekkel rendelkező IPsec/IKE-javaslatot küldi el vagy fogadja el. Győződjön meg arról, hogy mindkét kapcsolat IPsec-házirendjei azonosak, ellenkező esetben a virtuális hálózatok közötti kapcsolat nem jön létre.

A lépések elvégzése után a kapcsolat néhány perc múlva létrejön, és az elején látható módon a következő hálózati topológiával fog rendelkezni:

IPsec/IKE-szabályzat frissítése egy kapcsolathoz

Az utolsó szakasz bemutatja, hogyan kezelheti az IPsec/IKE szabályzatot egy meglévő S2S- vagy VNet–VNet-kapcsolat esetében. Az alábbi gyakorlat végigvezeti a kapcsolaton végzett alábbi műveleteken:

- Kapcsolat IPsec/IKE-szabályzatának megjelenítése

- Az IPsec/IKE-szabályzat hozzáadása vagy frissítése egy kapcsolathoz

- Az IPsec/IKE-szabályzat eltávolítása egy kapcsolatból

Ugyanezek a lépések vonatkoznak az S2S és a VNet a VNet közötti kapcsolatokra is.

Fontos

Az IPsec/IKE-szabályzat csak standard és HighPerformance útvonalalapú VPN-átjárókon támogatott. Nem működik az alapszintű átjáró termékváltozatán vagy a szabályzatalapú VPN-átjárón.

1. IPsec/IKE-szabályzat megjelenítése egy kapcsolathoz

Az alábbi példa bemutatja, hogyan lehet konfigurálni az IPsec/IKE-szabályzatot egy kapcsolaton. A szkriptek a fenti gyakorlatokból is származnak.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Az utolsó parancs felsorolja a kapcsolaton konfigurált aktuális IPsec/IKE-szabályzatot, ha van ilyen. Az alábbi példa egy mintakimenet a kapcsolathoz:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Ha nincs konfigurált IPsec/IKE-szabályzat, a parancs (PS> $connection 6. Az IpsecPolicies) üres visszatérést kap. Ez nem jelenti azt, hogy az IPsec/IKE nincs konfigurálva a kapcsolaton, de nincs egyéni IPsec/IKE-szabályzat. A tényleges kapcsolat a helyszíni VPN-eszköz és az Azure VPN Gateway közötti alapértelmezett szabályzatot használja.

2. IPsec/IKE-szabályzat hozzáadása vagy frissítése egy kapcsolathoz

Az új szabályzat hozzáadásának vagy egy meglévő házirend frissítésének lépései ugyanazok: hozzon létre egy új szabályzatot, majd alkalmazza az új szabályzatot a kapcsolatra.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Ha engedélyezni szeretné a "UsePolicyBasedTrafficSelectors" beállítást egy helyszíni házirendalapú VPN-eszközhöz való csatlakozáskor, adja hozzá a "-UsePolicyBaseTrafficSelectors" paramétert a parancsmaghoz, vagy állítsa $False beállításra a beállítás letiltásához:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

A "UsePolicyBasedTrafficSelectors"-hez hasonlóan a DPD időtúllépésének konfigurálása az alkalmazott IPsec-szabályzaton kívül is elvégezhető:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

A házirendalapú forgalomválasztó és a DPD időtúllépési beállításai megadhatók alapértelmezett szabályzattal, egyéni IPsec/IKE-szabályzat nélkül, ha szükséges.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

A kapcsolat ismételt lekérésével ellenőrizheti, hogy a szabályzat frissült-e. A frissített szabályzat kapcsolatának ellenőrzéséhez futtassa a következő parancsot.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Példakimenet:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. IPsec/IKE-szabályzat eltávolítása egy kapcsolatból

Miután eltávolította az egyéni szabályzatot egy kapcsolatból, az Azure VPN Gateway visszaáll az IPsec/IKE-javaslatok alapértelmezett listájára, és újratárgyalja a helyszíni VPN-eszközét.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

Ugyanezzel a szkripttel ellenőrizheti, hogy a házirend el lett-e távolítva a kapcsolatból.

IPsec/IKE-szabályzat – gyakori kérdések

A gyakori kérdések megtekintéséhez nyissa meg a VPN Gateway gyakori kérdéseinek IPsec/IKE szabályzat szakaszát.

Következő lépések

A szabályzatalapú forgalomválasztókkal kapcsolatos további részletekért lásd : Több helyszíni szabályzatalapú VPN-eszköz csatlakoztatása.