Microsoft Defender for Cloud Apps hozzáférési szabályzatok létrehozása

Microsoft Defender for Cloud Apps hozzáférési szabályzatok a feltételes hozzáférés alkalmazásvezérlőjének használatával valós idejű monitorozást és vezérlést biztosítanak a felhőalkalmazásokhoz való hozzáféréshez. A hozzáférési szabályzatok a felhasználó, a hely, az eszköz és az alkalmazás alapján szabályozzák a hozzáférést, és bármely eszköz esetében támogatottak.

A gazdaalkalmazásokhoz létrehozott szabályzatok nem kapcsolódnak egyetlen kapcsolódó erőforrás-alkalmazáshoz sem. A Teamshez, az Exchange-hez vagy a Gmailhez létrehozott hozzáférési szabályzatok például nem kapcsolódnak a SharePointhoz, a OneDrive-hoz vagy a Google Drive-hoz. Ha az erőforrásalkalmazáshoz a gazdagépalkalmazás mellett szabályzatra is szüksége van, hozzon létre egy külön szabályzatot.

Tipp

Ha általában engedélyezni szeretné a hozzáférést a munkamenetek figyelése során, vagy korlátozni szeretné az adott munkamenet-tevékenységeket, hozzon létre inkább munkamenet-szabályzatokat. További információ: Munkamenet-szabályzatok.

Előfeltételek

Mielőtt hozzákezd, győződjön meg arról, hogy rendelkezik a következő előfeltételekkel:

Egy Defender for Cloud Apps licenc, önálló licencként vagy egy másik licenc részeként.

A P1 Microsoft Entra ID licence, önálló licencként vagy egy másik licenc részeként.

Ha nem Microsoft identitásszolgáltatót használ, az identitásszolgáltató (IDP) megoldásához szükséges licenc.

A feltételes hozzáférés alkalmazásvezérlőbe előkészített megfelelő alkalmazások. Microsoft Entra ID alkalmazások előkészítése automatikusan megtörténik, míg a nem Microsoft identitásszolgáltatói alkalmazásokat manuálisan kell elővenni.

Ha nem Microsoft-identitásszolgáltatóval dolgozik, győződjön meg arról, hogy az identitásszolgáltatót is konfigurálta a Microsoft Defender for Cloud Apps való együttműködésre. További információ:

Ahhoz, hogy a hozzáférési szabályzat működjön, rendelkeznie kell egy Microsoft Entra ID feltételes hozzáférési szabályzattal is, amely létrehozza a forgalom vezérlésére vonatkozó engedélyeket.

Példa: Feltételes hozzáférési szabályzatok létrehozása Microsoft Entra ID Defender for Cloud Apps

Ez az eljárás magas szintű példát mutat be arra, hogyan hozhat létre feltételes hozzáférési szabályzatot Defender for Cloud Apps használatához.

A feltételes hozzáférés Microsoft Entra ID válassza az Új szabályzat létrehozása lehetőséget.

Adjon meg egy kifejező nevet a szabályzatnak, majd a Munkamenet területen található hivatkozásra kattintva adjon hozzá vezérlőket a szabályzathoz.

A Munkamenet területen válassza a Feltételes hozzáférésű alkalmazásvezérlő használata lehetőséget.

A Felhasználók területen jelölje be az összes felhasználó vagy csak adott felhasználók és csoportok belefoglalását.

A Feltételek és ügyfélalkalmazások területen válassza ki a szabályzatban szerepeltetni kívánt feltételeket és ügyfélalkalmazásokat.

Mentse a szabályzatot úgy, hogy a Csak jelentés beállítást bekapcsolva, majd a Létrehozás lehetőséget választja.

Microsoft Entra ID böngészőalapú és nem böngészőalapú szabályzatokat is támogat. Javasoljuk, hogy mindkét típust hozza létre a nagyobb biztonsági lefedettség érdekében.

Ismételje meg ezt az eljárást egy nemrowser alapú feltételes hozzáférési szabályzat létrehozásához. Az Ügyfélalkalmazások területen állítsa a Konfigurálás beállítást Igen értékre. Ezután a Modern hitelesítési ügyfelek területen törölje a Böngésző beállítást. Hagyja bejelölve az összes többi alapértelmezett beállítást.

További információ: Feltételes hozzáférési szabályzatok és Feltételes hozzáférési szabályzat létrehozása.

Megjegyzés:

Microsoft Defender for Cloud Apps az alkalmazás Microsoft Defender for Cloud Apps – Munkamenet-vezérlőket használja a feltételes hozzáférés alkalmazásvezérlési szolgáltatásának részeként a felhasználói bejelentkezéshez. Ez az alkalmazás az Entra-azonosító "Vállalati alkalmazások" szakaszában található. Az SaaS-alkalmazások munkamenet-vezérlőkkel való védelméhez engedélyeznie kell az alkalmazáshoz való hozzáférést.

Ha olyan feltételes hozzáférési szabályzatokkal rendelkezik, amelyeknél a "Hozzáférés engedélyezése" vezérlőben a "Hozzáférés engedélyezése" beállítás van kiválasztva egy olyan Microsoft Entra ID feltételes hozzáférési szabályzatban, amely erre az alkalmazásra vonatkozik, a végfelhasználók nem férhetnek hozzá a védett alkalmazásokhoz a munkamenet-vezérlők alatt.

Fontos, hogy az alkalmazás ne legyen véletlenül korlátozva semmilyen feltételes hozzáférési szabályzattal. Az összes vagy bizonyos alkalmazásokat korlátozó szabályzatok esetében győződjön meg arról, hogy ez az alkalmazás kivételként szerepel a Célerőforrások között, vagy győződjön meg arról, hogy a blokkolási szabályzat szándékos.

A helyalapú feltételes hozzáférési szabályzatok megfelelő működésének biztosításához adja meg a Microsoft Defender for Cloud Apps – Munkamenet-vezérlők alkalmazást ezekben a szabályzatokban.

Defender for Cloud Apps hozzáférési szabályzat létrehozása

Ez az eljárás azt ismerteti, hogyan hozhat létre új hozzáférési szabályzatot Defender for Cloud Apps.

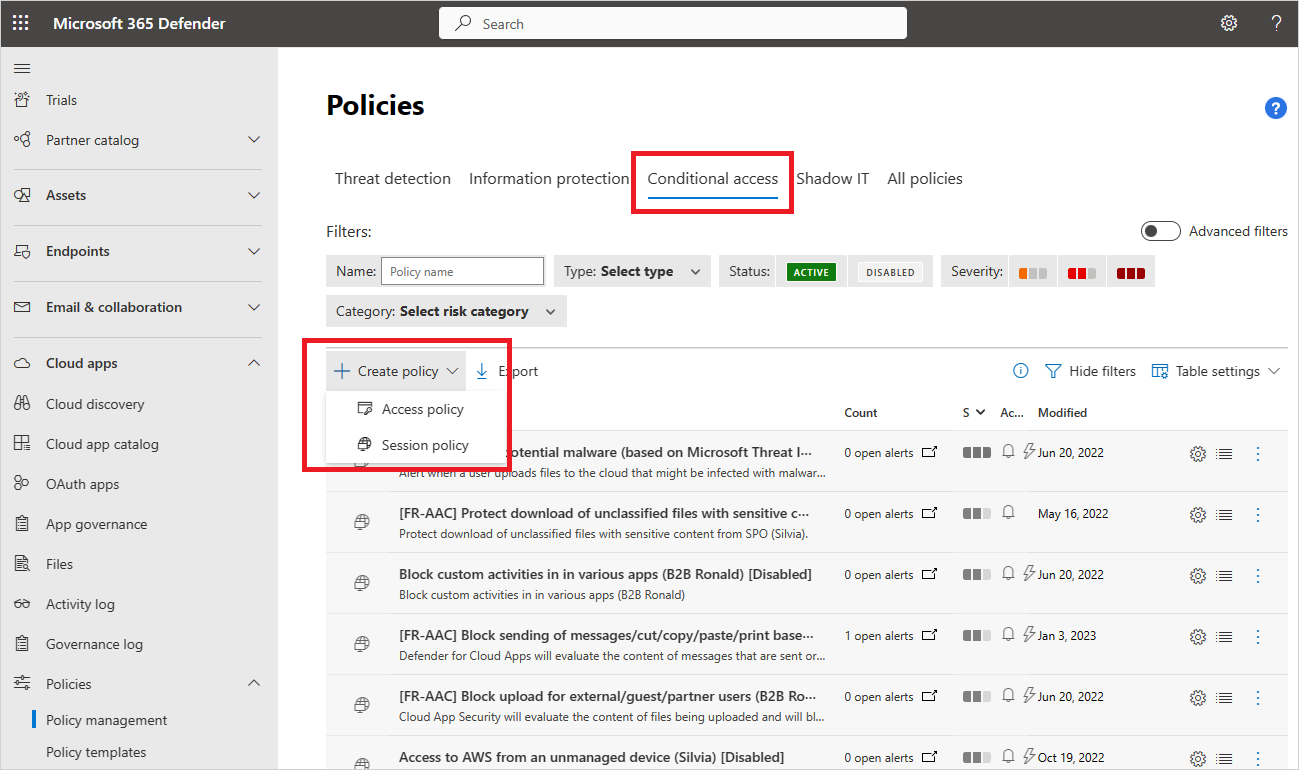

A Microsoft Defender XDR válassza a Cloud Apps-szabályzatok >> házirendkezelése > feltételes hozzáférés lapot.

Válassza a Szabályzat-hozzáférési>szabályzat létrehozása lehetőséget. Például:

A Hozzáférési szabályzat létrehozása lapon adja meg a következő alapvető információkat:

Name (Név) Leírás Házirend neve A szabályzat kifejező neve, például Nem felügyelt eszközökről való hozzáférés letiltása Szabályzat súlyossága Válassza ki a szabályzatra alkalmazni kívánt súlyosságot. Kategória A Hozzáférés-vezérlés alapértelmezett értékének megtartása Leírás Adjon meg egy nem kötelező, kifejező leírást a szabályzathoz, amely segít a csapatnak megérteni annak célját. Az összes alábbi területnek megfelelő tevékenységek területen válassza ki a szabályzatra alkalmazandó további tevékenységszűrőket. A szűrők a következő lehetőségeket tartalmazzák:

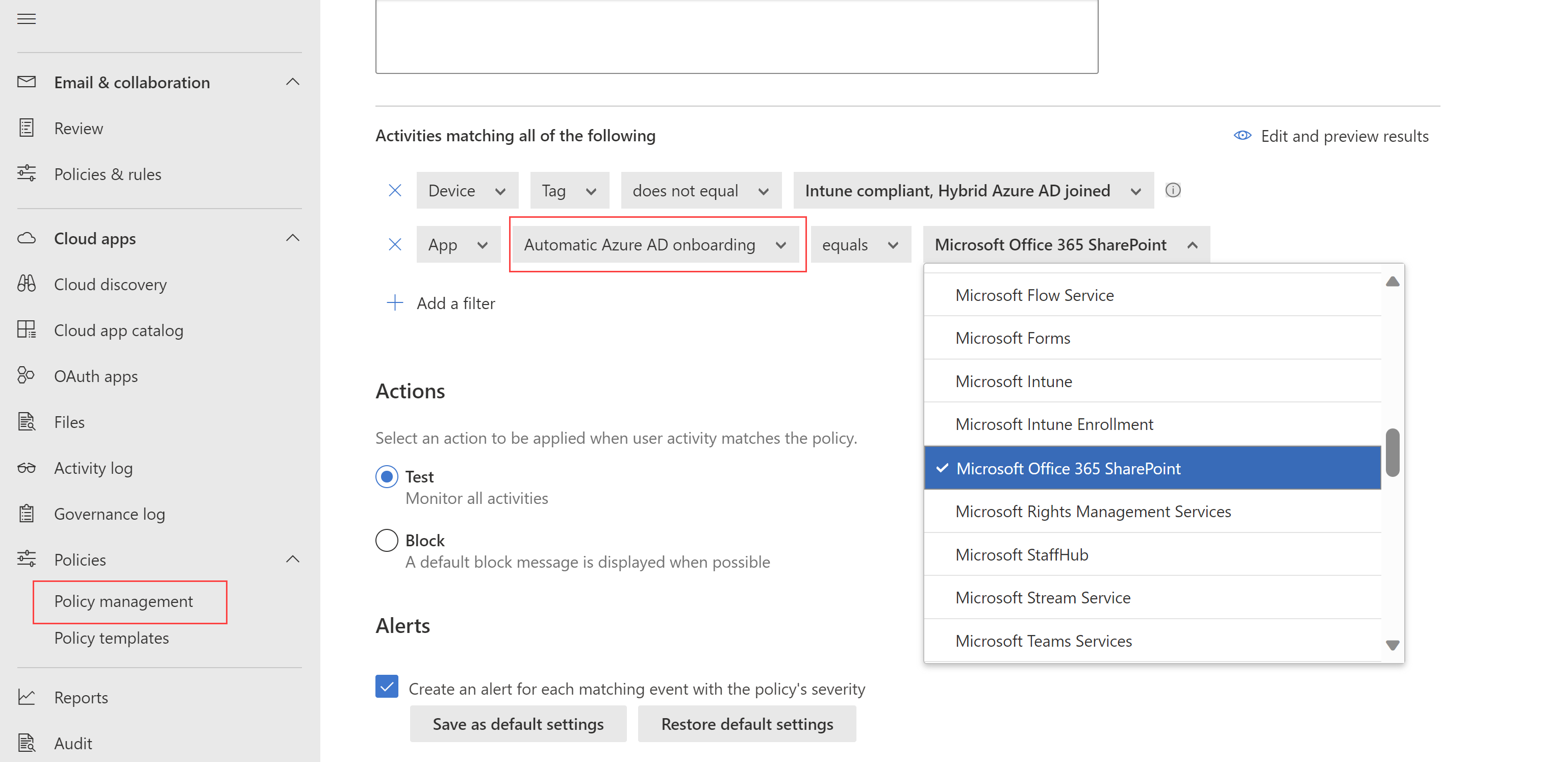

Name (Név) Leírás Alkalmazás Szűrők egy adott alkalmazásra vonatkozóan, hogy szerepeljenek a szabályzatban. Az alkalmazások kiválasztásához először válassza ki, hogy automatizált Azure AD előkészítést, Microsoft Entra ID alkalmazásokhoz vagy manuális előkészítést használnak-e a nem Microsoft identitásszolgáltatói alkalmazásokhoz. Ezután válassza ki a szűrőbe felvenni kívánt alkalmazást a listából.

Ha a nem Microsoft identitásszolgáltató alkalmazás hiányzik a listából, győződjön meg arról, hogy teljesen előkészítette. További információ:

- Nem Microsoft identitásszolgáltatói katalógusbeli alkalmazások előkészítése feltételes hozzáférésű alkalmazásvezérléshez

- Nem Microsoft identitásszolgáltatóval rendelkező egyéni alkalmazások előkészítése feltételes hozzáférésű alkalmazásvezérléshez

Ha úgy dönt, hogy nem használja az alkalmazásszűrőt , a szabályzat az összes olyan alkalmazásra vonatkozik, amely engedélyezve van a Beállítások > Felhőalkalmazásokhoz > csatlakoztatott alkalmazások > feltételes hozzáférésű alkalmazásvezérlő alkalmazások lapon.

Megjegyzés: Előfordulhat, hogy átfedés van az előkészített alkalmazások és a manuális előkészítést igénylő alkalmazások között. Ha ütközés lép fel a szűrőben az alkalmazások között, a manuálisan előkészített alkalmazások elsőbbséget élveznek.Ügyfélalkalmazás Szűrjön böngésző- vagy mobil-/asztali alkalmazásokra. Eszköz Szűrjön eszközcímkékre, például egy adott eszközfelügyeleti módszerre vagy eszköztípusokra, például PC-re, mobilra vagy táblagépre. IP-cím Szűrjön IP-címenként, vagy használjon korábban hozzárendelt IP-címcímkéket. Hely Szűrés földrajzi hely alapján. A egyértelműen meghatározott hely hiánya kockázatos tevékenységeket azonosíthat. Regisztrált isp Szűrjön egy adott szolgáltatótól származó tevékenységekre. Felhasználó Szűrjön egy adott felhasználóra vagy felhasználócsoportra. Felhasználói ügynök sztringje Szűrjön egy adott felhasználóiügynök-sztringre. Felhasználói ügynök címkéje Szűrjön felhasználói ügynökcímkékre, például elavult böngészőkre vagy operációs rendszerekre. Például:

Az Eredmények szerkesztése és előnézete lehetőséget választva megtekintheti az aktuális kijelöléssel visszaadott tevékenységtípusokat.

A Műveletek területen válasszon az alábbi lehetőségek közül:

Naplózás: Állítsa be ezt a műveletet úgy, hogy az explicit módon beállított szabályzatszűrőknek megfelelően engedélyezze a hozzáférést.

Letiltás: Ezt a műveletet úgy állíthatja be, hogy az explicit módon beállított szabályzatszűrőknek megfelelően tiltsa le a hozzáférést.

A Riasztások területen szükség szerint konfigurálja az alábbi műveletek bármelyikét:

- Riasztás létrehozása minden egyező eseményhez a szabályzat súlyosságával

- Riasztás küldése e-mailként

- Napi riasztási korlát szabályzatonként

- Riasztások küldése a Power Automate-be

Amikor elkészült, válassza a Létrehozás lehetőséget.

A szabályzat tesztelése

Miután létrehozta a hozzáférési szabályzatot, tesztelje újra a szabályzatban konfigurált összes alkalmazás hitelesítésével. Ellenőrizze, hogy az alkalmazás a várt módon működik-e, majd ellenőrizze a tevékenységnaplókat.

Javasoljuk, hogy:

- Hozzon létre egy szabályzatot egy olyan felhasználóhoz, amelyet kifejezetten tesztelésre hozott létre.

- Jelentkezzen ki az összes meglévő munkamenetből, mielőtt újból hitelesítené az alkalmazásokat.

- Jelentkezzen be mobil- és asztali alkalmazásokba felügyelt és nem felügyelt eszközökről is, hogy a tevékenységek teljes mértékben rögzítve legyenek a tevékenységnaplóban.

Mindenképpen olyan felhasználóval jelentkezzen be, aki megfelel a szabályzatnak.

A szabályzat tesztelése az alkalmazásban:

- Keresse fel az alkalmazás azon lapjait, amelyek egy felhasználó munkafolyamatának részei, és ellenőrizze, hogy az oldalak megfelelően jelennek-e meg.

- Ellenőrizze, hogy az alkalmazás viselkedését és működését nem befolyásolja-e hátrányosan az olyan gyakori műveletek végrehajtása, mint a fájlok letöltése és feltöltése.

- Ha egyéni, nem Microsoft identitásszolgáltató alkalmazásokkal dolgozik, ellenőrizze az alkalmazáshoz manuálisan hozzáadott összes tartományt.

Tevékenységnaplók ellenőrzése:

A Microsoft Defender XDR válassza a Felhőalkalmazások > tevékenységnaplója lehetőséget, és ellenőrizze az egyes lépésekhez rögzített bejelentkezési tevékenységeket. Előfordulhat, hogy a Speciális szűrők és a Forrás egyenlő hozzáférés-vezérlés szűrése lehetőség kiválasztásával szeretne szűrni.

Az egyszeri bejelentkezési bejelentkezési tevékenységek feltételes hozzáférésű alkalmazásvezérlési események.

További részletekért válassza ki a kibontandó tevékenységet. Ellenőrizze, hogy a Felhasználói ügynök címke megfelelően tükrözi-e, hogy az eszköz egy beépített ügyfél, egy mobil- vagy asztali alkalmazás, vagy az eszköz egy megfelelő és tartományhoz csatlakoztatott felügyelt eszköz.

Ha hibákat vagy problémákat tapasztal, a Rendszergazda Nézet eszköztár segítségével gyűjtse össze az erőforrásokat, például .Har a fájlokat és a rögzített munkameneteket, majd küldjön támogatási jegyet.

Hozzáférési szabályzatok létrehozása identitás által felügyelt eszközökhöz

Ügyféltanúsítványokkal szabályozhatja az olyan eszközök hozzáférését, amelyek nem Microsoft Entra hibrid csatlakoztatású, és amelyeket nem a Microsoft Intune kezel. Új tanúsítványok bevezetése felügyelt eszközökön, vagy meglévő tanúsítványok, például külső MDM-tanúsítványok használata. Előfordulhat például, hogy ügyféltanúsítványt szeretne központilag telepíteni a felügyelt eszközökre, majd letiltani a tanúsítvány nélküli eszközök hozzáférését.

További információ: Felügyelt eszközök identitása feltételes hozzáférésű alkalmazásvezérléssel.

Kapcsolódó tartalom

További információ:

- Hozzáférés- és munkamenet-vezérlők hibaelhárítása

- Oktatóanyag: Bizalmas adatok letöltésének letiltása feltételes hozzáférésű alkalmazásvezérléssel

- Letöltések letiltása nem felügyelt eszközökön munkamenet-vezérlőkkel

- Feltételes hozzáférésű alkalmazásvezérlési webinárium

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.