Anomáliadetektálási szabályzatok az Felhőhöz készült Defender Appsben

Az Felhőhöz készült Microsoft Defender-alkalmazások anomáliadetektálási szabályzatai beépített felhasználói és entitás-viselkedéselemzést (UEBA) és gépi tanulást (ML) biztosítanak, így már a kezdettől fogva készen áll a fejlett fenyegetésészlelés futtatására a felhőkörnyezetben. Mivel ezek automatikusan engedélyezve vannak, az új anomáliadetektálási szabályzatok azonnal megkezdik az eredmények észlelésének és rendezésének folyamatát, és számos viselkedési rendellenességet céloznak meg a felhasználók és a hálózathoz csatlakoztatott gépek és eszközök között. A szabályzatok emellett további adatokat is elérhetővé tehetnek a Felhőhöz készült Defender-alkalmazások észlelési motorjáról, hogy felgyorsítsa a vizsgálati folyamatot, és folyamatosan veszélyforrásokat tartalmazzon.

Az anomáliadetektálási szabályzatok automatikusan engedélyezve vannak, de Felhőhöz készült Defender az alkalmazások kezdeti tanulási időszaka hét nap, amely alatt nem minden anomáliadetektálási riasztás keletkezik. Ezt követően a konfigurált API-összekötőktől származó adatok gyűjtését követően a rendszer minden munkamenetet összehasonlít a tevékenységgel, amikor a felhasználók aktívak voltak, IP-címeket, eszközöket stb. észleltek az elmúlt hónapban, valamint a tevékenységek kockázati pontszámát. Vegye figyelembe, hogy több órát is igénybe vehet, hogy az adatok elérhetők legyenek az API-összekötőkből. Ezek az észlelések a heurisztikus anomáliadetektálási motor részét képezik, amely profilozza a környezetet, és riasztásokat indít el a szervezet tevékenységéről tanult alapkonfigurációval kapcsolatban. Ezek az észlelések gépi tanulási algoritmusokat is használnak, amelyek célja a felhasználók profilkészítése és a bejelentkezési minta használata a hamis pozitív értékek csökkentése érdekében.

Az anomáliák kiszűrése a felhasználói tevékenység vizsgálatával történik. A kockázat kiértékelése több mint 30 különböző kockázati mutató alapján történik, kockázati tényezők szerint csoportosítva az alábbiak szerint:

- Kockázatos IP-cím

- Bejelentkezési hibák

- Rendszergazda tevékenység

- Inaktív fiókok

- Hely

- Lehetetlen utazás

- Eszköz- és felhasználói ügynök

- Tevékenységi arány

A szabályzat eredményei alapján biztonsági riasztások aktiválódnak. Felhőhöz készült Defender Az alkalmazások minden felhasználói munkamenetet megvizsgálnak a felhőben, és riasztást küld, ha olyan esemény történik, amely eltér a szervezet alapkonfigurációjától vagy a felhasználó szokásos tevékenységétől.

A natív Felhőhöz készült Defender Apps-riasztások mellett a következő észlelési riasztásokat is megkapja a Microsoft Entra ID-védelem kapott információk alapján:

- Kiszivárgott hitelesítő adatok: Akkor aktiválódik, ha egy felhasználó érvényes hitelesítő adatai kiszivárogtak. További információ: Microsoft Entra ID kiszivárgott hitelesítő adatok észlelése.

- Kockázatos bejelentkezés: Több Microsoft Entra ID-védelem bejelentkezési észlelést egyesít egyetlen észleléssel. További információ: Microsoft Entra ID bejelentkezési kockázatészlelései.

Ezek a szabályzatok megjelennek az Felhőhöz készült Defender Alkalmazások szabályzatai lapon, és engedélyezhetők vagy letilthatók.

Anomáliadetektálási szabályzatok

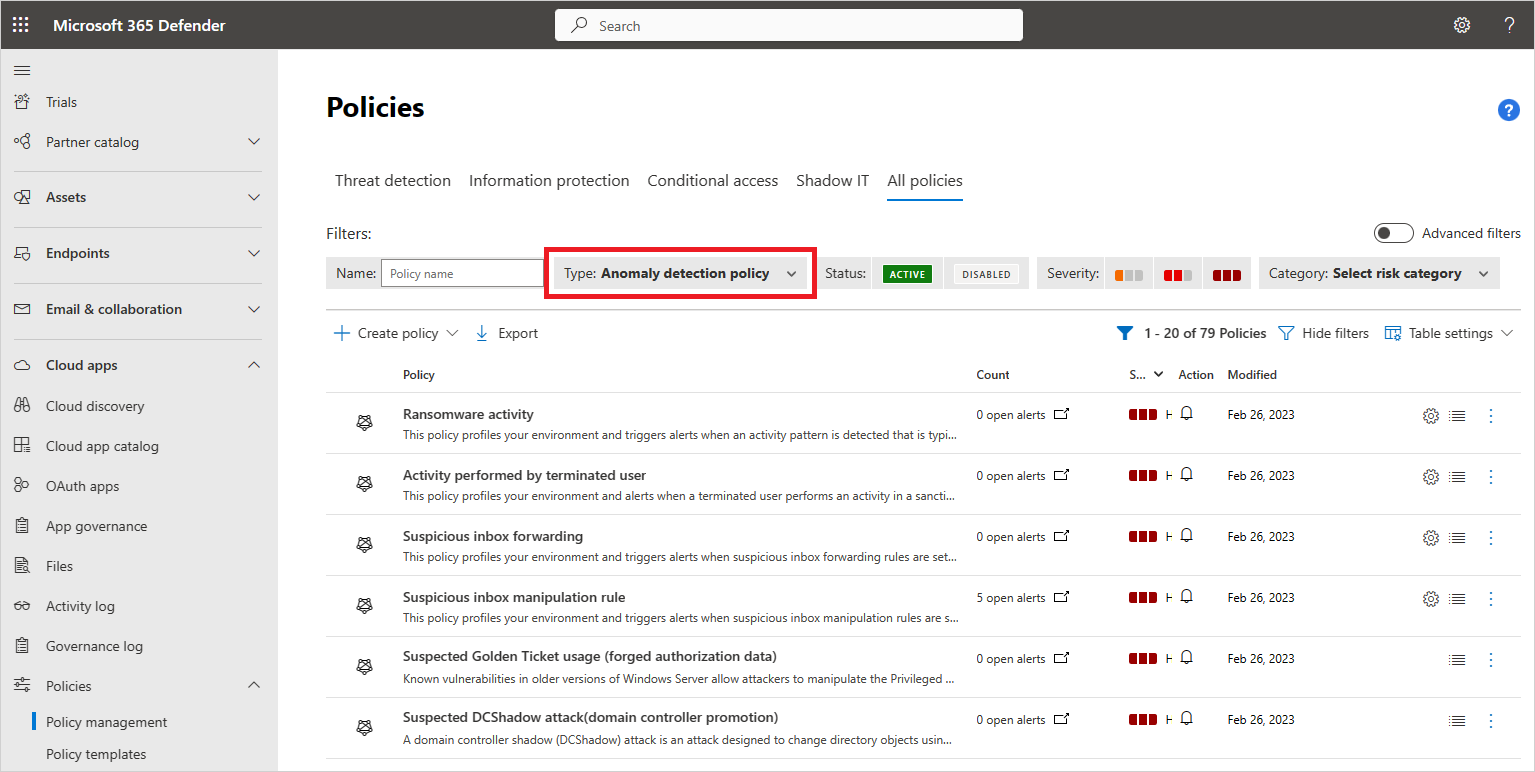

Az anomáliadetektálási szabályzatokat a Microsoft Defender portálon tekintheti meg a Cloud Apps -Policies ->>Policy management (Szabályzatkezelés) gombra kattintva. Ezután válassza az Anomáliadetektálási szabályzatot a szabályzattípushoz.

A következő anomáliadetektálási szabályzatok érhetők el:

Lehetetlen utazás

-

Ez az észlelés két olyan felhasználói tevékenységet azonosít (egyetlen vagy több munkamenetben), amelyek földrajzilag távoli helyekről származnak, rövidebb időn belül, mint amikor a felhasználónak az első helyről a másodikra kellett volna utaznia, ami azt jelzi, hogy egy másik felhasználó ugyanazt a hitelesítő adatokat használja. Ez az észlelés egy gépi tanulási algoritmust használ, amely figyelmen kívül hagyja a nyilvánvaló "hamis pozitív" tényezőket, amelyek hozzájárulnak a lehetetlen utazási feltételhez, például a vpn-eket és a szervezet más felhasználói által rendszeresen használt helyeket. Az észlelés egy hét napos kezdeti tanulási időszak, amely során egy új felhasználó tevékenységmintáját tanulja meg. A lehetetlen utazás észlelése azonosítja a szokatlan és lehetetlen felhasználói tevékenységet két hely között. A tevékenységnek elég szokatlannak kell lennie ahhoz, hogy a kompromisszum jelzésének és a riasztáshoz méltónak minősüljön. Ennek érdekében az észlelési logika különböző tiltási szinteket tartalmaz olyan forgatókönyvek kezeléséhez, amelyek hamis pozitív eseteket válthatnak ki, például VPN-tevékenységeket vagy olyan felhőszolgáltatók tevékenységeit, amelyek nem jeleznek fizikai helyet. A bizalmassági csúszkával hatással lehet az algoritmusra, és meghatározhatja, hogy milyen szigorú az észlelési logika. Minél magasabb a bizalmassági szint, annál kevesebb tevékenység lesz letiltva az észlelési logika részeként. Ily módon a lefedettségi igényeknek és az SNR-céloknak megfelelően módosíthatja az észlelést.

Feljegyzés

- Ha az utazás mindkét oldalán található IP-címek biztonságosnak minősülnek, és a bizalmassági csúszka nincs beállítva Magas értékre, az utazás megbízható, és nem aktiválódik a Lehetetlen utazás észlelése. A rendszer például mindkét oldalt biztonságosnak tekinti, ha vállalatiként vannak megjelölve. Ha azonban az utazásnak csak az egyik oldalának IP-címe biztonságosnak minősül, az észlelés a szokásos módon aktiválódik.

- A helyek kiszámítása ország/régió szinten történik. Ez azt jelenti, hogy két, ugyanahhoz az országhoz/régióhoz vagy a határhoz tartozó országokból/régiókból származó műveletre vonatkozóan nem lesznek riasztások.

Ritka országból származó tevékenység

- Ez az észlelés figyelembe veszi a korábbi tevékenységi helyeket az új és ritka helyek meghatározásához. Az anomáliadetektálási motor tárolja a felhasználó által használt korábbi helyek adatait. A riasztás akkor aktiválódik, ha egy tevékenység olyan helyről történik, amelyet nem nemrég vagy soha nem látogatott meg a felhasználó. A hamis pozitív riasztások csökkentése érdekében az észlelés letiltja azokat a kapcsolatokat, amelyeket a felhasználó általános beállításai jellemeznek.

Kártevők észlelése

Ez az észlelés azonosítja a felhőalapú tárolóban lévő rosszindulatú fájlokat, függetlenül attól, hogy a Microsoft-alkalmazásokból vagy külső alkalmazásokból származnak- e. Felhőhöz készült Microsoft Defender Az alkalmazások a Microsoft fenyegetésfelderítését használják annak felismerésére, hogy bizonyos, a kockázatoknak megfelelő fájlok, például a fájltípus és a megosztási szint, ismert kártevő támadásokkal vannak-e társítva, és potenciálisan rosszindulatúak-e. Ez a beépített szabályzat alapértelmezés szerint le van tiltva. A kártevő fájlok észlelése után megjelenik a Fertőzött fájlok listája. Válassza ki a kártevőfájl nevét a fájlfiókban egy olyan kártevőjelentés megnyitásához, amely információt nyújt arról, hogy a fájl milyen típusú kártevővel fertőzött.

Ezzel az észleléssel valós időben szabályozhatja a fájlfeltöltéseket és -letöltéseket munkamenet-szabályzatokkal.

Fájl tesztkörnyezete

A fájl-tesztkörnyezet engedélyezésével a metaadatok és a védett heurisztika alapján potenciálisan kockázatosnak minősülő fájlok is biztonságos környezetben lesznek vizsgálva. A tesztkörnyezet vizsgálata észlelheti azokat a fájlokat, amelyeket nem észleltek fenyegetésfelderítési források alapján.

Felhőhöz készült Defender Alkalmazások a következő alkalmazások kártevő-észlelését támogatják:

- Box

- Dropbox

- Google Workspace

- Microsoft 365 (érvényes licenc szükséges a Microsoft Defenderhez a Microsoft 365 P1-hez)

Feljegyzés

A Microsoft 365-alkalmazásokban észlelt kártevőket az alkalmazás automatikusan letiltja. A felhasználók nem érhetik el a letiltott fájlokat, és csak az alkalmazás rendszergazdája rendelkezik hozzáféréssel.

A Box, a Dropbox és a Google Workspace Felhőhöz készült Defender Apps nem blokkolja automatikusan a fájlt, de a blokkolás az alkalmazás képességeinek és az ügyfél által beállított konfigurációnak megfelelően végezhető el.

Ha nem biztos abban, hogy egy észlelt fájl valóban kártevő vagy hamis pozitív, lépjen a Microsoft biztonsági intelligencia laprahttps://www.microsoft.com/wdsi/filesubmission, és küldje el a fájlt további elemzésre.

Tevékenység névtelen IP-címekről

- Ez az észlelés azt azonosítja, hogy a felhasználók egy névtelen proxy IP-címként azonosított IP-címről voltak aktívak. Ezeket a proxykat olyan személyek használják, akik el szeretnék rejteni az eszköz IP-címét, és rosszindulatú szándékkal használhatók. Ez az észlelés olyan gépi tanulási algoritmust használ, amely csökkenti a "hamis pozitív" értékeket, például a szervezet felhasználói által széles körben használt helytelen címkézett IP-címeket.

Zsarolóprogram-tevékenység

- Felhőhöz készült Defender Apps kiterjesztette a ransomware észlelési képességeit anomáliadetektálással, hogy átfogóbb lefedettséget biztosítson a kifinomult Ransomware-támadások ellen. A biztonsági kutatással kapcsolatos szakértelmünk segítségével azonosíthatja a ransomware-tevékenységeket tükröző viselkedési mintákat, Felhőhöz készült Defender Alkalmazások holisztikus és robusztus védelmet biztosít. Ha Felhőhöz készült Defender Alkalmazások azonosítják például a fájlfeltöltések vagy fájltörlési tevékenységek magas arányát, az kedvezőtlen titkosítási folyamatot jelenthet. Ezeket az adatokat a rendszer a csatlakoztatott API-któl kapott naplókban gyűjti össze, majd a tanult viselkedési mintákkal és fenyegetésfelderítéssel, például ismert ransomware-bővítményekkel kombinálja. További információ arról, hogy az Felhőhöz készült Defender Apps hogyan észleli a zsarolóprogramokat, tekintse meg a szervezet zsarolóprogramokkal szembeni védelmét ismertető témakört.

A megszakított felhasználó által végzett tevékenység

- Ez az észlelés lehetővé teszi annak azonosítását, hogy egy leállított alkalmazott mikor hajt végre műveleteket az SaaS-alkalmazásokon. Mivel az adatok azt mutatják, hogy a bennfentes fenyegetés legnagyobb kockázata a rossz feltételekkel távozó alkalmazottaktól származik, fontos, hogy figyelje a megszüntetett alkalmazottak fiókjainak tevékenységét. Előfordul, hogy amikor az alkalmazottak elhagynak egy vállalatot, a fiókjuk ki lesz építve a vállalati alkalmazásokból, de sok esetben továbbra is hozzáférnek bizonyos vállalati erőforrásokhoz. Ez még fontosabb a kiemelt fiókok figyelembe vételekor, mivel a korábbi rendszergazdák esetleges kárai eredendően nagyobbak. Ez az észlelés kihasználja a Felhőhöz készült Defender alkalmazások felhasználói viselkedését az alkalmazásokban, lehetővé téve a felhasználó rendszeres tevékenységének azonosítását, a fiók törlésének tényét és a más alkalmazásokon végzett tényleges tevékenységet. Például egy olyan alkalmazott, akinek a Microsoft Entra-fiókját törölték, de továbbra is rendelkezik hozzáféréssel a vállalati AWS-infrastruktúrához, nagy méretű károkat okozhat.

Az észlelés olyan felhasználókat keres, akiknek a fiókjai törölve lettek a Microsoft Entra-azonosítóban, de más platformokon, például az AWS-ben vagy a Salesforce-ban is végeznek tevékenységeket. Ez különösen fontos azon felhasználók számára, akik egy másik fiókot használnak (nem az elsődleges egyszeri bejelentkezési fiókjukat) az erőforrások kezeléséhez, mivel ezek a fiókok gyakran nem törlődnek, amikor egy felhasználó elhagyja a vállalatot.

Gyanús IP-címekről származó tevékenység

- Ez az észlelés azt azonosítja, hogy a felhasználók aktívak voltak a Microsoft Threat Intelligence által kockázatosként azonosított IP-címről. Ezek az IP-címek kártékony tevékenységekben vesznek részt, például jelszóspray-t, Botnet C&C-t végeznek, és feltört fiókra utalhatnak. Ez az észlelés olyan gépi tanulási algoritmust használ, amely csökkenti a "hamis pozitív" értékeket, például a szervezet felhasználói által széles körben használt helytelen címkézett IP-címeket.

Gyanús beérkezett üzenetek továbbítása

- Ez az észlelés gyanús e-mail-továbbítási szabályokat keres, például ha egy felhasználó létrehozott egy levelezési szabályt, amely az összes e-mail másolatát továbbítja egy külső címre.

Feljegyzés

Felhőhöz készült Defender alkalmazások csak a felhasználó tipikus viselkedése alapján gyanúsként azonosított továbbítási szabályokra figyelmeztetnek.

Gyanús beérkezett üzenetek kezelésének szabályai

- Ez az észlelés profilja a környezetnek, és riasztásokat aktivál, ha az üzeneteket vagy mappákat törlő vagy áthelyező gyanús szabályok be vannak állítva a felhasználó postaládájába. Ez azt jelezheti, hogy a felhasználó fiókját feltörték, az üzenetek szándékosan el vannak rejtve, és hogy a postaládát levélszemét vagy kártevők terjesztésére használják a szervezetben.

Gyanús e-mail törlési tevékenység (előzetes verzió)

- Ez a szabályzat profilja a környezetnek, és riasztásokat aktivál, amikor egy felhasználó gyanús e-mail-törlési tevékenységeket hajt végre egyetlen munkamenetben. Ez a szabályzat azt jelezheti, hogy a felhasználók postaládáit veszélyeztethetik olyan lehetséges támadási vektorok, mint például a parancs- és vezérlési kommunikáció (C&C/C2) e-mailben.

Feljegyzés

Felhőhöz készült Defender Alkalmazások integrálhatók a Microsoft Defender XDR-sel az Exchange online védelmének biztosítása érdekében, beleértve az URL-detonációt, a kártevők elleni védelmet stb. Ha a Microsoft 365 Defender engedélyezve van, riasztásokat fog látni a Felhőhöz készült Defender Apps tevékenységnaplójában.

Gyanús OAuth-alkalmazásfájl-letöltési tevékenységek

- Megvizsgálja a környezetéhez csatlakoztatott OAuth-alkalmazásokat, és riasztást aktivál, ha egy alkalmazás több fájlt tölt le a Microsoft SharePointból vagy a Microsoft OneDrive-ról a felhasználó számára szokatlan módon. Ez azt jelezheti, hogy a felhasználói fiók sérült.

Szokatlan internetszolgáltató egy OAuth-alkalmazáshoz

- Ez a szabályzat profilozza a környezetet, és riasztásokat aktivál, amikor egy OAuth-alkalmazás nem gyakori internetszolgáltatótól csatlakozik a felhőalkalmazásokhoz. Ez a szabályzat azt jelezheti, hogy a támadó egy megbízhatóan feltört alkalmazást próbált használni rosszindulatú tevékenységek végrehajtására a felhőalkalmazásokon.

Szokatlan tevékenységek (felhasználó szerint)

Ezek az észlelések a következő műveleteket végző felhasználókat azonosítják:

- Szokatlan, több fájlletöltési tevékenység

- Szokatlan fájlmegosztási tevékenységek

- Szokatlan fájltörlés

- Szokatlan megszemélyesített tevékenységek

- Szokatlan adminisztratív tevékenységek

- Szokatlan Power BI-jelentésmegosztási tevékenységek (előzetes verzió)

- Szokatlan, több virtuálisgép-létrehozási tevékenység (előzetes verzió)

- Szokatlan, több tárterület-törlési tevékenység (előzetes verzió)

- Szokatlan régió a felhőerőforráshoz (előzetes verzió)

- Szokatlan fájlhozzáférés

Ezek a szabályzatok egyetlen munkameneten belüli tevékenységeket keresnek a tanult alapkonfigurációval kapcsolatban, ami incidensi kísérletre utalhat. Ezek az észlelések egy olyan gépi tanulási algoritmust használnak, amely profilt ad a felhasználók bejelentkezési mintájáról, és csökkenti a hamis pozitív értékeket. Ezek az észlelések a heurisztikus anomáliadetektálási motor részét képezik, amely profilozza a környezetet, és riasztásokat indít el a szervezet tevékenységéről tanult alapkonfigurációval kapcsolatban.

Több sikertelen bejelentkezési kísérlet

- Ez az észlelés azonosítja azokat a felhasználókat, amelyek egyetlen munkamenetben több bejelentkezési kísérletet is sikertelennek tettek a tanult alapkonfiguráció alapján, ami egy biztonsági incidensi kísérletre utalhat.

Adatszűrés nem felügyelt alkalmazásokba

- Ez a szabályzat automatikusan engedélyezi a riasztást, ha egy felhasználó vagy IP-cím olyan alkalmazást használ, amely nem engedélyezett olyan tevékenység végrehajtására, amely hasonlít a szervezet adatainak kiszivárgására tett kísérlethez.

Több virtuálisgép-törlési tevékenység

- Ez a szabályzat profilja a környezetnek, és riasztásokat aktivál, amikor a felhasználók több virtuális gépet törölnek egyetlen munkamenetben, a szervezet alapkonfigurációjához képest. Ez behatolási kísérletre utalhat.

Automatizált szabályozás engedélyezése

Engedélyezheti az automatikus szervizelési műveleteket az anomáliadetektálási szabályzatok által generált riasztásokon.

- Válassza ki az észlelési szabályzat nevét a Szabályzatok lapon.

- A megnyíló anomáliadetektálási szabályzat szerkesztése ablak Szabályozási műveletek csoportjában állítsa be az egyes csatlakoztatott alkalmazásokhoz vagy az összes alkalmazáshoz használni kívánt szervizelési műveleteket.

- Válassza a Frissítés lehetőséget.

Anomáliadetektálási szabályzatok hangolása

Ha az anomáliadetektálási motort szeretné befolyásolni, hogy a beállításoknak megfelelően letiltsa vagy felszínre hozhassa a riasztásokat:

Az Impossible Travel szabályzatban beállíthatja a bizalmassági csúszkát, hogy meghatározza a riasztás aktiválása előtt szükséges rendellenes viselkedés szintjét. Ha például alacsony vagy közepes értékre állítja, az letiltja a felhasználók gyakori helyéről érkező Lehetetlen utazási riasztásokat, és ha magasra állítja, az ilyen riasztásokat fogja felszínre állítani. A következő bizalmassági szintek közül választhat:

Alacsony: Rendszer-, bérlő- és felhasználói letiltások

Közepes: Rendszer- és felhasználói letiltások

Magas: Csak rendszerelnyomások

Ahol:

Letiltás típusa Leírás Rendszer Beépített észlelések, amelyek mindig el vannak tiltva. Bérlő Gyakori tevékenységek a bérlő korábbi tevékenységei alapján. Például letilthatja a szervezetében korábban riasztást kapott internetszolgáltató tevékenységeit. Felhasználó Az adott felhasználó korábbi tevékenységein alapuló gyakori tevékenységek. Például letiltja a tevékenységeket egy olyan helyről, amelyet a felhasználó gyakran használ.

Feljegyzés

A lehetetlen utazás, a ritkán használt országokból/régiókból származó tevékenységek, a névtelen IP-címekről származó tevékenységek és a gyanús IP-címekről származó tevékenységek nem érvényesek a sikertelen bejelentkezésekre és a nem interaktív bejelentkezésekre.

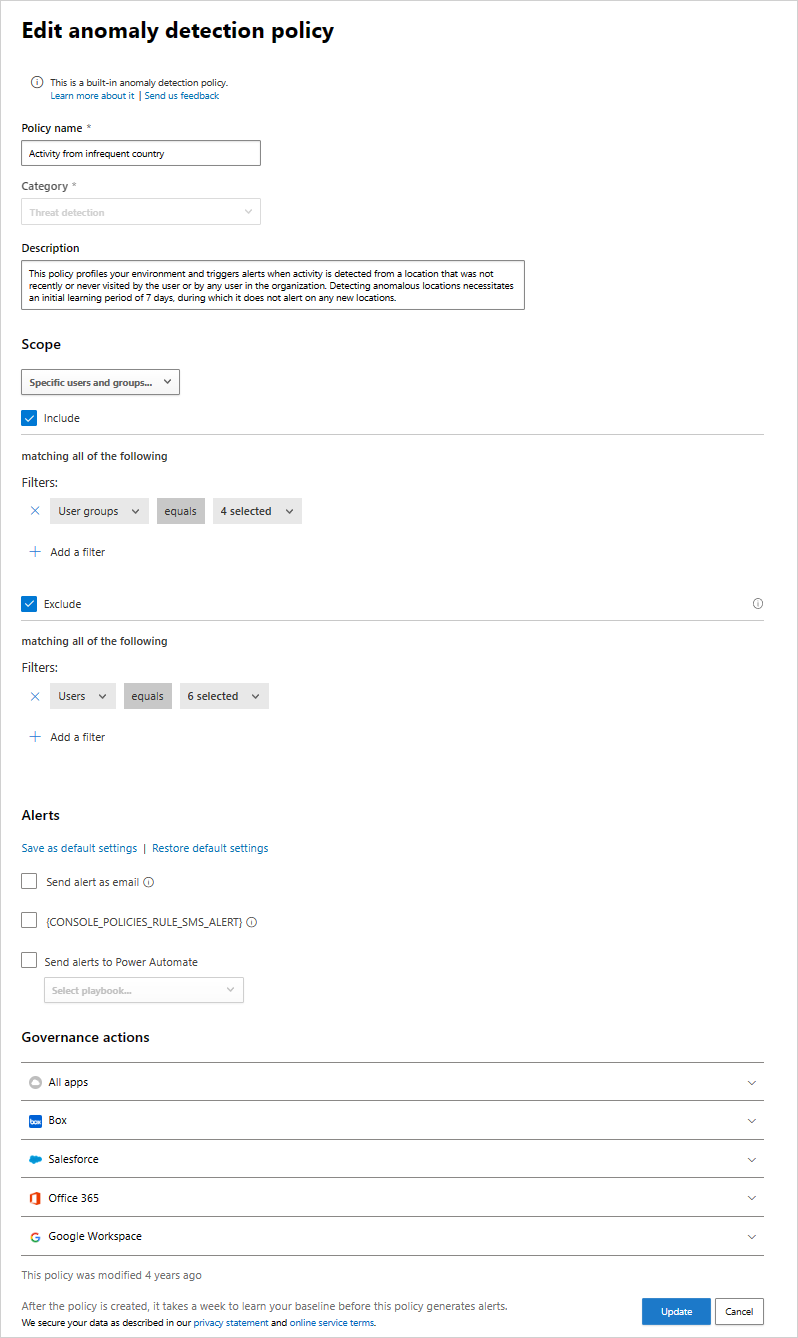

Hatókör-anomáliadetektálási szabályzatok

Minden anomáliadetektálási szabályzat külön hatókörrel rendelkezhet, így csak azokra a felhasználókra és csoportokra vonatkozik, amelyeket fel szeretne venni és ki szeretne zárni a szabályzatból. Beállíthatja például, hogy a ritkán előforduló megyei észlelésből származó tevékenység figyelmen kívül hagyja a gyakran utazó adott felhasználót.

Anomáliadetektálási szabályzat hatókörének meghatározása:

A Microsoft Defender portálon nyissa meg a Cloud Apps –>Szabályzatok –> Szabályzatkezelés lehetőséget. Ezután válassza az Anomáliadetektálási szabályzatot a szabályzattípushoz.

Válassza ki a hatókörbe felvenni kívánt szabályzatot.

A Hatókör csoportban módosítsa a legördülő menüt a Minden felhasználó és csoport alapértelmezett beállításáról adott felhasználókra és csoportokra.

A Belefoglalás lehetőséget választva megadhatja, hogy mely felhasználók és csoportok vonatkozzanak a szabályzatra. Az itt nem kiválasztott felhasználók vagy csoportok nem minősülnek fenyegetésnek, és nem hoznak létre riasztást.

Válassza a Kizárás lehetőséget, ha meg szeretné adni a felhasználókat, akikre ez a szabályzat nem vonatkozik. Az itt kiválasztott felhasználók nem minősülnek fenyegetésnek, és nem hoznak létre riasztást, még akkor sem, ha a Belefoglalás csoportban kijelölt csoportok tagjai.

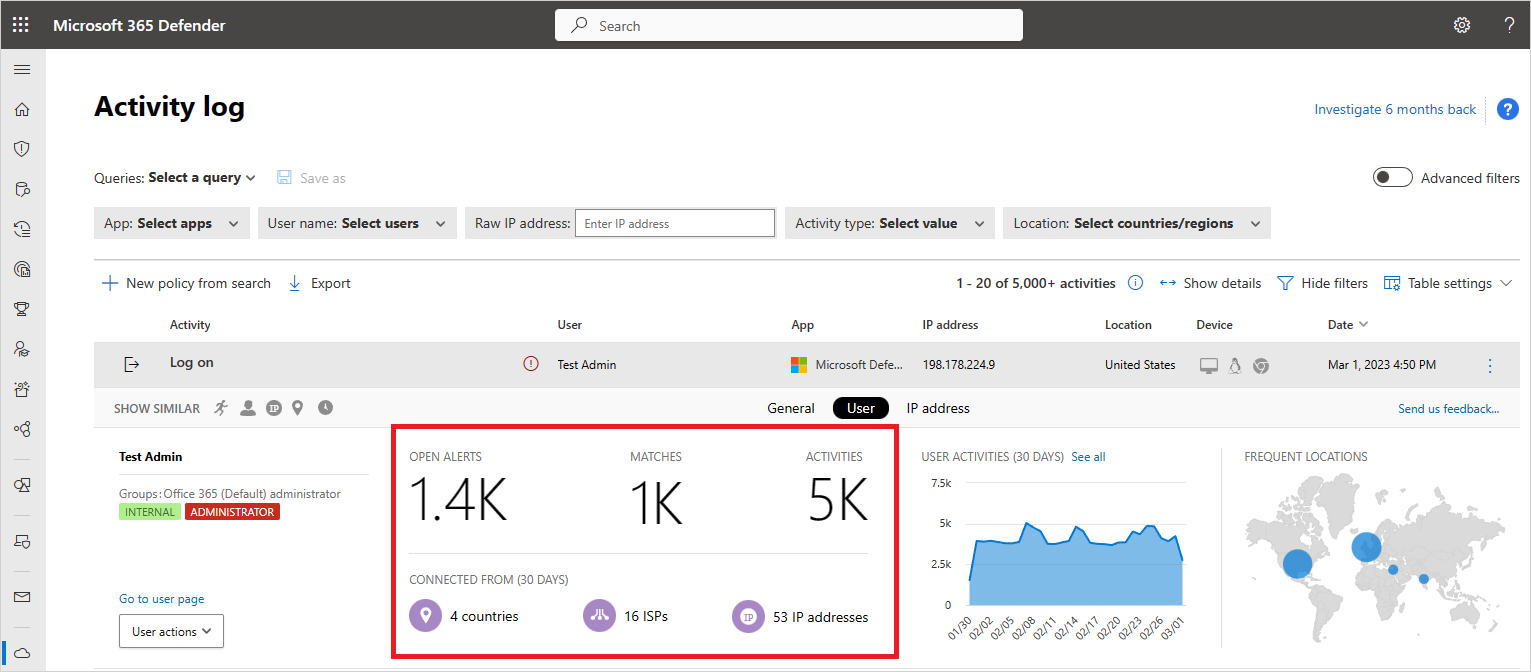

Triage anomáliadetektálási riasztások

Az új anomáliadetektálási szabályzatok által aktivált különböző riasztásokat gyorsan triázsálhatja, és eldöntheti, hogy mely riasztásokra kell először ügyelni. Ehhez szüksége van a riasztás környezetére, így láthatja a nagyobb képet, és megértheti, hogy valóban történik-e rosszindulatú dolog.

A Tevékenységnaplóban megnyithat egy tevékenységet a Tevékenység fiók megjelenítéséhez. Válassza a Felhasználó lehetőséget a Felhasználói elemzések lap megtekintéséhez. Ez a lap olyan információkat tartalmaz, mint a riasztások száma, a tevékenységek és a kapcsolatuk helye, ami fontos a vizsgálat során.

Kártevő-fertőzött fájlok esetén a fájlok észlelése után megjelenik a Fertőzött fájlok listája. Válassza ki a kártevőfájl nevét a fájlfiókban, és nyisson meg egy kártevőjelentést, amely információt nyújt arról a kártevőtípusról, amellyel a fájl fertőzött.

Kapcsolódó videók

Következő lépések

Ha bármilyen problémába ütközik, azért vagyunk itt, hogy segítsünk. A termékproblémával kapcsolatos segítségért vagy támogatásért nyisson meg egy támogatási jegyet.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: