Alkalmazásszabályzatok létrehozása az alkalmazásirányításban

A rendellenes alkalmazásviselkedés észlelésére és gépi tanulási algoritmusokon alapuló riasztások létrehozására vonatkozó beépített képességek mellett az alkalmazásszabályozási szabályzatok a következőket teszik lehetővé:

Adja meg azokat a feltételeket, amelyekkel az alkalmazásirányítás automatikus vagy manuális szervizelés céljából riasztást küld az alkalmazás viselkedésére.

Az alkalmazásmegfelelési szabályzatok kényszerítése a szervezet számára.

Az alkalmazásirányítás használatával OAuth-szabályzatokat hozhat létre a Microsoft 365-höz, a Google Workspace-hez és a Salesforce-hoz csatlakoztatott alkalmazásokhoz.

OAuth-alkalmazásszabályzatok létrehozása Microsoft Entra ID

A Microsoft Entra ID csatlakoztatott alkalmazásokhoz hozzon létre alkalmazásszabályzatokat a megadott, testre szabható sablonokból, vagy hozzon létre saját egyéni alkalmazásszabályzatot.

Ha új alkalmazásszabályzatot szeretne létrehozni Azure AD alkalmazásokhoz, lépjen a Microsoft Defender XDR>Alkalmazásszabályozási>szabályzatok>területre Azure AD.

Például:

Válassza az Új házirend létrehozása lehetőséget, majd hajtsa végre az alábbi lépések egyikét:

- Ha új alkalmazásszabályzatot szeretne létrehozni egy sablonból, válassza ki a megfelelő sablonkategóriát, majd az abban a kategóriában lévő sablont.

- Egyéni szabályzat létrehozásához válassza az Egyéni kategóriát.

Például:

Alkalmazásszabályzat-sablonok

Ha új alkalmazásszabályzatot szeretne létrehozni egy alkalmazásszabályzat-sablon alapján, az Alkalmazásszabályzat-sablon kiválasztása lapon válassza ki az alkalmazássablon egy kategóriáját, jelölje ki a sablon nevét, majd válassza a Tovább gombot.

Az alábbi szakaszok az alkalmazásszabályzat-sablon kategóriáit ismertetik.

Használat

Az alábbi táblázat azokat az alkalmazásirányítási sablonokat sorolja fel, amelyek támogatottak az alkalmazáshasználatra vonatkozó riasztások létrehozásához.

| Sablon neve | Leírás |

|---|---|

| Új alkalmazás magas adathasználattal | Olyan újonnan regisztrált alkalmazásokat kereshet, amelyek nagy mennyiségű adatot töltöttek fel vagy töltöttek le a Microsoft Graph és az EWS API-k használatával. Ez a szabályzat a következő feltételeket ellenőrzi:

|

| Felhasználók számának növekedése | A felhasználók számának jelentős növekedésével rendelkező alkalmazások keresése. Ez a szabályzat a következő feltételeket ellenőrzi:

|

Engedélyek

Az alábbi táblázat azokat az alkalmazásirányítási sablonokat sorolja fel, amelyek támogatottak az alkalmazásengedélyekre vonatkozó riasztások létrehozásához.

| Sablon neve | Leírás |

|---|---|

| Túlprivilegált alkalmazás | Nem használt Microsoft Graph API engedélyekkel rendelkező alkalmazások keresése. Ezek az alkalmazások olyan engedélyeket kaptak, amelyek szükségtelenek lehetnek a rendszeres használathoz. |

| Új kiemelt jogosultságú alkalmazás | Keresse meg az újonnan regisztrált alkalmazásokat, amelyek írási hozzáférést és egyéb hatékony engedélyeket kaptak a Microsoft Graphhoz és más gyakori belső Microsoft API-khoz. Ez a szabályzat a következő feltételeket ellenőrzi:

|

| Új alkalmazás nem Graph API engedélyekkel | Olyan újonnan regisztrált alkalmazások keresése, amelyek nem Graph API-kra vonatkozó engedélyekkel rendelkeznek. Ezek az alkalmazások kockázatot jelenthetnek, ha az általuk elért API-k korlátozott támogatást és frissítéseket kapnak. Ez a szabályzat a következő feltételeket ellenőrzi:

|

Tanúsítás

Az alábbi táblázat a Microsoft 365-minősítéssel kapcsolatos riasztások létrehozásához támogatott alkalmazásirányítási sablonokat sorolja fel.

| Sablon neve | Leírás |

|---|---|

| Új, nem hitelesített alkalmazás | Keressen olyan újonnan regisztrált alkalmazásokat, amelyek nem rendelkeznek közzétevői igazolással vagy Microsoft 365-tanúsítvánnyal. Ez a szabályzat a következő feltételeket ellenőrzi:

|

Egyéni szabályzatok

Egyéni alkalmazásszabályzatot akkor használjon, ha olyan műveletet kell végrehajtania, amelyet az egyik beépített sablon még nem tett meg.

- Új egyéni alkalmazásszabályzat létrehozásához először válassza az Új szabályzat létrehozása lehetőséget a Szabályzatok lapon. Az Alkalmazásszabályzat-sablon kiválasztása lapon válassza az Egyéni kategóriát, az Egyéni szabályzatsablont , majd a Tovább gombot.

A Név és leírás lapon konfigurálja a következő beállításokat:

- Szabályzat neve

- Szabályzat leírása

- Válassza ki a szabályzat súlyosságát, amely a szabályzat által létrehozott riasztások súlyosságát állítja be.

- Magas

- Közepes

- Alacsony

A Szabályzat beállításainak és feltételeinek kiválasztása lapon a Válassza ki, hogy mely alkalmazásokra vonatkozik ez a szabályzat, válassza a következőt:

- Minden alkalmazás

- Adott alkalmazások kiválasztása

- Minden alkalmazás, kivéve

Ha adott alkalmazásokat vagy a szabályzat kivételével az összes alkalmazást választja, válassza az Alkalmazások hozzáadása lehetőséget, és válassza ki a kívánt alkalmazásokat a listából. Az Alkalmazások kiválasztása panelen több olyan alkalmazást is kijelölhet, amelyekre ez a szabályzat vonatkozik, majd válassza a Hozzáadás lehetőséget. Ha elégedett a listával, válassza a Tovább gombot.

Válassza a Feltételek szerkesztése lehetőséget. Válassza a Feltétel hozzáadása lehetőséget, és válasszon ki egy feltételt a listából. Állítsa be a kívánt küszöbértéket a kiválasztott feltételhez. Ismételje meg a műveletet további feltételek hozzáadásához. Kattintson a Mentés gombra a szabály mentéséhez, és amikor befejezte a szabályok hozzáadását, válassza a Tovább gombot.

Megjegyzés:

Egyes szabályzatfeltételek csak azokra az alkalmazásokra vonatkoznak, amelyek Graph API engedélyeket érnek el. A csak nem Graph API-khoz hozzáférő alkalmazások értékelésekor az alkalmazásirányítás kihagyja ezeket a szabályzatfeltételeket, és csak a többi szabályzatfeltételt ellenőrzi.

Az egyéni alkalmazásszabályzatok feltételei a következők:

Feltétel Feltételértékek elfogadva Leírás További információ Regisztráció életkora Az elmúlt X napon belül Az aktuális dátumtól számított megadott időszakon belül Microsoft Entra ID regisztrált alkalmazások Tanúsítás Nincs minősítés, Publisher igazolása, Microsoft 365 Certified A Microsoft 365 certified verzióval rendelkező alkalmazások közzétevői igazolási jelentéssel rendelkeznek, vagy egyik sem A Microsoft 365 tanúsítási keretrendszer áttekintése Közzétevő ellenőrizve Igen vagy nem Ellenőrzött közzétevőkkel rendelkező alkalmazások Közzétevő ellenőrzése Alkalmazásengedélyek (csak Graph esetén) Válasszon ki egy vagy több API-engedélyt a listából Közvetlenül megadott Graph API engedélyekkel rendelkező alkalmazások Microsoft Graph-engedélyek referenciája Delegált engedélyek (csak Graph esetén) Válasszon ki egy vagy több API-engedélyt a listából Adott felhasználó által megadott Graph API engedélyekkel rendelkező alkalmazások Microsoft Graph-engedélyek referenciája Kiemelt jogosultság Igen vagy nem A Microsoft Graphhoz és más gyakori belső Microsoft API-khoz viszonylag hatékony engedélyekkel rendelkező alkalmazások A Defender for Cloud Apps által használt logikán alapuló belső megjelölés. Túlprivilegált (csak gráf) Igen vagy nem Nem használt Graph API engedélyekkel rendelkező alkalmazások Azok az alkalmazások, amelyek több engedélyt kaptak, mint amennyit ezek az alkalmazások használnak. Nem Graph API engedélyek Igen vagy nem Nem Graph API-kra vonatkozó engedélyekkel rendelkező alkalmazások. Ezek az alkalmazások kockázatot jelenthetnek, ha az általuk elért API-k korlátozott támogatást és frissítéseket kapnak. Adathasználat Naponta letöltött és feltöltött X GB-nál nagyobb adat Azok az alkalmazások, amelyek a Microsoft Graph és az EWS API-k használatával több adatot olvastak és írtak, mint egy megadott mennyiségű adatot Adathasználati trend X %-os adathasználat-növekedés az előző naphoz képest Azok az alkalmazások, amelyek adatai a Microsoft Graph és az EWS API-k használatával olvashatók és írnak, az előző naphoz képest meghatározott százalékkal nőttek API-hozzáférés (csak Graph esetén) Nagyobb, mint az X API-hívások száma naponta Adott számú Graph API naponta indított alkalmazások API-hozzáférési trend (csak gráf) Az API-hívások X %-os növekedése az előző naphoz képest Azok az alkalmazások, amelyek Graph API hívásainak száma az előző naphoz képest meghatározott százalékkal nőtt Hozzájárulást használók száma (Nagyobb vagy kisebb, mint) X hozzájárulással érintett felhasználók Azok az alkalmazások, amelyekhez a megadottnál több felhasználó adott hozzájárulást A hozzájárulást használók számának növekedése X %-os növekedés a felhasználók számában az elmúlt 90 napban Azok az alkalmazások, amelyek hozzájárulást jelölő felhasználóinak száma az elmúlt 90 napban több mint egy bizonyos százalékkal nőtt Prioritási fiók hozzájárulásának megadása Igen vagy nem A prioritást élvező felhasználók által hozzájárulást kapott alkalmazások Egy prioritási fiókkal rendelkező felhasználó. A hozzájárulást használók neve Felhasználók kiválasztása a listából Adott felhasználók által hozzájárulást kapott alkalmazások A hozzájárulást használók szerepkörei Szerepkörök kiválasztása a listából Adott szerepkörrel rendelkező felhasználók által hozzájárulást kapott alkalmazások Több kijelölés engedélyezett.

A hozzárendelt taggal rendelkező Microsoft Entra szerepköröket elérhetővé kell tenni ebben a listában.Elért bizalmassági címkék Válasszon ki egy vagy több bizalmassági címkét a listából Azok az alkalmazások, amelyek az elmúlt 30 napban konkrét bizalmassági címkékkel fértek hozzá az adatokhoz. Elért szolgáltatások (csak gráfok esetén) Exchange és/vagy OneDrive és/vagy SharePoint és/vagy Teams A OneDrive-ot, a SharePointot vagy Exchange Online a Microsoft Graph és az EWS API-k használatával elérő alkalmazások Több kijelölés engedélyezett. Hibaarány (csak grafikonon) A hibaarány nagyobb, mint az X% az elmúlt hét napban Azok az alkalmazások, amelyek Graph API hibaaránya az elmúlt hét napban nagyobb, mint a megadott százalékérték Alkalmazás eredete (előzetes verzió) Külső vagy belső A bérlőn belülről származó vagy külső bérlőben regisztrált alkalmazások Ahhoz, hogy ez az alkalmazásszabályzat riasztást generáljon, az összes megadott feltételnek teljesülnie kell.

Ha végzett a feltételek megadásával, válassza a Mentés, majd a Tovább gombot.

A Szabályzatműveletek definiálása lapon válassza az Alkalmazás letiltása lehetőséget, ha azt szeretné, hogy az alkalmazásirányítás letiltsa az alkalmazást a szabályzaton alapuló riasztás létrehozásakor, majd válassza a Tovább gombot. A műveletek alkalmazásakor körültekintően járjon el, mert egy szabályzat hatással lehet a felhasználókra és a jogszerű alkalmazáshasználatra.

A Szabályzat állapotának meghatározása lapon válasszon az alábbi lehetőségek közül:

- Naplózási mód: A szabályzatok kiértékelése megtörténik, de a konfigurált műveletek nem történnek meg. A naplózási mód szabályzatai a szabályzatok listájában a Naplózás állapottal jelennek meg. Új szabályzat teszteléséhez naplózási módot kell használnia.

- Aktív: A szabályzatok kiértékelése és a konfigurált műveletek végrehajtása megtörténik.

- Inaktív: A szabályzatok nincsenek kiértékelve, és a konfigurált műveletek nem fognak történni.

Gondosan tekintse át az egyéni szabályzat összes paraméterét. Ha elégedett, válassza a Küldés lehetőséget. A beállításokat úgy is módosíthatja, hogy a beállítások bármelyike alatt a Szerkesztés lehetőséget választja.

Az új alkalmazásszabályzat tesztelése és monitorozása

Most, hogy létrehozta az alkalmazásszabályzatot, monitoroznia kell a Szabályzatok lapon, hogy a tesztelés során a várt számú aktív riasztást és összes riasztást regisztrálja.

Ha a riasztások száma váratlanul alacsony érték, módosítsa az alkalmazásszabályzat beállításait, hogy biztosan megfelelően konfigurálta-e, mielőtt beállítja az állapotát.

Íme egy példa egy új szabályzat létrehozásának, tesztelésének és aktiválásának folyamatára:

- Hozza létre az új szabályzatot, amelynek súlyossága, alkalmazásai, feltételei és műveletei kezdeti értékekre, az állapot pedig Naplózás módra van állítva.

- Ellenőrizze a várt viselkedést, például a létrehozott riasztásokat.

- Ha a viselkedés nem várt, szükség szerint szerkessze a szabályzatalkalmazásokat, a feltételeket és a műveleti beállításokat, és térjen vissza a 2. lépéshez.

- Ha a viselkedés várható, szerkessze a szabályzatot, és módosítsa az állapotát Aktív értékre.

Az alábbi folyamatábra például az érintett lépéseket mutatja be:

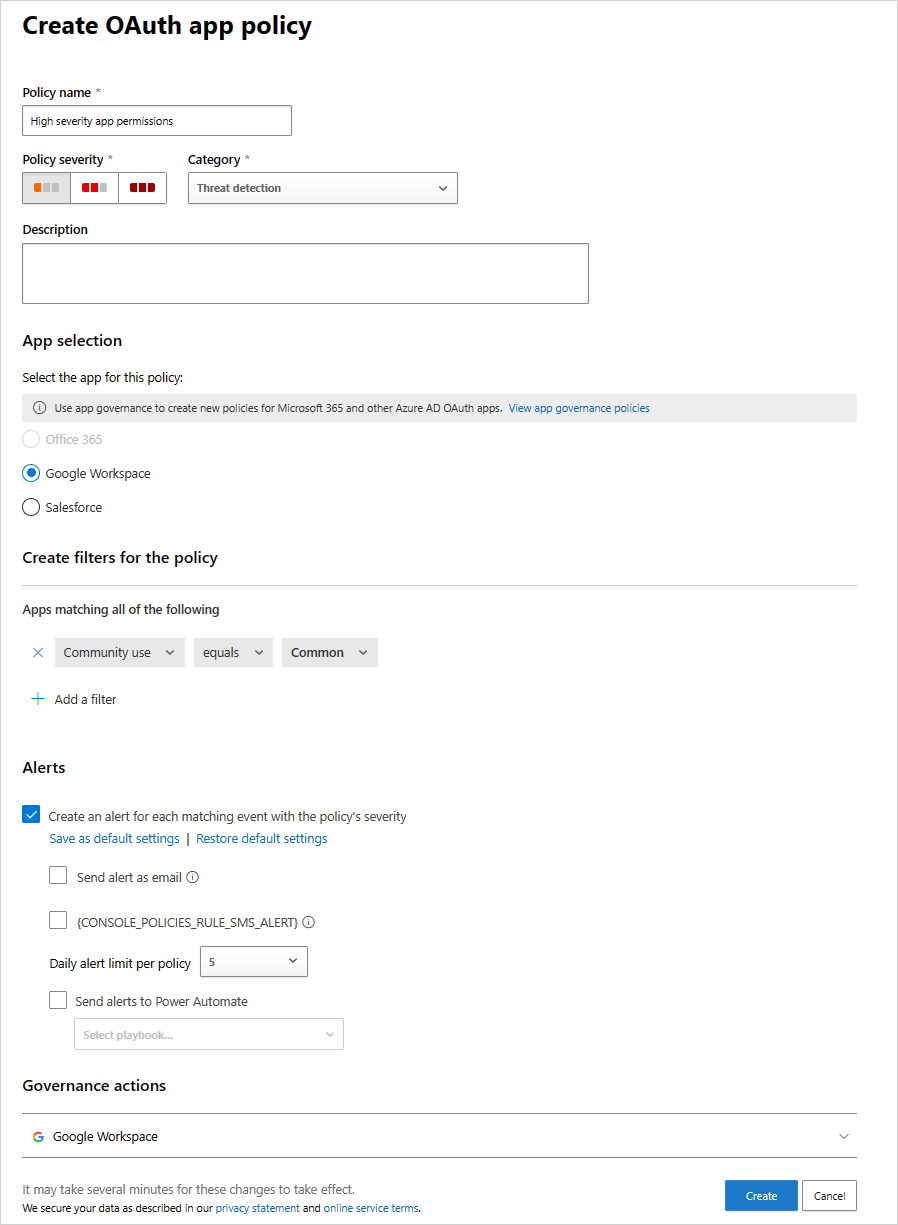

Új szabályzat létrehozása a Salesforce-hoz és a Google Workspace-hez csatlakoztatott OAuth-alkalmazásokhoz

Az OAuth-alkalmazások szabályzatai csak a bérlő felhasználói által engedélyezett szabályzatok esetén aktiválnak riasztásokat.

Új alkalmazásszabályzat létrehozása a Salesforce, a Google és más alkalmazások számára:

Lépjen Microsoft Defender XDR > Alkalmazásirányítási > szabályzatok > Egyéb alkalmazások területre. Például:

Szűrje az alkalmazásokat az igényeinek megfelelően. Előfordulhat például, hogy meg szeretné tekinteni az összes olyan alkalmazást, amely engedélyt kér a postaládában lévő naptárak módosítására.

Tipp

A Közösségi használat szűrővel információt kaphat arról, hogy az alkalmazáshoz való engedély engedélyezése gyakori, ritka vagy ritka. Ez a szűrő akkor lehet hasznos, ha ritka alkalmazással rendelkezik, és olyan engedélyt kér, amely magas súlyossági szinttel rendelkezik, vagy sok felhasználótól kér engedélyt.

Előfordulhat, hogy az alkalmazásokat engedélyező felhasználók csoporttagságai alapján szeretné beállítani a szabályzatot. Egy rendszergazda például dönthet úgy, hogy olyan szabályzatot állít be, amely visszavonja a nem gyakori alkalmazásokat, ha magas szintű engedélyeket kérnek, csak akkor, ha az engedélyeket engedélyező felhasználó tagja a Rendszergazdák csoportnak.

Például:

Anomáliadetektálási szabályzatok a Salesforce-hoz és a Google Workspace-hez csatlakoztatott OAuth-alkalmazásokhoz

A létrehozható Oauth-alkalmazásszabályzatok mellett a Felhőhöz készült Defender-alkalmazások beépített anomáliadetektálási szabályzatokat is biztosítanak, amelyek profilt készítenek az OAuth-alkalmazások metaadatairól a potenciálisan rosszindulatú alkalmazások azonosításához.

Ez a szakasz csak a Salesforce- és a Google Workspace-alkalmazások esetében releváns.

Megjegyzés:

Az anomáliadetektálási szabályzatok csak a Microsoft Entra ID engedélyezett OAuth-alkalmazásokhoz érhetők el.

Az OAuth-alkalmazásanomáliadetektálási szabályzatok súlyossága nem módosítható.

Az alábbi táblázat a Defender for Cloud Apps által biztosított beépített anomáliadetektálási szabályzatokat ismerteti:

| Politika | Leírás |

|---|---|

| Félrevezető OAuth-alkalmazásnév | Megvizsgálja a környezethez csatlakoztatott OAuth-alkalmazásokat, és riasztást aktivál, ha egy félrevezető nevű alkalmazást észlel. A félrevezető nevek, például a latin betűkre hasonlító idegen betűk arra utalhatnak, hogy egy rosszindulatú alkalmazást ismert és megbízható alkalmazásként próbálnak álcázni. |

| Egy OAuth-alkalmazás félrevezető közzétevői neve | Megvizsgálja a környezethez csatlakoztatott OAuth-alkalmazásokat, és riasztást aktivál, ha egy félrevezető közzétevői nevet tartalmazó alkalmazást észlel. A félrevezető közzétevők nevei, például a latin betűkre hasonlító idegen betűk arra utalhatnak, hogy egy rosszindulatú alkalmazást egy ismert és megbízható közzétevőtől származó alkalmazásként próbálnak álcázni. |

| Rosszindulatú OAuth-alkalmazás hozzájárulása | Megvizsgálja a környezethez csatlakoztatott OAuth-alkalmazásokat, és riasztást aktivál, ha engedélyezve van egy potenciálisan rosszindulatú alkalmazás. A rosszindulatú OAuth-alkalmazások adathalászati kampány részeként is használhatók a felhasználók biztonsága érdekében. Ez az észlelés a Microsoft biztonsági kutatási és fenyegetésfelderítési szakértelmét használja a rosszindulatú alkalmazások azonosításához. |

| Gyanús OAuth-alkalmazásfájl-letöltési tevékenységek | További információ: Anomáliadetektálási szabályzatok. |