Hálózati védelem macOS-hez

Érintett szolgáltatás:

- Microsoft Defender XDR

- Microsoft Defender XDR a 2. végpontcsomaghoz

- Microsoft Defender Vállalati verzió

- Microsoft Defender XDR az 1. végpontcsomaghoz

Előfeltételek

- Licencelés: Microsoft Defender XDR az 1. végpontcsomaghoz vagy a 2. végpontcsomaghoz tartozó Microsoft Defender XDR (lehet próbaverzió) vagy Microsoft Defender Vállalati verzió.

- Előkészített gépek: macOS-verzió: Big Sur (11) vagy újabb, 101.94.13-es vagy újabb termékverzióval.

- Nem Microsoft webböngészők, például Brave, Chrome, Opera és Safari

- Microsoft Edge macOS böngészőhöz

Megjegyzés:

A MacOS-hez készült Microsoft Edge SmartScreen jelenleg nem támogatja a webes tartalomszűrést, az egyéni mutatókat és más vállalati funkciókat. A hálózatvédelem azonban biztosítja ezt a védelmet a macOS-hez készült Microsoft Edge-nek, ha a hálózati védelem engedélyezve van.

Áttekintés

A hálózatvédelem segít csökkenteni az eszközök támadási felületét az internetes eseményekből. Megakadályozza, hogy a felhasználók bármilyen alkalmazást használjanak a veszélyes tartományok eléréséhez, amelyek a következőt üzemeltethetik:

- adathalászati csalások

- Tett

- egyéb kártékony tartalmak az interneten

A hálózatvédelem kibővíti a Microsoft Defender XDR SmartScreen hatókörét, hogy letiltsa az összes kimenő HTTP-/HTTPS-forgalmat, amely alacsony hírnevű forrásokhoz próbál csatlakozni. A kimenő HTTP/HTTPS-forgalom blokkja a tartományon vagy a gazdanéven alapul.

Elérhetőség

A macOS-hez készült Network Protection mostantól minden olyan Végponthoz készült Microsoft Defender előkészített macOS-eszközhöz elérhető, amely megfelel a minimális követelményeknek. Az összes jelenleg konfigurált hálózatvédelmi és webfenyegetettségi házirend kényszerítve van azokon a macOS-eszközökön, amelyeken a Hálózatvédelem blokk módra van konfigurálva.

A macOS-hez készült Hálózatvédelem bevezetéséhez a következő műveleteket javasoljuk:

- Hozzon létre egy eszközcsoportot a Hálózatvédelem teszteléséhez használható eszközök kis csoportjához.

- Értékelje ki a Webes veszélyforrások elleni védelem, a biztonsági rések egyéni mutatói, a webes tartalomszűrés és a Microsoft Defender for Cloud Apps kényszerítési szabályzatok hatását, amelyek azokat a macOS-eszközöket célják, amelyeknél a Hálózatvédelem blokk módban van.

- Helyezzen üzembe egy naplózási vagy letiltási módú szabályzatot erre az eszközcsoportra, és ellenőrizze, hogy nincsenek-e problémák vagy hibás munkafolyamatok.

- Fokozatosan helyezze üzembe a Hálózatvédelmet egy nagyobb eszközkészleten, amíg el nem végzi a telepítést.

Jelenlegi képességek

- Egyéni biztonsági rések mutatói a tartományokon és IP-címeken.

- Webes tartalomszűrés támogatása:

- Letilthatja az eszközcsoportokra vonatkozó webhelykategóriákat a Microsoft Defender portálon létrehozott szabályzatokkal.

- A szabályzatok a böngészőkre vonatkoznak, beleértve a macOS-hez készült Microsoft Edge Chromium.

- Speciális veszélyforrás-keresés – A hálózati események megjelennek a gép idővonalán, és lekérdezhetők a speciális veszélyforrás-keresésben a biztonsági vizsgálatok elősegítése érdekében.

- Microsoft Defender for Cloud Apps:

- Árnyék-informatikai felderítés – Azonosíthatja, hogy mely alkalmazásokat használják a szervezetben.

- Alkalmazások letiltása – Letilthatja a teljes alkalmazások (például a Slack és a Facebook) használatát a szervezetben.

- Vállalati VPN párhuzamosan vagy párhuzamosan a Hálózatvédelemmel:

- Jelenleg nem azonosíthatók VPN-ütközések.

- Ha ütközéseket tapasztal, az oldal alján található visszajelzési csatornán keresztül küldhet visszajelzést.

Ismert problémák

- A Blokk/Figyelmeztetés felhasználói felület nem szabható testre, és más megjelenést és működést igényelhet. (A további tervezési fejlesztések érdekében gyűjtjük az ügyfelek visszajelzését)

- Van egy ismert alkalmazáskompatibilitási probléma a VMware "Alkalmazásonkénti alagút" funkciójával. (Ez az inkompatibilitás azt eredményezheti, hogy nem lehet blokkolni az alkalmazásonkénti alagúton áthaladó forgalmat.)

- Van egy ismert alkalmazáskompatibilitási probléma a Blue Coat Proxyval. (Ez az inkompatibilitás hálózati réteg összeomlását eredményezheti a nem kapcsolódó alkalmazásokban, ha a Kék kabát proxy és a Hálózatvédelem is engedélyezve van.)

Fontos megjegyzések

- Nem javasoljuk, hogy a Kapcsolat bontása gombbal vezérelje a hálózatvédelmet a Rendszerbeállítások között. Ehelyett használja az mdatp parancssori eszközt vagy a JamF/Intune a macOS hálózati védelmének szabályozásához.

- A macOS webes veszélyforrások elleni védelem hatékonyságának értékeléséhez azt javasoljuk, hogy a macOS-hez készült Microsoft Edge-en kívül más böngészőkben (például Safari) próbálja ki. A MacOS-hez készült Microsoft Edge beépített webes veszélyforrások elleni védelmet (Microsoft Defender Smartscreen képességeket biztosító Böngészővédelmi bővítmény) rendelkezik, amely attól függetlenül engedélyezve van, hogy a kiértékelt Mac hálózatvédelmi funkció be van-e kapcsolva vagy sem.

Üzembe helyezési utasítások

végpont Microsoft Defender XDR

Telepítse a legújabb termékverziót a Microsoft AutoUpdate szolgáltatással. A Microsoft AutoUpdate megnyitásához futtassa a következő parancsot a terminálról:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Konfigurálja a terméket a szervezeti adatokkal a nyilvános dokumentációban található utasítások alapján.

A hálózatvédelem alapértelmezés szerint le van tiltva, de konfigurálható úgy, hogy az alábbi módok (más néven kényszerítési szintek) egyikében fusson:

- Naplózás: hasznos annak ellenőrzéséhez, hogy ez nincs-e hatással az üzletági alkalmazásokra, vagy hogy képet kapjon arról, milyen gyakran fordulnak elő blokkok

- Letiltás: A hálózatvédelem megakadályozza a rosszindulatú webhelyekhez való csatlakozást

- Letiltva: a hálózatvédelemmel társított összes összetevő le van tiltva

Ezt a funkciót a következő módok egyikével helyezheti üzembe: manuálisan, a JAMF-ben vagy Intune keresztül. A következő szakaszok részletesen ismertetik ezeket a módszereket.

Kézi üzembe helyezés

A kényszerítési szint konfigurálásához futtassa a következő parancsot a terminálról:

mdatp config network-protection enforcement-level --value [enforcement-level]

Ha például úgy szeretné konfigurálni a hálózatvédelmet, hogy blokkolási módban fusson, hajtsa végre a következő parancsot:

mdatp config network-protection enforcement-level --value block

Annak ellenőrzéséhez, hogy a hálózatvédelem sikeresen elindult-e, futtassa a következő parancsot a terminálról, és ellenőrizze, hogy az "elindítva" szöveget nyomtatja-e:

mdatp health --field network_protection_status

JAMF Pro üzembe helyezése

A JAMF Pro sikeres üzembe helyezéséhez konfigurációs profil szükséges a hálózati védelem kényszerítési szintjének beállításához.

A konfigurációs profil létrehozása után rendelje hozzá azokhoz az eszközökhöz, amelyeken engedélyezni szeretné a hálózatvédelmet.

A kényszerítési szint konfigurálása

Megjegyzés:

Ha már konfigurálta a Microsoft Defender XDR végponthoz Mac gépen az itt felsorolt utasítások alapján, frissítse a korábban üzembe helyezett plist fájlt az ebben a szakaszban felsorolt tartalommal, majd helyezze újra üzembe a JAMF-ből.

A Számítógépek>konfigurációs profiljai területen válassza a Beállítások>Alkalmazások & Egyéni beállítások lehetőséget.

Válassza a Fájl feltöltése (PLIST-fájl) lehetőséget.

Állítsa a beállítástartományt értékre

com.microsoft.wdav.Töltse fel a következő plist fájlt.

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

Intune üzembe helyezés

A sikeres Intune üzembe helyezéshez konfigurációs profil szükséges a hálózati védelem kényszerítési szintjének beállításához. A konfigurációs profil létrehozása után rendelje hozzá azokhoz az eszközökhöz, amelyeken engedélyezni szeretné a hálózatvédelmet.

Konfigurálja a kényszerítési szintet a Intune

Megjegyzés:

Ha már konfigurálta Végponthoz készült Microsoft Defender Mac gépen az előző utasítások alapján (XML-fájllal), távolítsa el a korábbi egyéni konfigurációs szabályzatot, és cserélje le az alábbi utasításokra:

Nyissa meg azEszközkonfigurációkezelése> lehetőséget. Válassza aProfilok>kezelése>Profil létrehozása lehetőséget.

Módosítsa a Platform beállítástmacOS-re , a Profiltípust pedig a Beállítások katalógusra. Válassza a Létrehozás lehetőséget.

Adja meg a profil nevét.

A Konfigurációs beállítások képernyőn válassza a Beállítások hozzáadása lehetőséget. Jelölje be Microsoft Defender>Hálózatvédelem lehetőséget, és jelölje be a Kényszerítési szint jelölőnégyzetet.

Állítsa a kényszerítési szintet blokkolásra. Válassza a Tovább gombot.

Nyissa meg a konfigurációs profilt, és töltse fel a

com.microsoft.wdav.xmlfájlt. (Ez a fájl a 3. lépésben lett létrehozva.)Válassza az OK gombot

Válassza aHozzárendelésekkezelése> lehetőséget. A Belefoglalás lapon válassza ki azokat az eszközöket, amelyekhez engedélyezni szeretné a hálózatvédelmet.

Mobilkonfigurálás üzembe helyezése

Ha a konfigurációt olyan .mobileconfig fájlon keresztül szeretné üzembe helyezni, amely nem Microsoft MDM-megoldásokkal használható vagy közvetlenül az eszközökre terjeszthető, kövesse az alábbi lépéseket:

Mentse a következő hasznos adatokat a következőként:

com.microsoft.wdav.xml.mobileconfig.<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Ellenőrizze, hogy az előző lépésben szereplő fájl másolása megfelelően történt-e. A Terminál használatával futtassa a következő parancsot, és ellenőrizze, hogy az OK eredményt adja-e:

plutil -lint com.microsoft.wdav.xml

A funkciók megismerése

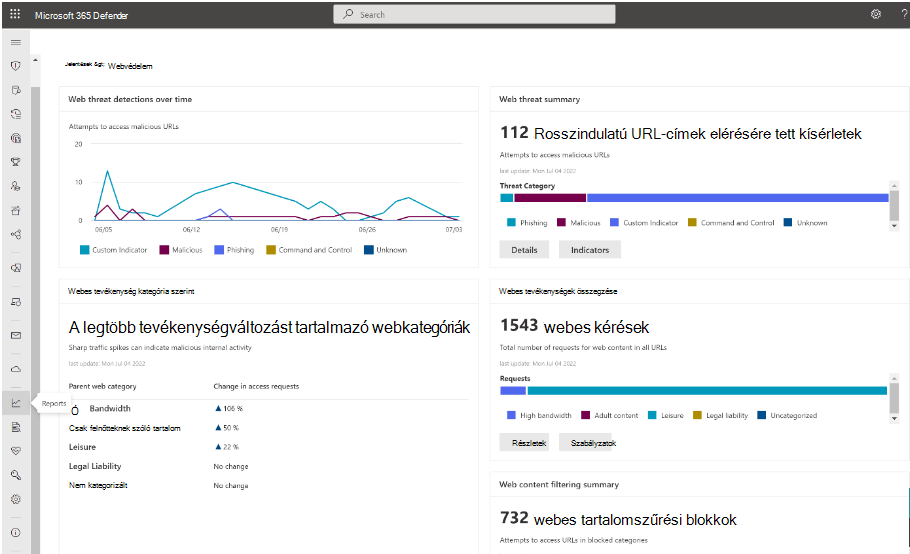

Megtudhatja, hogyan védheti meg szervezetét a webes fenyegetésekkel szemben a webes veszélyforrások elleni védelemmel.

- A webes veszélyforrások elleni védelem a Végponthoz készült Microsoft Defender webvédelmének része. Hálózatvédelemmel védi az eszközöket a webes fenyegetések ellen.

Az egyéni mutatótípus blokkjainak lekéréséhez futtassa a biztonsági rések egyéni mutatóinak folyamatát.

A webes tartalomszűrés megismerése.

Megjegyzés:

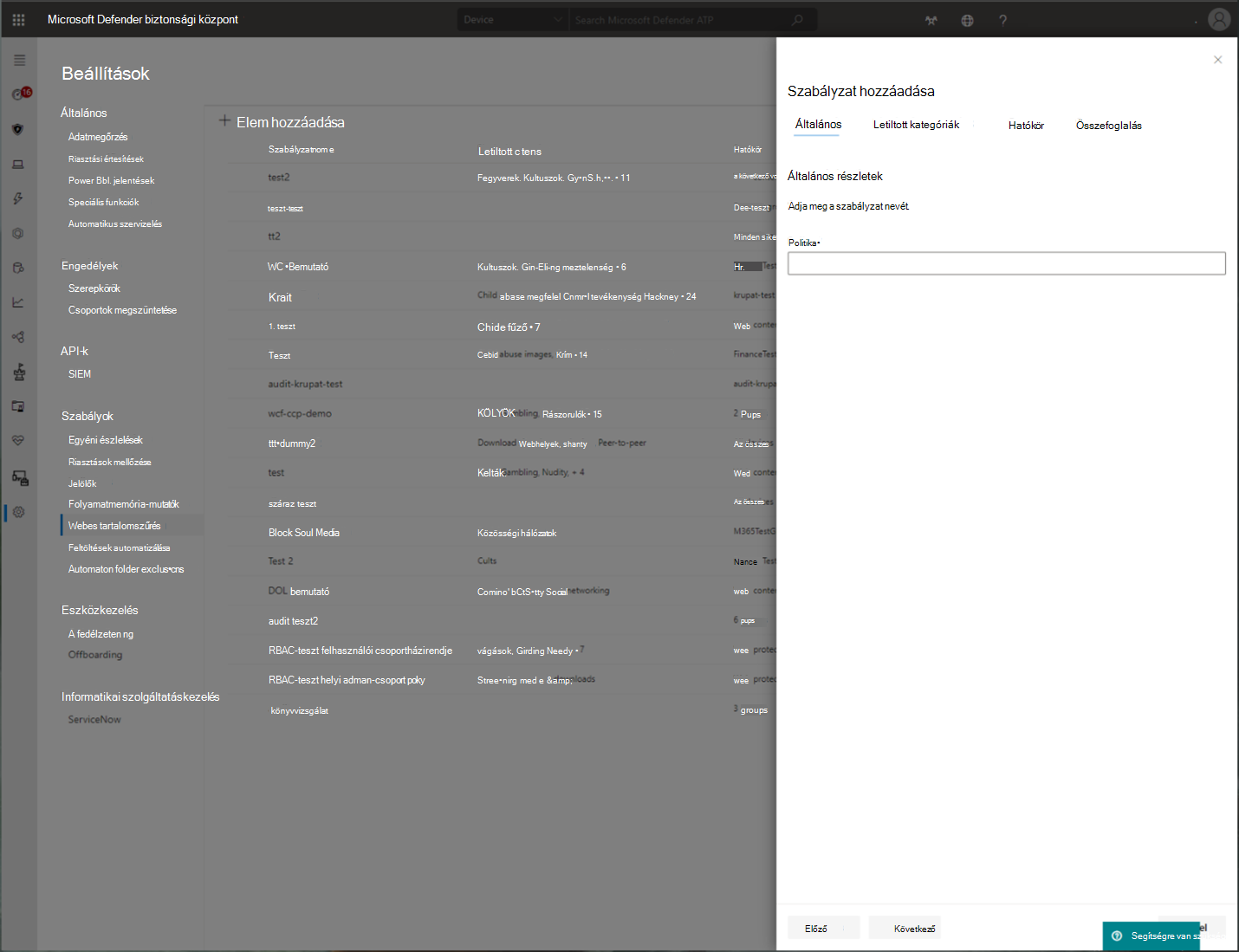

Ha egy szabályzatot egyszerre távolít el vagy módosít eszközcsoportokat, az késleltetheti a szabályzat üzembe helyezését. Pro tipp: A szabályzatokat anélkül helyezheti üzembe, hogy egy eszközcsoporton kiválasztanak egy kategóriát. Ez a művelet létrehoz egy csak naplózási szabályzatot, amely segít megérteni a felhasználói viselkedést a blokkszabályzat létrehozása előtt.

Az eszközcsoport létrehozása a Végponthoz készült Defender 1. és 2. csomagjában támogatott.

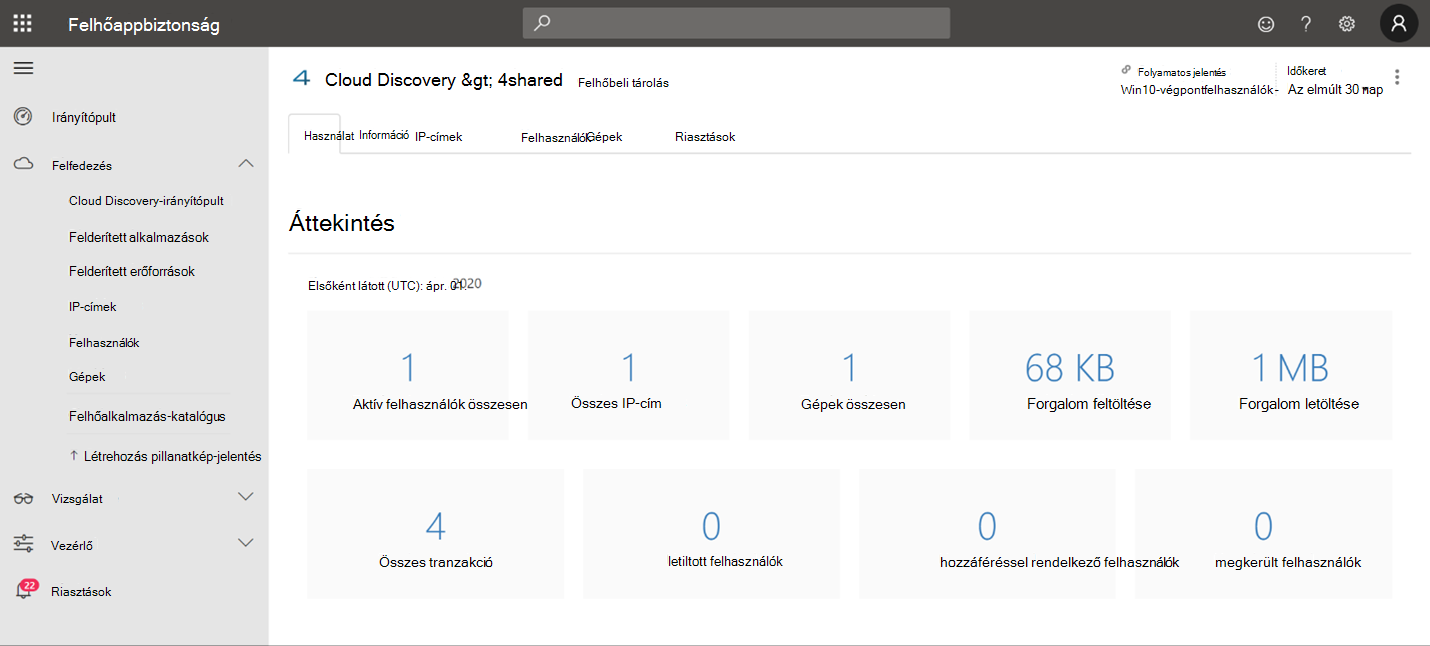

A Végponthoz készült Microsoft Defender integrálása Defender for Cloud Apps és a hálózatvédelemmel kompatibilis macOS-eszközök végpontszabályzat-kényszerítési képességekkel rendelkeznek.

Megjegyzés:

A felderítési és egyéb funkciók jelenleg nem támogatottak ezeken a platformokon.

Forgatókönyvek

A következő forgatókönyvek támogatottak.

Webes veszélyforrások elleni védelem

A webes veszélyforrások elleni védelem a végpont Microsoft Defender XDR webvédelmének része. Hálózatvédelemmel védi az eszközöket a webes fenyegetések ellen. A macOS-hez készült Microsoft Edge-hez és a népszerű, nem Microsoft-böngészőkhez (például Brave, Chrome, Firefox, Safari, Opera) való integrálásával a webes veszélyforrások elleni védelem webproxy nélkül leállítja a webes fenyegetéseket. A böngészők támogatásával kapcsolatos további információkért lásd: Előfeltételek A webes veszélyforrások elleni védelem képes megvédeni az eszközöket, amíg azok a helyszínen vagy távol vannak. A webes veszélyforrások elleni védelem leállítja a hozzáférést a következő típusú webhelyekhez:

- adathalász webhelyek

- kártevővektorok

- biztonsági rés kiaknázása

- nem megbízható vagy alacsony hírnevű webhelyek

- az egyéni mutatólistában letiltott webhelyek

További információ: A szervezet védelme a webes fenyegetésekkel szemben

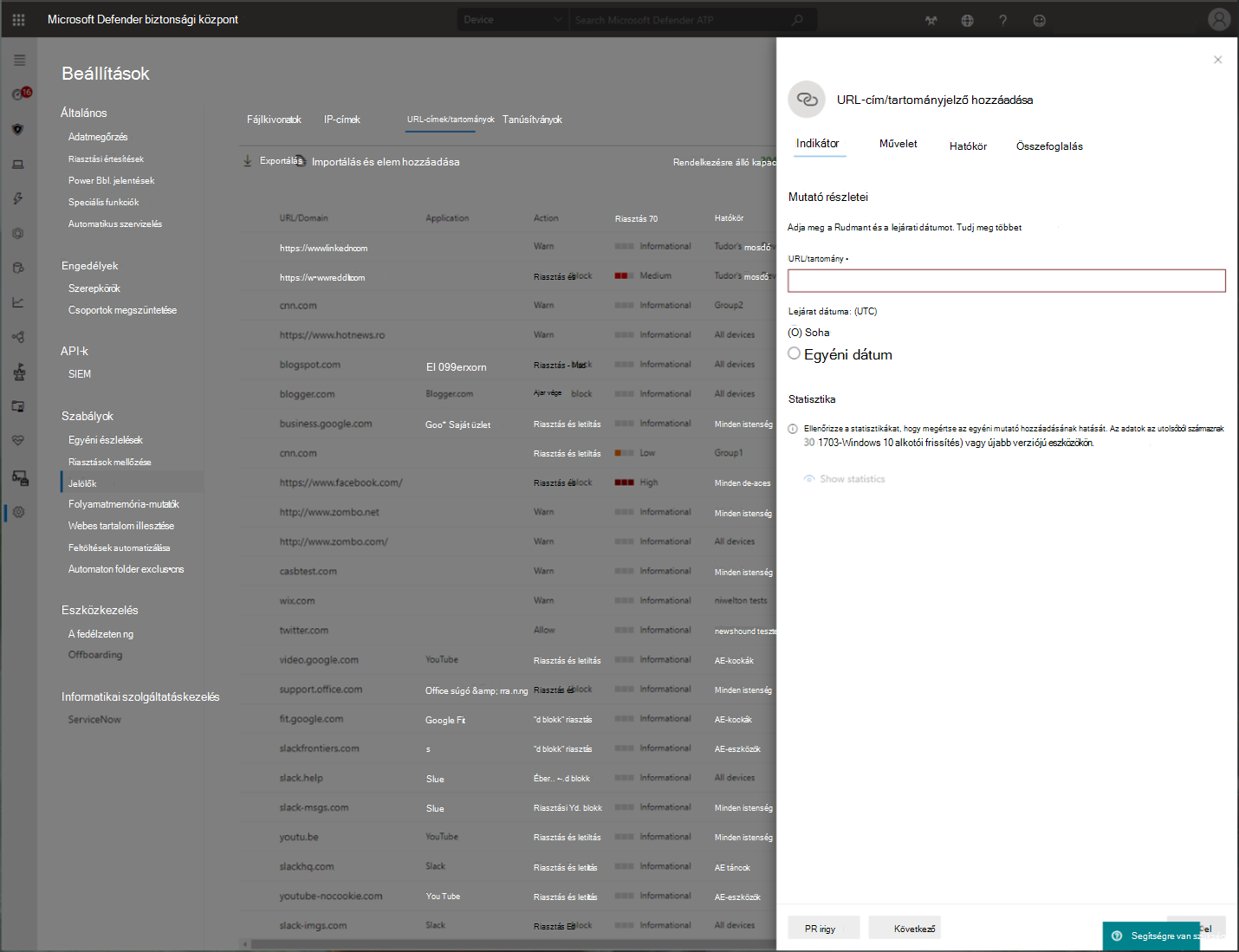

Egyéni biztonsági rések mutatói

A biztonsági rések (IoC-k) egyeztetésének mutatója minden végpontvédelmi megoldás alapvető funkciója. Ez a képesség lehetővé teszi a SecOps számára, hogy beállítsa az észlelés és a blokkolás (megelőzés és reagálás) mutatóinak listáját.

Az entitások észlelését, megelőzését és kizárását meghatározó mutatók létrehozása. Megadhatja a végrehajtandó műveletet, valamint a művelet alkalmazásának időtartamát, valamint annak az eszközcsoportnak a hatókörét, amelyre alkalmazni szeretné.

Jelenleg a végponthoz készült Defender felhőészlelési motorja, az automatizált vizsgálati és szervizelési motor, valamint a végpontmegelőző motor (Microsoft Defender víruskereső) támogatott források.

További információ: Jelzők létrehozása IP-címekhez és URL-címekhez/tartományokhoz.

Webes tartalom szűrése

A webes tartalomszűrés a Végponthoz készült Microsoft Defender és Microsoft Defender Vállalati verzió webvédelmi funkcióinak része. A webes tartalomszűrés lehetővé teszi a szervezet számára a webhelyekhez való hozzáférés nyomon követését és szabályozását a tartalomkategóriák alapján. Ezen webhelyek nagy része (még akkor is, ha nem rosszindulatú) problémás lehet a megfelelőségi szabályok, a sávszélesség-használat vagy más problémák miatt.

Konfigurálja az eszközcsoportokra vonatkozó szabályzatokat bizonyos kategóriák letiltásához. A kategória letiltása megakadályozza, hogy a megadott eszközcsoportok felhasználói hozzáférjenek a kategóriához társított URL-címekhez. Minden olyan kategória esetében, amely nincs letiltva, a rendszer automatikusan naplózhatja az URL-címeket. A felhasználók megszakítás nélkül érhetik el az URL-címeket, ön pedig hozzáférési statisztikákat gyűjt, amelyek segítenek az egyénibb szabályzattal kapcsolatos döntések meghozatalában. A felhasználók blokkértesítést látnak, ha a megtekintett lap egyik eleme hívásokat kezdeményez egy blokkolt erőforráshoz.

A webes tartalomszűrés a fő webböngészőkben érhető el, a Network Protection által végrehajtott blokkokkal (Brave, Chrome, Firefox, Safari és Opera). További információ a böngészők támogatásáról: Előfeltételek.

További információ a jelentéskészítésről: Webes tartalomszűrés.

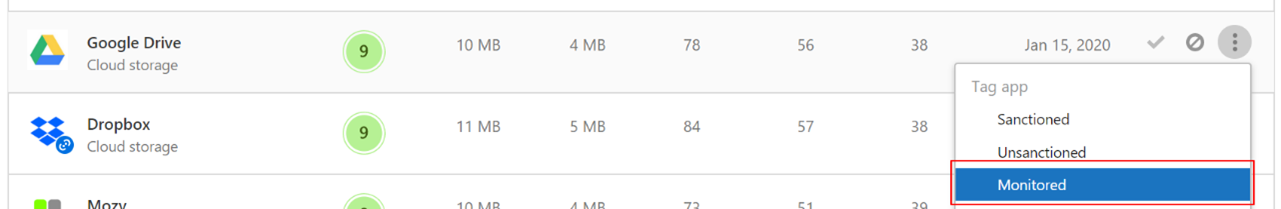

Microsoft Defender for Cloud Apps

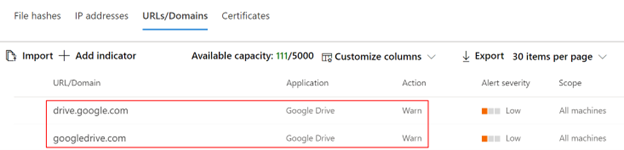

A Microsoft Defender for Cloud Apps/Cloud App Catalog azonosítja azokat az alkalmazásokat, amelyeket figyelmeztetni szeretne a végfelhasználóknak, amikor a végponthoz Microsoft Defender XDR férnek hozzá, és figyeltként jelöli meg őket. A figyelt alkalmazások alatt felsorolt tartományok később szinkronizálva lesznek a végpont Microsoft Defender XDR:

10–15 percen belül ezek a tartományok Microsoft Defender XDR a Indicators > URLLs/Domains with Action=Warn területen találhatók. A kényszerítési SLA-n belül (lásd a cikk végén található részleteket) a végfelhasználók figyelmeztető üzeneteket kapnak, amikor megpróbálnak hozzáférni ezekhez a tartományokhoz:

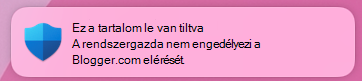

Amikor a végfelhasználó megpróbál hozzáférni a figyelt tartományokhoz, a Végponthoz készült Defender figyelmezteti őket. A felhasználó egy egyszerű blokkfelületet kap, amelyhez a következő bejelentési üzenet tartozik, amelyet az operációs rendszer jelenít meg, beleértve a letiltott alkalmazás nevét (például Blogger.com)

Ha a végfelhasználó blokkot észlel, a felhasználónak két lehetséges megoldása van: a megkerülés és az oktatás.

Felhasználó megkerülése

- A bejelentési üzenet megjelenítéséhez nyomja le a Tiltás feloldása gombot. A weboldal újrabetöltésével a felhasználó folytathatja és használhatja a felhőalkalmazást. (Ez a művelet a következő 24 órára érvényes, amely után a felhasználónak ismét fel kell oldania a tiltást.)

Felhasználói oktatás

- A bejelentési üzenet élményéhez: Nyomja le magát a bejelentési üzenetet. A végfelhasználót a rendszer globálisan átirányítja egy egyéni átirányítási URL-címre Microsoft Defender for Cloud Apps (További információ a lap alján)

Megjegyzés:

Követési megkerülés alkalmazásonként: Nyomon követheti, hogy hány felhasználó kerülhette meg a figyelmeztetést a Microsoft Defender for Cloud Apps Alkalmazás lapján.

Függelék

Végfelhasználói oktatási központ SharePoint-webhelysablon

Számos szervezet számára fontos, hogy a Microsoft Defender for Cloud Apps által biztosított felhőbeli vezérlőket vegye igénybe, és ne csak szükség esetén korlátozza a végfelhasználókat, hanem az alábbiakról is tájékoztassa és tájékoztassa őket:

- az adott incidens

- miért történt

- mi a döntés mögötti gondolkodás?

- hogyan csökkenthető a blokkwebhelyek észlelése

Ha váratlan viselkedéssel szembesül, a felhasználók zavarai a lehető legtöbb információval csökkenthetők, nemcsak azért, hogy elmagyarázzák, mi történt, hanem arra is, hogy a következő alkalommal, amikor kiválasztanak egy felhőalkalmazást, hogy befejezzék a feladatukat. Ezek az információk például a következők lehetnek:

- Szervezeti biztonsági és megfelelőségi szabályzatok és irányelvek az internet- és felhőhasználathoz

- Jóváhagyott/ajánlott felhőalkalmazások használata

- Korlátozott/letiltott felhőalkalmazások használata

Ehhez a laphoz azt javasoljuk, hogy szervezete egy alapszintű SharePoint-webhelyet használjon.

Fontos tudnivalók

Az alkalmazástartományok propagálása és frissítése a végponteszközökben akár két órát is igénybe vehet (általában kevesebbet), miután a figyeltként van megjelölve.

Alapértelmezés szerint a rendszer minden olyan alkalmazásra és tartományra vonatkozóan végrehajtja a műveletet, amely Microsoft Defender for Cloud Apps portálon figyeltként lett megjelölve a szervezet összes előkészített végpontja esetében.

A teljes URL-címek jelenleg nem támogatottak, és nem küldhetők Microsoft Defender for Cloud Apps a Végponthoz készült Microsoft Defender. Ha a Microsoft Defender for Cloud Apps alatt minden teljes URL-cím figyelt alkalmazásként szerepel, a rendszer nem figyelmezteti a felhasználókat, amikor megpróbálnak hozzáférni egy webhelyhez. (Például

google.com/drivenem támogatott, mígdrive.google.comtámogatott.)A hálózatvédelem nem támogatja a QUIC használatát a böngészőkben. A rendszergazdáknak ellenőrizniük kell, hogy a QUIC le van-e tiltva a tesztelés során, hogy a webhelyek megfelelően legyenek letiltva.

Tipp

Nem jelennek meg végfelhasználói értesítések külső böngészőkben? Ellenőrizze a bejelentési üzenet beállításait.

Lásd még

- Microsoft Defender XDR végponthoz Mac gépen

- Microsoft Defender XDR végpontintegráció a Microsoft Microsoft Defender XDR for Cloud Apps szolgáltatással

- Ismerkedés a Microsoft Edge innovatív funkcióival

- A hálózat védelme

- A hálózatvédelem bekapcsolása

- Webes védelem

- Jelzők létrehozása

- Webes tartalom szűrése

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.