Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender 1. és 2. csomag

- Microsoft Defender XDR

- Microsoft Defender víruskereső

Platformok

- A Windows

- macOS

- Linux

Szeretné megismerni a Végponthoz készült Microsoft Defendert? Regisztráljon az ingyenes próbaverzióra.

A hálózatvédelem áttekintése

A hálózatvédelem segít megvédeni az eszközöket a rosszindulatú vagy gyanús webhelyekhez való kapcsolódás megakadályozásával. A veszélyes tartományok közé tartoznak például az adathalász csalásokat, rosszindulatú letöltéseket, technikai csalásokat vagy más kártékony tartalmakat tároló tartományok. A hálózatvédelem kibővíti a Microsoft Defender SmartScreen hatókörét, hogy letiltsa az összes kimenő HTTP-forgalmat, amely rossz hírnevű forrásokhoz próbál csatlakozni (a tartomány vagy a gazdagépnév alapján).

A hálózatvédelem kiterjeszti a webes védelem védelmét az operációs rendszer szintjére, és a webes tartalomszűrés (WCF) alapvető összetevője. Ez biztosítja a Microsoft Edge-ben található webvédelmi funkciókat más támogatott böngészőknek és nemrowser alkalmazásoknak. A hálózatvédelem a biztonsági rések (IOK) jelzéseinek láthatóságát és blokkolását is biztosítja a végpontészlelés és -válasz használatakor. A hálózatvédelem például az egyéni jelzőkkel együttműködve blokkol bizonyos tartományokat vagy gazdagépneveket.

Ebből a videóból megtudhatja, hogyan csökkenti a hálózatvédelem az eszközök támadási felületét az adathalász csalások, biztonsági rések és egyéb kártékony tartalmak ellen:

Hálózatvédelem lefedettsége

Az alábbi táblázat összefoglalja a lefedettség hálózatvédelmi területeit.

| Kiemelés | Microsoft Edge | Nem Microsoft-böngészők | Nemrowser folyamatok (például PowerShell) |

|---|---|---|---|

| Webes veszélyforrások elleni védelem | A SmartScreen-t engedélyezni kell | A hálózatvédelemnek blokkmódban kell lennie | A hálózatvédelemnek blokkmódban kell lennie |

| Egyéni mutatók | A SmartScreen-t engedélyezni kell | A hálózatvédelemnek blokkmódban kell lennie | A hálózatvédelemnek blokkmódban kell lennie |

| Webes tartalomszűrés | A SmartScreen-t engedélyezni kell | A hálózatvédelemnek blokkmódban kell lennie | Nem támogatott |

Annak ellenőrzéséhez, hogy a SmartScreen engedélyezve van-e a Microsoft Edge-ben, használja az Edge-szabályzatot: SmartScreen engedélyezve.

Megjegyzés:

Windows rendszeren a hálózatvédelem nem figyeli a Microsoft Edge-et. A Microsoft Edge és az Internet Explorer kivételével a webvédelmi forgatókönyvek a hálózatvédelmet használják a vizsgálathoz és a kényszerítéshez. Mac és Linux rendszeren a Microsoft Edge böngésző csak a Web Threat Protectiont integrálja. A hálózatvédelmet blokkmódban kell engedélyezni az egyéni jelzők és a webes tartalomszűrés támogatásához az Edge-ben és más böngészőkben.

Ismert problémák & korlátozások

- Az IP-címek mindhárom protokoll esetében támogatottak (TCP, HTTP és HTTPS (TLS))

- Egyéni mutatókban csak egyetlen IP-cím támogatott (CIDR-blokkok és IP-tartományok nélkül).

- A HTTP URL-címek (beleértve a teljes URL-címet) bármilyen böngészőben vagy folyamatnál blokkolhatók

- A HTTPS teljes tartománynevei (FQDN) blokkolhatók nem Microsoft-böngészőkben (a teljes URL-címet megjelölő jelzők csak a Microsoft Edge-ben tilthatók le)

- A nem Microsoft-böngészőkben lévő FQDN-ek blokkolásához le kell tiltani a QUIC-t és a titkosított ügyfél hello-t ezekben a böngészőkben

- A HTTP2-kapcsolat ékesítésével betöltött FQDN-ek csak a Microsoft Edge-ben tilthatók le

- A Hálózatvédelem minden porton blokkolja a kapcsolatokat (nem csak a 80-at és a 443-at).

A mutató/szabályzat hozzáadása és a megfelelő URL-cím/IP-cím letiltása között akár két órás (általában kisebb) késés is előfordulhat.

A hálózatvédelem követelményei

A hálózatvédelemhez az alábbi operációs rendszerek egyikét futtató eszközök szükségesek:

- Windows 10 vagy 11 (Pro vagy Enterprise) (lásd: Támogatott Windows-verziók)

- Windows Server 1803-es vagy újabb verzió (lásd: Támogatott Windows-verziók)

- macOS 12-es verzió (Monterey) vagy újabb (lásd: Végponthoz készült Microsoft Defender Macen)

- Támogatott Linux-verzió (lásd: Végponthoz készült Microsoft Defender Linuxon)

A hálózatvédelemhez Microsoft Defender víruskereső is szükséges, amelyen engedélyezve van a valós idejű védelem.

| Windows verziója | Microsoft Defender víruskereső |

|---|---|

| Windows 10 1709-es vagy újabb, Windows 11-es, Windows Server 1803-es vagy újabb verziója | Győződjön meg arról, hogy a Microsoft Defender víruskereső valós idejű védelme, a viselkedésfigyelés és a felhőben nyújtott védelem engedélyezve van (aktív) |

| R2 és Windows Server 2016 Windows Server 2012 modern egységesített megoldással | Platformfrissítési verzió 4.18.2001.x.x vagy újabb |

Miért fontos a hálózatvédelem?

A hálózatvédelem a Végponthoz készült Microsoft Defender támadásifelület-csökkentési megoldáscsoportjának része. A hálózatvédelem lehetővé teszi, hogy a hálózati réteg blokkolja a tartományok és IP-címek kapcsolatait. Alapértelmezés szerint a hálózatvédelem a SmartScreen-hírcsatornával védi a számítógépeket az ismert kártékony tartományoktól, amely a Microsoft Edge böngészőBen a SmartScreen-hez hasonló módon blokkolja a rosszindulatú URL-címeket. A hálózatvédelmi funkció a következőre terjeszthető ki:

- IP-/URL-címek letiltása a saját fenyegetésfelderítésből (jelzők)

- Nem engedélyezett szolgáltatások letiltása Microsoft Defender for Cloud Apps

- Webhelyekhez való böngészőhozzáférés letiltása kategória alapján (webes tartalomszűrés)

Tipp

A Windows Server, Linux, macOS és Mobile Threat Defense (MTD) hálózati védelmével kapcsolatos részletekért lásd: Proaktív veszélyforrás-keresés fejlett veszélyforrás-kereséssel.

Parancs- és vezérlési támadások letiltása

A parancs- és vezérlési (C2) kiszolgálók parancsokat küldenek a kártevők által korábban feltört rendszereknek.

A C2-kiszolgálók a következő parancsok indítására használhatók:

- Adatok ellopás

- Feltört számítógépek vezérlése egy robothálózatban

- Jogszerű alkalmazások megzavarása

- Kártevők, például zsarolóprogramok terjesztése

A Végponthoz készült Defender hálózatvédelmi összetevője azonosítja és letiltja az ember által működtetett zsarolóprogram-támadásokban használt C2-kiszolgálókhoz való csatlakozást olyan technikákkal, mint a gépi tanulás és az intelligens biztonsági rések azonosításának (IoC).

Hálózatvédelem: C2 észlelés és szervizelés

A zsarolóprogramok kifinomult fenyegetéssé alakultak, amely emberközpontú, adaptív, és nagy léptékű eredményekre összpontosított, például egy teljes szervezet eszközeinek vagy adatainak tárolására váltságdíjért.

A parancs- és vezérlési kiszolgálók (C2) támogatása fontos része ennek a zsarolóprogram-fejlesztésnek, és ez teszi lehetővé, hogy ezek a támadások alkalmazkodjanak az általuk megcélzott környezethez. A parancs- és vezérlési infrastruktúrára mutató hivatkozás megszakadása leállítja a támadás következő szakaszára való előrehaladását. A C2 észleléséről és elhárításáról további információt a Tech Community blogjában talál: Parancs- és vezérlési támadások észlelése és elhárítása a hálózati rétegen.

Hálózatvédelem: Új bejelentési értesítések

| Új leképezés | Válaszkategória | Források |

|---|---|---|

phishing |

Phishing |

SmartScreen |

malicious |

Malicious |

SmartScreen |

command and control |

C2 |

SmartScreen |

command and control |

COCO |

SmartScreen |

malicious |

Untrusted |

SmartScreen |

by your IT admin |

CustomBlockList |

|

by your IT admin |

CustomPolicy |

Megjegyzés:

customAllowList nem hoz létre értesítéseket a végpontokon.

Új értesítések a hálózatvédelem meghatározásához

Amikor egy végfelhasználó olyan környezetben próbál meg felkeresni egy webhelyet, amelyben engedélyezve van a hálózatvédelem, három forgatókönyv lehetséges, az alábbi táblázatban leírtak szerint:

| Forgatókönyv | Eredmény |

|---|---|

| Az URL-cím ismert jó hírnévvel rendelkezik | A felhasználó akadálymentes hozzáféréssel rendelkezik, és nem jelenik meg bejelentési értesítés a végponton. A tartomány vagy az URL-cím gyakorlatilag Engedélyezett értékre van állítva. |

| Az URL-cím ismeretlen vagy bizonytalan hírnévre tett szert | A felhasználó hozzáférése le van tiltva, de képes megkerülni (feloldani) a blokkot. A tartomány vagy az URL-cím valójában Naplózás értékre van állítva. |

| Az URL-cím ismert rossz (rosszindulatú) hírnévvel rendelkezik | A felhasználó nem férhet hozzá. A tartomány vagy az URL-cím valójában Blokkolás értékre van állítva. |

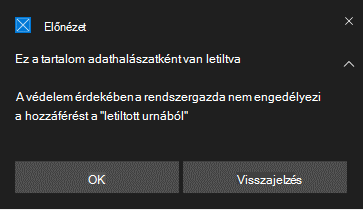

Figyelmeztetési felület

Egy felhasználó felkeres egy webhelyet. Ha az URL-cím ismeretlen vagy bizonytalan hírnévvel rendelkezik, bejelentési értesítés jelenik meg a felhasználó számára a következő lehetőségekkel:

- Ok: A bejelentési értesítés felszabadul (el lesz távolítva), és a webhely elérésére tett kísérlet véget ér.

- Tiltás feloldása: A felhasználó 24 órán át rendelkezik hozzáféréssel a webhelyhez; ekkor a blokk újra engedélyezve lesz. A felhasználó továbbra is használhatja a Tiltás feloldása funkciót a webhely eléréséhez, amíg a rendszergazda nem tiltja (letiltja) a webhelyet, így eltávolítja a tiltás feloldásának lehetőségét.

- Visszajelzés: A bejelentési értesítés egy hivatkozást jelenít meg a felhasználó számára egy jegy beküldéséhez, amellyel a felhasználó visszajelzést küldhet a rendszergazdának a webhelyhez való hozzáférés igazolása érdekében.

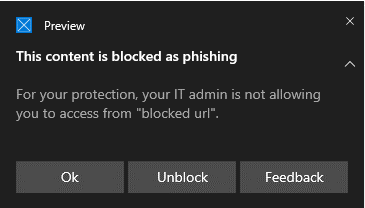

Megjegyzés:

A cikkben bemutatott képek a felhasználói élmény és block a warn felhasználói élmény szempontjából is a "letiltott URL-címet" használják példahelyőrző szövegként. Működő környezetben a tényleges URL-cím vagy tartomány szerepel a listában.

CsP használata az engedélyezéshez Convert warn verdict to block

Alapértelmezés szerint a rosszindulatú webhelyek SmartScreen-ítéletei olyan figyelmeztetést eredményeznek, amelyet a felhasználó felülírhat. A szabályzatok beállíthatók úgy, hogy a figyelmeztetést blokkokká alakítsák, ezzel megelőzve az ilyen felülbírálásokat.

Nem Edge böngészők esetén lásd : Defender CSP: Configuration/EnableConvertWarnToBlock. Edge-böngészők esetén lásd : Edge-szabályzat: SmartScreen-parancssor felülbírálásának megakadályozása.

A figyelmeztetési ítélet blokkolásra konvertálása Csoportházirend használatával

A beállítás engedélyezésével a hálózatvédelem figyelmeztetés helyett letiltja a hálózati forgalmat.

A Csoportházirend felügyeleti számítógépen nyissa meg a Csoportházirend Felügyeleti konzolt.

Kattintson a jobb gombbal a konfigurálni kívánt Csoportházirend objektumra, majd válassza a Szerkesztés parancsot.

A Csoportházirend Felügyeleti Szerkesztő lépjen a Számítógép konfigurációja, majd a Felügyeleti sablonok elemre.

Bontsa ki a fát a Windows-összetevőkre>Microsoft Defender víruskereső>hálózatfelügyeleti rendszerre.

Kattintson duplán a Figyelmeztetési ítélet konvertálása blokkolásra lehetőségre, és állítsa a beállítást Engedélyezve értékre.

Kattintson az OK gombra.

Felhasználói élmény letiltása

Ha egy felhasználó olyan webhelyet látogat meg, amelynek URL-címe rossz hírnevű, bejelentési értesítés jelenik meg a felhasználó számára a következő lehetőségekkel:

- Ok: A bejelentési értesítés felszabadul (el lesz távolítva), és a webhely elérésére tett kísérlet véget ér.

- Visszajelzés: A bejelentési értesítés egy hivatkozást jelenít meg a felhasználó számára egy jegy beküldéséhez, amellyel a felhasználó visszajelzést küldhet a rendszergazdának a webhelyhez való hozzáférés igazolása érdekében.

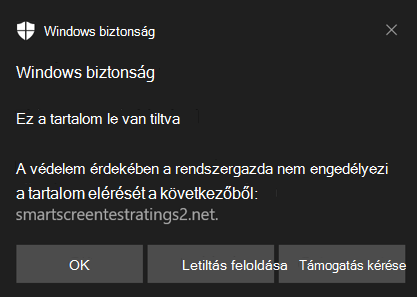

SmartScreen – Tiltás feloldása

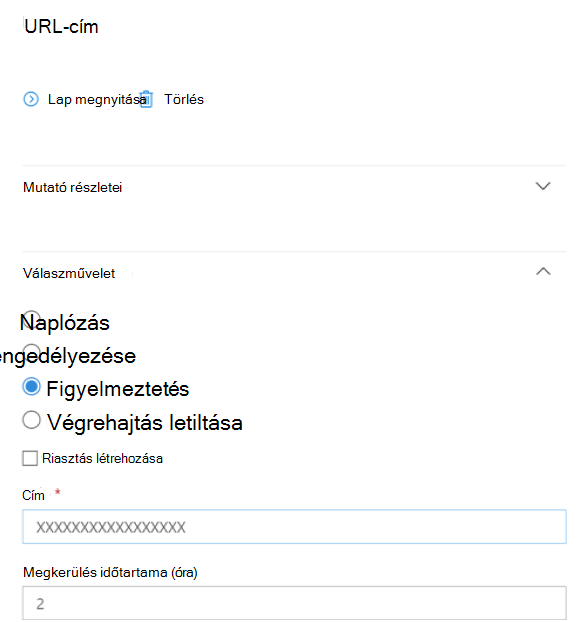

A Végponthoz készült Defender mutatóival a rendszergazdák engedélyezhetik a végfelhasználók számára, hogy megkerüljék az egyes URL-címekhez és IP-címekhez létrehozott figyelmeztetéseket. Attól függően, hogy az URL-cím miért van letiltva, SmartScreen-blokk esetén akár 24 óráig is lehetővé teheti a felhasználó számára a webhely letiltásának feloldását. Ilyen esetekben megjelenik egy Windows biztonság bejelentési értesítés, amely lehetővé teszi a felhasználó számára a Tiltás feloldása lehetőséget. Ilyen esetekben az URL-cím vagy az IP-cím feloldva van a megadott ideig.

Végponthoz készült Microsoft Defender rendszergazdák az IP-címek, URL-címek és tartományok engedélyezési jelzésével konfigurálhatják a SmartScreen blokkolásának feloldására szolgáló funkciót a Microsoft Defender portálon.

Lásd: Jelzők létrehozása IP-címekhez és URL-címekhez/tartományokhoz.

Hálózatvédelem használata

A hálózatvédelem eszközönként engedélyezve van, ami általában a felügyeleti infrastruktúrával történik. A támogatott módszerekről a Hálózatvédelem bekapcsolása című témakörben olvashat.

Megjegyzés:

Microsoft Defender víruskeresőnek aktív módban kell lennie a hálózatvédelem engedélyezéséhez.

A hálózatvédelmet audit módban vagy block módban is engedélyezheti. Ha az IP-címek vagy URL-címek tényleges letiltása előtt szeretné kiértékelni a hálózatvédelem engedélyezésének hatását, naplózási módban engedélyezheti a hálózatvédelmet. A naplózási mód minden olyan alkalommal naplóz, amikor a végfelhasználó olyan címhez vagy webhelyhez csatlakozik, amelyet egyébként blokkolna a hálózatvédelem. Az egyéni jelzők vagy webes tartalomszűrési kategóriák blokkolásának kényszerítéséhez a hálózatvédelemnek módban kell lennie block .

A Linux és a macOS hálózati védelmével kapcsolatos információkért tekintse meg a következő cikkeket:

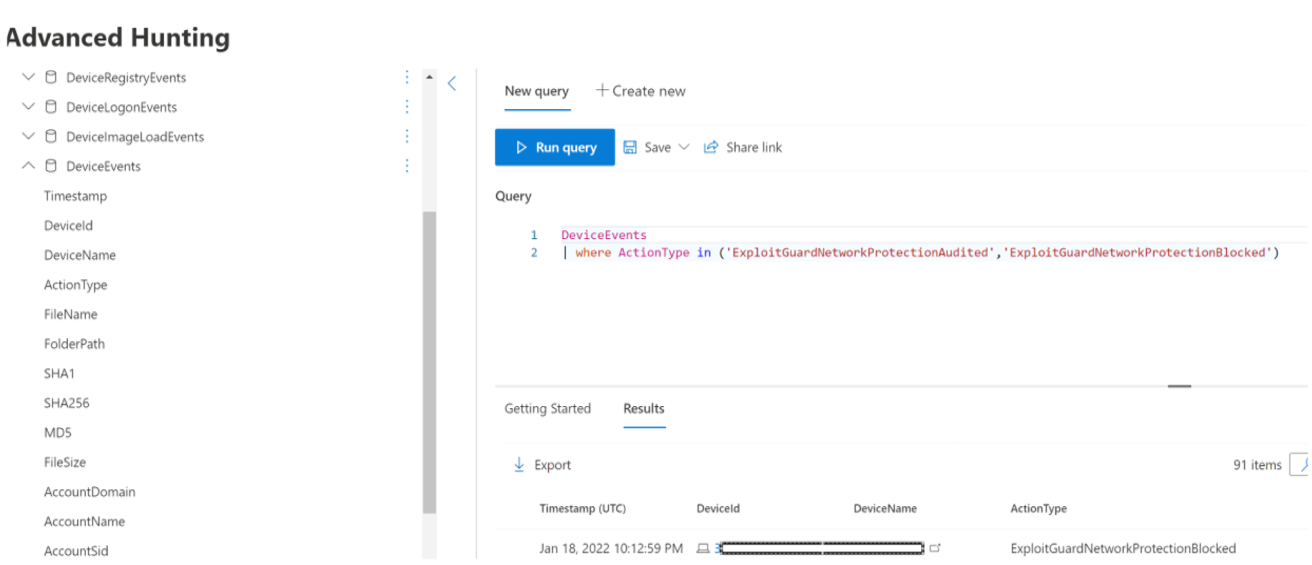

Speciális veszélyforrás-keresés

Ha speciális veszélyforrás-kereséssel azonosítja a naplózási eseményeket, legfeljebb 30 nap előzményei érhetők el a konzolról. Lásd: Speciális veszélyforrás-keresés.

A naplózási eseményeket a Speciális veszélyforrás-keresés a Végponthoz készült Defender portálon (https://security.microsoft.com) találja.

A naplózási események a DeviceEvents eseményeiben találhatók, amelynek ActionType értéke ExploitGuardNetworkProtectionAudited. A blokkok az ActionType tulajdonságával ExploitGuardNetworkProtectionBlockedjelennek meg.

Íme egy példa lekérdezés a nem Microsoft-böngészők hálózati védelmi eseményeinek megtekintésére:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Tipp

Ezek a bejegyzések az AdditionalFields oszlopban lévő adatokkal rendelkeznek, amelyek további információt szolgáltatnak a műveletről, beleértve az IsAudit, a ResponseCategory és a DisplayName mezőket.

Íme egy másik példa:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

A Válasz kategóriában látható, hogy mi okozta az eseményt, ahogy az alábbi példában is látható:

| ResponseCategory | Az eseményért felelős funkció |

|---|---|

CustomPolicy |

WCF |

CustomBlockList |

Egyéni mutatók |

CasbPolicy |

Defender for Cloud Apps |

Malicious |

Webes fenyegetések |

Phishing |

Webes fenyegetések |

További információ: Végpontblokkok hibaelhárítása.

Ha a Microsoft Edge böngészőt használja, használja ezt a lekérdezést Microsoft Defender SmartScreen-eseményekhez:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Az URL-címek és IP-címek eredményének listájával megállapíthatja, hogy mi lenne blokkolva, ha a hálózatvédelem letiltási módra van állítva az eszközön. Azt is láthatja, hogy mely funkciók blokkolnák az URL-címeket és IP-címeket. Tekintse át a listát a környezetéhez szükséges URL-címek vagy IP-címek azonosításához. Ezután létrehozhat egy engedélyezési jelzőt ezekhez az URL-címekhez vagy IP-címekhez. A jelzők elsőbbséget élveznek a blokkokkal szemben. Lásd: A hálózatvédelmi blokkok elsőbbségi sorrendje.

Miután létrehozott egy jelzőt a webhely tiltásának feloldásához, megpróbálhatja feloldani az eredeti blokkot az alábbiak szerint:

- SmartScreen: hamis pozitív jelentés, ha szükséges

- Mutató: meglévő mutató módosítása

- MCA: nem engedélyezett alkalmazás áttekintése

- WCF: kérések újraaktiválása

Megjegyzés:

Mivel ez egy eszközönkénti beállítás, ha vannak olyan eszközök, amelyek nem tudnak Blokk módba váltani, egyszerűen hagyja őket naplózáson a naplózási események fogadásához.

A Hamis pozitívok jelentése SmartScreen-adatokban című témakörben talál további információt arról, hogy miként jelenthet hamis pozitívokat.

A saját Power BI-jelentések létrehozásával kapcsolatos részletekért lásd: Egyéni jelentések létrehozása a Power BI használatával.

A hálózatvédelem konfigurálása

A hálózatvédelem engedélyezésével kapcsolatos további információkért lásd: Hálózatvédelem engedélyezése. A hálózat védelmének engedélyezéséhez és kezeléséhez Csoportházirend, PowerShell- vagy MDM-CSP-ket használhat.

A hálózatvédelem engedélyezése után előfordulhat, hogy úgy kell konfigurálnia a hálózatot vagy a tűzfalat, hogy engedélyezze a végponteszközök és a webszolgáltatások közötti kapcsolatokat:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Szükséges böngészőkonfiguráció

A nem Microsoft Edge-folyamatokban a Network Protection az egyes HTTPS-kapcsolatok teljes tartománynevét határozza meg a TCP/IP-kézfogás után előforduló TLS-kézfogás tartalmának vizsgálatával. Ehhez a HTTPS-kapcsolatnak TCP/IP-t (nem UDP/QUIC-t) kell használnia, és hogy a ClientHello üzenet nincs titkosítva. A QUIC és a Encrypted Client Hello letiltásához a Google Chrome-ban lásd: QuicAllowed és EncryptedClientHelloEnabled. Mozilla Firefox esetén lásd: Disable EncryptedClientHello and network.http.http3.enable.

Hálózatvédelmi események megtekintése

A hálózatvédelem Végponthoz készült Microsoft Defender működik a legjobban, amely részletes jelentéskészítést biztosít a biztonsági rés kiaknázása elleni védelmi eseményekről és blokkokról a riasztásvizsgálati forgatókönyvek részeként.

Ha a hálózatvédelem blokkolja a kapcsolatot, egy értesítés jelenik meg az ügyfélen. A biztonsági üzemeltetési csapat testre szabhatja az értesítést a szervezet adataival és kapcsolattartási adataival.

Hálózatvédelmi események áttekintése a Microsoft Defender portálon

A Végponthoz készült Defender részletes jelentéskészítést biztosít az eseményekről és blokkokról a riasztási vizsgálati forgatókönyvek részeként. Ezeket az adatokat a riasztások várólistáján található Microsoft Defender portálon (https://security.microsoft.com) vagy speciális veszélyforrás-kereséssel tekintheti meg. Ha naplózási módot használ, speciális veszélyforrás-kereséssel ellenőrizheti, hogy a hálózatvédelmi beállítások milyen hatással lennének a környezetre, ha engedélyezve lennének.

Hálózatvédelmi események áttekintése a Windows eseménymegtekintő-ben

A Windows eseménynaplójában megtekintheti azokat az eseményeket, amelyek akkor jönnek létre, amikor a hálózatvédelem blokkolja (vagy naplózza) a rosszindulatú IP-címhez vagy tartományhoz való hozzáférést:

Kattintson az OK gombra.

Ez az eljárás létrehoz egy egyéni nézetet, amely a hálózatvédelemmel kapcsolatos alábbi események megjelenítésére szűr:

| Eseményazonosító | Leírás |

|---|---|

5007 |

A beállítások módosításának eseménye |

1125 |

Esemény, amikor a hálózatvédelem naplózási módban aktiválódik |

1126 |

Esemény, amikor a hálózatvédelem blokk módban aktiválódik |

Hálózatvédelem és a TCP háromutas kézfogása

A hálózatvédelemmel a tcp/IP-en keresztüli háromirányú kézfogás befejezése után meg kell határozni, hogy engedélyezi vagy letiltja-e a hozzáférést egy helyhez. Így ha a hálózatvédelem blokkol egy helyet, előfordulhat, hogy a Microsoft Defender portálon egy művelettípus ConnectionSuccessDeviceNetworkEvents jelenik meg, annak ellenére, hogy a hely le lett tiltva.

DeviceNetworkEvents A jelentések a TCP-rétegből, nem pedig a hálózatvédelemből származnak. A TCP/IP-kézfogás és a TLS-kézfogás befejezése után a hálózati védelem engedélyezi vagy blokkolja a helyhez való hozzáférést.

Íme egy példa ennek működésére:

Tegyük fel, hogy egy felhasználó megpróbál hozzáférni egy webhelyhez. A webhelyet véletlenül egy veszélyes tartomány üzemelteti, és a hálózatvédelemnek le kell tiltani.

Megkezdődik a TCP/IP-en keresztüli háromirányú kézfogás. A művelet végrehajtása

DeviceNetworkEventselőtt a rendszer naplózza a műveletet, ésActionTypea következőképpen jelenik megConnectionSuccess: . Amint azonban a háromutas kézfogási folyamat befejeződik, a hálózatvédelem blokkolja a helyhez való hozzáférést. Mindez gyorsan megtörténik.A Microsoft Defender portálon egy riasztás szerepel a riasztások várólistáján. A riasztás részletei közé tartozik a és

AlertEvidencea isDeviceNetworkEvents. Láthatja, hogy a webhely le lett tiltva, annak ellenére, hogy rendelkezik aDeviceNetworkEventsActionTypeConnectionSuccesselemével is.

Megfontolandó szempontok Windows 10 Enterprise több munkamenetet futtató Windows rendszerű virtuális asztalhoz

A Windows 10 Enterprise többfelhasználós jellege miatt tartsa szem előtt a következő szempontokat:

- A hálózatvédelem egy eszközszintű szolgáltatás, amely nem célozható meg adott felhasználói munkamenetekre.

- Ha meg kell különböztetnie a felhasználói csoportokat, fontolja meg külön Windows Virtual Desktop-gazdagépkészletek és -hozzárendelések létrehozását.

- Tesztelje a hálózatvédelmet naplózási módban, hogy felmérje annak viselkedését a bevezetés előtt.

- Fontolja meg az üzemelő példány átméretezését, ha nagy számú felhasználóval vagy nagy számú többfelhasználós munkamenetekkel rendelkezik.

A hálózatvédelem alternatív lehetősége

A modern egységesített megoldással Windows Server 2012 R2 és Windows Server 2016 esetén Windows Server 1803-Windows 10 Enterprise Az Azure-beli Windows Virtual Desktopban használt Több munkamenetes 1909-ben és újabb verziókban a Microsoft Edge hálózati védelme a következő módszerrel engedélyezhető:

Használja a Hálózatvédelem bekapcsolása lehetőséget, és kövesse az utasításokat a szabályzat alkalmazásához.

Futtassa a következő PowerShell-parancsokat:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Megjegyzés:

Bizonyos esetekben az infrastruktúrától, a forgalom mennyiségétől és más feltételektől

Set-MpPreference -AllowDatagramProcessingOnWinServer 1függően hatással lehet a hálózati teljesítményre.

Hálózatvédelem Windows-kiszolgálókhoz

Az alábbi információk a Windows-kiszolgálókra vonatkoznak.

Ellenőrizze, hogy a hálózatvédelem engedélyezve van-e

Ellenőrizze, hogy engedélyezve van-e a hálózatvédelem egy helyi eszközön a Beállításjegyzék Szerkesztő használatával.

Válassza a Start gombot a tálcán, és írja be a parancsot

regedita Beállításjegyzék Szerkesztő megnyitásához.Válassza HKEY_LOCAL_MACHINE lehetőséget az oldalsó menüből.

Navigáljon a beágyazott menük között aMICROSOFT>Windows DefenderWindows Defender> Biztonsági rés kiaknázása ellenivédelmi> hálózatvédelem szoftveres>házirendjeihez>.

(Ha a kulcs nincs jelen, lépjen a SZOFTVER>Microsoft>Windows Defender>Windows Defender biztonsági rés kiaknázása elleni védelem>Hálózatvédelem)

Válassza az EnableNetworkProtection lehetőséget az eszköz hálózati védelmének aktuális állapotának megtekintéséhez:

-

0= Kikapcsolva -

1= Bekapcsolva (engedélyezve) -

2= Naplózási mód

-

További információ: A hálózatvédelem bekapcsolása.

Hálózatvédelem javasolt beállításkulcsai

Ha Windows Server 2012 R2-t és Windows Server 2016 a modern egységes megoldást használja, Windows Server 1803-as vagy újabb verziót, valamint Windows 10 Enterprise multi-session 1909-es és újabb verzióit (az Azure-beli Windows Virtual Desktopban használják), engedélyezzen más beállításkulcsokat, például Követi:

Lépjen HKEY_LOCAL_MACHINE>SOFTWARE>Microsoft>Windows Defender Windows Defender>Biztonsági rés kiaknázása elleni védelem>hálózatvédelem elemhez.

Konfigurálja a következő kulcsokat:

-

AllowNetworkProtectionOnWinServer(DWORD) értéke1(hexadecimális) -

EnableNetworkProtection(DWORD) értéke1(hexadecimális) - (Csak Windows Server 2012 R2 és Windows Server 2016 esetén)

AllowNetworkProtectionDownLevel(DWORD) (hexadecimális) értékre1állítva

-

Megjegyzés:

Az infrastruktúrától, a forgalom mennyiségétől és egyéb feltételektől függően HKEY_LOCAL_MACHINE a>Microsoft>Windows Defender>NIS-fogyasztók>IPS - >AllowDatagramProcessingOnWinServer (dword) 1 (hexadecimális)szoftverházirendjei>> hatással lehetnek a hálózati teljesítményre.

További információ: A hálózatvédelem bekapcsolása.

A Windows-kiszolgálók és a Windows több munkamenetes konfigurációja a PowerShellt igényli

Windows-kiszolgálók és Több munkamenetes Windows esetén más elemeket is engedélyeznie kell a PowerShell-parancsmagok használatával. A modern egységesített megoldást használó Windows Server 2012 R2 és Windows Server 2016 esetén Windows Server 1803-as vagy újabb, valamint az Azure-beli Windows Virtual Desktopban használt Windows 10 Enterprise Multi-Session 1909-es és újabb verzióihoz futtassa az alábbi PowerShell-parancsokat:

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Megjegyzés:

Bizonyos esetekben az infrastruktúrától, a forgalom mennyiségétől és más feltételektől Set-MpPreference -AllowDatagramProcessingOnWinServer 1 függően hatással lehet a hálózati teljesítményre.

Hálózatvédelem hibaelhárítása

A hálózatvédelmet futtató környezet miatt előfordulhat, hogy a szolgáltatás nem tudja észlelni az operációsrendszer-proxy beállításait. Bizonyos esetekben a hálózatvédelmi ügyfelek nem tudják elérni a felhőszolgáltatást. A csatlakozási probléma megoldásához konfiguráljon statikus proxyt Microsoft Defender víruskeresőhöz.

Megjegyzés:

A titkosított Client Hello és a QUIC protokoll nem támogatott hálózatvédelmi funkciókkal. Győződjön meg arról, hogy ezek a protokollok le vannak tiltva a böngészőkben a fenti Kötelező böngészőkonfiguráció szakaszban leírtak szerint.

Ha minden ügyfélben le szeretné tiltani a QUIC-t, a Windows tűzfalon keresztül blokkolhatja a QUIC-forgalmat.

QUIC letiltása a Windows tűzfalon

Ez a módszer minden alkalmazást érint, beleértve a böngészőket és az ügyfélalkalmazásokat (például a Microsoft Office-t). A PowerShellben futtassa a New-NetFirewallRule parancsmagot egy új tűzfalszabály hozzáadásához, amely letiltja a QUIC-t az összes kimenő forgalom UDP-forgalmának a 443-as portra való blokkolásával:

Copy

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

A hálózatvédelmi teljesítmény optimalizálása

A hálózatvédelem olyan teljesítményoptimalizálást tartalmaz, amely lehetővé teszi block a mód számára a hosszú élettartamú kapcsolatok aszinkron vizsgálatát, ami teljesítménybeli javulást eredményezhet. Ez az optimalizálás az alkalmazáskompatibilitási problémák megoldásában is segíthet. Ez a képesség alapértelmezés szerint be van kapcsolva.

Az AllowSwitchToAsyncInspection engedélyezése CSP használatával

Defender CSP: Configuration/AllowSwitchToAsyncInspection

Az Csoportházirend használata az aszinkron vizsgálat bekapcsolásához

Ez az eljárás lehetővé teszi, hogy a hálózatvédelem a valós idejű vizsgálatról az aszinkron vizsgálatra való váltással javítsa a teljesítményt.

A Csoportházirend felügyeleti számítógépen nyissa meg a Csoportházirend Felügyeleti konzolt.

Kattintson a jobb gombbal a konfigurálni kívánt Csoportházirend objektumra, majd válassza a Szerkesztés parancsot.

A Csoportházirend Felügyeleti Szerkesztő lépjen a Számítógép konfigurációja elemre, majd válassza a Felügyeleti sablonok lehetőséget.

Bontsa ki a fát a Windows-összetevőkre>Microsoft Defender víruskereső>hálózatfelügyeleti rendszerre.

Kattintson duplán az Aszinkron vizsgálat bekapcsolása elemre, majd állítsa a beállítást Engedélyezve értékre.

Kattintson az OK gombra.

Az aszinkron vizsgálat bekapcsolásának engedélyezése Microsoft Defender víruskereső PowerShell-parancsmaggal

Ezt a képességet a következő PowerShell-parancsmaggal kapcsolhatja be:

Set-MpPreference -AllowSwitchToAsyncInspection $true

Lásd még

- Hálózatvédelem kiértékelése | Vállaljon egy gyors forgatókönyvet, amely bemutatja, hogyan működik a funkció, és milyen események jönnek létre általában.

- Hálózatvédelem engedélyezése | A hálózat védelmének engedélyezéséhez és kezeléséhez Csoportházirend, PowerShell- vagy MDM-CSP-ket használhat.

- Támadásifelület-csökkentési képességek konfigurálása a Microsoft Intune

- Hálózatvédelem Linuxhoz | További információ a Microsoft Network Protection linuxos eszközökhöz való használatáról.

- Hálózati védelem macOS rendszerhez | További információ a macOS-hez készült Microsoft Network-védelemről

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.